Ringkasan: Akses lintas penyewa dengan MICROSOFT Entra External ID

Berlaku untuk:  Penyewa Tenaga Kerja Penyewa

Penyewa Tenaga Kerja Penyewa  eksternal (pelajari lebih lanjut)

eksternal (pelajari lebih lanjut)

Organisasi Microsoft Entra dapat menggunakan pengaturan akses lintas penyewa ID Eksternal untuk mengelola kolaborasi dengan organisasi Microsoft Entra lainnya dan cloud Microsoft Azure melalui kolaborasi B2B dan koneksi langsung B2B. Pengaturan akses lintas penyewa memberikan kontrol terperinci atas akses masuk dan keluar, memungkinkan Anda mempercayai autentikasi multifaktor (MFA) dan klaim perangkat dari organisasi lain.

Artikel ini membahas pengaturan akses lintas penyewa untuk mengelola kolaborasi B2B dan koneksi langsung B2B dengan organisasi Microsoft Entra eksternal, termasuk di seluruh cloud Microsoft. Pengaturan lain tersedia untuk kolaborasi B2B dengan identitas Entra non-Microsoft (misalnya, identitas sosial atau akun eksternal yang dikelola non-TI). Pengaturan kolaborasi eksternal mencakup opsi untuk membatasi akses pengguna tamu, menentukan siapa yang dapat mengundang tamu, serta mengizinkan atau memblokir domain.

Tidak ada batasan jumlah organisasi yang dapat Anda tambahkan di pengaturan akses lintas penyewa.

Mengelola akses eksternal dengan pengaturan masuk dan keluar

Pengaturan akses lintas penyewa identitas eksternal mengelola cara Anda berkolaborasi dengan organisasi Microsoft Entra lainnya. Pengaturan ini menentukan tingkat pengguna akses masuk di organisasi Microsoft Entra eksternal ke sumber daya Anda, dan tingkat akses keluar yang dimiliki pengguna Anda ke organisasi eksternal.

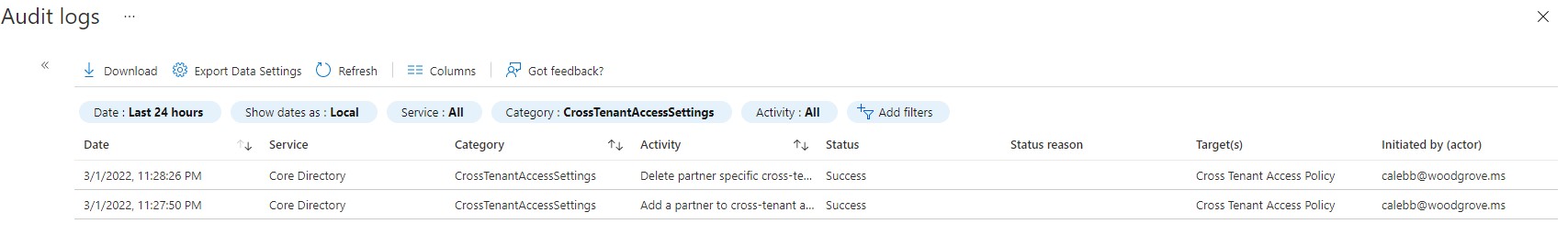

Diagram berikut menunjukkan pengaturan masuk dan keluar akses lintas penyewa. Penyewa Microsoft Entra Sumber Daya adalah penyewa yang berisi sumber daya yang akan dibagikan. Untuk kolaborasi B2B, penyewa sumber daya adalah penyewa yang mengundang (misalnya, penyewa perusahaan Anda, tempat Anda ingin mengundang pengguna eksternal). Penyewa Microsoft Entra beranda Pengguna adalah penyewa tempat pengguna eksternal dikelola.

Secara default, kolaborasi B2B dengan organisasi Microsoft Entra lainnya diaktifkan, dan koneksi langsung B2B diblokir. Tetapi pengaturan admin komprehensif berikut memungkinkan Anda mengelola kedua fitur ini.

Pengaturan akses keluar mengontrol apakah pengguna Anda dapat mengakses sumber daya di organisasi eksternal. Anda dapat menerapkan pengaturan ini untuk semua orang, atau Anda dapat menentukan pengguna individu, grup, dan aplikasi.

Pengaturan akses masuk mengontrol apakah pengguna dari organisasi Microsoft Entra eksternal dapat mengakses sumber daya di organisasi Anda. Anda dapat menerapkan pengaturan ini untuk semua orang, atau Anda dapat menentukan pengguna individu, grup, dan aplikasi.

Pengaturan kepercayaan (masuk) menentukan apakah kebijakan Akses Bersyar Anda mempercayai autentikasi multifaktor (MFA), perangkat yang sesuai, dan klaim perangkat gabungan hibrid Microsoft Entra dari organisasi eksternal jika pengguna mereka sudah memenuhi persyaratan ini di penyewa rumah mereka. Misalnya, saat Anda mengonfigurasi pengaturan kepercayaan untuk mempercayai MFA, kebijakan MFA Anda masih diterapkan ke pengguna eksternal, tetapi pengguna yang sudah menyelesaikan MFA di penyewa rumah mereka tidak perlu menyelesaikan MFA lagi di penyewa Anda.

Pengaturan default

Pengaturan akses lintas penyewa default berlaku untuk semua organisasi Microsoft Entra di luar penyewa Anda, kecuali organisasi tempat Anda mengonfigurasi pengaturan kustom. Anda dapat mengubah pengaturan default, namun pengaturan default awal untuk kolaborasi B2B dan koneksi langsung B2B adalah sebagai berikut:

Kolaborasi B2B: Semua pengguna internal Anda diaktifkan untuk kolaborasi B2B secara default. Pengaturan ini berarti pengguna Anda dapat mengundang tamu eksternal untuk mengakses sumber daya Anda dan mereka dapat diundang ke organisasi eksternal sebagai tamu. Klaim MFA dan perangkat dari organisasi Microsoft Entra lainnya tidak tepercaya.

Koneksi langsung B2B: Tidak ada hubungan kepercayaan koneksi langsung B2B yang ditetapkan secara default. MICROSOFT Entra ID memblokir semua kemampuan koneksi langsung B2B masuk dan keluar untuk semua penyewa Microsoft Entra eksternal.

Pengaturan Organisasi: Tidak ada organisasi yang ditambahkan ke pengaturan Organisasi Anda secara default. Oleh karena itu, semua organisasi Microsoft Entra eksternal diaktifkan untuk kolaborasi B2B dengan organisasi Anda.

Sinkronisasi lintas penyewa: Tidak ada pengguna dari penyewa lain yang disinkronkan ke penyewa Anda dengan sinkronisasi lintas penyewa.

Pengaturan default ini berlaku untuk kolaborasi B2B dengan penyewa Microsoft Entra lainnya di cloud Microsoft Azure yang sama. Dalam skenario lintas cloud, pengaturan default bekerja sedikit berbeda. Lihat Pengaturan cloud Microsoft nanti di artikel ini.

Pengaturan organisasi

Anda dapat mengonfigurasi pengaturan khusus organisasi dengan menambahkan organisasi dan memodifikasi pengaturan masuk dan keluar untuk organisasi tersebut. Pengaturan organisasi lebih diutamakan daripada pengaturan default.

Kolaborasi B2B: Gunakan pengaturan akses lintas penyewa untuk mengelola akses kolaborasi dan cakupan B2B masuk dan keluar ke pengguna, grup, dan aplikasi tertentu. Anda dapat mengatur konfigurasi default yang berlaku untuk semua organisasi eksternal, lalu membuat pengaturan khusus organisasi individual sesuai kebutuhan. Dengan menggunakan pengaturan akses lintas penyewa, Anda juga dapat mempercayai klaim multifaktor (MFA) dan perangkat (klaim yang sesuai dan klaim gabungan hibrid Microsoft Entra) dari organisasi Microsoft Entra lainnya.

Tip

Sebaiknya kecualikan pengguna eksternal dari kebijakan pendaftaran Microsoft Entra ID Protection MFA, jika Anda akan mempercayai MFA untuk pengguna eksternal. Saat kedua kebijakan ada, pengguna eksternal tidak akan dapat memenuhi persyaratan untuk akses.

Koneksi langsung B2B: Untuk koneksi langsung B2B, gunakan pengaturan organisasi untuk menyiapkan hubungan kepercayaan bersama dengan organisasi Microsoft Entra lain. Baik organisasi Anda dan organisasi eksternal perlu saling mengaktifkan koneksi langsung B2B dengan mengonfigurasi pengaturan akses lintas penyewa yang masuk dan keluar.

Anda dapat menggunakan Pengaturan kolaborasi eksternal untuk membatasi siapa yang dapat mengundang pengguna eksternal, mengizinkan atau memblokir domain tertentu B2B, dan mengatur pembatasan akses pengguna tamu ke direktori Anda.

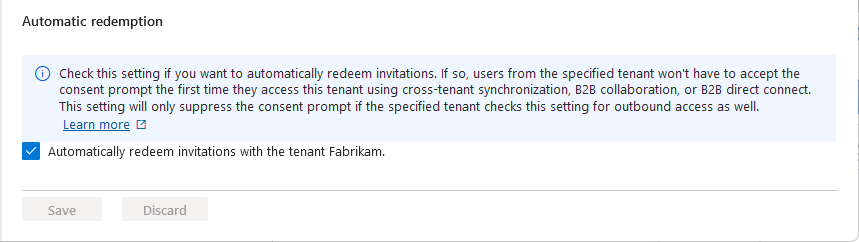

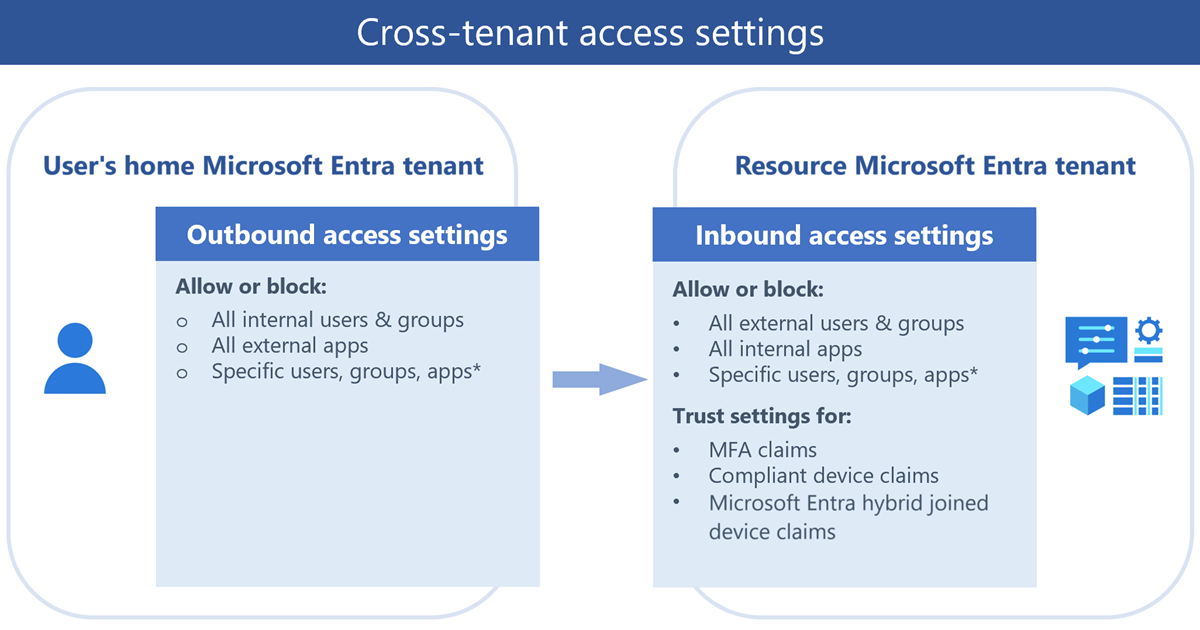

Pengaturan penukaran otomatis

Pengaturan penukaran otomatis adalah pengaturan kepercayaan organisasi masuk dan keluar untuk menukarkan undangan secara otomatis sehingga pengguna tidak perlu menerima permintaan persetujuan saat pertama kali mereka mengakses penyewa sumber daya/target. Pengaturan ini adalah kotak centang dengan nama berikut:

- Menukarkan undangan secara otomatis dengan penyewa<>

Membandingkan pengaturan untuk skenario yang berbeda

Pengaturan penukaran otomatis berlaku untuk sinkronisasi lintas penyewa, kolaborasi B2B, dan koneksi langsung B2B dalam situasi berikut:

- Saat pengguna dibuat di penyewa target menggunakan sinkronisasi lintas penyewa.

- Saat pengguna ditambahkan ke penyewa sumber daya menggunakan kolaborasi B2B.

- Saat pengguna mengakses sumber daya di penyewa sumber daya menggunakan B2B direct connect.

Tabel berikut ini memperlihatkan bagaimana pengaturan ini dibandingkan saat diaktifkan untuk skenario ini:

| Item | Sinkronisasi lintas penyewa | Kolaborasi B2B | Koneksi langsung B2B |

|---|---|---|---|

| Pengaturan penukaran otomatis | Wajib | Opsional | Opsional |

| Pengguna menerima email undangan kolaborasi B2B | Tidak | Tidak | T/A |

| Pengguna harus menerima permintaan persetujuan | Tidak | No | Tidak |

| Pengguna menerima email pemberitahuan kolaborasi B2B | Tidak | Ya | T/A |

Pengaturan ini tidak memengaruhi pengalaman persetujuan aplikasi. Untuk informasi selengkapnya, lihat Pengalaman persetujuan untuk aplikasi di ID Microsoft Entra. Pengaturan ini tidak didukung untuk organisasi di berbagai lingkungan cloud Microsoft, seperti komersial Azure dan Azure Government.

Kapan permintaan persetujuan ditekan?

Pengaturan penukaran otomatis hanya akan menekan email permintaan persetujuan dan undangan jika penyewa beranda/sumber (keluar) dan penyewa sumber daya/target (masuk) memeriksa pengaturan ini.

Tabel berikut ini memperlihatkan perilaku permintaan persetujuan untuk pengguna penyewa sumber saat pengaturan penukaran otomatis diperiksa untuk kombinasi pengaturan akses lintas penyewa yang berbeda.

| Penyewa beranda/sumber | Penyewa sumber daya/target | Perilaku permintaan persetujuan untuk pengguna penyewa sumber |

|---|---|---|

| Keluar | Masuk | |

| Ditekan | ||

| Tidak ditekan | ||

| Tidak ditekan | ||

| Tidak ditekan | ||

| Masuk | Keluar | |

| Tidak ditekan | ||

| Tidak ditekan | ||

| Tidak ditekan | ||

| Tidak ditekan |

Untuk mengonfigurasi pengaturan ini menggunakan Microsoft Graph, lihat API Perbarui crossTenantAccessPolicyConfigurationPartner . Untuk informasi tentang membangun pengalaman orientasi Anda sendiri, lihat Manajer undangan kolaborasi B2B.

Untuk informasi selengkapnya, lihat Mengonfigurasi sinkronisasi lintas penyewa, Mengonfigurasi pengaturan akses lintas penyewa untuk kolaborasi B2B, dan Mengonfigurasi pengaturan akses lintas penyewa untuk koneksi langsung B2B.

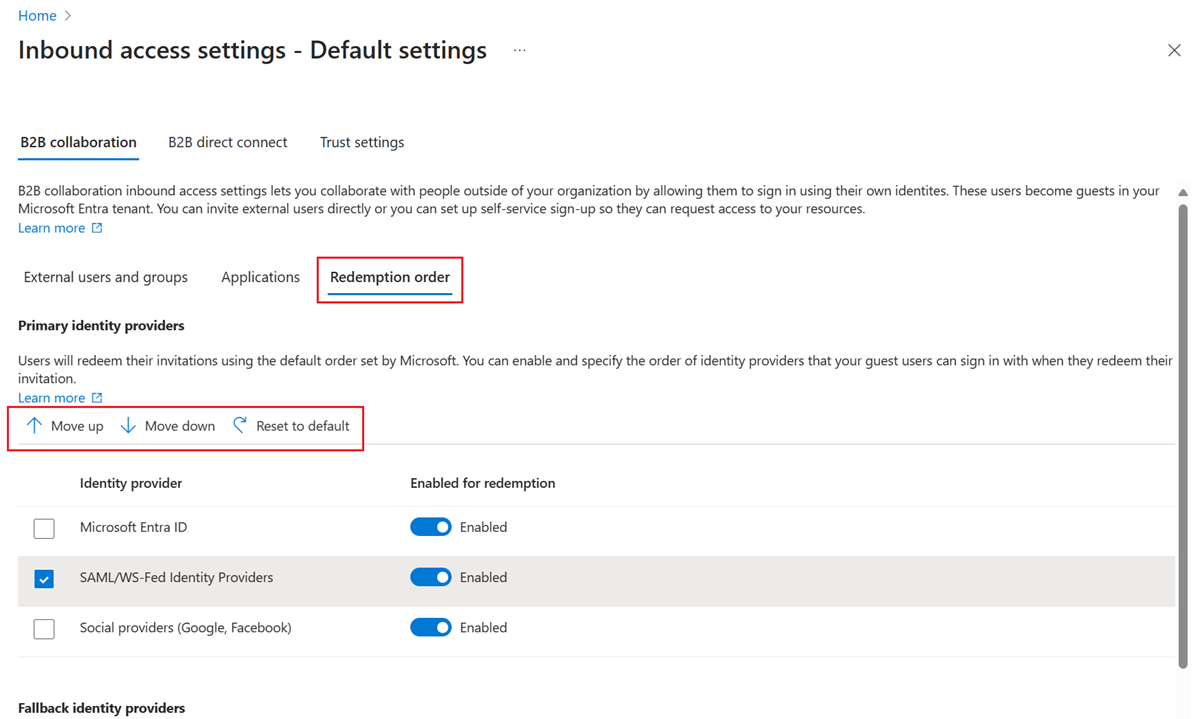

Penukaran yang dapat dikonfigurasi

Dengan penukaran yang dapat dikonfigurasi, Anda dapat menyesuaikan urutan penyedia identitas yang dapat masuk dengan pengguna tamu Anda saat mereka menerima undangan Anda. Anda dapat mengaktifkan fitur dan menentukan urutan penukaran di bawah tab Urutan penukaran.

Saat pengguna tamu memilih tautan Terima undangan dalam email undangan, ID Microsoft Entra secara otomatis menukarkan undangan berdasarkan urutan penukaran default. Saat Anda mengubah urutan penyedia identitas di bawah tab Urutan penukaran baru, urutan baru akan mengambil alih urutan penukaran default.

Anda menemukan idP utama dan idP fallback di bawah tab Urutan penukaran .

Penyedia identitas utama adalah yang memiliki federasi dengan sumber autentikasi lainnya. Penyedia identitas fallback adalah penyedia identitas yang digunakan, ketika pengguna tidak cocok dengan idP utama.

Penyedia identitas fallback dapat berupa akun Microsoft (MSA), kode sandi satu kali email, atau keduanya. Anda tidak dapat menonaktifkan kedua penyedia identitas fallback, tetapi Anda dapat menonaktifkan semua idP utama dan hanya menggunakan idP fallback untuk opsi penukaran.

Saat menggunakan fitur ini, pertimbangkan batasan yang diketahui berikut:

Jika pengguna ID Microsoft Entra yang memiliki sesi akses menyeluruh (SSO) yang ada mengautentikasi menggunakan kode akses satu kali (OTP) email, mereka perlu memilih Gunakan akun lain dan memasukkan kembali nama pengguna mereka untuk memicu alur OTP. Jika tidak, pengguna mendapatkan kesalahan yang menunjukkan akun mereka tidak ada di penyewa sumber daya.

Saat pengguna memiliki email yang sama di ID Microsoft Entra dan akun Microsoft mereka, mereka diminta untuk memilih antara menggunakan ID Microsoft Entra atau akun Microsoft mereka bahkan setelah admin menonaktifkan akun Microsoft sebagai metode penukaran. Memilih akun Microsoft sebagai opsi penukaran diizinkan, bahkan jika metode dinonaktifkan.

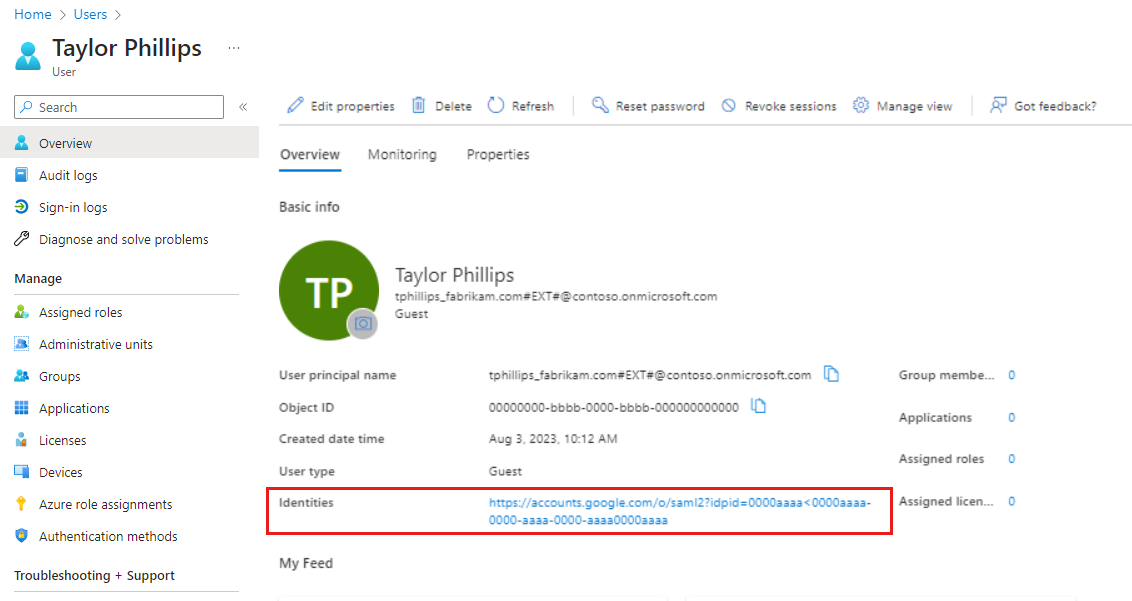

Federasi langsung untuk domain terverifikasi ID Microsoft Entra

Federasi penyedia identitas SAML/WS-Fed (Federasi langsung) sekarang didukung untuk domain terverifikasi ID Microsoft Entra. Fitur ini memungkinkan Anda menyiapkan federasi Langsung dengan penyedia identitas eksternal untuk domain yang diverifikasi di Microsoft Entra.

Catatan

Pastikan bahwa domain tidak diverifikasi di penyewa yang sama tempat Anda mencoba menyiapkan konfigurasi federasi Langsung. Setelah menyiapkan federasi Langsung, Anda dapat mengonfigurasi preferensi penukaran penyewa dan memindahkan penyedia identitas SAML/WS-Fed melalui ID Microsoft Entra melalui pengaturan akses lintas penyewa penukaran baru yang dapat dikonfigurasi.

Saat pengguna tamu menukarkan undangan, mereka melihat layar persetujuan tradisional dan dialihkan ke halaman Aplikasi Saya. Di penyewa sumber daya, profil untuk pengguna federasi langsung ini menunjukkan bahwa undangan berhasil ditukarkan, dengan federasi eksternal terdaftar sebagai penerbit.

Mencegah pengguna B2B Anda menukarkan undangan menggunakan akun Microsoft

Sekarang Anda dapat mencegah pengguna tamu B2B Anda menggunakan akun Microsoft untuk menukarkan undangan. Sebagai gantinya, mereka menggunakan kode sandi satu kali yang dikirim ke email mereka sebagai idP fallback. Mereka tidak diizinkan untuk menggunakan akun Microsoft yang sudah ada untuk menukarkan undangan, juga tidak diminta untuk membuat yang baru. Anda dapat mengaktifkan fitur ini di pengaturan urutan penukaran dengan menonaktifkan akun Microsoft di opsi penyedia identitas fallback.

Anda harus selalu memiliki setidaknya satu idP fallback aktif. Jadi, jika Anda memutuskan untuk menonaktifkan akun Microsoft, Anda perlu mengaktifkan opsi kode akses satu kali email. Pengguna tamu yang sudah ada yang sudah masuk dengan akun Microsoft terus melakukannya untuk masuk di masa mendatang. Untuk menerapkan pengaturan baru ke pengaturan tersebut, Anda perlu mengatur ulang status penukarannya.

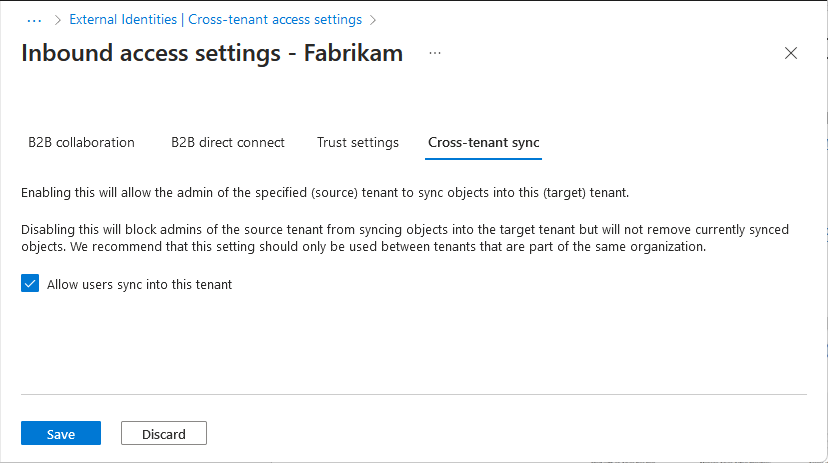

Pengaturan sinkronisasi lintas penyewa

Pengaturan sinkronisasi lintas penyewa adalah pengaturan organisasi hanya masuk untuk memungkinkan administrator penyewa sumber menyinkronkan pengguna ke penyewa target. Pengaturan ini adalah kotak centang dengan nama Izinkan pengguna disinkronkan ke penyewa ini yang ditentukan dalam penyewa target. Pengaturan ini tidak memengaruhi undangan B2B yang dibuat melalui proses lain seperti undangan manual atau pengelolaan pemberian izin Microsoft Entra.

Untuk mengonfigurasi pengaturan ini menggunakan Microsoft Graph, lihat Perbarui API CrossTenantIdentitySyncPolicyPartner . Untuk informasi selengkapnya, lihat Mengonfigurasi sinkronisasi lintas penyewa.

Pembatasan penyewa

Dengan pengaturan Pembatasan Penyewa, Anda dapat mengontrol jenis akun eksternal yang dapat digunakan pengguna di perangkat yang Anda kelola, termasuk:

- Akun yang dibuat pengguna Anda di penyewa yang tidak diketahui.

- Akun yang diberikan organisasi eksternal kepada pengguna Anda sehingga mereka dapat mengakses sumber daya organisasi tersebut.

Sebaiknya konfigurasikan batasan penyewa Anda untuk melarang jenis akun eksternal ini dan menggunakan kolaborasi B2B sebagai gantinya. Kolaborasi B2B memberi Anda kemampuan untuk:

- Gunakan Akses Bersyarah dan paksa autentikasi multifaktor untuk pengguna kolaborasi B2B.

- Mengelola akses masuk dan keluar.

- Hentikan sesi dan kredensial saat status pekerjaan pengguna kolaborasi B2B berubah atau kredensial mereka dilanggar.

- Gunakan log masuk untuk melihat detail tentang pengguna kolaborasi B2B.

Pembatasan penyewa tidak bergantung pada pengaturan akses lintas penyewa lainnya, sehingga pengaturan masuk, keluar, atau kepercayaan apa pun yang Anda konfigurasi tidak memengaruhi pembatasan penyewa. Untuk detail tentang mengonfigurasi pembatasan penyewa, lihat Menyiapkan pembatasan penyewa V2.

Pengaturan cloud Microsoft

Pengaturan cloud Microsoft memungkinkan Anda berkolaborasi dengan organisasi dari berbagai Microsoft Azure cloud. Dengan pengaturan cloud Microsoft, Anda dapat membangun kolaborasi B2B bersama antara cloud berikut:

- Cloud komersial Microsoft Azure dan Microsoft Azure Government, yang mencakup cloud Office GCC-High dan DoD

- Cloud komersial Microsoft Azure dan Microsoft Azure yang dioperasikan oleh 21Vianet (dioperasikan oleh 21Vianet)

Catatan

Koneksi langsung B2B tidak didukung untuk kolaborasi dengan penyewa Microsoft Entra di cloud Microsoft yang berbeda.

Untuk informasi selengkapnya, lihat artikel Mengonfigurasi pengaturan cloud Microsoft untuk kolaborasi B2B.

Pertimbangan penting

Penting

Mengubah pengaturan masuk atau keluar default untuk memblokir akses dapat memblokir akses penting bisnis yang ada ke aplikasi di organisasi atau organisasi mitra Anda. Pastikan untuk menggunakan alat yang dijelaskan dalam artikel ini dan berkonsultasi dengan pemangku kepentingan bisnis Anda untuk mengidentifikasi akses yang diperlukan.

Untuk mengonfigurasi pengaturan akses lintas penyewa di portal Azure, Anda memerlukan akun dengan setidaknya Administrator Keamanan, atau peran kustom.

Untuk mengonfigurasi pengaturan kepercayaan atau menerapkan pengaturan akses ke pengguna, grup, atau aplikasi tertentu, Anda memerlukan lisensi Microsoft Entra ID P1. Lisensi ini diperlukan di penyewa yang Anda konfigurasikan. Untuk koneksi langsung B2B, di mana hubungan saling percaya dengan organisasi Microsoft Entra lain diperlukan, Anda memerlukan lisensi Microsoft Entra ID P1 di kedua penyewa.

Pengaturan akses lintas penyewa digunakan untuk mengelola kolaborasi B2B dan koneksi langsung B2B dengan organisasi Microsoft Entra lainnya. Untuk kolaborasi B2B dengan identitas Entra non-Microsoft (misalnya, identitas sosial atau akun eksternal yang dikelola non-IT), gunakan pengaturan kolaborasi eksternal. Pengaturan kolaborasi eksternal mencakup opsi kolaborasi B2B untuk membatasi akses pengguna tamu, menentukan siapa yang dapat mengundang tamu, dan mengizinkan atau memblokir domain.

Untuk menerapkan pengaturan akses ke pengguna, grup, atau aplikasi tertentu di organisasi eksternal, Anda perlu menghubungi organisasi untuk informasi sebelum mengonfigurasi pengaturan Anda. Dapatkan ID objek pengguna, ID objek grup, atau ID aplikasi (ID aplikasi klien atau ID aplikasi sumber daya) sehingga Anda dapat menargetkan pengaturan dengan benar.

Tip

Anda mungkin dapat menemukan ID aplikasi untuk aplikasi di organisasi eksternal dengan memeriksa log masuk Anda. Lihat bagian Identifikasi akses masuk dan keluar.

Pengaturan akses yang Anda konfigurasikan untuk pengguna dan grup harus sesuai dengan pengaturan akses untuk aplikasi. Pengaturan yang berkonflik tidak diperbolehkan, dan pesan peringatan muncul jika Anda mencoba mengonfigurasinya.

Contoh 1: Jika Anda memblokir akses masuk untuk semua pengguna dan grup eksternal, akses ke semua aplikasi Anda juga harus diblokir.

Contoh 2: Jika Anda mengizinkan akses keluar untuk semua pengguna Anda (atau pengguna atau grup tertentu), Anda dicegah memblokir semua akses ke aplikasi eksternal; akses ke setidaknya satu aplikasi harus diizinkan.

Jika Anda ingin mengizinkan koneksi langsung B2B dengan organisasi eksternal dan kebijakan Akses Bersyarat Anda memerlukan MFA, Anda harus mengonfigurasi pengaturan kepercayaan Anda untuk menerima klaim MFA dari organisasi eksternal.

Jika Anda memblokir akses ke semua aplikasi secara default, pengguna tidak dapat membaca email yang dienkripsi dengan Layanan Manajemen Hak Microsoft, juga dikenal sebagai Enkripsi Pesan Office 365 (OME). Untuk menghindari masalah ini, kami sarankan untuk mengonfigurasi pengaturan keluar Anda guna memungkinkan pengguna Anda mengakses ID aplikasi ini: 00000012-0000-0000-c000-000000000000. Jika Anda hanya mengizinkan aplikasi ini, akses ke semua aplikasi lain diblokir secara default.

Peran kustom untuk mengelola pengaturan akses lintas penyewa

Anda dapat membuat peran kustom untuk mengelola pengaturan akses lintas penyewa. Pelajari selengkapnya tentang peran kustom yang direkomendasikan di sini.

Melindungi tindakan administratif akses lintas penyewa

Setiap tindakan yang memodifikasi pengaturan akses lintas penyewa dianggap sebagai tindakan yang dilindungi dan dapat dilindungi secara tambahan dengan kebijakan Akses Bersyar. Untuk informasi selengkapnya tentang langkah-langkah konfigurasi, lihat tindakan yang dilindungi.

Mengidentifikasi akses masuk dan keluar

Beberapa alat tersedia untuk membantu Anda mengidentifikasi akses yang dibutuhkan pengguna dan mitra Anda sebelum Anda mengatur pengaturan akses masuk dan keluar. Untuk memastikan Anda tidak menghapus akses yang dibutuhkan pengguna dan mitra Anda, Anda harus memeriksa perilaku masuk saat ini. Mengambil langkah awal ini membantu mencegah hilangnya akses yang diinginkan untuk pengguna akhir dan pengguna mitra Anda. Namun, dalam beberapa kasus log ini hanya disimpan selama 30 hari, jadi kami sangat menyarankan Anda berbicara dengan pemangku kepentingan bisnis Anda untuk memastikan akses yang diperlukan tidak hilang.

| Alat | Metode |

|---|---|

| Skrip PowerShell untuk aktivitas masuk lintas penyewa | Untuk meninjau aktivitas masuk pengguna yang terkait dengan organisasi eksternal, gunakan skrip PowerShell aktivitas masuk pengguna lintas penyewa dari MSIdentityTools. |

| Skrip PowerShell untuk log masuk | Untuk menentukan akses pengguna Anda ke organisasi Microsoft Entra eksternal, gunakan cmdlet Get-MgAuditLogSignIn . |

| Azure Monitor | Jika organisasi Anda berlangganan layanan Azure Monitor, gunakan buku kerja aktivitas akses lintas penyewa. |

| Sistem Security Information and Event Management (SIEM) | Jika organisasi Anda mengekspor log masuk ke sistem Security Information and Event Management (SIEM), Anda dapat mengambil informasi yang diperlukan dari sistem SIEM Anda. |

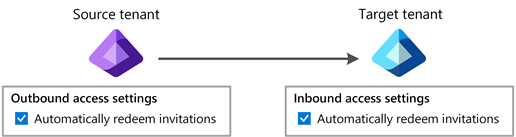

Mengidentifikasi perubahan pada pengaturan akses lintas penyewa

Log audit Microsoft Entra menangkap semua aktivitas di sekitar perubahan dan aktivitas pengaturan akses lintas penyewa. Untuk mengaudit perubahan pada pengaturan akses lintas penyewa Anda, gunakan kategori CrossTenantAccessSettings untuk memfilter semua aktivitas guna menampilkan perubahan pada pengaturan akses lintas penyewa.

Langkah berikutnya

Mengonfigurasi pengaturan akses lintas penyewa untuk kolaborasi B2B

Mengonfigurasi pengaturan akses lintas penyewa untuk koneksi langsung B2B