Rencanakan penyebaran Microsoft Entra untuk provisi pengguna dengan aplikasi sumber dan target SAP

Organisasi Anda bergantung pada Microsoft untuk berbagai layanan Azure atau Microsoft 365. Perangkat lunak dan layanan SAP mungkin juga menyediakan fungsi penting, seperti sumber daya manusia (SDM) dan perencanaan sumber daya perusahaan (ERP) untuk organisasi Anda. Anda dapat menggunakan Microsoft Entra untuk mengatur identitas untuk karyawan, kontraktor, dan lainnya, serta akses mereka, di seluruh aplikasi SAP dan non-SAP Anda.

Tutorial ini menunjukkan bagaimana Anda dapat menggunakan fitur Microsoft Entra untuk mengelola identitas di seluruh aplikasi SAP Anda berdasarkan properti identitas yang berasal dari sumber SDM SAP. Tutorial ini mengasumsikan bahwa:

- Organisasi Anda memiliki penyewa Microsoft Entra di cloud komersial dengan lisensi untuk setidaknya Microsoft Entra ID P1 di penyewa tersebut. (Beberapa langkah juga mengilustrasikan menggunakan fitur Tata Kelola ID Microsoft Entra.)

- Anda adalah administrator penyewa tersebut.

- Organisasi Anda memiliki sistem sumber rekaman pekerja, yaitu SAP SuccessFactors.

- Organisasi Anda memiliki Komponen Pusat SAP ERP (ECC), SAP S/4HANA, atau aplikasi SAP lainnya, dan secara opsional memiliki aplikasi non-SAP lainnya.

- Anda menggunakan SAP Cloud Identity Services untuk provisi dan akses menyeluruh (SSO) ke aplikasi SAP apa pun selain SAP ECC.

Gambaran Umum

Tutorial ini menggambarkan cara menghubungkan Microsoft Entra dengan sumber otoritatif untuk daftar pekerja dalam organisasi, seperti SAP SuccessFactors. Ini juga menunjukkan kepada Anda cara menggunakan Microsoft Entra untuk menyiapkan identitas untuk pekerja tersebut. Kemudian Anda mempelajari cara menggunakan Microsoft Entra untuk memberi pekerja akses untuk masuk ke satu atau beberapa aplikasi SAP, seperti SAP ECC atau SAP S/4HANA.

Prosesnya adalah:

- Paket: Tentukan persyaratan untuk identitas dan akses untuk aplikasi di organisasi Anda. Pastikan ID Microsoft Entra dan Microsoft Online Services terkait memenuhi prasyarat organisasi untuk skenario ini.

- Sebarkan: Membawa pengguna yang diperlukan ke ID Microsoft Entra dan memiliki proses untuk menjaga pengguna tersebut tetap terbarui dengan kredensial yang sesuai. Tetapkan pengguna dengan hak akses yang diperlukan di Microsoft Entra. Provisikan pengguna tersebut dan hak akses mereka ke aplikasi untuk memungkinkan mereka masuk ke aplikasi tersebut.

- Monitor: Pantau alur identitas untuk mengawasi kesalahan dan menyesuaikan kebijakan dan operasi, sesuai kebutuhan.

Setelah proses selesai, individu dapat masuk ke aplikasi SAP dan non-SAP yang diizinkan untuk digunakan dengan identitas pengguna Microsoft Entra.

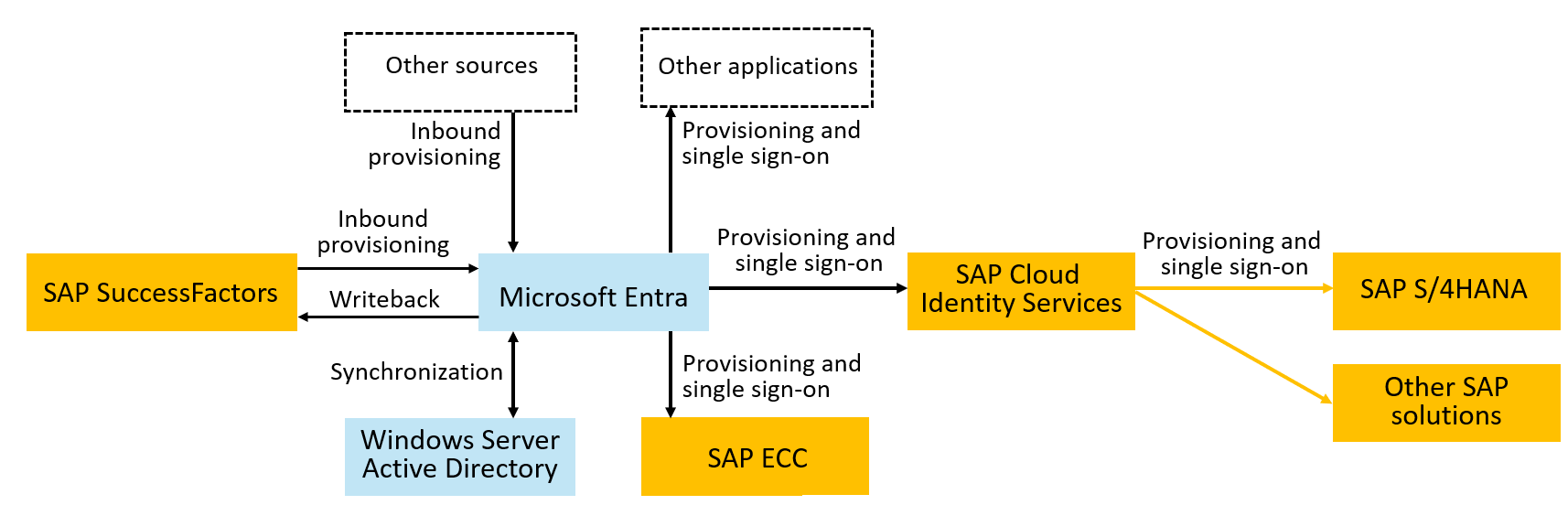

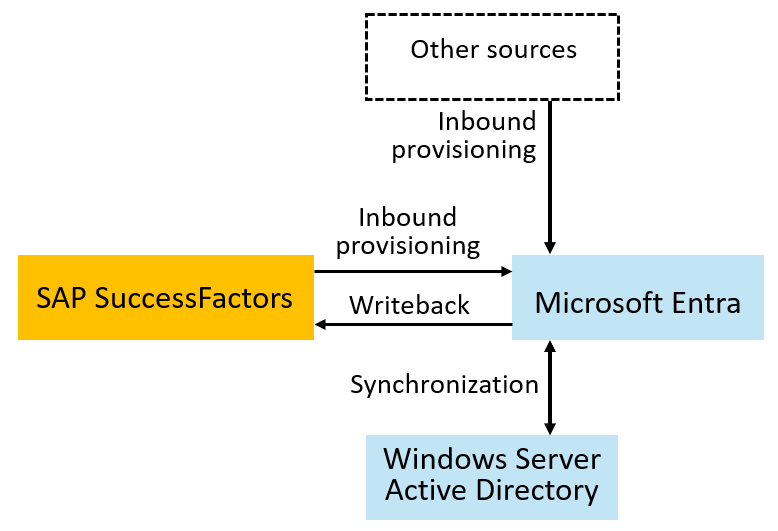

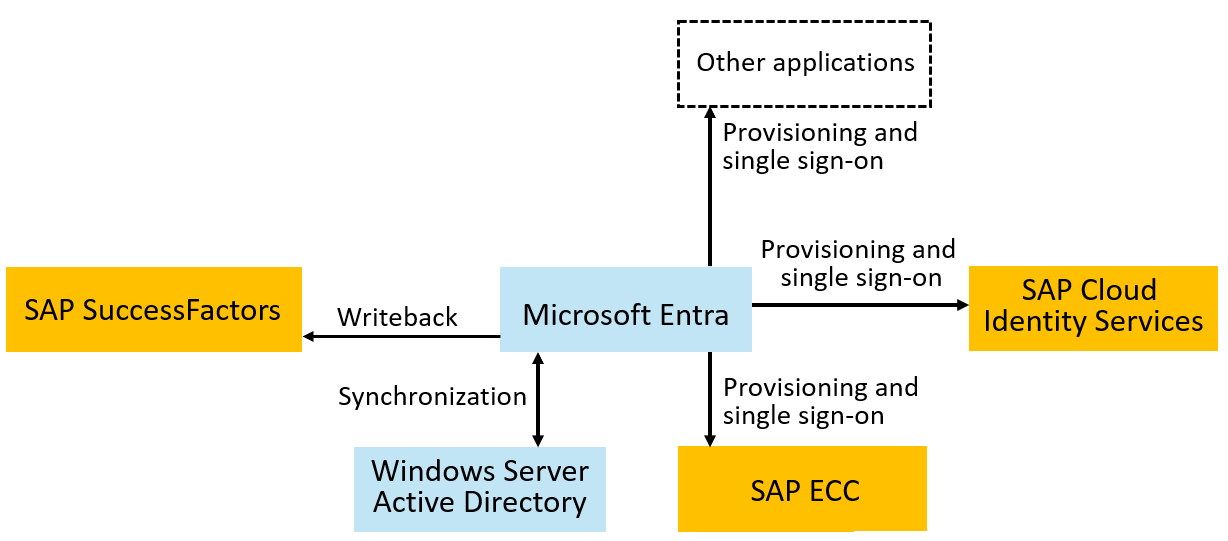

Diagram berikut menggambarkan contoh topologi yang digunakan dalam tutorial ini. Dalam topologi ini, pekerja diwakili dalam SuccessFactors dan harus memiliki akun di domain Windows Server Active Directory (Windows Server AD), di aplikasi cloud Microsoft Entra, SAP ECC, dan SAP. Tutorial ini mengilustrasikan organisasi yang memiliki domain Windows Server AD. Namun, Windows Server AD tidak diperlukan untuk tutorial ini.

Tutorial ini berfokus pada siklus hidup identitas untuk pengguna yang mewakili karyawan dan pekerja lain. Siklus hidup identitas untuk tamu dan siklus hidup akses untuk penetapan peran, permintaan, dan ulasan berada di luar cakupan tutorial ini.

Merencanakan integrasi dengan sumber dan target SAP

Di bagian ini, Anda menentukan persyaratan untuk identitas dan akses untuk aplikasi di organisasi Anda. Bagian ini menyoroti keputusan utama yang diperlukan untuk integrasi dengan aplikasi SAP. Untuk aplikasi non-SAP, Anda juga dapat menentukan kebijakan organisasi untuk mengatur akses ke aplikasi tersebut.

Jika Anda telah menggunakan SAP IDM, maka Anda dapat memigrasikan skenario manajemen identitas anda dari SAP IDM ke Microsoft Entra. Untuk informasi selengkapnya, lihat Memigrasikan skenario manajemen identitas dari SAP IDM ke Microsoft Entra.

Menentukan urutan onboarding aplikasi dan bagaimana aplikasi berintegrasi dengan Microsoft Entra

Mungkin organisasi Anda sudah mengintegrasikan beberapa aplikasi dengan Microsoft Entra untuk subset skenario integrasi yang tersedia. Misalnya, mungkin Anda mengintegrasikan SAP Cloud Identity Services dengan Microsoft Entra untuk akses menyeluruh untuk mendapatkan manfaat akses bersuhidan, tetapi Anda masih mengandalkan provisi dan deprovisi manual. Atau, Anda mungkin memiliki aplikasi seperti SAP ECC di organisasi yang belum Anda integrasikan dengan Microsoft Entra.

Tetapkan urutan prioritas aplikasi untuk diintegrasikan dengan Microsoft Entra untuk SSO dan untuk provisi. Organisasi umumnya mulai terintegrasi dengan aplikasi software as a service (SaaS) yang mendukung protokol modern. Untuk aplikasi SAP, sebaiknya organisasi yang memiliki aplikasi cloud SAP memulai integrasi mereka dengan SSO dan memprovisikan integrasi dengan SAP Cloud Identity Services sebagai middleware. Di sini, provisi pengguna dan integrasi SSO ke Microsoft Entra dapat menguntungkan beberapa aplikasi SAP.

Konfirmasikan bagaimana setiap aplikasi terintegrasi dengan Microsoft Entra. Jika aplikasi Anda terdaftar sebagai salah satu sistem target provisi SAP Cloud Identity Services, seperti SAP S/4HANA, Anda dapat menggunakan SAP Cloud Identity Services sebagai middleware untuk menjemput SSO dan provisi dari Microsoft Entra ke aplikasi. Jika aplikasi Anda adalah SAP ECC, Anda dapat mengintegrasikan Microsoft Entra langsung dengan SAP NetWeaver untuk SSO dan ke Antarmuka Pemrograman Aplikasi Bisnis (BAPI) SAP ECC untuk provisi.

Untuk aplikasi non-SAP, ikuti instruksi dalam Mengintegrasikan aplikasi dengan MICROSOFT Entra ID untuk menentukan teknologi integrasi yang didukung untuk SSO dan provisi untuk setiap aplikasi Anda.

Kumpulkan peran dan izin yang disediakan setiap aplikasi. Beberapa aplikasi hanya memiliki satu peran. Misalnya, SAP Cloud Identity Services hanya memiliki satu peran, Pengguna, yang tersedia untuk penugasan. SAP Cloud Identity Services dapat membaca grup dari ID Microsoft Entra untuk digunakan dalam penetapan aplikasi. Aplikasi lain mungkin memunculkan beberapa peran yang akan dikelola melalui ID Microsoft Entra. Peran aplikasi ini biasanya membuat batasan luas pada akses yang dimiliki pengguna dengan peran tersebut dalam aplikasi.

Aplikasi lain mungkin juga mengandalkan keanggotaan grup atau klaim untuk pemeriksaan peran yang lebih halus. Mereka dapat disediakan untuk setiap aplikasi dari ID Microsoft Entra dalam provisi atau klaim yang dikeluarkan dengan menggunakan protokol SSO federasi. Mereka juga dapat ditulis ke Direktori Aktif sebagai keanggotaan grup keamanan.

Catatan

Jika Anda menggunakan aplikasi dari galeri aplikasi Microsoft Entra yang mendukung provisi, ID Microsoft Entra mungkin mengimpor peran yang ditentukan dalam aplikasi dan secara otomatis memperbarui manifes aplikasi dengan peran aplikasi secara otomatis, setelah provisi dikonfigurasi.

Pilih peran dan grup mana yang memiliki keanggotaan yang akan diatur dalam ID Microsoft Entra. Berdasarkan persyaratan kepatuhan dan manajemen risiko, organisasi sering memprioritaskan peran atau grup aplikasi yang memberikan akses istimewa atau akses ke informasi sensitif. Meskipun tutorial ini tidak menyertakan langkah-langkah untuk mengonfigurasi penetapan akses, Anda mungkin perlu mengidentifikasi peran dan grup yang relevan untuk memastikan bahwa semua anggota mereka disediakan untuk aplikasi.

Tentukan kebijakan organisasi dengan prasyarat pengguna dan batasan lain untuk akses ke aplikasi

Di bagian ini, Anda menentukan kebijakan organisasi yang anda rencanakan untuk digunakan untuk menentukan akses ke setiap aplikasi.

Identifikasi apakah ada persyaratan atau standar prasyarat yang harus dipenuhi pengguna sebelum mereka diberikan akses ke aplikasi. Organisasi dengan persyaratan kepatuhan atau rencana manajemen risiko memiliki aplikasi sensitif atau penting bagi bisnis. Mungkin Anda sudah mendokumenkan kebijakan akses untuk siapa yang harus memiliki akses ke aplikasi tersebut, sebelum integrasi mereka dengan ID Microsoft Entra. Jika tidak, Anda mungkin perlu berkonsultasi dengan pemangku kepentingan seperti tim kepatuhan dan manajemen risiko. Anda perlu memastikan bahwa kebijakan yang digunakan untuk mengotomatiskan keputusan akses sesuai untuk skenario Anda.

Misalnya, dalam keadaan normal, hanya karyawan penuh waktu, atau karyawan di departemen atau pusat biaya tertentu, harus secara default memiliki akses ke aplikasi departemen tertentu. Jika Anda menggunakan pengelolaan pemberian hak Microsoft Entra di Tata Kelola ID Microsoft Entra, Anda dapat memilih untuk mengonfigurasi kebijakan pengelolaan pemberian hak untuk pengguna dari beberapa departemen lain yang meminta akses untuk memiliki satu atau beberapa pemberi persetujuan sehingga pengguna tersebut bisa mendapatkan akses melalui pengecualian.

Di beberapa organisasi, permintaan akses oleh karyawan mungkin memiliki dua tahap persetujuan. Tahap pertama adalah dengan meminta manajer pengguna. Tahap kedua adalah dengan meminta salah satu pemilik sumber daya yang bertanggung jawab atas data yang disimpan dalam aplikasi.

Tentukan berapa lama pengguna yang disetujui untuk akses harus memiliki akses dan kapan akses tersebut harus hilang. Untuk banyak aplikasi, pengguna mungkin mempertahankan akses tanpa batas waktu sampai mereka tidak lagi berafiliasi dengan organisasi. Dalam beberapa situasi, akses mungkin terkait dengan proyek atau tonggak pencapaian tertentu sehingga ketika proyek berakhir, akses dihapus secara otomatis. Atau, jika hanya beberapa pengguna yang menggunakan aplikasi melalui kebijakan, Anda dapat mengonfigurasi ulasan triwulanan atau tahunan tentang akses semua orang melalui kebijakan sehingga ada pengawasan reguler. Skenario ini memerlukan Tata Kelola ID Microsoft Entra.

Jika organisasi Anda sudah mengatur akses dengan model peran organisasi, rencanakan untuk membawa model peran organisasi tersebut ke dalam ID Microsoft Entra. Anda mungkin memiliki model peran organisasi yang menentukan yang menetapkan akses berdasarkan properti pengguna, seperti posisi atau departemen mereka. Proses ini dapat memastikan bahwa pengguna kehilangan akses pada akhirnya ketika akses tidak lagi diperlukan, bahkan jika tidak ada tanggal akhir proyek yang telah ditentukan.

Jika Anda sudah memiliki definisi peran organisasi, Anda dapat memigrasikan definisi peran organisasi ke Tata Kelola ID Microsoft Entra.

Tanyakan apakah ada kendala berdasarkan pemisahan tugas. Tutorial ini berfokus pada siklus hidup identitas untuk memberi pengguna akses dasar ke aplikasi. Namun, ketika Anda merencanakan onboarding aplikasi, Anda dapat mengidentifikasi batasan berdasarkan pemisahan tugas yang akan diberlakukan.

Misalnya, ada aplikasi dengan dua peran aplikasi, Penjualan Barat dan Penjualan Timur. Anda ingin memastikan bahwa pengguna hanya memiliki satu peran wilayah penjualan pada satu waktu. Sertakan daftar pasangan peran aplikasi apa pun yang tidak kompatibel untuk aplikasi Anda. Kemudian jika pengguna memiliki satu peran, mereka tidak diizinkan untuk meminta peran kedua. Pengaturan ketidaksesuaian pengelolaan pemberian hak Microsoft Entra pada paket akses dapat memberlakukan batasan ini.

Pilih kebijakan akses bersyarkat yang sesuai untuk akses ke setiap aplikasi. Kami menyarankan agar Anda menganalisis aplikasi dan mengaturnya ke dalam koleksi aplikasi yang memiliki persyaratan sumber daya yang sama untuk pengguna yang sama.

Saat pertama kali mengintegrasikan aplikasi SSO federasi dengan MICROSOFT Entra ID, Anda mungkin perlu membuat kebijakan akses bersyarkat baru untuk mengekspresikan batasan. Anda mungkin perlu memberlakukan persyaratan untuk autentikasi multifaktor (MFA) atau akses berbasis lokasi untuk aplikasi tersebut dan aplikasi berikutnya. Anda juga dapat mengonfigurasi dalam akses bersyarkat yang harus disetujui pengguna untuk ketentuan penggunaan.

Untuk pertimbangan selengkapnya tentang cara menentukan kebijakan akses bersyar, lihat Merencanakan penyebaran akses bersyar.

Tentukan bagaimana pengecualian untuk kriteria Anda harus ditangani. Misalnya, aplikasi biasanya hanya tersedia untuk karyawan yang ditunjuk, tetapi auditor atau vendor mungkin memerlukan akses sementara untuk proyek tertentu. Atau, karyawan yang bepergian mungkin memerlukan akses dari lokasi yang biasanya diblokir karena organisasi Anda tidak memiliki kehadiran di lokasi tersebut.

Dalam situasi ini, jika Anda memiliki Tata Kelola ID Microsoft Entra, Anda mungkin memilih untuk juga memiliki kebijakan pengelolaan pemberian izin untuk persetujuan yang memiliki tahapan yang berbeda, batas waktu yang berbeda, atau pemberi persetujuan yang berbeda. Vendor yang masuk sebagai pengguna tamu di penyewa Microsoft Entra Anda mungkin tidak memiliki manajer. Sebagai gantinya, sponsor untuk organisasi mereka, pemilik sumber daya, atau petugas keamanan dapat menyetujui permintaan akses mereka.

Memutuskan topologi provisi dan autentikasi

Sekarang setelah Anda menentukan aplikasi yang akan diintegrasikan dengan Microsoft Entra untuk provisi pengguna dan SSO, putuskan aliran data tentang bagaimana identitas pengguna dan atributnya disediakan untuk aplikasi tersebut, berdasarkan data yang berasal dari sistem otoritatif sumber rekaman.

Pilih sumber otoritatif untuk setiap identitas dan atributnya. Tutorial ini mengasumsikan SuccessFactors adalah sistem otoritatif sumber rekaman untuk pengguna yang membutuhkan akses ke aplikasi SAP. Mengonfigurasi provisi pengguna berbasis SDM cloud dari SuccessFactors ke MICROSOFT Entra ID memerlukan perencanaan yang mencakup berbagai aspek. Faktor-faktor ini termasuk menentukan ID yang cocok dan menentukan pemetaan atribut, transformasi atribut, dan filter cakupan.

Untuk panduan komprehensif tentang subjek ini, lihat rencana penyebaran SDM cloud. Untuk mempelajari tentang entitas yang didukung, detail pemrosesan, dan cara menyesuaikan integrasi untuk skenario SDM yang berbeda, lihat referensi integrasi SAP SuccessFactors. Anda mungkin juga memiliki sumber otoritatif lain untuk identitas lain, dan beberapa identitas, seperti akun break-glass atau administrator TI lainnya, yang memiliki ID Microsoft Entra sebagai sumber otoritatif mereka.

Tentukan apakah pengguna ada atau perlu diprovisikan ke Windows Server AD selain ID Microsoft Entra. Anda mungkin sudah memiliki pengguna yang sudah ada di Windows Server AD, yang sesuai dengan pekerja Anda di sumber SDM otoritatif Anda. Atau mungkin Anda mengonfigurasi SAP ECC atau aplikasi lain untuk mengandalkan Windows Server melalui Lightweight Directory Access Protocol (LDAP) atau Kerberos. Dalam situasi ini, Anda memprovisikan pengguna ke Windows Server AD. Pengguna ini kemudian disinkronkan ke dalam ID Microsoft Entra.

Rancang topologi penyebaran agen provisi Microsoft Entra Connect. Jika Anda menggunakan SuccessFactors dan memiliki Windows Server AD, maka Anda harus menginstal agen provisi untuk memprovisikan pengguna ke domain tersebut. Topologi penyebaran agen provisi Microsoft Entra Connect bergantung pada jumlah penyewa aplikasi SDM cloud dan domain anak Direktori Aktif yang anda rencanakan untuk diintegrasikan. Jika Anda memiliki beberapa domain Direktori Aktif, itu tergantung pada apakah domain Direktori Aktif berdekatan atau terputus-putus. Untuk informasi selengkapnya, lihat Merancang topologi penyebaran agen provisi Microsoft Entra Connect.

Tentukan apakah Anda akan menggunakan beberapa kontainer di Windows Server AD. Jika Anda menggunakan SuccessFactors dan memiliki Windows Server AD, maka di setiap domain Anda harus menentukan apakah pengguna yang mewakili pekerja diatur ke dalam hierarki kontainer. Beberapa organisasi dapat membuat semua pengguna yang mewakili karyawan dalam satu

organizationalUnit; organisasi lain mungkin memiliki beberapa. Untuk informasi selengkapnya, lihat mengonfigurasi penetapan kontainer Active Directory OU.Putuskan apakah Anda ingin menggunakan ID Microsoft Entra untuk memprovisikan ke SAP Cloud Identity Services atau menggunakan SAP Cloud Identity Services untuk membaca dari ID Microsoft Entra. Untuk informasi selengkapnya tentang kemampuan provisi Microsoft Entra, lihat Mengotomatiskan provisi dan deprovisi pengguna ke SAP Cloud Identity Services dengan ID Microsoft Entra. SAP Cloud Identity Services juga memiliki konektor terpisah sendiri untuk membaca pengguna dan grup dari ID Microsoft Entra. Untuk informasi selengkapnya, lihat SAP Cloud Identity Services - Provisi Identitas - ID Microsoft Entra sebagai sistem sumber.

Putuskan apakah Anda perlu memprovisikan pengguna ke SAP ECC. Anda dapat memprovisikan pengguna dari MICROSOFT Entra ID ke SAP ECC (sebelumnya SAP R/3) NetWeaver 7.0 atau yang lebih baru. Jika Anda menggunakan versi SAP R/3 lainnya, Anda masih dapat menggunakan panduan yang disediakan dalam unduhan Connectors untuk Microsoft Identity Manager 2016 sebagai referensi untuk membangun templat Anda sendiri untuk provisi.

Pastikan prasyarat organisasi terpenuhi sebelum Anda mengonfigurasi ID Microsoft Entra

Sebelum Anda memulai proses provisi akses aplikasi penting bisnis dari ID Microsoft Entra, pastikan lingkungan Microsoft Entra Anda dikonfigurasi dengan tepat.

Pastikan ID Microsoft Entra dan lingkungan Microsoft Online Services Anda siap untuk persyaratan kepatuhan untuk aplikasi. Kepatuhan adalah tanggung jawab bersama di antara Microsoft, penyedia layanan cloud, dan organisasi.

Pastikan penyewa ID Microsoft Entra Anda dilisensikan dengan benar. Untuk menggunakan ID Microsoft Entra untuk mengotomatiskan provisi, penyewa Anda harus memiliki lisensi sebanyak mungkin untuk Microsoft Entra ID P1, karena ada pekerja yang bersumber dari aplikasi SDM sumber atau pengguna anggota (nonguest) yang disediakan.

Selain itu, penggunaan Alur Kerja Siklus Hidup dan fitur Tata Kelola ID Microsoft Entra lainnya, seperti kebijakan penugasan otomatis pengelolaan pemberian hak Microsoft Entra dalam proses provisi, memerlukan lisensi Tata Kelola ID Microsoft Entra untuk pekerja Anda. Lisensi ini Tata Kelola ID Microsoft Entra atau Tata Kelola ID Microsoft Entra Step Up untuk Microsoft Entra ID P2.

Periksa apakah MICROSOFT Entra ID sudah mengirim log auditnya, dan secara opsional log lain, ke Azure Monitor. Azure Monitor bersifat opsional tetapi berguna untuk mengatur akses ke aplikasi karena Microsoft Entra menyimpan peristiwa audit hanya hingga 30 hari dalam log auditnya. Anda dapat menyimpan data audit lebih lama dari periode retensi default ini. Untuk informasi selengkapnya, lihat Berapa lama Microsoft Entra ID menyimpan data pelaporan?.

Anda juga bisa menggunakan buku kerja Azure Monitor dan kueri dan laporan kustom tentang data audit historis. Anda dapat memeriksa konfigurasi Microsoft Entra untuk melihat apakah konfigurasi tersebut menggunakan Azure Monitor, di ID Microsoft Entra di pusat admin Microsoft Entra, dengan memilih Buku Kerja. Jika integrasi ini tidak dikonfigurasi dan Anda memiliki langganan Azure dan setidaknya merupakan Administrator Keamanan, Anda dapat mengonfigurasi ID Microsoft Entra untuk menggunakan Azure Monitor.

Pastikan hanya pengguna yang berwenang yang berada dalam peran administratif yang sangat istimewa di penyewa Microsoft Entra Anda. Administrator yang setidaknya merupakan Administrator Tata Kelola Identitas, Administrator Pengguna, Administrator Aplikasi, Administrator Aplikasi Cloud, atau Administrator Peran Istimewa dapat membuat perubahan pada pengguna dan penetapan peran aplikasi mereka. Jika Anda belum meninjau keanggotaan peran tersebut baru-baru ini, Anda memerlukan pengguna yang setidaknya merupakan Administrator Peran Istimewa untuk memastikan bahwa tinjauan akses peran direktori ini telah dimulai.

Anda juga harus meninjau pengguna dalam peran Azure dalam langganan yang menyimpan Azure Monitor, Logic Apps, dan sumber daya lain yang diperlukan untuk pengoperasian konfigurasi Microsoft Entra Anda.

Periksa apakah penyewa Anda memiliki isolasi yang sesuai. Jika organisasi Anda menggunakan Direktori Aktif lokal, dan domain Active Directory ini tersambung ke ID Microsoft Entra, Anda perlu memastikan bahwa operasi administratif yang sangat istimewa untuk layanan yang dihosting cloud diisolasi dari akun lokal. Pastikan Anda mengonfigurasi untuk melindungi lingkungan cloud Microsoft 365 dari kompromi lokal.

Evaluasi lingkungan Anda terhadap praktik terbaik keamanan. Untuk mengevaluasi cara mengamankan penyewa ID Microsoft Entra Anda, tinjau Praktik terbaik untuk semua arsitektur isolasi.

Dokumentasikan masa pakai token dan pengaturan sesi aplikasi. Di akhir tutorial ini, Anda mengintegrasikan aplikasi SAP ECC atau SAP Cloud Identity Services dengan Microsoft Entra untuk SSO. Berapa lama pengguna yang ditolak akses berkelanjutan dapat terus menggunakan aplikasi federasi tergantung pada masa pakai sesi aplikasi sendiri dan pada masa pakai token akses. Masa pakai sesi untuk aplikasi tergantung pada aplikasi itu sendiri. Untuk mempelajari selengkapnya tentang mengontrol masa pakai token akses, lihat Masa pakai token yang dapat dikonfigurasi.

Konfirmasikan bahwa SAP Cloud Identity Services memiliki pemetaan skema yang diperlukan untuk aplikasi Anda

Setiap aplikasi SAP organisasi Anda mungkin memiliki persyaratan mereka sendiri bahwa pengguna aplikasi tersebut memiliki atribut tertentu yang diisi saat diprovisikan ke dalam aplikasi.

Jika Anda menggunakan SAP Cloud Identity Services untuk memprovisikan ke SAP S/4HANA atau aplikasi SAP lainnya, pastikan bahwa SAP Cloud Identity Services memiliki pemetaan untuk mengirim atribut ini dari ID Microsoft Entra melalui SAP Cloud Identity Services ke dalam aplikasi tersebut. Jika Anda tidak menggunakan SAP Cloud Identity Services, lewati ke bagian berikutnya.

- Pastikan direktori cloud SAP Anda memiliki skema pengguna yang diperlukan oleh aplikasi cloud SAP Anda. Di SAP Cloud Identity Services, setiap sistem target yang dikonfigurasi menambahkan transformasi dari model data sumber untuk identitas yang disediakan ke SAP Cloud Identity Services ke persyaratan target. Anda mungkin perlu mengubah transformasi tersebut di SAP Cloud Identity Services agar sesuai dengan cara Anda berencana memodelkan identitas, terutama jika Anda memiliki beberapa sistem target yang dikonfigurasi. Kemudian, rekam skema yang diperlukan untuk Microsoft Entra untuk disuplai ke aplikasi cloud SAP melalui SAP Cloud Identity Services.

Menentukan hubungan antara rekaman pekerja di sistem sumber rekaman dan pengguna Anda di Microsoft Entra

Setiap atribut yang diperlukan oleh aplikasi Anda perlu berasal dari beberapa sumber di organisasi Anda. Beberapa atribut mungkin memiliki nilai yang merupakan konstanta atau yang diubah dari atribut lain. Nilai lain mungkin ditetapkan oleh layanan online Microsoft, seperti alamat email pengguna. Atribut lain, seperti nama pengguna, departemen, atau properti organisasi lainnya, biasanya berasal dari sistem catatan SDM yang berwenang. Untuk memastikan catatan SDM yang tepat dipetakan ke pengguna di ID Microsoft Entra, bekerja samalah dengan tim SDM dan IT Anda untuk memastikan konsistensi data dan merencanakan tugas pembersihan data apa pun.

Tentukan cara memetakan perubahan dalam sistem sumber rekaman untuk bergabung dan meninggalkan peristiwa. Jika Anda ingin mengotomatiskan proses untuk bergabung dan keluar pekerja, Anda harus menghubungkan informasi status pekerja dengan atribut di Microsoft Entra. Untuk informasi selengkapnya, se menentukan status akun pengguna.

Pastikan sumber SDM Anda memiliki skema pekerja yang dapat menyediakan skema yang diperlukan untuk aplikasi SAP tersebut. Pastikan bahwa setiap atribut yang diperlukan dari cloud SAP atau aplikasi lokal, yang tidak berasal dari Microsoft Entra atau layanan online Microsoft lainnya, dapat dilacak ke properti yang tersedia dari sumber Anda, seperti SuccessFactors. Jika sumber Anda tidak memiliki skema yang diperlukan, atau atribut tidak diisi pada satu atau beberapa identitas yang akan diberikan akses ke aplikasi, atau tidak tersedia untuk dibaca oleh Microsoft Entra, Anda harus memenuhi persyaratan skema ini sebelum mengaktifkan provisi.

Catat skema yang digunakan untuk korelasi antara ID Microsoft Entra dan sistem rekaman Anda. Anda mungkin memiliki pengguna yang ada di Windows Server AD atau MICROSOFT Entra ID yang sesuai dengan pekerja di SAP SuccessFactors. Jika pengguna tersebut tidak dibuat oleh ID Microsoft Entra tetapi oleh beberapa proses lain, lihat referensi atribut SAP SuccessFactors dan skema pengguna Windows Server atau Microsoft Entra Anda untuk memilih atribut mana pada objek pengguna yang berisi pengidentifikasi unik untuk pekerja di SAP SuccessFactors.

Atribut ini harus ada dengan nilai unik pada setiap pengguna yang sesuai dengan pekerja sehingga provisi masuk Microsoft Entra dapat menentukan pengguna mana yang sudah ada untuk pekerja dan menghindari pembuatan pengguna duplikat. Atribut pencocokan default didasarkan pada ID Karyawan. Sebelum mengimpor pekerja dari sumber SDM, Anda harus memastikan bahwa nilai atribut ini, seperti ID karyawan, diisi di ID Microsoft Entra (untuk pengguna khusus cloud) dan Windows Server AD (untuk pengguna hibrid) sebelum memulai sinkronisasi penuh dan nilainya secara unik mengidentifikasi setiap pengguna. Untuk informasi selengkapnya, lihat menentukan atribut yang cocok dan menghasilkan nilai atribut unik.

Pilih filter cakupan untuk melewati rekaman SDM yang tidak lagi relevan. Sistem SDM memiliki beberapa tahun data ketenagakerjaan termasuk pekerja yang belum menjadi karyawan selama bertahun-tahun. Di sisi lain, tim IT Anda mungkin hanya tertarik pada daftar karyawan yang saat ini aktif, karyawan baru, dan catatan penghentian yang dilalui setelah go-live. Untuk memfilter catatan SDM yang tidak lagi relevan dari perspektif tim TI Anda, bekerja samalah dengan tim SDM Anda untuk menambahkan bendera pada catatan SDM yang dapat digunakan dalam filter cakupan provisi Microsoft Entra. Untuk informasi selengkapnya, lihat menentukan filter cakupan.

Rencanakan untuk menangani karakter khusus yang dapat membentuk nama pengguna pengguna baru. Ini adalah praktik umum untuk menggunakan nama depan pekerja dan nama belakang atau keluarga untuk membuat yang unik

userPrincipalNamebagi pengguna. Di Windows Server AD dan ID Microsoft Entra,userPrincipalNametidak mengizinkan karakter aksen dan hanya karakter berikut yang diizinkanA - Z, a - z, 0 - 9, ' . - _ ! # ^ ~. Gunakan fungsi NormalizeDiacritics untuk menangani karakter aksen dan membangun yang sesuaiuserPrincipalName.Rencanakan untuk menangani string panjang yang berasal dari sumber SDM Anda. Periksa apakah data SDM Anda memiliki nilai string panjang yang terkait dengan bidang SDM yang akan Anda gunakan untuk mengisi atribut ID Microsoft Entra dan Windows Server AD. Setiap atribut ID Microsoft Entra memiliki panjang string maks. Jika nilai di bidang SDM yang dipetakan ke atribut ID Microsoft Entra berisi lebih banyak karakter, pembaruan atribut mungkin gagal. Salah satu opsinya adalah meninjau pemetaan atribut Anda dan memeriksa apakah ada kemungkinan memotong/memperbarui nilai string panjang dalam sistem SDM. Jika itu bukan opsi, Anda dapat menggunakan fungsi seperti Mid untuk memotong string panjang atau Anda dapat menggunakan fungsi seperti Beralih untuk memetakan nilai panjang ke nilai/singkatan yang lebih pendek.

Mengatasi nilai yang berpotensi kosong untuk atribut wajib. Anda harus mengisi atribut tertentu seperti

firstName, ,lastName,CNatauUPNsaat membuat akun di ID Microsoft Entra atau Windows Server AD. Jika salah satu bidang SDM terkait yang dipetakan ke atribut tersebut null, maka operasi pembuatan pengguna gagal. Misalnya, jika Anda memetakan atribut ADCNke "nama tampilan" dan jika "nama tampilan" tidak diatur untuk semua pengguna, maka Anda mengalami kesalahan. Salah satu opsinya adalah meninjau pemetaan atribut wajib tersebut dan memastikan bahwa bidang yang sesuai diisi dalam SDM. Anda juga dapat mempertimbangkan opsi untuk memeriksa nilai null dalam pemetaan ekspresi. Misalnya, jika nama tampilan kosong, menggabungkan nama depan dan nama belakang atau keluarga untuk membentuk nama tampilan.

Konfirmasikan bahwa BAPI yang diperlukan untuk SAP ECC siap digunakan oleh Microsoft Entra

Agen provisi Microsoft Entra dan konektor layanan web generik menyediakan konektivitas ke titik akhir SOAP lokal, termasuk BAPI SAP.

Jika Anda tidak menggunakan SAP ECC dan hanya memprovisikan ke layanan cloud SAP, lewati ke bagian berikutnya.

Konfirmasikan bahwa BAPI yang diperlukan untuk provisi diterbitkan. Mengekspos API yang diperlukan di SAP ECC NetWeaver 7.51 untuk membuat, memperbarui, dan menghapus pengguna. File Connectors untuk Microsoft Identity Manager 2016 bernama

Deploying SAP NetWeaver AS ABAP 7.pdfmemanjat cara Anda dapat mengekspos API yang diperlukan.Rekam skema yang tersedia untuk pengguna SAP yang ada. Mungkin Anda memiliki pengguna yang ada di SAP ECC yang sesuai dengan pekerja dalam sistem otoritatif sumber rekaman Anda. Tetapi jika pengguna tersebut tidak dibuat oleh MICROSOFT Entra ID, Anda harus memiliki bidang yang diisi pada pengguna yang dapat digunakan sebagai pengidentifikasi unik untuk pekerja. Bidang ini harus ada dengan nilai unik pada setiap pengguna yang sesuai dengan pekerja. Kemudian provisi Microsoft Entra dapat menentukan pengguna mana yang sudah ada untuk pekerja dan menghindari pembuatan pengguna duplikat.

Misalnya, Anda mungkin menggunakan BAPI

BAPI_USER_GETLISTSAP danBAPI_USER_GETDETAIL. Salah satu bidang yang dikembalikan olehBAPI_USER_GETDETAILharus dipilih sebagai pengidentifikasi unik untuk berkorelasi dengan sumber. Jika Anda tidak memiliki bidang yang sesuai dengan pengidentifikasi unik dari sumbernya, Anda mungkin perlu menggunakan pengidentifikasi unik yang berbeda. Misalnya, Anda mungkin perlu menggunakan bidangaddress.e_mailSAP jika nilainya unik pada setiap pengguna SAP dan juga ada di pengguna ID Microsoft Entra.Rekam skema yang diperlukan untuk Microsoft Entra untuk disuplai ke SAP BAPI. Misalnya, Anda mungkin menggunakan SAP BAPI

BAPI_USER_CREATE1, yang memerlukanADDRESS,COMPANY,,DEFAULTS,LOGONDATAPASSWORD,SELF_REGISTER, danUSERNAMEbidang untuk membuat pengguna. Saat Anda mengonfigurasi pemetaan dari skema pengguna ID Microsoft Entra ke persyaratan SAP ECC, petakan atribut atau konstanta pengguna ID Microsoft ke masing-masing bidang tersebut.

Mendokumen alur dan transformasi atribut end-to-end

Anda telah mengidentifikasi persyaratan skema aplikasi Dan bidang pekerja yang tersedia dari sistem sumber rekaman Anda. Sekarang dokumentasikan jalur tentang bagaimana bidang tersebut mengalir melalui Microsoft Entra dan, secara opsional, Windows Server AD dan SAP Cloud Identity Services, ke aplikasi.

Dalam beberapa kasus, atribut yang diperlukan oleh aplikasi tidak sesuai langsung dengan nilai data yang tersedia dari sumbernya. Maka perlu untuk mengubah nilai sebelum nilai tersebut dapat disediakan ke aplikasi target.

Ada beberapa tahap pemrosesan di mana transformasi dapat diterapkan.

| Tahap | Pertimbangan | Tautan untuk informasi selengkapnya |

|---|---|---|

| Dalam sistem rekaman itu sendiri | Manajemen siklus hidup identitas Microsoft Entra mungkin bukan satu-satunya solusi yang membaca dari sistem sumber rekaman. Melakukan normalisasi data sebelum mengekspos data ke Microsoft Entra mungkin juga menguntungkan solusi lain yang membutuhkan data serupa. | Lihat sistem dokumentasi rekaman |

| Dalam alur provisi masuk, dari sistem rekaman ke Microsoft Entra atau Windows Server AD | Anda dapat menulis nilai kustom ke atribut pengguna Windows Server AD, atau atribut pengguna ID Microsoft Entra, berdasarkan satu atau beberapa atribut SuccessFactors. | Ekspresi dengan fungsi untuk kustomisasi |

| Saat Anda menyinkronkan dari Windows Server AD ke ID Microsoft Entra | Jika Anda sudah memiliki pengguna di Windows Server AD, Anda mungkin mengubah atribut pengguna tersebut saat mereka dibawa ke ID Microsoft Entra. | Cara mengkustomisasi aturan sinkronisasi di Microsoft Entra Connect dan Menggunakan penyusun ekspresi dengan Microsoft Entra Cloud Sync |

| Dalam alur provisi keluar dari ID Microsoft Entra ke SAP Cloud Identity Services, SAP ECC, atau aplikasi non-SAP lainnya | Saat Mengonfigurasi provisi ke aplikasi, salah satu jenis pemetaan atribut yang dapat Anda tentukan adalah pemetaan ekspresi satu atau beberapa atribut di ID Microsoft Entra ke atribut di target. | Ekspresi dengan fungsi untuk kustomisasi |

| Dalam SSO federasi keluar | Secara default, platform identitas Microsoft mengeluarkan token SAML ke aplikasi yang berisi klaim dengan nilai nama pengguna pengguna (juga dikenal sebagai nama utama pengguna), yang dapat mengidentifikasi pengguna secara unik. Token SAML juga berisi klaim lain yang menyertakan alamat email pengguna atau nama tampilan, dan Anda dapat menggunakan fungsi transformasi klaim. | Menyesuaikan klaim token SAML dan klaim token web JSON Pelanggan |

| Di SAP Cloud Identity Services | Di SAP Cloud Identity Services, setiap sistem target yang dikonfigurasi menambahkan transformasi dari model data sumber untuk identitas yang disediakan ke SAP Cloud Identity Services ke persyaratan target. Anda mungkin perlu mengubah transformasi tersebut di SAP Cloud Identity Services agar sesuai dengan cara Anda berencana memodelkan identitas, terutama jika Anda memiliki beberapa sistem target yang dikonfigurasi. Pendekatan ini mungkin sesuai di mana persyaratan atribut khusus untuk satu atau beberapa aplikasi SAP yang terhubung ke SAP Cloud Identity Services. | SAP Cloud Identity Services - Mengelola transformasi |

Bersiap untuk mengeluarkan kredensial autentikasi baru

Jika Anda menggunakan Windows Server AD, rencanakan untuk menerbitkan kredensial Windows Server AD untuk pekerja yang memerlukan akses aplikasi dan sebelumnya tidak memiliki akun pengguna Windows Server AD. Secara historis, di beberapa organisasi, pengguna disediakan langsung ke repositori aplikasi. Pekerja hanya menerima akun pengguna Windows Server AD jika memerlukan kotak surat Microsoft Exchange atau akses ke aplikasi terintegrasi Windows Server AD.

Dalam skenario ini, jika Anda mengonfigurasi provisi masuk ke Windows Server AD, Microsoft Entra membuat pengguna di Windows Server AD, baik untuk pekerja yang sudah ada yang sebelumnya tidak memiliki akun pengguna Windows Server AD dan pekerja baru. Jika pengguna masuk ke domain Windows, sebaiknya pengguna mendaftar di Windows Hello untuk Bisnis untuk autentikasi yang lebih kuat daripada hanya kata sandi.

Jika Anda tidak menggunakan Windows Server AD, rencanakan untuk menerbitkan kredensial ID Microsoft Entra untuk pekerja yang memerlukan akses aplikasi dan sebelumnya tidak memiliki akun pengguna ID Microsoft Entra. Jika Anda mengonfigurasi provisi masuk ke ID Microsoft Entra, tidak masuk terlebih dahulu ke Windows Server AD, Microsoft Entra membuat pengguna di Microsoft Entra, baik untuk pekerja yang sudah ada yang sebelumnya tidak memiliki akun pengguna ID Microsoft Entra dan pekerja baru apa pun.

Jika pengguna memerlukan kata sandi, Anda dapat meluncurkan kemampuan pengaturan ulang kata sandi mandiri (SSPR) ID Microsoft Entra agar pengguna dapat mengatur ulang kata sandi mereka. Anda dapat memprovisikan atribut Nomor Ponsel dari aplikasi HR cloud. Setelah atribut Nomor Ponsel berada di ID Microsoft Entra, Anda dapat mengaktifkan SSPR untuk akun pengguna. Kemudian pada hari pertama, pengguna baru dapat menggunakan nomor ponsel terdaftar dan terverifikasi untuk autentikasi. Lihat dokumentasi SSPR untuk detail tentang cara mengisi informasi kontak autentikasi sebelumnya.

Jika pengguna akan menggunakan autentikasi yang lebih kuat, aktifkan kebijakan Kode Akses Sementara sehingga Anda dapat membuat Kode Akses Sementara untuk pengguna baru.

Verifikasi bahwa pengguna siap untuk Microsoft Entra MFA. Sebaiknya anda memerlukan Microsoft Entra MFA untuk aplikasi penting bisnis yang terintegrasi melalui federasi. Untuk aplikasi ini, kebijakan harus mengharuskan pengguna untuk memenuhi persyaratan MFA sebelum ID Microsoft Entra yang mengizinkan mereka untuk masuk ke aplikasi. Beberapa organisasi mungkin juga memblokir akses berdasarkan lokasi atau mengharuskan pengguna mengakses dari perangkat terdaftar.

Jika belum ada kebijakan yang sesuai yang mencakup kondisi yang diperlukan untuk autentikasi, lokasi, perangkat, dan ketentuan penggunaan, tambahkan kebijakan ke penyebaran akses bersyarah Anda.

Bersiaplah untuk mengeluarkan Kode Akses Sementara untuk pekerja baru. Jika Anda memiliki Tata Kelola ID Microsoft Entra dan mengonfigurasi provisi masuk ke ID Microsoft Entra, rencanakan untuk mengonfigurasi Alur Kerja Siklus Hidup untuk mengeluarkan Kode Akses Sementara untuk pekerja baru.

Merencanakan uji coba

Mengintegrasikan proses bisnis SDM dan alur kerja identitas dari sumber SDM ke sistem target memerlukan banyak validasi data, transformasi data, pembersihan data, dan pengujian end-to-end sebelum Anda dapat menyebarkan solusi ke dalam produksi.

Jalankan konfigurasi awal di lingkungan uji coba sebelum Anda menskalakannya ke semua pengguna dalam produksi.

Menyebarkan integrasi Microsoft Entra

Di bagian ini, Anda:

Membawa pengguna ke ID Microsoft Entra dari sistem sumber otoritatif.

Provisikan pengguna tersebut ke SAP Cloud Identity Services atau SAP ECC untuk memungkinkan mereka masuk ke aplikasi SAP.

Memperbarui skema pengguna Windows Server AD

Jika Anda memprovisikan pengguna ke Windows Server AD dan MICROSOFT Entra ID, pastikan lingkungan Windows Server AD dan agen Microsoft Entra terkait siap untuk mengangkut pengguna ke dan keluar dari Windows Server AD dengan skema yang diperlukan untuk aplikasi SAP Anda.

Jika Anda tidak menggunakan Windows Server AD, lewati ke bagian berikutnya.

Perluas skema Windows Server AD, jika diperlukan. Untuk setiap atribut pengguna yang diperlukan oleh Microsoft Entra dan aplikasi Anda yang belum menjadi bagian dari skema pengguna Windows Server AD, Anda perlu memilih atribut ekstensi pengguna Windows Server AD bawaan. Atau Anda perlu memperluas skema Windows Server AD agar memiliki tempat bagi Windows Server AD untuk menyimpan atribut tersebut. Persyaratan ini juga mencakup atribut yang digunakan untuk otomatisasi, seperti tanggal bergabung pekerja dan tanggal cuti.

Misalnya, beberapa organisasi mungkin menggunakan atribut

extensionAttribute1danextensionAttribute2untuk menyimpan properti ini. Jika Anda memilih untuk menggunakan atribut ekstensi bawaan, pastikan bahwa atribut tersebut belum digunakan oleh aplikasi Windows Server AD berbasis LDAP lainnya, atau oleh aplikasi yang terintegrasi dengan ID Microsoft Entra. Organisasi lain membuat atribut Windows Server AD baru dengan nama khusus untuk persyaratannya, seperticontosoWorkerId.Konfirmasikan bahwa setiap pengguna Windows Server AD yang ada memiliki atribut yang diperlukan untuk korelasi dengan sumber SDM. Mungkin Anda memiliki pengguna yang sudah ada di Windows Server AD yang sesuai dengan pekerja. Pengguna tersebut harus memiliki atribut yang nilainya unik dan sesuai dengan properti dalam sistem otoritatif sumber rekaman untuk pekerja tersebut.

Misalnya, beberapa organisasi menggunakan atribut seperti

employeeIddi Windows Server AD. Jika ada pengguna yang tidak memiliki atribut tersebut, mereka mungkin tidak dipertimbangkan selama integrasi berikutnya. Kemudian provisi otomatis menghasilkan pengguna duplikat yang dibuat di Windows Server AD. Saat pengguna pergi, pengguna asli tidak diperbarui atau dihapus. Anda dapat menggunakan:- Alur PowerShell pada komputer yang bergabung dengan domain dengan perintah

Get-ADUseruntuk mendapatkan semua pengguna dalam kontainer Direktori Aktif. - Perintah

where-objectuntuk memfilter ke pengguna yang memiliki atribut yang hilang dengan filter seperti{$_.employeeId -eq $null}. - Perintah

export-csvuntuk mengekspor pengguna yang dihasilkan ke file CSV.

Pastikan bahwa tidak ada pengguna yang sesuai dengan pekerja yang kehilangan atribut tersebut. Jika ada, Anda harus mengedit pengguna tersebut di Windows Server AD untuk menambahkan atribut yang hilang sebelum melanjutkan.

- Alur PowerShell pada komputer yang bergabung dengan domain dengan perintah

Perluas skema ID Microsoft Entra dan konfigurasikan pemetaan dari skema Windows Server AD ke skema pengguna ID Microsoft Entra. Jika Anda menggunakan Sinkronisasi Microsoft Entra Connect, lakukan langkah-langkah di Sinkronisasi Microsoft Entra Connect: Ekstensi direktori untuk memperluas skema pengguna ID Microsoft Entra dengan atribut. Konfigurasikan pemetaan Sinkronisasi Microsoft Entra Connect untuk atribut Windows Server AD ke atribut tersebut.

Jika Anda menggunakan Microsoft Entra Cloud Sync, lakukan langkah-langkah dalam ekstensi direktori Microsoft Entra Cloud Sync dan pemetaan atribut kustom untuk memperluas skema pengguna ID Microsoft Entra dengan atribut lain yang diperlukan. Konfigurasikan pemetaan Microsoft Entra Cloud Sync untuk atribut Windows Server AD ke atribut tersebut. Pastikan Anda menyinkronkan atribut yang diperlukan oleh Alur Kerja Siklus Hidup.

Tunggu hingga sinkronisasi dari Windows Server AD ke ID Microsoft Entra selesai. Jika Anda membuat perubahan pada pemetaan untuk menyediakan lebih banyak atribut dari Windows Server AD, tunggu hingga perubahan tersebut untuk pengguna membuka jalan mereka dari Windows Server AD ke ID Microsoft Entra sehingga representasi ID Microsoft Entra pengguna memiliki set atribut lengkap dari Windows Server AD.

Jika Anda menggunakan Microsoft Entra Cloud Sync, Anda dapat memantau

steadyStateLastAchievedTimeproperti status sinkronisasi dengan mengambil pekerjaan sinkronisasi perwakilan layanan yang mewakili Microsoft Entra Cloud Sync. Jika Anda tidak memiliki ID perwakilan layanan, lihat Melihat skema sinkronisasi.Buat kontainer yang diperlukan di Windows Server AD. Jika Anda akan menyediakan pengguna ke unit organisasi di domain, pastikan kontainer tersebut

organizationalUnitada sebelum mengaktifkan agen provisi.

Memperbarui skema pengguna ID Microsoft Entra

Jika Anda menggunakan Windows Server AD, Anda telah memperluas skema pengguna ID Microsoft Entra sebagai bagian dari mengonfigurasi pemetaan dari Windows Server AD. Jika langkah ini selesai, lewati ke bagian berikutnya.

Jika Anda tidak menggunakan Windows Server AD, ikuti langkah-langkah di bagian ini untuk memperluas skema pengguna ID Microsoft Entra.

Buat aplikasi untuk menahan ekstensi skema Microsoft Entra. Untuk penyewa yang tidak disinkronkan dari Windows Server AD, ekstensi skema harus menjadi bagian dari aplikasi baru. Jika Anda belum melakukannya, buat aplikasi untuk mewakili ekstensi skema. Aplikasi ini tidak akan memiliki pengguna yang ditetapkan untuknya.

Identifikasi atribut untuk korelasi dengan sistem rekaman. Mungkin Anda memiliki pengguna yang ada di ID Microsoft Entra yang sesuai dengan pekerja. Kemudian pengguna tersebut harus memiliki atribut yang nilainya unik dan sesuai dengan properti dalam sistem otoritatif sumber rekaman untuk pekerja tersebut.

Misalnya, beberapa organisasi memperluas skema pengguna ID Microsoft Entra mereka untuk memiliki atribut baru untuk tujuan ini. Jika Anda belum membuat atribut untuk tujuan tersebut, sertakan sebagai atribut di langkah berikutnya.

Perluas skema pengguna ID Microsoft Entra untuk atribut baru. Buat ekstensi skema direktori untuk setiap atribut yang diperlukan oleh aplikasi SAP yang belum menjadi bagian dari skema pengguna ID Microsoft Entra. Atribut ini menyediakan cara bagi Microsoft Entra untuk menyimpan lebih banyak data tentang pengguna. Anda dapat memperluas skema dengan membuat atribut ekstensi.

Pastikan bahwa pengguna di MICROSOFT Entra ID dapat berkorelasi dengan rekaman pekerja di sumber SDM

Mungkin Anda memiliki pengguna yang ada di ID Microsoft Entra yang sesuai dengan pekerja. Kemudian pengguna tersebut harus memiliki atribut yang nilainya unik dan sesuai dengan properti dalam sistem otoritatif sumber rekaman untuk pekerja tersebut.

Misalnya, beberapa organisasi mungkin memperluas skema pengguna ID Microsoft Entra mereka untuk memiliki atribut baru untuk tujuan ini. Jika ada pengguna yang tidak memiliki atribut tersebut, mereka mungkin tidak dipertimbangkan selama integrasi berikutnya. Kemudian provisi otomatis menghasilkan pengguna duplikat yang dibuat di Windows Server AD. Saat pengguna pergi, pengguna asli tidak diperbarui atau dihapus.

Ambil pengguna dari ID Microsoft Entra. Pastikan bahwa setiap pengguna yang sudah berada di ID Microsoft Entra yang mewakili pekerja memiliki atribut sehingga dapat berkorelasi. Biasanya, beberapa pengguna di ID Microsoft Entra tidak sesuai dengan pekerja dalam sistem otoritatif sumber rekaman Anda. Pengguna ini termasuk akun break-glass untuk akses administratif darurat, akun untuk vendor TI, dan tamu bisnis. Pengguna lainnya harus sudah memiliki atribut dengan nilai unik yang akan digunakan untuk korelasi.

Jika beberapa pengguna tidak berkorelasi, mereka mungkin terlewatkan untuk pembaruan dan deprovisi. Microsoft Entra bahkan dapat membuat pengguna duplikat. Misalnya, jika persyaratannya adalah bahwa semua pengguna anggota (selain dari akun break-glass) memiliki

employeeidatribut, Anda dapat mengidentifikasi pengguna tersebut dengan alur perintah PowerShell yang mirip dengan skrip berikut:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,employeeid | Where-Object {$_.UserType -ne 'Guest' -and $_.EmployeeId -eq $null}

Menyiapkan prasyarat untuk fitur tata kelola identitas

Jika Anda mengidentifikasi kebutuhan akan kemampuan tata kelola ID Microsoft Entra, seperti pengelolaan pemberian izin Microsoft Entra atau Alur Kerja Siklus Hidup Microsoft Entra, sebarkan fitur tersebut sebelum Anda memasukkan pekerja sebagai pengguna ke ID Microsoft Entra.

Unggah dokumen ketentuan penggunaan, jika diperlukan. Jika Anda mengharuskan pengguna untuk menerima ketentuan penggunaan sebelum mereka dapat mengakses aplikasi, buat dan unggah dokumen ketentuan penggunaan sehingga dapat disertakan dalam kebijakan akses bersyarat.

Buat katalog, jika diperlukan. Secara default, ketika administrator pertama kali berinteraksi dengan pengelolaan pemberian hak Microsoft Entra, katalog default dibuat secara otomatis. Namun, paket akses untuk aplikasi yang diatur harus berada dalam katalog yang ditunjuk. Untuk membuat katalog di pusat admin Microsoft Entra, ikuti langkah-langkah di bagian Membuat katalog.

Untuk membuat katalog dengan menggunakan PowerShell, ikuti langkah-langkah di bagian Mengautentikasi ke ID Microsoft Entra dan Membuat katalog.

Membuat alur kerja penggabung. Jika Anda mengonfigurasi provisi masuk ke ID Microsoft Entra, konfigurasikan alur kerja penggabung Alur Kerja Siklus Hidup dengan tugas untuk mengeluarkan Kode Akses Sementara untuk pekerja baru.

Buat alur kerja leaver yang memblokir rincian masuk. Di Alur Kerja Siklus Hidup Microsoft Entra, konfigurasikan alur kerja leaver dengan tugas yang memblokir pengguna untuk masuk. Alur kerja ini dapat berjalan sesuai permintaan. Jika Anda tidak mengonfigurasi provisi masuk dari sumber rekaman untuk memblokir pekerja agar tidak masuk setelah tanggal cuti terjadwal mereka, konfigurasikan alur kerja leaver untuk berjalan pada tanggal cuti terjadwal pekerja tersebut.

Buat alur kerja leaver untuk menghapus akun pengguna. Secara opsional, konfigurasikan alur kerja leaver dengan tugas untuk menghapus pengguna. Jadwalkan alur kerja ini untuk berjalan selama beberapa periode waktu, seperti 30 atau 90 hari, setelah tanggal cuti terjadwal pekerja.

Menyambungkan pengguna di ID Microsoft Entra ke rekaman pekerja dari sumber SDM

Bagian ini menggambarkan cara mengintegrasikan ID Microsoft Entra dengan SAP SuccessFactors sebagai sistem sumber catatan SDM.

Konfigurasikan sistem rekaman dengan akun layanan dan berikan izin yang sesuai untuk ID Microsoft Entra. Jika Anda menggunakan SAP SuccessFactors, ikuti langkah-langkah di bagian Mengonfigurasi SuccessFactors untuk integrasi.

Konfigurasikan pemetaan masuk dari sistem rekaman Anda ke Windows Server AD atau ID Microsoft Entra. Jika Anda menggunakan SAP SuccessFactors dan memprovisikan pengguna ke Windows Server AD dan MICROSOFT Entra ID, ikuti langkah-langkah di bagian Mengonfigurasi provisi pengguna dari SuccessFactors ke Direktori Aktif.

Jika Anda menggunakan SAP SuccessFactors dan tidak menyediakan ke Windows Server AD, ikuti langkah-langkah di bagian Mengonfigurasi provisi pengguna dari SuccessFactors ke ID Microsoft Entra.

Saat Mengonfigurasi pemetaan, pastikan Anda mengonfigurasi pemetaan dengan objek Cocokkan menggunakan atribut ini untuk atribut Windows Server AD atau atribut pengguna ID Microsoft Entra yang digunakan untuk korelasi. Konfigurasikan juga pemetaan untuk atribut yang diperlukan untuk tanggal gabungan dan cuti pekerja, dan semua atribut yang diperlukan oleh aplikasi tujuan, yang berasal dari sumber SDM.

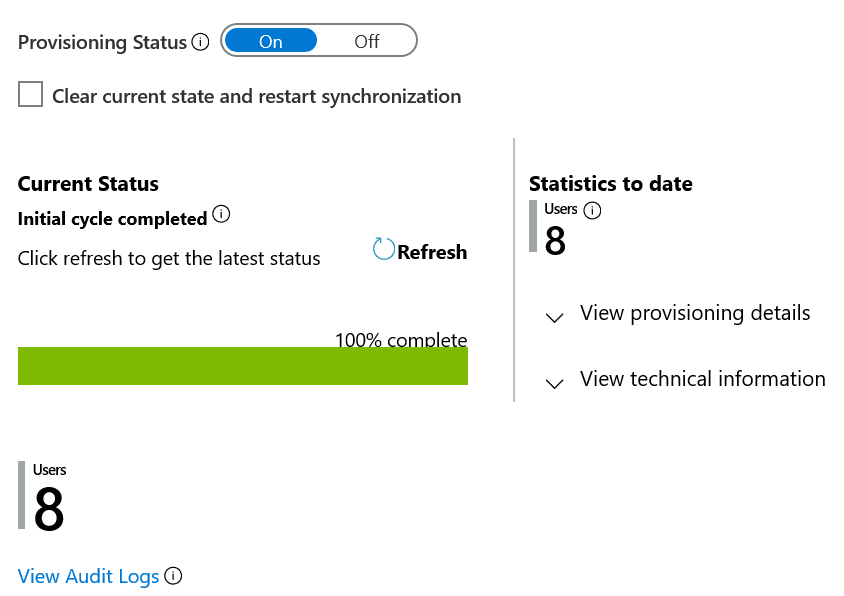

Lakukan provisi masuk awal dari sistem rekaman. Jika Anda menggunakan SAP SuccessFactors dan memprovisikan pengguna ke Windows Server AD dan MICROSOFT Entra ID, ikuti langkah-langkah di bagian Mengaktifkan dan meluncurkan provisi. Jika Anda menggunakan SAP SuccessFactors dan tidak menyediakan ke Windows Server AD, ikuti langkah-langkah di bagian Mengaktifkan dan meluncurkan provisi. Untuk penyewa aplikasi HR cloud besar (>30.000 pengguna), jalankan siklus awal dalam tahap progresif, seperti yang dijelaskan dalam rencana untuk siklus awal.

Tunggu hingga sinkronisasi awal dari sistem rekaman selesai. Jika Anda menyinkronkan dari SAP SuccessFactors ke Windows Server AD atau MICROSOFT Entra ID, setelah sinkronisasi awal ke direktori selesai, Microsoft Entra memperbarui laporan ringkasan audit pada tab Provisi aplikasi SAP SuccessFactors di pusat admin Microsoft Entra.

Jika Anda memprovisikan ke Windows Server AD, tunggu pengguna baru yang dibuat di Windows Server AD, atau yang diperbarui di Windows Server AD, untuk disinkronkan dari Windows Server AD ke ID Microsoft Entra. Tunggu hingga perubahan untuk pengguna di Windows Server AD masuk ke ID Microsoft Entra sehingga representasi ID Microsoft Entra pengguna memiliki sekumpulan pengguna lengkap dan atribut mereka dari Windows Server AD.

Jika Anda menggunakan Microsoft Entra Cloud Sync, Anda dapat memantau

steadyStateLastAchievedTimestatus sinkronisasi dengan mengambil pekerjaan sinkronisasi perwakilan layanan yang mewakili Microsoft Entra Cloud Sync. Jika Anda tidak memiliki ID perwakilan layanan, lihat Melihat skema sinkronisasi.Pastikan bahwa pengguna diprovisikan ke dalam ID Microsoft Entra. Pada titik ini, pengguna harus ada di MICROSOFT Entra ID dengan atribut yang diperlukan oleh aplikasi target. Misalnya, Anda mungkin mengharuskan

givennamepengguna untuk memiliki atribut ,surname, danemployeeID. Untuk menampilkan jumlah pengguna dengan atribut tertentu, atau atribut yang hilang, Anda dapat menggunakan perintah PowerShell yang mirip dengan skrip berikut:$u = get-mguser -all -property id,displayname,userprincipalname,usertype,givenname,surname,employeeid $u2 = $u | where-object {$_.usertype -ne 'Guest' -and $_.employeeid -ne $null} $u2c = $u2.Count write-output "member users with employeeID attribute: $u2c" $u3 = $u| Where-Object {$_.UserType -ne 'Guest' -and ($_.EmployeeId -eq $null -or $_.GivenName -eq $null -or $_.Surname -eq $null)} $u3c = $u3.Count write-output "member users missing employeeID, givenname or surname attributes: $u3c"Pastikan bahwa tidak ada akun tak terduga yang tidak terkait dalam ID Microsoft Entra. Biasanya, beberapa pengguna di ID Microsoft Entra tidak sesuai dengan pekerja dalam sistem otoritatif sumber rekaman Anda. Mereka termasuk akun break-glass untuk akses administratif darurat, akun untuk vendor TI, dan tamu bisnis.

Namun, akun tersebut mungkin juga merupakan akun yatim piatu di Microsoft Entra yang menyerupai akun pekerja saat ini tetapi tidak disinkronkan dengan catatan pekerja. Akun yatim piatu dapat dihasilkan dari mantan karyawan yang tidak lagi berada dalam sistem SDM. Mereka juga dapat berasal dari kesalahan yang cocok. Atau mereka dapat muncul dari masalah kualitas data, seperti orang yang mengubah namanya atau digabungkan kembali.

Uji aktivitas bergabung, perbarui, dan tinggalkan dalam sistem hulu alur rekaman dengan benar ke Microsoft Entra. Untuk informasi selengkapnya, lihat pengujian rencana.

Memprovisikan pengguna dan hak akses mereka ke aplikasi dan memungkinkan mereka untuk masuk ke aplikasi tersebut

Sekarang setelah pengguna ada di ID Microsoft Entra, di bagian berikutnya Anda memprovisikannya ke aplikasi target.

Memprovisikan pengguna ke SAP Cloud Identity Services

Langkah-langkah di bagian ini mengonfigurasi provisi dari ID Microsoft Entra ke SAP Cloud Identity Services. Secara default, siapkan ID Microsoft Entra untuk memprovisi dan mendeprovisi pengguna secara otomatis ke SAP Cloud Identity Services. Kemudian pengguna tersebut dapat mengautentikasi ke SAP Cloud Identity Services dan memiliki akses ke beban kerja SAP lain yang terintegrasi dengan SAP Cloud Identity Services. SAP Cloud Identity Services mendukung provisi dari direktori identitas lokalnya ke aplikasi SAP lainnya sebagai sistem target.

Atau, Anda dapat mengonfigurasi SAP Cloud Identity Services untuk dibaca dari ID Microsoft Entra. Jika Anda menggunakan SAP Cloud Identity Services untuk membaca pengguna dan grup opsional dari ID Microsoft Entra, ikuti panduan SAP tentang cara mengonfigurasi SAP Cloud Identity Services. Kemudian lanjutkan ke bagian berikutnya.

Jika Anda tidak menggunakan SAP Cloud Identity Services, lewati ke bagian berikutnya.

Pastikan Anda memiliki penyewa SAP Cloud Identity Services dengan akun pengguna di SAP Cloud Identity Services dengan izin Admin.

Siapkan SAP Cloud Identity Services untuk provisi. Masuk ke Konsol Admin SAP Cloud Identity Services Anda dan ikuti langkah-langkah di bagian Menyiapkan SAP Cloud Identity Services untuk provisi.

Tambahkan SAP Cloud Identity Services dari galeri dan konfigurasikan provisi pengguna otomatis ke SAP Cloud Identity Services. Ikuti langkah-langkah di bagian Menambahkan SAP Cloud Identity Services dari galeri dan Mengonfigurasi provisi pengguna otomatis ke SAP Cloud Identity Services.

Provisikan pengguna uji dari ID Microsoft Entra ke SAP Cloud Identity Services. Validasi bahwa integrasi provisi siap dengan mengikuti langkah-langkah di bagian Memprovisikan pengguna uji baru dari ID Microsoft Entra ke SAP Cloud Identity Services.

Pastikan bahwa pengguna yang ada di Microsoft Entra dan SAP Cloud Identity Services dapat berkorelasi. Untuk membandingkan pengguna di ID Microsoft Entra dengan pengguna yang sudah ada di SAP Cloud Identity Services, ikuti langkah-langkah di bagian ini:

Tetapkan pengguna SAP Cloud Identity Services yang ada ke aplikasi di ID Microsoft Entra. Ikuti langkah-langkah di bagian Menetapkan pengguna ke aplikasi SAP Cloud Identity Services di ID Microsoft Entra. Dalam langkah-langkah tersebut, Anda harus:

- Atasi masalah provisi apa pun sehingga provisi tidak dikarantina.

- Periksa pengguna yang ada di SAP Cloud Identity Services dan belum ditetapkan ke aplikasi di ID Microsoft Entra.

- Tetapkan pengguna yang tersisa.

- Pantau sinkronisasi awal.

Tunggu sinkronisasi dari ID Microsoft Entra ke SAP Cloud Identity Services. Tunggu hingga semua pengguna yang ditetapkan ke aplikasi disediakan. Siklus awal membutuhkan waktu antara 20 menit dan beberapa jam. Waktu tergantung pada ukuran direktori Microsoft Entra dan jumlah pengguna dalam cakupan provisi. Anda dapat memantau

steadyStateLastAchievedTimeproperti status sinkronisasi dengan mengambil pekerjaan sinkronisasi perwakilan layanan yang mewakili SAP Cloud Identity Services.Periksa kesalahan provisi. Periksa log provisi melalui pusat admin Microsoft Entra atau API Graph. Filter log ke status Gagal.

Jika ada kegagalan dengan kode

DuplicateTargetEntrieskesalahan , kode ini menunjukkan ambiguitas dalam aturan pencocokan provisi Anda. Untuk memastikan bahwa setiap pengguna Microsoft Entra cocok dengan satu pengguna aplikasi, Anda perlu memperbarui pengguna Microsoft Entra atau pemetaan yang digunakan untuk pencocokan. Kemudian filter log ke tindakan Buat dan status Dilewati.Jika pengguna dilewati dengan

SkipReasonkode *NotEffectivelyEntitled, peristiwa log ini mungkin menunjukkan bahwa akun pengguna di ID Microsoft Entra tidak cocok karena status akun pengguna dinonaktifkan.Bandingkan pengguna di SAP Cloud Identity Services dengan pengguna di ID Microsoft Entra. Ulangi langkah-langkah di bagian Pastikan pengguna SAP Cloud Identity Services yang ada memiliki atribut pencocokan yang diperlukan untuk mengekspor ulang pengguna dari SAP Cloud Identity Services. Kemudian, periksa apakah pengguna yang diekspor memiliki properti yang diperlukan untuk aplikasi SAP. Anda dapat menggunakan perintah PowerShell

where-objectuntuk memfilter daftar pengguna hanya kepada pengguna yang memiliki atribut yang hilang, dengan filter seperti{$_.employeeId -eq $null}.Konfigurasikan SSO federasi dari Microsoft Entra ke SAP Cloud Identity Services. Aktifkan SSO berbasis SAML untuk SAP Cloud Identity Services. Ikuti instruksi yang diberikan dalam tutorial akses menyeluruh SAP Cloud Identity Services.

Bawa titik akhir web aplikasi ke dalam cakupan kebijakan akses bersyarat yang sesuai. Mungkin Anda memiliki kebijakan akses bersyarah yang dibuat untuk aplikasi lain yang tunduk pada persyaratan tata kelola yang sama. Kemudian Anda dapat memperbarui kebijakan tersebut agar juga berlaku untuk aplikasi ini agar tidak memiliki sejumlah besar kebijakan.

Setelah Anda membuat pembaruan, periksa untuk memastikan bahwa kebijakan yang diharapkan sedang diterapkan. Anda dapat melihat kebijakan apa yang akan berlaku untuk pengguna dengan alat bagaimana-jika akses bersyar.

Validasi bahwa pengguna uji dapat terhubung ke aplikasi SAP. Anda dapat menggunakan Microsoft Aplikasi Saya untuk menguji SSO aplikasi. Pastikan bahwa pengguna uji ditetapkan ke aplikasi SAP Cloud Identity Services dan disediakan dari ID Microsoft Entra ke SAP Cloud Identity Services. Kemudian, masuk ke Microsoft Entra sebagai pengguna tersebut dan buka

myapps.microsoft.com.Saat Anda memilih petak peta SAP Cloud Identity Services di Aplikasi Saya, jika Anda telah mengonfigurasi integrasi dalam mode penyedia layanan (SP), Anda diarahkan ke halaman masuk aplikasi untuk memulai alur masuk. Jika Anda telah mengonfigurasi dalam mode Penyedia Identitas (IDP), Anda secara otomatis masuk ke SAP Cloud Identity Services tempat Anda menyiapkan SSO.

Memprovisikan pengguna ke SAP ECC

Sekarang setelah Anda memiliki pengguna di ID Microsoft Entra, Anda dapat memprovisikannya ke SAP lokal.

Jika Anda tidak menggunakan SAP ECC, lewati ke bagian berikutnya.

Mengonfigurasi provisi. Ikuti instruksi di Mengonfigurasi ID Microsoft Entra untuk memprovisikan pengguna ke SAP ECC dengan NetWeaver AS ABAP 7.0 atau yang lebih baru.

Tunggu sinkronisasi dari ID Microsoft Entra ke SAP ECC. Tunggu hingga semua pengguna yang ditetapkan ke aplikasi SAP ECC disediakan. Siklus awal membutuhkan waktu antara 20 menit dan beberapa jam. Waktu tergantung pada ukuran direktori Microsoft Entra dan jumlah pengguna dalam cakupan provisi. Anda dapat memantau

steadyStateLastAchievedTimeproperti status sinkronisasi dengan mengambil pekerjaan sinkronisasi perwakilan layanan.Periksa kesalahan provisi. Periksa log provisi melalui pusat admin Microsoft Entra atau API Graph. Filter log ke status Gagal.

Jika ada kegagalan dengan kode

DuplicateTargetEntrieskesalahan , peristiwa log ini menunjukkan ambiguitas dalam aturan pencocokan provisi Anda. Anda perlu memperbarui pengguna Microsoft Entra atau pemetaan yang digunakan untuk pencocokan untuk memastikan bahwa setiap pengguna Microsoft Entra cocok dengan satu pengguna aplikasi. Kemudian filter log ke tindakan Buat dan status Dilewati.Jika pengguna dilewati dengan

SkipReasonkode , kode ini mungkin menunjukkan bahwa akun pengguna di ID Microsoft Entra tidak cocok karena status akun pengguna dinonaktifkan.NotEffectivelyEntitledBandingkan pengguna di SAP ECC dengan pengguna di MICROSOFT Entra ID. Pada Windows Server yang menghosting agen provisi untuk provisi ke SAP ECC, mulai ulang

Microsoft ECMA2Hostlayanan Windows. Ketika layanan dimulai ulang, layanan melakukan impor penuh pengguna dari SAP ECC.Konfigurasikan SSO gabungan dari Microsoft Entra ke SAP. Aktifkan SSO berbasis SAML untuk aplikasi SAP. Jika Anda menggunakan SAP NetWeaver, ikuti instruksi yang diberikan dalam tutorial SSO SAP NetWeaver.

Bawa titik akhir web aplikasi ke dalam cakupan kebijakan akses bersyarat yang sesuai. Mungkin Anda memiliki kebijakan akses bersyarah yang dibuat untuk aplikasi lain yang tunduk pada persyaratan tata kelola yang sama. Kemudian Anda dapat memperbarui kebijakan tersebut agar juga berlaku untuk aplikasi ini agar tidak memiliki sejumlah besar kebijakan.

Setelah Anda membuat pembaruan, periksa untuk memastikan bahwa kebijakan yang diharapkan sedang diterapkan. Anda dapat melihat kebijakan apa yang akan berlaku untuk pengguna dengan alat bagaimana-jika akses bersyar.

Validasi bahwa pengguna uji dapat disediakan dan masuk ke SAP NetWeaver. Ikuti instruksi di bagian Uji SSO untuk memastikan bahwa pengguna dapat masuk setelah akses bersyarat dikonfigurasi.

Mengonfigurasi provisi ke SuccessFactors dan aplikasi lainnya

Anda dapat mengonfigurasi Microsoft Entra untuk menulis atribut tertentu dari ID Microsoft Entra ke SAP SuccessFactors Employee Central, termasuk email kerja. Untuk informasi selengkapnya, lihat Mengonfigurasi tulis balik SAP SuccessFactors di ID Microsoft Entra.

Microsoft Entra juga dapat menyediakan ke banyak aplikasi lain, termasuk aplikasi yang menggunakan standar seperti OpenID Connect, SAML, SCIM, SQL, LDAP, SOAP, dan REST. Untuk informasi selengkapnya, lihat Mengintegrasikan aplikasi dengan MICROSOFT Entra ID.

Menetapkan pengguna hak akses aplikasi yang diperlukan di Microsoft Entra

Kecuali penyewa yang Anda konfigurasi adalah penyewa yang sepenuhnya terisolasi yang dikonfigurasi khusus untuk akses aplikasi SAP, tidak mungkin semua orang di penyewa memerlukan akses ke aplikasi SAP. Aplikasi SAP di penyewa dikonfigurasi sehingga hanya pengguna dengan penetapan peran aplikasi ke aplikasi yang disediakan untuk aplikasi dan dapat masuk dari ID Microsoft Entra ke aplikasi tersebut.

Saat pengguna yang ditetapkan ke aplikasi diperbarui di ID Microsoft Entra, perubahan tersebut secara otomatis disediakan untuk aplikasi tersebut.

Jika Anda memiliki Tata Kelola ID Microsoft Entra, Anda dapat mengotomatiskan perubahan pada penetapan peran aplikasi untuk SAP Cloud Identity Services atau SAP ECC di ID Microsoft Entra. Anda dapat menggunakan otomatisasi untuk menambahkan atau menghapus tugas saat orang bergabung dengan organisasi atau meninggalkan atau mengubah peran.

Tinjau tugas yang sudah ada. Secara opsional, lakukan tinjauan akses satu kali dari penetapan peran aplikasi. Setelah tinjauan ini selesai, tinjauan akses akan menghapus tugas yang tidak lagi diperlukan.

Konfigurasikan proses untuk selalu memperbarui penetapan peran aplikasi. Jika Anda menggunakan pengelolaan pemberian hak Microsoft Entra, lihat Membuat paket akses dalam pengelolaan pemberian hak untuk aplikasi dengan satu peran dengan menggunakan PowerShell untuk mengonfigurasi penugasan ke aplikasi yang mewakili layanan identitas cloud SAP atau SAP ECC.

Dalam paket akses tersebut, Anda dapat memiliki kebijakan bagi pengguna untuk diberi akses saat mereka memintanya. Penugasan dapat dibuat oleh administrator, secara otomatis berdasarkan aturan, atau dihasilkan melalui Alur Kerja Siklus Hidup.

Jika Anda tidak memiliki Tata Kelola ID Microsoft Entra, Anda dapat menetapkan setiap pengguna individual ke aplikasi di pusat admin Microsoft Entra. Anda dapat menetapkan pengguna individual ke aplikasi melalui cmdlet New-MgServicePrincipalAppRoleAssignedToPowerShell .

Mendistribusikan kredensial ke pengguna Microsoft Entra yang baru dibuat atau pengguna Windows Server AD

Pada titik ini, semua pengguna hadir di MICROSOFT Entra ID dan disediakan untuk aplikasi SAP yang relevan. Setiap pengguna yang dibuat selama proses ini, untuk pekerja yang sebelumnya tidak ada di Windows Server AD atau ID Microsoft Entra, memerlukan kredensial baru.

Jika provisi masuk Microsoft Entra membuat pengguna di Windows Server AD, distribusikan kredensial awal Windows Server AD untuk pengguna yang baru dibuat. Anda dapat mengambil daftar peristiwa untuk interaksi Microsoft Entra dengan Windows Server AD dengan menggunakan perintah Get-MgAuditLogProvisioning .

Anda dapat menggunakan

Set-ADAccountPasswordperintah dengan-Resetparameter pada komputer yang bergabung dengan domain untuk mengatur kata sandi Windows Server AD baru untuk pengguna. Kemudian gunakanSet-ADUserperintah dengan-ChangePasswordAtLogonparameter untuk mengharuskan pengguna memilih kata sandi baru pada rincian masuk berikutnya.Jika provisi masuk Microsoft Entra membuat pengguna di ID Microsoft Entra, distribusikan kredensial awal ID Microsoft Entra untuk pengguna yang baru dibuat. Anda dapat mengambil daftar pengguna yang baru dibuat dengan perintah Get-MgAuditLogDirectoryAudit , dengan parameter seperti

Get-MgAuditLogDirectoryAudit -Filter "category eq 'UserManagement' and activityDisplayName eq 'Add user' and result eq 'success' and activityDateTime+ge+2024-05-01" -all.Untuk menghasilkan Kode Akses Sementara untuk pengguna, Anda dapat menggunakan perintah New-MgUserAuthenticationTemporaryAccessPasssMethod dan Get-MgUserAuthenticationTemporaryAccessPassMethod, seperti yang diilustrasikan dalam Membuat Kode Akses Sementara.

Konfirmasikan bahwa pengguna terdaftar untuk MFA. Anda dapat mengidentifikasi pengguna yang tidak terdaftar untuk MFA dengan menjalankan perintah PowerShell di bagian Pelaporan PowerShell pada pengguna yang terdaftar untuk MFA.

Buat tinjauan akses berulang jika ada pengguna yang memerlukan pengecualian kebijakan sementara. Dalam beberapa kasus, mungkin tidak mungkin untuk segera memberlakukan kebijakan akses bersyarah untuk setiap pengguna yang berwenang. Misalnya, beberapa pengguna mungkin tidak memiliki perangkat terdaftar yang sesuai. Jika perlu untuk mengecualikan satu atau beberapa pengguna dari kebijakan akses bersyarkat dan mengizinkan mereka mengakses, konfigurasikan tinjauan akses untuk grup pengguna yang dikecualikan dari kebijakan akses bersyarah.

Memantau alur identitas

Sekarang setelah Anda memiliki provisi masuk dan keluar yang dikonfigurasi dengan aplikasi Anda, Anda dapat menggunakan otomatisasi di Microsoft Entra untuk memantau provisi yang sedang berlangsung dari sistem rekaman otoritatif ke aplikasi target.

Memantau provisi masuk

Aktivitas yang dilakukan oleh layanan provisi dicatat dalam log provisi Microsoft Entra. Anda dapat mengakses log provisi di pusat admin Microsoft Entra. Anda dapat mencari data provisi berdasarkan nama pengguna atau pengidentifikasi baik di sistem sumber atau sistem target. Untuk informasi selengkapnya, lihat Log provisi.

Memantau perubahan di Windows Server AD

Seperti yang dijelaskan dalam rekomendasi kebijakan audit Windows Server, pastikan bahwa peristiwa audit keberhasilan Manajemen Akun Pengguna diaktifkan pada semua pengendali domain dan dikumpulkan untuk analisis.

Memantau penetapan peran aplikasi

Jika Anda mengonfigurasi ID Microsoft Entra untuk mengirim peristiwa audit ke Azure Monitor, Anda bisa menggunakan buku kerja Azure Monitor untuk mendapatkan wawasan tentang bagaimana pengguna menerima akses mereka.

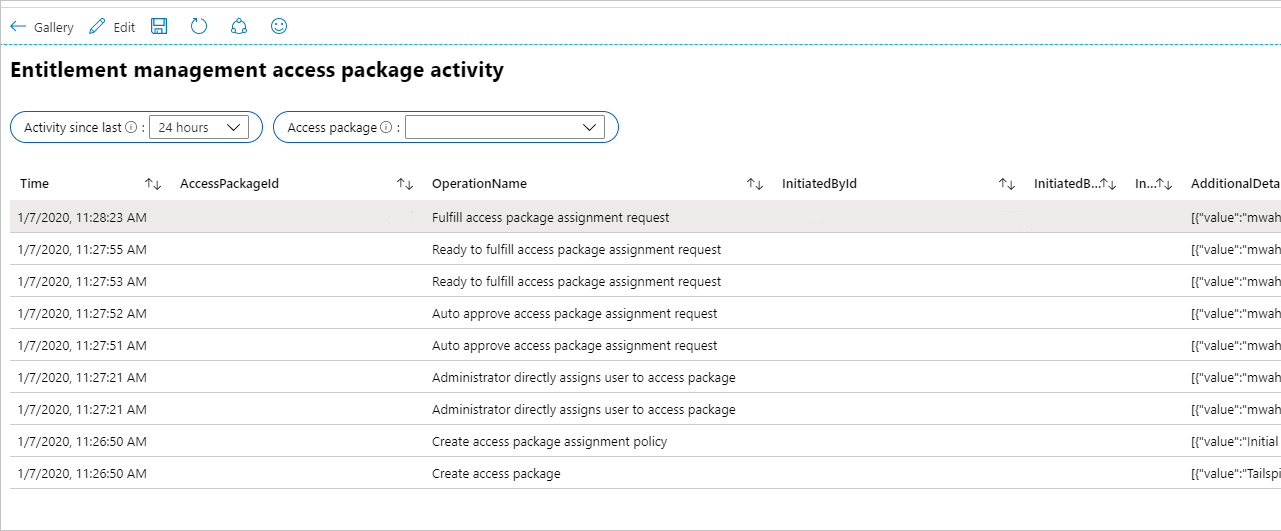

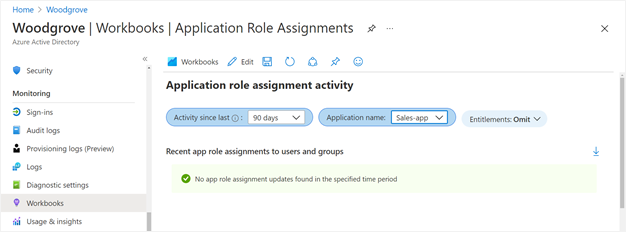

Jika Anda menggunakan pengelolaan pemberian hak Microsoft Entra, buku kerja bernama Aktivitas Paket Akses menampilkan setiap peristiwa yang terkait dengan paket akses tertentu.

Untuk melihat apakah perubahan pada penetapan peran aplikasi untuk aplikasi tidak dibuat karena penetapan paket akses, pilih buku kerja bernama Aktivitas penetapan peran aplikasi. Jika Anda memilih untuk menghilangkan aktivitas pemberian izin, hanya perubahan pada peran aplikasi yang tidak dibuat oleh pengelolaan pemberian izin yang ditampilkan. Misalnya, Anda akan melihat baris jika administrator lain secara langsung menetapkan pengguna ke peran aplikasi.

Memantau provisi keluar

Untuk setiap aplikasi yang terintegrasi dengan Microsoft Entra, Anda dapat menggunakan bagian Detail Sinkronisasi untuk memantau kemajuan dan mengikuti tautan ke laporan aktivitas provisi. Laporan ini menjelaskan semua tindakan yang dilakukan oleh layanan provisi Microsoft Entra pada aplikasi. Anda juga dapat memantau proyek provisi melalui API Microsoft Graph.

Untuk informasi selengkapnya tentang cara membaca log provisi Microsoft Entra, lihat Melaporkan provisi akun pengguna otomatis.

Memantau SSO

Anda dapat melihat 30 hari terakhir masuk ke aplikasi dalam laporan rincian masuk di pusat admin Microsoft Entra atau melalui Microsoft Graph. Anda juga dapat mengirim log masuk ke Azure Monitor untuk mengarsipkan aktivitas masuk hingga dua tahun.

Memantau penugasan di Tata Kelola ID Microsoft Entra

Jika Anda menggunakan Tata Kelola ID Microsoft Entra, Anda dapat melaporkan cara pengguna mendapatkan akses dengan menggunakan fitur Tata Kelola ID Microsoft Entra. Contohnya:

- Administrator atau pemilik katalog dapat mengambil daftar pengguna yang memiliki penetapan paket akses melalui pusat admin Microsoft Entra, Microsoft Graph, atau PowerShell.

- Anda juga dapat mengirim log audit ke Azure Monitor dan melihat riwayat perubahan pada paket akses di pusat admin Microsoft Entra atau melalui PowerShell.

Untuk informasi selengkapnya tentang skenario ini dan skenario tata kelola identitas lainnya, lihat cara memantau untuk menyesuaikan kebijakan dan akses pengelolaan pemberian hak sesuai kebutuhan.

Konten terkait

- Mengatur akses untuk aplikasi di lingkungan Anda

- Mengatur akses dengan memigrasikan model peran organisasi ke Tata Kelola ID Microsoft Entra

- Menentukan kebijakan organisasi untuk mengatur akses ke aplikasi lain di lingkungan Anda

- Menggunakan ID Microsoft Entra untuk mengamankan akses ke platform dan aplikasi SAP

- Menjelajahi fondasi identitas dan tata kelola untuk SAP di Azure