Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Kebijakan Akses Bersyarat mencakup penetapan identitas pengguna, grup, agen, atau beban kerja sebagai salah satu sinyal dalam proses keputusan. Identitas ini dapat disertakan atau dikecualikan dari kebijakan Akses Bersyarat. MICROSOFT Entra ID mengevaluasi semua kebijakan dan memastikan semua persyaratan terpenuhi sebelum memberikan akses.

Menyertakan pengguna

Daftar ini biasanya mencakup semua pengguna yang ditargetkan oleh organisasi dalam kebijakan Conditional Access.

Berikut adalah opsi yang tersedia saat membuat kebijakan Akses Bersyarat.

- Tidak

- Tidak ada pengguna yang dipilih

- Semua pengguna

- Semua pengguna di direktori, termasuk tamu B2B.

- Pilih pengguna dan grup

- Pengguna tamu atau eksternal

- Pilihan ini memungkinkan Anda menargetkan kebijakan Akses Bersyar pada jenis pengguna tamu atau eksternal tertentu dan penyewa yang mencakup pengguna tersebut. Ada beberapa jenis pengguna tamu atau eksternal berbeda yang dapat dipilih, dan beberapa pilihan dapat dilakukan:

- Pengguna tamu untuk kolaborasi B2B

- Pengguna anggota kolaborasi B2B

- Pengguna koneksi langsung B2B

- Pengguna tamu lokal, seperti pengguna yang tergabung dalam organisasi utama dengan atribut tipe pengguna yang ditetapkan sebagai tamu.

- Pengguna penyedia layanan, misalnya Penyedia Solusi Cloud (CSP)

- Pengguna eksternal lainnya, atau pengguna yang tidak diwakili oleh pilihan jenis pengguna lainnya

- Satu atau beberapa penyewa dapat ditentukan untuk jenis pengguna yang dipilih, atau Anda dapat menentukan semua penyewa.

- Pilihan ini memungkinkan Anda menargetkan kebijakan Akses Bersyar pada jenis pengguna tamu atau eksternal tertentu dan penyewa yang mencakup pengguna tersebut. Ada beberapa jenis pengguna tamu atau eksternal berbeda yang dapat dipilih, dan beberapa pilihan dapat dilakukan:

- Peran direktori

- Memungkinkan admin memilih peran direktori bawaan tertentu untuk menentukan penetapan kebijakan. Misalnya, organisasi mungkin membuat kebijakan yang lebih ketat pada pengguna yang secara aktif ditugaskan peran istimewa. Jenis peran lainnya tidak didukung, termasuk peran cakupan unit administratif dan peran kustom.

- Akses Syarat memungkinkan admin untuk memilih beberapa peran yang tercantum sebagai tidak disarankan. Peran ini masih muncul di API yang mendasar dan kami mengizinkan admin untuk menerapkan kebijakan kepada mereka.

- Memungkinkan admin memilih peran direktori bawaan tertentu untuk menentukan penetapan kebijakan. Misalnya, organisasi mungkin membuat kebijakan yang lebih ketat pada pengguna yang secara aktif ditugaskan peran istimewa. Jenis peran lainnya tidak didukung, termasuk peran cakupan unit administratif dan peran kustom.

- Pengguna dan grup

- Memungkinkan penargetan sekumpulan pengguna tertentu. Misalnya, organisasi dapat memilih grup yang berisi semua anggota departemen HR saat aplikasi HR dipilih sebagai aplikasi cloud. Grup dapat berupa semua jenis grup pengguna di ID Microsoft Entra, termasuk grup keamanan dan distribusi dinamis atau ditetapkan. Kebijakan diterapkan pada pengguna dan grup bertumpuk.

- Pengguna tamu atau eksternal

Penting

Saat memilih pengguna dan grup mana yang disertakan dalam Kebijakan Akses Kondisional, ada batasan jumlah pengguna individual yang dapat ditambahkan langsung ke kebijakan tersebut. Jika banyak pengguna individu perlu ditambahkan ke kebijakan Akses Bersyarat, menempatkan mereka dalam grup dan tetapkan grup tersebut ke kebijakan.

Jika pengguna atau grup termasuk dalam lebih dari 2048 grup, akses mereka mungkin diblokir. Batas ini berlaku untuk keanggotaan grup langsung dan bertumpuk.

Peringatan

Kebijakan Akses Kondisional tidak mendukung pengguna yang diberi peran direktori yang cakupannya pada unit administratif atau peran direktori yang cakupannya langsung pada objek, seperti melalui peran kustom.

Catatan

Saat menargetkan kebijakan ke pengguna eksternal koneksi langsung B2B, kebijakan ini diterapkan ke pengguna kolaborasi B2B yang mengakses Teams atau SharePoint Online yang juga memenuhi syarat untuk koneksi langsung B2B. Hal yang sama berlaku untuk kebijakan yang ditargetkan untuk pengguna eksternal kolaborasi B2B, yang berarti pengguna yang mengakses saluran bersama Teams memiliki kebijakan kolaborasi B2B berlaku jika mereka juga memiliki kehadiran pengguna tamu di penyewa.

Mengecualikan pengguna

Saat organisasi menyertakan dan mengecualikan pengguna atau grup, pengguna atau grup dikecualikan dari kebijakan. Tindakan pengecualian menggantikan tindakan penyertaan pada kebijakan. Pengecualian umumnya digunakan untuk akun akses darurat atau akun break-glass. Informasi lebih lanjut tentang akun akses darurat dan alasan informasi tersebut penting dapat ditemukan di artikel berikut:

- Mengelola akun akses darurat di Microsoft Entra ID

- Membuat strategi manajemen kontrol akses yang tangguh dengan MICROSOFT Entra ID

Opsi berikut ini tersedia untuk dikecualikan saat membuat kebijakan Akses Bersyarat.

- Pengguna tamu atau eksternal

- Pilihan ini menyediakan beberapa opsi yang dapat digunakan untuk ditujukan pada kebijakan Akses Bersyarat ke jenis pengguna tamu atau eksternal tertentu dan penyewa tertentu yang berisi jenis pengguna tersebut. Ada beberapa jenis pengguna tamu atau eksternal berbeda yang dapat dipilih, dan beberapa pilihan dapat dilakukan:

- Pengguna tamu untuk kolaborasi B2B

- Pengguna anggota kolaborasi B2B

- Pengguna koneksi langsung B2B

- Pengguna tamu lokal, seperti pengguna yang tergabung dalam organisasi utama dengan atribut tipe pengguna yang ditetapkan sebagai tamu.

- Pengguna penyedia layanan, misalnya Penyedia Solusi Cloud (CSP)

- Pengguna eksternal lainnya, atau pengguna yang tidak diwakili oleh pilihan jenis pengguna lainnya

- Satu atau beberapa penyewa dapat ditentukan untuk jenis pengguna yang dipilih, atau Anda dapat menentukan semua penyewa.

- Pilihan ini menyediakan beberapa opsi yang dapat digunakan untuk ditujukan pada kebijakan Akses Bersyarat ke jenis pengguna tamu atau eksternal tertentu dan penyewa tertentu yang berisi jenis pengguna tersebut. Ada beberapa jenis pengguna tamu atau eksternal berbeda yang dapat dipilih, dan beberapa pilihan dapat dilakukan:

- Peran direktori

- Memungkinkan admin memilih peran direktori Microsoft Entra tertentu yang digunakan untuk menentukan penugasan.

- Pengguna dan grup

- Memungkinkan penargetan sekumpulan pengguna tertentu. Misalnya, organisasi dapat memilih grup yang berisi semua anggota departemen HR saat aplikasi HR dipilih sebagai aplikasi cloud. Grup dapat berupa semua jenis grup di ID Microsoft Entra, termasuk grup keamanan dan distribusi dinamis atau ditetapkan. Kebijakan diterapkan pada pengguna dan grup bertumpuk.

Mencegah penguncian akses admin

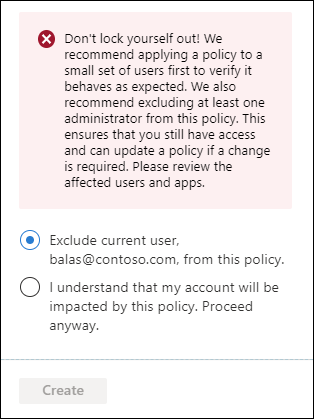

Untuk mencegah penguncian admin, saat membuat kebijakan yang diterapkan ke Semua pengguna dan Semua aplikasi, peringatan berikut muncul.

Jangan mengunci diri! Sebaiknya terapkan kebijakan ke sekumpulan kecil pengguna terlebih dahulu untuk memverifikasi perilaku seperti yang diharapkan. Kami juga menyarankan untuk mengecualikan setidaknya satu admin dari kebijakan ini. Ini memastikan bahwa Anda masih memiliki akses dan dapat memperbarui kebijakan jika diperlukan perubahan. Harap tinjau pengguna dan aplikasi yang terpengaruh.

Secara bawaan, kebijakan menyediakan opsi untuk tidak memasukkan pengguna saat ini, tetapi admin dapat mengubahnya seperti yang ditunjukkan pada gambar berikut.

Jika Anda menemukan diri Anda terkunci, lihat Apa yang harus dilakukan jika Anda terkunci?.

Akses untuk mitra eksternal

Kebijakan Akses Bersyarat yang menargetkan pengguna eksternal mungkin mengganggu akses penyedia layanan, seperti hak akses admin terperinci yang didelegasikan. Pelajari lebih lanjut di Pengantar hak istimewa admin terdelegasi terperinci (GDAP). Untuk kebijakan yang dimaksudkan untuk menargetkan penyewa penyedia layanan, gunakan pengguna penyedia layanan eksternal yang tersedia di opsi pilihan pengguna tamu atau eksternal.

Agen (Pratinjau)

Agen adalah akun kelas satu dalam ID Microsoft Entra yang menyediakan kemampuan identifikasi dan autentikasi unik untuk agen AI. Kebijakan Akses Bersyar yang menargetkan objek ini memiliki rekomendasi khusus yang dibahas dalam artikel Akses Bersyar dan identitas agen

Kebijakan dapat dilingkupi dengan:

- Semua identitas agen

- Pilih agen yang bertindak sebagai pengguna

- Pilih identitas agen berdasarkan atribut

- Pilih identitas agen individual

Identitas beban kerja

Identitas beban kerja adalah identitas yang memungkinkan aplikasi atau prinsipal layanan mengakses sumber daya, terkadang dalam konteks pengguna. Kebijakan Akses Bersyarat dapat diterapkan pada entitas layanan penyewa tunggal yang terdaftar di penyewa Anda. Aplikasi SaaS non-Microsoft dan aplikasi multi-penyewa (multi-tenancy) berada di luar cakupan. Identitas yang dikelola tidak dicakup oleh kebijakan.

Organisasi dapat menargetkan identitas beban kerja tertentu untuk disertakan atau dikecualikan dari kebijakan.

Untuk informasi selengkapnya, lihat artikel Akses Bersyarat untuk Identitas Beban Kerja.