Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Setelah mengintegrasikan log aktivitas Microsoft Entra dengan log Azure Monitor, Anda dapat menggunakan kekuatan log Log Analytics dan Azure Monitor untuk mendapatkan wawasan tentang lingkungan Anda.

Bandingkan log masuk Microsoft Entra Anda dengan log keamanan yang diterbitkan oleh Microsoft Defender untuk Cloud.

Memecahkan masalah penyempitan performa di halaman masuk aplikasi Anda dengan menghubungkan data performa aplikasi dari Azure Application Insights.

Analisis log pengguna berisiko dan deteksi risiko Perlindungan Identitas untuk mendeteksi ancaman di lingkungan Anda.

Artikel ini menjelaskan untuk menganalisis log aktivitas Microsoft Entra di ruang kerja Analitik Log Anda.

Prasyarat

Untuk menganalisis log aktivitas dengan Analitik Log, Anda memerlukan:

- Penyewa Microsoft Entra yang aktif dengan lisensi Microsoft Entra ID P1 atau P2 yang sudah terkait.

- Ruang kerja Log Analytics dan akses ke ruang kerja tersebut

- Peran yang cocok untuk Azure Monitor dan Microsoft Entra ID

Ruang kerja Analitik Log

Anda harus membuat ruang kerja Analitik Log. Ada beberapa faktor yang menentukan akses ke ruang kerja Analitik Log. Anda memerlukan peran yang tepat untuk ruang kerja dan sumber daya yang mengirim data.

Untuk informasi selengkapnya, lihat Mengelola akses ke ruang kerja Analitik Log.

Peran Azure Monitor

Azure Monitor menyediakan dua peran bawaan untuk melihat data pemantauan dan mengedit pengaturan pemantauan. Kontrol akses berbasis peran Azure (RBAC) juga menyediakan dua peran bawaan Log Analytics yang memberikan akses serupa.

Lihat:

- Pembaca Pemantauan

- Pembaca Analitik Log

Lihat dan ubah pengaturan:

- Kontributor Pemantauan

- Kontributor Analisis Log

Untuk informasi selengkapnya tentang peran bawaan Azure Monitor, lihat Peran, izin, dan keamanan di Azure Monitor.

Untuk informasi selengkapnya tentang peran Analitik Log, lihat Peran bawaan Azure

Peran Microsoft Entra

Akses baca saja memungkinkan Anda menampilkan data log ID Microsoft Entra di dalam buku kerja, mengkueri data dari Analitik Log, atau membaca log di pusat admin Microsoft Entra. Akses pembaruan menambahkan kemampuan untuk membuat dan mengedit pengaturan diagnostik untuk mengirim data Microsoft Entra ke ruang kerja Analitik Log.

Baca:

- Pembaca Laporan

- Pembaca Keamanan

- Pembaca Global

Perbarui:

- Administrator Keamanan

Untuk informasi selengkapnya tentang peran bawaan Microsoft Entra, lihat Peran bawaan Microsoft Entra.

Mengakses Analitik Log

Untuk melihat Microsoft Entra ID Log Analytics, Anda harus sudah mengirim log aktivitas Anda dari Microsoft Entra ID ke ruang kerja Log Analytics. Proses ini tercakup dalam artikel Cara mengintegrasikan log aktivitas dengan Azure Monitor .

Masuk ke pusat admin Microsoft Entra sebagai minimal Pembaca Laporan.

Telusuri ke

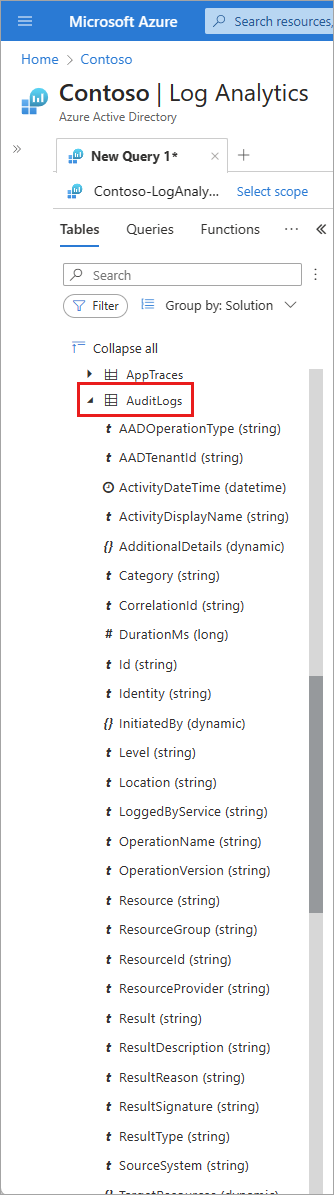

Entra ID Pemantauan & kesehatan Analitik Log . Kueri pencarian default berjalan.

Perluas kategori LogManagement untuk melihat daftar kueri terkait log.

Pilih atau arahkan mouse ke atas nama kueri untuk menampilkan deskripsi dan detail berguna lainnya.

Perluas kueri dari daftar untuk menampilkan skema.

Mengkueri log aktivitas

Anda dapat menjalankan kueri terhadap log aktivitas yang dirutekan ke ruang kerja Log Analitik. Misalnya, untuk mendapatkan daftar aplikasi dengan rincian masuk terbanyak dari minggu lalu, masukkan kueri berikut dan pilih tombol Jalankan .

SigninLogs

| where CreatedDateTime >= ago(7d)

| summarize signInCount = count() by AppDisplayName

| sort by signInCount desc

Untuk menemukan peristiwa masuk berisiko, gunakan kueri berikut:

SigninLogs

| where RiskState contains "atRisk"

Untuk mendapatkan peristiwa audit teratas selama seminggu terakhir, gunakan kueri berikut:

AuditLogs

| where TimeGenerated >= ago(7d)

| summarize auditCount = count() by OperationName

| sort by auditCount desc

Untuk meringkas jumlah peristiwa penyediaan per hari, berdasarkan tindakan:

AADProvisioningLogs

| where TimeGenerated > ago(7d)

| summarize count() by Action, bin(TimeGenerated, 1d)

Ambil 100 peristiwa provisi dan lakukan proyeksi fitur kuncinya.

AADProvisioningLogs

| extend SourceIdentity = parse_json(SourceIdentity)

| extend TargetIdentity = parse_json(TargetIdentity)

| extend ServicePrincipal = parse_json(ServicePrincipal)

| where tostring(SourceIdentity.identityType) == "Group"

| project tostring(ServicePrincipal.Id), tostring(ServicePrincipal.Name), ModifiedProperties, JobId, Id, CycleId, ChangeId, Action, SourceIdentity.identityType, SourceIdentity.details, TargetIdentity.identityType, TargetIdentity.details, ProvisioningSteps

| take 100