Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan cara menetapkan peran Microsoft Entra kepada pengguna dan grup menggunakan pusat admin Microsoft Entra, Microsoft Graph PowerShell, atau Microsoft Graph API. Ini juga menjelaskan cara menetapkan peran pada cakupan yang berbeda, seperti penyewa, pendaftaran aplikasi, dan cakupan unit administratif.

Anda dapat menetapkan penetapan peran langsung dan tidak langsung kepada pengguna. Jika pengguna diberi peran oleh keanggotaan grup, tambahkan pengguna ke grup untuk menambahkan penetapan peran. Untuk informasi selengkapnya, lihat Menggunakan grup Microsoft Entra untuk mengelola penetapan peran.

Di MICROSOFT Entra ID, peran biasanya ditetapkan untuk diterapkan ke seluruh penyewa. Namun, Anda juga dapat menetapkan peran Microsoft Entra untuk sumber daya yang berbeda, seperti pendaftaran aplikasi atau unit administratif. Misalnya, Anda dapat menetapkan peran Administrator Helpdesk sehingga hanya berlaku untuk unit administratif tertentu dan bukan seluruh penyewa. Sumber daya yang menjadi tujuan penetapan peran juga disebut cakupan. Pembatasan cakupan penetapan peran dapat diterapkan pada peran bawaan dan kustom. Untuk informasi selengkapnya tentang cakupan, lihat Gambaran Umum kontrol akses berbasis peran (RBAC) di MICROSOFT Entra ID.

Peran Microsoft Entra dalam PIM

Jika Anda memiliki lisensi Microsoft Entra ID P2 dan Privileged Identity Management (PIM), Anda memiliki kemampuan tambahan saat menetapkan peran, seperti membuat pengguna memenuhi syarat untuk penetapan peran atau menentukan waktu mulai dan berakhir untuk penetapan peran. Untuk informasi tentang menetapkan peran Microsoft Entra di PIM, lihat artikel berikut ini:

| Metode | Informasi |

|---|---|

| pusat admin Microsoft Entra | Menetapkan peran Microsoft Entra dalam Privileged Identity Management |

| Microsoft Graph PowerShell | Tutorial: Menetapkan peran Microsoft Entra dalam Privileged Identity Management menggunakan Microsoft Graph PowerShell |

| Microsoft Graph API |

Mengelola penetapan peran Microsoft Entra menggunakan API PIM Menetapkan peran Microsoft Entra dalam Privileged Identity Management |

Prasyarat

- Administrator Peran Berhak Istimewa

- Modul Microsoft Graph PowerShell saat menggunakan PowerShell

- Persetujuan admin saat menggunakan Graph Explorer untuk Microsoft Graph API

Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Menetapkan peran dengan cakupan untuk penyewa

Bagian ini menjelaskan cara menetapkan peran di cakupan tingkat penyewa.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke Entra ID>Peran & admin.

Pilih nama peran untuk membuka peran. Jangan tambahkan tanda centang di samping peran.

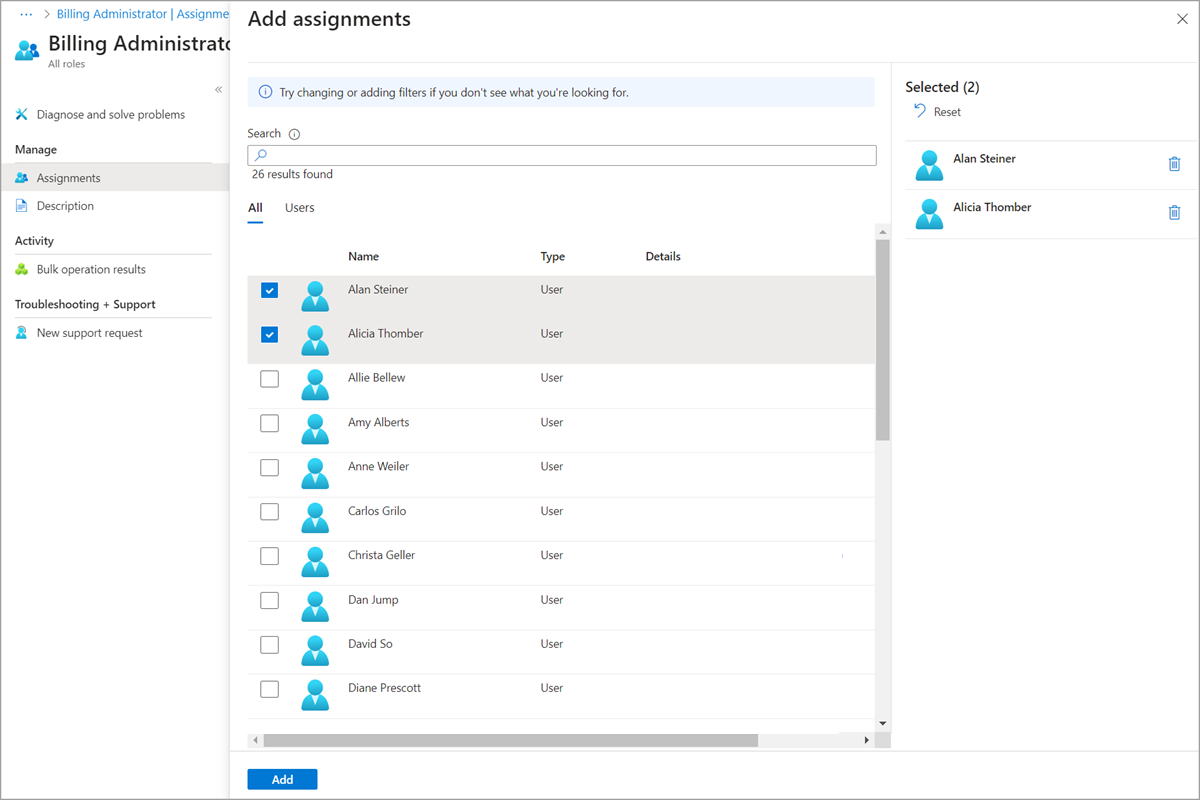

Pilih Tambahkan tugas lalu pilih pengguna atau grup yang ingin Anda tetapkan ke peran ini.

Hanya grup yang dapat ditetapkan peran yang ditampilkan. Jika grup tidak tercantum, Anda harus membuat grup yang dapat ditetapkan peran. Untuk informasi selengkapnya, lihat Membuat grup yang dapat ditetapkan peran di ID Microsoft Entra.

Jika pengalaman Anda berbeda dari cuplikan layar berikut, Anda mungkin memiliki Microsoft Entra ID P2 dan PIM. Untuk informasi selengkapnya, lihat Menetapkan peran Microsoft Entra di Privileged Identity Management.

Pilih Tambahkan untuk menetapkan peran.

Menetapkan peran dengan lingkup pendaftaran aplikasi

Peran bawaan dan peran kustom ditetapkan secara default di cakupan penyewa untuk memberikan izin akses atas semua pendaftaran aplikasi di organisasi Anda. Selain itu, peran kustom dan beberapa peran bawaan yang relevan (tergantung pada jenis sumber daya Microsoft Entra) juga dapat ditetapkan pada cakupan satu sumber daya Microsoft Entra. Ini memungkinkan Anda untuk memberi pengguna izin untuk memperbarui kredensial dan properti dasar dari satu aplikasi tanpa harus membuat peran kustom kedua.

Bagian ini menjelaskan cara menetapkan peran pada cakupan pendaftaran aplikasi.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Pengembang Aplikasi.

Telusuri ke Entra ID>Pendaftaran Aplikasi.

Pilih aplikasi. Anda dapat menggunakan kotak pencarian untuk menemukan aplikasi yang diinginkan.

Anda mungkin harus memilih Semua aplikasi untuk melihat daftar lengkap pendaftaran aplikasi di penyewa Anda.

Pilih Peran dan administrator dari menu navigasi kiri untuk melihat daftar semua peran yang tersedia untuk ditetapkan melalui pendaftaran aplikasi.

Pilih peran yang diinginkan.

Tips

Anda tidak akan melihat seluruh daftar peran bawaan atau kustom Microsoft Entra di sini. Ini diharapkan. Kami menunjukkan peran yang memiliki izin yang terkait dengan mengelola pendaftaran aplikasi saja.

Pilih Tambahkan tugas lalu pilih pengguna atau grup yang ingin Anda tetapkan peran ini.

Pilih Tambahkan untuk menetapkan peran yang berlaku untuk pendaftaran aplikasi.

Menetapkan jabatan dalam cakupan unit administratif

Di MICROSOFT Entra ID, untuk kontrol administratif yang lebih terperinci, Anda dapat menetapkan peran Microsoft Entra dengan cakupan yang terbatas pada satu atau beberapa unit administratif . Saat peran Microsoft Entra ditetapkan pada cakupan unit administratif, izin peran hanya berlaku saat mengelola anggota unit administratif tersebut dan tidak berlaku untuk pengaturan atau konfigurasi yang sifatnya menyeluruh di tingkat tenant.

Misalnya, administrator yang diberi peran Administrator Grup di cakupan unit administratif dapat mengelola grup yang merupakan anggota unit administratif, tetapi mereka tidak dapat mengelola grup lain di penyewa. Mereka juga tidak dapat mengelola pengaturan tingkat penyewa yang terkait dengan grup, seperti kebijakan kedaluwarsa atau penamaan grup.

Bagian ini menjelaskan cara menetapkan peran Microsoft Entra dengan cakupan unit administratif.

Prasyarat

- Lisensi Microsoft Entra ID P1 atau P2 untuk setiap administrator unit administratif

- Lisensi Microsoft Entra ID Gratis untuk anggota unit administratif

- Administrator Peran Berhak Istimewa

- Modul Microsoft Graph PowerShell saat menggunakan PowerShell

- Persetujuan admin saat menggunakan Graph Explorer untuk Microsoft Graph API

Untuk informasi selengkapnya, lihat Prasyarat untuk menggunakan PowerShell atau Graph Explorer.

Peran yang dapat ditetapkan pada lingkup unit administratif

Peran-peran Microsoft Entra berikut dapat ditetapkan dengan unit administratif sebagai cakupannya. Selain itu, peran kustom apa pun dapat ditetapkan dengan cakupan unit administratif selama izin peran kustom mencakup setidaknya satu izin yang relevan dengan pengguna, grup, atau perangkat.

| Peranan | Deskripsi |

|---|---|

| Administrator Autentikasi | Memiliki akses untuk melihat, mengatur, dan mengatur ulang informasi metode autentikasi untuk setiap pengguna non-admin di unit administratif yang ditetapkan saja. |

| Administrator Penetapan Atribut | Dapat membaca dan memperbarui penetapan atribut keamanan kustom (dari set atribut apa pun) untuk pengguna atau perwakilan layanan dalam unit administratif saja. |

| Pembaca Pengaturan Atribut | Dapat membaca atribut keamanan khusus (dari kumpulan atribut apa pun) untuk pengguna atau entitas layanan hanya dalam unit administratif tersebut. |

| Administrator Perangkat Cloud | Akses terbatas untuk mengelola perangkat di ID Microsoft Entra. |

| Administrator Grup | Hanya dapat mengelola semua aspek grup di unit administratif yang ditetapkan. |

| Helpdesk Administrator | Dapat mengatur ulang kata sandi untuk non-administrator hanya di unit administratif yang ditetapkan. |

| Administrator Lisensi | Hanya dapat menetapkan, menghapus, dan memperbarui penetapan lisensi dalam unit administratif. |

| Pengelola Kata Sandi | Dapat mengatur ulang kata sandi untuk non-administrator dalam unit administratif yang ditetapkan saja. |

| Printer Administrator | Dapat mengelola printer dan konektor printer. Untuk informasi selengkapnya, lihat Mendelegasikan administrasi printer di Universal Print. |

| Administrator Autentikasi Istimewa | Dapat mengakses untuk melihat, mengatur, dan mengatur ulang informasi metode autentikasi untuk setiap pengguna (admin atau non-admin). |

| Administrator SharePoint | Hanya dapat mengelola grup Microsoft 365 di unit administratif yang ditetapkan. Untuk situs SharePoint yang terkait dengan grup Microsoft 365 dalam unit administratif, juga dapat memperbarui properti situs (nama situs, URL, dan kebijakan berbagi eksternal) menggunakan pusat admin Microsoft 365. Tidak dapat menggunakan pusat admin SharePoint atau API SharePoint untuk mengelola situs. |

| Administrator Tim | Hanya dapat mengelola grup Microsoft 365 di unit administratif yang ditetapkan. Dapat mengelola anggota tim di pusat admin Microsoft 365 untuk tim yang terkait dengan grup di unit administratif yang ditetapkan saja. Tidak dapat menggunakan pusat admin Teams. |

| Administrator Perangkat Teams | Dapat melakukan tugas terkait manajemen pada perangkat bersertifikat Teams. |

| Administrator Pengguna | Dapat mengelola semua aspek pengguna dan grup, termasuk mengatur ulang kata sandi untuk admin terbatas hanya dalam unit administratif yang ditetapkan. Saat ini tidak dapat mengelola foto profil pengguna. |

| <Peran kustom> | Dapat melakukan tindakan yang berlaku untuk pengguna, grup, atau perangkat, sesuai dengan definisi peran kustom. |

Izin peran tertentu hanya berlaku untuk pengguna nonadministrator saat ditetapkan dengan cakupan unit administratif. Dengan kata lain, Administrator Helpdesk yang ruang lingkupnya mencakup unit administratif dapat mereset kata sandi untuk pengguna di unit administratif hanya jika pengguna tersebut tidak memiliki peran administrator. Daftar izin berikut dibatasi saat target tindakan adalah administrator lain:

- Membaca dan mengubah metode autentikasi pengguna, atau mengatur ulang kata sandi pengguna

- Mengubah properti pengguna sensitif seperti nomor telepon, alamat email alternatif, atau kunci rahasia Open Authorization (OAuth)

- Menghapus atau memulihkan akun pengguna

Prinsip keamanan yang dapat ditetapkan dengan cakupan unit administratif

Prinsip keamanan berikut dapat ditetapkan ke peran dengan cakupan unit administratif:

- Pengguna

- Grup Microsoft Entra yang Dapat Ditugaskan Peran

- Prinsipal layanan

Perwakilan layanan dan pengguna tamu

Perwakilan layanan dan pengguna tamu tidak akan dapat menggunakan penetapan peran yang dicakup ke unit administratif kecuali mereka juga diberi izin yang sesuai untuk mengakses objek. Ini karena perwakilan layanan dan pengguna tamu tidak menerima izin baca direktori secara default, yang diperlukan untuk melakukan tindakan administratif. Untuk mengaktifkan perwakilan layanan atau pengguna tamu untuk menggunakan penetapan peran yang dicakup ke unit administratif, Anda harus menetapkan peran Pembaca Direktori (atau peran lain yang menyertakan izin baca) pada cakupan penyewa.

Saat ini belum memungkinkan untuk menetapkan izin baca direktori yang terbatas pada unit administratif. Untuk informasi selengkapnya tentang izin default untuk pengguna, lihat izin pengguna default.

Menetapkan jabatan dalam cakupan unit administratif

Bagian ini menjelaskan cara menetapkan peran di cakupan unit administratif.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Peran Istimewa.

Telusuri ke Entra ID>Peran & admin>Unit admin.

Pilih unit administratif.

Pilih Peran dan administrator dari menu navigasi kiri untuk melihat daftar semua peran yang tersedia untuk ditetapkan melalui unit administratif.

Pilih peran yang diinginkan.

Tips

Anda tidak akan melihat seluruh daftar peran bawaan atau kustom Microsoft Entra di sini. Ini diharapkan. Kami menunjukkan peran yang memiliki izin yang terkait dengan objek yang didukung oleh unit administratif. Untuk melihat daftar objek yang didukung dalam unit administratif, lihat Unit administratif di ID Microsoft Entra.

Pilih Tambahkan tugas lalu pilih pengguna atau grup yang ingin Anda tetapkan peran ini.

Pilih Tambah untuk menetapkan peran yang dicakup oleh unit administratif.