Tutorial: Mengonfigurasi Pusat Identitas AWS IAM untuk provisi pengguna otomatis

Tutorial ini menjelaskan langkah-langkah yang perlu Anda lakukan di AWS IAM Identity Center (penerus AWS akses menyeluruh) dan ID Microsoft Entra untuk mengonfigurasi provisi pengguna otomatis. Saat dikonfigurasi, MICROSOFT Entra ID secara otomatis memprovisi dan mendeprovisi pengguna dan grup ke AWS IAM Identity Center menggunakan layanan provisi Microsoft Entra. Untuk detail penting tentang apa yang dilakukan layanan ini, cara kerjanya, dan tanya jawab umum, lihat Mengotomatiskan provisi dan deprovisi pengguna ke aplikasi SaaS dengan ID Microsoft Entra.

Kapabilitas yang Didukung

- Membuat pengguna di Pusat Identitas AWS IAM

- Menghapus pengguna di Pusat Identitas AWS IAM jika mereka tidak lagi memerlukan akses

- Menjaga atribut pengguna tetap sinkron antara ID Microsoft Entra dan AWS IAM Identity Center

- Memprovisi grup dan keanggotaan grup dalam Pusat Identitas AWS IAM

- Pusat Identitas IAM ke Pusat Identitas AWS IAM

Prasyarat

Skenario yang diuraikan dalam tutorial ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Penyewa Microsoft Entra

- Salah satu peran berikut: Administrator Aplikasi, Administrator Aplikasi Cloud, atau Pemilik Aplikasi.

- Koneksi SAML dari akun Microsoft Entra Anda ke AWS IAM Identity Center, seperti yang dijelaskan dalam Tutorial

Langkah 1: Merencanakan penyebaran provisi Anda

- Pelajari tentang Cara kerja layanan provisi .

- Tentukan siapa yang berada dalam cakupan provisi.

- Tentukan data apa yang akan dipetakan antara ID Microsoft Entra dan AWS IAM Identity Center.

Langkah 2: Mengonfigurasi AWS IAM Identity Center untuk mendukung provisi dengan ID Microsoft Entra

Buka Pusat Identitas AWS IAM.

Pilih Pengaturan di panel navigasi kiri

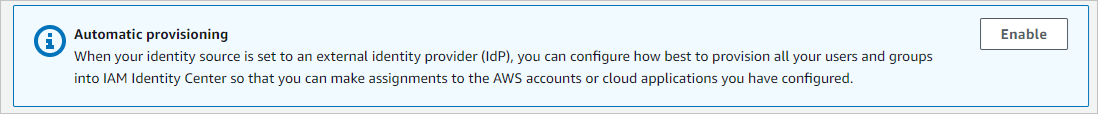

Di Pengaturan, klik Aktifkan di bagian Provisi otomatis.

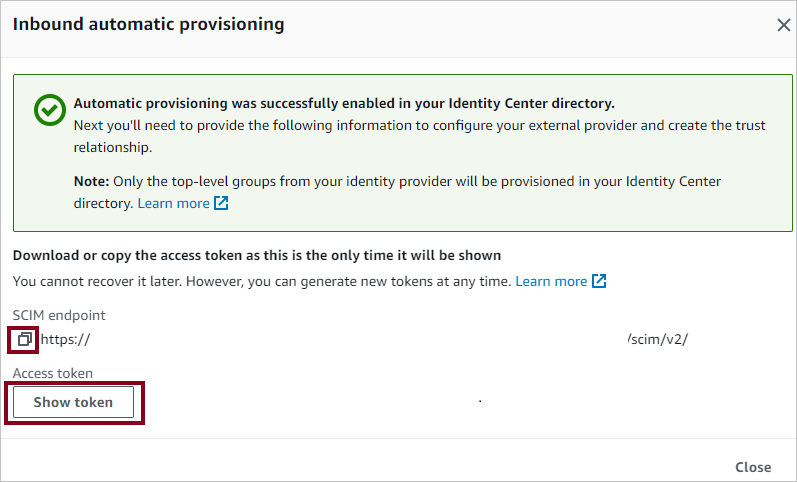

Di kotak dialog provisi otomatis masuk, salin dan simpan titik akhir SCIM dan Token Akses (terlihat setelah mengeklik Tampilkan Token). Nilai-nilai ini dimasukkan di bidang URL Penyewa dan Token Rahasia di tab Provisi aplikasi AWS IAM Identity Center Anda.

Langkah 3: Menambahkan AWS IAM Identity Center dari galeri aplikasi Microsoft Entra

Tambahkan AWS IAM Identity Center dari galeri aplikasi Microsoft Entra untuk mulai mengelola provisi ke AWS IAM Identity Center. Jika sebelumnya Anda telah menyiapkan Pusat Identitas AWS IAM untuk SSO, Anda dapat menggunakan aplikasi yang sama. Pelajari selengkapnya tentang cara menambahkan aplikasi dari galeri di sini.

Langkah 4: Tentukan siapa yang berada dalam cakupan provisi

Layanan provisi Microsoft Entra memungkinkan Anda untuk mencakup siapa yang disediakan berdasarkan penugasan ke aplikasi dan atau berdasarkan atribut pengguna / grup. Jika Anda memilih untuk mencakup siapa yang diprovisikan ke aplikasi Anda berdasarkan penugasan, Anda dapat menggunakan langkah-langkah berikut untuk menetapkan pengguna dan grup ke aplikasi. Jika Anda memilih untuk mencakup siapa yang disediakan hanya berdasarkan atribut pengguna atau grup, Anda dapat menggunakan filter cakupan seperti yang dijelaskan di sini.

Mulai dari yang kecil. Lakukan pengujian pada set kecil pengguna dan grup sebelum meluncurkan ke semua orang. Saat cakupan provisi diatur ke pengguna dan grup yang telah ditetapkan, Anda dapat mengontrolnya dengan menetapkan satu atau dua pengguna atau grup ke aplikasi. Ketika cakupan diatur ke semua pengguna dan grup, Anda dapat menentukan filter cakupan berbasis atribut.

Jika Anda membutuhkan peran tambahan, Anda dapat memperbarui manifes aplikasi untuk menambahkan peran baru.

Langkah 5: Mengonfigurasi provisi pengguna otomatis ke AWS IAM Identity Center

Bagian ini memandu Anda melalui langkah-langkah untuk mengonfigurasi layanan provisi Microsoft Entra untuk membuat, memperbarui, dan menonaktifkan pengguna dan/atau grup di TestApp berdasarkan penetapan pengguna dan/atau grup di ID Microsoft Entra.

Untuk mengonfigurasi provisi pengguna otomatis untuk AWS IAM Identity Center di ID Microsoft Entra:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

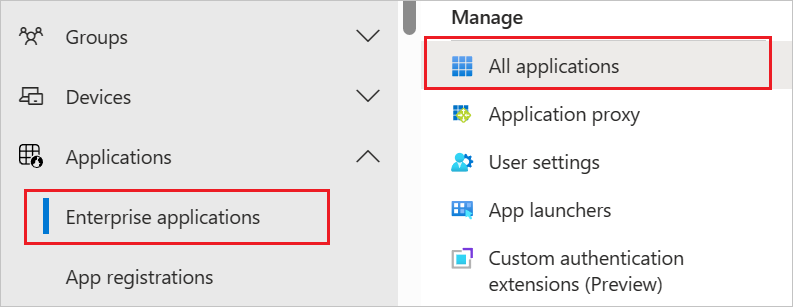

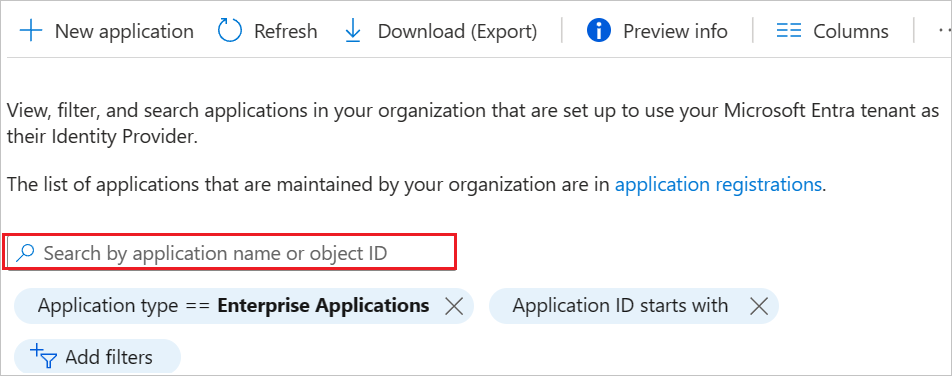

Telusuri aplikasi Identity>Applications>Enterprise

Dalam daftar aplikasi, pilih AWS IAM Identity Center.

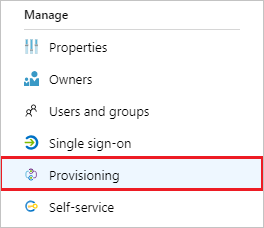

Pilih Provisi tab.

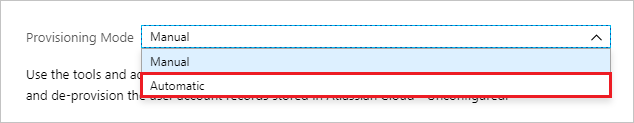

Atur Mode Provisi ke Otomatis.

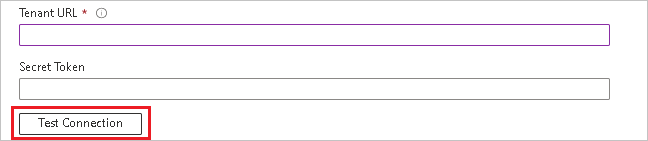

Di bagian Kredensial Admin, masukkan URL Penyewa dan Token Rahasia Pusat Identitas AWS IAM yang diambil sebelumnya pada Langkah 2. Klik Uji Koneksi ion untuk memastikan ID Microsoft Entra dapat tersambung ke AWS IAM Identity Center.

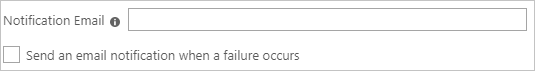

Di bidang Surel Pemberitahuan, masukkan alamat surel seseorang atau grup penerima pemberitahuan kesalahan provisi dan pilih kotak centang Kirim pemberitahuan surel ketika kegagalan terjadi.

Pilih Simpan.

Di bawah bagian Pemetaan , pilih Sinkronkan pengguna Microsoft Entra ke AWS IAM Identity Center.

Tinjau atribut pengguna yang disinkronkan dari ID Microsoft Entra ke AWS IAM Identity Center di bagian Pemetaan Atribut. Atribut yang dipilih sebagai properti Pencocokan digunakan untuk mencocokkan akun pengguna di Pusat Identitas AWS IAM untuk operasi pembaruan. Jika Anda memilih untuk mengubah atribut target yang cocok, Anda perlu memastikan bahwa AWS IAM Identity Center API mendukung pemfilteran pengguna berdasarkan atribut tersebut. Pilih tombol Simpan untuk menerapkan perubahan apa pun.

Atribut Jenis Didukung untuk Pemfilteran userName String ✓ active Boolean displayName String title String emails[type eq "work"].value String preferredLanguage String name.givenName String name.familyName String name.formatted String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String phoneNumbers[type eq "work"].value String externalId String lokal String zona waktu String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenter String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager Referensi Di bawah bagian Pemetaan , pilih Sinkronkan grup Microsoft Entra ke AWS IAM Identity Center.

Tinjau atribut grup yang disinkronkan dari ID Microsoft Entra ke AWS IAM Identity Center di bagian Pemetaan Atribut. Atribut yang dipilih sebagai properti Cocok digunakan untuk mencocokkan akun grup di Pusat Identitas AWS IAM untuk operasi pembaruan. Pilih tombol Simpan untuk menerapkan perubahan apa pun.

Atribut Jenis Didukung untuk Pemfilteran displayName String ✓ externalId String anggota Referensi Untuk mengonfigurasi filter cakupan, lihat instruksi berikut yang disediakan dalam Tutorial filter cakupan.

Untuk mengaktifkan layanan provisi Microsoft Entra untuk AWS IAM Identity Center, ubah Status Provisi menjadi Aktif di bagian Pengaturan.

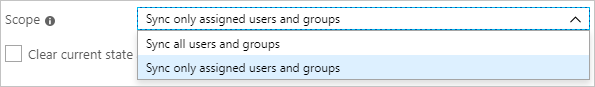

Tetapkan pengguna dan/atau grup yang ingin Anda provisikan ke Pusat Identitas AWS IAM dengan memilih nilai yang diinginkan pada Cakupan di bagian Pengaturan.

Ketika Anda siap untuk memprovisi, klik Simpan.

Operasi ini memulai siklus sinkronisasi awal semua pengguna dan grup yang ditentukan dalam Cakupan di bagian Pengaturan. Siklus awal membutuhkan waktu lebih lama untuk dilakukan daripada siklus berikutnya, yang terjadi sekitar setiap 40 menit selama layanan provisi Microsoft Entra berjalan.

Langkah 6: Memantau penyebaran Anda

Setelah Mengonfigurasi provisi, gunakan sumber daya berikut untuk memantau penyebaran Anda:

- Gunakan log provisi untuk menentukan pengguna mana yang berhasil disediakan atau tidak berhasil

- Periksa bilah kemajuan untuk melihat status siklus provisi dan seberapa dekat dengan penyelesaiannya

- Jika konfigurasi provisi tampaknya dalam keadaan tidak sehat, aplikasi masuk ke karantina. Pelajari selengkapnya status karantina di sini.

Akses aplikasi just-in-time (JIT) dengan PIM untuk grup

Dengan PIM untuk Grup, Anda dapat menyediakan akses just-in-time ke grup di Amazon Web Services dan mengurangi jumlah pengguna yang memiliki akses permanen ke grup istimewa di AWS.

Mengonfigurasi aplikasi perusahaan Anda untuk SSO dan provisi

- Tambahkan AWS IAM Identity Center ke penyewa Anda, konfigurasikan untuk provisi seperti yang dijelaskan dalam tutorial di atas, dan mulai provisi.

- Mengonfigurasi akses menyeluruh untuk AWS IAM Identity Center.

- Buat grup yang akan memberi semua pengguna akses ke aplikasi.

- Tetapkan grup ke aplikasi AWS Identity Center.

- Tetapkan pengguna uji Anda sebagai anggota langsung grup yang dibuat di langkah sebelumnya, atau berikan mereka akses ke grup melalui paket akses. Grup ini dapat digunakan untuk akses non-admin persisten di AWS.

Mengaktifkan PIM untuk grup

- Buat grup kedua di ID Microsoft Entra. Grup ini akan menyediakan akses ke izin admin di AWS.

- Bawa grup di bawah manajemen di Microsoft Entra PIM.

- Tetapkan pengguna uji Anda sebagai memenuhi syarat untuk grup di PIM dengan peran yang diatur ke anggota.

- Tetapkan grup kedua ke aplikasi AWS IAM Identity Center.

- Gunakan provisi sesuai permintaan untuk membuat grup di AWS IAM Identity Center.

- Masuk ke AWS IAM Identity Center dan tetapkan grup kedua izin yang diperlukan untuk melakukan tugas admin.

Sekarang setiap pengguna akhir yang memenuhi syarat untuk grup di PIM bisa mendapatkan akses JIT ke grup di AWS dengan mengaktifkan keanggotaan grup mereka.

Pertimbangan kunci

- Berapa lama waktu yang diperlukan untuk menyediakan pengguna ke aplikasi?:

- Saat pengguna ditambahkan ke grup di MICROSOFT Entra ID di luar mengaktifkan keanggotaan grup mereka menggunakan Microsoft Entra ID Privileged Identity Management (PIM):

- Keanggotaan grup disediakan dalam aplikasi selama siklus sinkronisasi berikutnya. Siklus sinkronisasi berjalan setiap 40 menit.

- Saat pengguna mengaktifkan keanggotaan grup mereka di MICROSOFT Entra ID PIM:

- Keanggotaan grup disediakan dalam 2 – 10 menit. Ketika ada tingkat permintaan yang tinggi pada satu waktu, permintaan dibatasi pada tingkat lima permintaan per 10 detik.

- Untuk lima pengguna pertama dalam periode 10 detik yang mengaktifkan keanggotaan grup mereka untuk aplikasi tertentu, keanggotaan grup disediakan dalam aplikasi dalam waktu 2-10 menit.

- Untuk pengguna keenam dan di atasnya dalam periode 10 detik yang mengaktifkan keanggotaan grup mereka untuk aplikasi tertentu, keanggotaan grup disediakan untuk aplikasi dalam siklus sinkronisasi berikutnya. Siklus sinkronisasi berjalan setiap 40 menit. Batas pembatasan adalah per aplikasi perusahaan.

- Saat pengguna ditambahkan ke grup di MICROSOFT Entra ID di luar mengaktifkan keanggotaan grup mereka menggunakan Microsoft Entra ID Privileged Identity Management (PIM):

- Jika pengguna tidak dapat mengakses grup yang diperlukan di AWS, tinjau tips pemecahan masalah di bawah ini, log PIM, dan log provisi untuk memastikan bahwa keanggotaan grup berhasil diperbarui. Tergantung pada bagaimana aplikasi target telah dirancang, mungkin perlu waktu tambahan agar keanggotaan grup berlaku dalam aplikasi.

- Anda dapat membuat pemberitahuan untuk kegagalan menggunakan Azure Monitor.

- Pennonaktifkanan dilakukan selama siklus bertahap reguler. Ini tidak segera diproses melalui provisi sesuai permintaan.

Tips Pemecahan Masalah

Atribut yang hilang

Saat memprovisikan pengguna ke AWS, mereka diharuskan memiliki atribut berikut

- firstName

- lastName

- displayName

- userName

Pengguna yang tidak memiliki atribut ini akan gagal dengan kesalahan berikut

Atribut Multinilai

AWS tidak mendukung atribut multinilai berikut:

- nomor telepon

Mencoba mengalirkan yang di atas sebagai atribut multinilai akan menghasilkan pesan kesalahan berikut

Ada dua cara untuk menyelesaikan ini

- Pastikan pengguna hanya memiliki satu nilai untuk phoneNumber/email

- Hapus atribut duplikat. Misalnya, memiliki dua atribut berbeda yang dipetakan dari ID Microsoft Entra yang keduanya dipetakan ke "phoneNumber___" di sisi AWS akan mengakibatkan kesalahan jika kedua atribut memiliki nilai dalam ID Microsoft Entra. Hanya memiliki satu atribut yang dipetakan ke atribut "phoneNumber____ " akan menyelesaikan kesalahan.

Karakter tidak valid

Saat ini AWS IAM Identity Center tidak mengizinkan beberapa karakter lain yang didukung ID Microsoft Entra seperti tab (\t), baris baru (\n), pengangkutan kembali (\r), dan karakter seperti " <|>|;|:% ".

Anda juga dapat memeriksa tips pemecahan masalah Pusat Identitas AWS IAM di sini untuk tips pemecahan masalah lainnya

Sumber Daya Tambahan:

- Mengelola provisi akun pengguna untuk Aplikasi Perusahaan

- Apa itu akses aplikasi dan IAM Identity Center dengan MICROSOFT Entra ID?

Langkah berikutnya

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk