Catatan

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba masuk atau mengubah direktori.

Akses ke halaman ini memerlukan otorisasi. Anda dapat mencoba mengubah direktori.

Artikel ini menjelaskan langkah-langkah yang perlu Anda lakukan di GitHub Enterprise Managed User (OIDC) dan MICROSOFT Entra ID untuk mengonfigurasi provisi pengguna otomatis. Saat dikonfigurasi, MICROSOFT Entra ID secara otomatis memprovisikan dan mendeprovisi pengguna dan grup ke GitHub Enterprise Managed User (OIDC) menggunakan layanan provisi Microsoft Entra. Untuk detail penting tentang apa yang dilakukan layanan ini, cara kerjanya, dan tanya jawab umum, lihat Mengotomatiskan provisi dan deprovisi pengguna ke aplikasi SaaS dengan ID Microsoft Entra.

Catatan

GitHub Enterprise Managed User (EMU) adalah jenis Akun Perusahaan GitHub yang berbeda. Jika Anda belum secara khusus meminta instans EMU, Anda memiliki Akun Perusahaan GitHub standar. Dalam hal ini, silakan lihat dokumentasi untuk mengonfigurasi provisi pengguna di organisasi non-EMU Anda. Provisi pengguna tidak didukung untuk Akun Perusahaan GitHub standar, tetapi didukung untuk organisasi di bawah Akun Perusahaan GitHub standar.

Kapabilitas yang Didukung

- Buat pengguna di GitHub Enterprise Managed User (OIDC)

- Menghapus pengguna di GitHub Enterprise Managed User (OIDC) saat mereka tidak memerlukan akses lagi

- Menjaga atribut pengguna tetap sinkron antara ID Microsoft Entra dan GitHub Enterprise Managed User (OIDC)

- Grup provisi dan keanggotaan grup di GitHub Enterprise Managed User (OIDC)

- Akses menyeluruh ke GitHub Enterprise Managed User (OIDC) (disarankan).

Prasyarat

Skenario yang diuraikan dalam artikel ini mengasumsikan bahwa Anda sudah memiliki prasyarat berikut:

- Penyewa Microsoft Entra

- Salah satu peran berikut: Administrator Aplikasi, Administrator Aplikasi Cloud, atau Pemilik Aplikasi.

- Pengguna Terkelola Perusahaan dari GitHub Enterprise telah diaktifkan dan dikonfigurasi untuk masuk dengan OIDC SSO melalui penyewa Microsoft Entra Anda.

Catatan

Integrasi ini juga tersedia untuk digunakan dari lingkungan Microsoft Entra US Government Cloud. Anda dapat menemukan aplikasi ini di Microsoft Entra US Government Cloud Application Gallery dan mengonfigurasinya dengan cara yang sama seperti yang Anda lakukan dari cloud publik.

Langkah 1: Merencanakan penyebaran provisi Anda

- Pelajari tentang cara kerja layanan provisi.

- Tentukan siapa yang masuk dalam cakupan penyediaan.

- Tentukan data apa yang akan dipetakan antara ID Microsoft Entra dan GitHub Enterprise Managed User.

Langkah 2: Bersiap untuk mengonfigurasi provisi dengan MICROSOFT Entra ID

Identifikasi URL Penyewa Anda. Ini adalah nilai yang Anda masukkan di bidang URL Penyewa di tab Provisi aplikasi GitHub Enterprise Managed User Anda.

- Untuk perusahaan di GitHub.com, URL Penyewa adalah

https://api.github.com/scim/v2/enterprises/{enterprise}. - Untuk perusahaan di GHE.com, URL Penyewa adalah

https://api.{subdomain}.ghe.com/scim/v2/enterprises/{subdomain}

- Untuk perusahaan di GitHub.com, URL Penyewa adalah

Pastikan Anda telah membuat token dengan cakupan scim:enterprise untuk pengguna penyiapan perusahaan Anda. Nilai ini dimasukkan di bidang Token Rahasia di tab Provisi aplikasi GitHub Enterprise Managed User Anda. Lihat Mulai menggunakan Pengguna Terkelola Perusahaan di GitHub Docs.

Langkah 3: Tambahkan GitHub Enterprise Managed User (OIDC) dari galeri aplikasi Microsoft Entra

Tambahkan GitHub Enterprise Managed User (OIDC) dari galeri aplikasi Microsoft Entra untuk mulai mengelola penyediaan ke GitHub Enterprise Managed User (OIDC). Jika sebelumnya Anda telah menyiapkan GitHub Enterprise Managed User (OIDC) untuk SSO, Anda dapat menggunakan aplikasi yang sama. Namun, sebaiknya Anda membuat aplikasi terpisah saat menguji integrasi pada awalnya. Pelajari selengkapnya tentang menambahkan aplikasi dari galeri di sini.

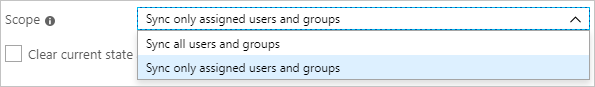

Langkah 4: Tentukan siapa yang berada dalam cakupan provisi

Layanan provisi Microsoft Entra memungkinkan Anda untuk mencakup siapa yang disediakan berdasarkan penugasan ke aplikasi, atau berdasarkan atribut pengguna atau grup. Jika Anda memilih untuk mencakup siapa yang diprovisikan ke aplikasi Anda berdasarkan penugasan, Anda dapat menggunakan langkah-langkah untuk menetapkan pengguna dan grup ke aplikasi. Jika Anda memilih untuk mencakup siapa yang disediakan hanya berdasarkan atribut pengguna atau grup, Anda dapat menggunakan filter cakupan.

Mulai dari yang kecil. Lakukan pengujian pada set kecil pengguna dan grup sebelum meluncurkan ke semua orang. Saat cakupan provisi diatur ke pengguna dan grup yang telah ditetapkan, Anda dapat mengontrolnya dengan menetapkan satu atau dua pengguna atau grup ke aplikasi. Saat cakupan diatur ke semua pengguna dan grup, Anda dapat menentukan filter cakupan berbasis atribut.

Jika Anda memerlukan peran tambahan, Anda dapat memperbarui manifes aplikasi untuk menambahkan peran baru.

Langkah 5: Mengonfigurasi provisi pengguna otomatis ke GitHub Enterprise Managed User (OIDC)

Bagian ini memandu Anda melalui langkah-langkah untuk mengonfigurasi layanan provisi Microsoft Entra untuk membuat, memperbarui, dan menonaktifkan pengguna dan/atau grup di TestApp berdasarkan penetapan pengguna dan/atau grup di ID Microsoft Entra.

Untuk mengonfigurasi provisi pengguna otomatis untuk GitHub Enterprise Managed User (OIDC) di ID Microsoft Entra:

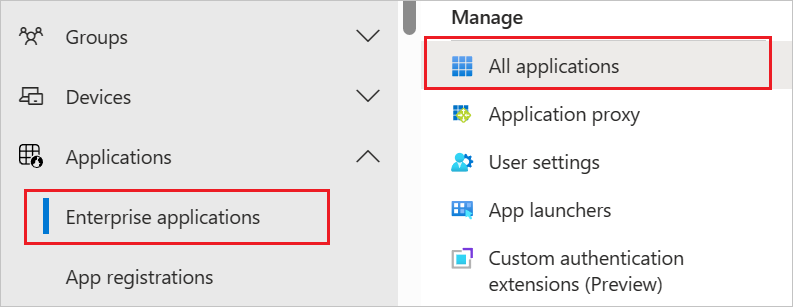

Masuk ke pusat administrator Microsoft Entra setidaknya sebagai Administrator Aplikasi Cloud.

Telusuri ke aplikasi Entra ID>Enterprise

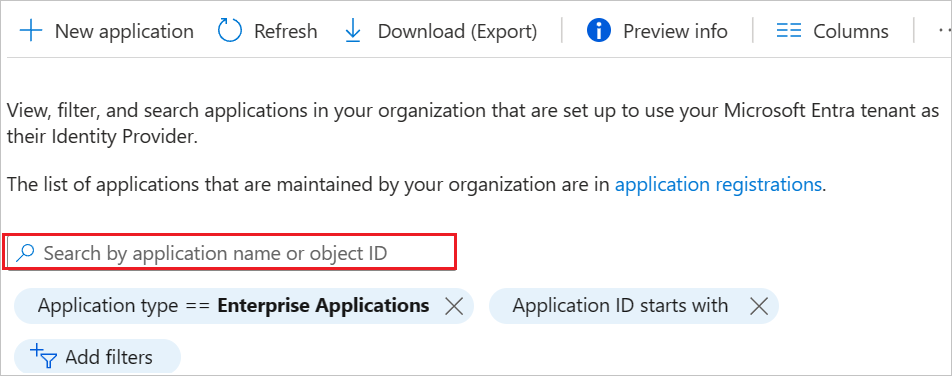

Dalam daftar aplikasi, pilih GitHub Enterprise Managed User (OIDC).

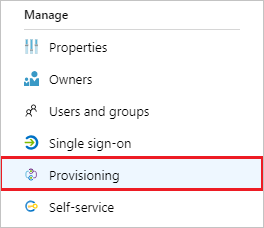

Pilih tab Provisioning.

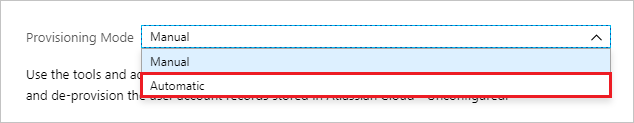

Atur Mode Penyediaan ke Otomatis.

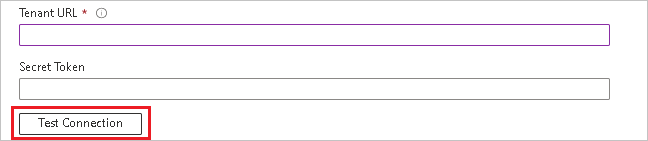

Di bawah bagian Kredensial Admin, masukkan URL Tenant GitHub Enterprise Managed User (OIDC) dan Token Rahasia Anda. Pilih Uji Koneksi untuk memastikan ID Microsoft Entra dapat tersambung ke GitHub Enterprise Managed User (OIDC). Jika koneksi gagal, pastikan akun GitHub Enterprise Managed User (OIDC) Anda telah membuat token rahasia sebagai pemilik enterprise dan coba lagi.

Untuk "URL Penyewa", ketik URL penyewa yang Anda identifikasi sebelumnya.

Misalnya, jika URL akun perusahaan Anda adalah https://github.com/enterprises/octo-corp, nama akun perusahaan adalah octo-corp.

Untuk "Token rahasia", tempelkan token akses pribadi GitHub yang Anda buat sebelumnya.

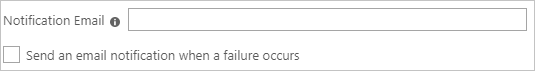

Di bidang Email Pemberitahuan , masukkan alamat email seseorang atau grup yang harus menerima pemberitahuan kesalahan provisi dan pilih kotak centang Kirim pemberitahuan email saat kegagalan terjadi .

Pilih Simpan.

Di bawah bagian Pemetaan , pilih Provisikan Pengguna ID Microsoft Entra.

Tinjau atribut pengguna yang disinkronkan dari ID Microsoft Entra ke GitHub Enterprise Managed User (OIDC) di bagian Pemetaan Atribut . Atribut yang dipilih sebagai properti Pencocokan digunakan untuk mencocokkan akun pengguna di GitHub Enterprise Managed User (OIDC) untuk operasi pembaruan. Jika Anda memilih untuk mengubah atribut target yang cocok, Anda perlu memastikan bahwa API GitHub Enterprise Managed User (OIDC) mendukung pemfilteran pengguna berdasarkan atribut tersebut. Pilih tombol Simpan untuk menerapkan perubahan apa pun.

Atribut Jenis Didukung untuk pemfilteran Id eksternal string ✓ userName string aktif Boolean (tipe data yang hanya memiliki dua nilai: true atau false) Peran string Nama Tampilan string namaDepan string nama.namaKeluarga string nama.terformat string email[tipe sama dengan "kerja"].nilai string emails[tipe eq "rumah"].nilai string emails[tipe eq "lainnya"].nilai string Di bawah bagian Pemetaan , pilih Provisikan Grup ID Microsoft Entra.

Tinjau atribut grup yang disinkronkan dari ID Microsoft Entra ke GitHub Enterprise Managed User (OIDC) di bagian Pemetaan Atribut . Atribut yang dipilih sebagai properti Pencocokan digunakan untuk mencocokkan grup di GitHub Enterprise Managed User (OIDC) untuk operasi pembaruan. Pilih tombol Simpan untuk menerapkan perubahan apa pun.

Atribut Jenis Didukung untuk pemfilteran Id eksternal string ✓ Nama Tampilan string anggota Referensi Untuk mengonfigurasi filter cakupan, lihat instruksi berikut yang disediakan dalam artikel Filter cakupan.

Untuk mengaktifkan layanan provisi Microsoft Entra untuk GitHub Enterprise Managed User (OIDC), ubah Status Provisi menjadi Aktif di bagian Pengaturan .

Tentukan pengguna dan/atau grup yang ingin Anda provisikan ke GitHub Enterprise Managed User (OIDC) dengan memilih nilai yang diinginkan dalam Cakupan di bagian Pengaturan .

Saat Anda siap untuk memprovisikan, pilih Simpan.

Operasi ini memulai siklus sinkronisasi awal semua pengguna dan grup yang ditentukan dalam Cakupan di bagian Pengaturan . Siklus awal membutuhkan waktu lebih lama untuk dilakukan daripada siklus berikutnya, yang terjadi sekitar setiap 40 menit selama layanan provisi Microsoft Entra berjalan.

Langkah 6: Memantau penyebaran Anda

Setelah mengonfigurasi penyediaan, gunakan sumber daya berikut untuk memantau penyebaran Anda.

- Gunakan log provisi untuk menentukan pengguna mana yang berhasil disediakan atau tidak berhasil

- Periksa bilah kemajuan untuk melihat status siklus provisi dan seberapa dekat penyelesaiannya

- Jika konfigurasi provisi tampaknya dalam keadaan tidak sehat, aplikasi masuk ke karantina. Pelajari lebih lanjut tentang status karantina penyediaan aplikasi di artikel status karantina .

Sumber daya lainnya

- Mengelola provisi akun pengguna untuk Aplikasi Perusahaan

- Apa itu akses aplikasi dan masuk tunggal dengan Microsoft Entra ID?