Memenuhi persyaratan autentikasi multifaktor memorandum 22-09

Pelajari tentang menggunakan MICROSOFT Entra ID sebagai sistem manajemen identitas terpusat saat menerapkan prinsip Zero Trust. Lihat, Us Office of Management and Budget (OMB) M 22-09 Memorandum untuk Kepala Departemen Eksekutif dan Badan.

Persyaratan memo adalah bahwa karyawan menggunakan identitas yang dikelola perusahaan untuk mengakses aplikasi, dan bahwa autentikasi multifaktor melindungi karyawan dari serangan online canggih, seperti phishing. Metode serangan ini mencoba untuk mendapatkan dan membahayakan kredensial, dengan tautan ke situs inauthentic.

Autentikasi multifaktor mencegah akses tidak sah ke akun dan data. Persyaratan memo mengutip autentikasi multifaktor dengan metode tahan phishing: proses autentikasi yang dirancang untuk mendeteksi dan mencegah pengungkapan rahasia dan output autentikasi ke situs web atau aplikasi yang menyamar sebagai sistem yang sah. Oleh karena itu, tetapkan metode autentikasi multifaktor apa yang memenuhi syarat sebagai tahan phishing.

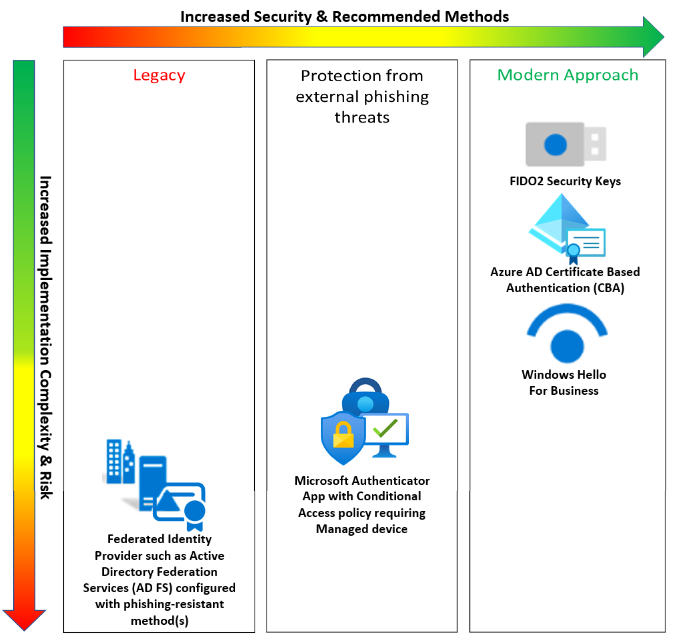

Metode tahan phishing

Beberapa lembaga federal telah menyebarkan kredensial modern seperti kunci keamanan FIDO2 atau Windows Hello untuk Bisnis. Banyak yang mengevaluasi autentikasi Microsoft Entra dengan sertifikat.

Selengkapnya:

- Kunci keamanan Fido2

- Windows Hello for Business

- Gambaran umum autentikasi berbasis sertifikat Microsoft Entra

Beberapa lembaga memodernisasi kredensial autentikasi mereka. Ada beberapa opsi untuk memenuhi persyaratan autentikasi multifaktor tahan phishing dengan ID Microsoft Entra. Microsoft merekomendasikan untuk mengadopsi metode autentikasi multifaktor tahan phishing yang cocok dengan kemampuan agensi. Pertimbangkan apa yang mungkin sekarang untuk autentikasi multifaktor tahan phishing untuk meningkatkan postur keamanan cyber secara keseluruhan. Menerapkan kredensial modern. Namun, jika jalur tercepat bukan pendekatan modern, ambil langkah untuk memulai perjalanan menuju pendekatan modern.

Pendekatan modern

- Kunci keamanan FIDO2 adalah, menurut Cybersecurity & Infrastructure Security Agency (CISA) standar emas autentikasi multifaktor

- Lihat, Opsi autentikasi tanpa kata sandi untuk ID Microsoft Entra, kunci keamanan FIDO2

- Buka cisa.gov untuk Lebih dari Kata Sandi

- Autentikasi sertifikat Microsoft Entra tanpa dependensi pada penyedia identitas federasi.

- Solusi ini mencakup implementasi kartu pintar: Kartu Akses Umum (CAC), Verifikasi Identitas Pribadi (PIV), dan kredensial PIV turunan untuk perangkat seluler atau kunci keamanan

- Lihat, Gambaran Umum autentikasi berbasis sertifikat Microsoft Entra

- Windows Hello untuk Bisnis memiliki autentikasi multifaktor tahan phishing

Perlindungan dari phishing eksternal

Kebijakan Microsoft Authenticator dan Akses Bersyarah memberlakukan perangkat terkelola: Perangkat atau perangkat yang bergabung dengan hibrid Microsoft Entra yang ditandai sebagai sesuai. Instal Microsoft Authenticator pada perangkat yang mengakses aplikasi yang dilindungi oleh ID Microsoft Entra.

Pelajari selengkapnya: Metode autentikasi di MICROSOFT Entra ID - Aplikasi Microsoft Authenticator

Penting

Untuk memenuhi persyaratan tahan pengelabuan: Kelola hanya perangkat yang mengakses aplikasi yang dilindungi. Pengguna yang diizinkan untuk menggunakan Microsoft Authenticator berada dalam cakupan kebijakan Akses Bersyarat yang memerlukan perangkat terkelola untuk akses. Kebijakan Akses Bersyar memblokir akses ke Aplikasi Cloud Pendaftaran Microsoft Intune. Pengguna yang diizinkan untuk menggunakan Microsoft Authenticator berada dalam cakupan untuk kebijakan Akses Bersyar ini. Gunakan grup yang sama untuk mengizinkan autentikasi Microsoft Authenticator dalam kebijakan Akses Bersyarat untuk memastikan bahwa pengguna yang diaktifkan untuk metode autentikasi berada dalam cakupan untuk kedua kebijakan. Kebijakan Akses Bersyar ini mencegah vektor ancaman pengelabuan yang paling signifikan dari pelaku eksternal berbahaya. Ini juga mencegah aktor jahat mengelabui Microsoft Authenticator untuk mendaftarkan kredensial, atau bergabung dengan perangkat dan mendaftarkannya di Intune untuk menandainya sebagai sesuai.

Selengkapnya:

- Merencanakan implementasi gabungan hibrid Microsoft Entra Anda, atau

- Cara: Merencanakan implementasi gabungan Microsoft Entra Anda

- Lihat juga, kebijakan Akses Bersyarat Umum: Memerlukan perangkat yang sesuai, perangkat gabungan hibrid Microsoft Entra, atau autentikasi multifaktor untuk semua pengguna

Catatan

Microsoft Authenticator tidak tahan phishing. Konfigurasikan kebijakan Akses Bersyarat untuk mengharuskan perangkat terkelola mendapatkan perlindungan dari ancaman pengelabuan eksternal.

Warisan

Penyedia identitas federasi (IdP) seperti Layanan Federasi Direktori Aktif (AD FS) dikonfigurasi dengan metode tahan phishing. Sementara lembaga mencapai ketahanan phishing dengan IdP federasi, itu menambah biaya, kompleksitas, dan risiko. Microsoft mendorong manfaat keamanan IdP Microsoft Entra, menghapus risiko terkait dari IdP federasi

Selengkapnya:

- Melindungi Microsoft 365 dari serangan lokal

- Menyebarkan Layanan Federasi Ad di Azure

- Mengonfigurasi Active Directory Federation Services untuk autentikasi sertifikat pengguna

Pertimbangan metode tahan pengelabuan

Kemampuan perangkat Anda saat ini, persona pengguna, dan persyaratan lainnya mungkin menentukan metode multifaktor. Misalnya, kunci keamanan FIDO2 dengan dukungan USB-C memerlukan perangkat dengan port USB-C. Pertimbangkan informasi berikut saat mengevaluasi autentikasi multifaktor tahan phishing:

- Jenis dan kemampuan perangkat yang dapat Anda dukung: kios, laptop, ponsel, pembaca biometrik, USB, Bluetooth, dan perangkat komunikasi di dekat lapangan

- Persona pengguna organisasi: pekerja garis depan, pekerja jarak jauh dengan dan tanpa perangkat keras milik perusahaan, administrator dengan stasiun kerja akses istimewa, dan pengguna tamu bisnis-ke-bisnis

- Logistik: mendistribusikan, mengonfigurasi, dan mendaftarkan metode autentikasi multifaktor seperti kunci keamanan FIDO2, kartu pintar, peralatan yang dilengkapi pemerintah, atau perangkat Windows dengan chip TPM

- Validasi Federal Information Processing Standards (FIPS) 140 pada tingkat jaminan pengautentikasi: beberapa kunci keamanan FIDO adalah FIPS 140 yang divalidasi pada tingkat untuk AAL3 yang ditetapkan oleh NIST SP 800-63B

Pertimbangan implementasi untuk autentikasi multifaktor tahan phishing

Lihat bagian berikut untuk dukungan penerapan metode tahan pengelabuan untuk masuk aplikasi dan perangkat virtual.

Skenario kredensial masuk aplikasi dari klien yang berbeda-beda

Tabel berikut merinci ketersediaan skenario autentikasi multifaktor tahan phishing, berdasarkan jenis perangkat yang digunakan untuk masuk ke aplikasi:

| Perangkat | Layanan Federasi Direktori Aktif sebagai IdP federasi dengan autentikasi sertifikat | Autentikasi sertifikat Microsoft Entra | Kunci keamanan FIDO2 | Windows Hello untuk Bisnis | Microsoft Authenticator dengan kebijakan Akses Bersyariah yang memberlakukan gabungan hibrid Microsoft Entra atau perangkat yang sesuai |

|---|---|---|---|---|---|

| Perangkat Windows |  |

|

|

|

|

| Perangkat seluler iOS |  |

|

Tidak berlaku | Tidak berlaku |  |

| Perangkat seluler Android |  |

|

Tidak berlaku | Tidak berlaku |  |

| Perangkat macOS |  |

|

Edge/Chrome | Tidak berlaku |  |

Pelajari lebih lanjut: Dukungan browser untuk autentikasi tanpa kata sandi FIDO2

Skenario kredensial masuk perangkat virtual yang membutuhkan integrasi

Untuk menerapkan autentikasi multifaktor tahan phishing, integrasi mungkin diperlukan. Terapkan autentikasi multifaktor untuk pengguna yang mengakses aplikasi dan perangkat. Untuk lima jenis autentikasi multifaktor tahan phishing, gunakan fitur yang sama untuk mengakses jenis perangkat berikut:

| Sistem target | Tindakan integrasi |

|---|---|

| Mesin virtual (VM) Azure Linux | Mengaktifkan VM Linux untuk masuk Microsoft Entra |

| Mesin Virtual Azure Windows | Mengaktifkan VM Windows untuk masuk Microsoft Entra |

| Azure Virtual Desktop | Mengaktifkan Azure Virtual Desktop untuk masuk Microsoft Entra |

| Mesin virtual di-hosting secara lokal atau di cloud lain | Aktifkan Azure Arc pada VM lalu aktifkan masuk Microsoft Entra. Saat ini dalam pratinjau privat untuk Linux. Dukungan untuk VM Windows yang dihosting di lingkungan ini ada di peta strategi kami. |

| Solusi desktop virtual non-Microsoft | Mengintegrasikan solusi desktop virtual sebagai aplikasi di ID Microsoft Entra |

Memberlakukan autentikasi multifaktor tahan pengelabuan

Gunakan Akses Bersyarah untuk memberlakukan autentikasi multifaktor untuk pengguna di penyewa Anda. Dengan penambahan kebijakan akses lintas penyewa, Anda dapat menerapkannya pada pengguna eksternal.

Pelajari selengkapnya: Gambaran Umum: Akses lintas penyewa dengan MICROSOFT Entra External ID

Penegakan hukum lintas lembaga

Gunakan kolaborasi Microsoft Entra B2B untuk memenuhi persyaratan yang memfasilitasi integrasi:

- Membatasi apa yang diakses pengguna Anda oleh penyewa Microsoft lainnya

- Izinkan akses ke pengguna yang tidak perlu Anda kelola di penyewa Anda, tetapi terlaksana autentikasi multifaktor dan persyaratan akses lainnya

Pelajari selengkapnya: Gambaran umum kolaborasi B2B

Menerapkan autentikasi multifaktor untuk mitra dan pengguna eksternal yang mengakses sumber daya organisasi. Tindakan ini umum dalam skenario kolaborasi antar lembaga. Gunakan kebijakan akses lintas penyewa Microsoft Entra untuk mengonfigurasi autentikasi multifaktor untuk pengguna eksternal yang mengakses aplikasi dan sumber daya.

Konfigurasikan pengaturan kepercayaan dalam kebijakan akses lintas penyewa untuk mempercayai metode autentikasi multifaktor yang digunakan penyewa pengguna tamu. Hindari meminta pengguna mendaftarkan metode autentikasi multifaktor dengan penyewa Anda. Aktifkan kebijakan ini berdasarkan per organisasi. Anda dapat menentukan metode autentikasi multifaktor di penyewa beranda pengguna dan memutuskan apakah mereka memenuhi persyaratan ketahanan phishing.

Kebijakan kata sandi

Memo ini mengharuskan organisasi mengubah kebijakan kata sandi yang tidak efektif, seperti kata sandi yang kompleks dan diputar. Penerapan termasuk menghapus persyaratan untuk karakter dan angka khusus, dengan kebijakan rotasi kata sandi berbasis waktu. Sebagai gantinya, pertimbangkan opsi berikut:

- Perlindungan kata sandi untuk memberlakukan daftar umum kata sandi lemah yang dipertahankan Microsoft

- Selain itu, sertakan kata sandi terlarang kustom

- Lihat, Menghilangkan kata sandi yang buruk menggunakan Perlindungan Kata Sandi Microsoft Entra

- Pengaturan ulang kata sandi mandiri untuk memungkinkan pengguna mengatur ulang kata sandi, misalnya setelah pemulihan akun

- Microsoft Entra ID Protection untuk pemberitahuan tentang kredensial yang disusupi

- Apa itu risiko?

Meskipun memo tidak spesifik tentang kebijakan yang akan digunakan dengan kata sandi, pertimbangkan standar dari NIST 800-63B.

Lihat, Publikasi Khusus NIST 800-63B, Pedoman Identitas Digital.