Akun Microsoft Entra bersama di HoloLens

Akun Microsoft Entra bersama (sebelumnya Azure Active Directory) di HoloLens adalah akun pengguna Microsoft Entra reguler yang dapat masuk ke HoloLens tanpa memerlukan kredensial apa pun. Penyiapan ini sangat ideal untuk skenario di mana kondisi berikut ini benar:

- Beberapa orang berbagi set perangkat HoloLens yang sama

- Akses ke sumber daya Microsoft Entra, seperti konten Panduan Dynamics 365, diperlukan

- Melacak siapa yang telah menggunakan perangkat tidak diperlukan.

Manfaat utama menggunakan akun Microsoft Entra bersama

- Penyebaran yang disederhanakan. Sebelumnya, menyiapkan akun Microsoft Entra yang dibagikan antara beberapa orang memerlukan pengaturan setiap perangkat secara manual. Akun Microsoft Entra bersama memungkinkan Anda mengonfigurasi lingkungan sekali dan secara otomatis menyebarkan ke salah satu perangkat Anda sebagai bagian dari Autopilot.

- Pengalaman pengguna yang luar biasa. Pengguna akun Microsoft Entra bersama tidak perlu memasukkan kredensial apa pun untuk mulai menggunakan perangkat. Ketuk dan pergi!

- Akses ke sumber daya Microsoft Entra. Pengguna akun Microsoft Entra bersama mendapatkan akses mudah ke sumber daya Microsoft Entra sehingga Anda dapat memulai panggilan Bantuan Jarak Jauh atau membuka Panduan tanpa autentikasi tambahan.

Penting

Karena akun Microsoft Entra bersama dapat diakses di perangkat HoloLens tanpa memasukkan kredensial, Anda harus mengamankan perangkat HoloLens ini secara fisik sehingga hanya personel yang berwenang yang memiliki akses. Anda mungkin juga ingin mengunci akun-akun ini dengan menerapkan kebijakan akses bersyarah, menonaktifkan pengaturan ulang kata sandi layanan mandiri, dan mengonfigurasi profil akses yang ditetapkan ke perangkat tempat akun ini digunakan.

Catatan

Karena ini adalah akun bersama, pengguna yang menggunakan akun ini tidak ditampilkan layar penyiapan masuk pertama yang khas, termasuk pendaftaran PIN dan iris, pemberitahuan pengumpulan data biometrik, dan berbagai layar persetujuan. Anda harus memastikan bahwa default yang sesuai dikonfigurasi untuk akun ini melalui kebijakan (lihat Menyiapkan pengguna di HoloLens 2 dengan cepat) dan bahwa pengguna Anda mengetahui default ini.

Batasan akun Microsoft Entra bersama yang diketahui

- Akun Microsoft Entra bersama tidak dapat menggunakan PIN atau iris untuk masuk dalam rilis saat ini, bahkan jika mereka telah terdaftar.

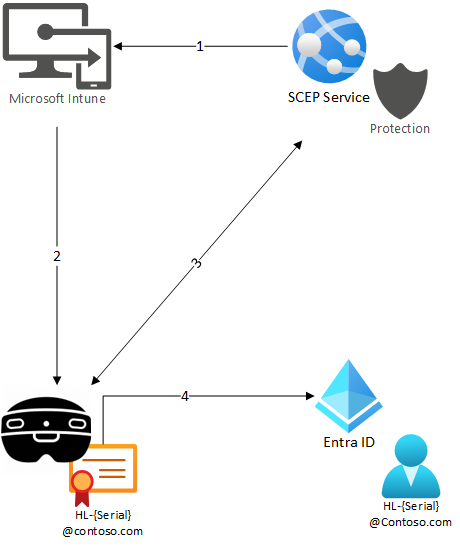

Gambaran Umum Konseptual Akun Microsoft Entra Bersama

Proses ini memungkinkan perangkat HoloLens, untuk dialokasikan akun pengguna, dan masuk ke akun pengguna tersebut dengan kredensial yang ditautkan ke perangkat, dan perangkat saja. Gambar menjelaskan prosesnya:

- Intune memiliki profil Konfigurasi SCEP untuk Layanan SCEP.

- Perangkat bergabung dengan Intune, dan menerima informasi profil.

- Perangkat menghubungi Layanan SCEP, dan menerima sertifikat perangkat, dengan UPN .

HL-{Serial}@contoso.com - Perangkat masuk ke akun pengguna yang berkorosponding di ID Entra, menggunakan sertifikat sebagai MFA, untuk memberikan pengalaman masuk yang mulus.

Sertifikat tidak dapat dihapus/diekspor dari perangkat, dan akun pengguna dikonfigurasi tanpa bentuk MFA lain yang tersedia. Konfigurasi ini memastikan bahwa akun bersama hanya dapat masuk oleh perangkat HoloLens.

Gambaran umum langkah-langkah untuk mengonfigurasi akun Microsoft Entra bersama

Akun Microsoft Entra bersama di HoloLens diterapkan sebagai akun pengguna Microsoft Entra reguler yang dikonfigurasi untuk autentikasi berbasis sertifikat (CBA) Microsoft Entra.

Pada tingkat tinggi, mengonfigurasi akun Microsoft Entra bersama mencakup langkah-langkah berikut:

- (Disarankan) Konfigurasikan perangkat target Anda untuk bergabung dengan Microsoft Entra dan mendaftar ke Intune menggunakan Autopilot.

- Konfigurasikan penyewa Microsoft Entra Anda untuk mengaktifkan Microsoft Entra CBA untuk grup akun tertentu.

- Konfigurasikan Microsoft Intune untuk menerapkan konfigurasi perangkat ke grup perangkat tertentu yang:

- Sebarkan sertifikat klien yang digunakan untuk Microsoft Entra CBA ke perangkat melalui profil sertifikat SCEP Intune.

- Sebarkan sertifikat CA sehingga perangkat mempercayai penerbit sertifikat klien.

- Sebarkan konfigurasi akun bersama yang menginstruksikan perangkat sertifikat mana yang valid untuk CBA Microsoft Entra.

- Menyiapkan perangkat individual untuk akun Microsoft Entra bersama.

Prasyarat

Dukungan akun Microsoft Entra bersama tersedia mulai dari pratinjau Insider untuk Microsoft HoloLens build 10.0.22621.1217.

Selain memiliki build sistem operasi yang diperlukan pada HoloLens Anda, Anda juga perlu memenuhi prasyarat untuk Microsoft Entra CBA (Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra).

Terakhir, Anda memerlukan akses ke Microsoft Intune untuk menyebarkan konfigurasi perangkat dan sertifikat klien. Untuk infrastruktur yang diperlukan untuk menyebarkan sertifikat klien melalui Intune, lihat Pelajari tentang jenis sertifikat yang didukung oleh Microsoft Intune. Dalam contoh ini, kami menggunakan sertifikat SCEP.

Catatan

Beberapa opsi tersedia untuk menyebarkan sertifikat SCEP, termasuk Microsoft NDES dan PKI. Untuk HoloLens, lebih mudah menggunakan layanan Azure untuk menangani pendaftaran sertifikat. Beberapa opsi tersedia dalam (Marketplace Azure, yang memungkinkan konfigurasi untuk akun Microsft Entra bersama HoloLens diisolasi dari PKI perusahaan Anda.

Persyaratan utama untuk layanan SCEP adalah:

- Layanan ini dapat menerima permintaan sertifikat perangkat dari Microsoft Intune.

- Layanan ini dapat menghasilkan sertifikat dengan EKU yang ditentukan (Autentikasi Klien dan Masuk Kartu Pintar).

Sangat disarankan untuk mengonfigurasi perangkat Anda untuk Autopilot. Autopilot menyederhanakan pengalaman penyiapan perangkat untuk pengguna akhir.

Mengonfigurasi penyewa Microsoft Entra Anda untuk mengaktifkan CBA Microsoft Entra

Penyewa Microsoft Entra Anda harus dikonfigurasi untuk mengaktifkan Microsoft Entra CBA untuk sekelompok pengguna tertentu.

- Buat grup Microsoft Entra yang berisi akun Microsoft Entra bersama. Sebagai contoh, kami menggunakan nama "SharedAccounts" untuk grup ini.

- Buat grup Microsoft Entra yang berisi perangkat HoloLens bersama. Sebagai contoh, kami menggunakan nama "SharedDevices" untuk grup ini. Grup ini ditetapkan profil konfigurasi Intune berbasis perangkat nanti.

- Aktifkan autentikasi berbasis sertifikat (CBA) Microsoft Entra untuk grup SharedAccounts. Untuk panduan langkah demi langkah lengkap, lihat Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra. Langkah-langkah tingkat tinggi berikut diperlukan untuk menyiapkan ini:

- Tambahkan sertifikat OS (Otoritas Sertifikat) Anda ke Microsoft Entra. Microsoft Entra ID memungkinkan sertifikat klien yang dikeluarkan oleh CA ini untuk melakukan CBA.

- Aktifkan CBA untuk grup "SharedAccounts".

- Konfigurasikan CBA sehingga sertifikat yang dikeluarkan oleh CA Anda menggunakan MFA. Langkah ini untuk memastikan bahwa pengguna dapat mengakses sumber daya yang memerlukan MFA tanpa menyiapkan faktor lain.

- Aktifkan pengikatan sertifikat melalui UserPrincipalName.

Konfigurasi Intune

Intune harus dikonfigurasi untuk menyebarkan sertifikat yang diperlukan untuk Microsoft Entra CBA. Intune juga harus menyebarkan konfigurasi untuk menginstruksikan perangkat yang sertifikatnya valid untuk Microsoft Entra CBA.

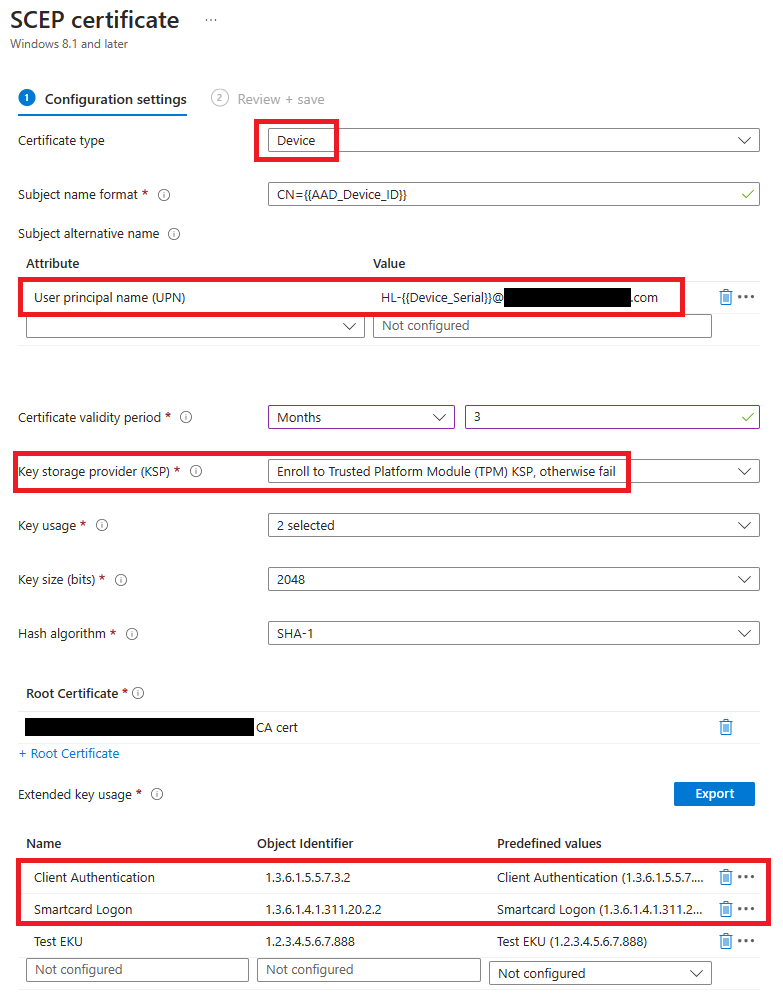

Penyebaran sertifikat klien melalui SCEP

Perangkat harus memiliki sertifikat klien yang sesuai untuk melakukan Microsoft Entra CBA. Buat konfigurasi SCEP dan tetapkan ke "SharedDevices":

Jenis sertifikat: Perangkat

Tambahkan Nama prinsipal pengguna (UPN) Nama alternatif subjek (SAN) di mana nilainya adalah UPN dari akun bersama yang ditetapkan ke perangkat. UPN harus berisi nomor seri perangkat untuk mengaitkannya dengan perangkat. Anda dapat menggunakan variabel Intune {{Device_Serial}} untuk merujuk ke nomor seri perangkat. Misalnya, masukkan nilai

HL-{{Device_Serial}}@contoso.comjika akun bersama memiliki formatHL-123456789@contoso.comnama .Penyedia penyimpanan utama (KSP): Pilih "Perlu TPM, jika tidak gagal" untuk memastikan bahwa sertifikat tidak dapat diekspor dari perangkat untuk digunakan di tempat lain.

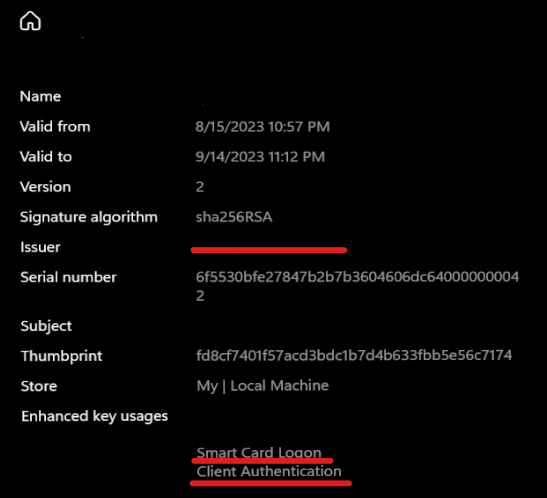

Pastikan bahwa sertifikat memiliki setidaknya penggunaan kunci yang diperluas (EKUs) berikut:

- Masuk Smartcard: 1.3.6.1.4.1.311.20.2.2

- Autentikasi Klien: 1.3.6.1.5.5.7.3.2

Anda dapat menambahkan EKUs lain ke daftar ini untuk membatasi lebih lanjut sertifikat yang diizinkan untuk Microsoft Entra CBA. Anda perlu menambahkan EKUs ini ke XML untuk kebijakan ConfigureSharedAccount.

Untuk langkah-langkah terperinci tentang mengonfigurasi SCEP di Intune, lihat Menggunakan profil sertifikat SCEP dengan Microsoft Intune.

Penyebaran sertifikat CA

Perangkat juga harus mempercayai CA yang mengeluarkan sertifikat kliennya. Buat konfigurasi sertifikat tepercaya dan tetapkan ke grup "SharedDevices". Penetapan ini menyebarkan sertifikat CA Anda ke perangkat. Lihat dokumentasi: Membuat profil sertifikat tepercaya di Microsoft Intune.

Mengonfigurasi kebijakan SharedAccount

Kebijakan ini memberi tahu perangkat sertifikat mana yang valid untuk digunakan untuk Microsoft Entra CBA. Buat kebijakan konfigurasi perangkat kustom dan tetapkan ke "SharedDevices":

| Kebijakan | Jenis Data |

|---|---|

| ./Vendor/MSFT/Policy/Config/MixedReality/ConfigureSharedAccount | String atau String (file XML) |

Contoh konfigurasi:

<SharedAccountConfiguration>

<SharedAccount>

<!--

TODO: Replace the example value below with your issuer certificate's thumbprint.

You may customize the restrictions for which certificates are displayed. See below.

-->

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Anda dapat menyesuaikan batasan yang sertifikatnya ditampilkan untuk CBA Microsoft Entra. Contoh di atas mengharuskan thumbprint sertifikat penerbit cocok dengan nilai yang disediakan. Dimungkinkan juga untuk menerapkan pembatasan berdasarkan nama penerbit, atau menerapkan lebih banyak batasan berdasarkan Penggunaan Kunci diperpanjang (EKUs) pada sertifikat. Lihat Contoh XML ConfigureSharedAccount untuk contoh tentang cara mengonfigurasi XML.

Sebelum menyimpan konfigurasi perangkat ini, validasi XML terhadap skema yang ditentukan dalam Skema XML ConfigureSharedAccount untuk memastikan xml terbentuk dengan baik.

Konfigurasi perangkat individual

Untuk setiap perangkat HoloLens yang ingin Anda konfigurasi untuk akun Microsoft Entra bersama, lakukan langkah-langkah berikut:

- Buat pengguna Microsoft Entra dalam format yang ditentukan di langkah 2 penyebaran sertifikat Klien melalui SCEP. Misalnya:

HL-123456789@contoso.com. - Tambahkan pengguna tersebut ke grup "SharedAccounts".

- Pastikan perangkat ditambahkan ke grup "SharedDevices". Anda harus mengonfigurasi perangkat Anda untuk Autopilot terlebih dahulu sehingga perangkat tersebut sudah ada di Microsoft Entra.

Lihat Contoh skrip penyiapan perangkat untuk contoh skrip PowerShell yang dapat digunakan untuk mengotomatiskan proses ini.

Menguji konfigurasi Anda

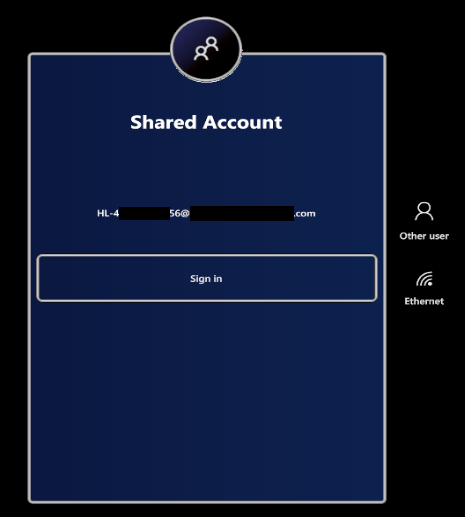

Setelah menyelesaikan konfigurasi di atas, Anda siap untuk mencoba akun Microsoft Entra bersama di HoloLens!

Jika perangkat Anda sudah dikonfigurasi untuk Autopilot, ambil perangkat melalui alur Autopilot normalnya. Konfigurasi perangkat yang diperlukan diterapkan selama Autopilot. Setelah alur Autopilot selesai, Anda akan melihat layar berikut:

Ketuk tombol "Masuk" untuk mulai menggunakan akun Microsoft Entra bersama.

Pemecahan Masalah

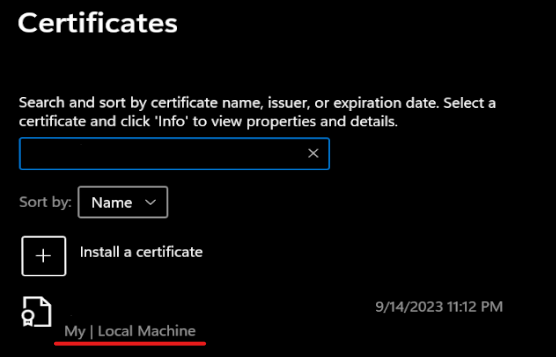

Masalah: Akun Microsoft Entra bersama tidak ditampilkan di layar masuk!

Solusi: Pertama, periksa apakah perangkat menerima sertifikat yang benar. Buka manajer sertifikat (Pengelola Sertifikat) dan pastikan bahwa sertifikat klien dan sertifikat CA berhasil disebarkan ke perangkat.

Untuk sertifikat klien, pastikan sertifikat diinstal ke penyimpanan "Saya" di "Komputer Lokal."

Jika sertifikat tidak ada, ikuti langkah-langkah pemecahan masalah untuk profil Intune SCEP.

Jika sertifikat ada, pastikan bahwa sertifikat berada dalam tanggal validitas memiliki penerbit dan EKUs yang diharapkan:

Selanjutnya, pastikan bahwa nilai kebijakan XML yang telah Anda terapkan ke MixedReality/ConfigureSharedAccount terbentuk dengan baik. Anda dapat menggunakan salah satu dari banyak validator skema XML (XSD) online untuk memeriksa apakah XML Anda sesuai dengan skema yang dijelaskan dalam Skema XML ConfigureSharedAccount.

Masalah: Upaya masuk gagal!

Solusi: Periksa apakah Anda telah mengonfigurasi CBA dengan benar mengikuti instruksi tentang Cara mengonfigurasi autentikasi berbasis sertifikat Microsoft Entra. Selain itu, lihat FAQ tentang tanya jawab umum autentikasi berbasis sertifikat (CBA) Microsoft Entra. Terkadang mungkin berguna untuk mencoba langkah-langkah debug ini pada perangkat desktop Windows terlebih dahulu: Masuk kartu pintar Windows menggunakan autentikasi berbasis sertifikat Microsoft Entra.

Referensi

Mengonfigurasi Skema XML SharedAccount

<xsd:schema xmlns:xsd="http://www.w3.org/2001/XMLSchema">

<xsd:element name="SharedAccountConfiguration">

<xsd:complexType mixed="true">

<xsd:sequence>

<xsd:element minOccurs="1" maxOccurs="1" name="SharedAccount">

<xsd:complexType>

<xsd:sequence>

<xsd:choice>

<xsd:element name="IssuerThumbprint">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="40" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

<xsd:element name="IssuerName">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="512" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:choice>

<xsd:element minOccurs="0" maxOccurs="1" name="EkuOidRequirements">

<xsd:complexType>

<xsd:sequence>

<xsd:element maxOccurs="5" name="Oid">

<xsd:simpleType>

<xsd:restriction base="xsd:string">

<xsd:maxLength value="100" />

</xsd:restriction>

</xsd:simpleType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:sequence>

</xsd:complexType>

</xsd:element>

</xsd:schema>

Contoh XML ConfigureSharedAccount

Mengharuskan sertifikat penerbit memiliki subjek CN=yourCA, DC=Test:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerName>CN=yourCA, DC=Test</IssuerName>

</SharedAccount>

</SharedAccountConfiguration>

Mengharuskan sertifikat penerbit memiliki thumbprint tertentu:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

</SharedAccount>

</SharedAccountConfiguration>

Mengharuskan sertifikat penerbit memiliki thumbprint yang ditentukan dan sertifikat klien memiliki EKUs dengan OID 1.2.3.4.5.6 dan 1.2.3.4.5.7:

<SharedAccountConfiguration>

<SharedAccount>

<IssuerThumbprint>77de0879f69314d867bd08fcf2e8e6616548b3c8</IssuerThumbprint>

<EkuOidRequirements>

<Oid>1.2.3.4.5.6</Oid>

<Oid>1.2.3.4.5.7</Oid>

</EkuOidRequirements>

</SharedAccount>

</SharedAccountConfiguration>

EKUs 1.3.6.1.4.1.311.20.2.2 (Smartcard Logon) dan 1.3.6.1.5.5.7.3.2 (Autentikasi Klien) selalu diperlukan terlepas dari apakah mereka ada dalam daftar ini.

Contoh skrip penyiapan perangkat

Sebelum menggunakan contoh skrip penyiapan perangkat ini, Anda harus mengubah referensi dari "contoso" ke nama domain Anda.

<#

.Synopsis

Configures a device for shared account

.Description

This script configures a device for shared account.

Note that you'll need to have the necessary permissions in your tenant to manage

user and device memberships and query Intune devices.

.Example

.\ConfigureSharedDevice.ps1 400064793157

#>

param (

[Parameter(Mandatory = $true)]

[string]

# Serial number of the device. Typically a 12-digit numeric string.

$DeviceSerialNumber,

[string]

# Group ID of the group that contains the shared accounts such as HL-123456789@contoso.com

$SharedAccountGroupId,

[string]

# Group ID of the group that contains the shared devices

$SharedDeviceGroupId

)

function Install-Dependencies {

Write-Host -Foreground Cyan "Installing Dependencies..."

if (!(Get-InstalledModule Microsoft.Graph -ErrorAction SilentlyContinue)) {

Write-Host -Foreground Cyan "Installing Microsoft.Graph"

Install-Module Microsoft.Graph -Scope CurrentUser -Repository 'PSGallery'

}

Write-Host -Foreground Cyan "Installing Dependencies... Done"

}

function New-PasswordString {

$alphabet = 'abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ0123456789!@#$%^&*()_-=+[]{}|;:,.<>/?'

$length = 40

$password = ""

for ($i = 0; $i -lt $length; $i++) {

$password += $alphabet[(Get-Random -Minimum 0 -Maximum $alphabet.Length)]

}

return $password

}

function New-SharedUser {

param (

$UserName,

$DisplayName

)

# Does user already exist?

$searchResult = Get-MgUser -Count 1 -ConsistencyLevel eventual -Search "`"UserPrincipalName:$UserName`""

if ($searchResult.Count -gt 0) {

Write-Host -Foreground Cyan "$UserName exists, using existing user."

return $searchResult

}

$mailNickName = $UserName.Split('@')[0];

Write-Host -Foreground Cyan "Creating $UserName"

$passwordProfile = @{

Password = New-PasswordString

}

return New-MgUser -AccountEnabled -DisplayName $DisplayName -Country US -UsageLocation US -MailNickname $mailNickName -UserPrincipalName $UserName -PasswordProfile $passwordProfile

}

function New-SharedUserForDevice {

param (

$DeviceSerialNumber

)

$userName = "HL-$DeviceSerialNumber@contoso.onmicrosoft.com"

$displayName = "Shared HoloLens"

return New-SharedUser -UserName $userName -DisplayName $displayName

}

function Add-UserToGroup {

param (

$UserId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find user group"

}

Write-Host -Foreground Cyan "Adding user ($UserId) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $UserId

}

function Get-DeviceAADId {

param (

$DeviceSerialNumber

)

$deviceResult = Get-MgDeviceManagementManagedDevice | Where-Object { $_.SerialNumber -eq $DeviceSerialNumber }

if ($deviceResult.Count -eq 0) {

throw "Cannot find device with serial number $DeviceSerialNumber in Intune"

}

$result = ($deviceResult | Select-Object -First 1).AzureAdDeviceId

Write-Host "Found device: $result"

return $result

}

function Add-DeviceToGroup {

param (

$DeviceAADId,

$GroupId

)

$groupResult = Get-MgGroup -GroupId $GroupId

if ($groupResult.Count -eq 0) {

throw "Failed to find device group"

}

$deviceResult = Get-MgDevice -Count 1 -ConsistencyLevel eventual -Search "`"DeviceId:$DeviceAADId`""

if ($deviceResult.Count -eq 0) {

throw "Failed to find device $DeviceAADId"

}

Write-Host -Foreground Cyan "Adding device $($deviceResult.Id) to group"

New-MgGroupMember -GroupId $GroupId -DirectoryObjectId $deviceResult.Id

}

function Register-SharedDevice {

param (

$DeviceSerialNumber

)

Install-Dependencies

Connect-MgGraph -Scopes "User.ReadWrite.All", "Group.Read.All", "GroupMember.ReadWrite.All", "DeviceManagementManagedDevices.Read.All", "Device.ReadWrite.All"

$deviceAADId = Get-DeviceAADId $DeviceSerialNumber

Add-DeviceToGroup $deviceAADId $SharedDeviceGroupId

$user = New-SharedUserForDevice $DeviceSerialNumber

Add-UserToGroup $user.Id $SharedAccountGroupId

}

Register-SharedDevice $DeviceSerialNumber