Solusi desain untuk segmentasi jaringan

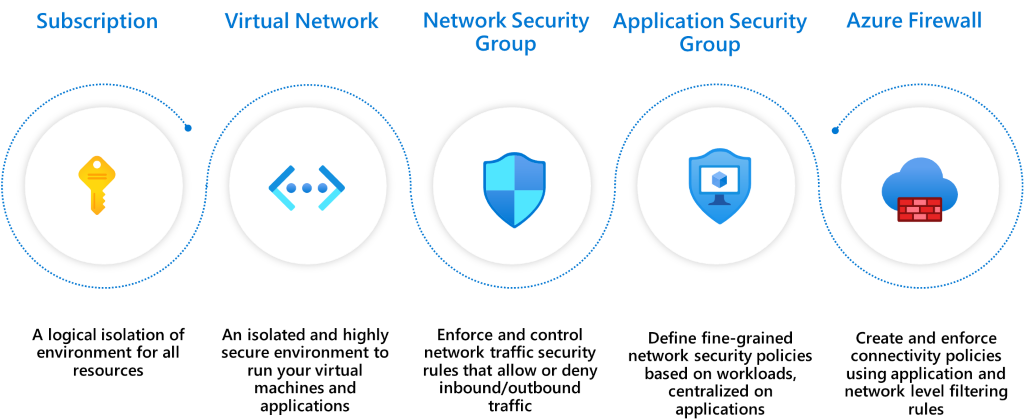

Fitur Azure untuk segmentasi

Saat beroperasi di Azure, Anda memiliki banyak opsi segmentasi.

- Langganan: Konstruksi tingkat tinggi, yang menyediakan pemisahan bertenaga platform antar entitas. Ini dimaksudkan untuk mengukir batas antara organisasi besar yang ada dalam perusahaan serta komunikasi antar sumber daya dalam kategori berlangganan yang berbeda perlu disediakan secara eksplisit.

- Virtual Network (VNets): Dibuat dalam langganan di ruang alamat privat. Vnet menyediakan penahanan sumber daya tingkat jaringan tanpa lalu lintas yang diizinkan secara default antara dua jaringan virtual. Seperti langganan, komunikasi apa pun antara jaringan virtual perlu disediakan secara eksplisit.

- Kelompok Keamanan Jaringan (NSG): Mekanisme kontrol akses untuk mengendalikan lalu lintas antar sumber daya dalam jaringan virtual dan juga dengan jaringan eksternal, seperti internet, jaringan virtual lainnya. NSG dapat membawa strategi segmentasi ke tingkat granular dengan membuat perimeter untuk subnet, mesin virtual, atau sekelompok mesin virtual. Untuk informasi tentang kemungkinan operasi dengan subnet di Azure, lihat Subnet (Azure Virtual Network).

- Kelompok Keamanan Aplikasi (ASG): Mirip dengan NSG tetapi dirujuk dengan konteks aplikasi. ASG memungkinkan Anda mengelompokkan satu set mesin virtual dalam satu tag aplikasi dan menentukan aturan lalu lintas yang kemudian diterapkan pada masing-masing mesin virtual yang mendasarinya.

- Azure Firewall: Firewall stateful asli cloud sebagai layanan, yang dapat disebarkan di VNet Anda atau di penyebaran hub Azure Virtual WAN untuk memfilter lalu lintas yang mengalir antara sumber daya cloud, internet, dan lokal. Anda membuat aturan atau kebijakan (menggunakan Azure Firewall atau Azure Firewall Manager) yang menentukan lalu lintas izinkan/tolak menggunakan kontrol lapisan 3 hingga lapisan 7. Anda juga dapat memfilter lalu lintas yang masuk ke internet menggunakan Azure Firewall dan pihak ketiga dengan mengarahkan beberapa atau semua lalu lintas melalui penyedia keamanan pihak ketiga untuk pemfilteran lanjutan &perlindungan pengguna.

Pola segmentasi

Berikut adalah beberapa pola umum untuk segmentasi beban kerja di Azure dari perspektif jaringan. Setiap pola menyediakan jenis isolasi dan konektivitas yang berbeda. Pilih pola berdasarkan kebutuhan organisasi Anda.

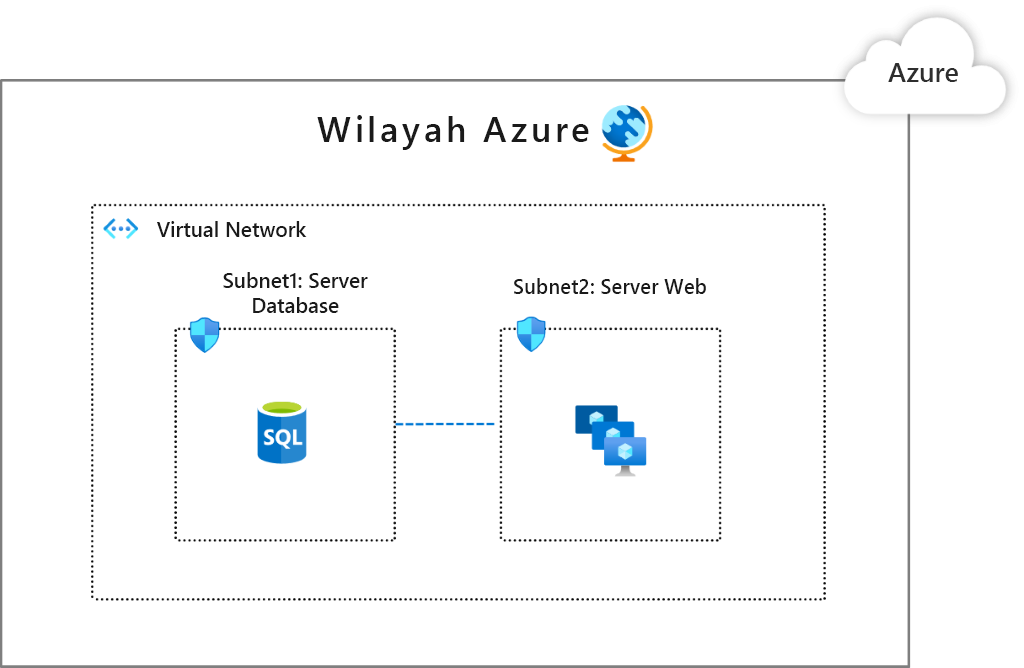

Pola 1: VNet Tunggal

Semua komponen beban kerja berada dalam satu VNet. Pola ini sesuai dengan operasi Anda yang berada di satu wilayah karena VNet tidak dapat menjangkau beberapa wilayah.

Cara umum untuk mengamankan segmen, seperti subnet atau grup aplikasi, adalah dengan menggunakan NSG dan ASG. Anda juga dapat menggunakan Network Virtualized Appliance (NVAs) dari Azure Marketplace atau Azure Firewall untuk menerapkan dan mengamankan segmentasi ini.

Dalam gambar ini, Subnet1 memiliki beban kerja database. Subnet2 memiliki beban kerja web. Anda dapat mengonfigurasi NSG yang memungkinkan Subnet1 hanya berkomunikasi dengan Subnet2 dan Subnet2 hanya dapat berkomunikasi dengan internet.

Pertimbangkan kasus penggunaan saat Anda memiliki beberapa beban kerja yang ditempatkan di subnet terpisah. Anda dapat menempatkan kontrol yang akan memungkinkan satu beban kerja untuk berkomunikasi ke backend beban kerja lain.

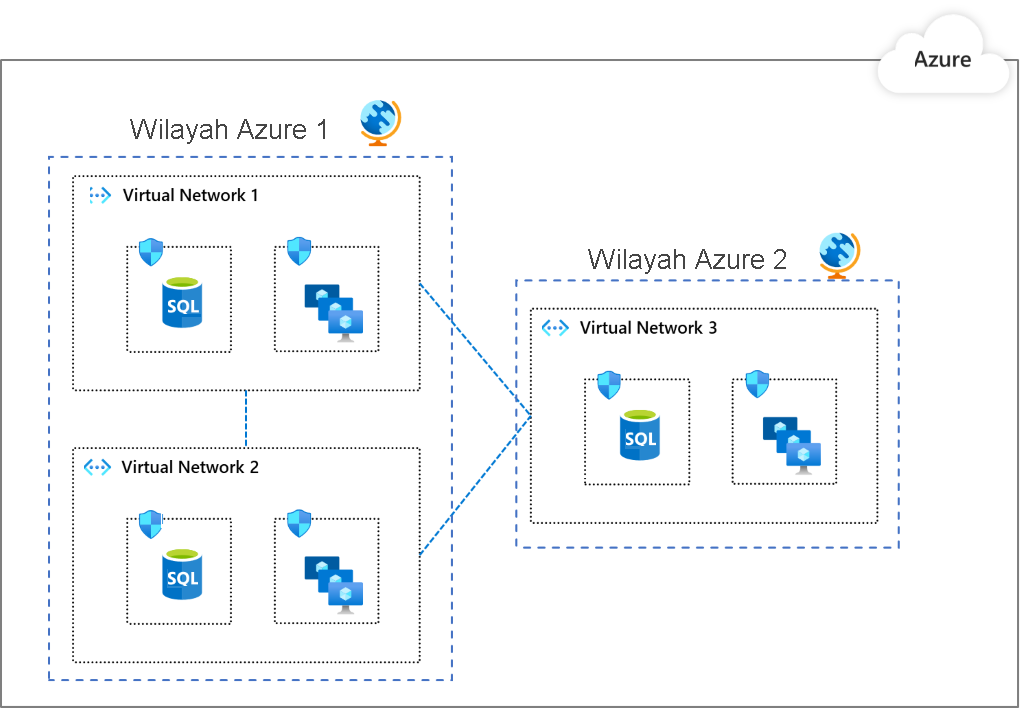

Pola 2: Beberapa VNet yang berkomunikasi melalui peering

Sumber daya tersebar atau direplikasi di beberapa VNet. VNets dapat berkomunikasi melalui peering. Pola ini sesuai saat Anda perlu mengelompokkan aplikasi ke VNet terpisah. Atau jika Anda memerlukan beberapa wilayah Azure. Salah satu keuntungannya adalah segmentasi bawaan karena Anda harus secara eksplisit menghubungkan satu VNet ke VNet lainnya. Peering jaringan virtual tidak transitif. Anda dapat melakukan segmentasi lebih lanjut dalam VNet dengan menggunakan NSG dan ASG seperti yang ditunjukkan pada pola 1.

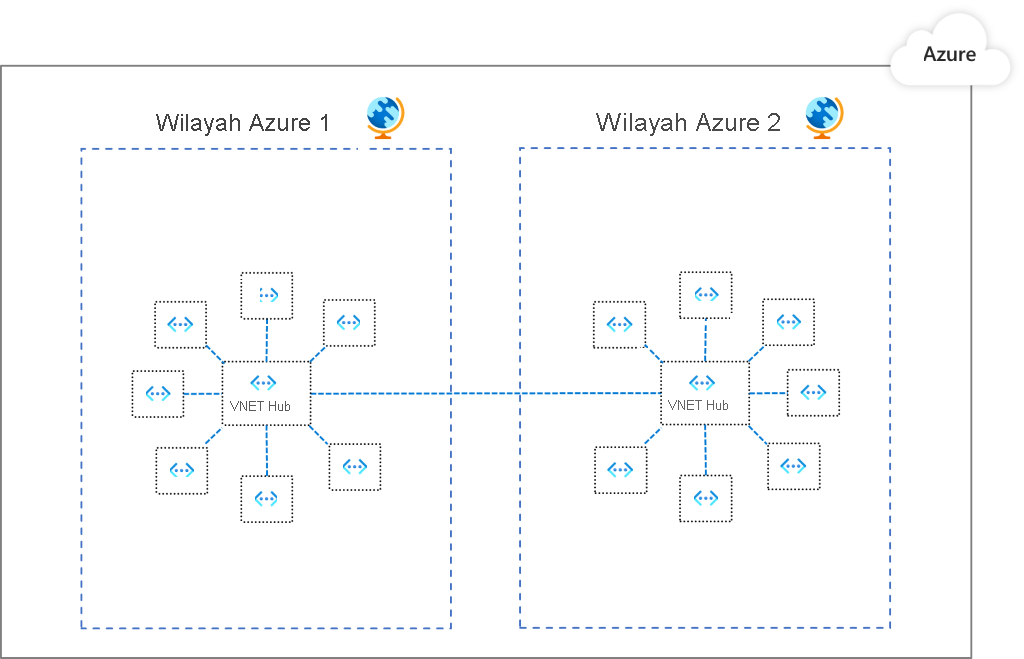

Pola 3: Beberapa VNet dalam model hub dan spoke

VNet ditetapkan sebagai hub di wilayah tertentu untuk semua VNet lain sebagai spoke di wilayah itu. Hub dan spokenya tersambung melalui peering. Semua lalu lintas melewati hub yang dapat bertindak sebagai gateway ke hub lain di berbagai wilayah. Dalam pola ini, kontrol keamanan diatur di hub sehingga sampai ke segmen dan mengatur lalu lintas di antara VNet lain dengan cara yang dapat diskalakan. Salah satu manfaat dari pola ini adalah, saat topologi jaringan Anda tumbuh, postur overhead keamanan tidak bertambah (kecuali saat Anda memperluas ke wilayah baru).

Opsi native yang direkomendasikan adalah Azure Firewall. Opsi ini berfungsi di VNet dan langganan untuk mengatur arus lalu lintas menggunakan kontrol lapisan 3 hingga lapisan 7. Anda dapat menentukan aturan komunikasi dan menerapkannya secara konsisten. Berikut adalah beberapa contoh:

- VNet 1 tidak dapat berkomunikasi dengan VNet 2, tetapi dapat berkomunikasi dengan VNet 3.

- VNet 1 tidak dapat mengakses internet publik kecuali untuk *.github.com.

Dengan pratinjau Azure Firewall Manager, Anda dapat mengelola kebijakan secara terpusat di beberapa Azure Firewall dan memungkinkan tim DevOps untuk lebih menyesuaikan kebijakan lokal.

Perbandingan pola

| Pertimbangan | Pola 1 | Pola 2 | Pola 3 |

|---|---|---|---|

| Konektivitas/perutean: cara setiap segmen berkomunikasi satu sama lain | Perutean sistem menyediakan konektivitas default ke beban kerja apa pun di subnet apa pun. | Sama seperti pola 1. | Tidak ada konektivitas default antara jaringan spoke. Router lapisan 3, seperti Azure Firewall, di hub diperlukan untuk mengaktifkan konektivitas. |

| Pemfilteran lalu lintas tingkat jaringan | Lalu lintas diperbolehkan secara default. Gunakan NSG, ASG untuk memfilter lalu lintas. | Sama seperti pola 1. | Lalu lintas antara jaringan virtual spoke ditolak secara default. Buka jalur yang dipilih untuk memungkinkan lalu lintas melalui konfigurasi Azure Firewall. |

| Pengelogan terpusat | Log NSG, ASG untuk jaringan virtual. | Agregasi log NSG, ASG di semua jaringan virtual. | Azure Firewall mencatat semua lalu lintas yang diterima /ditolak yang dikirim melalui hub. Lihat log di Azure Monitor. |

| Titik akhir publik terbuka yang tidak diinginkan | DevOps dapat secara tidak sengaja membuka titik akhir publik melalui aturan NSG, ASG yang salah. | Sama seperti pola 1. | Titik akhir publik yang dibuka secara tidak sengaja dalam spoke tidak akan mengaktifkan akses karena paket yang dikembalikan akan dijatuhkan melalui firewall berstatus (perutean asimetris). |

| Perlindungan tingkat aplikasi | NSG atau ASG hanya menyediakan dukungan lapisan jaringan. | Sama seperti pola 1. | Azure Firewall mendukung pemfilteran FQDN untuk HTTP/S dan MSSQL untuk lalu lintas keluar dan di seluruh jaringan virtual. |