Esercitazione: Configurare l'autenticazione di Haventec con Azure Active Directory B2C per l'autenticazione senza password a più fattori in un unico passaggio

Informazioni su come integrare Azure Active Directory B2C (Azure AD B2C) con Haventec Authenticate, una tecnologia senza password che elimina password, segreti condivisi e attriti.

Per altre informazioni, vedere haventec.com: Haventec

L'integrazione Di autenticazione include i componenti seguenti:

-

Azure AD B2C : server di autorizzazione che verifica le credenziali utente

- Noto anche come provider di identità (IdP)

- Applicazioni Web e per dispositivi mobili - Applicazioni Mobili o Web OIDC (OpenID Connect) protette da Authenticate e Azure AD B2C

- Servizio Di autenticazione Haventec - IdP esterno per il tenant di Azure AD B2C

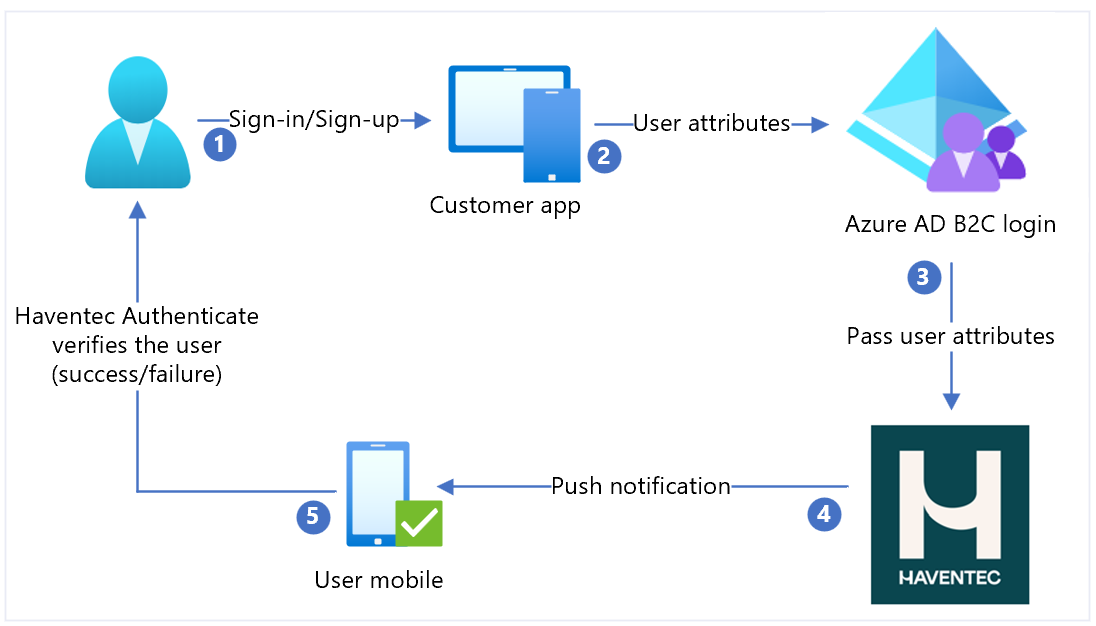

Il diagramma seguente illustra i flussi utente di iscrizione e accesso nell'integrazione di Haventec Authenticate.

- L'utente seleziona l'accesso o l'iscrizione e immette un nome utente.

- L'applicazione invia gli attributi utente ad Azure AD B2C per la verifica dell'identità.

- Azure AD B2C raccoglie gli attributi utente e li invia a Haventec Authenticate.

- Per i nuovi utenti, l'autenticazione invia una notifica push al dispositivo mobile dell'utente. Può inviare messaggi di posta elettronica con una password monouso (OTP) per la registrazione del dispositivo.

- L'utente risponde e viene concesso o negato l'accesso. Il push di nuove chiavi crittografiche viene eseguito nel dispositivo utente per una sessione futura.

Passare alla pagina haventec.com Ottenere una demo di Haventec Authenticate . Nel modulo di richiesta demo personalizzata indicare l'interesse per l'integrazione di Azure AD B2C. Viene visualizzato un messaggio di posta elettronica quando l'ambiente demo è pronto.

Usare le istruzioni seguenti per preparare e integrare Azure AD B2C con l'autenticazione.

Per iniziare, è necessario:

Una sottoscrizione di Azure

- Se non è disponibile, ottenere un account Gratuito di Azure

Un tenant di Azure AD B2C collegato alla sottoscrizione di Azure

Ambiente demo di Haventec Authenticate

Prima che le applicazioni possano interagire con Azure AD B2C, registrarle in un tenant gestito.

Vedere Esercitazione: Registrare un'applicazione Web in Azure Active Directory B2C

Per le istruzioni seguenti, usare la directory con il tenant di Azure AD B2C.

- Accedere al portale di Azure come amministratore globale del tenant di Azure AD B2C.

- Nel menu in alto selezionare Directory e sottoscrizione.

- Selezionare la directory con il tenant.

- Nell'angolo superiore sinistro del portale di Azure selezionare Tutti i servizi.

- Cercare e selezionare Azure Active Directory B2C.

- Passare a Dashboard> Azure Active Directory B2CIdentity providers (Provider di identitàdi Azure Active Directory B2C>).

- Selezionare Nuovo provider OpenID Connect.

- Selezionare Aggiungi.

Per configurare un provider di identità:

- Selezionare Tipo di provider di> identitàOpenID Connect.

- In Nome immettere Haventec o un altro nome.

- Per l'URL dei metadati usare

https://iam.demo.haventec.com/auth/realms/*your\_realm\_name*/.well-known/openid-configuration. - Per ID client immettere l'ID applicazione registrato dall'interfaccia utente di amministrazione di Haventec.

- Per Segreto client immettere l'applicazione Secret registrata dall'interfaccia utente di amministrazione di Haventec.

- In Ambito selezionare Profilo di posta elettronica OpenID.

- Per Tipo di risposta selezionare Codice.

- Per Modalità di risposta selezionare forms_post.

- Per Suggerimento dominio lasciare vuoto.

- Selezionare OK.

- Selezionare Eseguire il mapping delle attestazioni del provider di identità.

- Per ID utente selezionare Da sottoscrizione.

- Per Nome visualizzato selezionare Da sottoscrizione.

- Per Nome specificato, usare given_name.

- Per Cognome, usare family_name.

- Per Email, usare Email.

- Selezionare Salva.

Per le istruzioni seguenti, Haventec è un nuovo provider di identità OIDC nell'elenco dei provider di identità B2C.

- Nel tenant di Azure AD B2C, in Criteri selezionare Flussi utente.

- Selezionare Nuovo flusso utente.

- Selezionare Sign up (Iscrizione) e sign inversionCreate (Creaversione> di > accesso).

- Immettere un nome per il criterio.

- In Provider di identità selezionare il provider di identità Haventec creato.

- In Account localiselezionare Nessuno. Questa selezione disabilita l'autenticazione tramite posta elettronica e password.

- Selezionare Esegui il flusso utente.

- Nel modulo immettere l'URL di risposta,

https://jwt.msad esempio . - Il browser reindirizza alla pagina di accesso di Haventec.

- All'utente viene richiesto di eseguire la registrazione o di immettere un PIN.

- Viene eseguita la richiesta di autenticazione.

- Il browser reindirizza all'URL di risposta.

- Nel tenant di Azure AD B2C, in Criteri selezionare Flussi utente.

- Selezionare il flusso utente creato.

- Selezionare Esegui il flusso utente.

- In Applicazione selezionare l'app registrata. L'esempio è JWT.

- Per URL di risposta selezionare l'URL di reindirizzamento.

- Selezionare Esegui il flusso utente.

- Eseguire un flusso di iscrizione e creare un account.

- Viene chiamata l'autenticazione Haventec.

- Passare a docs.haventec.com per la documentazione di Haventec

- Panoramica dei criteri personalizzati di Azure AD B2C