Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Prima di conoscere lo stato corrente della collaborazione esterna, determinare un comportamento di sicurezza. Prendere in considerazione i controlli centralizzati e delegati, anche la governance, le normative e gli obiettivi di conformità.

Altre informazioni: Determinare il comportamento di sicurezza per l'accesso esterno con Microsoft Entra ID

Gli utenti dell'organizzazione collaborano probabilmente con utenti di altre organizzazioni. La collaborazione si verifica con applicazioni di produttività come Microsoft 365, tramite posta elettronica o condividendo risorse con utenti esterni. Questi scenari includono gli utenti:

- Avvio della collaborazione esterna

- Collaborazione con utenti e organizzazioni esterni

- Concessione dell'accesso a utenti esterni

Operazioni preliminari

Questo articolo è il numero 2 in una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Determinare chi avvia la collaborazione esterna

In genere, gli utenti che cercano la collaborazione esterna conoscono le applicazioni da usare e al termine dell'accesso. Pertanto, determinare gli utenti con autorizzazioni delegate per invitare utenti esterni, creare pacchetti di accesso e completare le verifiche di accesso.

Per trovare utenti che collaborano:

- Attività del log di controllo di Microsoft 365 : cercare eventi e individuare le attività controllate in Microsoft 365

- Controllo e creazione di report di un utente di Collaborazione B2B: verificare l'accesso utente guest e visualizzare i record delle attività di sistema e utente

Enumerare utenti guest e organizzazioni

Gli utenti esterni potrebbero essere utenti di Microsoft Entra B2B con credenziali gestite dal partner o utenti esterni con credenziali con provisioning locale. In genere, questi utenti sono Guest UserType. Per informazioni sull'invito di utenti guest e sulla condivisione delle risorse, vedere Panoramica di Collaborazione B2B.

È possibile enumerare gli utenti guest con:

Usare gli strumenti seguenti per identificare Microsoft Entra B2B Collaboration, i tenant esterni di Microsoft Entra e gli utenti che accedono alle applicazioni:

- Modulo PowerShell, Get MsIdCrossTenantAccessActivity

- Cartella di lavoro dell'attività di accesso tra tenant

Individuare i domini di posta elettronica e la proprietà companyName

È possibile determinare le organizzazioni esterne con i nomi di dominio degli indirizzi di posta elettronica degli utenti esterni. Questa individuazione potrebbe non essere possibile con i provider di identità consumer. È consigliabile scrivere l'attributo companyName per identificare le organizzazioni esterne.

Usare allowlist, blocklist e entitlement management

Usare l'elenco di elementi consentiti o blocklist per consentire all'organizzazione di collaborare o bloccare le organizzazioni a livello di tenant. Controllare gli inviti e i riscatti B2B indipendentemente dall'origine,ad esempio Microsoft Teams, SharePoint o il portale di Azure.

Vedere Consentire o bloccare gli inviti agli utenti B2B da organizzazioni specifiche

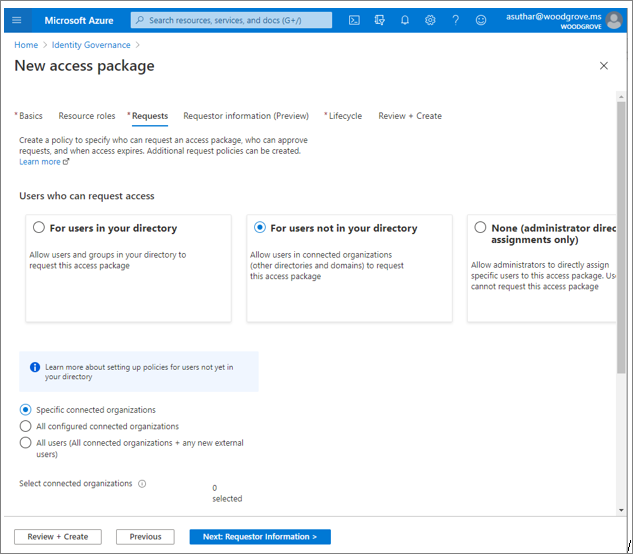

Se si usa la gestione entitlement, è possibile limitare l'accesso ai pacchetti a un subset di partner con l'opzione Organizzazioni connesse specifiche , in Nuovi pacchetti di accesso, in Identity Governance.

Determinare l'accesso utente esterno

Con un inventario di utenti e organizzazioni esterni, determinare l'accesso per concedere agli utenti. È possibile usare l'API Microsoft Graph per determinare l'appartenenza al gruppo Microsoft Entra o l'assegnazione di applicazioni.

Enumerare le autorizzazioni dell'applicazione

Esaminare l'accesso alle app sensibili per conoscere l'accesso esterno. Vedere Concedere o revocare le autorizzazioni API a livello di codice.

Rilevare la condivisione informale

Se i piani di posta elettronica e di rete sono abilitati, è possibile esaminare la condivisione dei contenuti tramite posta elettronica o app SaaS (Software as a Service) non autorizzate.

- Identificare, impedire e monitorare la condivisione accidentale

- Informazioni sulla prevenzione della perdita dei dati (DLP)

- Identificare le app non autorizzate

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare il comportamento di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione (si è qui)

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B