Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

La comprensione della collaborazione consente di proteggere l'accesso esterno alle risorse. Usare le informazioni contenute in questo articolo per spostare la collaborazione esterna in Collaborazione B2B di Microsoft Entra.

- Vedere Panoramica di Collaborazione B2B

- Informazioni su: Identità esterne in Microsoft Entra ID

Operazioni preliminari

Questo articolo è il numero 5 di una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Controllare la collaborazione

È possibile limitare le organizzazioni con cui gli utenti collaborano (in ingresso e in uscita) e gli utenti dell'organizzazione possono invitare utenti guest. La maggior parte delle organizzazioni consente alle business unit di decidere la collaborazione e delegare l'approvazione e la supervisione. Ad esempio, le organizzazioni governative, educative e finanziarie spesso non consentono la collaborazione aperta. È possibile usare le funzionalità di Microsoft Entra per controllare la collaborazione.

Per controllare l'accesso al tenant, distribuire una o più delle soluzioni seguenti:

- Impostazioni di collaborazione esterna: limitare i domini di posta elettronica a cui gli inviti vengono inviati

- Impostazioni di accesso tra tenant: controllare l'accesso dell'applicazione da parte di utenti guest, gruppi o tenant (in ingresso). Controllare l'accesso esterno al tenant e all'applicazione di Microsoft Entra per gli utenti (in uscita).

- organizzazioni Connessione: determinare quali organizzazioni possono richiedere pacchetti di accesso in Gestione entitlement

Determinare i partner di collaborazione

Documentare le organizzazioni con cui si collabora e i domini degli utenti dell'organizzazione, se necessario. Le restrizioni basate su dominio potrebbero risultare poco pratiche. Un partner di collaborazione può avere più domini e un partner può aggiungere domini. Ad esempio, un partner con più business unit, con domini separati, può aggiungere più domini durante la configurazione della sincronizzazione.

Se gli utenti usano Microsoft Entra B2B, è possibile individuare i tenant esterni di Microsoft Entra con cui collaborano, con i log di accesso, PowerShell o una cartella di lavoro. Altre informazioni:

È possibile abilitare una collaborazione futura con:

- Organizzazioni esterne : la maggior parte inclusiva

- Organizzazioni esterne, ma non negate

- Organizzazioni esterne specifiche: più restrittive

Nota

Se le impostazioni di collaborazione sono estremamente restrittive, gli utenti potrebbero uscire dal framework di collaborazione. È consigliabile abilitare un'ampia collaborazione consentita dai requisiti di sicurezza.

I limiti a un dominio possono impedire la collaborazione autorizzata con organizzazioni che dispongono di altri domini non correlati. Ad esempio, il punto di contatto iniziale con Contoso potrebbe essere un dipendente basato sugli Stati Uniti con posta elettronica con un .com dominio. Tuttavia, se si consente solo il .com dominio, è possibile omettere i dipendenti canadesi che dispongono del .ca dominio.

È possibile consentire partner di collaborazione specifici per un subset di utenti. Ad esempio, un'università potrebbe impedire agli account degli studenti di accedere a tenant esterni, ma può consentire ai docenti di collaborare con organizzazioni esterne.

Consenti elenco di elementi consentiti e blocklist con impostazioni di collaborazione esterna

È possibile usare un elenco di elementi consentiti o blocklist per le organizzazioni. È possibile usare un elenco di elementi consentiti o un elenco di blocchi, non entrambi.

- Allowlist : limita la collaborazione a un elenco di domini. Gli altri domini sono presenti nell'elenco di blocchi.

- Blocklist : consente la collaborazione con domini non presenti nell'elenco di blocchi

Altre informazioni: Consentire o bloccare gli inviti agli utenti B2B da organizzazioni specifiche

Importante

Gli elenchi consentiti e gli elenchi di blocchi non si applicano agli utenti nella directory. Per impostazione predefinita, non si applicano a OneDrive for Business e SharePoint allowlist o blocklist; questi elenchi sono separati. È tuttavia possibile abilitare l'integrazione B2B di SharePoint-OneDrive.

Alcune organizzazioni dispongono di un elenco di domini di attori non valido da un provider di sicurezza gestito. Ad esempio, se l'organizzazione fa affari con Contoso e usa un .com dominio, un'organizzazione non correlata può usare il .org dominio e tentare un attacco di phishing.

Impostazioni di accesso tra tenant

È possibile controllare l'accesso in ingresso e in uscita usando le impostazioni di accesso tra tenant. Inoltre, è possibile considerare attendibile l'autenticazione a più fattori, un dispositivo conforme e le attestazioni del dispositivo aggiunto ibrido (HAAJD) di Microsoft Entra esterni. Quando si configura un criterio dell'organizzazione, si applica al tenant di Microsoft Entra e si applica agli utenti del tenant, indipendentemente dal suffisso di dominio.

È possibile abilitare la collaborazione tra cloud Microsoft, ad esempio Microsoft Azure gestito da 21Vianet o Azure per enti pubblici. Determinare se i partner di collaborazione risiedono in un cloud Microsoft diverso.

Altre informazioni:

- Microsoft Azure gestito da 21Vianet

- Guida per sviluppatori di Azure per enti pubblici

- Configurare le impostazioni di Microsoft Cloud per Collaborazione B2B (anteprima).

È possibile consentire l'accesso in ingresso a tenant specifici (allowlist) e impostare i criteri predefiniti per bloccare l'accesso. Creare quindi criteri aziendali che consentano l'accesso da parte di utenti, gruppi o applicazioni.

È possibile bloccare l'accesso ai tenant (elenco di blocchi). Impostare i criteri predefiniti su Consenti e quindi creare criteri dell'organizzazione che bloccano l'accesso ad alcuni tenant.

Nota

Le impostazioni di accesso tra tenant, l'accesso in ingresso non impedisce agli utenti di inviare inviti né di riscattarli. Tuttavia, controlla l'accesso dell'applicazione e se un token viene emesso all'utente guest. Se il guest può riscattare un invito, i criteri bloccano l'accesso alle applicazioni.

Per controllare l'accesso degli utenti di organizzazioni esterne, configurare i criteri di accesso in uscita in modo analogo all'accesso in ingresso: allowlist e blocklist. Configurare i criteri predefiniti e specifici dell'organizzazione.

Altre informazioni: Configurare le impostazioni di accesso tra tenant per Collaborazione B2B

Nota

Le impostazioni di accesso tra tenant si applicano ai tenant di Microsoft Entra. Per controllare l'accesso per i partner che non usano Microsoft Entra ID, usare le impostazioni di collaborazione esterna.

Gestione entitlement e organizzazioni connesse

Usare la gestione entitlement per garantire la governance automatica del ciclo di vita dei guest. Creare pacchetti di accesso e pubblicarli in utenti esterni o in organizzazioni connesse, che supportano tenant di Microsoft Entra e altri domini. Quando si crea un pacchetto di accesso, limitare l'accesso alle organizzazioni connesse.

Altre informazioni: Che cos'è la gestione entitlement?

Controllare l'accesso degli utenti esterni

Per iniziare la collaborazione, invitare o consentire a un partner di accedere alle risorse. Gli utenti ottengono l'accesso tramite:

- Riscatto dell'invito di Collaborazione B2B di Microsoft Entra

- Iscrizione self-service

- Richiesta di accesso a un pacchetto di accesso nella gestione entitlement

Quando si abilita Microsoft Entra B2B, è possibile invitare utenti guest con collegamenti e inviti tramite posta elettronica. L'iscrizione self-service e la pubblicazione di pacchetti di accesso al portale di Accesso personale richiedono una configurazione maggiore.

Nota

L'iscrizione self-service non applica alcun elenco di elementi consentiti o blocklist nelle impostazioni di collaborazione esterna. Usare invece le impostazioni di accesso tra tenant. È possibile integrare gli elenchi di elementi consentiti e gli elenchi di blocchi con l'iscrizione self-service usando connettori API personalizzati. Vedere Aggiungere un connettore API a un flusso utente.

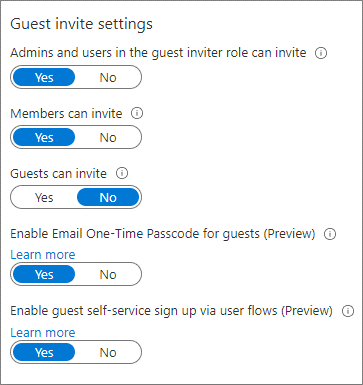

Inviti dell'utente guest

Determinare chi può invitare gli utenti guest ad accedere alle risorse.

- Più restrittivo: consentire solo amministratori e utenti con il ruolo Mittente dell'invito guest

- Se i requisiti di sicurezza sono consentiti, consentire a tutti gli utenti membri di invitare utenti guest

- Determinare se UserType guest può invitare utenti guest

Guest è l'account utente predefinito di Microsoft Entra B2B

Informazioni utente esterne

Usare la gestione entitlement di Microsoft Entra per configurare le domande a cui rispondono gli utenti esterni. Le domande sembrano essere responsabili dell'approvazione per aiutarli a prendere una decisione. È possibile configurare set di domande per ogni criterio del pacchetto di accesso, in modo che i responsabili approvazione dispongano di informazioni pertinenti per l'accesso che approvano. Ad esempio, chiedere ai fornitori il numero di contratto fornitore.

Altre informazioni: Modificare le impostazioni relative all'approvazione e al richiedente per un pacchetto di accesso nella gestione entitlement

Se si usa un portale self-service, usare i connettori API per raccogliere gli attributi utente durante l'iscrizione. Usare gli attributi per assegnare l'accesso. È possibile creare attributi personalizzati nel portale di Azure e usarli nei flussi utente di iscrizione self-service. Leggere e scrivere questi attributi usando l'API Microsoft Graph.

Altre informazioni:

- Usare i connettori API per personalizzare ed estendere l'iscrizione self-service

- Gestire Azure AD B2C con Microsoft Graph

Risolvere i problemi di riscatto degli inviti agli utenti di Microsoft Entra

Gli utenti guest invitati da un partner di collaborazione possono avere problemi a riscattare un invito. Vedere l'elenco seguente per le mitigazioni.

- Il dominio utente non è in un elenco di elementi consentiti

- Le restrizioni del tenant principale del partner impediscono la collaborazione esterna

- L'utente non è nel tenant Microsoft Entra partner. Ad esempio, gli utenti di contoso.com si trovano in Active Directory.

- Possono riscattare gli inviti con la password monouso (OTP) tramite posta elettronica

- Vedere, Riscatto dell'invito di Collaborazione B2B di Microsoft Entra

Accesso utente esterno

In genere, ci sono risorse che è possibile condividere con utenti esterni e alcuni non possono essere condivisi. È possibile controllare quali utenti esterni accedono.

Altre informazioni: Gestire l'accesso esterno con Gestione entitlement

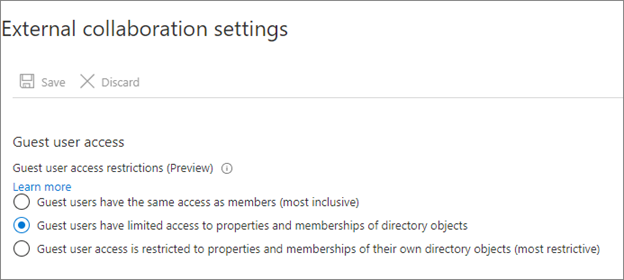

Per impostazione predefinita, gli utenti guest visualizzano informazioni e attributi sui membri del tenant e altri partner, incluse le appartenenze ai gruppi. Valutare la possibilità di limitare l'accesso degli utenti esterni a queste informazioni.

È consigliabile seguire le restrizioni seguenti per gli utenti guest:

- Limitare l'accesso guest ai gruppi di esplorazione e ad altre proprietà nella directory

- Usare le impostazioni di collaborazione esterna per impedire agli utenti guest di leggere i gruppi di cui non sono membri

- Bloccare l'accesso alle app solo dipendenti

- Creare criteri di accesso condizionale per bloccare l'accesso alle applicazioni integrate di Microsoft Entra per gli utenti non guest

- Bloccare l'accesso al portale di Azure

- È possibile creare eccezioni necessarie

- Creare criteri di accesso condizionale con tutti gli utenti guest ed esterni. Implementare un criterio per bloccare l'accesso.

Altre informazioni: Accesso condizionale: App cloud, azioni e contesto di autenticazione

Rimuovere gli utenti che non necessitano dell'accesso

Stabilire un processo per esaminare e rimuovere gli utenti che non necessitano dell'accesso. Includere gli utenti esterni nel tenant come utenti guest e gli utenti con account membri.

Altre informazioni: Usare Microsoft Entra ID Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse

Alcune organizzazioni aggiungono utenti esterni come membri (fornitori, partner e terzisti). Assegnare un attributo o un nome utente:

- Fornitori -v-alias@contoso.com

- Partner - p-alias@contoso.com

- Appaltatori - c-alias@contoso.com

Valutare gli utenti esterni con account membri per determinare l'accesso. È possibile che gli utenti guest non siano invitati tramite la gestione entitlement o Microsoft Entra B2B.

Per trovare questi utenti:

- Usare Microsoft Entra ID Governance per esaminare e rimuovere utenti esterni che non hanno più accesso alle risorse

- Usare uno script di PowerShell di esempio in access-reviews-samples/ExternalIdentityUse/

Eseguire la transizione degli utenti esterni correnti a Microsoft Entra B2B

Se non si usa Microsoft Entra B2B, è probabile che nel tenant siano presenti utenti non dipendenti. È consigliabile eseguire la transizione di questi account agli account utente esterni di Microsoft Entra B2B e quindi impostare UserType su Guest. Usare Microsoft Entra ID e Microsoft 365 per gestire gli utenti esterni.

Includere o escludere:

- Utenti guest nei criteri di accesso condizionale

- Utenti guest nei pacchetti di accesso e nelle verifiche di accesso

- Accesso esterno a Microsoft Teams, SharePoint e altre risorse

È possibile eseguire la transizione di questi utenti interni mantenendo l'accesso corrente, il nome dell'entità utente (UPN) e le appartenenze ai gruppi.

Altre informazioni: Invitare utenti esterni alla collaborazione B2B

Rimuovere le autorizzazioni dei metodi di collaborazione

Per completare la transizione alla collaborazione regolamentata, rimuovere i metodi di collaborazione indesiderati. La rimozione delle autorizzazioni si basa sul livello di controllo da esercitare sulla collaborazione e sul comportamento di sicurezza. Vedere Determinare il comportamento di sicurezza per l'accesso esterno.

Invito a Microsoft Teams

Per impostazione predefinita, Teams consente l'accesso esterno. L'organizzazione può comunicare con domini esterni. Per limitare o consentire domini per Teams, usare l'interfaccia di amministrazione di Teams.

Condivisione tramite SharePoint e OneDrive

La condivisione tramite SharePoint e OneDrive aggiunge utenti non nel processo di gestione entitlement.

- Proteggere l'accesso esterno a Microsoft Teams, SharePoint e OneDrive for Business

- Bloccare l'uso di OneDrive da Office

Documenti inviati tramite posta elettronica ed etichette di riservatezza

Gli utenti inviano documenti a utenti esterni tramite posta elettronica. È possibile usare le etichette di riservatezza per limitare e crittografare l'accesso ai documenti.

Vedere Informazioni sulle etichette di riservatezza.

Strumenti di collaborazione non approvati

Alcuni utenti usano probabilmente Google Docs, Dropbox, Slack o Zoom. È possibile bloccare l'uso di questi strumenti da una rete aziendale, a livello di firewall e con Gestione di applicazioni mobili per i dispositivi gestiti dall'organizzazione. Tuttavia, questa azione blocca le istanze approvate e non blocca l'accesso da dispositivi non gestiti. Blocca gli strumenti che non vuoi e crea criteri per nessun utilizzo non autorizzato.

Per altre informazioni sulla governance delle applicazioni, vedere:

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare il comportamento di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration (Qui)

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B