Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Usare le etichette di riservatezza per controllare l'accesso al contenuto nelle applicazioni di Office 365 e in contenitori come Microsoft Teams, Gruppi di Microsoft 365 e siti di SharePoint. Proteggono il contenuto senza ostacolare la collaborazione degli utenti. Usare le etichette di riservatezza per inviare contenuti a livello di organizzazione tra dispositivi, app e servizi, proteggendo al contempo i dati. Le etichette di riservatezza consentono alle organizzazioni di soddisfare i criteri di conformità e sicurezza.

Vedere Informazioni sulle etichette di riservatezza

Operazioni preliminari

Questo articolo è il numero 8 di una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Assegnare la classificazione e applicare le impostazioni di protezione

È possibile classificare il contenuto senza aggiungere impostazioni di protezione. L'assegnazione di classificazione del contenuto rimane con il contenuto mentre viene usata e condivisa. La classificazione genera report sull'utilizzo con dati di attività sensibili al contenuto.

Applicare impostazioni di protezione, ad esempio crittografia, filigrane e restrizioni di accesso. Ad esempio, gli utenti applicano un'etichetta Riservato a un documento o a un messaggio di posta elettronica. L'etichetta può crittografare il contenuto e aggiungere una filigrana Riservato. È anche possibile applicare un'etichetta di riservatezza a un contenitore come un sito di SharePoint e gestire l'accesso degli utenti esterni.

Altre informazioni:

- Limitare l'accesso al contenuto usando le etichette di riservatezza per applicare la crittografia

- Usare le etichette di riservatezza per proteggere il contenuto nei siti di Microsoft Teams, Gruppi di Microsoft 365 e SharePoint

Le etichette di riservatezza nei contenitori possono limitare l'accesso al contenitore, ma il contenuto nel contenitore non eredita l'etichetta. Ad esempio, un utente accetta contenuto da un sito protetto, lo scarica e quindi lo condivide senza restrizioni, a meno che il contenuto non avesse un'etichetta di riservatezza.

Nota

Per applicare le etichette di riservatezza, gli utenti accedono al proprio account microsoft aziendale o dell'istituto di istruzione.

Autorizzazioni per creare e gestire i livelli di riservatezza

I membri del team che devono creare etichette di riservatezza richiedono le autorizzazioni per:

- Portale di Microsoft 365 Defender,

- Portale di conformità di Microsoft Purview o

- Portale di conformità di Microsoft Purview

Per impostazione predefinita, i Amministrazione istratori globali hanno accesso alle interfacce di amministrazione e possono fornire l'accesso, senza concedere autorizzazioni di Amministrazione tenant. Per questo accesso amministratore limitato delegato, aggiungere gli utenti ai gruppi di ruoli seguenti:

- Compliance Data Amministrazione istrator,

- Conformità Amministrazione istrator o

- Amministratore della sicurezza

Strategia dell'etichetta di riservatezza

Quando si pianifica la governance dell'accesso esterno al contenuto, prendere in considerazione contenuto, contenitori, posta elettronica e altro ancora.

Impatto aziendale elevato, medio o basso

Per definire un impatto aziendale elevato (HBI), un impatto aziendale medio (MBI) o un basso impatto aziendale (LBI) per dati, siti e gruppi, prendere in considerazione l'effetto sull'organizzazione se i tipi di contenuto errati vengono condivisi.

- Carta di credito, passaporto, numeri ID nazionali/regionali

- Contenuto creato dai responsabili aziendali: conformità, finanza, dirigente e così via.

- Dati strategici o finanziari in raccolte o siti.

Si considerino le categorie di contenuto a cui gli utenti esterni non possono accedere, ad esempio i contenitori e il contenuto crittografato. È possibile usare le etichette di riservatezza, applicare la crittografia o usare le restrizioni di accesso ai contenitori.

Posta elettronica e contenuto

Le etichette di riservatezza possono essere applicate automaticamente o manualmente al contenuto.

Vedere Applicare automaticamente un'etichetta di riservatezza al contenuto

Etichette di riservatezza per posta elettronica e contenuto

Un'etichetta di riservatezza in un documento o un messaggio di posta elettronica è personalizzabile, non crittografata e persistente.

- Personalizzabile : creare etichette per l'organizzazione e determinare le azioni risultanti

- Testo non crittografato: è incorporato nei metadati e leggibili dalle applicazioni e dai servizi

- Persistenza: garantisce che l'etichetta e le protezioni associate rimangano al contenuto e consentano di applicare i criteri

Nota

Ogni elemento del contenuto può avere un'etichetta di riservatezza applicata.

Contenitori

Determinare i criteri di accesso se Gruppi di Microsoft 365, Teams o siti di SharePoint sono limitati con le etichette di riservatezza. È possibile etichettare il contenuto nei contenitori o usare l'etichettatura automatica per i file in SharePoint, OneDrive e così via.

Altre informazioni: Introduzione alle etichette di riservatezza

Etichette di riservatezza nei contenitori

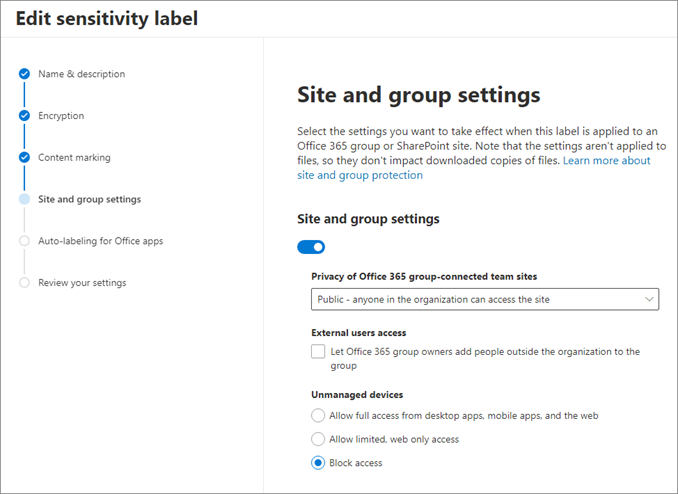

È possibile applicare etichette di riservatezza ai contenitori, ad esempio Gruppi di Microsoft 365, Microsoft Teams e siti di SharePoint. Le etichette di riservatezza in un contenitore supportato applicano le impostazioni di classificazione e protezione al sito o al gruppo connesso. Le etichette di riservatezza in questi contenitori possono controllare:

Privacy : selezionare gli utenti che possono visualizzare il sito

Accesso utente esterno: determinare se i proprietari del gruppo possono aggiungere guest a un gruppo

Accesso da dispositivi non gestiti: decidere se e come i dispositivi non gestiti accedono al contenuto

Le etichette di riservatezza applicate a un contenitore, ad esempio un sito di SharePoint, non vengono applicate al contenuto nel contenitore; controllano l'accesso al contenuto nel contenitore. Le etichette possono essere applicate automaticamente al contenuto nel contenitore. Per consentire agli utenti di applicare manualmente le etichette al contenuto, abilitare le etichette di riservatezza per i file di Office in SharePoint e OneDrive.

Altre informazioni:

- Abilitare le etichette di riservatezza per i file di Office in SharePoint e OneDrive.

- Usare le etichette di riservatezza per proteggere il contenuto nei siti di Microsoft Teams, Gruppi di Microsoft 365 e SharePoint

- Assegnare etichette di riservatezza ai gruppi di Microsoft 365 in Microsoft Entra ID

Implementare le etichette di riservatezza

Dopo aver determinato l'uso delle etichette di riservatezza, vedere la documentazione seguente per l'implementazione.

- Introduzione alle etichette di riservatezza

- Creare e pubblicare etichette di riservatezza

- Limitare l'accesso al contenuto usando le etichette di riservatezza per applicare la crittografia

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare il comportamento di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza (qui)

Convertire gli account guest locali in account guest Microsoft Entra B2B