Proteggere l'accesso esterno a Microsoft Teams, SharePoint e OneDrive con Microsoft Entra ID

Usare questo articolo per determinare e configurare la collaborazione esterna dell'organizzazione usando Microsoft Teams, OneDrive for Business e SharePoint. Una sfida comune consiste nel bilanciare la sicurezza e la facilità di collaborazione per gli utenti finali e gli utenti esterni. Se un metodo di collaborazione approvato viene percepito come restrittivo e oneroso, gli utenti finali evase il metodo approvato. Gli utenti finali potrebbero inviare messaggi di posta elettronica a contenuti non protetti o configurare processi e applicazioni esterni, ad esempio dropbox personale o OneDrive.

Operazioni preliminari

Questo articolo è il numero 9 di una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Impostazioni identità esterne e ID Microsoft Entra

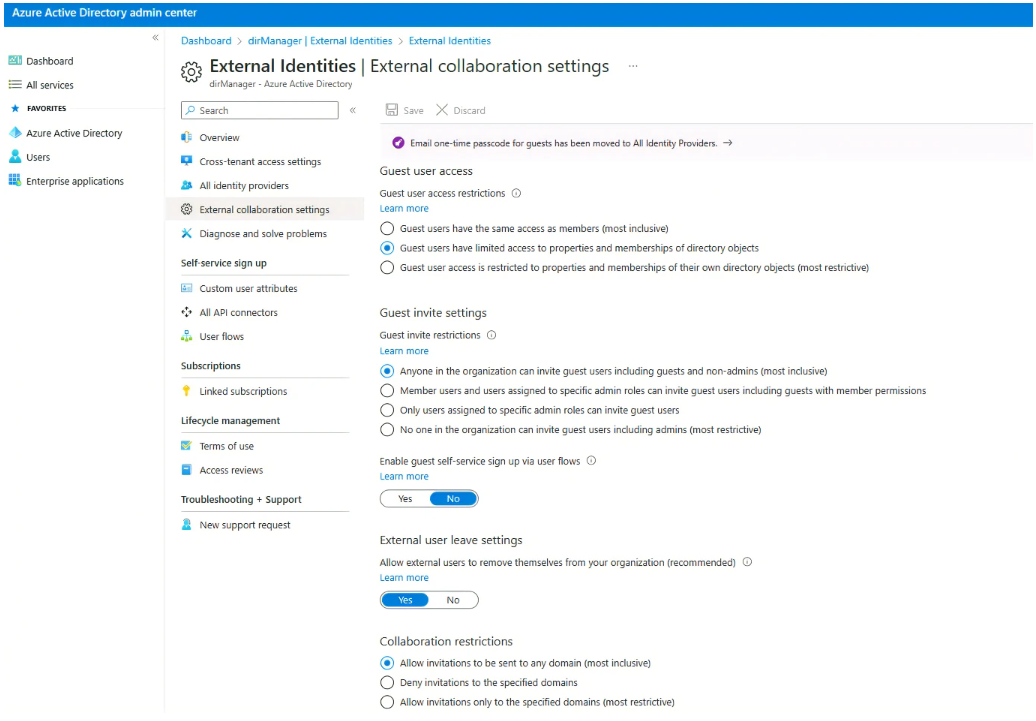

La condivisione in Microsoft 365 è parzialmente governata dalle identità esterne, dalle impostazioni di collaborazione esterna in Microsoft Entra ID. Se la condivisione esterna è disabilitata o limitata in Microsoft Entra ID, sostituisce le impostazioni di condivisione configurate in Microsoft 365. Un'eccezione è se l'integrazione di Microsoft Entra B2B non è abilitata. È possibile configurare SharePoint e OneDrive per supportare la condivisione ad hoc tramite una password monouso (OTP). Lo screenshot seguente mostra la finestra di dialogo Identità esterne, Impostazioni di collaborazione esterna.

Altre informazioni:

Accesso utente guest

Gli utenti guest sono invitati ad avere accesso alle risorse.

- Accedi all'Interfaccia di amministrazione di Microsoft Entra.

- Passare a Identità>esterne - Impostazioni>di collaborazione esterna.

- Trovare le opzioni di accesso utente guest.

- Per impedire l'accesso degli utenti guest ad altri dettagli utente guest e per impedire l'enumerazione dell'appartenenza al gruppo, selezionare Utenti guest con accesso limitato alle proprietà e alle appartenenze degli oggetti directory.

Impostazioni per l'invito di guest

Le impostazioni dell'invito guest determinano chi invita gli utenti guest e il modo in cui gli utenti guest vengono invitati. Le impostazioni sono abilitate se l'integrazione B2B è abilitata. È consigliabile che gli amministratori e gli utenti, nel ruolo Mittente dell'invito guest, possano invitare. Questa impostazione consente la configurazione di processi di collaborazione controllati. Ad esempio:

Il proprietario del team invia un ticket che richiede l'assegnazione al ruolo Mittente dell'invito guest:

- Responsabile degli inviti guest

- Accetta di non aggiungere utenti a SharePoint

- Esegue verifiche di accesso regolari

- Revoca l'accesso in base alle esigenze

Il team IT:

- Al termine del training, il team IT concede il ruolo di mittente dell'invito guest

- Assicura che siano disponibili licenze sufficienti di Microsoft Entra ID P2 per i proprietari del gruppo di Microsoft 365 che esamineranno

- Crea una verifica di accesso ai gruppi di Microsoft 365

- Verifica che si verifichino verifiche di accesso

- Rimuove gli utenti aggiunti a SharePoint

- Selezionare il banner per i passcode monouso tramite posta elettronica per gli utenti guest.

- Per Abilitare l'iscrizione self-service guest tramite flussi utente, selezionare Sì.

Restrizioni di collaborazione

Per l'opzione Restrizioni di collaborazione, i requisiti aziendali dell'organizzazione determinano la scelta dell'invito.

- Consenti l'invio di inviti a qualsiasi dominio (più inclusivo): qualsiasi utente può essere invitato

- Nega gli inviti ai domini specificati: qualsiasi utente esterno a tali domini può essere invitato

- Consenti inviti solo ai domini specificati (più restrittivi): qualsiasi utente esterno a tali domini non può essere invitato

Utenti esterni e utenti guest in Teams

Teams distingue gli utenti esterni (all'esterno dell'organizzazione) e gli utenti guest (account guest). È possibile gestire le impostazioni di collaborazione nell'interfaccia di amministrazione di Microsoft Teams in Impostazioni a livello di organizzazione. Le credenziali dell'account autorizzato sono necessarie per accedere al portale di Teams Amministrazione.

- Accesso esterno: Teams consente l'accesso esterno per impostazione predefinita. L'organizzazione può comunicare con tutti i domini esterni

- Usare l'impostazione Accesso esterno per limitare o consentire domini

- Accesso guest: gestire l'accesso guest in Teams

Altre informazioni: usare l'accesso guest e l'accesso esterno per collaborare con persone esterne all'organizzazione.

La funzionalità Collaborazione identità esterne in Microsoft Entra ID controlla le autorizzazioni. È possibile aumentare le restrizioni in Teams, ma le restrizioni non possono essere inferiori alle impostazioni di Microsoft Entra.

Altre informazioni:

- Gestire riunioni esterne e chat in Microsoft Teams

- Passaggio 1: Determinare il modello di identità cloud

- Modelli di identità e autenticazione per Microsoft Teams

- Etichette di riservatezza per Microsoft Teams

Gestire l'accesso in SharePoint e OneDrive

Gli amministratori di SharePoint possono trovare le impostazioni a livello di organizzazione nell'interfaccia di amministrazione di SharePoint. È consigliabile che le impostazioni a livello di organizzazione siano i livelli minimi di sicurezza. Aumentare la sicurezza in alcuni siti, in base alle esigenze. Ad esempio, per un progetto ad alto rischio, limitare gli utenti a determinati domini e disabilitare i membri dall'invito di utenti guest.

Altre informazioni:

- Interfaccia di amministrazione di SharePoint: sono necessarie le autorizzazioni di accesso

- Introduzione all'interfaccia di amministrazione di SharePoint

- Panoramica della condivisione esterna

Integrazione di SharePoint e OneDrive con Microsoft Entra B2B

Come parte della strategia per gestire la collaborazione esterna, è consigliabile abilitare l'integrazione di SharePoint e OneDrive con Microsoft Entra B2B. Microsoft Entra B2B dispone dell'autenticazione e della gestione degli utenti guest. Con l'integrazione di SharePoint e OneDrive, usare passcode monouso per la condivisione esterna di file, cartelle, elementi di elenco, raccolte documenti e siti.

Altre informazioni:

- Autenticazione con passcode monouso tramite posta elettronica

- Integrazione di SharePoint e OneDrive con Microsoft Entra B2B

- Panoramica della collaborazione B2B

Se si abilita l'integrazione di Microsoft Entra B2B, la condivisione di SharePoint e OneDrive è soggetta alle impostazioni delle relazioni organizzative di Microsoft Entra, ad esempio i membri possono invitare e gli utenti guest possono invitare.

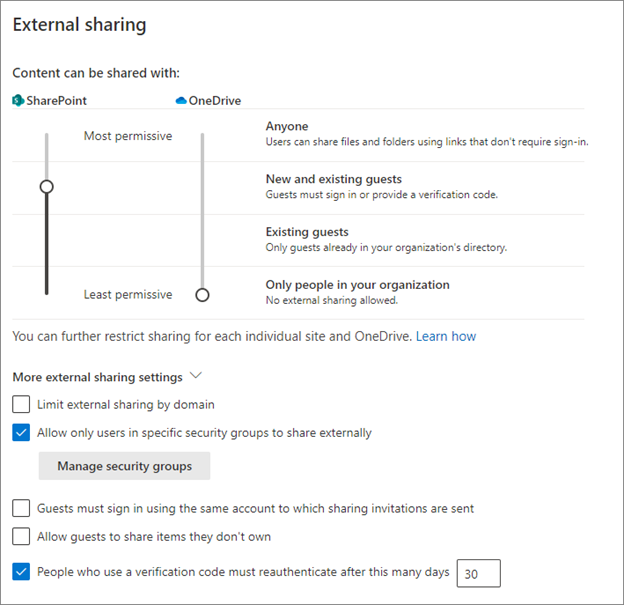

Condivisione dei criteri in SharePoint e OneDrive

Nella portale di Azure è possibile usare le impostazioni di condivisione esterna per SharePoint e OneDrive per configurare i criteri di condivisione. Le restrizioni di OneDrive non possono essere più permissive delle impostazioni di SharePoint.

Altre informazioni: Panoramica della condivisione esterna

Raccomandazioni per le impostazioni di condivisione esterna

Usare le indicazioni riportate in questa sezione durante la configurazione della condivisione esterna.

- Chiunque - Non consigliato. Se abilitata, indipendentemente dallo stato di integrazione, non vengono applicati criteri di Azure per questo tipo di collegamento.

- Non abilitare questa funzionalità per la collaborazione regolamentata

- Usarlo per restrizioni sui singoli siti

- Guest nuovi ed esistenti : consigliato, se l'integrazione è abilitata

- Integrazione B2B di Microsoft Entra abilitata: i guest nuovi e attuali hanno un account guest Microsoft Entra B2B che è possibile gestire con i criteri di Microsoft Entra

- Integrazione di Microsoft Entra B2B non abilitata: i nuovi guest non hanno un account Microsoft Entra B2B e non possono essere gestiti da Microsoft Entra ID

- Gli utenti guest hanno un account Microsoft Entra B2B, a seconda della modalità di creazione del guest

- Guest esistenti: consigliato, se l'integrazione non è abilitata

- Con questa opzione abilitata, gli utenti possono condividere con altri utenti nella directory

- Solo gli utenti dell'organizzazione : non è consigliabile usare la collaborazione con utenti esterni

- Indipendentemente dallo stato di integrazione, gli utenti possono condividere con altri utenti dell'organizzazione

- Limitare la condivisione esterna per dominio : per impostazione predefinita, SharePoint consente l'accesso esterno. La condivisione è consentita con domini esterni.

- Usare questa opzione per limitare o consentire domini per SharePoint

- Consenti solo agli utenti di gruppi di sicurezza specifici di condividere esternamente : usare questa impostazione per limitare gli utenti che condividono il contenuto in SharePoint e OneDrive. L'impostazione in Microsoft Entra ID si applica a tutte le applicazioni. Usare la restrizione per indirizzare gli utenti alla formazione sulla condivisione sicura. Il completamento è il segnale per aggiungerli a un gruppo di sicurezza di condivisione. Se questa impostazione è selezionata e gli utenti non possono diventare un condivisore approvato, potrebbero trovare modi non approvati per la condivisione.

- Consenti agli utenti guest di condividere gli elementi di cui non sono proprietari : non consigliato. Il materiale sussidiario consiste nel disabilitare questa funzionalità.

- Persone chi usa un codice di verifica deve ripetere l'autenticazione dopo questo numero di giorni (il valore predefinito è 30) - Consigliato

Controlli di accesso

L'impostazione dei controlli di accesso influisce su tutti gli utenti dell'organizzazione. Poiché potrebbe non essere possibile controllare se gli utenti esterni dispongono di dispositivi conformi, i controlli non verranno risolti in questo articolo.

- Disconnesso della sessione inattiva - Scelta consigliata

- Usare questa opzione per avvisare e disconnettere gli utenti nei dispositivi non gestiti, dopo un periodo di inattività

- È possibile configurare il periodo di inattività e l'avviso

- Percorso di rete: impostare questo controllo per consentire l'accesso dagli indirizzi IP di proprietà dell'organizzazione.

- Per la collaborazione esterna, impostare questo controllo se i partner esterni accedono alle risorse quando si trovano nella rete o con la rete privata virtuale (VPN).

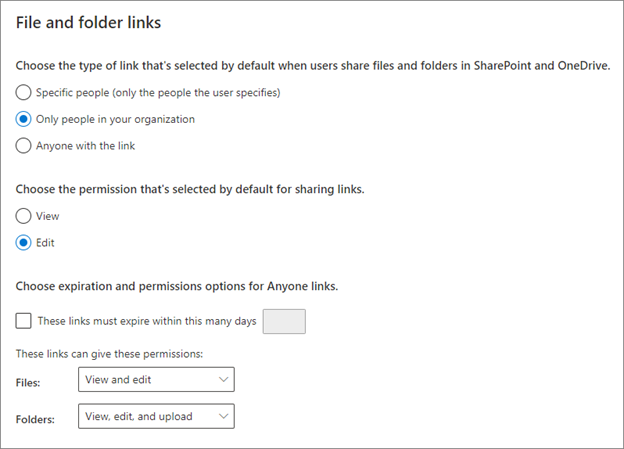

Collegamenti a file e cartelle

Nell'interfaccia di amministrazione di SharePoint è possibile impostare la modalità di condivisione dei collegamenti di file e cartelle. È possibile configurare l'impostazione per ogni sito.

Con l'integrazione di Microsoft Entra B2B abilitata, la condivisione di file e cartelle con utenti esterni all'organizzazione comporta la creazione di un utente B2B.

- Per Scegliere il tipo di collegamento selezionato per impostazione predefinita quando gli utenti condividono file e cartelle in SharePoint e OneDrive, selezionare Solo persone nell'organizzazione.

- Per Scegliere l'autorizzazione selezionata per impostazione predefinita per i collegamenti di condivisione, selezionare Modifica.

È possibile personalizzare questa impostazione per un valore predefinito per sito.

Collegamenti Chiunque

L'abilitazione dei collegamenti Chiunque non è consigliata. Se lo si abilita, impostare una scadenza e limitare gli utenti a visualizzare le autorizzazioni. Se si seleziona Visualizza solo autorizzazioni per file o cartelle, gli utenti non possono modificare i collegamenti Chiunque per includere privilegi di modifica.

Altre informazioni:

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare il comportamento di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con Microsoft Entra B2B Collaboration

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B