Eventi

Partecipa alla sfida fest per le competenze di intelligenza artificiale

8 apr, 15 - 28 mag, 07

Affinare le tue competenze di intelligenza artificiale e partecipare agli sweep per vincere un esame di certificazione gratuito

Register now!Questo browser non è più supportato.

Esegui l'aggiornamento a Microsoft Edge per sfruttare i vantaggi di funzionalità più recenti, aggiornamenti della sicurezza e supporto tecnico.

Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questa regola trova parametri i cui nomi sono simili ai segreti, ma senza l'elemento Decorator sicuro, ad esempio: un nome di parametro contiene le parole chiave seguenti:

Usa il seguente valore nel file di configurazione Bicep per personalizzare le impostazioni delle regole:

secure-secrets-in-params

Usare l'elemento Decorator sicuro per i parametri che contengono segreti. L'elemento Decorator sicuro contrassegna il parametro come sicuro. Il valore di un parametro sicuro non viene salvato nella cronologia di distribuzione e non viene registrato.

L'esempio seguente non supera questo test perché il parametro nome può contenere segreti.

param mypassword string

È possibile correggerlo aggiungendo l'elemento Decorator sicuro:

@secure()

param mypassword string

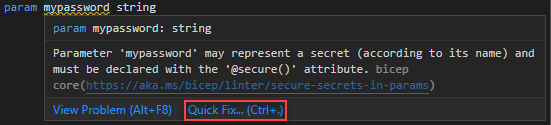

Facoltativamente, è possibile usare Correzione rapida per aggiungere l'elemento Decorator sicuro:

A volte questa regola genera avvisi sui parametri che in realtà non contengono segreti. In questi casi, è possibile disabilitare l'avviso per questa riga aggiungendo #disable-next-line secure-secrets-in-params prima della riga con l'avviso. Ad esempio:

#disable-next-line secure-secrets-in-params // Doesn't contain a secret

param mypassword string

È consigliabile aggiungere un commento che spiega perché la regola non si applica a questa riga.

Per ulteriori informazioni su linter, vedere Usare linter di Bicep.

Eventi

Partecipa alla sfida fest per le competenze di intelligenza artificiale

8 apr, 15 - 28 mag, 07

Affinare le tue competenze di intelligenza artificiale e partecipare agli sweep per vincere un esame di certificazione gratuito

Register now!