Domande frequenti su Azure Bastion

Domande frequenti sul servizio e sulla distribuzione di Bastion

Quali sono i browser supportati?

Il browser deve supportare HTML 5. Usare il browser Microsoft Edge o Google Chrome in Windows. Per Apple Mac, usare il browser Google Chrome. Anche Microsoft Edge Chromium è supportato sia in Windows sia in Mac.

Quali sono i prezzi?

I prezzi di Azure Bastion sono una combinazione di prezzi orari in base a SKU e istanze (unità di scala), oltre alle tariffe di trasferimento dei dati. I prezzi orari iniziano dal momento in cui Bastion viene distribuito, indipendentemente dall’utilizzo dei dati in uscita. Per le informazioni sui prezzi più recenti, vedere la pagina Prezzi di Azure Bastion.

IPv6 è supportato?

Al momento, IPv6 non è supportato. Azure Bastion supporta solo IPv4. Ciò significa che è possibile assegnare solo un indirizzo IP pubblico IPv4 alla risorsa Bastion e che è possibile usare Bastion per connettersi alle macchine virtuali di destinazione IPv4. È anche possibile usare Bastion per connettersi alle macchine virtuali di destinazione dual stack, ma sarà possibile inviare e ricevere il traffico IPv4 solo tramite Azure Bastion.

Dove archivia i dati dei clienti Azure Bastion?

Azure Bastion non sposta o archivia i dati dei clienti dall’area in cui viene distribuito.

Azure Bastion supporta le zone di disponibilità?

Alcune aree supportano la possibilità di distribuire Azure Bastion in una zona di disponibilità (o più per la ridondanza della zona). Per distribuire a livello di area, distribuire Bastion usando le impostazioni specificate manualmente (non distribuire usando le impostazioni predefinite automatiche). Specificare le zone di disponibilità desiderate al momento della distribuzione. Non è possibile modificare la disponibilità di zona dopo la distribuzione di Bastion.

Il supporto per le zone di disponibilità è attualmente in anteprima. Durante l'anteprima sono disponibili le aree seguenti:

- Stati Uniti orientali

- Australia orientale

- Stati Uniti orientali 2

- Stati Uniti centrali

- Qatar centrale

- Sudafrica settentrionale

- Europa occidentale

- West US 2

- Europa settentrionale

- Svezia centrale

- Regno Unito meridionale

- Canada centrale

Se non è possibile selezionare una zona, è possibile che sia stata selezionata un’area di Azure che non supporta ancora le zone di disponibilità.

Per altre informazioni sulle zone di disponibilità, vedere Zone di disponibilità.

Azure Bastion supporta la rete WAN virtuale?

Sì, è possibile usare Azure Bastion per le distribuzioni della rete WAN virtuale. Tuttavia, la distribuzione di Azure Bastion all’interno di un hub della rete WAN virtuale non è supportata. È possibile distribuire Azure Bastion in una rete virtuale spoke e usare la funzionalità di connessione basata su IP per connettersi alle macchine virtuali distribuite in una rete virtuale diversa tramite l’hub della rete WAN virtuale. Se l’hub della rete WAN virtuale di Azure verrà integrato con Firewall di Azure come hub virtuale protetto, AzureBastionSubnet deve trovarsi all’interno di una rete virtuale in cui la propagazione predefinita della route 0.0.0.0/0 è disabilitata a livello di connessione di rete virtuale.

È possibile usare Azure Bastion se si esegue il tunneling forzato del traffico Internet verso la posizione locale?

No, se si annuncia una route predefinita (0.0.0.0/0) tramite ExpressRoute o VPN, e questa route viene inserita nelle reti virtuali, il servizio Azure Bastion verrà interrotto.

Azure Bastion deve essere in grado di comunicare con determinati endpoint interni per connettersi correttamente alle risorse di destinazione. Di conseguenza, è possibile usare Azure Bastion con zone DNS private di Azure, purché il nome della zona selezionato non si sovrapponga a quello di questi endpoint interni. Prima di distribuire la risorsa Azure Bastion, assicurarsi che la rete virtuale host non sia collegata a una zona DNS privata con i nomi esatti seguenti:

- management.azure.com

- blob.core.windows.net

- core.windows.net

- vaultcore.windows.net

- vault.azure.net

- azure.com

È possibile usare una zona DNS privata che termina con uno dei nomi nell’elenco precedente, ad esempio privatelink.blob.core.windows.net.

Azure Bastion non è supportato con le zone DNS private di Azure nei cloud nazionali.

privatelink.azure.com non è in grado di risolvere management.privatelink.azure.com

Ciò potrebbe essere dovuto alla zona DNS privata per privatelink.azure.com collegata alla rete virtuale Bastion che causa la risoluzione di management.privatelink.azure.com dietro le quinte da parte dei CNAME di management.azure.com. Creare un record CNAME nella rispettiva zona di privatelink.azure.com per management.privatelink.azure.com ad arm-frontdoor-prod.trafficmanager.net per abilitare la risoluzione DNS corretta.

Azure Bastion supporta il collegamento privato?

No, Azure Bastion attualmente non supporta il collegamento privato di Azure.

Perché viene visualizzato l’errore “Non è possibile aggiungere alla subnet” quando si usa “Distribuisci Bastion” nel portale?

Al momento, per la maggior parte degli spazi indirizzi, è necessario aggiungere una subnet chiamata AzureBastionSubnet alla rete virtuale prima di selezionare Distribuisci Bastion.

Sono necessarie autorizzazioni speciali per distribuire Bastion in AzureBastionSubnet?

Per distribuire Bastion in AzureBastionSubnet, sono necessarie autorizzazioni di scrittura. Ad esempio: Microsoft.Network/virtualNetworks/write.

È possibile avere una subnet di Azure Bastion di dimensioni /27 o inferiori (/28, /29 e così via)?

Per le risorse di Azure Bastion distribuite il 2 novembre 2021, le dimensioni minime di AzureBastionSubnet sono /26 o superiori (/25, /24 e così via). Tutte le risorse di Azure Bastion distribuite nelle subnet di dimensioni /27 prima di questa data non sono interessate da questa modifica e continueranno a funzionare. Tuttavia, è consigliabile aumentare le dimensioni di qualsiasi AzureBastionSubnet esistente a /26 nel caso in cui si scelga di sfruttare ilridimensionamento dell’host in futuro.

È possibile distribuire più risorse di Azure nella subnet di Azure Bastion?

No. La subnet Azure Bastion, AzureBastionSubnet, è riservata solo per la distribuzione della risorsa Azure Bastion.

Il routing definito dall'utente è supportato in una subnet Azure Bastion?

No. La route definita dall’utente (UDR) non è supportata in una subnet di Azure Bastion.

Per gli scenari che includono Azure Bastion e Firewall di Azure/appliance di rete virtuale nella stessa rete virtuale, non è necessario forzare il traffico da una subnet Azure Bastion a Firewall di Azure, perché la comunicazione tra Azure Bastion e le VM è privata. Per altre informazioni, vedere Accesso a macchine virtuali protette da Firewall di Azure con Bastion.

Quale SKU è consigliabile usare?

Azure Bastion ha più SKU. È consigliabile selezionare uno SKU in base ai requisiti di connessione e funzionalità personali. Per un elenco completo dei livelli SKU e delle connessioni e delle funzionalità supportate, vedere l’articolo Impostazioni di configurazione.

È possibile aggiornare uno SKU?

Sì. Per la procedura, vedere Aggiornare uno SKU. Per altre informazioni sugli SKU, vedere l’articolo Impostazioni di configurazione.

È possibile effettuare il downgrade di uno SKU?

No. Il downgrade di uno SKU non è supportato. Per altre informazioni sugli SKU, vedere l’articolo Impostazioni di configurazione.

Bastion supporta la connettività a Desktop virtuale Azure?

No, la connettività di Bastion a Desktop virtuale Azure non è supportata.

Come gestire gli errori di distribuzione?

Esaminare gli eventuali messaggi di errore e, se necessario, aprire una richiesta di supporto nel portale di Azure. Gli errori di distribuzione possono derivare da limiti, quote e vincoli della sottoscrizione di Azure. In particolare, i clienti potrebbero riscontrare un limite per il numero di indirizzi IP pubblici consentiti per sottoscrizione che causano l’esito negativo della distribuzione di Azure Bastion.

Bastion supporta lo spostamento di una rete virtuale in un altro gruppo di risorse?

No. Se si sposta la rete virtuale in un altro gruppo di risorse, anche se si trova nella stessa sottoscrizione, è necessario prima eliminare Bastion dalla rete virtuale e quindi procedere con lo spostamento della rete virtuale nel nuovo gruppo di risorse. Quando la rete virtuale si trova nel nuovo gruppo di risorse, è possibile distribuire Bastion nella rete virtuale.

Bastion supporta gli account guest di Microsoft Entra?

Sì, agli account guest di Microsoft Entra può essere concesso l’accesso a Bastion e la possibilità di connettersi alle macchine virtuali. Tuttavia, gli utenti guest di Microsoft Entra non possono connettersi alle macchine virtuali di Azure tramite l’autenticazione di Microsoft Entra. Gli utenti non guest sono supportati tramite l’autenticazione di Microsoft Entra. Per altre informazioni sull’autenticazione di Microsoft Entra per le macchine virtuali di Azure, per gli utenti non guest, vedere Accedere a una macchina virtuale Windows in Azure usando Microsoft Entra ID.

I domini personalizzati sono supportati con i collegamenti condivisibili di Bastion?

No, i domini personalizzati non sono supportati con i collegamenti condivisibili di Bastion. Gli utenti ricevono un errore di certificato durante il tentativo di aggiungere domini specifici nel CN/SAN del certificato host di Bastion.

Domande frequenti sulla connessione alle macchine virtuali e le funzionalità disponibili

Sono necessari ruoli specifici per accedere alla macchina virtuale?

Per stabilire una connessione, sono necessari i ruoli seguenti:

- Ruolo Lettore nella macchina virtuale.

- Ruolo Lettore nella scheda di interfaccia di rete con l'indirizzo IP privato della macchina virtuale.

- Ruolo Lettore nella risorsa Azure Bastion.

- Ruolo lettore nella rete virtuale della macchina virtuale di destinazione (se la distribuzione Bastion si trova in una rete virtuale con peering).

Inoltre, se necessario, l’utente deve disporre dei diritti per connettersi alla macchina virtuale. Ad esempio, se l’utente si connette a una macchina virtuale Windows tramite RDP (Remote Desktop Protocol) e non è membro del gruppo di amministratori locale, deve essere membro del gruppo Utenti Desktop remoto.

Perché viene visualizzato il messaggio di errore "Sessione utente scaduta" prima dell'avvio della sessione di Bastion?

Questo errore è previsto se si passa all'URL direttamente da un'altra sessione o scheda del browser. Consente di assicurarsi che la sessione sia più sicura e che sia accessibile solo tramite il portale di Azure. Accedere al portale di Azure e avviare di nuovo la sessione.

È necessario un indirizzo IP pubblico nella macchina virtuale per connettersi tramite Azure Bastion?

No. Quando ci si connette a una macchina virtuale usando Azure Bastion, non è necessario un indirizzo IP pubblico nella macchina virtuale di Azure a cui ci si connette. Il servizio Bastion apre la sessione/connessione RDP/SSH alla macchina virtuale tramite l’indirizzo IP privato della macchina virtuale all’interno della rete virtuale.

È necessario un client RDP o SSH?

No. È possibile accedere alla macchina virtuale dal portale di Azure usando il browser. Per le connessioni e i metodi disponibili, vedere Informazioni sulle connessioni e sulle funzionalità delle macchine virtuali.

Gli utenti necessitano di diritti specifici per le connessioni RDP in una macchina virtuale di destinazione?

Quando un utente si connette a una VM Windows tramite RDP, deve disporre dei diritti per la VM di destinazione. Se l'utente non è un amministratore locale, aggiungere l'utente al gruppo Utenti Desktop remoto nella VM di destinazione.

È possibile connettersi alla macchina virtuale usando un client nativo?

Sì. È possibile connettersi a una macchina virtuale dal computer locale usando un client nativo. Vedere Connettersi a una macchina virtuale usando un client nativo.

È necessario un agente in esecuzione nella macchina virtuale di Azure?

No. Non è necessario installare un agente o altro software nel browser o nella macchina virtuale di Azure. Il servizio Bastion è senza agente e non richiede alcun software aggiuntivo per la connettività RDP/SSH.

Quali funzionalità sono supportate per le sessioni di macchine virtuali?

Vedere Informazioni sulle connessioni e sulle funzionalità delle macchine virtuali per le funzionalità supportate.

La reimpostazione della password è disponibile per gli utenti locali che si connettono tramite un collegamento condivisibile?

No. Alcune organizzazioni dispongono di criteri aziendali che richiedono una reimpostazione della password quando un utente accede a un account locale per la prima volta. Quando si usano collegamenti condivisibili, l’utente non può modificare la password, anche se potrebbe essere visualizzato un pulsante “Reimposta password”.

L’audio remoto è disponibile per le macchine virtuali?

Sì. Vedere Informazioni sulle connessioni e sulle funzionalità delle macchine virtuali.

Azure Bastion supporta il trasferimento di file?

Azure Bastion offre supporto per il trasferimento di file tra la macchina virtuale di destinazione e il computer locale usando Bastion e un client RDP o SSH nativo. Al momento, non è possibile caricare o scaricare file usando PowerShell o tramite il portale di Azure. Per altre informazioni, vedere Caricare e scaricare file usando il client nativo.

La protezione avanzata di Bastion funziona con le VM aggiunte ad Azure Active Directory?

Questa funzionalità non funziona con i computer aggiunti all’estensione delle macchine virtuali AADJ usando gli utenti di Microsoft Entra. Per altre informazioni, vedere Accedere a una macchina virtuale Windows in Azure usando Microsoft Entra ID.

Bastion è compatibile con le macchine virtuali configurate come host di sessione RDS (Servizi Desktop remoto)?

Bastion non supporta la connessione a una macchina virtuale configurata come host di sessione RDS.

Quali layout di tastiera sono supportati durante la sessione remota di Bastion?

Azure Bastion supporta attualmente i layout di tastiera seguenti all’interno della macchina virtuale:

- en-us-qwerty

- en-gb-qwerty

- de-ch-qwertz

- de-de-qwertz

- fr-be-azerty

- fr-fr-azerty

- fr-ch-qwertz

- hu-hu-qwertz

- it-it-qwerty

- ja-jp-qwerty

- pt-br-qwerty

- es-es-qwerty

- es-latam-qwerty

- sv-se-qwerty

- tr-tr-qwerty

Per stabilire i mapping dei tasti corretti per la lingua di destinazione, è necessario impostare il layout della tastiera nel computer locale sulla lingua di destinazione e il layout della tastiera all’interno della macchina virtuale di destinazione nella lingua di destinazione. Entrambe le tastiere devono essere impostate sulla lingua di destinazione per stabilire i mapping dei tasti corretti all’interno della macchina virtuale di destinazione.

Per impostare la lingua di destinazione come layout di tastiera in una workstation Windows, passare a Impostazioni > Tempo e lingua > Lingua e area geografica. In “Lingue preferite”, selezionare “Aggiungi una lingua” e aggiungere la lingua di destinazione. Sarà quindi possibile visualizzare i layout di tastiera sulla barra degli strumenti. Per impostare inglese (Stati Uniti d’America) come layout di tastiera, selezionare “ENG” sulla barra degli strumenti o fare clic su Windows e Barra spaziatrice per aprire i layout della tastiera.

Esiste una soluzione per la tastiera per attivare o disattivare lo stato attivo tra una macchina virtuale e un browser?

Gli utenti possono usare “CTRL, MAIUSC e ALT” per spostare efficacemente lo stato attivo tra la macchina virtuale e il browser.

Come è possibile riprendere lo stato attivo della tastiera o del mouse da un’istanza?

Fare clic due volte sul tasto Windows in una riga per ripristinare lo stato attivo all’interno della finestra di Bastion.

Qual è la risoluzione massima dello schermo supportata tramite Bastion?

Attualmente, 1920x1080 (1080p) è la risoluzione massima supportata.

Azure Bastion supporta la configurazione del fuso orario o il reindirizzamento del fuso orario per le macchine virtuali di destinazione?

Azure Bastion attualmente non supporta il reindirizzamento del fuso orario e non è configurabile dal fuso orario. Le impostazioni del fuso orario per una macchina virtuale possono essere aggiornate manualmente dopo la connessione al sistema operativo guest.

Una sessione esistente si disconnette durante la manutenzione nell’host Bastion?

Sì, le sessioni esistenti nella risorsa Bastion di destinazione si disconnetteranno durante la manutenzione nella risorsa Bastion.

Ci si sta connettendo a una macchina virtuale usando un criterio JIT (just-in-time), sono necessarie autorizzazioni aggiuntive?

Se l’utente si connette a una macchina virtuale usando un criterio JIT, non sono necessarie autorizzazioni aggiuntive. Per altre informazioni sulla connessione a una macchina virtuale usando un criterio JIT, vedere Abilitare l’accesso JIT nelle macchine virtuali.

Domande frequenti sul peering di reti virtuali

È comunque possibile distribuire più host Bastion tra reti virtuali con peering?

Sì. Per impostazione predefinita, gli utenti vedono l’host Bastion distribuito nella stessa rete virtuale in cui risiede la macchina virtuale. Tuttavia, nel menu Connetti, gli utenti possono visualizzare più host Bastion rilevati tra reti con peering. Possono selezionare l’host Bastion che preferiscono usare per connettersi alla macchina virtuale distribuita nella rete virtuale.

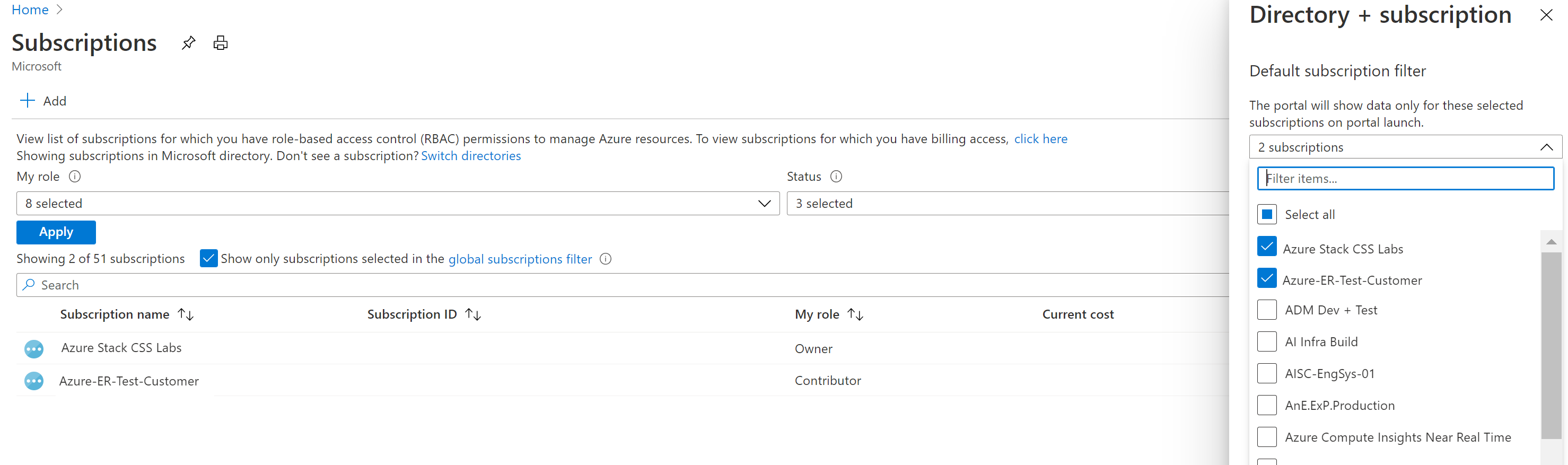

Se le reti virtuali con peering vengono distribuite in sottoscrizioni diverse, la connettività tramite Bastion funzionerà?

Sì, la connettività tramite Bastion continuerà a funzionare per le reti virtuali con peering in sottoscrizioni diverse per un singolo tenant. Le sottoscrizioni tra due tenant diversi non sono supportate. Per visualizzare Bastion nel menu a discesa Connetti, gli utenti devono selezionare le sottoscrizioni a cui hanno accesso in Sottoscrizione > Sottoscrizione globale.

Si ha accesso alla rete virtuale con peering ma non è possibile visualizzare la macchina virtuale distribuita in questa posizione.

Assicurarsi che gli utenti dispongano dell’accesso in lettura sia alla macchina virtuale che alla rete virtuale con peering. Controllare inoltre in IAM, gestione delle identità e degli accessi, che gli utenti dispongano dell’accesso in lettura alle risorse seguenti:

- Ruolo Lettore nella macchina virtuale.

- Ruolo Lettore nella scheda di interfaccia di rete con l'indirizzo IP privato della macchina virtuale.

- Ruolo Lettore nella risorsa Azure Bastion.

- Ruolo lettore nella rete virtuale (non necessario se non è presente una rete virtuale con peering).

| Autorizzazioni | Descrizione | Tipo di autorizzazione |

|---|---|---|

| Microsoft.Network/bastionHosts/read | Recupera un Bastion Host | Azione |

| Microsoft.Network/virtualNetworks/BastionHosts/action | Ottiene i riferimenti all’host Bastion in una rete virtuale. | Azione |

| Microsoft.Network/virtualNetworks/bastionHosts/default/action | Ottiene i riferimenti all’host Bastion in una rete virtuale. | Azione |

| Microsoft.Network/networkInterfaces/read | Ottiene una definizione dell’interfaccia di rete. | Azione |

| Microsoft.Network/networkInterfaces/ipconfigurations/read | Ottiene la definizione di una configurazione IP dell’interfaccia di rete. | Azione |

| Microsoft.Network/virtualNetworks/read | Ottiene la definizione della rete virtuale | Azione |

| Microsoft.Network/virtualNetworks/subnets/virtualMachines/read | Ottiene i riferimenti a tutte le macchine virtuali nella subnet della rete virtuale | Azione |

| Microsoft.Network/virtualNetworks/virtualMachines/read | Ottiene i riferimenti a tutte le macchine virtuali in una rete virtuale | Azione |

Passaggi successivi

Per altre informazioni, vedere Che cos’è Azure Bastion.