Collegamento privato per Database di Azure per MariaDB

Importante

Database di Azure per MariaDB è sul percorso di ritiro. È consigliabile eseguire la migrazione a Database di Azure per MySQL. Per altre informazioni sulla migrazione a Database di Azure per MySQL, vedere What's happening to Database di Azure per MariaDB?.

collegamento privato consente di creare endpoint privati per Database di Azure per MariaDB e quindi di portare i servizi di Azure all'interno della rete virtuale (Private Rete virtuale). L'endpoint privato espone un indirizzo IP privato che è possibile usare per connettersi al server di database Database di Azure per MariaDB esattamente come qualsiasi altra risorsa nella rete virtuale.

Per un elenco ai servizi PaaS che supportano collegamento privato funzionalità, vedere la documentazione di collegamento privato. Un endpoint privato è un indirizzo IP privato all'interno di una rete virtuale e una subnet specifiche.

Nota

La funzionalità di collegamento privato è disponibile solo per i server Database di Azure per MariaDB nei piani tariffari Per utilizzo generico o Ottimizzato per la memoria. Verificare che il server di database si trova in uno di questi piani tariffari.

Prevenzione dell'esfiltrazione di dati

I dati, ad esempio, in Database di Azure per MariaDB si trovano quando un utente autorizzato, ad esempio un amministratore del database, è in grado di estrarre dati da un sistema e spostarli in un'altra posizione o sistema all'esterno dell'organizzazione. Ad esempio, l'utente sposta i dati in un account di archiviazione di proprietà di terze parti.

Si consideri uno scenario con un utente che esegue MariaDB workbench all'interno di una macchina virtuale di Azure che si connette a un'istanza di Database di Azure per MariaDB. Questa istanza di MariaDB si trova nel data center Stati Uniti occidentali. L'esempio seguente illustra come limitare l'accesso con gli endpoint pubblici in Database di Azure per MariaDB usando i controlli di accesso alla rete.

Disabilitare tutto il traffico del servizio di Azure per Database di Azure per MariaDB tramite l'endpoint pubblico impostando Consenti a Servizi di Azure su OFF. Assicurarsi che nessun indirizzo IP o intervalli sia autorizzato ad accedere al server tramite regole del firewall o endpoint servizio di rete virtuale.

Consentire solo il traffico verso il Database di Azure per MariaDB usando l'indirizzo IP privato della macchina virtuale. Per altre informazioni, vedere gli articoli sull'endpoint servizio e le regole del firewall della rete virtuale.

Nella macchina virtuale di Azure limitare l'ambito della connessione in uscita usando i gruppi di sicurezza di rete e i tag del servizio come indicato di seguito:

- Specificare una regola del gruppo di sicurezza di rete per consentire il traffico per tag del servizio = SQL. WestUs: consente solo la connessione a Database di Azure per MariaDB negli Stati Uniti occidentali

- Specificare una regola del gruppo di sicurezza di rete (con una priorità più alta) per negare il traffico per il tag di servizio = SQL : negazione delle connessioni al database MariaDB in tutte le aree

Al termine di questa configurazione, la macchina virtuale di Azure può connettersi solo a Database di Azure per MariaDB nell'area Stati Uniti occidentali. Tuttavia, la connettività non è limitata a un singolo Database di Azure per MariaDB. La macchina virtuale può comunque connettersi a qualsiasi Database di Azure per MariaDB nell'area Stati Uniti occidentali, inclusi i database che non fanno parte della sottoscrizione. Anche se l'ambito dell'esfiltrazione dei dati nello scenario precedente è stato ridotto a un'area specifica, non è stato eliminato del tutto.

Con collegamento privato è ora possibile configurare controlli di accesso alla rete come gruppi di sicurezza di rete per limitare l'accesso all'endpoint privato. Viene quindi eseguito il mapping delle singole risorse PaaS di Azure a endpoint privati specifici. Un insider malintenzionato può accedere solo alla risorsa PaaS mappata (ad esempio un Database di Azure per MariaDB) e nessun'altra risorsa.

Connettività locale tramite peering privato

Quando ci si connette all'endpoint pubblico dai computer locali, l'indirizzo IP deve essere aggiunto al firewall basato su IP usando una regola del firewall a livello di server. Questo modello è adatto per consentire l'accesso ai singoli computer per i carichi di lavoro di sviluppo o test, ma è difficile da gestire in un ambiente di produzione.

Con collegamento privato, è possibile abilitare l'accesso cross-premise all'endpoint privato usando Express Route (ER), peering privato o tunnel VPN. Successivamente possono disabilitare tutti gli accessi tramite endpoint pubblico e non usare il firewall basato su IP.

Nota

In alcuni casi, Database di Azure per MariaDB e la subnet della rete virtuale sono in sottoscrizioni diverse. In questi casi è necessario garantire le configurazioni seguenti:

- Assicurarsi che entrambe le sottoscrizioni dispongano del provider di risorse Microsoft.DBforDb registrato. Per altre informazioni, fare riferimento a resource-manager-registration.

Configurare collegamento privato per Database di Azure per MariaDB

Processo di creazione

Gli endpoint privati sono necessari per abilitare collegamento privato. Questa operazione può essere eseguita usando le procedure seguenti.

Processo di approvazione

Dopo che l'amministratore di rete crea l'endpoint privato (PE), l'amministratore può gestire l'endpoint privato Connessione ion (PEC) per Database di Azure per MariaDB. Questa separazione dei compiti tra l'amministratore di rete e l'amministratore di database è utile per la gestione della connettività Database di Azure per MariaDB.

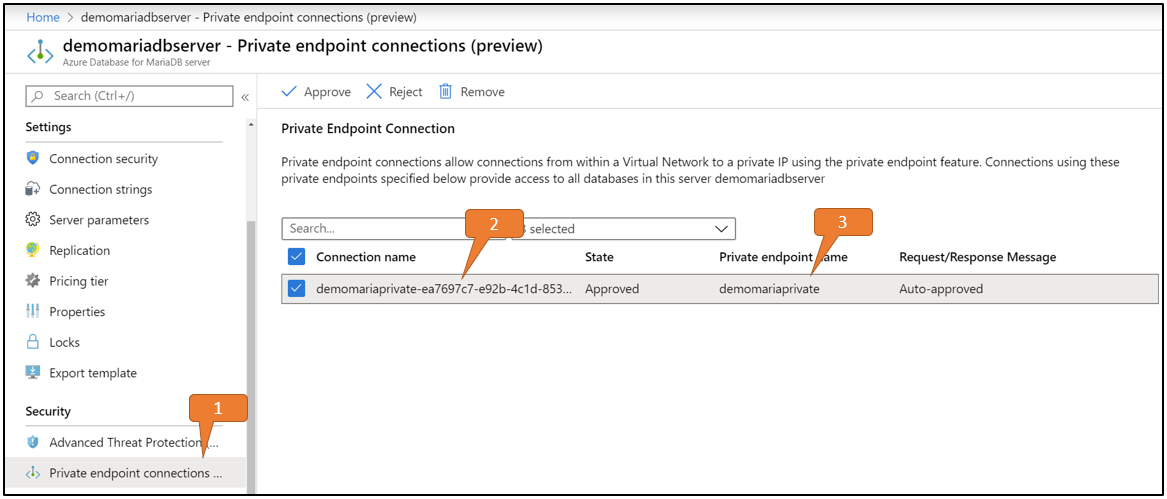

- Passare alla risorsa server Database di Azure per MariaDB nel portale di Azure.

- Selezionare le connessioni dell'endpoint privato nel riquadro sinistro

- Mostra un elenco di tutti i Connessione di endpoint privati (PECS)

- Endpoint privato corrispondente (PE) creato

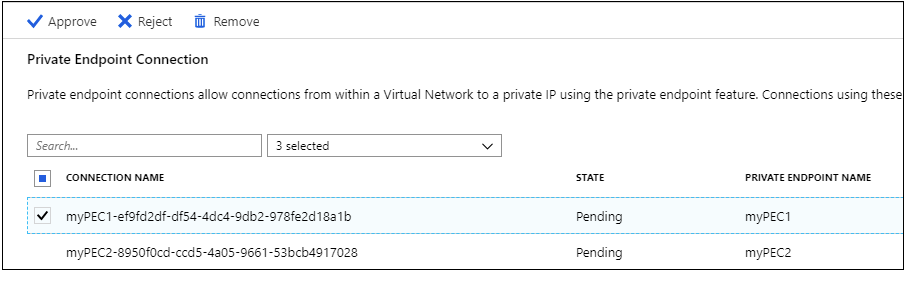

- Selezionare una singola connessione di endpoint privato dall'elenco.

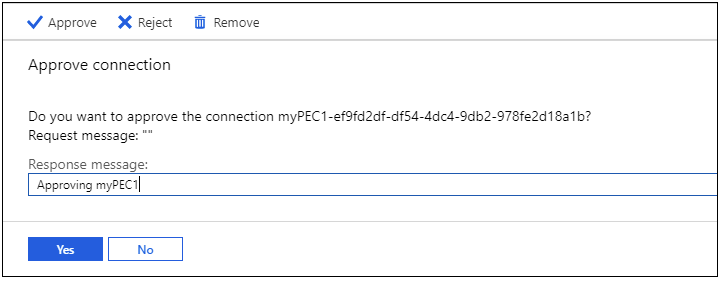

- L'amministratore del server MariaDB può scegliere di approvare o rifiutare una pec e, facoltativamente, aggiungere una breve risposta di testo.

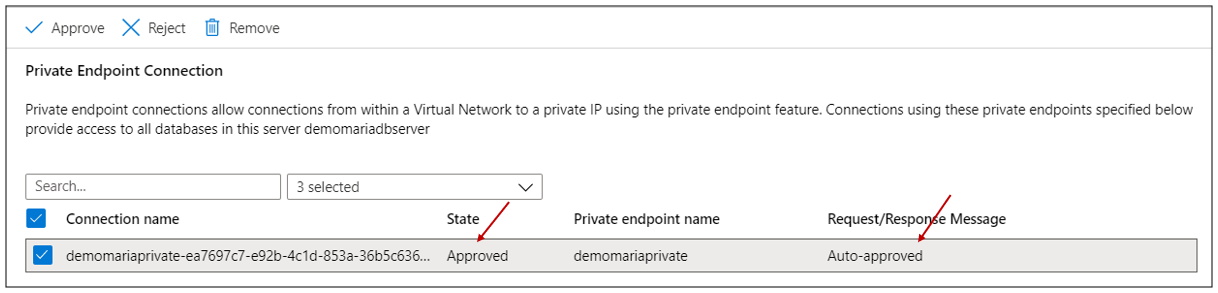

- Dopo l'approvazione o il rifiuto, l'elenco rifletterà lo stato appropriato insieme al testo della risposta

Casi d'uso di collegamento privato per Database di Azure per MariaDB

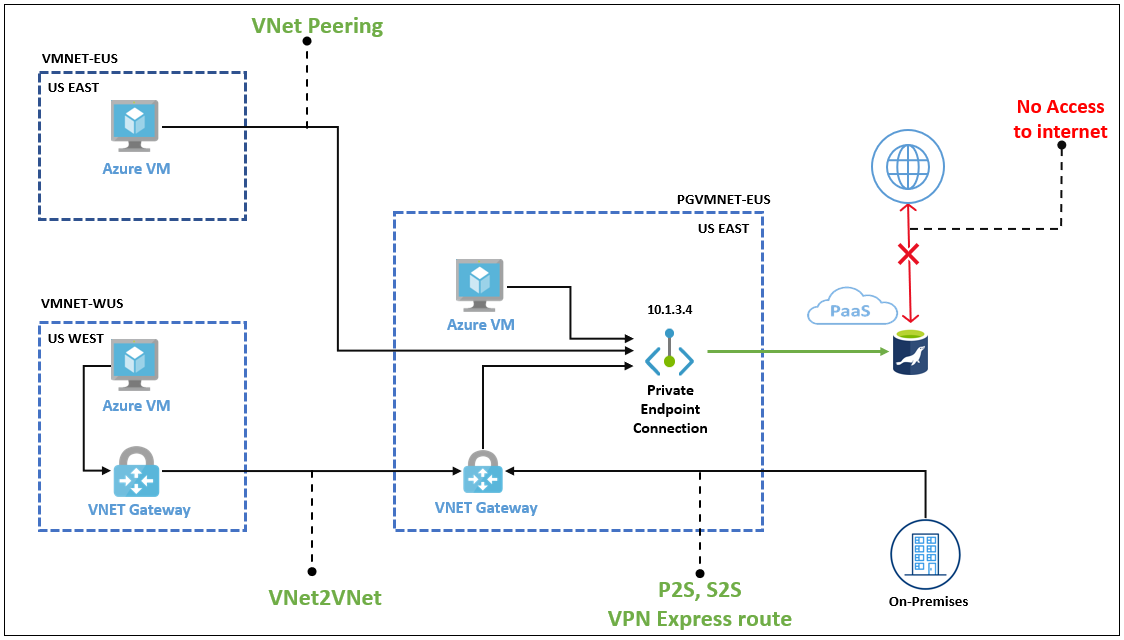

I client possono connettersi all'endpoint privato dalla stessa rete virtuale, dalla stessa rete virtuale con peering nella stessa area o tra aree o tramite una connessione da rete virtuale a rete virtuale tra aree. Inoltre, i client possono connettersi dall'ambiente locale tramite ExpressRoute, peering privato o tunneling VPN. Di seguito è riportato un diagramma semplificato che mostra i casi d'uso comuni.

Connessione da una VM di Azure in una rete virtuale con peering

Configurare il peering reti virtuali per stabilire la connettività al Database di Azure per MariaDB da una macchina virtuale di Azure in una rete virtuale con peering.

Connessione da una VM di Azure in un ambiente da rete virtuale a rete virtuale

Configurare la connessione gateway VPN da rete virtuale a rete virtuale per stabilire la connettività a un Database di Azure per MariaDB da una macchina virtuale di Azure in un'area o una sottoscrizione diversa.

Connessione da un ambiente locale tramite VPN

Per stabilire la connettività da un ambiente locale alla Database di Azure per MariaDB, scegliere e implementare una delle opzioni seguenti:

Collegamento privato combinato con le regole del firewall

Quando si usa il collegamento privato in combinazione con le regole del firewall, sono possibili le situazioni e i risultati seguenti:

Se non si configurano regole del firewall, per impostazione predefinita non sarà possibile accedere al Database di Azure per MariaDB.

Se si configura il traffico pubblico o un endpoint di servizio e si creano endpoint privati, i diversi tipi di traffico in ingresso sono autorizzati in base al tipo corrispondente di regola del firewall.

Se non si configura alcun traffico pubblico o endpoint di servizio e si creano endpoint privati, il Database di Azure per MariaDB è accessibile solo tramite gli endpoint privati. Se non si configura il traffico pubblico o un endpoint di servizio, dopo che tutti gli endpoint privati approvati vengono rifiutati o eliminati, non sarà possibile accedere al Database di Azure per MariaDB.

Negare l'accesso pubblico per Database di Azure per MariaDB

Se si vuole fare affidamento completamente solo sugli endpoint privati per l'accesso al proprio Database di Azure per MariaDB, è possibile disabilitare l'impostazione di tutti gli endpoint pubblici (regole del firewall e endpoint servizio di rete virtuale) impostando la configurazione Nega accesso alla rete pubblica nel server di database.

Quando questa impostazione è impostata su SÌ, alle Database di Azure per MariaDB sono consentite solo le connessioni tramite endpoint privati. Quando questa impostazione è impostata su NO, i client possono connettersi al Database di Azure per MariaDB in base alle impostazioni del firewall o dell'endpoint servizio di rete virtuale. Inoltre, dopo aver impostato il valore dell'accesso alla rete privata, i clienti non possono aggiungere e/o aggiornare le "regole del firewall" esistenti e "Regole endpoint servizio rete virtuale".

Nota

Questa funzionalità è disponibile in tutte le aree di Azure in cui Database di Azure per PostgreSQL - Server singolo supporta i piani tariffari per utilizzo generico e ottimizzato per la memoria.

Questa impostazione non ha alcun impatto sulle configurazioni SSL e TLS per il Database di Azure per MariaDB.

Per informazioni su come impostare Nega accesso alla rete pubblica per il Database di Azure per MariaDB da portale di Azure, vedere Come configurare Nega accesso alla rete pubblica.

Passaggi successivi

Per altre informazioni sulle funzionalità di sicurezza Database di Azure per MariaDB, vedere gli articoli seguenti:

Per configurare un firewall per Database di Azure per MariaDB, vedere Supporto del firewall.

Per informazioni su come configurare un endpoint servizio di rete virtuale per il Database di Azure per MariaDB, vedere Configurare l'accesso dalle reti virtuali.

Per una panoramica della connettività Database di Azure per MariaDB, vedere architettura di Database di Azure per MariaDB Connessione ivity