Configurare le impostazioni del server per l'autenticazione del certificato del gateway VPN da punto a sito - PowerShell

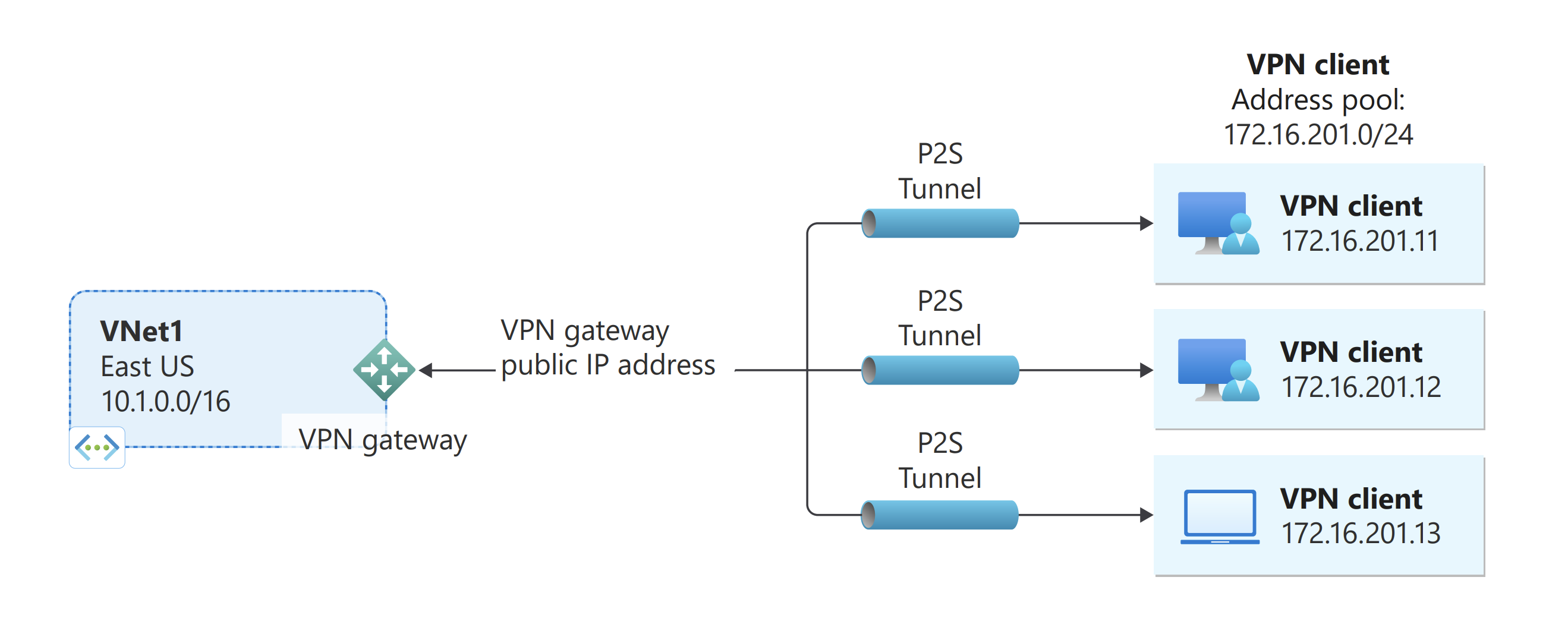

Questo articolo illustra come configurare una VPN da punto a sito per connettere in modo sicuro singoli client che eseguono Windows, Linux o macOS a una rete virtuale di Azure tramite Azure PowerShell. Questo articolo contiene le procedure di configurazione di PowerShell di base. Per informazioni più complete sulla creazione di questo tipo di VPN da punto a sito, vedere l'articolo del portale di Azure Configurare una VPN da punto a sito usando il portale di Azure.

Le connessioni VPN da punto a sito sono utili per connettersi alla rete virtuale da una posizione remota, ad esempio quando si lavora da casa o durante una conferenza. È anche possibile usare una VPN da punto a sito al posto di una VPN da sito a sito quando solo pochi client devono connettersi a una rete virtuale. Le connessioni da punto a sito non richiedono un dispositivo VPN o un indirizzo IP pubblico. La modalità da punto a sito crea la connessione VPN tramite SSTP (Secure Sockets Tunneling Protocol) o IKEv2.

Per altre informazioni sulla VPN da punto a sito, vedere Informazioni sulla VPN da punto a sito.

Le connessioni di autenticazione del certificato di Azure da punto a sito usano gli elementi seguenti:

- Un gateway VPN basato su route (non basato su criteri). Per altre informazioni sul tipo di VPN, vedere Impostazioni del Gateway VPN.

- La chiave pubblica (file CER) per un certificato radice, caricato in Azure. Dopo essere stato caricato, il certificato viene considerato come attendibile e usato per l'autenticazione.

- Un certificato client generato dal certificato radice. Il certificato client installato su ogni computer client che si connetterà alla rete virtuale. Questo certificato viene usato per l'autenticazione client.

- File di configurazione del client VPN. Il client VPN viene configurato usando i file di configurazione del client VPN. Questi file contengono le informazioni necessarie per la connessione del client alla rete virtuale. Ogni client che si connette deve essere configurato usando le impostazioni nei file di configurazione.

Prerequisiti

Verificare di possedere una sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, è possibile attivare i vantaggi per i sottoscrittori di MSDN oppure iscriversi per ottenere un account gratuito.

Azure PowerShell

È possibile usare Azure Cloud Shell oppure eseguire PowerShell in locale. Per altre informazioni, vedere Come installare e configurare Azure PowerShell.

Per molte delle procedure descritte in questo articolo è possibile usare Azure Cloud Shell. Tuttavia, non è possibile usare Azure Cloud Shell per generare i certificati. Inoltre, per caricare la chiave pubblica del certificato radice, è necessario usare PowerShell in locale o il portale di Azure.

Potrebbero essere visualizzati avvisi indicanti che il tipo di oggetto di output del cmdlet verrà modificato in una versione futura. Si tratta del comportamento previsto ed è possibile ignorare questi avvisi.

Accedere

Se si usa Azure Cloud Shell si verrà indirizzati automaticamente alla pagina di accesso all'account dopo aver aperto Cloud Shell. Non è necessario eseguire Connect-AzAccount. Dopo aver eseguito l'accesso, è comunque possibile cambiare la sottoscrizione, se necessario, usando Get-AzSubscription e Select-AzSubscription.

Se si esegue PowerShell in locale, aprire la console di PowerShell con privilegi elevati e connettersi all'account Azure. Il cmdlet Connect-AzAccount richiede le credenziali. Dopo l'autenticazione, scarica le impostazioni dell'account in modo che siano disponibili in Azure PowerShell. È possibile cambiare sottoscrizione usando Get-AzSubscription e Select-AzSubscription -SubscriptionName "Name of subscription".

Creare una rete virtuale

Creare un gruppo di risorse usando New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Usare New-AzVirtualNetwork per creare la rete virtuale.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Creare le subnet usando New-AzVirtualNetworkSubnetConfig con i nomi seguenti: FrontEnd e GatewaySubnet (una subnet del gateway deve essere denominata GatewaySubnet).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetScrivere le configurazioni della subnet nella rete virtuale con Set-AzVirtualNetwork, che consente di creare le subnet nella rete virtuale:

$vnet | Set-AzVirtualNetwork

Creare il gateway VPN

Richiedere un indirizzo IP pubblico

Un gateway VPN deve avere un indirizzo IP pubblico. È necessario richiedere prima di tutto la risorsa dell'indirizzo IP e quindi farvi riferimento durante la creazione del gateway di rete virtuale. L'indirizzo IP viene assegnato in modo statico alla risorsa durante la creazione del gateway VPN. L'indirizzo IP pubblico viene modificato solo quando il gateway viene eliminato e ricreato. Non viene modificato in caso di ridimensionamento, reimpostazione o altre manutenzioni/aggiornamenti del gateway VPN.

Richiedere un indirizzo IP pubblico per il gateway VPN usando New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardCreare la configurazione dell'indirizzo IP del gateway usando New-AzVirtualNetworkGatewayIpConfig. Quando si crea il gateway VPN, viene fatto riferimento a questa configurazione.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Creare il gateway VPN

In questo passaggio viene configurato e creato il gateway di rete virtuale per la rete virtuale. Per altre informazioni sull'autenticazione e sul tipo di tunnel, vedere Specificare il tipo di tunnel e di autenticazione nella versione di questo articolo per il portale di Azure.

- -GatewayType deve essere Vpn e -VpnType deve essere RouteBased.

- -VpnClientProtocol consente di specificare i tipi di tunnel da abilitare. Le opzioni del tunnel sono OpenVPN, SSTP e IKEv2. È possibile scegliere di abilitarne una o qualsiasi combinazione supportata. Per abilitare più tipi, specificare i nomi separati da una virgola. Le opzioni OpenVPN e SSTP non possono essere abilitate insieme. Il client strongSwan in Android e Linux e il client VPN IKEv2 nativo in iOS e macOS useranno solo il tunnel IKEv2 per la connessione. I client Windows provano prima IKEv2 e, se la connessione non viene stabilita, tornano a SSTP. È possibile usare il client OpenVPN per connettersi al tipo di tunnel OpenVPN.

- Lo SKU "Basic" del gateway di rete virtuale non supporta l'autenticazione IKEv2, OpenVPN o RADIUS. Se si prevede che alla rete virtuale si connettano anche client Mac, non usare lo SKU Basic.

- La creazione di un gateway VPN può richiedere 45 minuti o più, a seconda dello SKU del gateway selezionato.

Creare il gateway di rete virtuale con il tipo di gateway "Vpn" usando New-AzVirtualNetworkGateway.

In questo esempio viene usato lo SKU VpnGw2, di seconda generazione. Se vengono visualizzati errori di tipo ValidateSet relativi al valore di GatewaySKU e questi comandi sono eseguiti in locale, verificare di aver installato la versione più recente dei cmdlet di PowerShell. La versione più recente contiene i nuovi valori convalidati per gli SKU del gateway più recenti.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" ` -Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn ` -VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2 -VpnGatewayGeneration "Generation2" -VpnClientProtocol IkeV2,OpenVPNUna volta creato il gateway, è possibile visualizzarlo usando l'esempio seguente.

Get-AzVirtualNetworkGateway -Name VNet1GW -ResourceGroup TestRG1

Aggiungere il pool di indirizzi client VPN

Al termine della creazione del gateway VPN, è possibile aggiungere il pool di indirizzi del client VPN. Il pool di indirizzi client VPN è l'intervallo da cui i client VPN ricevono un indirizzo IP al momento della connessione. Usare un intervallo di indirizzi IP privati che non si sovrapponga con la posizione locale da cui viene effettuata la connessione o con la rete virtuale a cui ci si vuole connettere.

Dichiarare le variabili seguenti:

$VNetName = "VNet1" $VPNClientAddressPool = "172.16.201.0/24" $RG = "TestRG1" $Location = "EastUS" $GWName = "VNet1GW"Aggiungere il pool di indirizzi client VPN:

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName $RG -Name $GWName Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientAddressPool $VPNClientAddressPool

Generare i certificati

Importante

Non è possibile generare certificati usando Azure Cloud Shell. È necessario usare uno dei metodi descritti in questa sezione. Se si vuole usare PowerShell, è necessario installarlo in locale.

I certificati vengono usati da Azure per autenticare i client VPN per le VPN da punto a sito. È necessario caricare le informazioni della chiave pubblica del certificato radice in Azure. La chiave pubblica viene quindi considerata attendibile. I certificati client devono essere generati dal certificato radice attendibile e quindi installati in ogni computer client nell'archivio certificati Certificati - Utente corrente/Personale. Il certificato viene usato per l'autenticazione del client all'avvio di una connessione alla rete virtuale.

Se usati, i certificati autofirmati devono essere creati con parametri specifici. È possibile creare un certificato autofirmato usando le istruzioni per PowerShell per i computer Windows che eseguono Windows 10 o versione successiva. Se non è in esecuzione Windows 10 o versione successiva, usare MakeCert.

È importante seguire i passaggi delle istruzioni quando si generano certificati radice autofirmati e certificati client. In caso contrario, i certificati generati non saranno compatibili con le connessioni da punto a sito e verrà restituito un errore di connessione.

Certificato radice

-

Ottenere il file con estensione cer per il certificato radice. È possibile usare un certificato radice generato tramite una soluzione aziendale (scelta consigliata) oppure generare un certificato autofirmato. Dopo avere creato il certificato radice, esportare i dati del certificato pubblico, non la chiave privata, come file CER X.509 con codifica in base 64. Il file viene caricato in un secondo momento in Azure.

Certificato aziendale: se si usa una soluzione aziendale, è possibile usare la catena di certificati esistente. Acquisire il file con estensione cer per il certificato radice che si vuole usare.

Certificato radice autofirmato: se non si usa una soluzione aziendale i certificati, creare un certificato radice autofirmato. In caso contrario, i certificati creati non saranno compatibili con le connessioni da punto a sito e i client riceveranno un errore di connessione quando tentano di connettersi. È possibile usare Azure PowerShell, MakeCert oppure OpenSSL. I passaggi negli articoli seguenti descrivono come generare un certificato radice autofirmato compatibile:

- Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono PowerShell in un computer che esegue Windows 10 o versioni successive. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Istruzioni per MakeCert: usare MakeCert per generare i certificati se non si ha accesso a un computer che esegue Windows 10 o versioni successive. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. I certificati client generati dal certificato radice possono essere installati in qualsiasi client da punto a sito supportato.

- Istruzioni per Linux - OpenSSL

- Istruzioni per Linux - strongSwan

Dopo avere creato il certificato radice, esportare i dati del certificato pubblico, non la chiave privata, come file CER X.509 con codifica Base 64.

Certificato client

-

Ogni computer client che viene connesso a una rete virtuale con la connessione da punto a sito deve avere un certificato client installato. Il certificato viene generato dal certificato radice e viene installato in ogni computer client. Se non si installa un certificato client valido, l'autenticazione avrà esito negativo quando il client prova a connettersi alla rete virtuale.

È possibile generare un certificato univoco per ogni client oppure usare lo stesso certificato per più client. Generare certificati client univoci offre il vantaggio di poter revocare un singolo certificato. In caso contrario, se più client utilizzano lo stesso certificato client per l’autenticazione e questo viene revocato, è necessario generare e installare nuovi certificati per tutti i client che usano tale certificato.

È possibile generare i certificati client usando i metodi seguenti:

Certificato aziendale:

Se si usa una soluzione aziendale per la creazione di certificati, generare un certificato client con il valore di nome comune nel formato name@yourdomain.com. Usare questo formato anziché il formato nome dominio\nome utente.

Verificare che il certificato client sia basato sul modello di certificato utente con Autenticazione client riportato come primo elemento nell'elenco d'uso. Controllare il certificato facendo doppio clic sul certificato client e aprendo Utilizzo chiavi avanzato nella scheda Dettagli.

Certificato radice autofirmato: seguire la procedura descritta in uno degli articoli seguenti sui certificati delle connessioni da punto a sito in modo che i certificati client creati siano compatibili con le connessioni da punto a sito in uso.

Se si genera un certificato client da un certificato radice autofirmato, viene eseguita l'installazione automatica nel computer usato per generarlo. Se si vuole installare un certificato client in un altro computer client, esportarlo come file con estensione .pfx, insieme all'intera catena di certificati. In questo modo, viene creato un file .pfx contenente le informazioni del certificato radice necessarie per l’autenticazione del client.

I passaggi di questi articoli generano un certificato client compatibile, che è quindi possibile esportare e distribuire.

Istruzioni di PowerShell per Windows 10 o versioni successive: queste istruzioni richiedono Windows 10 o versioni successive e PowerShell per generare i certificati. I certificati generati possono essere installati in qualsiasi client con connessione da punto a sito supportato.

Istruzioni per MakeCert: se non si ha accesso a un computer con Windows 10 o versioni successive, è possibile usare MakeCert per generare i certificati. Sebbene MakeCert sia deprecato, è comunque possibile usarlo per generare i certificati. È possibile installare i certificati generati in qualsiasi client con connessione da punto a sito supportato.

Linux: vedere le istruzioni per strongSwan o OpenSSL.

Dopo avere generato il certificato client, esportarlo. Ogni computer client richiede un certificato client per connettersi ed eseguire l'autenticazione.

Caricare le informazioni sulla chiave pubblica del certificato radice

Verificare che la creazione del gateway VPN sia stata completata. In tal caso sarà possibile caricare il file CER, contenente le informazioni sulla chiave pubblica, per un certificato radice attendibile in Azure. Al termine del caricamento di un file CER, Azure lo può usare per autenticare i client in cui è installato un certificato client generato dal certificato radice trusted. È possibile caricare fino a 20 file di certificato radice attendibile aggiuntivi in un secondo momento, se necessario.

Nota

Non è possibile caricare il file CER usando Azure Cloud Shell. È possibile usare PowerShell in locale nel computer o seguire la procedura nel portale di Azure.

Dichiarare la variabile per il nome del certificato, sostituendo il valore con il proprio.

$P2SRootCertName = "P2SRootCert.cer"Sostituire il percorso file con il proprio e quindi eseguire i cmdlet.

$filePathForCert = "C:\cert\P2SRootCert.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64 = [system.convert]::ToBase64String($cert.RawData)Caricare le informazioni sulla chiave pubblica in Azure. Dopo aver caricato le informazioni sul certificato, Azure lo considera un certificato radice attendibile. Durante il caricamento, assicurarsi di eseguire PowerShell in locale nel computer oppure seguire la procedura nel portale di Azure. Al termine del caricamento, verrà visualizzato un valore restituito da PowerShell che mostra PublicCertData. Il completamento del processo di caricamento del certificato richiede circa 10 minuti.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64

Installare un certificato client esportato

La procedura seguente consente eseguire l'installazione in un client Windows. Per altri client e altre informazioni, vedere Installare un certificato client.

- Dopo l'esportazione del certificato client, individuare e copiare il file .pfx nel computer client.

- Nel computer client, fare doppio clic sul file .pfx per installarlo. Lasciare l'opzione Percorso archivio impostata su Utente corrente e quindi selezionare Avanti.

- Nella pagina File da importare non apportare alcuna modifica. Selezionare Avanti.

- Nella pagina Protezione della chiave privata immettere la password per il certificato o verificare che l'entità di sicurezza sia corretta e quindi selezionare Avanti.

- Nella pagina Archivio certificati lasciare la posizione predefinita e quindi selezionare Avanti.

- Selezionare Fine. In Avviso di sicurezza per l'installazione del certificato selezionare Sì. È possibile selezionare "Sì" senza preoccupazioni per questo avviso di sicurezza perché il certificato è stato generato personalmente dall'utente.

- Il certificato è stato importato correttamente.

Verificare che il certificato client sia stato esportato come PFX con l'intera catena di certificati (impostazione predefinita). In caso contrario, le informazioni del certificato radice non sono presenti nel computer client e il client non potrà essere autenticato correttamente.

Generare e scaricare il pacchetto di configurazione del profilo client VPN

Ogni client VPN viene configurato usando i file in un pacchetto di configurazione del profilo client VPN generato e scaricato. Il pacchetto di configurazione contiene impostazioni specifiche del gateway VPN creato. Se si apportano modifiche al gateway, ad esempio modificando un tipo di tunnel, un certificato o un tipo di autenticazione, è necessario generare un altro pacchetto di configurazione del profilo client VPN e installarlo in ogni client. In caso contrario, i client VPN potrebbero non riuscire a connettersi.

Quando si generano file di configurazione del client VPN, il valore di '-AuthenticationMethod' è 'EapTls'. Generare i file di configurazione del client VPN con il comando seguente:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Copiare l'URL nel browser per scaricare il file ZIP.

Configurare i client VPN e connettersi ad Azure

Per la procedura per configurare i client VPN e connettersi ad Azure, vedere gli articoli seguenti:

| Autenticazione | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | |||

| IKEv2, SSTP | Finestre | Client VPN nativo | |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre | Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux | Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Finestre | Client VPN di Azure | |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Per verificare una connessione

Queste istruzioni si applicano ai client Windows.

Per verificare che la connessione VPN è attiva, aprire un prompt dei comandi con privilegi elevati ed eseguire ipconfig/all.

Visualizzare i risultati. Si noti che l'indirizzo IP ricevuto è uno degli indirizzi compresi nel pool di indirizzi del client VPN da punto a sito specificato al momento della configurazione. I risultati sono simili a questo esempio:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.13(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Per connettersi a una macchina virtuale

Queste istruzioni si applicano ai client Windows.

È possibile connettersi a una macchina virtuale distribuita nella rete virtuale creando una connessione Desktop remoto alla macchina virtuale. Il modo migliore per verificare inizialmente che è possibile connettersi alla VM consiste nel connettersi usando il rispettivo indirizzo IP privato, invece del nome del computer. Ciò consente di verificare se è possibile connettersi, non se la risoluzione dei nomi è configurata correttamente.

Individuare l'indirizzo IP privato. È possibile trovare l'indirizzo IP privato di una macchina virtuale esaminando le proprietà per la macchina virtuale nel portale di Azure oppure usando PowerShell.

Portale di Azure: individuare la macchina virtuale nel portale di Azure. Visualizzare le proprietà per la VM. Viene elencato l'indirizzo IP.

PowerShell: usare l'esempio per visualizzare un elenco di macchine virtuali e di indirizzi IP privati dai gruppi di risorse. Non è necessario modificare questo esempio prima di usarlo.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Verificare di essere connessi alla rete virtuale.

Aprire Connessione Desktop remoto digitando RDP o Connessione Desktop remoto nella casella di ricerca sulla barra delle applicazioni. Selezionare quindi Connessione Desktop remoto. È anche possibile aprire Connessione Desktop remoto usando il comando

mstscin PowerShell.In Connessione Desktop remoto immettere l'indirizzo IP privato della macchina virtuale. Selezionare Mostra opzioni per modificare altre impostazioni e quindi connettersi.

Se dovessero verificarsi problemi di connessione a una macchina virtuale con la connessione VPN, controllare quanto segue:

- Verificare che la connessione VPN sia attiva.

- Verificare che venga effettuata la connessione all'indirizzo IP privato per la macchina virtuale.

- Se è possibile connettersi alla macchina virtuale usando l'indirizzo IP privato, ma non il nome computer, verificare di avere configurato correttamente il DNS. Per altre informazioni sul funzionamento della risoluzione dei nomi per le macchine virtuali, vedere Risoluzione dei nomi per le macchine virtuali.

Per altre informazioni sulle connessioni RDP, vedere Risolvere i problemi delle connessioni Desktop remoto a una macchina virtuale.

Verificare che il pacchetto di configurazione del client VPN sia stato generato dopo che sono stati specificati gli indirizzi IP del server DNS per la rete virtuale. Se gli indirizzi IP del server DNS sono stati aggiornati, generare e installare un nuovo pacchetto di configurazione del client VPN.

Usare 'ipconfig' per controllare l'indirizzo IPv4 assegnato alla scheda Ethernet nel computer da cui viene effettuata la connessione. Se l'indirizzo IP è compreso nell'intervallo di indirizzi della rete virtuale a cui ci si sta connettendo o nell'intervallo di indirizzi del pool di indirizzi del client VPN, si verifica la cosiddetta sovrapposizione dello spazio indirizzi. Con questo tipo di sovrapposizione, il traffico di rete non raggiunge Azure e rimane nella rete locale.

Per aggiungere o rimuovere un certificato radice

È possibile aggiungere e rimuovere certificati radice attendibili da Azure. Quando si rimuove un certificato radice, i client con un certificato generato da tale certificato radice non possono eseguire l'autenticazione e non potranno connettersi. Per consentire ai client di eseguire l'autenticazione e connettersi, è necessario installare un nuovo certificato client generato da un certificato radice considerato attendibile (caricato) in Azure. Questa procedura richiede che i cmdlet di Azure PowerShell siano installati localmente nel computer (non Azure Cloud Shell). Per aggiungere i certificati radice è anche possibile usare il portale di Azure.

Per aggiungere:

In Azure è possibile aggiungere fino a 20 file CER di certificato radice. La procedura seguente consente di aggiungere un certificato radice.

Preparare il file CER da caricare:

$filePathForCert = "C:\cert\P2SRootCert3.cer" $cert = new-object System.Security.Cryptography.X509Certificates.X509Certificate2($filePathForCert) $CertBase64_3 = [system.convert]::ToBase64String($cert.RawData)Carica il file . È possibile caricare un solo file alla volta.

Add-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName -VirtualNetworkGatewayname "VNet1GW" -ResourceGroupName "TestRG1" -PublicCertData $CertBase64_3Per verificare che il file del certificato sia stato caricato:

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Per rimuovere:

Dichiarare le variabili. Modificare le variabili nell'esempio in modo che corrispondano al certificato da rimuovere.

$GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group" $P2SRootCertName2 = "ARMP2SRootCert2.cer" $MyP2SCertPubKeyBase64_2 = "MIIC/zCCAeugAwIBAgIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAMBgxFjAUBgNVBAMTDU15UDJTUm9vdENlcnQwHhcNMTUxMjE5MDI1MTIxWhcNMzkxMjMxMjM1OTU5WjAYMRYwFAYDVQQDEw1NeVAyU1Jvb3RDZXJ0MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyjIXoWy8xE/GF1OSIvUaA0bxBjZ1PJfcXkMWsHPzvhWc2esOKrVQtgFgDz4ggAnOUFEkFaszjiHdnXv3mjzE2SpmAVIZPf2/yPWqkoHwkmrp6BpOvNVOpKxaGPOuK8+dql1xcL0eCkt69g4lxy0FGRFkBcSIgVTViS9wjuuS7LPo5+OXgyFkAY3pSDiMzQCkRGNFgw5WGMHRDAiruDQF1ciLNojAQCsDdLnI3pDYsvRW73HZEhmOqRRnJQe6VekvBYKLvnKaxUTKhFIYwuymHBB96nMFdRUKCZIiWRIy8Hc8+sQEsAML2EItAjQv4+fqgYiFdSWqnQCPf/7IZbotgQIDAQABo00wSzBJBgNVHQEEQjBAgBAkuVrWvFsCJAdK5pb/eoCNoRowGDEWMBQGA1UEAxMNTXlQMlNSb290Q2VydIIQKazxzFjMkp9JRiX+tkTfSzAJBgUrDgMCHQUAA4IBAQA223veAZEIar9N12ubNH2+HwZASNzDVNqspkPKD97TXfKHlPlIcS43TaYkTz38eVrwI6E0yDk4jAuPaKnPuPYFRj9w540SvY6PdOUwDoEqpIcAVp+b4VYwxPL6oyEQ8wnOYuoAK1hhh20lCbo8h9mMy9ofU+RP6HJ7lTqupLfXdID/XevI8tW6Dm+C/wCeV3EmIlO9KUoblD/e24zlo3YzOtbyXwTIh34T0fO/zQvUuBqZMcIPfM1cDvqcqiEFLWvWKoAnxbzckye2uk1gHO52d8AVL3mGiX8wBJkjc/pMdxrEvvCzJkltBmqxTM6XjDJALuVh16qFlqgTWCIcb7ju"Rimuovere il certificato.

Remove-AzVpnClientRootCertificate -VpnClientRootCertificateName $P2SRootCertName2 -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -PublicCertData $MyP2SCertPubKeyBase64_2Usare l'esempio seguente per verificare che il certificato sia stato rimosso correttamente.

Get-AzVpnClientRootCertificate -ResourceGroupName "TestRG1" ` -VirtualNetworkGatewayName "VNet1GW"

Per revocare un certificato client

È possibile revocare i certificati client. L'elenco di revoche di certificati consente di negare in modo selettivo la connettività da punto a sito in base a singoli certificati client. Questa operazione è diversa rispetto alla rimozione di un certificato radice attendibile. Se si rimuove un file con estensione cer del certificato radice attendibile da Azure, viene revocato l'accesso per tutti i certificati client generati o firmati dal certificato radice revocato. La revoca di un certificato client, anziché del certificato radice, consente di continuare a usare gli altri certificati generati dal certificato radice per l'autenticazione.

La regola generale è quella di usare il certificato radice per gestire l'accesso a livello di team o organizzazione, usando i certificati client revocati per il controllo di accesso con granularità fine su singoli utenti.

Per revocare:

Ottenere l'identificazione personale del certificato client. Per altre informazioni, vedere Procedura: recuperare l'identificazione personale di un certificato.

Copiare le informazioni in un editor di testo e rimuovere tutti gli spazi in modo da ottenere una stringa continua. Questa stringa viene dichiarata come variabile nel passaggio successivo.

Dichiarare le variabili. Assicurarsi di dichiarare l'identificazione personale ottenuta nel passaggio precedente.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Aggiungere l'identificazione personale all'elenco dei certificati revocati. Viene visualizzato il messaggio "Operazione completata" quando l'identificazione personale è stata aggiunta.

Add-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG ` -Thumbprint $RevokedThumbprint1Verificare che l'identificazione personale sia stata aggiunta all'elenco di revoche di certificati.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RGDopo aver aggiunto l'identificazione personale, il certificato non può più essere usato per la connessione. Ai client che provano a connettersi con questo certificato verrà visualizzato un messaggio che informa che il certificato non è più valido.

Per reintegrare:

È possibile reintegrare un certificato client rimuovendo l'identificazione personale dall'elenco dei certificati client revocati.

Dichiarare le variabili. Assicurarsi di dichiarare l'identificazione personale corretta per il certificato che si vuole reintegrare.

$RevokedClientCert1 = "NameofCertificate" $RevokedThumbprint1 = "51ab1edd8da4cfed77e20061c5eb6d2ef2f778c7" $GWName = "Name_of_virtual_network_gateway" $RG = "Name_of_resource_group"Rimuovere l'identificazione personale del certificato dall'elenco di revoche di certificati.

Remove-AzVpnClientRevokedCertificate -VpnClientRevokedCertificateName $RevokedClientCert1 ` -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG -Thumbprint $RevokedThumbprint1Verificare che l'identificazione personale sia stata rimossa dall'elenco di quelle revocate.

Get-AzVpnClientRevokedCertificate -VirtualNetworkGatewayName $GWName -ResourceGroupName $RG

Domande frequenti sul gateway da punto a sito

Per altre informazioni sul gateway da punto a sito, vedere omande frequenti sul gateway VPN da punto a sito

Passaggi successivi

Dopo aver completato la connessione, è possibile aggiungere macchine virtuali alle reti virtuali. Per altre informazioni, vedere Macchine virtuali. Per altre informazioni sulla rete e sulle macchine virtuali, vedere Panoramica di rete delle macchine virtuali Linux e Azure.

Per informazioni sulla risoluzione dei problemi della connessione da punto a sito, vedere Risoluzione dei problemi: problemi di connessione da punto a sito di Azure.