Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo elenca le funzionalità recenti aggiunte per Microsoft Sentinel e le nuove funzionalità nei servizi correlati che offrono un'esperienza utente avanzata in Microsoft Sentinel. Per le nuove funzionalità correlate alle operazioni di sicurezza unificate nel portale di Defender, vedere Novità delle operazioni di sicurezza unificate?

Le funzionalità elencate sono state rilasciate negli ultimi sei mesi. Per informazioni sulle funzionalità precedenti fornite, vedere i blog della community tecnica.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Giugno 2025

Codeless Connector Platform (CCP) è stato rinominato in Codeless Connector Framework (CCF)

Microsoft Sentinel Codeless Connector Platform (CCP) è stato rinominato in Codeless Connector Framework (CCF). Il nuovo nome riflette l'evoluzione della piattaforma ed evita confusione con altri servizi orientati alla piattaforma, offrendo allo stesso tempo la stessa facilità d'uso e flessibilità che gli utenti si sono abituati ad aspettarsi.

Per altre informazioni, vedere Creare un connettore senza codice e sbloccare il potenziale del Framework del Connettore Senza Codice di Microsoft Sentinel e fare di più con Microsoft Sentinel in modo più rapido.

Consolidamento della documentazione del connettore

La documentazione di riferimento del connettore è stata consolidata, unendo gli articoli del connettore separati in un'unica tabella di riferimento completa. Per informazioni di riferimento sul nuovo connettore, vedere Connettori dati di Microsoft Sentinel.

Selezionare il nome del connettore per espandere la riga e visualizzare i dettagli.

Maggio 2025

- Tutti i casi d'uso di Microsoft Sentinel disponibili a livello generale nel portale di Defender

- Tabella IdentityInfo Unificata

- Aggiunte al supporto per l'ottimizzazione del SOC (Anteprima)

Tutti i casi d'uso di Microsoft Sentinel disponibili a livello generale nel portale di Defender

Tutti i casi d'uso di Microsoft Sentinel in disponibilità generale, incluse le funzionalità multi-tenant e multi-area di lavoro e il supporto per tutti i cloud pubblici e commerciali, sono ora supportati anche per la disponibilità generale nel portale di Defender.

È consigliabile eseguire l'onboarding delle aree di lavoro nel portale di Defender per sfruttare i vantaggi delle operazioni di sicurezza unificata. Per altre informazioni, vedi:

Per altre informazioni, vedi:

- The Best of Microsoft Sentinel - now in Microsoft Defender (blog)

- Microsoft Sentinel nel portale di Microsoft Defender

- Trasferisci l'ambiente di Microsoft Sentinel al portale di Defender

Tabella Unified IdentityInfo

I clienti di Microsoft Sentinel nel portale di Defender che hanno abilitato UEBA possono ora sfruttare una nuova versione della tabella IdentityInfo , disponibile nella sezione Ricerca avanzata del portale di Defender, che include il set di campi più ampio possibile comune sia per i portali di Defender che per i portali di Azure. Questa tabella unificata consente di arricchire le indagini sulla sicurezza nell'intero portale di Defender.

Per altre informazioni, vedere Tabella IdentityInfo.

Aggiunte al supporto dell'ottimizzazione SOC (Anteprima)

Supporto dell'ottimizzazione SOC per:

- Ai MITRE ATT&CK tagging recommendations (Preview): usa l'intelligenza artificiale per suggerire l'assegnazione di tag ai rilevamenti di sicurezza con tattiche e tecniche MITRE ATT&CK.

- Raccomandazioni basate sui rischi (anteprima): consiglia di implementare controlli per risolvere i gap di copertura collegati ai casi d'uso che possono comportare rischi aziendali o perdite finanziarie, inclusi rischi operativi, finanziari, reputazione, conformità e rischi legali.

Per ulteriori informazioni, vedere il riferimento per l'ottimizzazione SOC.

Aprile 2025

- Soluzione Microsoft Sentinel per Microsoft Business Apps disponibile a livello generale nel portale di Azure

- Security Copilot genera riepiloghi degli eventi imprevisti in Microsoft Sentinel nel portale di Azure (anteprima)

- Supporto multi-aree di lavoro e multi-tenant per Microsoft Sentinel nel portale di Defender (Anteprima)

- Microsoft Sentinel ora inserisce tutti gli oggetti e gli indicatori STIX in nuove tabelle di intelligence sulle minacce (anteprima)

- Supporto dell'ottimizzazione SOC per le colonne inutilizzate (anteprima)

Soluzione Microsoft Sentinel per Microsoft Business Apps disponibile a livello generale nel portale di Azure

La soluzione Microsoft Sentinel per Microsoft Business Apps è ora disponibile a livello generale nel portale di Azure.

Security Copilot genera riepiloghi degli eventi imprevisti in Microsoft Sentinel nel portale di Azure (anteprima)

Microsoft Sentinel nel portale di Azure include ora riepiloghi degli eventi imprevisti (in anteprima) generati da Security Copilot, che lo rende in linea con il portale di Defender. Questi riepiloghi offrono agli analisti della sicurezza le informazioni iniziali necessarie per comprendere, valutare e iniziare a analizzare rapidamente gli eventi imprevisti.

Per ulteriori informazioni, vedere Riepilogare gli incidenti di Microsoft Sentinel con Security Copilot.

Supporto multi-area di lavoro e multi-tenant per Microsoft Sentinel nel portale di Defender (anteprima)

Per l'anteprima, nel portale di Defender connettersi a un'area di lavoro primaria e a più aree di lavoro secondarie per Microsoft Sentinel. Se si esegue l'onboarding di Microsoft Sentinel con Defender XDR, gli avvisi di un'area di lavoro primaria vengono correlati ai dati XDR di Defender. Gli eventi imprevisti includono quindi avvisi provenienti dall'area di lavoro principale di Microsoft Sentinel e da Defender XDR. Tutte le altre aree di lavoro onboardate sono considerate secondarie. Gli eventi imprevisti vengono creati in base ai dati dell'area di lavoro e non includono i dati XDR di Defender.

- Se si prevede di usare Microsoft Sentinel nel portale di Defender senza Defender XDR, è possibile gestire più aree di lavoro. Tuttavia, l'area di lavoro principale non include i dati XDR di Defender e non si avrà accesso alle funzionalità XDR di Defender.

- Se si usano più tenant e più aree di lavoro per tenant, è anche possibile usare la gestione multi-tenant di Microsoft Defender per visualizzare eventi imprevisti e avvisi, e per cercare i dati nella ricerca avanzata in più aree di lavoro e tenant.

Per altre informazioni, vedere gli articoli seguenti:

- Più aree di lavoro Microsoft Sentinel nel portale di Defender

- Connettere Microsoft Sentinel al portale di Microsoft Defender

- Gestione multi-tenant di Microsoft Defender

- Visualizzare e gestire eventi imprevisti e avvisi nella gestione multi-tenant di Microsoft Defender

- Rilevazione avanzata nella gestione multi-tenant di Microsoft Defender

Microsoft Sentinel ora inserisce tutti gli oggetti e gli indicatori STIX in nuove tabelle di intelligence sulle minacce (anteprima)

Microsoft Sentinel inserisce ora gli oggetti e gli indicatori STIX nelle nuove tabelle di Intelligence per le minacce, ThreatIntelIndicators e ThreatIntelObjects. Le nuove tabelle supportano il nuovo schema STIX 2.1, che consente di inserire ed eseguire query su vari oggetti intelligence sulle minacce, tra cui identity, attack-patternthreat-actor, e relationship.

Microsoft Sentinel inserisce tutte le informazioni sulle minacce nelle nuove ThreatIntelIndicators tabelle e ThreatIntelObjects , continuando a inserire gli stessi dati nella tabella legacy ThreatIntelligenceIndicator fino al 31 luglio 2025.

Assicurarsi di aggiornare le query personalizzate, le regole di analisi e rilevamento, le cartelle di lavoro e l'automazione per usare le nuove tabelle entro il 31 luglio 2025. Dopo questa data, Microsoft Sentinel smetterà di inserire i dati nella tabella legacy ThreatIntelligenceIndicator . Stiamo aggiornando tutte le soluzioni di intelligence per le minacce predefinite nell'hub del contenuto per sfruttare le nuove tabelle.

Per altre informazioni, vedere gli articoli seguenti:

- Intelligence sulle minacce in Microsoft Sentinel

- Usare gli oggetti e gli indicatori STIX per migliorare l'intelligence sulle minacce e la ricerca delle minacce in Microsoft Sentinel (anteprima)

Supporto per l'ottimizzazione SOC delle colonne non utilizzate (Anteprima)

Per ottimizzare il rapporto dei valori di costo/sicurezza, l'ottimizzazione SOC non usa connettori dati o tabelle. L'ottimizzazione SOC ora espone colonne inutilizzate nelle tabelle. Per altre informazioni, vedere Informazioni di riferimento sull'ottimizzazione SOC dei consigli.

Marzo 2025

Connessione senza agente a SAP ora in anteprima pubblica

Il connettore dati senza agente di Microsoft Sentinel per SAP e il contenuto di sicurezza correlato è ora incluso, come anteprima pubblica, nella soluzione per le applicazioni SAP. Questo aggiornamento include anche i miglioramenti seguenti per il connettore dati senza agente:

- Istruzioni avanzate nel portale per la distribuzione e la configurazione del connettore dati. La documentazione esterna viene aggiornata in modo da basarsi sulle istruzioni nel portale.

- Più dati acquisiti, ad esempio log dei documenti di modifica e dati anagrafici utente.

- Parametri facoltativi per personalizzare il comportamento del connettore dati (facoltativo).

- Nuovo strumento per verificare i prerequisiti di sistema e la compatibilità, consigliato sia prima della distribuzione che durante la risoluzione dei problemi.

Per altre informazioni, vedi:

- Soluzione Microsoft Sentinel per le applicazioni SAP: Panoramica della distribuzione

- Soluzione Microsoft Sentinel per le applicazioni SAP - Informazioni di riferimento sulle funzioni

- Risoluzione dei problemi della soluzione Microsoft Sentinel per la distribuzione di applicazioni SAP

gennaio 2025

- Ottimizzare i feed di intelligence sulle minacce con le regole di inserimento

- Regola di analisi corrispondenze ora disponibile a livello generale

- Interfaccia di gestione delle minacce aggiornata

- Sbloccare la ricerca avanzata con nuovi oggetti STIX acconsentendo esplicitamente alle nuove tabelle di intelligence sulle minacce

- L'API di caricamento di intelligence sulle minacce supporta ora più oggetti STIX

- Connettori dati di Microsoft Defender Threat Intelligence ora disponibili a livello generale

- Supporto dei file Bicep per i repository (anteprima)

- Aggiornamenti di ottimizzazione SOC per la gestione unificata della copertura

- Visualizzare il contenuto granulare della soluzione nell'hub del contenuto di Microsoft Sentinel

Ottimizzare i feed di intelligence sulle minacce con le regole di inserimento

Ottimizzare i feed di intelligence per le minacce filtrando e migliorando gli oggetti prima che vengano recapitati all'area di lavoro. Le regole di inserimento aggiornano gli attributi degli oggetti Intel delle minacce o filtrano gli oggetti tutti insieme. Guarda l'annuncio del blog qui!

Per altre informazioni, vedere Informazioni sulle regole di inserimento di intelligence sulle minacce.

Regola di analisi corrispondenze ora disponibile a livello generale

Microsoft fornisce l'accesso alla sua intelligence sulle minacce Premium tramite la regola di analisi di Microsoft Defender Threat Intelligence, ora disponibile a livello generale. Per ulteriori informazioni su come sfruttare questa regola, che genera avvisi e incidenti ad alta fedeltà, vedere Usare l'analisi abbinata per rilevare minacce.

L'interfaccia di gestione di Intelligence sulle minacce è stata spostata

L'intelligence sulle minacce per Microsoft Sentinel nel portale di Defender è cambiata. Abbiamo rinominato la pagina Gestione Intel e l'abbiamo spostata con altri flussi di lavoro di threat intelligence. Non ci sono modifiche per i clienti che usano Microsoft Sentinel nell'esperienza di Azure.

I miglioramenti alle funzionalità di intelligence sulle minacce sono disponibili per i clienti che usano entrambe le esperienze di Microsoft Sentinel. L'interfaccia di gestione semplifica la creazione e la cura delle minacce intel con queste funzionalità chiave:

- Definire le relazioni durante la creazione di nuovi oggetti STIX.

- Cura l'intelligence sulle minacce esistente con il nuovo strumento di costruzione delle relazioni.

- Creare più oggetti rapidamente copiando metadati comuni da un oggetto TI nuovo o esistente usando una funzionalità di duplicazione.

- Usare la ricerca avanzata per ordinare e filtrare gli oggetti di intelligence delle minacce senza neanche scrivere una query di Log Analytics.

Per altre informazioni, vedere gli articoli seguenti:

- Nuovi oggetti STIX in Microsoft Sentinel

- Comprendere l'intelligence sulle minacce

- Scoprire gli avversari con intelligence sulle minacce nel portale di Defender

Sbloccare la ricerca avanzata con nuovi oggetti STIX optando per le nuove tabelle di informazioni sulle minacce.

Le tabelle che supportano il nuovo schema di oggetti STIX non sono disponibili pubblicamente. Per eseguire query sull'intelligence sulle minacce per gli oggetti STIX con KQL e sbloccare il modello di rilevazione delle minacce informatiche che li usa, richiedere di partecipare con questo modulo. Inserire l'intelligence sulle minacce nelle nuove tabelle, ThreatIntelIndicators e ThreatIntelObjects, insieme a o al posto della tabella corrente, ThreatIntelligenceIndicator, con questo processo di consenso esplicito.

Per altre informazioni, vedere l'annuncio del blog Nuovi oggetti STIX in Microsoft Sentinel.

L'API di caricamento dell'intelligence delle minacce ora supporta più oggetti STIX

Ottimizza l'uso delle piattaforme di intelligence per le minacce collegandole a Microsoft Sentinel con l'API di caricamento. Ora è possibile inserire più oggetti rispetto ai soli indicatori, riflettendo le varie intelligence sulle minacce disponibili. L'API di caricamento supporta gli oggetti STIX seguenti:

indicatorattack-patternidentitythreat-actorrelationship

Per altre informazioni, vedere gli articoli seguenti:

- Collega la piattaforma di intelligence sulle minacce con l'API di caricamento (anteprima)

- Importare intelligence sulle minacce in Microsoft Sentinel con l'API di caricamento (Anteprima)

- Nuovi oggetti STIX in Microsoft Sentinel

Connettori dati di Microsoft Defender Threat Intelligence ora disponibili a livello generale

I connettori dati Premium e Standard di Microsoft Defender Threat Intelligence sono ora disponibili a livello generale nell'hub del contenuto. Per altre informazioni, vedere gli articoli seguenti:

- Esplorare le licenze di Defender Threat Intelligence

- Abilitare il connettore dati di Microsoft Defender Threat Intelligence

Supporto dei file Bicep per i repository (anteprima)

Usare i file Bicep insieme ai o in sostituzione dei modelli JSON ARM nei repository di Microsoft Sentinel. Bicep offre un modo intuitivo per creare modelli di risorse di Azure ed elementi di contenuto di Microsoft Sentinel. Non solo è più facile sviluppare nuovi elementi di contenuto, Bicep semplifica la revisione e l'aggiornamento del contenuto per chiunque faccia parte dell'integrazione continua e della distribuzione del contenuto di Microsoft Sentinel.

Per altre informazioni, vedere Pianificare il contenuto del repository.

Aggiornamenti di ottimizzazione SOC per la gestione unificata della copertura

Nelle aree di lavoro di cui è stato eseguito l'onboarding nel portale di Defender, le ottimizzazioni SOC supportano ora i dati SIEM e XDR, con copertura di rilevamento da tutti i servizi di Microsoft Defender.

Nel portale di Defender, le pagine di ottimizzazione SOC e MITRE ATT&CK offrono funzionalità aggiuntive per ottimizzare la copertura basata sulle minacce, aiutando a comprendere l'impatto delle raccomandazioni sull'ambiente e a stabilire le priorità su quali implementare per prime.

I miglioramenti includono:

| Zona | Dettagli |

|---|---|

| Pagina panoramica delle ottimizzazioni SOC | - Punteggio alto, medio o basso per la copertura del rilevamento corrente. Questo tipo di assegnazione dei punteggi può aiutarti a decidere quali raccomandazioni assegnare priorità a colpo d'occhio. - Indicazione del numero di prodotti Microsoft Defender attivi (servizi) da tutti i prodotti disponibili. Ciò consente di capire se è presente un intero prodotto mancante nell'ambiente. |

|

Riquadro laterale dei dettagli di ottimizzazione, visualizzato quando si approfondisce un'ottimizzazione specifica |

- Analisi dettagliata della copertura, incluso il numero di rilevamenti definiti dall'utente, azioni di risposta e prodotti attivi. - Grafici a ragno dettagliati che mostrano la copertura in diverse categorie di minacce, sia per i rilevamenti predefiniti che per quelli definiti dall'utente. - Opzione per passare allo scenario di minaccia specifico nella pagina MITRE ATT&CK invece di visualizzare la copertura MITRE ATT&CK solo nel riquadro laterale. - Opzione Visualizza lo scenario di minaccia completo per eseguire il drill-down per altri dettagli sui prodotti e i rilevamenti di sicurezza disponibili per fornire copertura di sicurezza nell'ambiente in uso. |

| Pagina MITRE ATT&CK | - Nuovo interruttore per visualizzare la copertura in base allo scenario di minaccia. Se sei passato alla pagina MITRE ATT&CK da un riquadro dei dettagli della raccomandazione o dalla pagina Visualizza lo scenario completo di minaccia, la pagina MITRE ATT&CK è pre-filtrata per il tuo scenario di minaccia. - Il riquadro dei dettagli della tecnica, visualizzato sul lato quando si seleziona una tecnica MITRE ATT&CK specifica, mostra ora il numero di rilevamenti attivi da tutti i rilevamenti disponibili per tale tecnica. |

Per altre informazioni, vedere Ottimizza le operazioni di sicurezza e Comprendere la copertura della sicurezza secondo il framework MITRE ATT&CK.

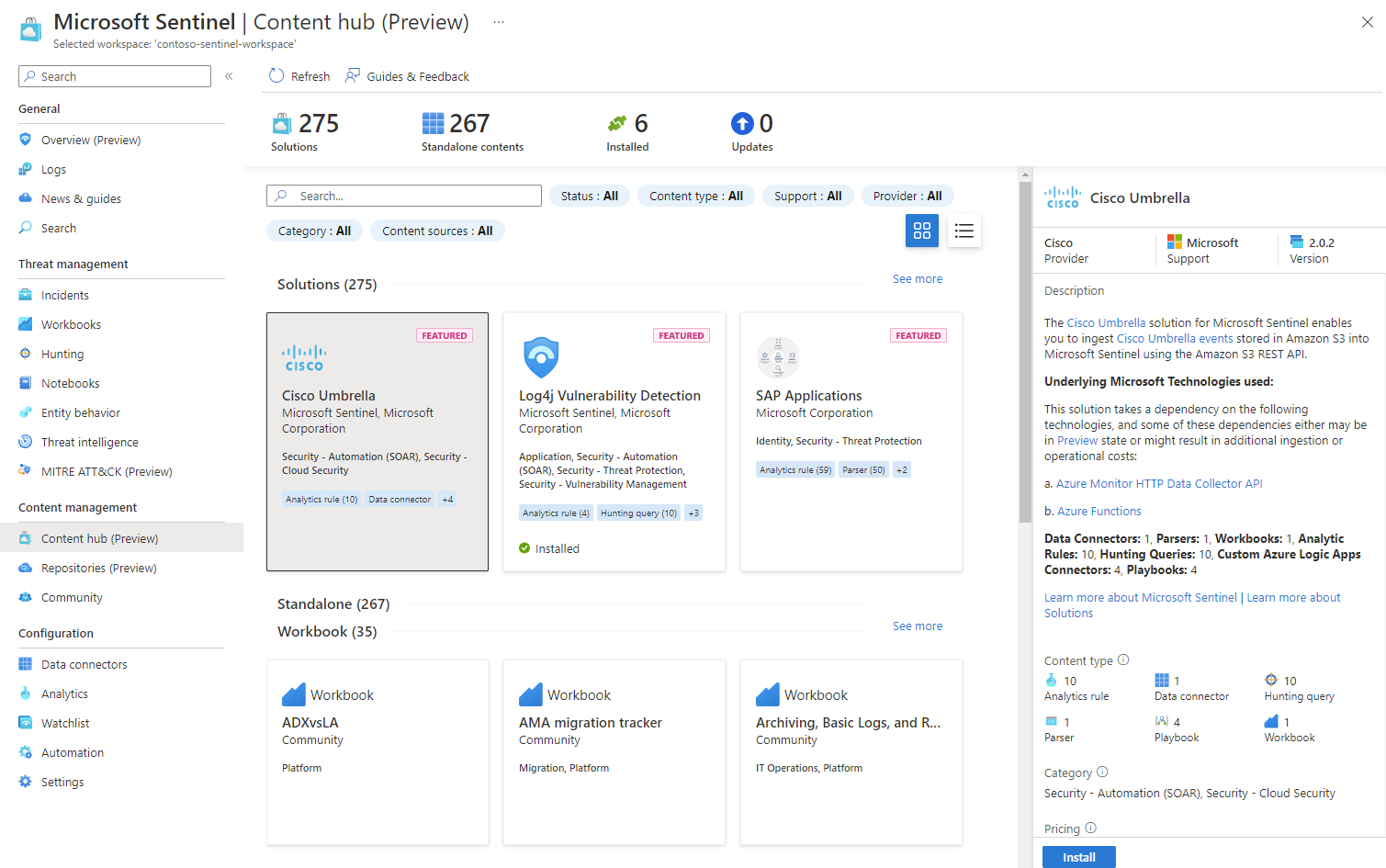

Visualizzare il contenuto granulare della soluzione nell'hub del contenuto di Microsoft Sentinel

È ora possibile visualizzare i singoli contenuti disponibili in una soluzione specifica direttamente dall'hub contenuto, anche prima di aver installato la soluzione. Questa nuova visibilità consente di comprendere il contenuto disponibile e di identificare, pianificare e installare più facilmente le soluzioni specifiche necessarie.

Espandi ogni soluzione nel Content hub per visualizzare incluso il contenuto di sicurezza. Ad esempio:

Gli aggiornamenti granulari del contenuto della soluzione includono anche un motore di ricerca basato su intelligenza artificiale generativo che consente di eseguire ricerche più affidabili, approfondire il contenuto della soluzione e restituire risultati per termini simili.

Per altre informazioni, vedere Scoprire contenuti.