Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Quando si crea una VM (VM), è necessario creare una rete virtuale o usarne una esistente. Stabilire come si accederà alle macchine virtuali nella rete virtuale. È importante pianificare prima di creare risorse e comprendere i limiti delle risorse di rete.

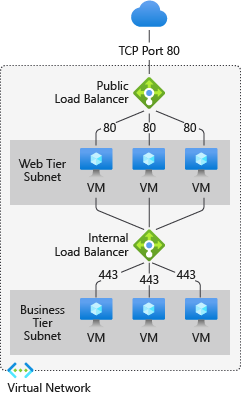

Nella figura seguente le macchine virtuali sono rappresentate come server Web e server applicazioni. Ogni set di macchine virtuali viene assegnato a subnet separate nella rete virtuale.

È possibile creare una rete virtuale prima di creare una macchina virtuale oppure creare la rete virtuale durante la creazione di una macchina virtuale.

Creare queste risorse per supportare la comunicazione con una macchina virtuale:

Interfacce di rete

Indirizzi IP

Rete virtuale e subnet

Considerare anche queste risorse facoltative:

Gruppi di sicurezza di rete

Servizi di bilanciamento del carico

Interfacce di rete

Un'interfaccia di rete (NIC) rappresenta l'interconnessione tra una macchina virtuale e una rete virtuale. Una macchina virtuale deve avere almeno una scheda di interfaccia di rete. Una VM può avere più schede di interfaccia di rete, a seconda delle dimensioni della VM creata. Per informazioni sul numero di schede di interfaccia di rete supportate da ogni dimensione di VM, vedere Dimensioni delle VM.

È possibile creare una macchina virtuale con più interfacce di rete e aggiungere o rimuovere le interfacce durante il ciclo di vita di una macchina virtuale. Più schede di interfaccia di rete consentono a una VM di connettersi a subnet diverse.

Ogni interfaccia di rete collegata a una VM deve essere situata nella stessa località e nello stesso abbonamento della VM. Ogni scheda di interfaccia di rete deve essere connessa a una rete virtuale presente nella stessa posizione di Azure e nella stessa sottoscrizione della scheda di interfaccia di rete. La subnet a cui è connessa una macchina virtuale può essere modificata dopo la creazione della macchina virtuale. Non è possibile modificare la rete virtuale. A ogni interfaccia di rete collegata a una VM viene assegnato un indirizzo MAC che non cambia finché non viene eliminata la VM.

Questa tabella elenca i metodi che è possibile usare per creare un'interfaccia di rete.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Quando si crea una macchina virtuale nel portale di Azure, viene creata automaticamente un'interfaccia di rete. Il portale crea una VM con una sola interfaccia di rete. Una VM con più di un'interfaccia di rete dovrà essere creata con un metodo diverso. |

| Azure PowerShell | Usare New-AzNetworkInterface con il parametro -PublicIpAddressId per specificare l'identificatore dell'indirizzo IP pubblico creato in precedenza. |

| Interfaccia della riga di comando di Azure | Per specificare l'identificatore dell'indirizzo IP pubblico creato in precedenza, usare az network nic create con il parametro --public-ip-address. |

| Modello | Per informazioni sulla distribuzione di un'interfaccia di networking con un modello, vedere Interfaccia di rete in una rete virtuale con indirizzo IP pubblico. |

Indirizzi IP

È possibile assegnare questi tipi di indirizzi IP a un'interfaccia di rete in Azure:

Indirizzi IP pubblici: usati per comunicare in ingresso e in uscita (senza network address translation (NAT)), con Internet e altre risorse di Azure non connesse a una rete virtuale. L'assegnazione di un indirizzo IP pubblico a un'interfaccia di rete è facoltativa. Per gli indirizzi IP pubblici è previsto un addebito nominale ed è fissato un numero massimo per ogni sottoscrizione.

Indirizzi IP privati: usati per la comunicazione all'interno di una rete virtuale, nella rete locale e in Internet (con NAT). Almeno un indirizzo IP privato deve essere assegnato a una VM. Per altre informazioni su NAT in Azure, vedere Informazioni sulle connessioni in uscita in Azure.

Puoi assegnare indirizzi IP pubblici a:

Macchine virtuali

Servizi di bilanciamento del carico pubblici

È possibile assegnare un indirizzo IP privato a:

Macchine virtuali

Servizi di bilanciamento del carico interni

Assegnare gli indirizzi IP a una VM usando un'interfaccia di rete.

Azure assegna gli indirizzi IP in modo dinamico per impostazione predefinita. Un indirizzo IP non viene assegnato al momento della creazione, ma viene assegnato quando si crea o si avvia una macchina virtuale arrestata. L'indirizzo IP viene rilasciato quando si arresta o si elimina la macchina virtuale.

Per mantenere invariato l'indirizzo IP per la macchina virtuale, impostare il metodo di allocazione su statico. L'indirizzo IP viene assegnato immediatamente e rilasciato solo se si elimina la macchina virtuale o si modifica il metodo di allocazione in modalità dinamica.

Questa tabella elenca i metodi che è possibile usare per creare un indirizzo IP.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Per impostazione predefinita, gli indirizzi IP pubblici sono dinamici. L'indirizzo IP può cambiare quando la macchina virtuale viene arrestata o eliminata. Per garantire che la VM usi sempre lo stesso indirizzo IP pubblico, creare un indirizzo IP pubblico statico. Per impostazione predefinita, il portale assegna un indirizzo IP privato dinamico a una NIC durante la creazione di una VM. È possibile modificare l'indirizzo IP in statico dopo aver creato la VM. |

| Azure PowerShell | Usare New-AzPublicIpAddress con il parametro -AllocationMethod impostato su Dinamico o Statico. |

| Interfaccia della riga di comando di Azure | Usare az network public-ip create con il parametro --allocation-method impostato su Dynamic o Static. |

| Modello | Per altre informazioni sulla distribuzione di un indirizzo IP pubblico con un modello, vedere Interfaccia di rete in una rete virtuale con indirizzo IP pubblico. |

Dopo aver creato un indirizzo IP pubblico è possibile associarlo a una VM assegnandolo a un'interfaccia di rete.

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa del gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Macchine virtuali create utilizzando i set di scalabilità delle macchine virtuali nella modalità di orchestrazione flessibile non hanno accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

Rete virtuale e subnet

Una subnet è un intervallo di indirizzi IP all'interno della rete virtuale. È possibile dividere la rete virtuale in più subnet per motivi di organizzazione e sicurezza. Ogni interfaccia di rete in una VM è connessa a una subnet in una rete virtuale. Le interfacce di rete connesse alle subnet (alla stessa o a diverse) di una rete virtuale possono comunicare tra loro senza nessuna configurazione aggiuntiva.

Quando si configura una rete virtuale, si specifica la topologia, tra cui gli spazi degli indirizzi e le subnet disponibili. Selezionare gli intervalli di indirizzi che non si sovrappongono se la rete virtuale è connessa ad altre reti virtuali o reti locali. Gli indirizzi IP sono privati e non possono essere accessibili da Internet. Azure considera qualsiasi intervallo di indirizzi come parte dello spazio indirizzi IP della rete virtuale privata. L'intervallo di indirizzi è raggiungibile solo all'interno della rete virtuale, all'interno di reti virtuali interconnesse e dalla posizione locale.

Se si lavora in un'organizzazione in cui un altro utente è responsabile delle reti interne, consultare questa persona prima di selezionare lo spazio degli indirizzi. Assicurarsi che non ci siano sovrapposizioni nello spazio indirizzi. Comunicare con loro lo spazio che si desidera usare in modo che non tentino di usare lo stesso intervallo di indirizzi IP.

Non esistono limiti di sicurezza per impostazione predefinita tra le subnet. Le macchine virtuali in ognuna di queste subnet possono comunicare. Se la distribuzione richiede limiti di sicurezza, usare Gruppi di sicurezza di rete (NSG)che controllano il flusso di traffico da e verso le subnet e da e verso le VM.

Questa tabella elenca i metodi che è possibile usare per creare una rete virtuale e le subnet.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Se è Azure a creare una rete virtuale quando si crea una VM, il nome sarà una combinazione del nome del gruppo di risorse che contiene la rete virtuale e -vnet. Lo spazio degli indirizzi è 10.0.0.0/24, il nome della subnet richiesto è default e l'intervallo di indirizzi della subnet è 10.0.0.0/24. |

| Azure PowerShell | Usare New-AzVirtualNetworkSubnetConfig e New-AzVirtualNetwork per creare una subnet e una rete virtuale. È anche possibile usare Add-AzVirtualNetworkSubnetConfig per aggiungere una subnet a una rete virtuale esistente. |

| Interfaccia della riga di comando di Azure | La subnet e la rete virtuale vengono create contemporaneamente. Specificare un parametro --subnet-name per az network vnet create utilizzando il nome della subnet. |

| Modello | Per altre informazioni sull'uso di un modello per creare una rete virtuale e subnet, vedere Rete virtuale con due subnet. |

Prefissi di indirizzi multipli in una subnet

Prefissi di indirizzo multipli su una subnet sono una funzionalità che offre la possibilità di modificare gli spazi degli indirizzi IP su una subnet. Con questa soluzione, i clienti che usano macchine virtuali e set di scalabilità di macchine virtuali possono aggiungere e rimuovere prefissi di indirizzi IP per soddisfare i requisiti di ridimensionamento.

Limitazioni:

I clienti possono usare solo una singola configurazione dell'indirizzo cliente (CA) per ogni scheda di interfaccia di rete.

I clienti possono usare solo le subnet delle VM e dei set di scalabilità delle macchine virtuali. Le sottoreti delegate non sono supportate.

Prezzi: vengono offerti gratuitamente più prefissi di indirizzi in una subnet.

Siamo lieti di condividere commenti e suggerimenti su questa funzionalità in questo rapido sondaggio.

Importante

Il supporto di più prefissi per le subnet della rete virtuale di Azure è attualmente disponibile in anteprima pubblica. Questa versione di anteprima non ha alcun contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero avere funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Per altre informazioni su come configurare più prefissi di indirizzi in una subnet, vedere Creare diversi prefissi per una subnet.

Importante

Sono disponibili due proprietà della subnet per lo spazio degli indirizzi, AddressPrefix (stringa) e AddressPrefixes (elenco). La distinzione e l'utilizzo sono spiegate come segue.

- La proprietà dell’array è stata introdotta per il dual stack. La proprietà viene usata anche per gli scenari con più prefissi di subnet, come illustrato in precedenza.

- Nell'ambito dell'aggiornamento dell'esperienza del cliente del portale di Azure, AddressPrefixes è la proprietà predefinita per lo spazio degli indirizzi della subnet quando viene creata una subnet tramite il portale.

- Per impostazione predefinita, tutte le nuove subnet create tramite il portale utilizzano il parametro AddressPrefixes.

- Se i clienti usano dual stack nella rete virtuale o hanno più prefissi di subnet, vengono aggiornati per usare la proprietà di elenco.

- Per le distribuzioni esistenti che usano la stringa, il comportamento corrente viene mantenuto a meno che non siano presenti modifiche esplicite nella rete virtuale per usare la proprietà list per i prefissi degli indirizzi della subnet. Un esempio è l'aggiunta di spazio di indirizzamento IPv6 o un altro prefisso alla sottorete.

- È consigliabile che i clienti cerchino entrambe le proprietà nella sottorete, laddove applicabile.

Gruppi di sicurezza di rete

Un gruppo di sicurezza di rete (NSG) contiene una serie di regole dell'elenco di controllo di accesso (ACL) che consentono o rifiutano il traffico di rete verso le subnet, le interfacce di rete o entrambe. I gruppi di sicurezza di rete possono essere associati a subnet o singole interfacce di rete connesse a una subnet. Quando un gruppo di sicurezza di rete viene associato a una subnet, le regole ACL si applicano a tutte le VM in tale subnet. È possibile limitare il traffico verso una singola interfaccia di rete (NIC) associando un gruppo di sicurezza di rete (NSG) direttamente a un NIC.

I gruppi di sicurezza di rete contengono due set di regole, le regole in ingresso e quelle in uscita. La priorità per una regola deve essere univoca all'interno di ogni set.

Ogni regola ha proprietà di:

Protocollo

Intervalli di porte di origine e di destinazione

Prefissi degli indirizzi

Direzione del traffico

Priorità

Tipo di accesso

Tutti i gruppi di sicurezza di rete contengono un set di regole predefinite. Non è possibile eliminare o eseguire l'override di queste regole predefinite, perché hanno la priorità più bassa e le regole create non possono sostituire tali regole.

Quando si associa un NSG a una scheda di rete, le regole di accesso di rete nell’NSG vengono applicate solo a tale scheda di rete. Se un gruppo di sicurezza di rete applicato a una singola scheda di interfaccia di rete di una VM con più schede di interfaccia di rete, non influisce sul traffico verso le altre schede di interfaccia di rete. È possibile associare diversi gruppi di sicurezza di rete a un'interfaccia di rete (o a una VM, a seconda del modello di distribuzione) e alla subnet a cui è vincolata un'interfaccia di rete o una VM. La priorità viene assegnata in base alla direzione del traffico.

Assicurarsi di pianificare i gruppi di sicurezza di rete quando si pianificano le macchine virtuali e la rete virtuale.

Questa tabella elenca i metodi che è possibile usare per creare un gruppo di sicurezza di rete.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Quando si crea una VM nel portale di Azure, un NSG viene creato automaticamente e associato all'interfaccia di rete creata dal portale. Il nome del gruppo di sicurezza di rete è una combinazione del nome della VM e -nsg.

Questo gruppo di sicurezza di rete contiene una regola in ingresso: con una priorità pari a 1000. Servizio impostato su RDP. Protocollo impostato su TCP. Porta impostata su 3389. Azione impostata su Consenti. Se si desidera consentire qualsiasi altro traffico in ingresso alla VM, creare un'altra regola o regole. |

| Azure PowerShell | Usare New-AzNetworkSecurityRuleConfig e specificare le informazioni necessarie per la regola. Usare New-AzNetworkSecurityGroup per creare il gruppo di sicurezza di rete. Usare Set-AzVirtualNetworkSubnetConfig per configurare l'NSG per subnet. Usare Set-AzVirtualNetwork per aggiungere il gruppo di sicurezza di rete alla rete virtuale. |

| Interfaccia della riga di comando di Azure | Usare az network nsg create per creare il gruppo di sicurezza di rete. Usare az network nsg rule create per aggiungere regole al gruppo di sicurezza di rete. Usare az network vnet subnet update per aggiungere il gruppo di sicurezza di rete alla subnet. |

| Modello | Vedere Create a Network Security Group (Creare un gruppo di sicurezza di rete) per istruzioni sulla distribuzione di un gruppo di sicurezza di rete con un modello. |

Servizi di bilanciamento del carico

Azure Load Balancer offre elevati livelli di disponibilità e prestazioni di rete per le applicazioni. Un servizio di bilanciamento del carico può essere configurato per bilanciare il traffico Internet in ingresso verso le macchine virtuali o bilanciare il traffico tra le macchine virtuali in una rete virtuale. Un servizio di bilanciamento del carico può anche bilanciare il traffico tra computer locali e VM in una rete virtuale cross-premise oppure inoltrare il traffico esterno a una VM specifica.

Il servizio di bilanciamento del carico mappa il traffico in ingresso e in uscita tra:

Indirizzo IP pubblico e porta sul Load Balancer.

Indirizzo IP privato e porta della VM.

Quando si crea un servizio di bilanciamento del carico è anche necessario considerare questi elementi di configurazione:

Configurazione IP front-end: un servizio di bilanciamento del carico può includere uno o più indirizzi IP front-end. Questi indirizzi IP vengono usati come ingresso per il traffico.

Pool di indirizzi back-end: indirizzi IP associati alla scheda di interfaccia di rete in cui viene distribuito il carico.

Port forwarding: definisce il modo in cui il traffico in ingresso attraversa l'IP front-end e viene distribuito all'IP back-end tramite regole NAT in ingresso.

Regole di bilanciamento del carico: eseguono il mapping di una specifica combinazione di IP e porte front-end a un set di combinazioni di indirizzi IP e porte back-end. Un bilanciamento del carico singolo può avere più regole di bilanciamento del carico. Ogni regola è una combinazione di un IP e una porta front-end e un IP e una porta back-end associata alle VM.

Probe: monitorano l'integrità delle VM. Se un probe non risponde, il servizio di bilanciamento del carico interrompe l'invio di nuove connessioni alla VM non integra. Le connessioni esistenti non sono interessate, mentre quelle nuove vengono inviate alle VM integre.

Regole in uscita: una regola in uscita configura NAT (Network Address Translation) in uscita per tutte le macchine virtuali o le istanze identificate dal pool back-end del servizio Load Balancer Standard da trasferire nel front-end.

Questa tabella elenca i metodi che è possibile usare per creare un servizio di bilanciamento del carico con connessione Internet.

| metodo | Descrizione |

|---|---|

| Azure portal | È possibile bilanciare il carico del traffico Internet verso le macchine virtuali con il portale di Azure. |

| Azure PowerShell | Usare New-AzLoadBalancerFrontendIpConfig con il parametro -PublicIpAddress per specificare l'identificatore dell'indirizzo IP pubblico creato in precedenza. Usare New-AzLoadBalancerBackendAddressPoolConfig per creare la configurazione del pool di indirizzi back-end. Usare New-AzLoadBalancerInboundNatRuleConfig per creare regole NAT in ingresso associate alla configurazione IP front-end creata. Usare New-AzLoadBalancerProbeConfig per creare i probe necessari. Usare New-AzLoadBalancerRuleConfig per creare la configurazione del servizio di bilanciamento del carico. Usare New-AzLoadBalancer per creare il servizio di bilanciamento del carico. |

| Interfaccia della riga di comando di Azure | Usare az network lb create per creare la configurazione iniziale del bilanciatore del carico. Usare az network lb frontend-ip create per aggiungere l'indirizzo IP pubblico creato in precedenza. Usare az network lb address-pool create per aggiungere la configurazione del pool di indirizzi back-end. Usare az network lb inbound-nat-rule create per aggiungere le regole NAT. Usare az network lb rule create per creare le regole di bilanciamento del carico. Usare az network lb probe create per aggiungere le sonde. |

| Modello | Usare 3 macchine virtuali in un Load Balancer come guida per la distribuzione di un Load Balancer usando un modello. |

Questa tabella elenca i metodi che è possibile usare per creare un servizio di bilanciamento del carico interno.

| metodo | Descrizione |

|---|---|

| Azure portal | È possibile bilanciare il carico del traffico interno con un servizio di bilanciamento del carico nel portale di Azure. |

| Azure PowerShell | Per specificare un indirizzo IP privato nella subnet della rete, usare New-AzLoadBalancerFrontendIpConfig con il parametro -PrivateIpAddress. Usare New-AzLoadBalancerBackendAddressPoolConfig per creare la configurazione del pool di indirizzi back-end. Usare New-AzLoadBalancerInboundNatRuleConfig per creare regole NAT in ingresso associate alla configurazione IP front-end creata. Usare New-AzLoadBalancerProbeConfig per creare le sonde necessarie. Usare New-AzLoadBalancerRuleConfig per creare la configurazione del servizio di bilanciamento del carico. Usare New-AzLoadBalancer per creare il servizio di bilanciamento del carico. |

| Interfaccia della riga di comando di Azure | Usare il comando az network lb create per creare la configurazione iniziale del bilanciamento del carico. Per definire l'indirizzo IP privato, usare az network lb frontend-ip create con il parametro --private-ip-address. Usare az network lb address-pool create per aggiungere la configurazione del pool di indirizzi back-end. Usare az network lb inbound-nat-rule create per aggiungere le regole NAT. Usare az network lb rule create per aggiungere le regole del servizio di bilanciamento del carico. Usare az network lb probe create per aggiungere le sonde. |

| Modello | Usare 2 macchine virtuali in un Load Balancer come guida per la distribuzione di un Load Balancer usando un modello. |

Macchine virtuali

Le macchine virtuali possono essere create nella stessa rete virtuale e possono connettersi tra loro usando indirizzi IP privati. Le macchine virtuali possono connettersi se si trovano in subnet diverse. Si connettono senza la necessità di configurare un gateway o di usare indirizzi IP pubblici. Per inserire le VM in una rete virtuale, creare la rete virtuale. Quando si crea ogni VM, la si assegna alla rete virtuale e alla subnet. Le macchine virtuali acquisiscono le impostazioni di rete durante la distribuzione o l'avvio.

Alle macchine virtuali viene assegnato un indirizzo IP quando vengono distribuite. Quando si distribuiscono più VM in una rete virtuale o in una subnet, gli indirizzi IP vengono assegnati durante l'avvio. È anche possibile assegnare un indirizzo IP statico a una VM. Se si assegna un IP statico, considerare l'uso di una subnet specifica per evitare di riusare accidentalmente un IP statico per un'altra VM.

Se si crea una VM e successivamente si desidera eseguirne la migrazione in una rete virtuale, non si tratta di una semplice modifica della configurazione. Ridistribuire la VM nella rete virtuale. Il modo più semplice per ridistribuire consiste nell'eliminare la VM, ma non i dischi collegati a essa, quindi ricreare la VM con i dischi originali nella rete virtuale.

Questa tabella elenca i metodi che è possibile usare per creare una macchina virtuale in una rete virtuale.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Usa le impostazioni di rete predefinite citate in precedenza per creare una VM con una singola interfaccia di rete. Per creare una VM con più interfacce di rete è necessario procedere con un metodo diverso. |

| Azure PowerShell | Prevede l'uso di Add-AzVMNetworkInterface per aggiungere l'interfaccia di rete creata in precedenza alla configurazione della macchina virtuale. |

| Interfaccia della riga di comando di Azure | Creare e connettere una VM a una rete virtuale, una subnet e una scheda di rete (NIC) attraverso singoli passaggi. |

| Modello | Vedere Very simple deployment of a Windows VM (Distribuzione molto semplice di una VM Windows) per istruzioni sulla distribuzione di una VM con un modello. |

Gateway NAT

Un gateway NAT di Azure semplifica la connettività Internet in sola uscita per le reti virtuali. Quando viene configurato in una subnet, per tutta la connettività in uscita vengono usati gli indirizzi IP pubblici statici specificati. La connettività in uscita è possibile senza bilanciamento del carico o indirizzi IP pubblici collegati direttamente alle macchine virtuali. Il NAT è completamente gestito e altamente resiliente.

È possibile definire la connettività in uscita per ogni subnet con NAT. Più subnet nella stessa rete virtuale possono avere NAT diversi. Per configurare una subnet, specificare la risorsa gateway NAT da usare. Il gateway NAT viene usato per tutti i flussi UDP e TCP in uscita di qualsiasi istanza di macchina virtuale. NAT è compatibile con risorse di indirizzi IP pubblici standard o risorse di prefisso IP pubblico o con una combinazione di entrambi. È possibile usare un prefisso di indirizzo IP pubblico direttamente oppure distribuire gli indirizzi IP pubblici del prefisso tra più risorse gateway NAT. NAT pulisce tutto il traffico verso l'intervallo di indirizzi IP del prefisso. Il filtraggio IP delle tue implementazioni è più semplice.

Il gateway NAT elabora automaticamente tutto il traffico in uscita senza alcuna configurazione del cliente. Le route definite dall'utente non sono necessarie. NAT ha la precedenza su altri scenari di connessioni in uscita e sostituisce la destinazione Internet predefinita di una subnet.

I set di scalabilità delle macchine virtuali che creano macchine virtuali con modalità di orchestrazione flessibile non dispongono di un accesso in uscita predefinito. Il gateway NAT di Azure è il metodo di accesso in uscita consigliato per la modalità di orchestrazione flessibile dei set di scalabilità di macchine virtuali.

Per altre informazioni sul gateway NAT di Azure, vedere Che cos'è il gateway NAT di Azure?

Questa tabella elenca i metodi che è possibile usare per creare una risorsa di gateway NAT.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Crea una rete virtuale, una subnet, un indirizzo IP pubblico, un gateway NAT e una macchina virtuale per testare la risorsa gateway NAT. |

| Azure PowerShell | Include l'uso di New-AzNatGateway per creare una risorsa gateway NAT. Crea una rete virtuale, una subnet, un indirizzo IP pubblico, un gateway NAT e una macchina virtuale per testare la risorsa gateway NAT. |

| Interfaccia della riga di comando di Azure | Include l'uso di az network nat gateway create per creare una risorsa gateway NAT. Crea una rete virtuale, una subnet, un indirizzo IP pubblico, un gateway NAT e una macchina virtuale per testare la risorsa gateway NAT. |

| Modello | Crea una rete virtuale, una subnet, un indirizzo IP pubblico e una risorsa gateway NAT. |

Azure Bastion

Azure Bastion viene distribuito per fornire connettività di gestione sicura alle macchine virtuali in una rete virtuale. Il servizio Azure Bastion consente di accedere in modo sicuro e facile a RDP e SSH alle VM nella rete virtuale. Azure bastion abilita le connessioni senza esporre un indirizzo IP pubblico nella VM. Le connessioni vengono effettuate direttamente nel portale di Azure, senza la necessità di un client/agente aggiuntivo o di un componente software. Azure Bastion supporta indirizzi IP pubblici standard.

La tariffa oraria inizia dal momento in cui viene distribuito Bastion, a prescindere dall'utilizzo dei dati in uscita. Per altre informazioni, vedere Prezzi e SKU. Se si distribuisce Bastion nel corso di un'esercitazione o di un test, è consigliabile eliminare questa risorsa dopo averla usata.

Per altre informazioni su Azure Bastion, vedere Che cos'è Azure Bastion?

Questa tabella elenca i metodi che è possibile usare per creare una distribuzione di Azure Bastion.

| metodo | Descrizione |

|---|---|

| Portale di Azure | Crea una rete virtuale, subnet, ip pubblico, bastion host e macchine virtuali. |

| Azure PowerShell | Crea una rete virtuale, delle subnet, un IP pubblico e un host bastion. Include l'uso di New-AzBastion per creare l'host Bastion. |

| Interfaccia della riga di comando di Azure | Crea una rete virtuale, una subnet, un IP pubblico e un host bastion. Include l'uso di az network bastion create per creare l'host bastion. |

| Modello | Per un esempio di distribuzione di modelli che integra un host Azure Bastion con una distribuzione di esempio, vedere Avvio rapido: Creare un servizio di bilanciamento del carico pubblico per bilanciare il carico delle VM usando un modello di ARM. |

Passaggi successivi

Per una guida specifica su come gestire le reti virtuali di Azure per le macchine virtuali, vedere le esercitazioni di Windows o Linux.

Sono disponibili anche avvii rapidi su come bilanciare il carico delle VM e creare applicazioni a disponibilità elevata usando l'interfaccia della riga di comando o PowerShell

Scopri come configurare le connessioni tra reti virtuali.

Informazioni su come risolvere i problemi relativi alle route.

Altre informazioni sulla larghezza di banda della rete di macchine virtuali.