Criteri di sessione

Microsoft Defender per il cloud i criteri di sessione delle app offrono visibilità granulare nelle app cloud con monitoraggio a livello di sessione in tempo reale. Usare i criteri di sessione per eseguire azioni diverse, a seconda dei criteri impostati per una sessione utente.

Anziché consentire o bloccare completamente l'accesso, usare i criteri di controllo sessione per consentire l'accesso durante il monitoraggio della sessione. È anche possibile limitare attività di sessione specifiche usando il supporto del proxy inverso di Controllo app per l'accesso condizionale.

Ad esempio, potresti decidere di voler consentire agli utenti di accedere a un'app da dispositivi non gestiti o da sessioni provenienti da posizioni specifiche. Tuttavia, si vuole limitare il download di file sensibili o richiedere che documenti specifici siano protetti al download.

I criteri di sessione consentono di impostare controlli sessione utente, configurare l'accesso e altro ancora:

- Monitorare tutte le attività

- Bloccare tutti i download

- Bloccare attività specifiche

- Richiedere l'autenticazione dettagliata (contesto di autenticazione)

- Proteggere i file durante il download

- Proteggere i caricamenti di file sensibili

- Bloccare il malware al caricamento

- Informare gli utenti di proteggere i file sensibili

Nota

- Non esiste alcun limite al numero di criteri che è possibile applicare.

- Non esiste alcuna connessione tra un criterio creato per un'app host e le app per le risorse correlate. Ad esempio, i criteri di sessione creati per Teams, Exchange o Gmail non sono connessi a Sharepoint, OneDrive o Google Drive. Se sono necessari criteri per l'app per le risorse oltre all'app host, creare un criterio separato.

Prerequisiti per l'uso dei criteri di sessione

Prima di iniziare, assicurarsi di disporre dei prerequisiti seguenti:

Una licenza di app Defender per il cloud (autonoma o parte di un'altra licenza)

Una licenza per Microsoft Entra ID P1 (come licenza autonoma o come licenza E5) o la licenza richiesta dalla soluzione provider di identità (IdP)

Distribuire le app pertinenti usando il controllo delle app con l'accesso condizionale

Assicurarsi di aver configurato la soluzione IdP in modo che funzioni con Defender per il cloud Apps, come indicato di seguito:

- Per l'accesso condizionale di Microsoft Entra, vedere Configurare l'integrazione con Microsoft Entra ID

- Per altre soluzioni IdP, vedere Configurare l'integrazione con altre soluzioni IdP

Creare un criterio di sessione di app Defender per il cloud

Per creare un nuovo criterio di sessione, seguire questa procedura:

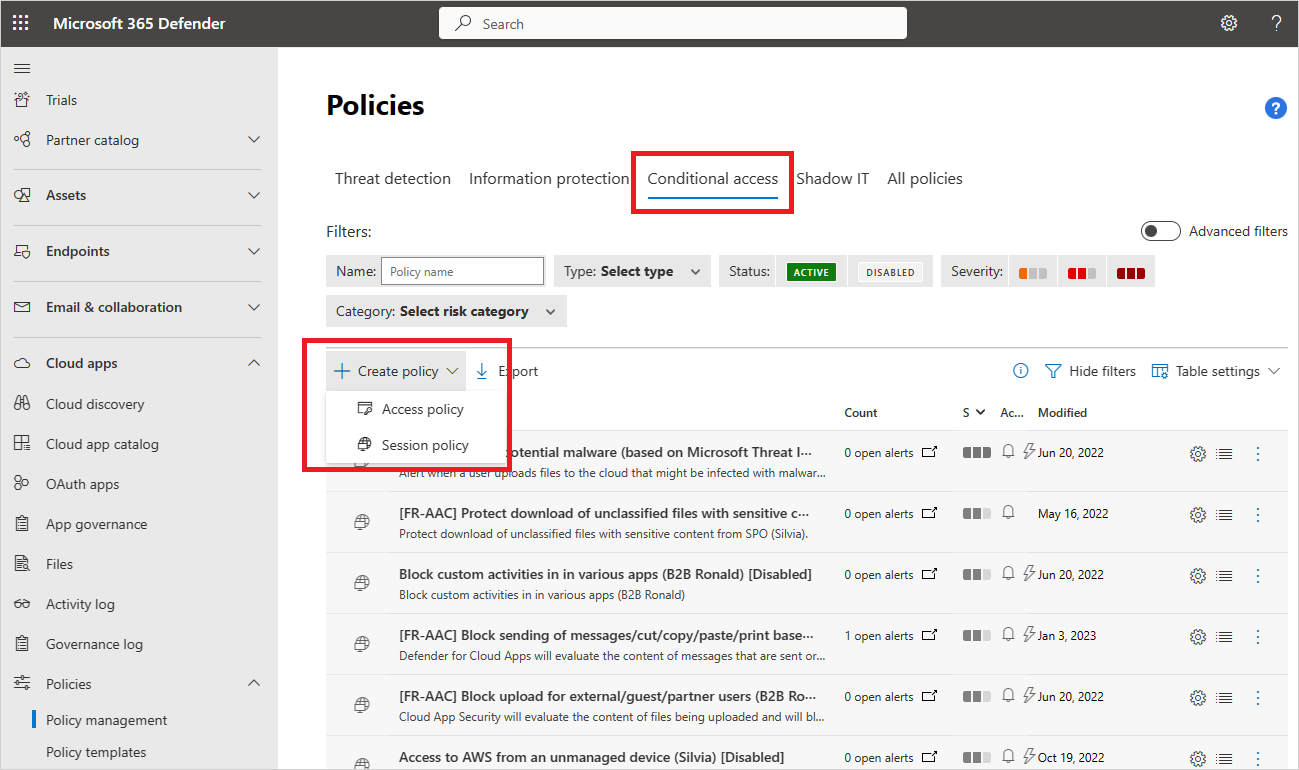

Nel portale di Microsoft Defender, in App cloud, passare a Criteri ->Gestione dei criteri. Selezionare quindi la scheda Accesso condizionale.

Selezionare Crea criterio e selezionare Criteri di sessione. Ad esempio:

Nella finestra Criterio di sessione assegnare un nome al criterio, ad esempio Block download of sensitive docs in Box for Mktg (Blocca il download di documenti riservati nella casella Marketing).

Nel campo Tipo di controllo sessione selezionare:

Selezionare Solo monitoraggio se si vuole solo monitorare le attività degli utenti. Questa selezione crea un criterio solo monitoraggio per le app selezionate tutti gli accessi.

Selezionare Controlla il download dei file (con ispezione) se si desidera monitorare le attività degli utenti. È possibile eseguire altre azioni, ad esempio bloccare o proteggere i download per gli utenti.

Selezionare Blocca le attività per bloccare attività specifiche che è possibile selezionare usando il filtro Tipo di attività. Tutte le attività delle app selezionate vengono monitorate e segnalate nel log attività. Le attività specifiche selezionate vengono bloccate se si seleziona l'azione Blocca . Le attività specifiche selezionate generano avvisi se si seleziona l'azione Controlla e gli avvisi sono attivati.

In Origine attività nella sezione Attività corrispondenti a tutte le sezioni seguenti selezionare altri filtri attività da applicare ai criteri. I filtri possono includere le opzioni seguenti:

Tag dispositivo: usare questo filtro per identificare i dispositivi non gestiti.

Posizione: usare questo filtro per identificare le posizioni sconosciute (e quindi rischiose).

Indirizzo IP: usare questo filtro per filtrare in base agli indirizzi IP o usare tag di indirizzo IP assegnati in precedenza.

Tag agente utente: usare questo filtro per abilitare l'euristica che identifica le applicazioni per dispositivi mobili e desktop. Questo filtro può essere impostato su È uguale a o Non è uguale a Client nativo. Questo filtro va testato sulle app per dispositivi mobili e desktop per ogni app cloud.

Tipo di attività: usare questo filtro per selezionare attività specifiche da controllare, ad esempio:

Stampa

Azioni degli Appunti: Copia, Taglia e Incolla

Inviare elementi in app come Teams, Slack e Salesforce

Condividere e annullare la condivisione di elementi in varie app

Modificare gli elementi in varie app

Ad esempio, usare un'attività di invio di elementi nelle condizioni per intercettare un utente che tenta di inviare informazioni in una chat di Teams o in un canale Slack e bloccare il messaggio se contiene informazioni riservate, ad esempio una password o altre credenziali.

Nota

I criteri di sessione non supportano app per dispositivi mobili e desktop. È anche possibile bloccare o consentire le app per dispositivi mobili e le app desktop creando criteri di accesso.

Se è stata selezionata l'opzione Controlla il download dei file (con ispezione):

In Origine attività in File corrispondenti a tutte le sezioni seguenti selezionare altri filtri di file da applicare ai criteri. I filtri possono includere le opzioni seguenti:

Etichetta di riservatezza: usare questo filtro se l'organizzazione usa Microsoft Purview Information Protection e i dati sono stati protetti dalle etichette di riservatezza. È possibile filtrare i file in base all'etichetta di riservatezza applicata. Per altre informazioni sull'integrazione con Microsoft Purview Information Protection, vedere Integrazione di Microsoft Purview Information Protection.

Nome del file: usare questo filtro per applicare il criterio a file specifici.

Tipo di file: usare questo filtro per applicare il criterio a tipi di file specifici, ad esempio per bloccare il download di tutti i file XLS.

Nella sezione Ispezione del contenuto indicare se si vuole abilitare il motore DLP per analizzare i documenti e il contenuto dei file.

In Azioni selezionare una delle opzioni seguenti:

- Controllo (Monitorare tutte le attività): impostare questa azione per consentire in modo esplicito il download in base ai filtri dei criteri impostati.

- Blocca (Blocca il download dei file e monitora tutte le attività): impostare questa azione per bloccare in modo esplicito il download in base ai filtri impostati per i criteri. Per altre informazioni, vedere Come funziona il blocco del download.

- Proteggi (Applica etichetta di riservatezza per scaricare e monitorare tutte le attività): questa opzione è disponibile solo se è stata selezionata l'opzione Controlla il download dei file (con ispezione) in Criteri di sessione. Se l'organizzazione usa Microsoft Purview Information Protection, è possibile impostare un'azione per applicare un'etichetta di riservatezza impostata in Microsoft Purview Information Protection al file. Per altre informazioni, vedere Come funziona la protezione del download.

Per inviare l'avviso come messaggio di posta elettronica, selezionare Crea un avviso per ogni evento corrispondente con la gravità del criterio e impostare un limite di avviso.

Notifica agli utenti: quando si crea un criterio di sessione, ogni sessione utente corrispondente ai criteri viene reindirizzata al controllo sessione anziché direttamente all'app.

Viene visualizzato un avviso di monitoraggio per comunicare all'utente che le sue sessioni vengono monitorate. Se non si vuole comunicare all'utente che è in corso il monitoraggio, è possibile disabilitare il messaggio di notifica.

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

A questo punto, in Controllo app per l'accesso condizionale selezionare Monitoraggio utente e deselezionare la casella di controllo Notify users (Invia una notifica agli utenti).

Monitorare i log: per mantenere l'utente all'interno della sessione, Controllo app per l'accesso condizionale sostituisce tutti gli URL, gli script Java e i cookie pertinenti all'interno della sessione dell'app con URL di app Microsoft Defender per il cloud. Ad esempio, se l'app restituisce una pagina con collegamenti i cui domini terminano con myapp.com, Controllo app per l'accesso condizionale sostituisce i collegamenti con i domini che terminano con qualcosa di simile

myapp.com.mcas.msa . In questo modo, Defender per il cloud App monitora l'intera sessione.

Esportare i log di Cloud Discovery

Il controllo delle app con l'accesso condizionale registra i log di traffico di ogni sessione utente indirizzata attraverso il controllo. I log di traffico includono l'ora, l'indirizzo IP, l'agente utente, gli URL visitati e il numero di byte caricati e scaricati. Questi log vengono analizzati e un report continuo, Defender per il cloud Controllo app per l'accesso condizionale, viene aggiunto all'elenco dei report di Cloud Discovery nel dashboard di Cloud Discovery.

Per esportare i log di Cloud Discovery dal dashboard di Cloud Discovery:

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In app Connessione ed selezionare Controllo app per l'accesso condizionale.

Sopra la tabella selezionare il pulsante esporta. Ad esempio:

Selezionare l'intervallo del report e selezionare Esporta. Questo processo può richiedere qualche minuto.

Per scaricare il log esportato dopo che il report è pronto, nel portale di Microsoft Defender passare a Report ->App cloud e quindi Report esportati.

Nella tabella selezionare il report pertinente nell'elenco dei log del traffico di Controllo app per l'accesso condizionale e selezionare Scarica. Ad esempio:

Monitorare tutti

Monitorare solo le attività monitora solo l'attività di accesso e non vengono inviati avvisi.

Per monitorare altre attività, selezionare l'azione Controlla , nel qual caso gli avvisi vengono inviati in base ai criteri. Le attività nell'azione Di controllo vengono monitorate e registrate, indipendentemente dal fatto che i criteri corrispondano o meno.

Nota

Per monitorare altre attività oltre ai download e ai caricamenti, deve essere presente almeno un blocco per ogni criterio di attività nei criteri di monitoraggio.

Bloccare tutti i download

Quando Blocca è impostato come azione da eseguire nei criteri di sessione delle app di Defender per il cloud, Controllo app per l'accesso condizionale impedisce a un utente di scaricare un file in base ai filtri file dei criteri. Defender per il cloud App riconosce un evento di download per ogni app quando un utente avvia un download. Controllo app per l'accesso condizionale interviene in tempo reale per impedirne l'esecuzione. Se si riceve un segnale che indica che un utente ha avviato il download, Controllo app per l'accesso condizionale comunica all'utente che esistono restrizioni per il download e sostituisce il file scaricato con un file di testo. Il messaggio del file di testo per l'utente può essere configurato e personalizzato dai criteri di sessione.

Richiedere l'autenticazione dettagliata (contesto di autenticazione)

Quando il tipo di controllo sessione è impostato su Blocca le attività, controllare il download dei file (con ispezione), controllare il caricamento dei file (con ispezione), è possibile selezionare un'azione di Richiedi autenticazione passo-passo. Quando questa azione è selezionata, Defender per il cloud App reindirizzerà la sessione all'accesso condizionale Di Microsoft Entra per la rivalutazione dei criteri, ogni volta che si verifica l'attività selezionata. In base al contesto di autenticazione configurato in Microsoft Entra ID, le attestazioni come l'autenticazione a più fattori e la conformità del dispositivo possono essere controllate durante una sessione.

Bloccare attività specifiche

Quando Blocca le attività è impostato come Tipo di attività, è possibile selezionare attività specifiche da bloccare in app specifiche. Tutte le attività delle app selezionate vengono monitorate e segnalate nel log attività. Le attività specifiche selezionate vengono bloccate se si seleziona l'azione Blocca . Le attività specifiche selezionate generano avvisi se si seleziona l'azione Controlla e gli avvisi sono attivati.

Esempi di attività bloccate includono:

- Invia messaggio di Teams: usarlo per bloccare i messaggi inviati da Microsoft Teams o bloccare i messaggi di Teams contenenti contenuto specifico

- Stampa: usarlo per bloccare le azioni di stampa

- Copia: usarlo per bloccare le azioni di copia negli Appunti o bloccare solo la copia per contenuto specifico

Bloccare attività specifiche e applicare il blocco a gruppi specifici per creare una modalità di sola lettura completa per l'organizzazione.

Proteggere i file durante il download

Selezionare Blocca le attività per bloccare attività specifiche che è possibile trovare usando il filtro Tipo di attività. Tutte le attività delle app selezionate vengono monitorate e segnalate nel log attività. Le attività specifiche selezionate vengono bloccate se si seleziona l'azione Blocca . Le attività specifiche selezionate generano avvisi se si seleziona l'azione Controlla e gli avvisi sono attivati.

Quando Protect viene impostato come azione da eseguire nei criteri di sessione delle app di Defender per il cloud, Controllo app per l'accesso condizionale applica l'etichettatura e la successiva protezione di un file in base ai filtri dei file dei criteri. Le etichette vengono configurate nel Portale di conformità di Microsoft Purview e l'etichetta deve essere configurata per applicare la crittografia affinché venga visualizzata come opzione nel criterio app Defender per il cloud.

Quando è stata selezionata un'etichetta specifica e un utente scarica un file che soddisfa i criteri, l'etichetta e le eventuali protezioni e autorizzazioni corrispondenti vengono applicate al file.

Il file originale rimane inalterato nell'app cloud mentre il file scaricato ora è protetto. Gli utenti che tentano di accedere al file devono soddisfare i requisiti di autorizzazione determinati dalla protezione applicata.

Defender per il cloud Apps supporta attualmente l'applicazione di etichette di riservatezza da Microsoft Purview Information Protection per i tipi di file seguenti:

- Word: docm, docx, dotm, dotx

- Excel: xlam, xlsm, xlsx, xltx

- PowerPoint: potm, potx, ppsx, ppsm, pptm, pptx

Nota

- Per il PDF, è necessario utilizzare etichette unificate.

- Non è possibile sovrascrivere i file che dispongono già di un'etichetta esistente usando l'opzione Proteggi nei criteri di sessione.

Proteggere i caricamenti di file sensibili

Quando il controllo del caricamento dei file (con ispezione) viene impostato come tipo di controllo sessione nel criterio di sessione delle app di Defender per il cloud, Controllo app per l'accesso condizionale impedisce a un utente di caricare un file in base ai filtri dei file dei criteri. Quando viene riconosciuto un evento di caricamento, il controllo app per l'accesso condizionale interviene in tempo reale per determinare se il file è sensibile e richiede la protezione. Se il file contiene dati sensibili e non ha un'etichetta appropriata, il caricamento del file viene bloccato.

Ad esempio, è possibile creare un criterio che analizza il contenuto di un file per determinare se contiene una corrispondenza di contenuto sensibile, ad esempio un numero di previdenza sociale. Se contiene contenuto sensibile e non viene etichettato con un'etichetta riservata di Microsoft Purview Information Protection, il caricamento del file viene bloccato. Quando il file viene bloccato, è possibile visualizzare un messaggio personalizzato all'utente che indica come etichettare il file per caricarlo. In questo modo, assicurarsi che i file archiviati nelle app cloud siano conformi ai criteri.

Bloccare il malware al caricamento

Quando il caricamento dei file di controllo (con ispezione) viene impostato come tipo di controllo sessione e rilevamento malware viene impostato come metodo di ispezione nei criteri di sessione delle app di Defender per il cloud, Controllo app per l'accesso condizionale impedisce a un utente di caricare un file in tempo reale se viene rilevato malware. I file vengono analizzati usando il motore di Intelligence per le minacce Microsoft.

È possibile visualizzare i file contrassegnati come potenziali malware usando il filtro Rilevato potenziale malware nel log attività.

È anche possibile configurare i criteri di sessione per bloccare il malware durante il download.

Informare gli utenti di proteggere i file sensibili

È importante informare gli utenti quando sono in violazione di un criterio in modo che imparino a rispettare i criteri dell'organizzazione.

Poiché ogni azienda ha esigenze e criteri univoci, Defender per il cloud App consente di personalizzare i filtri di un criterio e il messaggio visualizzato all'utente quando viene rilevata una violazione.

È possibile fornire indicazioni specifiche agli utenti, ad esempio fornire istruzioni su come etichettare un file in modo appropriato o su come registrare un dispositivo non gestito per assicurarsi che i file vengano caricati correttamente.

Ad esempio, se un utente carica un file senza un'etichetta di riservatezza, è possibile visualizzare un messaggio che spiega che il file contiene contenuto sensibile che richiede un'etichetta appropriata. Analogamente, se un utente tenta di caricare un documento da un dispositivo non gestito, è possibile visualizzare un messaggio con istruzioni su come registrare il dispositivo o uno che fornisce una spiegazione più dettagliata del motivo per cui il dispositivo deve essere registrato.

Conflitti tra criteri

Quando si verifica un conflitto tra due criteri, prevale il criterio più restrittivo. Ad esempio:

Se una sessione utente ha come ambito un criterio Blocca download e in un'etichetta al momento del download , l'azione di download del file viene bloccata.

Se una sessione utente ha come ambito un criterio blocca il download e un criterio di download di controllo, l'azione di download del file viene bloccata.

Passaggi successivi

Per altre informazioni, vedi:

- Webinar sul controllo delle app per l'accesso condizionale (video).

- Risoluzione dei problemi relativi ai controlli di accesso e sessione

- Blocco dei download nei dispositivi non gestiti tramite Controllo app per l'accesso condizionale di Microsoft Entra

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.