Risoluzione dei problemi relativi ai controlli di accesso e sessione per gli utenti amministratori

Questo articolo fornisce Microsoft Defender per il cloud amministratori delle app con indicazioni su come analizzare e risolvere i problemi comuni di accesso e controllo sessione riscontrati dagli amministratori.

Nota

Qualsiasi risoluzione dei problemi relativi alla funzionalità proxy è rilevante solo per le sessioni non configurate per la protezione nel browser con Microsoft Edge.

Verificare i requisiti minimi

Prima di iniziare la risoluzione dei problemi, assicurarsi che l'ambiente soddisfi i requisiti generali seguenti per i controlli di accesso e sessione.

| Requisito | Descrizione |

|---|---|

| Licenze | Assicurarsi di avere una licenza valida per le app di Microsoft Defender per il cloud. |

| Accesso Single Sign-On (SSO) | Le app devono essere configurate con una delle soluzioni SSO supportate: - MICROSOFT Entra ID con SAML 2.0 o OpenID Connessione 2.0 - IdP non Microsoft con SAML 2.0 |

| Supporto browser | I controlli sessione sono disponibili per le sessioni basate su browser nelle versioni più recenti dei browser seguenti: - Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari La protezione nel browser per Microsoft Edge prevede anche requisiti specifici, tra cui l'utente che ha eseguito l'accesso con il proprio profilo di lavoro. Per altre informazioni, vedere Requisiti di protezione nel browser. |

| Tempo di inattività | Defender per il cloud App consente di definire il comportamento predefinito da applicare in caso di interruzione del servizio, ad esempio un componente che non funziona correttamente. Ad esempio, quando i normali controlli dei criteri non possono essere applicati, è possibile scegliere di rafforzare (bloccare) o ignorare (consentire) agli utenti di eseguire azioni su contenuti potenzialmente sensibili. Per configurare il comportamento predefinito durante il tempo di inattività del sistema, in Microsoft Defender XDR passare a Impostazioni> Conditional Access App Control>Comportamento>predefinito Consenti o Blocca l'accesso. |

Requisiti di protezione nel browser

Se si usa la protezione nel browser con Microsoft Edge e viene ancora gestito da un proxy inverso, assicurarsi di soddisfare i requisiti aggiuntivi seguenti:

La funzionalità è attivata nelle impostazioni di Defender XDR. Per altre informazioni, vedere Configurare le impostazioni di protezione nel browser.

Tutti i criteri coperti dall'utente sono supportati per Microsoft Edge for Business. Se un utente viene gestito da un altro criterio non supportato da Microsoft Edge for Business, viene sempre gestito dal proxy inverso. Per altre informazioni, vedere Requisiti di protezione nel browser.

Si usa una piattaforma supportata, tra cui un sistema operativo supportato, una piattaforma di gestione delle identità e una versione edge. Per altre informazioni, vedere Requisiti di protezione nel browser.

Informazioni di riferimento sulla risoluzione dei problemi per gli amministratori

Usare la tabella seguente per trovare il problema che si sta tentando di risolvere:

Problemi relativi alle condizioni di rete

I problemi comuni relativi alle condizioni di rete che possono verificarsi includono:

Errori di rete quando si passa a una pagina del browser

Quando si configurano per la prima volta Defender per il cloud controlli di accesso alle app e di sessione per un'app, errori di rete comuni che possono verificarsi includono: questo sito non è sicuro e non esiste alcuna connessione Internet. Questi messaggi possono indicare un errore di configurazione di rete generale.

Procedure consigliate

Configurare il firewall in modo che funzioni con le app di Defender per il cloud usando gli indirizzi IP di Azure e i nomi DNS pertinenti per l'ambiente.

- Aggiungere la porta in uscita 443 per gli indirizzi IP e i nomi DNS seguenti per il data center delle app di Defender per il cloud.

- Riavviare il dispositivo e la sessione del browser

- Verificare che l'accesso funzioni come previsto

Abilitare TLS 1.2 nelle opzioni Internet del browser. Ad esempio:

Browser Passaggi Microsoft Internet Explorer 1. Aprire Internet Explorer

2. Selezionare la scheda Strumenti>Opzioni>Internet Avanzate

3. In Sicurezza selezionare TLS 1.2

4. Selezionare Applica, quindi selezionare OK

5. Riavviare il browser e verificare che sia possibile accedere all'appMicrosoft Edge/Edge Chromium 1. Aprire la ricerca dalla barra delle applicazioni e cercare "Opzioni Internet"

2. Selezionare Opzioni Internet

3. In Sicurezza selezionare TLS 1.2

4. Selezionare Applica, quindi selezionare OK

5. Riavviare il browser e verificare che sia possibile accedere all'appGoogle Chrome 1. Aprire Google Chrome

2. In alto a destra, selezionare Altro (3 punti verticali) >Impostazioni

3. Nella parte inferiore, selezionare Avanzate

4. In Sistema selezionare Apri impostazioni proxy

5. Nella scheda Avanzate , in Sicurezza, selezionare TLS 1.2

6. Selezionare OK

7. Riavviare il browser e verificare che sia possibile accedere all'appMozilla Firefox 1. Aprire Mozilla Firefox

2. Nella barra degli indirizzi e cercare "about:config"

3. Nella casella di ricerca cercare "TLS"

4. Fare doppio clic sulla voce per security.tls.version.min

5. Impostare il valore intero su 3 per forzare TLS 1.2 come versione minima richiesta

6. Selezionare Salva (segno di spunta a destra della casella valore)

7. Riavviare il browser e verificare che sia possibile accedere all'appSafari Se si usa Safari versione 7 o successiva, TLS 1.2 viene abilitato automaticamente

Defender per il cloud Le app usano protocolli TLS (Transport Layer Security) 1.2+ per fornire la crittografia migliore in classe:

- Le app client native e i browser che non supportano TLS 1.2+ non sono accessibili se configurati con il controllo sessione.

- Le app SaaS che usano TLS 1.1 o versioni precedenti vengono visualizzate nel browser come con TLS 1.2+ se configurate con app Defender per il cloud.

Suggerimento

Mentre i controlli sessione sono creati per funzionare con qualsiasi browser su qualsiasi piattaforma principale in qualsiasi sistema operativo, supportiamo le versioni più recenti di Microsoft Edge, Google Chrome, Mozilla Firefox o Apple Safari. È possibile bloccare o consentire l'accesso in modo specifico alle app per dispositivi mobili o desktop.

Accessi lenti

Il concatenamento del proxy e la gestione nonce sono alcuni dei problemi comuni che potrebbero causare un rallentamento delle prestazioni di accesso.

Procedure consigliate

Configurare l'ambiente per rimuovere eventuali fattori che potrebbero causare lentezza durante l'accesso. Ad esempio, potrebbero essere configurati firewall o concatenamento proxy in avanti, che connette due o più server proxy per passare alla pagina desiderata. È anche possibile che siano presenti altri fattori esterni che influiscono sulla lentezza.

- Identificare se il concatenamento proxy si sta verificando nell'ambiente.

- Rimuovere eventuali proxy di inoltro, se possibile.

Alcune app usano un hash nonce durante l'autenticazione per impedire attacchi di riproduzione. Per impostazione predefinita, Defender per il cloud app presuppone che un'app usi un nonce. Se l'app in uso non usa il nonce, disabilitare la gestione nonce per questa app in Defender per il cloud App:

- In Microsoft Defender XDR selezionare Impostazioni> App cloud.

- In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

- Nell'elenco delle app, nella riga in cui viene visualizzata l'app che si sta configurando, selezionare i tre puntini alla fine della riga e quindi selezionare Modifica per l'app.

- Selezionare Gestione nonce per espandere la sezione e quindi deselezionare Abilita gestione nonce.

- Disconnettersi dall'app e chiudere tutte le sessioni del browser.

- Riavviare il browser e accedere di nuovo all'app. Verificare che l'accesso funzioni come previsto.

Altre considerazioni sulle condizioni di rete

Durante la risoluzione dei problemi relativi alle condizioni di rete, prendere in considerazione anche le note seguenti sul proxy Defender per il cloud Apps:

Verificare se la sessione viene instradata a un altro data center: Defender per il cloud App usa data center di Azure in tutto il mondo per ottimizzare le prestazioni tramite la georilevazione.

Ciò significa che la sessione di un utente potrebbe essere ospitata all'esterno di un'area, a seconda dei modelli di traffico e della relativa posizione. Tuttavia, per proteggere la privacy, non vengono archiviati dati di sessione in questi data center.

Prestazioni proxy: la derivazione di una baseline delle prestazioni dipende da molti fattori al di fuori del proxy di app Defender per il cloud, ad esempio:

- Quali altri proxy o gateway si trovano in serie con questo proxy

- Da dove proviene l'utente

- Posizione in cui risiede la risorsa di destinazione

- Richieste specifiche nella pagina

In generale, qualsiasi proxy aggiunge latenza. I vantaggi del proxy delle app di Defender per il cloud sono:

Usando la disponibilità globale dei controller di dominio di Azure per geolocare gli utenti al nodo più vicino e ridurre la distanza di andata e ritorno. I controller di dominio di Azure possono geolocare su larga scala pochi servizi in tutto il mondo.

Usando l'integrazione con l'accesso condizionale di Microsoft Entra per instradare solo le sessioni che si desidera inviare al servizio, anziché tutti gli utenti in tutte le situazioni.

Problemi di identificazione dei dispositivi

Defender per il cloud App offre le opzioni seguenti per identificare lo stato di gestione di un dispositivo.

- Conformità a Microsoft Intune

- Aggiunto al dominio Microsoft Entra ibrido

- Certificati client

Per altre informazioni, vedere Dispositivi gestiti dall'identità con controllo delle app per l'accesso condizionale.

I problemi comuni di identificazione dei dispositivi che possono verificarsi includono:

- Dispositivi aggiunti a Intune conformi a Intune non identificati o aggiunti a Microsoft Entra ibrido

- I certificati client non vengono richiesti quando previsto

- I certificati client vengono richiesti a ogni accesso

- Considerazioni aggiuntive

Dispositivi aggiunti a Intune conformi a Intune non identificati o aggiunti a Microsoft Entra ibrido

L'accesso condizionale Di Microsoft Entra consente di passare direttamente alle app di Defender per il cloud le informazioni sui dispositivi aggiunti all'ambiente ibrido di Intune e microsoft Entra ibrido. In Defender per il cloud App usare lo stato del dispositivo come filtro per i criteri di accesso o sessione.

Per altre informazioni, vedere Introduzione alla gestione dei dispositivi in Microsoft Entra ID.

Procedure consigliate

In Microsoft Defender XDR selezionare Impostazioni> App cloud.

In Controllo app per l'accesso condizionale selezionare Identificazione del dispositivo. Questa pagina mostra le opzioni di identificazione del dispositivo disponibili in app di Defender per il cloud.

Per l'identificazione del dispositivo conforme a Intune e l'identificazione ibrida di Microsoft Entra, selezionare Visualizza configurazione e verificare che i servizi siano configurati. I servizi vengono sincronizzati automaticamente rispettivamente da Microsoft Entra ID e Intune.

Creare un criterio di accesso o di sessione con il filtro Tag dispositivo uguale a Aggiunto ad Azure AD ibrido, conforme a Intune o a entrambi.

In un browser accedere a un dispositivo aggiunto a Microsoft Entra ibrido o conforme a Intune in base al filtro dei criteri.

Verificare che le attività di questi dispositivi popolano il log. In app Defender per il cloud, nella pagina Log attività filtrare in Base al tag dispositivo uguale a Aggiunto ad Azure AD ibrido, conforme a Intune o a entrambi in base ai filtri dei criteri.

Se le attività non vengono popolate nel log attività di Defender per il cloud Apps, passare a Microsoft Entra ID e seguire questa procedura:

In Monitoraggio>accessi verificare che siano presenti attività di accesso nei log.

Selezionare la voce di log pertinente per il dispositivo a cui è stato eseguito l'accesso.

Nel riquadro Dettagli, scheda Informazioni dispositivo, verificare che il dispositivo sia in stato Gestito (aggiunto ad Azure AD ibrido) o Conforme (conforme a Intune).

Se non è possibile verificare uno stato, provare un'altra voce di log o assicurarsi che i dati del dispositivo siano configurati correttamente in Microsoft Entra ID.

Per l'accesso condizionale, alcuni browser potrebbero richiedere una configurazione aggiuntiva, ad esempio l'installazione di un'estensione. Per altre informazioni, vedere Supporto del browser per l'accesso condizionale.

Se le informazioni sul dispositivo non vengono ancora visualizzate nella pagina Accessi , aprire un ticket di supporto per Microsoft Entra ID.

I certificati client non vengono richiesti quando previsto

Per il meccanismo di identificazione dispositivi può essere necessaria l'autenticazione dei dispositivi tramite certificati client. È possibile caricare un certificato radice X.509 o una CA (Intermediate Certificate Authority), formattato nel formato del certificato PEM.

I certificati devono contenere la chiave pubblica della CA, che viene quindi usata per firmare i certificati client presentati durante una sessione. Per altre informazioni, vedere Controllare la gestione dei dispositivi senza Microsoft Entra.

Procedure consigliate

In Microsoft Defender XDR selezionare Impostazioni> App cloud.

In Controllo app per l'accesso condizionale selezionare Identificazione del dispositivo. Questa pagina mostra le opzioni di identificazione del dispositivo disponibili con Defender per il cloud App.

Verificare di aver caricato un certificato radice X.509 o intermedio della CA. È necessario caricare il certificato della CA usato per firmare l'autorità di certificazione.

Creare un criterio di accesso o sessione con il filtro Tag dispositivo uguale a Certificato client valido.

Assicurarsi che il certificato client sia:

- Distribuito usando il formato di file PKCS #12, in genere un'estensione di file con estensione p12 o pfx

- Installato nell'archivio utenti, non nell'archivio dispositivi, del dispositivo in uso per i test

Riavviare la sessione del browser.

Quando si accede all'app protetta:

- Verificare di essere reindirizzati alla sintassi url seguente:

<https://*.managed.access-control.cas.ms/aad_login> - Se usi iOS, assicurati di usare il browser Safari.

- Se si usa Firefox, è necessario aggiungere anche il certificato all'archivio certificati di Firefox. Tutti gli altri browser usano lo stesso archivio certificati predefinito.

- Verificare di essere reindirizzati alla sintassi url seguente:

Verificare che nel browser venga richiesto il certificato client.

Se non viene visualizzato, provare un browser diverso. La maggior parte dei principali browser supporta l'esecuzione di un controllo del certificato client. Tuttavia, le app per dispositivi mobili e desktop spesso usano browser predefiniti che potrebbero non supportare questo controllo e quindi influire sull'autenticazione per queste app.

Verificare che le attività di questi dispositivi popolano il log. Nella pagina Log attività di Defender per il cloud App aggiungere un filtro in Tag dispositivo uguale a Certificato client valido.

Se il prompt non viene ancora visualizzato, aprire un ticket di supporto e includere le informazioni seguenti:

- I dettagli del browser o dell'app nativa in cui si è verificato il problema

- Versione del sistema operativo, ad esempio iOS/Android/Windows 10

- Menzionare se il prompt sta lavorando su Microsoft Edge Chromium

I certificati client vengono richiesti a ogni accesso

Se il certificato client viene visualizzato dopo l'apertura di una nuova scheda, questo potrebbe essere dovuto alle impostazioni nascoste all'interno di Opzioni Internet. Verificare le impostazioni nel browser. Ad esempio:

In Microsoft Internet Explorer:

- Aprire Internet Explorer e selezionare La scheda Strumenti>Opzioni>Internet Avanzate.

- In Sicurezza selezionare Non richiedere la selezione del certificato client quando esiste> un solo certificato selezionare Applica >OK.

- Riavviare il browser e verificare che sia possibile accedere all'app senza le richieste aggiuntive.

In Microsoft Edge/Edge Chromium:

- Aprire la ricerca dalla barra delle applicazioni e cercare Opzioni Internet.

- Selezionare Opzioni>Internet Sicurezza>Livello personalizzato intranet>locale.

- In Varie>non richiedere la selezione del certificato client quando esiste un solo certificato selezionare Disabilita.

- Selezionare OK Applica>OK.>

- Riavviare il browser e verificare che sia possibile accedere all'app senza le richieste aggiuntive.

Altre considerazioni sull'identificazione dei dispositivi

Durante la risoluzione dei problemi di identificazione dei dispositivi, è possibile richiedere la revoca dei certificati per i certificati client.

I certificati revocati dalla CA non sono più attendibili. La selezione di questa opzione richiede che tutti i certificati passino il protocollo CRL. Se il certificato client non contiene un endpoint CRL, non è possibile connettersi dal dispositivo gestito.

Problemi durante l'onboarding di un'app

È possibile eseguire l'onboarding dei tipi di app seguenti per i controlli di accesso e sessione:

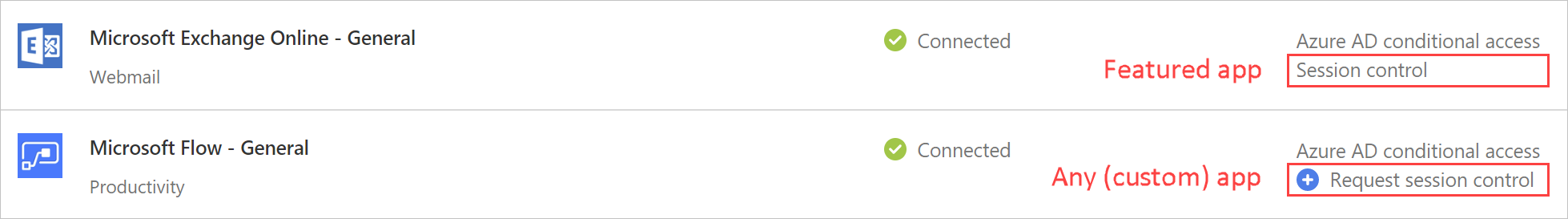

App di catalogo: app fornite con controlli sessione predefiniti, come indicato dall'etichetta del controllo Sessione.

Qualsiasi app (personalizzata): è possibile eseguire l'onboarding di app line-of-business personalizzate (LOB) o locali nei controlli sessione da parte di un amministratore.

Ad esempio:

Quando si esegue l'onboarding di un'app, assicurarsi di aver seguito attentamente le guide alla distribuzione del proxy. Per altre informazioni, vedi:

- Distribuire app di catalogo con controlli sessione

- Distribuire app line-of-business personalizzate, app SaaS non predefinite e app locali ospitate tramite il proxy dell'applicazione Microsoft Entra con i controlli sessione

Gli scenari comuni che possono verificarsi durante l'onboarding di un'app includono:

- L'app non viene visualizzata nella pagina App di controllo app per l'accesso condizionale

- Stato dell'app: Continua l'installazione

- Non è possibile configurare i controlli per le app native

- Viene visualizzata la pagina App non riconosciuta

- Viene visualizzata l'opzione Richiedi controllo sessione

- Considerazioni aggiuntive

L'app non viene visualizzata nella pagina App di controllo app per l'accesso condizionale

Quando si esegue l'onboarding di un'app in Controllo app per l'accesso condizionale, il passaggio finale della distribuzione consiste nel fare in modo che l'utente finale passi all'app. Eseguire i passaggi descritti in questa sezione se l'app non viene visualizzata come previsto.

Procedure consigliate

Assicurarsi che l'app soddisfi i prerequisiti dell'app per l'accesso condizionale seguenti, a seconda del provider di identità:

ID Microsoft Entra:

- Assicurarsi di avere una licenza valida per Microsoft Entra ID P1 oltre a una licenza Defender per il cloud Apps.

- Assicurarsi che l'app usi il protocollo SAML 2.0 o OpenID Connessione.

- Assicurarsi che l'accesso SSO dell'app in Microsoft Entra ID.

Non Microsoft:

- Assicurarsi di avere una licenza valida per le app di Defender per il cloud.

- Creare un'app duplicata.

- Assicurarsi che l'app usi il protocollo SAML.

- Verificare di aver eseguito l'onboarding completo dell'app e che lo stato dell'app sia Connessione.

Nei criteri di Microsoft Entra, in Sessione, assicurarsi che la sessione sia costretta a instradarsi a Defender per il cloud Apps. In questo modo, a sua volta, consente di visualizzare l'app nella pagina App di controllo app per l'accesso condizionale, come indicato di seguito:

- Controllo app per l'accesso condizionale è selezionato.

- Nell'elenco a discesa Criteri predefiniti è selezionato Solo monitoraggio

Assicurarsi di passare all'app in una nuova sessione del browser usando una nuova modalità in incognito o eseguendo di nuovo l'accesso.

Stato dell'app: Continua l'installazione

Lo stato di un'app può variare e può includere l'installazione continua, Connessione o Nessuna attività.

Per le app connesse tramite provider di identità non Microsoft (IdP), se la configurazione non è completa, quando si accede all'app viene visualizzata una pagina con lo stato continua installazione. Seguire questa procedura per completare l'installazione.

Procedure consigliate

Selezionare Continua installazione.

Passare alla guida alla distribuzione e verificare di aver completato tutti i passaggi. Prestare particolare attenzione alle note seguenti:

- Assicurarsi di creare una nuova app SAML personalizzata. Questa app è necessaria per modificare gli URL e gli attributi SAML che potrebbero non essere disponibili nelle app della raccolta.

- Se il provider di identità non consente il riutilizzo dello stesso identificatore, noto anche come ID entità o gruppo di destinatari, modificare l'identificatore dell'app originale.

Non è possibile configurare i controlli per le app native

Le app native possono essere rilevate in modo euristico ed è possibile usare i criteri di accesso per monitorarli o bloccarli. Usare la procedura seguente per configurare i controlli per le app native.

Procedure consigliate

In un criterio di accesso aggiungere un filtro app client e impostarlo su Mobile e desktop.

In Azioni selezionare Blocca.

Facoltativamente, personalizzare il messaggio di blocco visualizzato dagli utenti quando non è in grado di scaricare i file. Ad esempio, personalizzare questo messaggio in È necessario usare un Web browser per accedere a questa app.

Testare e verificare che il controllo funzioni come previsto.

Viene visualizzata la pagina App non riconosciuta

Defender per il cloud Le app possono riconoscere oltre 31.000 app tramite il Catalogo app cloud.

Se si usa un'app personalizzata configurata tramite Microsoft Entra SSO e non è una delle app supportate, viene visualizzata una pagina app non riconosciuta . Per risolvere il problema, è necessario configurare l'app in Controllo app per l'accesso condizionale.

Procedure consigliate

In Microsoft Defender XDR selezionare Impostazioni> App cloud. In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

Nel banner selezionare Visualizza nuove app.

Nell'elenco delle nuove app individuare l'app di cui si sta eseguendo l'onboarding, selezionare il + segno e quindi selezionare Aggiungi.

- Selezionare se l'app è un'app personalizzata o standard .

- Continuare con la procedura guidata, assicurarsi che i domini definiti dall'utente specificati siano corretti per l'app che si sta configurando.

Verificare che l'app venga visualizzata nella pagina App di controllo app per l'accesso condizionale.

Viene visualizzata l'opzione Richiedi controllo sessione

Dopo aver aggiunto un'app, è possibile che venga visualizzata l'opzione Richiedi controllo sessione. Ciò si verifica perché solo le app del catalogo dispongono di controlli sessione predefiniti. Per qualsiasi altra app, è necessario eseguire un processo di auto-onboarding.

Procedure consigliate

In Microsoft Defender XDR selezionare Impostazioni> App cloud.

In Controllo app per l'accesso condizionale selezionare Onboarding/manutenzione delle app.

Immettere il nome dell'entità utente o il messaggio di posta elettronica per gli utenti che eseguiranno l'onboarding dell'app e quindi selezionare Salva.

Passare all'app che si sta distribuendo. La pagina visualizzata dipende dal fatto che l'app venga riconosciuta. Eseguire una delle operazioni seguenti, a seconda della pagina visualizzata:

Non riconosciuto. Viene visualizzata una pagina App non riconosciuta che richiede di configurare l'app. Effettua i passaggi seguenti:

- Aggiungere l'app al controllo app per l'accesso condizionale.

- Aggiungere i domini per l'app e quindi tornare all'app e aggiornare la pagina.

- Installare i certificati per l'app.

Riconosciuto. Se l'app viene riconosciuta, viene visualizzata una pagina di onboarding che richiede di continuare il processo di configurazione dell'app. Per altre informazioni, vedere Deploy Conditional Access App Control for custom apps using Microsoft Entra ID .For more information, see Deploy Conditional Access App Control for custom apps using Microsoft Entra ID.

Assicurarsi che l'app sia configurata con tutti i domini necessari per il corretto funzionamento dell'app. Per configurare domini aggiuntivi, passare ad Aggiungere i domini per l'app e quindi tornare alla pagina dell'app.

Altre considerazioni per l'onboarding delle app

Durante la risoluzione dei problemi relativi all'onboarding delle app, tenere presente che le app in Controllo app per l'accesso condizionale non sono allineate alle app Microsoft Entra.

I nomi delle app in Microsoft Entra ID e app Defender per il cloud possono variare in base ai modi in cui i prodotti identificano le app.

Defender per il cloud App identifica le app usando i domini dell'app e le aggiunge al catalogo delle app cloud, in cui sono presenti più di 31.000 app. All'interno di ogni app è possibile visualizzare o aggiungere al subset di domini.

Al contrario, l'ID Microsoft Entra identifica le app usando le entità servizio. Per altre informazioni, vedere Oggetti app e entità servizio in Microsoft Entra ID.

In pratica, questa differenza significa che la selezione di SharePoint Online in Microsoft Entra ID equivale a selezionare app, ad esempio Word Online e Teams, in Defender per il cloud App perché le app usano tutti il sharepoint.com dominio.

Problemi durante la creazione di criteri di accesso e sessione

Defender per il cloud Apps fornisce i criteri configurabili seguenti:

- Criteri di accesso: usati per monitorare o bloccare l'accesso a browser, dispositivi mobili e/o app desktop.

- Criteri di sessione. Usato per monitorare, bloccare ed eseguire azioni specifiche per impedire l'infiltrazione dei dati e gli scenari di esfiltrazione nel browser.

Per usare questi criteri in Defender per il cloud Apps, è prima necessario configurare un criterio in Accesso condizionale Di Microsoft Entra per estendere i controlli sessione:

In Controlli di accesso del criterio Microsoft Entra selezionare> Controllo app per l'accesso condizionale Per uso sessione.

Selezionare un criterio predefinito (solo Monitoraggio o Blocca download) o Usa criteri personalizzati per impostare un criterio avanzato in Defender per il cloud App.

Selezionare Seleziona per continuare.

Gli scenari comuni che possono verificarsi durante la configurazione di questi criteri includono:

- Nei criteri di accesso condizionale non è possibile visualizzare l'opzione Controllo app per l'accesso condizionale

- Messaggio di errore durante la creazione di un criterio: non sono state distribuite app con controllo app per l'accesso condizionale

- Non è possibile creare criteri di sessione per un'app

- Non è possibile scegliere Metodo di ispezione: Servizio di classificazione dei dati

- Non è possibile scegliere Azione: Proteggi

- Considerazioni aggiuntive

Nei criteri di accesso condizionale non è possibile visualizzare l'opzione Controllo app per l'accesso condizionale

Per instradare le sessioni alle app di Defender per il cloud, è necessario configurare i criteri di accesso condizionale di Microsoft Entra per includere i controlli sessione di Controllo app per l'accesso condizionale.

Procedure consigliate

Se non viene visualizzata l'opzione Controllo app per l'accesso condizionale nei criteri di accesso condizionale, assicurarsi di avere una licenza valida per Microsoft Entra ID P1 e una licenza valida Defender per il cloud Apps.

Messaggio di errore durante la creazione di un criterio: non sono state distribuite app con controllo app per l'accesso condizionale

Quando si crea un criterio di accesso o di sessione, è possibile che venga visualizzato il messaggio di errore seguente: Non sono state distribuite app con Controllo app per l'accesso condizionale. Questo errore indica che l'app non è stata distribuita.

Procedure consigliate

In Microsoft Defender XDR selezionare Impostazioni> App cloud. In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

Se viene visualizzato il messaggio Nessuna app connessa, usare le guide seguenti per distribuire le app:

- Distribuire app del catalogo con il controllo sessione abilitato

- Distribuire app line-of-business personalizzate, app SaaS non predefinite e app locali ospitate tramite il proxy dell'applicazione Microsoft Entra con i controlli sessione

Se si verificano problemi durante la distribuzione dell'app, vedere Problemi durante l'onboarding di un'app.

Non è possibile creare criteri di sessione per un'app

Dopo aver aggiunto un'app personalizzata, nella pagina App Di controllo app per l'accesso condizionale è possibile visualizzare l'opzione Richiedi controllo sessione.

Nota

Le app del catalogo dispongono di controlli sessione predefiniti. Per qualsiasi altra app, è necessario eseguire un processo di auto-onboarding. Per altre informazioni, vedere App pre-onboarding.

Procedure consigliate

Distribuire l'app nel controllo sessione. Per altre informazioni, vedere Distribuire app line-of-business personalizzate, app SaaS non predefinite e app locali ospitate tramite il proxy dell'applicazione Microsoft Entra con i controlli sessione.

Creare un criterio di sessione e selezionare il filtro app .

Assicurarsi che l'app sia ora elencata nell'elenco a discesa.

Non è possibile scegliere Metodo di ispezione: Servizio di classificazione dei dati

Nei criteri di sessione, quando si usa il tipo di controllo di controllo del download di file di controllo (con ispezione), è possibile usare il metodo di ispezione del servizio di classificazione dati per analizzare i file in tempo reale e rilevare contenuti sensibili che corrispondono a uno dei criteri configurati.

Se il metodo di ispezione del servizio di classificazione dati non è disponibile, seguire questa procedura per analizzare il problema.

Procedure consigliate

Verificare che il tipo di controllo Sessione sia impostato su Controlla il download dei file (con ispezione).

Nota

Il metodo di ispezione del servizio di classificazione dati è disponibile solo per l'opzione Di download del file di controllo (con ispezione).

Determinare se la funzionalità Servizio di classificazione dati è disponibile nell'area:

- Se la funzionalità non è disponibile nell'area, usare il metodo di ispezione DLP predefinito.

- Se la funzionalità è disponibile nell'area, ma non è ancora possibile visualizzare il metodo di ispezione del servizio di classificazione dei dati, aprire un ticket di supporto.

Non è possibile scegliere Azione: Proteggi

Nei criteri di sessione, quando si usa il tipo di controllo controllo del download del file di controllo (con ispezione), oltre alle azioni Monitoraggio e Blocca , è possibile specificare l'azione Proteggi . Questa azione consente di consentire i download di file con l'opzione per crittografare o applicare autorizzazioni al file in base a condizioni, ispezione del contenuto o entrambi.

Se l'azione Proteggi non è disponibile, seguire questa procedura per analizzare il problema.

Procedure consigliate

Se l'azione Proteggi non è disponibile o è disattivata, verificare di avere la licenza Azure Information Protection (AIP) Premium P1. Per altre informazioni, vedere Integrazione di Microsoft Purview Information Protection.

Se l'azione Proteggi è disponibile, ma non vengono visualizzate le etichette appropriate.

Nella barra dei menu di Defender per il cloud Apps selezionare l'icona >delle impostazioni di Microsoft Information Protection e verificare che l'integrazione sia abilitata.

Per le etichette di Office, nel portale AIP verificare che l'opzione Etichettatura unificata sia selezionata.

Altre considerazioni per l'onboarding delle app

Durante la risoluzione dei problemi relativi all'onboarding delle app, è necessario considerare alcuni aspetti aggiuntivi.

Comprendere la differenza tra le impostazioni dei criteri di accesso condizionale di Microsoft Entra: "Solo monitoraggio", "Blocca download" e "Usa criteri personalizzati"

Nei criteri di accesso condizionale di Microsoft Entra è possibile configurare i controlli predefiniti Defender per il cloud Apps seguenti: Monitorare solo e Bloccare i download. Queste impostazioni si applicano e applicano la funzionalità proxy Defender per il cloud Apps per le app cloud e le condizioni configurate in Microsoft Entra ID.

Per i criteri più complessi, selezionare Usa criteri personalizzati, che consente di configurare i criteri di accesso e di sessione in Defender per il cloud App.

Informazioni sull'opzione di filtro dell'app client "Mobile and desktop" nei criteri di accesso

In Defender per il cloud Criteri di accesso alle app, a meno che il filtro app client non sia impostato su Dispositivi mobili e desktop, i criteri di accesso risultanti si applicano alle sessioni del browser.

Il motivo è impedire inavvertitamente di eseguire il proxy delle sessioni utente, che potrebbero essere un prodotto dall'uso di questo filtro.

Diagnosticare e risolvere i problemi con la barra degli strumenti visualizzazione Amministrazione

La barra degli strumenti di visualizzazione Amministrazione si trova nella parte inferiore della schermata e fornisce strumenti per gli utenti amministratori per diagnosticare e risolvere i problemi relativi al controllo app per l'accesso condizionale.

Per visualizzare la barra degli strumenti visualizza Amministrazione, è necessario assicurarsi di aggiungere account utente amministratore specifici all'elenco Onboarding/manutenzione delle app nelle impostazioni di Microsoft Defender XDR.

Per aggiungere un utente all'elenco onboarding/manutenzione dell'app:

In Microsoft Defender XDR selezionare Impostazioni> App cloud.

Scorrere verso il basso e in Controllo app per l'accesso condizionale selezionare Onboarding/manutenzione delle app.

Immettere il nome dell'entità o l'indirizzo di posta elettronica per l'utente amministratore da aggiungere.

Selezionare l'opzione Abilita questi utenti per ignorare il controllo app per l'accesso condizionale all'interno di una sessione con proxy e quindi selezionare Salva.

Ad esempio:

La volta successiva che uno degli utenti elencati avvia una nuova sessione in un'app supportata in cui è un amministratore, la barra degli strumenti di visualizzazione Amministrazione viene visualizzata nella parte inferiore del browser.

Ad esempio, l'immagine seguente mostra la barra degli strumenti Amministrazione Visualizzazione visualizzata nella parte inferiore di una finestra del browser quando si usa OneNote nel browser:

Le sezioni seguenti descrivono come usare la barra degli strumenti di visualizzazione Amministrazione per testare e risolvere i problemi.

Modalità test

Gli utenti amministratori possono voler testare le correzioni imminenti di bug del proxy prima che la versione più recente venga implementata completamente in tutti i tenant. Fornire commenti e suggerimenti sulla correzione di bug al team di supporto Microsoft per velocizzare i cicli di rilascio.

Quando si usa la modalità di test, solo gli utenti amministratori vengono esposti a eventuali modifiche fornite nelle correzioni di bug. Non c'è alcun effetto su altri utenti.

- Per attivare la modalità test, nella barra degli strumenti Amministrazione Visualizza selezionare Modalità test.

- Al termine del test, selezionare End Test Mode (Modalità test finale) per tornare alla normale funzionalità.

Ignorare la sessione proxy

Se si verificano difficoltà ad accedere o caricare l'applicazione, è consigliabile verificare se il problema riguarda il proxy di accesso condizionale eseguendo l'applicazione senza il proxy.

Per ignorare il proxy, nella barra degli strumenti Amministrazione Visualizza selezionare Ignora esperienza. Verificare che la sessione venga ignorata notando che l'URL non è suffisso.

Il proxy di accesso condizionale viene usato di nuovo nella sessione successiva.

Per altre informazioni, vedere Microsoft Defender per il cloud Controllo delle app per l'accesso condizionale e protezione nel browser con Microsoft Edge for Business (anteprima).

Registrare una sessione

È possibile aiutare l'analisi della causa radice di un problema inviando una registrazione di sessione ai tecnici del supporto Tecnico Microsoft. Usare la barra degli strumenti visualizza Amministrazione per registrare la sessione.

Nota

Tutti i dati personali vengono rimossi dalle registrazioni.

Per registrare una sessione:

Nella barra degli strumenti Amministrazione Visualizza selezionare Sessione record. Quando richiesto, selezionare Continua per accettare le condizioni. Ad esempio:

Se necessario, accedere all'app per iniziare a simulare la sessione.

Al termine della registrazione dello scenario, assicurarsi di selezionare Arresta registrazione nella barra degli strumenti Amministrazione Visualizza.

Per visualizzare le sessioni registrate:

Al termine della registrazione, visualizzare le sessioni registrate selezionando Registrazioni di sessione dalla barra degli strumenti Amministrazione Visualizza. Viene visualizzato un elenco di sessioni registrate delle 48 ore precedenti. Ad esempio:

Per gestire le registrazioni, selezionare un file e quindi selezionare Elimina o Scarica in base alle esigenze. Ad esempio:

Passaggi successivi

Per altre informazioni, vedere Risoluzione dei problemi relativi ai controlli di accesso e sessione per gli utenti finali.