Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra in dettaglio i metodi per ottenere l'Australian Cyber Security Centre (ACSC) Essential Eight Maturity Model per limitare i privilegi amministrativi usando il Microsoft Identity Platform. Le linee guida del modello di maturità ACSC per limitare i privilegi amministrativi sono disponibili nel modello ACSC Essential Eight Maturity.

Perché seguire le linee guida sui privilegi amministrativi limitati da ACSC Essential Eight?

L'Australian Cyber Security Centre (ACSC) guida gli sforzi del governo australiano per migliorare la sicurezza informatica. L'ACSC consiglia a tutte le organizzazioni australiane di implementare le strategie di mitigazione Essential Eight delle strategie dell'ACSC per mitigare gli eventi imprevisti di cyber security come base. La linea di base, nota come Essential Eight, sono misure fondamentali di sicurezza informatica che rendono molto più difficile per gli avversari compromettere i sistemi. Gli otto livelli di maturità essenziali consentono alle organizzazioni di valutare l'appropriatezza delle misure di cyber security contro le minacce comuni nel panorama TIC interconnesso di oggi.

L'obiettivo di un attore malintenzionato è ottenere l'accesso alle credenziali con privilegi, in particolare alle credenziali con accesso al piano di controllo aziendale. L'accesso al piano di controllo offre un accesso diffuso e il controllo su asset di alto valore all'interno di un ambiente ICT aziendale. Esempi di accesso al piano di controllo includono l'amministratore globale e privilegi equivalenti all'interno Microsoft Entra ID e l'accesso con privilegi all'infrastruttura di virtualizzazione aziendale.

Limitare l'accesso con privilegi usando un approccio multilivello aumenta la difficoltà per un antagonista di intraprendere attività dannose. La limitazione dei privilegi amministrativi è un controllo altamente efficace incluso nelle strategie di ACSC per attenuare gli eventi imprevisti di cyber security.

Questa tabella descrive i controlli ISM correlati a Limitare i privilegi amministrativi.

| Controllo ISM Mar 2025 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| ISM-0445 | 1, 2, 3 | Agli utenti con privilegi viene assegnato un account utente con privilegi dedicato da usare esclusivamente per i compiti che richiedono l'accesso con privilegi. | Gli amministratori devono usare account separati per le attività con privilegi e il lavoro di produttività. Gli account con privilegi di alto livello in MICROSOFT ENTRA ID, Azure e Microsoft 365 devono essere account solo cloud, non account sincronizzati da un dominio Active Directory locale. |

| ISM-1175 | 1, 2, 3 | Agli account utente con privilegi (esclusi quelli esplicitamente autorizzati ad accedere a Servizi online) viene impedito l'accesso a Internet, alla posta elettronica e ai servizi Web. | Bloccare l'uso di strumenti di produttività come Office 365 posta elettronica rimuovendo le licenze di Microsoft 365 dagli account con privilegi. Gli account con privilegi devono accedere ai portali di amministrazione cloud da un dispositivo con accesso con privilegi. Il controllo di Internet e della posta elettronica dai dispositivi con accesso con privilegi può essere eseguito usando un firewall basato su host, un proxy cloud o configurando le impostazioni proxy nel dispositivo. |

| ISM-1507 | 1, 2, 3 | Le richieste di accesso con privilegi a sistemi, applicazioni e repository di dati vengono convalidate alla prima richiesta. | È in atto un processo di gestione dei diritti per l'accesso con privilegi. Microsoft Entra Entitlement Management può essere usato per automatizzare i processi di gestione dei diritti. |

| ISM-1508 | 3 | L'accesso con privilegi a sistemi, applicazioni e repository di dati è limitato solo a quanto richiesto agli utenti e ai servizi per svolgere i propri compiti. | Il controllo degli accessi in base al ruolo è configurato per limitare l'accesso agli utenti autorizzati. Microsoft Entra Privileged Identity Management (PIM) garantisce l'accesso ji-in-time, che è associato al tempo. |

| ISM-1509 | 2, 3 | Gli eventi di accesso con privilegi vengono registrati centralmente. | Microsoft Entra log di controllo e i log di accesso vengono inviati a un'area di lavoro di Azure Log Analytics (LAW) per l'analisi. |

| ISM-1647 | 2, 3 | L'accesso con privilegi a sistemi, applicazioni e repository di dati viene disabilitato dopo 12 mesi, a meno che non venga riconvalidato. | È in atto un processo di gestione dei diritti per l'accesso con privilegi. Microsoft Entra Entitlement Management può essere usato per automatizzare i processi di gestione dei diritti. |

| ISM-1648 | 2, 3 | L'accesso con privilegi a sistemi e applicazioni viene disabilitato dopo 45 giorni di inattività. | Usare Microsoft API Graph per valutare lastSignInDateTime e identificare gli account con privilegi inattivi. |

| ISM-1650 | 2, 3 | Gli eventi di gestione dell'account utente con privilegi e dei gruppi di sicurezza vengono registrati centralmente. | Microsoft Entra log di controllo e i log di accesso vengono inviati a un'area di lavoro di Azure Log Analytics (LAW) per l'analisi. |

| ISM-1380 | 1, 2, 3 | Gli utenti con privilegi usano ambienti operativi con privilegi separati e senza privilegi. | L'uso di workstation fisiche diverse è l'approccio più sicuro per separare gli ambienti operativi con privilegi e senza privilegi per gli amministratori di sistema. Le organizzazioni che non sono in grado di usare workstation fisiche separate per separare gli ambienti operativi con privilegi e senza privilegi devono adottare un approccio basato sui rischi e implementare controlli alternativi in base a una strategia di sicurezza avanzata. |

| ISM-1686 | 3 | La funzionalità Credential Guard è abilitata. | Gli hash delle password NTLM, i ticket per la concessione di ticket Kerberos e le credenziali archiviate dalle applicazioni come credenziali di dominio sono protetti da Credential Guard per isolarli in modo che possano essere usati solo dal software di sistema con privilegi e quindi impedire attacchi di furto di credenziali. |

| ISM-1688 | 1, 2, 3 | Gli account utente senza privilegi non possono accedere ad ambienti operativi con privilegi. | Le restrizioni di accesso e il controllo degli accessi in base al ruolo vengono usati per impedire agli account utente senza privilegi di accedere ad ambienti operativi con privilegi. |

| ISM-1689 | 1, 2, 3 | Gli account utente con privilegi (esclusi gli account amministratore locale) non possono accedere ad ambienti operativi senza privilegi. | Le restrizioni di accesso e il controllo degli accessi in base al ruolo vengono usati per impedire agli account utente con privilegi di accedere ad ambienti operativi senza privilegi. |

| ISM-1883 | 1, 2, 3 | Gli account utente con privilegi autorizzati in modo esplicito ad accedere a Servizi online sono strettamente limitati solo a quanto richiesto agli utenti e ai servizi per svolgere i propri compiti. | Il controllo degli accessi in base al ruolo è configurato per limitare l'accesso agli utenti autorizzati. Microsoft Entra Privileged Identity Management (PIM) garantisce l'accesso ji-in-time, che è associato al tempo. |

| ISM-1897 | 3 | La funzionalità Remote Credential Guard è abilitata. | Le credenziali su una connessione RDP sono protette da Remote Credential Guard per impedire l'esposizione delle credenziali perché le credenziali non vengono passate in rete. |

| ISM-1898 | 2, 3 | Le workstation Amministrazione sicure vengono usate per le prestazioni delle attività amministrative. | I dispositivi workstation con accesso con privilegi vengono gestiti tramite Microsoft Intune e protetti usando una combinazione di defender per endpoint, Windows Hello per le aziende e controlli ID Microsoft Entra. |

Limitare i privilegi amministrativi: otto requisiti essenziali

L'accesso con privilegi consente agli amministratori di modificare la configurazione delle applicazioni e dell'infrastruttura chiave, ad esempio servizi di identità, sistemi aziendali, dispositivi di rete, workstation utente e account utente. L'accesso con privilegi o le credenziali sono spesso definite "chiavi del regno" in quanto forniscono ai portatori il controllo su molti asset diversi all'interno di una rete.

Per ottenere il livello di maturità 3 essenziale per limitare i privilegi amministrativi, sono necessarie le categorie di controlli seguenti.

- Governance delle identità: la governance delle identità è il processo di convalida dei requisiti di accesso degli utenti e rimozione dell'accesso non più necessario.

- Privilegi minimi: il privilegio minimo è un approccio al controllo degli accessi che limita l'accesso a sistemi, applicazioni e repository di dati solo a ciò che è necessario per consentire a utenti e servizi di svolgere i propri compiti.

- Restrizioni dell'account: le restrizioni dell'account riducono l'esposizione delle credenziali con privilegi agli ambienti senza privilegi.

- Dispositivi amministrativi: i dispositivi amministrativi sono ambienti operativi sicuri usati per l'esecuzione di attività amministrative.

- Registrazione e monitoraggio: la registrazione e il monitoraggio delle attività con privilegi consentono il rilevamento dei segni di compromissione.

Governance delle identità

Identity Governance aiuta le organizzazioni a conseguire il giusto equilibrio tra produttività e sicurezza. La gestione del ciclo di vita delle identità è alla base della governance delle identità e una governance efficace su larga scala richiede una moderna infrastruttura di gestione del ciclo di vita delle identità.

Gestione dei diritti (ML1)

Essential Eight Maturity Level 1 richiede che le richieste di accesso con privilegi a sistemi, applicazioni e repository di dati vengano convalidate quando richiesto per la prima volta. La convalida delle richieste di accesso con privilegi fa parte del processo di gestione dei diritti. La gestione dei diritti è il processo di amministrazione dell'accesso degli utenti ai privilegi per garantire che solo gli utenti autorizzati abbiano accesso a un set di risorse. I passaggi principali all'interno del processo di gestione dei diritti includono le richieste di accesso, le verifiche di accesso, il provisioning di accesso e la scadenza dell'accesso.

Microsoft Entra Entitlement Management automatizza il processo di gestione dell'accesso alle risorse all'interno di Azure. Gli utenti possono essere delegati tramite pacchetti di accesso, ovvero bundle di risorse. Un pacchetto di Access in Microsoft Entra Entitlement Management può includere gruppi di sicurezza, gruppi di Microsoft 365 e Teams, Microsoft Entra applicazioni aziendali e siti di SharePoint Online. I pacchetti di accesso includono uno o più criteri. Un criterio definisce le regole o i guardrail per l'assegnazione al pacchetto di accesso. I criteri possono essere usati per garantire che solo gli utenti appropriati possano richiedere l'accesso, che i responsabili approvazione per le richieste di accesso siano assegnati e che l'accesso alle risorse sia limitato nel tempo e scada se non viene rinnovato.

Per informazioni dettagliate sulla gestione dei diritti, vedere Microsoft Entra Entitlement Management.

Gestire gli utenti inattivi (ML2)

Essential Eight Maturity Level 2 richiede che l'accesso con privilegi a sistemi e applicazioni venga disabilitato automaticamente dopo 45 giorni di inattività. Gli account inattivi sono account utente o di sistema non più richiesti dall'organizzazione. Gli account inattivi possono in genere essere identificati tramite i log di accesso, che indicano che non sono stati usati per accedere per un periodo di tempo prolungato. È possibile usare l'ultimo timestamp di accesso per rilevare gli account inattivi.

L'ultimo accesso offre potenziali informazioni dettagliate sulla continua necessità di accesso alle risorse da parte di un utente. Può essere utile per determinare se l'appartenenza al gruppo o l'accesso alle app è ancora necessario o potrebbe essere rimosso. Per la gestione degli utenti guest, è possibile comprendere se un account guest è ancora attivo all'interno del tenant o deve essere pulito.

Per rilevare gli account inattivi, valutare la proprietà lastSignInDateTime esposta dal tipo di risorsa signInActivity di Microsoft API Graph. La proprietà lastSignInDateTime mostra l'ultima volta che un utente ha eseguito correttamente l'accesso interattivo all Microsoft Entra ID. Usando questa proprietà, è possibile implementare una soluzione per gli scenari seguenti:

Data e ora dell'ultimo accesso per tutti gli utenti: in questo scenario è necessario generare un report dell'ultima data di accesso di tutti gli utenti. È possibile richiedere un elenco di tutti gli utenti e l'ultimo lastSignInDateTime per ogni rispettivo utente in

https://graph.microsoft.com/v1.0/users?$select=displayName,signInActivity.Utenti per nome: in questo scenario si cerca un utente specifico in base al nome, che consente di valutare lastSignInDateTime:

https://graph.microsoft.com/v1.0/users?$filter=startswith(displayName,'markvi')&$select=displayName,signInActivity

Utenti per data: in questo scenario si richiede un elenco di utenti con lastSignInDateTime prima di una data specificata:

-

https://graph.microsoft.com/v1.0/users?$filter=signInActivity/lastSignInDateTimele 2019-06-01T00:00:00Z

-

Per informazioni dettagliate sulla gestione degli utenti inattivi, vedere Gestire gli account utente inattivi.

Privilegi minimi

I privilegi minimi richiedono che l'accesso ai sistemi e alle applicazioni sia limitato solo a ciò che è necessario per consentire agli utenti e ai sistemi di svolgere i propri compiti. I privilegi minimi possono essere implementati usando controlli come il controllo degli accessi in base al ruolo, la gestione degli accessi con privilegi e l'accesso JIT (Just-In-Time).

Account separati per gli amministratori (ML1)

Essential Eight Maturity Level 1 richiede che agli utenti con privilegi venga assegnato un account utente con privilegi dedicato da usare esclusivamente per i compiti che richiedono l'accesso con privilegi. Gli account con privilegi di alto livello nell'ID Microsoft Entra, Azure e Microsoft 365 devono essere account solo cloud, non account sincronizzati da un dominio Active Directory locale. Gli account amministrativi devono bloccare l'uso di strumenti di produttività come Office 365 posta elettronica (rimuovere la licenza).

Per informazioni dettagliate sulla gestione dell'accesso amministrativo, vedere Protezione dell'accesso con privilegi per le distribuzioni ibride e cloud.

Applicare l'accesso condizionale per gli amministratori (ML1)

Essential Eight Maturity Level 1 richiede che gli utenti con privilegi usino ambienti operativi separati con privilegi e senza privilegi. L'accesso con privilegi agli ambienti Azure e Microsoft 365 richiede uno standard di sicurezza superiore rispetto allo standard applicato agli utenti normali. L'accesso con privilegi deve essere concesso in base a una combinazione di segnali e attributi di sicurezza per supportare una strategia di Zero Trust. La compromissione di un account con accesso con privilegi ad Azure o Microsoft 365 può causare interruzioni significative dei processi aziendali. L'accesso condizionale può ridurre il rischio di compromissione applicando un determinato standard di igiene della sicurezza prima di consentire l'accesso agli strumenti di gestione di Azure.

È consigliabile implementare i controlli seguenti per l'accesso amministrativo agli strumenti di amministrazione della portale di Azure e della riga di comando:

- Richiedere l'autenticazione a più fattori (MFA)

- Bloccare i tentativi di accesso con un livello di rischio di accesso elevato da Microsoft Identity Protection

- Bloccare i tentativi di accesso con un livello di rischio utente elevato da Microsoft Identity Protection

- Richiedere l'accesso da un dispositivo aggiunto Microsoft Entra, che soddisfa i requisiti di conformità di Intune per l'integrità del dispositivo, lo stato dell'aggiornamento e lo stato di sicurezza del sistema

Per informazioni dettagliate sull'imposizione dell'accesso condizionale per gli amministratori, vedere gli articoli seguenti:

Gestione degli account amministratore locale (ML2)

Essential Eight Maturity Level 2 richiede che le credenziali per gli account break glass, gli account amministratore locale e gli account del servizio siano lunghi, univoci, imprevedibili e gestiti. Gli account amministratore locale attivo nelle workstation Windows vengono spesso usati dagli utenti malintenzionati per attraversare lateralmente un ambiente Windows. Per questo motivo, per gli account amministratore locali nei sistemi aggiunti a un dominio sono consigliati i controlli seguenti:

Sistemi aggiunti ad Active Directory

La soluzione LAPS (Local Administrator Password Solution) di Microsoft offre una soluzione al problema dell'uso di un account locale comune con una password identica in ogni computer. LAPS risolve questo problema impostando una password casuale diversa e ruotata per l'account amministratore locale in ogni computer del dominio. Le password vengono archiviate in Active Directory e protette da Controllo di accesso Elenchi restrittive. La password dell'amministratore locale può essere recuperata o reimpostata solo dagli utenti idonei.

Per informazioni dettagliate sulla gestione degli account amministratore locale nei sistemi aggiunti ad Active Directory, vedere gli articoli seguenti:

- Esaminare e scaricare la soluzione password amministratore locale

- Informazioni su come configurare Microsoft LAPS

Microsoft Entra sistemi uniti

Quando si aggiunge un dispositivo Windows a Microsoft Entra ID usando un join Microsoft Entra, Microsoft Entra ID aggiunge i principi di sicurezza seguenti al gruppo Administrators locale nel dispositivo:

- Ruolo amministratore globale Microsoft Entra

- Ruolo Amministratore locale del dispositivo aggiunto ad Azure AD

- L'utente che esegue il join Microsoft Entra

È possibile personalizzare l'appartenenza al gruppo Administrators locale per soddisfare i requisiti aziendali. È consigliabile limitare l'accesso dell'amministratore locale alle workstation e richiedere l'approvazione PIM per l'uso del ruolo Amministratore locale del dispositivo aggiunto ad Azure AD.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione.

Nel portale di Azure è possibile gestire il ruolo Amministratore dispositivi da Impostazioni dispositivo.

- Accedere al portale di Azure come amministratore globale.

- Passare a Microsoft Entra ID Devices Device settings (Impostazioni del dispositivo dei dispositivi > ID>).

- Selezionare Gestisci amministratori locali aggiuntivi in tutti i dispositivi aggiunti Microsoft Entra.

- Selezionare Aggiungi assegnazioni , quindi scegliere gli altri amministratori da aggiungere e selezionare Aggiungi.

Per modificare il ruolo Amministratore dispositivi, configurare Amministratori locali aggiuntivi in tutti i dispositivi aggiunti Microsoft Entra.

Per informazioni dettagliate sulla gestione degli amministratori locali in sistemi Microsoft Entra aggiunti, vedere gli articoli seguenti:

- Informazioni su come gestire gli amministratori locali nei dispositivi aggiunti Microsoft Entra

- Panoramica di Windows LAPS

Gestione degli account del servizio (ML2)

Una sfida comune per gli sviluppatori è la gestione di segreti, credenziali, certificati e chiavi usati per proteggere la comunicazione tra i servizi. Essential Eight Maturity Level 2 richiede che le credenziali per gli account del servizio siano lunghe, univoche, imprevedibili e gestite.

Sistemi aggiunti ad Active Directory

Gli account del servizio gestito del gruppo (gMSA) sono account di dominio che consentono di proteggere i servizi. Gli account del servizio gestito di gruppo possono essere eseguiti in un server o in una server farm, ad esempio sistemi che si basano su un bilanciamento del carico di rete o su un server Internet Information Services (IIS). Dopo aver configurato i servizi per l'uso di un'entità gMSA, la gestione delle password dell'account viene gestita dal sistema operativo Windows.

Gli account del servizio gestito di gruppo sono una soluzione di identità con maggiore sicurezza che consente di ridurre il sovraccarico amministrativo:

- Impostare password complesse: password generate in modo casuale a 240 byte: la complessità e la lunghezza delle password gMSA riducono al minimo la probabilità di compromissione da attacchi di forza bruta o dizionario.

- Ciclo delle password regolarmente: la gestione delle password passa al sistema operativo Windows, che modifica la password ogni 30 giorni. Gli amministratori del servizio e del dominio non devono pianificare le modifiche delle password o gestire le interruzioni del servizio.

- Supporto della distribuzione nelle server farm: distribuire gMSA in più server per supportare soluzioni con carico bilanciato in cui più host eseguono lo stesso servizio.

- Supporto della gestione semplificata del nome dell'entità servizio (SPN): configurare un nome SPN con PowerShell quando si crea un account.

Microsoft Entra sistemi uniti

Le identità gestite forniscono un'identità gestita automaticamente nell'ID Microsoft Entra da usare per le applicazioni per la connessione alle risorse che supportano l'autenticazione Microsoft Entra. Le applicazioni possono usare identità gestite per ottenere token di Microsoft Entra senza dover gestire le credenziali.

Esistono due tipi di identità gestite:

- Assegnata dal sistema. Un'entità servizio viene creata automaticamente nell'ID Microsoft Entra per l'identità della risorsa. L'entità servizio è associata al ciclo di vita di tale risorsa di Azure. Quando la risorsa di Azure viene eliminata, Azure elimina automaticamente l'entità servizio associata.

- Assegnata dall'utente. Un'entità servizio viene creata manualmente nell'ID Microsoft Entra per l'identità della risorsa. L'entità servizio viene gestita separatamente dalle risorse che la usano.

Accesso ji-in-time a sistemi e applicazioni (ML3)

Evitare di assegnare l'accesso permanente permanente per tutti gli account membri di ruoli con privilegi elevati in Azure o Microsoft 365. Gli utenti malintenzionati spesso puntano agli account con privilegi permanenti per mantenere la persistenza negli ambienti aziendali e causare danni diffusi ai sistemi. I privilegi temporanei forzano gli utenti malintenzionati ad attendere che un utente aumenti i propri privilegi o avvii l'elevazione dei privilegi. L'avvio di un'attività di elevazione dei privilegi aumenta le probabilità che un utente malintenzionato venga rilevato e rimosso prima di poter infliggere danni.

Importante

Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. Ridurre al minimo il numero di utenti con il ruolo Amministratore globale consente di migliorare la sicurezza per l'organizzazione.

Concedere i privilegi solo in base alle esigenze usando i metodi seguenti:

- Accesso JIT: configurare Microsoft Entra Privileged Identity Management (PIM) per richiedere un flusso di lavoro di approvazione per ottenere privilegi per l'accesso ai ruoli con privilegi. È necessario almeno l'elevazione dei privilegi per i ruoli di Microsoft Entra con privilegi seguenti: Amministratore globale, Amministratore autenticazione con privilegi, Amministratore ruolo con privilegi, Amministratore accesso condizionale e Amministratore di Intune. L'elevazione deve essere necessaria almeno per i ruoli con privilegi seguenti del controllo degli accessi in base al ruolo di Azure: Proprietario e Collaboratore.

- Account break glass: gli account di accesso di emergenza sono limitati agli scenari di emergenza o "break glass" in cui non è possibile usare i normali account amministrativi. Ad esempio, tutti gli amministratori vengono bloccati da un tenant Microsoft Entra. Assicurarsi di impostare una password complessa e usare solo gli account di accesso di emergenza durante le emergenze. Creare account solo cloud usando il dominio *.onmicrosoft.com per gli account di accesso di emergenza e configurare il monitoraggio per l'avviso agli accessi.

Verifiche di accesso (ML3)

Essential Eight Maturity Level 3 richiede che l'accesso con privilegi a sistemi e applicazioni sia limitato solo a quanto richiesto agli utenti e ai servizi per svolgere i propri compiti. La necessità di accedere con privilegi alle risorse di Azure e ai ruoli Microsoft Entra cambia nel tempo. Per ridurre il rischio associato alle assegnazioni di ruolo non aggiornate, è consigliabile esaminare regolarmente l'accesso. Microsoft Entra verifiche di accesso consentono alle organizzazioni di gestire in modo efficiente le appartenenze ai gruppi di controllo degli accessi in base al ruolo, l'accesso alle applicazioni aziendali e le assegnazioni di ruolo Microsoft Entra. L'accesso utente può essere esaminato regolarmente per assicurarsi che solo le persone giuste continuino ad avere accesso.

Microsoft Entra verifiche di accesso consentono casi d'uso come:

- Identificazione di diritti di accesso eccessivi

- Identificazione dell'uso di un gruppo per un nuovo scopo

- Quando le persone spostano i team o lasciano l'azienda, rimuovendo l'accesso non necessario

- Abilitazione di un coinvolgimento proattivo con i proprietari delle risorse per assicurarsi di verificare regolarmente chi ha accesso alle risorse.

A seconda del tipo di accesso che richiede la revisione, è necessario creare verifiche di accesso in aree diverse del portale di Azure. La tabella seguente illustra gli strumenti specifici per la creazione di verifiche di accesso:

| Diritti di accesso degli utenti | I revisori possono essere | Revisione creata in | Esperienza del revisore |

|---|---|---|---|

| Membri del gruppo di sicurezza Membri del gruppo di Office |

Revisori specificati Proprietari del gruppo Revisione automatica |

Verifiche di accesso gruppi Microsoft Entra |

Pannello di accesso |

| Assegnato a un'app connessa | Revisori specificati Revisione automatica |

Verifiche di accesso Microsoft Entra App aziendali (in anteprima) |

Pannello di accesso |

| ruolo Microsoft Entra | Revisori specificati Revisione automatica |

Privileged Identity Management (PIM) | Portale di Azure |

| Ruolo risorsa di Azure | Revisori specificati Revisione automatica |

Privileged Identity Management (PIM) | Portale di Azure |

| Assegnazioni di pacchetti di accesso | Revisori specificati Membri del gruppo Revisione automatica |

Gestione dei diritti | Pannello di accesso |

Per informazioni dettagliate sulle verifiche di accesso Microsoft Entra, vedere gli articoli seguenti:

- Altre informazioni sulle verifiche di accesso Microsoft Entra

- Informazioni su come gestire l'accesso degli utenti con verifiche di accesso Microsoft Entra

Restrizioni dell'account

La sicurezza degli account è un componente fondamentale per la protezione dell'accesso con privilegi. La sicurezza end-to-end Zero Trust richiede di stabilire che l'account usato nella sessione sia effettivamente sotto il controllo del proprietario umano e non di un utente malintenzionato che li rappresenta.

Restrizioni di accesso (ML1)

Gli utenti, i servizi o gli account dell'applicazione con privilegi amministrativi nei domini di Windows Active Directory (AD) rappresentano un rischio elevato per la sicurezza aziendale. Questi account vengono spesso presi di mira dagli utenti malintenzionati perché forniscono accesso diffuso a server, database e applicazioni. Quando gli amministratori eseguono l'accesso a sistemi con un profilo di sicurezza inferiore, le credenziali con privilegi vengono archiviate in memoria e possono essere estratte usando strumenti di furto delle credenziali (ad esempio, Mimikatz).

Essential Eight Maturity Level 1 richiede che gli account utente con privilegi (esclusi gli account amministratore locale) non possano accedere ad ambienti operativi senza privilegi. Il modello di amministrazione a livelli Microsoft applica restrizioni di accesso ai dispositivi aggiunti a un dominio per impedire l'esposizione di credenziali con privilegi nei dispositivi con un profilo di sicurezza inferiore. Gli amministratori con accesso amministratore al dominio di Active Directory sono separati dagli amministratori con controllo sulle workstation e sulle applicazioni aziendali. Le restrizioni di accesso devono essere applicate per garantire che gli account con privilegi elevati non possano accedere a risorse meno sicure. Ad esempio:

- I membri dei gruppi Active Directory Enterprise e Domain Admins non possono accedere ai server applicazioni aziendali e alle workstation utente.

- I membri del ruolo Microsoft Entra Global Admins non possono accedere alle workstation Microsoft Entra aggiunte.

Le restrizioni di accesso possono essere applicate con Criteri di gruppo assegnazioni di diritti utente o criteri di Microsoft Intune. È consigliabile configurare i criteri seguenti nei server aziendali e nelle workstation utente per impedire agli account con privilegi di esporre le credenziali a un sistema meno attendibile:

- Negare l'accesso al computer dalla rete

- Nega accesso come processo batch

- Nega accesso come servizio

- Nega accesso in locale

- Nega accesso tramite Servizi terminal

Limitare l'accesso a Internet, alla posta elettronica e ai servizi Web (ML1)

Essential Eight Maturity Level 1 richiede che agli account con privilegi (esclusi gli account esplicitamente autorizzati ad accedere a Servizi online) sia impedito l'accesso a Internet, alla posta elettronica e ai servizi Web. Gli account amministrativi devono bloccare l'uso di strumenti di produttività come Office 365 posta elettronica (rimuovere la licenza). Gli account amministrativi devono accedere ai portali di amministrazione cloud da un dispositivo con accesso con privilegi. I dispositivi con accesso con privilegi devono negare tutti i siti Web e usare un elenco di utenti consentiti per abilitare l'accesso ai portali di amministrazione del cloud. Il controllo di Internet e della posta elettronica dai dispositivi con accesso con privilegi può essere eseguito usando un firewall basato su host, un proxy cloud o configurando le impostazioni proxy nel dispositivo.

Dispositivi aggiunti a Microsoft Entra

Creare un profilo di configurazione di Microsoft Intune per configurare il proxy di rete nei dispositivi usati per l'amministrazione con privilegi. I dispositivi con accesso con privilegi usati per amministrare i servizi cloud di Azure e Microsoft 365 devono usare le esenzioni proxy dalla tabella seguente.

| Sezione | Nome | Configurazione |

|---|---|---|

| Dati principali | Nome | PAW-Intune-Configuration-Proxy-Device-Restrictions |

| Dati principali | Piattaforma | Windows 10 e versioni successive |

| Dati principali | Tipo di profilo | Restrizioni di dispositivo |

| Configurazione | Usare il server proxy manuale | Consenti |

| Configurazione | Indirizzo | 127.0.0.2 |

| Configurazione | Porta | 8080 |

| Configurazione | Eccezioni proxy | account.live.com;*.msft.net; *.msauth.net;*.msauthimages.net;*.msftauthimages.net;*.msftauth.net;*.azure.com;*.azure.net;*.azureedge.net;*.azurewebsites.net;*.microsoft.com; microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.microsoftonline-p.net;*.microsoftonline-p.com;*.windows.net;*.windows.com;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.azure-api.net;*.azure-devices.net;*.visualstudio.com; portal.office.com; config.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com;*.aka.ms;*.digicert.com;*.phonefactor.net;*.nuget.org;*.cloudapp.net;*.trafficmanager.net; login.live.com; clientconfig.passport.net;*.wns.windows.com;*.s-microsoft.com; www.msftconnecttest.com; graph.windows.net;*.manage.microsoft.com;*.aadcdn.microsoftonline-p.com;*.azureafd.net;*.azuredatalakestore.net;*.windows-int.net;*.msocdn.com;*.msecnd.net;*.onestore.ms;*.aspnetcdn.com;*.office.net;*.officeapps.live.com; aka.ms;*.powershellgallery.com;*.azure-apim.net; spoprod-a.akamaihd.net;*.hip.live.com |

Abilitazione di Credential Guard e Remote Credential Guard (ML3)

La funzionalità Essential Eight Maturity Level 3 richiede che la funzionalità Credential Guard sia abilitata per contrastare gli attacchi di furto di credenziali che hanno come destinazione gli hash delle password NTLM, i TCT Kerberos e le credenziali archiviate dalle applicazioni. La protezione delle credenziali di Microsoft usa la sicurezza basata su virtualizzazione (VBS) per isolare i segreti in modo che solo il software di sistema con privilegi possa accedervi. Offre vantaggi quali la sicurezza hardware, la sicurezza basata sulla virtualizzazione e la protezione da minacce persistenti avanzate. È abilitato per impostazione predefinita in Windows 11, 22H2 o versioni successive e Windows Server 20025 o versioni successive. È consigliabile configurarlo tramite i criteri del catalogo delle impostazioni di Microsoft Intune. Per informazioni dettagliate sull'abilitazione di credential guard tramite Microsoft Intune, vedere Configurare Credential Guard.

Essential Eight Maturity Level 3 richiede che Remote Credential Guard sia abilitato per proteggere le credenziali amministrative passate tramite una connessione RDP. Reindirizza le richieste Kerberos al dispositivo di origine che ha richiesto la connessione. Le credenziali e i relativi derivati non sono mai password in rete. Remote Credential Guard offre anche esperienze di accesso Single Sign-On per le sessioni di Desktop remoto. Remote Credential Guard può essere applicato sia nel client che nell'host remoto. È consigliabile configurarlo tramite i criteri del catalogo delle impostazioni di Microsoft Intune sia per gli host client che per gli host remoti. Per informazioni dettagliate sull'abilitazione di remote credential guard tramite Microsoft Intune, vedere Remote Credential Guard.

Dispositivi amministrativi

Gli amministratori di sistema devono usare dispositivi separati per la gestione degli ambienti operativi con privilegi e senza privilegi. Le attività amministrative devono seguire il principio dell'origine pulita per tutti i dispositivi coinvolti nel processo di amministrazione.

Separare gli ambienti operativi con privilegi e senza privilegi (ML1)

Essential Eight Maturity Level 1 richiede che gli utenti con privilegi usino ambienti operativi separati con privilegi e senza privilegi. L'uso di workstation fisiche diverse è l'approccio più sicuro per separare gli ambienti operativi con privilegi e senza privilegi per gli amministratori di sistema. Anche se le garanzie di sicurezza possono essere migliorate nella sessione, saranno sempre limitate dalla forza della garanzia nel dispositivo di origine. Un utente malintenzionato con il controllo di un dispositivo con accesso con privilegi può rappresentare gli utenti o rubare le credenziali utente per la rappresentazione futura. Questo rischio mina altre garanzie sull'account, intermediari come jump server e sulle risorse stesse.

Le organizzazioni che non sono in grado di usare workstation fisiche separate per separare gli ambienti operativi con privilegi e senza privilegi devono adottare un approccio basato sui rischi e implementare controlli alternativi in base a una strategia di sicurezza approfondita per la difesa. Microsoft consiglia di eseguire il mapping di ruoli utente e asset a un livello di riservatezza per valutare il livello di garanzia necessario per proteggere gli ambienti operativi con privilegi.

Per informazioni dettagliate sui livelli di riservatezza degli accessi con privilegi, vedere Privileged Access Security Levels

Workstation Amministrazione sicure (ML3)

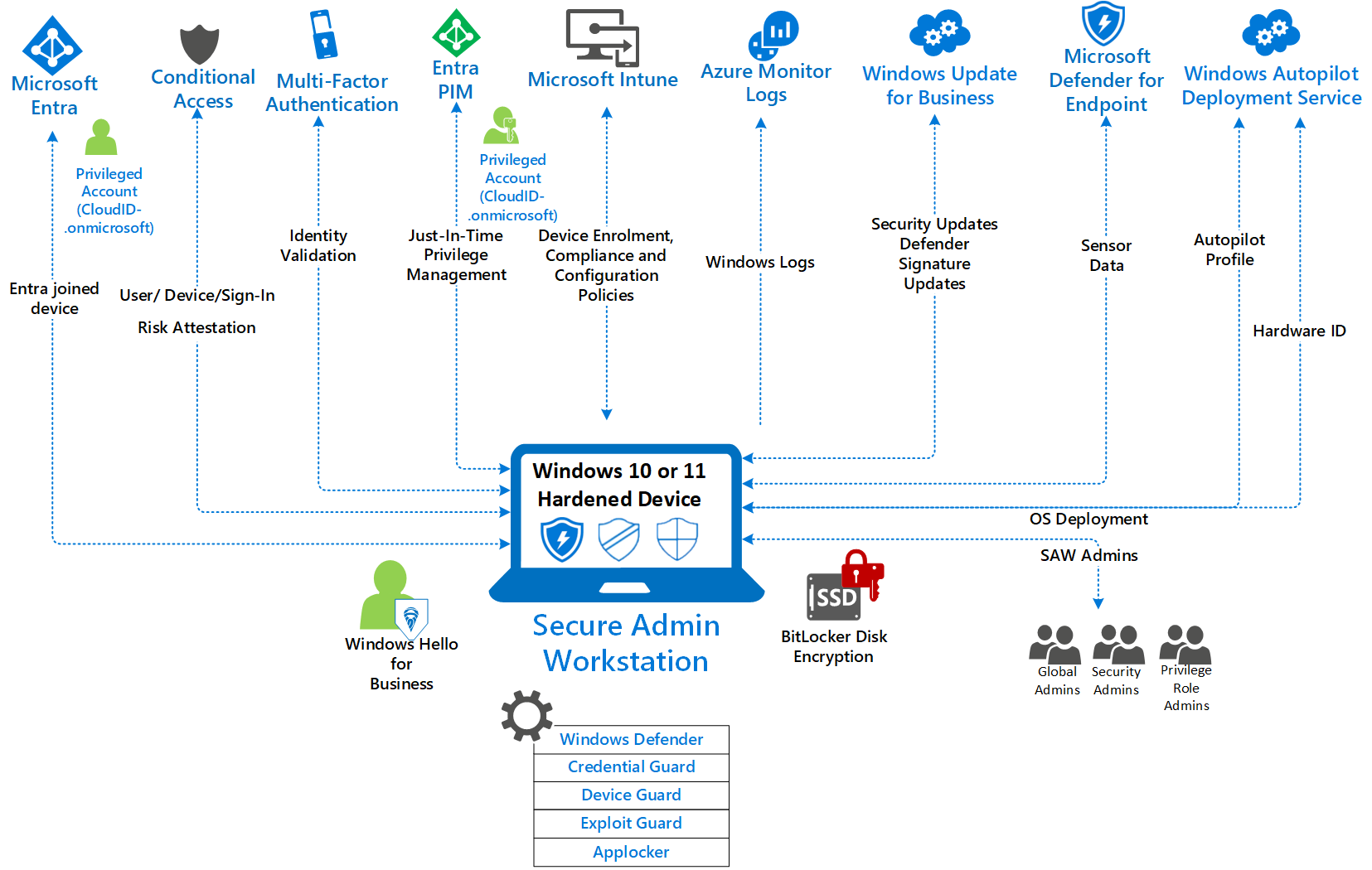

Per eseguire attività amministrative, è necessario usare workstation Amministrazione sicure per il livello di maturità 3. Le workstation Amministrazione sicure (SAW) sono un controllo efficace contro l'esposizione di credenziali sensibili su dispositivi meno sicuri. L'accesso o l'esecuzione di servizi in un dispositivo meno sicuro con un account con privilegi aumenta il rischio di furto di credenziali e attacchi di escalation dei privilegi. Le credenziali con privilegi devono essere esposte solo a una tastiera SAW e devono essere negate dall'accesso a dispositivi meno sicuri. Le workstation SAW offrono una piattaforma sicura per la gestione di servizi cloud locali, Azure, Microsoft 365 e di terze parti. I dispositivi SAW vengono gestiti con Microsoft Intune e protetti usando una combinazione di defender per endpoint, Windows Hello per le aziende e Microsoft Entra controlli ID.

Il diagramma seguente illustra l'architettura generale, inclusi i vari componenti tecnologici che devono essere configurati per implementare la soluzione complessiva e il framework SAW:

Per informazioni dettagliate su Workstation Amministrazione sicure, vedere gli articoli seguenti:

- Informazioni sui dispositivi di accesso con privilegi

- Informazioni su come distribuire una workstation protetta

- Esaminare e scaricare il profilo della workstation con privilegi

Intermediari sicuri e jump server (ML2)

La sicurezza dei servizi intermedi è un componente fondamentale per la protezione dell'accesso con privilegi. Gli intermediari vengono usati per facilitare la sessione o la connessione dell'amministratore a un sistema o a un'applicazione remota. Esempi di intermediari includono reti private virtuali (VPN), jump server, infrastruttura desktop virtuale (tra cui Windows 365 e Desktop virtuale Azure) e pubblicazione di applicazioni tramite proxy di accesso. Gli utenti malintenzionati spesso indirizzano gli intermediari per l'escalation dei privilegi usando le credenziali archiviate su di essi, ottenere l'accesso remoto di rete alle reti aziendali o sfruttare l'attendibilità nel dispositivo di accesso con privilegi.

Diversi tipi intermedi eseguono funzioni univoche in modo che richiedano ognuno un approccio di sicurezza diverso. Gli utenti malintenzionati sono facilmente in grado di colpire i sistemi con una superficie di attacco più grande. L'elenco seguente include le opzioni disponibili per gli intermediari di accesso con privilegi:

- I servizi cloud nativi, ad esempio Microsoft Entra Privileged Identity Management (PIM), Azure Bastion e Microsoft Entra proxy di applicazione, offrono una superficie di attacco limitata agli utenti malintenzionati. Anche se sono esposti a Internet pubblico, i clienti (e gli utenti malintenzionati) non hanno accesso all'infrastruttura sottostante. L'infrastruttura sottostante per i servizi SaaS e PaaS viene gestita e monitorata dal provider di servizi cloud. Questa superficie di attacco più piccola limita le opzioni disponibili per gli utenti malintenzionati rispetto alle applicazioni e alle appliance locali classiche che devono essere configurate, applicate a patch e monitorate dal personale IT.

- Reti private virtuali (VPN), Desktop remoti e Jump Server offrono un'opportunità significativa per gli utenti malintenzionati, in quanto questi servizi richiedono l'applicazione di patch, la protezione avanzata e la manutenzione continui per mantenere un comportamento di sicurezza resiliente. Anche se un jump server può avere solo poche porte di rete esposte, gli utenti malintenzionati devono accedere solo a un servizio senza patch per eseguire un attacco.

- I servizi Privileged Identity Management (PIM) e PAM (Privileged Access Management) di terze parti sono spesso ospitati in locale o come macchina virtuale in Infrastruttura distribuita come servizio (IaaS) e sono in genere disponibili solo per gli host Intranet. Anche se non esposto direttamente a Internet, una singola credenziale compromessa può consentire agli utenti malintenzionati di accedere al servizio tramite VPN o un altro supporto di accesso remoto.

Per informazioni dettagliate sugli intermediari di accesso con privilegi, vedere Intermediari sicuri.

Gestione dei privilegi degli endpoint di Intune

Con Microsoft Intune Endpoint Privilege Management (EPM) gli utenti dell'organizzazione possono essere eseguiti come utente standard (senza diritti di amministratore) e completare attività che richiedono privilegi elevati. EPM facilita gli utenti standard che eseguono attività che richiedono privilegi amministrativi, ad esempio installazioni di app, aggiornamento dei driver di dispositivo e componenti di amministrazione per le app legacy.

EPM controlla l'elevazione dell'amministratore dei processi e dei file binari specificati per utenti specifici senza fornire privilegi di amministratore senza restrizioni all'intero dispositivo. Endpoint Privilege Management supporta la conformità di Essential 8 consentendo all'organizzazione di ottenere un'ampia base di utenti in esecuzione con privilegi minimi, consentendo al contempo agli utenti di eseguire ancora attività consentite dall'organizzazione per rimanere produttivi.

Per altre informazioni su EPM, vedere Panoramica di EPM.

Per abilitare EPM, vedere Configurare i criteri per gestire Endpoint Privilege Management con Microsoft Intune.

Per la conformità Essential Eight, è necessario impostare due tipi di criteri combinati insieme come indicato di seguito:

Per altre informazioni sui criteri, vedere: Impostazioni dei criteri di elevazione di Windows EPM e Criteri delle regole di elevazione di Windows EPM.

Per Risposta elevazione predefinita, mantenere l'impostazione Nega tutte le richieste per consentire solo l'elevazione dei processi e dei file esplicitamente consentiti dall'amministratore.

Per le opzioni di convalida, assicurarsi che sia selezionata la giustificazione aziendale e autenticazione di Windows, in quanto soddisfa rispettivamente ISM-1508 e ISM-1507.

In Invia dati di elevazione dei privilegi per la creazione di report scegliere Sì per Invia dati di elevazione per la creazione di report. Questa funzione viene usata per misurare l'integrità dei componenti client EPM. I dati di utilizzo vengono usati per visualizzare le elevazioni nell'organizzazione, in base all'ambito di reporting e consentono il controllo ISM-1509.

Per Ambito report mantenere l'impostazione predefinitaDati di diagnostica e tutte le elevazioni degli endpoint sono selezionate. Questa opzione invia a Microsoft i dati di diagnostica relativi all'integrità dei componenti client e i dati su tutte le elevazioni che si verificano nell'endpoint e fornisce assistenza per il controllo ISM-1509.

Per tipo di elevazione, la maggior parte (in caso contrario, tutti) sono confermati dall'utente , in quanto ciò garantisce che l'utente mantenga l'agenzia del processo decisionale.

| Controllo ISM Mar 2025 | Livello di maturità | Controllo | Misura |

|---|---|---|---|

| ISM-1507 | 1, 2, 3 | Le richieste di accesso con privilegi a sistemi, applicazioni e repository di dati vengono convalidate alla prima richiesta. | È in atto un processo di gestione dei diritti per l'accesso con privilegi per elevare l'accesso per le applicazioni che usano EPM. |

| ISM-1508 | 3 | L'accesso con privilegi a sistemi, applicazioni e repository di dati è limitato solo a quanto richiesto agli utenti e ai servizi per svolgere i propri compiti. | Il criterio predefinito consiste nel negare tutte le richieste che non sono state definite nei criteri EPM. Quando i criteri sono definiti dall'amministratore, le opzioni di elevazione dei privilegi in EPM sono associate ai criteri e al servizio necessario per svolgere il compito. |

| ISM-1509 | 2, 3 | Gli eventi di accesso con privilegi vengono registrati centralmente. | L'accesso e gli eventi vengono registrati assicurando che l'impostazione predefinita venga mantenuta con i dati di diagnostica e che tutte le elevazioni degli endpoint siano abilitate per i criteri EPM. |

Nota

Questa funzionalità è disponibile come componente aggiuntivo di Intune. Per altre informazioni, vedere Usare le funzionalità del componente aggiuntivo Intune Suite.

Registrazione e monitoraggio

Registrazione degli eventi di accesso con privilegi (ML2)

La registrazione degli accessi e delle attività eseguite dagli account con privilegi è essenziale per rilevare comportamenti anomali all'interno degli ambienti aziendali. Microsoft Entra i log di controllo e i log di accesso forniscono informazioni preziose sull'accesso con privilegi ad applicazioni e servizi.

Microsoft Entra log di accesso forniscono informazioni dettagliate sui modelli di accesso, la frequenza di accesso e lo stato delle attività di accesso. Il report attività di accesso è disponibile in tutte le edizioni dell'ID Microsoft Entra. Le organizzazioni con una licenza Microsoft Entra ID P1 o P2 possono accedere al report attività di accesso tramite microsoft API Graph.

Microsoft Entra log attività includono i log di controllo per ogni evento registrato nell Microsoft Entra ID. Le modifiche apportate ad applicazioni, gruppi, utenti e licenze vengono tutte acquisite nei log di controllo Microsoft Entra. Per impostazione predefinita, Microsoft Entra ID mantiene i log di accesso e di controllo per un massimo di sette giorni. Microsoft Entra ID conserva i log per un massimo di 30 giorni se nel tenant è presente una licenza Microsoft Entra ID P1 o P2. Microsoft Entra i log di controllo e i log di accesso devono essere inoltrati a un'area di lavoro di Azure Log Analytics (LAW) per la raccolta centralizzata e la correlazione.

Per informazioni dettagliate sulla registrazione centralizzata, vedere gli articoli seguenti:

Monitoraggio dei log eventi per i segni di compromissione (ML3)

Il livello di maturità 3 di Otto elementi essenziali richiede che i log eventi vengano monitorati per individuare i segni di compromissione e che vengano attivati quando vengono rilevati eventuali segni di compromissione. Il monitoraggio delle attività con privilegi è importante per rilevare anticipatamente la compromissione del sistema e contenere l'ambito delle attività dannose.

Monitoraggio degli eventi di accesso con privilegi

Monitorare tutte le attività di accesso all'account con privilegi usando i log di accesso Microsoft Entra come origine dati. Monitorare gli eventi seguenti:

| Cosa monitorare | Livello di rischio | Dove: | Note |

|---|---|---|---|

| Errore di accesso, soglia password non valida | Alto | Microsoft Entra log di accesso | Definire una soglia di base e quindi monitorare e modificare in base ai comportamenti dell'organizzazione e limitare la generazione di falsi avvisi. |

| Errore a causa del requisito di accesso condizionale | Alto | Microsoft Entra log di accesso | Questo evento può indicare che un utente malintenzionato sta tentando di accedere all'account. |

| Account con privilegi che non seguono i criteri di denominazione | Alto | Abbonamento di Azure | Elencare le assegnazioni di ruolo per le sottoscrizioni e l'avviso in cui il nome di accesso non corrisponde al formato dell'organizzazione. Un esempio è l'uso di ADM_ come prefisso. |

| Interrompere | Alto, medio | accessi Microsoft Entra | Questo evento può indicare che un utente malintenzionato ha la password per l'account, ma non può superare la richiesta di autenticazione a più fattori. |

| Account con privilegi che non seguono i criteri di denominazione | Alto | directory Microsoft Entra | Elencare le assegnazioni di ruolo per Microsoft Entra ruoli e inviare un avviso in cui l'UPN non corrisponde al formato dell'organizzazione. Un esempio è l'uso di ADM_ come prefisso. |

| Individuare gli account con privilegi non registrati per l'autenticazione a più fattori | Alto | API di Microsoft Graph | Controllare e analizzare per determinare se l'evento è intenzionale o una supervisione. |

| Blocco account | Fortemente | Microsoft Entra log di accesso | Definire una soglia di base e quindi monitorare e modificare in base ai comportamenti dell'organizzazione e limitare la generazione di falsi avvisi. |

| Account disabilitato o bloccato per gli accessi | Bassa | Microsoft Entra log di accesso | Questo evento potrebbe indicare che qualcuno sta tentando di ottenere l'accesso a un account dopo aver lasciato l'organizzazione. Anche se l'account è bloccato, è comunque importante registrare e inviare avvisi su questa attività. |

| Avviso o blocco di frodi MFA | Alto | Microsoft Entra log di accesso/Azure Log Analytics | L'utente con privilegi ha indicato di non aver avviato la richiesta di autenticazione a più fattori, che potrebbe indicare che un utente malintenzionato ha la password per l'account. |

| Avviso o blocco di frodi MFA | Alto | Microsoft Entra log di controllo/Azure Log Analytics | L'utente con privilegi ha indicato di non aver avviato la richiesta di autenticazione a più fattori, che potrebbe indicare che un utente malintenzionato ha la password per l'account. |

| Accessi con account con privilegi esterni ai controlli previsti | Alto | Microsoft Entra log di accesso | Monitorare e inviare un avviso per tutte le voci definite come non approvate. |

| Al di fuori dei normali orari di accesso | Alto | Microsoft Entra log di accesso | Monitorare e avvisare se gli accessi si verificano al di fuori dei tempi previsti. È importante trovare il modello di lavoro normale per ogni account con privilegi e avvisare se sono presenti modifiche non pianificate al di fuori dei normali orari di lavoro. Gli accessi al di fuori del normale orario di lavoro potrebbero indicare compromissione o possibili minacce insider. |

| Rischio di protezione dell'identità | Fortemente | Log di Identity Protection | Questo evento indica che è stata rilevata un'anomalia con l'accesso per l'account e deve essere visualizzato un avviso. |

| Modifica della password | Alto | Microsoft Entra log di controllo | Avviso in caso di modifiche alla password dell'account amministratore, in particolare per amministratori globali, amministratori utenti, amministratori della sottoscrizione e account di accesso di emergenza. Scrivere una query destinata a tutti gli account con privilegi. |

| Modifica del protocollo di autenticazione legacy | Fortemente | Microsoft Entra log di accesso | Molti attacchi usano l'autenticazione legacy, quindi se è presente una modifica nel protocollo di autenticazione per l'utente, potrebbe essere un'indicazione di un attacco. |

| Nuovo dispositivo o posizione | Alto | Microsoft Entra log di accesso | La maggior parte delle attività di amministratore deve provenire da dispositivi con accesso con privilegi, da un numero limitato di posizioni. Per questo motivo, inviare un avviso su nuovi dispositivi o posizioni. |

| L'impostazione dell'avviso di controllo è stata modificata | Alto | Microsoft Entra log di controllo | Le modifiche apportate a un avviso di base devono essere avvisate se impreviste. |

| Amministratori che eseguono l'autenticazione ad altri tenant Microsoft Entra | Medio | Microsoft Entra log di accesso | Se l'ambito è Utenti con privilegi, questo monitoraggio rileva quando un amministratore ha eseguito correttamente l'autenticazione in un altro tenant Microsoft Entra con un'identità nel tenant dell'organizzazione. Avviso se l'ID tenant della risorsa non è uguale all'ID tenant principale |

| Amministrazione stato utente è stato modificato da Guest a Member | Medio | Microsoft Entra log di controllo | Monitorare e inviare un avviso in caso di modifica del tipo di utente da Guest a Member. Questa modifica era prevista? |

| Utenti guest invitati al tenant da utenti non autorizzati | Medio | Microsoft Entra log di controllo | Monitorare e inviare avvisi agli attori nonapproved che invitano gli utenti guest. |

Monitoraggio degli eventi di gestione degli account con privilegi

Esaminare le modifiche apportate alle regole e ai privilegi di autenticazione degli account con privilegi, in particolare se la modifica offre privilegi maggiori o la possibilità di eseguire attività in Microsoft Entra ID.

| Cosa monitorare | Livello di rischio | Dove: | Note |

|---|---|---|---|

| Creazione di account con privilegi | Medio | Microsoft Entra log di controllo | Monitorare la creazione di qualsiasi account con privilegi. Cercare la correlazione di un breve intervallo di tempo tra la creazione e l'eliminazione degli account. |

| Modifiche ai metodi di autenticazione | Alto | Microsoft Entra log di controllo | Questa modifica potrebbe indicare che un utente malintenzionato aggiunge un metodo di autenticazione all'account in modo che possa avere accesso continuo. |

| Avviso sulle modifiche alle autorizzazioni dell'account con privilegi | Fortemente | Microsoft Entra log di controllo | Questo avviso è particolarmente utile per gli account a cui vengono assegnati ruoli non noti o che esulano dai normali compiti. |

| Account con privilegi inutilizzati | Medio | verifiche di accesso Microsoft Entra | Eseguire una revisione mensile per gli account utente con privilegi inattivi. |

| Account esenti dall'accesso condizionale | Alto | Log o verifiche di accesso di Monitoraggio di Azure | Qualsiasi account esentato dall'accesso condizionale ignora molto probabilmente i controlli di sicurezza ed è più vulnerabile alla compromissione. Gli account break-glass sono esenti. Vedere le informazioni su come monitorare gli account break-glass più avanti in questo articolo. |

| Aggiunta di un pass di accesso temporaneo a un account con privilegi | Alto | Microsoft Entra log di controllo | Monitorare e inviare un avviso in caso di creazione di un pass di accesso temporaneo per un utente con privilegi. |

Per informazioni dettagliate sul monitoraggio dell'attività degli account con privilegi, vedere Operazioni di sicurezza per gli account con privilegi nell Microsoft Entra ID.

Proteggere i log eventi da modifiche ed eliminazioni non autorizzate (ML3)

Essential Eight Maturity Level 3 richiede che i log eventi siano protetti da modifiche ed eliminazioni non autorizzate. La protezione dei log eventi da modifiche ed eliminazioni non autorizzate garantisce che i log possano essere usati come fonte affidabile di prove se l'organizzazione si verifica un evento imprevisto di sicurezza. In Azure, i log eventi dall'accesso con privilegi ad applicazioni e servizi devono essere archiviati centralmente all'interno di un'area di lavoro Log Analytics.

Monitoraggio di Azure è una piattaforma dati di sola accodamento, ma include disposizioni per eliminare i dati a scopo di conformità. Le aree di lavoro di Log Analytics che raccolgono i log dalle attività con privilegi devono essere protette con controlli di accesso in base al ruolo e monitorate per le attività di modifica ed eliminazione.

In secondo luogo, impostare un blocco sull'area di lavoro Log Analytics per bloccare tutte le attività che potrebbero eliminare i dati: eliminazione, eliminazione di tabelle e modifiche alla conservazione dei dati a livello di tabella o di area di lavoro.

Per proteggere completamente i log eventi, configurare esportazioni automatizzate di dati di log in una soluzione di archiviazione non modificabile, ad esempio Archiviazione non modificabile per Archiviazione BLOB di Azure.

Per informazioni dettagliate sulla protezione dell'integrità del log eventi, vedere Sicurezza dei dati di Monitoraggio di Azure.