Criteri di quarantena

Consiglio

Sapevi che puoi provare le funzionalità in Microsoft Defender XDR gratuitamente per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

In Exchange Online Protection (EOP) e Microsoft Defender per Office 365, i criteri di quarantena consentono agli amministratori di definire l'esperienza utente per i messaggi in quarantena:

- Operazioni consentite agli utenti per i propri messaggi in quarantena (messaggi in cui sono destinatari) in base al motivo per cui il messaggio è stato messo in quarantena.

- Indica se gli utenti ricevono notifiche periodiche (ogni quattro ore, giornaliere o settimanali) sui messaggi in quarantena tramite notifiche di quarantena.

Tradizionalmente, agli utenti sono stati consentiti o negati livelli di interattività con i messaggi di quarantena in base al motivo per cui il messaggio è stato messo in quarantena. Ad esempio, gli utenti possono visualizzare e rilasciare messaggi messi in quarantena come posta indesiderata o in blocco, ma non possono visualizzare o rilasciare messaggi messi in quarantena come malware o phishing ad alta attendibilità.

I criteri di quarantena predefiniti applicano queste funzionalità utente cronologiche e vengono assegnati automaticamente alle funzionalità di protezione supportate che mette in quarantena i messaggi.

Per informazioni dettagliate sugli elementi di un criterio di quarantena, dei criteri di quarantena predefiniti e delle singole autorizzazioni, vedere la sezione Appendice alla fine di questo articolo.

Se non ti piacciono le funzionalità utente predefinite per i messaggi in quarantena per una funzionalità specifica (inclusa la mancanza di notifiche di quarantena), puoi creare e usare criteri di quarantena personalizzati come descritto in questo articolo.

È possibile creare e assegnare criteri di quarantena nel portale di Microsoft Defender o in PowerShell (Exchange Online PowerShell per le organizzazioni di Microsoft 365 con cassette postali Exchange Online; PowerShell EOP autonomo nelle organizzazioni EOP senza cassette postali Exchange Online).

Che cosa è necessario sapere prima di iniziare?

In Microsoft 365 gestito da 21Vianet, la quarantena non è attualmente disponibile nel portale di Microsoft Defender. La quarantena è disponibile solo nell'interfaccia di amministrazione classica di Exchange (interfaccia di amministrazione di Exchange classica).

Aprire il portale di Microsoft Defender all'indirizzo https://security.microsoft.com. Per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

Per informazioni su come connettersi a PowerShell per Exchange Online, vedere Connettersi a PowerShell per Exchange Online. Per connettersi a PowerShell di EOP autonomo, vedere Connettersi a PowerShell per Exchange Online Protection.

Se si modificano i criteri di quarantena assegnati a una funzionalità di protezione supportata, la modifica influisce sul messaggio in quarantena dopo aver effettuato la modifica. I messaggi messi in quarantena prima di apportare la modifica non sono interessati dalle impostazioni della nuova assegnazione dei criteri di quarantena.

La durata dei messaggi messi in quarantena dalla protezione da posta indesiderata e anti-phishing prima della scadenza è controllata dai criteri di protezione dalla posta indesiderata in quarantena per molti giorni (QuarantineRetentionPeriod). Per altre informazioni, vedere la tabella in Conservazione quarantena.

Prima di poter eseguire le procedure descritte in questo articolo, è necessario disporre delle autorizzazioni necessarie. Sono disponibili le opzioni seguenti:

Microsoft Defender XDR Controllo degli accessi in base al ruolo unificato (Se Email & collaborazione>Defender per Office 365 autorizzazioni è

Attivo. Influisce solo sul portale di Defender, non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Operazioni di sicurezza/Dati di sicurezza/quarantena di collaborazione Email & (gestione).

Attivo. Influisce solo sul portale di Defender, non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Operazioni di sicurezza/Dati di sicurezza/quarantena di collaborazione Email & (gestione).Email & autorizzazioni di collaborazione nel portale di Microsoft Defender: appartenenza ai gruppi di ruoli Amministratore quarantena, Amministratore della sicurezza o Gestione organizzazione.

Microsoft Entra autorizzazioni: l'appartenenza ai ruoli Amministratore* globale o Amministratore della sicurezza offre agli utenti le autorizzazioni e le autorizzazioni necessarie per altre funzionalità in Microsoft 365.

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Tutte le azioni eseguite dagli amministratori o dagli utenti nei messaggi in quarantena vengono controllate. Per altre informazioni sugli eventi di quarantena controllati, vedere Schema di quarantena nell'API di gestione Office 365.

Passaggio 1: Creare criteri di quarantena nel portale di Microsoft Defender

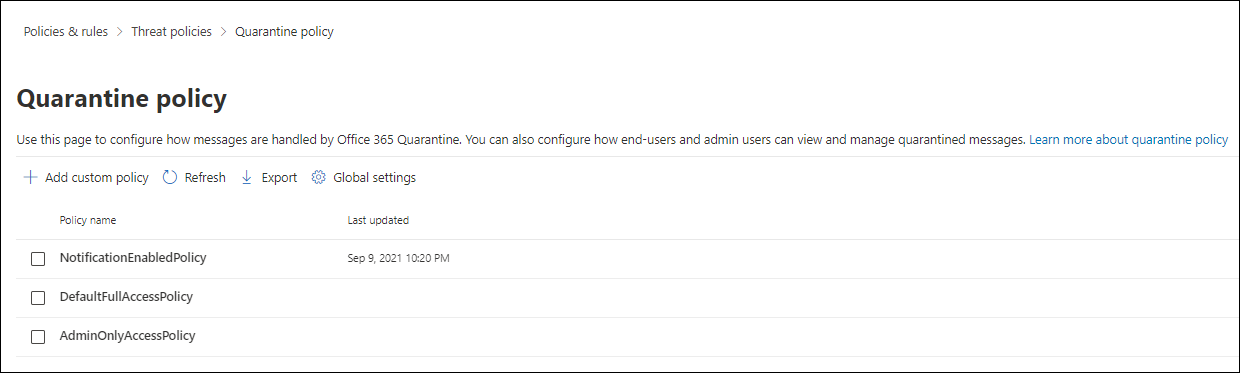

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& Regole>Criteri di minaccia>Criteri di quarantena nella sezione Regole. In alternativa, per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

Nella pagina Criteri di quarantena selezionare

Aggiungi criteri personalizzati per avviare la creazione guidata nuovi criteri di quarantena.

Aggiungi criteri personalizzati per avviare la creazione guidata nuovi criteri di quarantena.Nella pagina Nome criterio immettere un nome breve ma univoco nella casella Nome criterio . Il nome del criterio è selezionabile negli elenchi a discesa nei passaggi successivi.

Al termine della pagina Nome criterio , selezionare Avanti.

Nella pagina Accesso ai messaggi del destinatario selezionare uno dei valori seguenti:

Accesso limitato: le singole autorizzazioni incluse in questo gruppo di autorizzazioni sono descritte nella sezione Appendice . In pratica, gli utenti possono eseguire qualsiasi operazione per i messaggi in quarantena, ad eccezione del rilascio dalla quarantena senza l'approvazione dell'amministratore.

Impostare l'accesso specifico (Avanzate): usare questo valore per specificare autorizzazioni personalizzate. Configurare le impostazioni seguenti visualizzate:

-

Selezionare la preferenza per l'azione di rilascio: selezionare uno dei valori seguenti nell'elenco a discesa:

- Vuoto: gli utenti non possono rilasciare o richiedere il rilascio dei propri messaggi dalla quarantena. Questo è il valore predefinito.

- Consenti ai destinatari di richiedere il rilascio di un messaggio dalla quarantena

- Consentire ai destinatari di rilasciare un messaggio dalla quarantena

-

Selezionare azioni aggiuntive che i destinatari possono eseguire sui messaggi in quarantena: selezionare alcuni, tutti o nessuno dei valori seguenti:

- Elimina

- Anteprima

- Blocca mittente

- Consenti mittente

-

Selezionare la preferenza per l'azione di rilascio: selezionare uno dei valori seguenti nell'elenco a discesa:

Queste autorizzazioni e il relativo effetto sui messaggi in quarantena e nelle notifiche di quarantena sono descritti nella sezione Dettagli sulle autorizzazioni dei criteri di quarantena più avanti in questo articolo.

Al termine della pagina Accesso ai messaggi del destinatario , selezionare Avanti.

Nella pagina Di notifica Quarantena selezionare Abilita per attivare le notifiche di quarantena e quindi selezionare uno dei valori seguenti:

- Includi messaggi in quarantena da indirizzi mittenti bloccati

- Non includere messaggi in quarantena da indirizzi mittenti bloccati

Consiglio

Se si attivano le notifiche di quarantena per Nessuna autorizzazione di accesso (nella pagina Accesso ai messaggi del destinatario è stata selezionata l'opzione Imposta accesso specifico (Avanzate)>Selezionare la preferenza> per l'azione di rilascio vuota), gli utenti possono visualizzare i messaggi in quarantena, ma l'unica azione disponibile per i messaggi è

Visualizzare le intestazioni dei messaggi.

Visualizzare le intestazioni dei messaggi.Al termine della pagina di notifica Quarantena , selezionare Avanti.

Nella pagina Verifica criteri è possibile esaminare le selezioni. Selezionare Modifica in ogni sezione per modificare le impostazioni all'interno della sezione. In alternativa, è possibile selezionare Indietro o la pagina specifica nella procedura guidata.

Al termine della pagina Rivedi criteri , selezionare Invia e quindi fare clic su Fine nella pagina di conferma.

Nella pagina di conferma visualizzata è possibile usare i collegamenti per esaminare i messaggi in quarantena o passare alla pagina Criteri di protezione dalla posta indesiderata nel portale di Defender.

Al termine della pagina, selezionare Fine.

Nella pagina Criteri di quarantena i criteri creati sono ora elencati. Si è pronti per assegnare i criteri di quarantena a una funzionalità di sicurezza supportata, come descritto nella sezione Passaggio 2 .

Creare criteri di quarantena in PowerShell

Consiglio

L'autorizzazione PermissionToAllowSender nei criteri di quarantena in PowerShell non viene usata.

Se si preferisce usare PowerShell per creare criteri di quarantena, connettersi a Exchange Online PowerShell o autonomo Exchange Online Protection PowerShell e usare la sintassi seguente:

New-QuarantinePolicy -Name "<UniqueName>" -EndUserQuarantinePermissionsValue <0 to 236> [-EsnEnabled $true]

Il parametro ESNEnabled con il valore

$trueattiva le notifiche di quarantena. Le notifiche di quarantena sono disattivate per impostazione predefinita (il valore predefinito è$false).Il parametro EndUserQuarantinePermissionsValue usa un valore decimale convertito da un valore binario. Il valore binario corrisponde alle autorizzazioni di quarantena disponibili per l'utente finale in un ordine specifico. Per ogni autorizzazione, il valore 1 è uguale a True e il valore 0 è false.

L'ordine e i valori necessari per ogni singola autorizzazione sono descritti nella tabella seguente:

Autorizzazione Valore decimale Valore binario PermissionToViewHeader¹ 128 10000000 PermissionToDownload² 64 01000000 PermissionToAllowSender 32 00100000 PermissionToBlockSender 16 00010000 PermissionToRequestRelease³ 8 00001000 PermissionToRelease³ 4 00000100 PermissionToPreview 2 00000010 PermissionToDelete 1 00000001 ¹ Il valore 0 per questa autorizzazione non nasconde l'azione

Visualizza intestazione messaggio in quarantena. Se il messaggio è visibile a un utente in quarantena, l'azione è sempre disponibile per il messaggio.

Visualizza intestazione messaggio in quarantena. Se il messaggio è visibile a un utente in quarantena, l'azione è sempre disponibile per il messaggio.² Questa autorizzazione non viene usata (il valore 0 o 1 non esegue alcuna operazione).

³ Non impostare entrambi questi valori di autorizzazione su 1. Impostare un valore su 1 e l'altro su 0 oppure impostare entrambi i valori su 0.

Per autorizzazioni di accesso limitate, i valori necessari sono:

Autorizzazione Accesso limitato PermissionToViewHeader 0 PermissionToDownload 0 PermissionToAllowSender 1 PermissionToBlockSender 0 PermissionToRequestRelease 1 PermissionToRelease 0 PermissionToPreview 1 PermissionToDelete 1 Valore binario 00101011 Valore decimale da usare 43 Se si imposta il parametro ESNEnabled sul valore

$truequando il valore del parametro EndUserQuarantinePermissionsValue è 0 (nessun accesso in cui tutte le autorizzazioni sono disattivate), i destinatari possono visualizzare i messaggi in quarantena, ma l'unica azione disponibile per i messaggi è Visualizzare le intestazioni dei messaggi.

Visualizzare le intestazioni dei messaggi.

In questo esempio viene creato un nuovo criterio di quarantena denominato LimitedAccess con le notifiche di quarantena attivate che assegnano le autorizzazioni di accesso limitato come descritto nella tabella precedente.

New-QuarantinePolicy -Name LimitedAccess -EndUserQuarantinePermissionsValue 43 -EsnEnabled $true

Per le autorizzazioni personalizzate, usare la tabella precedente per ottenere il valore binario corrispondente alle autorizzazioni desiderate. Convertire il valore binario in un valore decimale e usare il valore decimale per il parametro EndUserQuarantinePermissionsValue .

Consiglio

Usare il valore decimale equivalente per EndUserQuarantinePermissionsValue. Non usare il valore binario non elaborato.

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-QuarantinePolicy.

Passaggio 2: Assegnare criteri di quarantena alle funzionalità supportate

Nelle funzionalità di protezione supportate che mette in quarantena i messaggi di posta elettronica, i criteri di quarantena assegnati definiscono cosa gli utenti possono fare per mettere in quarantena i messaggi e se le notifiche di quarantena sono attivate. Le funzionalità di protezione che consentono di mettere in quarantena i messaggi e se supportano i criteri di quarantena sono descritte nella tabella seguente:

| Funzionalità | Criteri di quarantena supportati? |

|---|---|

| Verdetti nei criteri di protezione dalla posta indesiderata | |

| Posta indesiderata (SpamAction) | Sì (SpamQuarantineTag) |

| Posta indesiderata con attendibilità elevata (HighConfidenceSpamAction) | Sì (HighConfidenceSpamQuarantineTag) |

| Phishing (PhishSpamAction) | Sì (PhishQuarantineTag) |

| Phishing con attendibilità elevata (HighConfidencePhishAction) | Sì (HighConfidencePhishQuarantineTag) |

| Bulk (BulkSpamAction) | Sì (BulkQuarantineTag) |

| Verdetti nei criteri anti-phishing | |

| Spoof (AuthenticationFailAction) | Sì (SpoofQuarantineTag) |

| Rappresentazione utente (TargetedUserProtectionAction) | Sì (TargetedUserQuarantineTag) |

| Rappresentazione del dominio (TargetedDomainProtectionAction) | Sì (TargetedDomainQuarantineTag) |

| Rappresentazione dell'intelligence per le cassette postali (MailboxIntelligenceProtectionAction) | Sì (MailboxIntelligenceQuarantineTag) |

| Criteri antimalware | Sì (QuarantineTag) |

| Protezione degli allegati sicuri | |

| Email messaggi con allegati messi in quarantena come malware dai criteri allegati sicuri (abilita e azione) | Sì (QuarantineTag) |

| File messi in quarantena come malware da allegati sicuri per SharePoint, OneDrive e Microsoft Teams | No |

| Regole del flusso di posta di Exchange (note anche come regole di trasporto) con l'azione: "Recapitare il messaggio alla quarantena ospitata" (quarantena) | No |

I criteri di quarantena predefiniti usati da ogni funzionalità di protezione sono descritti nelle tabelle correlate in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365.

I criteri di quarantena predefiniti, i gruppi di autorizzazioni predefiniti e le autorizzazioni sono descritti nella sezione Appendice alla fine di questo articolo.

Il resto di questo passaggio illustra come assegnare criteri di quarantena per i verdetti di filtro supportati.

Assegnare criteri di quarantena nei criteri supportati nel portale di Microsoft Defender

Nota

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come malware da criteri antimalware o allegati sicuri o come phishing ad alta attendibilità da criteri di protezione dalla posta indesiderata, indipendentemente dalla configurazione dei criteri di quarantena. Se il criterio consente agli utenti di rilasciare i propri messaggi in quarantena, gli utenti sono invece autorizzati a richiedere il rilascio del malware in quarantena o messaggi di phishing ad alta attendibilità.

Criteri di protezione dalla posta indesiderata.

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& regole>Criteri>di minaccia Protezione dalla posta indesiderata nella sezione Criteri. In alternativa, per passare direttamente alla pagina Criteri di protezione dalla posta indesiderata , usare https://security.microsoft.com/antispam.

Nella pagina Criteri di protezione dalla posta indesiderata usare uno dei metodi seguenti:

- Selezionare un criterio di protezione dalla posta indesiderata in ingresso esistente facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. Nel riquadro a comparsa dei dettagli dei criteri visualizzato passare alla sezione Azioni e quindi selezionare Modifica azioni.

- Selezionare

Crea criterio, selezionare In ingresso dall'elenco a discesa per avviare la creazione guidata dei nuovi criteri di protezione dalla posta indesiderata e quindi passare alla pagina Azioni .

Crea criterio, selezionare In ingresso dall'elenco a discesa per avviare la creazione guidata dei nuovi criteri di protezione dalla posta indesiderata e quindi passare alla pagina Azioni .

Nella pagina Azioni o nel riquadro a comparsa, per ogni verdetto in cui è selezionata l'azione Messaggio di quarantena è selezionata anche la casella Seleziona criteri di quarantena per selezionare un criterio di quarantena.

Durante la creazione dei criteri di protezione dalla posta indesiderata, se si modifica l'azione di un verdetto di filtro della posta indesiderata in quarantena, la casella Seleziona criteri di quarantena è vuota per impostazione predefinita. Un valore vuoto indica che vengono usati i criteri di quarantena predefiniti per tale verdetto. Quando si visualizzano o modificano in un secondo momento le impostazioni dei criteri di protezione dalla posta indesiderata, viene visualizzato il nome del criterio di quarantena. I criteri di quarantena predefiniti sono elencati nella tabella delle funzionalità supportate.

Le istruzioni complete per la creazione e la modifica dei criteri di protezione dalla posta indesiderata sono descritte in Configurare i criteri di protezione dalla posta indesiderata in EOP.

Criteri di protezione dalla posta indesiderata in PowerShell

Se si preferisce usare PowerShell per assegnare criteri di quarantena nei criteri di protezione dalla posta indesiderata, connettersi a Exchange Online PowerShell o Exchange Online Protection PowerShell e usare la sintassi seguente:

<New-HostedContentFilterPolicy -Name "<Unique name>" | Set-HostedContentFilterPolicy -Identity "<Policy name>"> [-SpamAction Quarantine] [-SpamQuarantineTag <QuarantineTagName>] [-HighConfidenceSpamAction Quarantine] [-HighConfidenceSpamQuarantineTag <QuarantineTagName>] [-PhishSpamAction Quarantine] [-PhishQuarantineTag <QuarantineTagName>] [-HighConfidencePhishQuarantineTag <QuarantineTagName>] [-BulkSpamAction Quarantine] [-BulkQuarantineTag <QuarantineTagName>] ...

I criteri di quarantena sono importanti solo quando i messaggi vengono messi in quarantena. Il valore predefinito per il parametro HighConfidencePhishAction è Quarantine, quindi non è necessario usare il parametro *Action quando si creano nuovi criteri di filtro della posta indesiderata in PowerShell. Per impostazione predefinita, tutti gli altri parametri *Action nei nuovi criteri di filtro della posta indesiderata non sono impostati sul valore Quarantena.

Per visualizzare i valori importanti dei parametri nei criteri di protezione dalla posta indesiderata esistenti, eseguire il comando seguente:

Get-HostedContentFilterPolicy | Format-List Name,SpamAction,SpamQuarantineTag,HighConfidenceSpamAction,HighConfidenceSpamQuarantineTag,PhishSpamAction,PhishQuarantineTag,HighConfidencePhishAction,HighConfidencePhishQuarantineTag,BulkSpamAction,BulkQuarantineTagSe si crea un criterio di protezione dalla posta indesiderata senza specificare i criteri di quarantena per il verdetto di filtro della posta indesiderata, viene usato il criterio di quarantena predefinito per tale verdetto. Per informazioni sui valori predefiniti delle azioni e sui valori di azione consigliati per Standard e Strict, vedere Impostazioni dei criteri di protezione dalla posta indesiderata di EOP.

Specificare un criterio di quarantena diverso per attivare le notifiche di quarantena o modificare le funzionalità predefinite dell'utente finale nei messaggi in quarantena per quel particolare verdetto di filtro della posta indesiderata.

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come phishing con attendibilità elevata, indipendentemente dalla configurazione dei criteri di quarantena. Se il criterio consente agli utenti di rilasciare i propri messaggi in quarantena, gli utenti possono invece richiedere il rilascio dei messaggi di phishing con attendibilità elevata in quarantena.

In PowerShell, un nuovo criterio di protezione dalla posta indesiderata in PowerShell richiede un criterio di filtro della posta indesiderata usando il cmdlet New-HostedContentFilterPolicy (impostazioni) e una regola di filtro della posta indesiderata esclusiva tramite il cmdlet New-HostedContentFilterRule (filtri dei destinatari). Per istruzioni, vedere Usare PowerShell per creare criteri di protezione dalla posta indesiderata.

In questo esempio viene creato un nuovo criterio di filtro della posta indesiderata denominato Research Department con le impostazioni seguenti:

- L'azione per tutti i verdetti di filtro della posta indesiderata è impostata su Quarantena.

- Il criterio di quarantena predefinito denominato AdminOnlyAccessPolicy che assegna autorizzazioni di accesso No sostituisce i criteri di quarantena predefiniti usati (i messaggi di phishing con attendibilità elevata vengono messi in quarantena per impostazione predefinita e i criteri di quarantena AdminOnlyAccessPolicy vengono usati per impostazione predefinita).

New-HostedContentFilterPolicy -Name "Research Department" -SpamAction Quarantine -SpamQuarantineTag AdminOnlyAccessPolicy -HighConfidenceSpamAction Quarantine -HighConfidenceSpamQuarantineTag AdminOnlyAccessPolicy -PhishSpamAction Quarantine -PhishQuarantineTag AdminOnlyAccessPolicy -BulkSpamAction Quarantine -BulkQuarantineTag AdminOnlyAccessPolicy

Per informazioni dettagliate su sintassi e parametri, vedere New-HostedContentFilterPolicy.

In questo esempio viene modificato il criterio di filtro della posta indesiderata esistente denominato Human Resources. L'azione per il verdetto di quarantena della posta indesiderata è impostata su Quarantena e viene assegnato il criterio di quarantena personalizzato denominato ContosoNoAccess.

Set-HostedContentFilterPolicy -Identity "Human Resources" -SpamAction Quarantine -SpamQuarantineTag ContosoNoAccess

Per informazioni dettagliate su sintassi e parametri, vedere Set-HostedContentFilterPolicy.

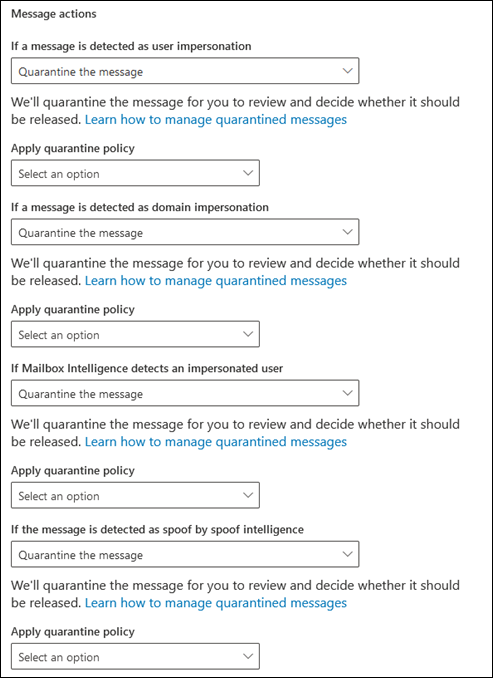

Criteri anti-phishing

Spoof intelligence è disponibile in EOP e Defender per Office 365. La protezione della rappresentazione utente, la protezione della rappresentazione del dominio e la protezione dell'intelligence per le cassette postali sono disponibili solo in Defender per Office 365. Per altre informazioni, vedere Criteri anti-phishing in Microsoft 365.

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole>Criteri>di minaccia Anti-phishing nella sezione Criteri. In alternativa, per passare direttamente alla pagina Anti-phishing , usare https://security.microsoft.com/antiphishing.

Nella pagina Anti-phishing usare uno dei metodi seguenti:

- Selezionare un criterio anti-phishing esistente facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. Nel riquadro a comparsa dei dettagli dei criteri visualizzato selezionare il collegamento Modifica nella sezione pertinente, come descritto nei passaggi successivi.

- Selezionare

Crea per avviare la creazione guidata dei nuovi criteri anti-phishing. Le pagine pertinenti sono descritte nei passaggi successivi.

Crea per avviare la creazione guidata dei nuovi criteri anti-phishing. Le pagine pertinenti sono descritte nei passaggi successivi.

Nella pagina Soglia di phishing & protezione o riquadro a comparsa verificare che le impostazioni seguenti siano attivate e configurate in base alle esigenze:

- Utenti abilitati per la protezione: specificare gli utenti.

- Domini abilitati per la protezione: selezionare Includi domini di cui sono proprietario e/o Includi domini personalizzati e specificare i domini.

- Abilitare l'intelligence sulle cassette postali

- Abilitare l'intelligence per la protezione della rappresentazione

- Abilitare l'intelligence per lo spoofing

Nella pagina Azioni o nel riquadro a comparsa, per ogni verdetto con l'azione Metti in quarantena il messaggio è disponibile anche la casella Applica criteri di quarantena per selezionare un criterio di quarantena.

Durante la creazione dei criteri anti-phishing, se non si seleziona un criterio di quarantena, vengono usati i criteri di quarantena predefiniti. Quando si visualizzano o modificano in un secondo momento le impostazioni dei criteri anti-phishing, viene visualizzato il nome del criterio di quarantena. I criteri di quarantena predefiniti sono elencati nella tabella delle funzionalità supportate.

Le istruzioni complete per la creazione e la modifica dei criteri anti-phishing sono disponibili negli articoli seguenti:

- Configurare i criteri anti-phishing in Exchange Online Protection

- Configurare i criteri anti-phishing in Microsoft Defender per Office 365

Criteri anti-phishing in PowerShell

Se si preferisce usare PowerShell per assegnare criteri di quarantena nei criteri anti-phishing, connettersi a Exchange Online PowerShell o Exchange Online Protection PowerShell e usare la sintassi seguente:

<New-AntiPhishPolicy -Name "<Unique name>" | Set-AntiPhishPolicy -Identity "<Policy name>"> [-EnableSpoofIntelligence $true] [-AuthenticationFailAction Quarantine] [-SpoofQuarantineTag <QuarantineTagName>] [-EnableMailboxIntelligence $true] [-EnableMailboxIntelligenceProtection $true] [-MailboxIntelligenceProtectionAction Quarantine] [-MailboxIntelligenceQuarantineTag <QuarantineTagName>] [-EnableOrganizationDomainsProtection $true] [-EnableTargetedDomainsProtection $true] [-TargetedDomainProtectionAction Quarantine] [-TargetedDomainQuarantineTag <QuarantineTagName>] [-EnableTargetedUserProtection $true] [-TargetedUserProtectionAction Quarantine] [-TargetedUserQuarantineTag <QuarantineTagName>] ...

I criteri di quarantena sono importanti solo quando i messaggi vengono messi in quarantena. Nei criteri anti-phishing i messaggi vengono messi in quarantena quando il valore del parametro Enable* per la funzionalità è $true e il valore corrispondente del parametro *\Action è Quarantine. Il valore predefinito per i parametri EnableMailboxIntelligence e EnableSpoofIntelligence è $true, quindi non è necessario usarli quando si creano nuovi criteri anti-phish in PowerShell. Per impostazione predefinita, nessun parametro *\Action ha il valore Quarantine.

Per visualizzare i valori importanti dei parametri nei criteri anti-phish esistenti, eseguire il comando seguente:

Get-AntiPhishPolicy | Format-List EnableSpoofIntelligence,AuthenticationFailAction,SpoofQuarantineTag,EnableTargetedUserProtection,TargetedUserProtectionAction,TargetedUserQuarantineTag,EnableTargetedDomainsProtection,EnableOrganizationDomainsProtection,TargetedDomainProtectionAction,TargetedDomainQuarantineTag,EnableMailboxIntelligence,EnableMailboxIntelligenceProtection,MailboxIntelligenceProtectionAction,MailboxIntelligenceQuarantineTagPer informazioni sui valori di azione predefiniti e consigliati per le configurazioni Standard e Strict, vedere Impostazioni dei criteri anti-phishing EOP e Impostazioni di rappresentazione nei criteri anti-phishing in Microsoft Defender per Office 365.

Se si crea un nuovo criterio anti-phishing senza specificare i criteri di quarantena per l'azione anti-phishing, viene usato il criterio di quarantena predefinito per tale azione. I criteri di quarantena predefiniti per ogni azione anti-phishing sono visualizzati nelle impostazioni dei criteri anti-phishing EOP e nelle impostazioni dei criteri anti-phishing in Microsoft Defender per Office 365.

Specificare un criterio di quarantena diverso solo se si desidera modificare le funzionalità predefinite dell'utente finale nei messaggi in quarantena per la particolare azione anti-phishing.

Un nuovo criterio anti-phishing in PowerShell richiede un criterio anti-phish usando il cmdlet New-AntiPhishPolicy (impostazioni) e una regola anti-phish esclusiva usando il cmdlet New-AntiPhishRule (filtri dei destinatari). Per istruzioni, vedere gli articoli seguenti:

In questo esempio viene creato un nuovo criterio anti-phishing denominato Research Department con le impostazioni seguenti:

- L'azione per tutti i verdetti di filtro della posta indesiderata è impostata su Quarantena.

- Il criterio di quarantena predefinito denominato AdminOnlyAccessPolicy che assegna autorizzazioni di accesso No sostituisce i criteri di quarantena predefiniti usati.

New-AntiPhishPolicy -Name "Research Department" -AuthenticationFailAction Quarantine -SpoofQuarantineTag NoAccess -EnableMailboxIntelligenceProtection $true -MailboxIntelligenceProtectionAction Quarantine -MailboxIntelligenceQuarantineTag NoAccess -EnableOrganizationDomainsProtection $true -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag NoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag NoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-AntiPhishPolicy.

In questo esempio viene modificato il criterio anti-phishing esistente denominato Human Resources. L'azione per i messaggi rilevati dalla rappresentazione utente e dalla rappresentazione del dominio è impostata su Quarantena e viene assegnato il criterio di quarantena personalizzato denominato ContosoNoAccess.

Set-AntiPhishPolicy -Identity "Human Resources" -EnableTargetedDomainsProtection $true -TargetedDomainProtectionAction Quarantine -TargetedDomainQuarantineTag ContosoNoAccess -EnableTargetedUserProtection $true -TargetedUserProtectionAction Quarantine -TargetedUserQuarantineTag ContosoNoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-AntiPhishPolicy.

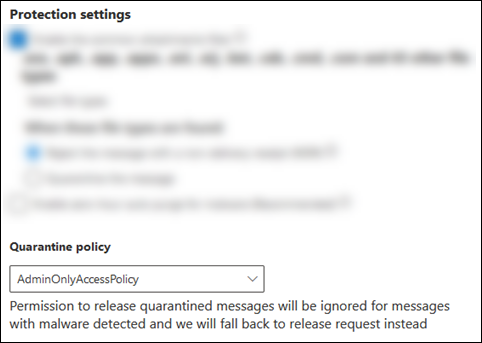

Criteri antimalware

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole>Criteri di minaccia>Antimalware nella sezione Criteri. In alternativa, per passare direttamente alla pagina Anti-malware , usare https://security.microsoft.com/antimalwarev2.

Nella pagina Antimalware usare uno dei metodi seguenti:

- Selezionare un criterio antimalware esistente facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. Nel riquadro a comparsa dei dettagli dei criteri visualizzato passare alla sezione Impostazioni protezione e quindi selezionare Modifica impostazioni di protezione.

- Selezionare

Crea per avviare la creazione guidata dei criteri antimalware e passare alla pagina Impostazioni protezione .

Crea per avviare la creazione guidata dei criteri antimalware e passare alla pagina Impostazioni protezione .

Nella pagina Impostazioni di protezione o nel riquadro a comparsa visualizzare o selezionare un criterio di quarantena nella casella Criteri di quarantena .

Le notifiche di quarantena sono disabilitate nel criterio denominato AdminOnlyAccessPolicy. Per notificare ai destinatari che hanno messaggi messi in quarantena come malware, creare o usare un criterio di quarantena esistente in cui sono attivate le notifiche di quarantena. Per istruzioni, vedere Creare criteri di quarantena nel portale di Microsoft Defender.

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come malware dai criteri antimalware, indipendentemente dalla configurazione dei criteri di quarantena. Se i criteri consentono agli utenti di rilasciare i propri messaggi in quarantena, gli utenti possono invece richiedere il rilascio dei messaggi malware in quarantena.

Le istruzioni complete per la creazione e la modifica dei criteri antimalware sono disponibili in Configurare i criteri antimalware.

Criteri antimalware in PowerShell

Se si preferisce usare PowerShell per assegnare criteri di quarantena nei criteri antimalware, connettersi a Exchange Online PowerShell o Exchange Online Protection PowerShell e usare la sintassi seguente:

<New-AntiMalwarePolicy -Name "<Unique name>" | Set-AntiMalwarePolicy -Identity "<Policy name>"> [-QuarantineTag <QuarantineTagName>]

Quando si creano nuovi criteri antimalware senza usare il parametro QuarantineTag , viene usato il criterio di quarantena predefinito denominato AdminOnlyAccessPolicy.

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come malware, indipendentemente dalla configurazione dei criteri di quarantena. Se i criteri consentono agli utenti di rilasciare i propri messaggi in quarantena, gli utenti possono invece richiedere il rilascio dei messaggi malware in quarantena.

Per visualizzare i valori importanti dei parametri nei criteri anti-phish esistenti, eseguire il comando seguente:

Get-MalwareFilterPolicy | Format-Table Name,QuarantineTagUn nuovo criterio antimalware in PowerShell richiede criteri di filtro antimalware usando il cmdlet New-MalwareFilterPolicy (impostazioni) e una regola di filtro malware esclusiva usando il cmdlet New-MalwareFilterRule (filtri dei destinatari). Per istruzioni, vedere Usare Exchange Online PowerShell o PowerShell EOP autonomo per configurare i criteri antimalware.

In questo esempio viene creato un criterio di filtro malware denominato Research Department che usa il criterio di quarantena personalizzato denominato ContosoNoAccess che assegna autorizzazioni di accesso non assegnate ai messaggi in quarantena.

New-MalwareFilterPolicy -Name "Research Department" -QuarantineTag ContosoNoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-MalwareFilterPolicy.

In questo esempio viene modificato il criterio di filtro malware esistente denominato Risorse umane per usare il criterio di quarantena personalizzato denominato ContosoNoAccess che assegna autorizzazioni di accesso non assegnate ai messaggi in quarantena.

New-MalwareFilterPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-MalwareFilterPolicy.

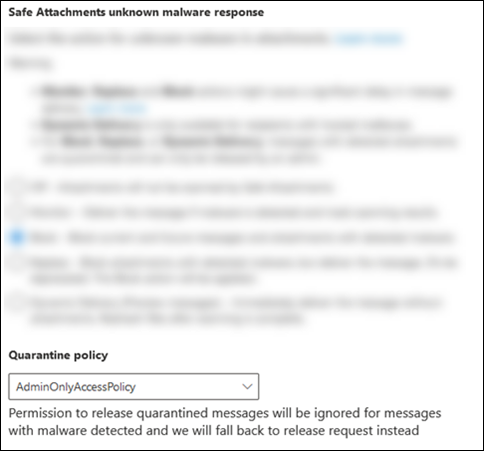

Criteri allegati sicuri in Defender per Office 365

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole> Allegatisicuri deicriteri> di minaccia nella sezione Criteri. In alternativa, per passare direttamente alla pagina Allegati sicuri , usare https://security.microsoft.com/safeattachmentv2.

Nella pagina Allegati sicuri usare uno dei metodi seguenti:

- Selezionare un criterio allegati sicuri esistente facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. Nel riquadro a comparsa dei dettagli dei criteri visualizzato selezionare il collegamento Modifica impostazioni nella sezione Impostazioni .

- Selezionare

Crea per avviare la creazione guidata criteri allegati sicuri e passare alla pagina Impostazioni .

Crea per avviare la creazione guidata criteri allegati sicuri e passare alla pagina Impostazioni .

Nella pagina Impostazioni o nel riquadro a comparsa visualizzare o selezionare un criterio di quarantena nella casella Criteri di quarantena .

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come malware dai criteri allegati sicuri, indipendentemente dalla configurazione dei criteri di quarantena. Se i criteri consentono agli utenti di rilasciare i propri messaggi in quarantena, gli utenti possono invece richiedere il rilascio dei messaggi malware in quarantena.

Le istruzioni complete per la creazione e la modifica dei criteri allegati sicuri sono descritte in Configurare i criteri allegati sicuri in Microsoft Defender per Office 365.

Criteri allegati sicuri in PowerShell

Se si preferisce usare PowerShell per assegnare criteri di quarantena nei criteri allegati sicuri, connettersi a Exchange Online PowerShell o Exchange Online Protection PowerShell e usare la sintassi seguente:

<New-SafeAttachmentPolicy -Name "<Unique name>" | Set-SafeAttachmentPolicy -Identity "<Policy name>"> -Enable $true -Action <Block | DynamicDelivery> [-QuarantineTag <QuarantineTagName>]

I valori del parametro Action Block o DynamicDelivery possono generare messaggi in quarantena (il valore Consenti non mette in quarantena i messaggi). Il valore del parametro Action è significativo solo quando il valore del parametro Enable è

$true.Quando si creano nuovi criteri allegati sicuri senza usare il parametro QuarantineTag , i criteri di quarantena predefiniti denominati AdminOnlyAccessPolicy vengono usati per i rilevamenti di malware da allegati sicuri.

Gli utenti non possono rilasciare i propri messaggi messi in quarantena come malware, indipendentemente dalla configurazione dei criteri di quarantena. Se i criteri consentono agli utenti di rilasciare i propri messaggi in quarantena, gli utenti possono invece richiedere il rilascio dei messaggi malware in quarantena.

Per visualizzare i valori dei parametri importanti, eseguire il comando seguente:

Get-SafeAttachmentPolicy | Format-List Name,Enable,Action,QuarantineTagUn nuovo criterio allegati sicuri in PowerShell richiede un criterio di allegati sicuro usando il cmdlet New-SafeAttachmentPolicy (impostazioni) e una regola di allegato sicuro esclusiva usando il cmdlet New-SafeAttachmentRule (filtri dei destinatari). Per istruzioni, vedere Usare Exchange Online PowerShell per configurare i criteri allegati sicuri.

In questo esempio viene creato un criterio allegati sicuro denominato Research Department che blocca i messaggi rilevati e usa il criterio di quarantena personalizzato denominato ContosoNoAccess che assegna autorizzazioni di accesso non assegnate ai messaggi in quarantena.

New-SafeAttachmentPolicy -Name "Research Department" -Enable $true -Action Block -QuarantineTag NoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere New-MalwareFilterPolicy.

In questo esempio viene modificato il criterio di allegati sicuri esistente denominato Risorse umane per usare il criterio di quarantena personalizzato denominato ContosoNoAccess che assegna autorizzazioni di accesso non assegnate.

Set-SafeAttachmentPolicy -Identity "Human Resources" -QuarantineTag ContosoNoAccess

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-MalwareFilterPolicy.

Configurare le impostazioni di notifica della quarantena globale nel portale di Microsoft Defender

Le impostazioni globali per i criteri di quarantena consentono di personalizzare le notifiche di quarantena inviate ai destinatari dei messaggi in quarantena se le notifiche di quarantena sono attivate nei criteri di quarantena. Per altre informazioni sulle notifiche di quarantena, vedere Notifiche di quarantena.

Personalizzare le notifiche di quarantena per lingue diverse

Il corpo del messaggio delle notifiche di quarantena è già localizzato in base all'impostazione della lingua della cassetta postale basata sul cloud del destinatario.

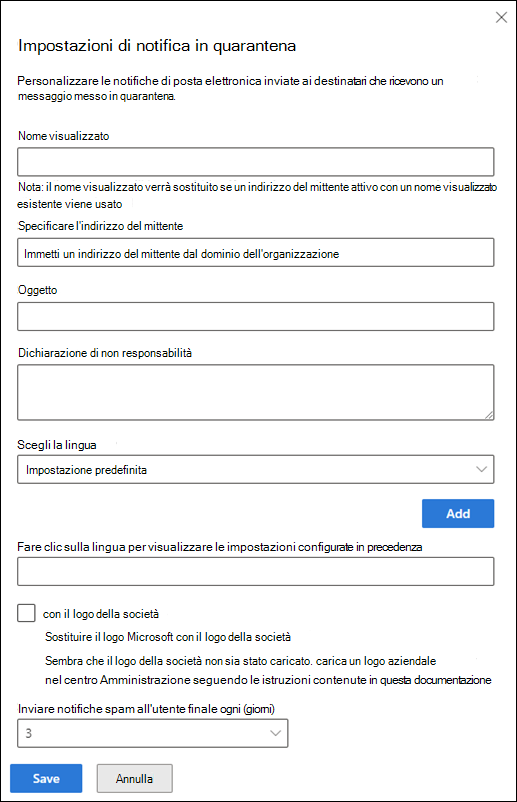

È possibile usare le procedure in questa sezione per personalizzare i valori nome visualizzato mittente, Soggetto e Dichiarazione di non responsabilità usati nelle notifiche di quarantena in base all'impostazione della lingua della cassetta postale basata sul cloud del destinatario:

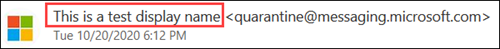

Nome visualizzato del mittente , come illustrato nello screenshot seguente:

Campo Oggetto dei messaggi di notifica di quarantena.

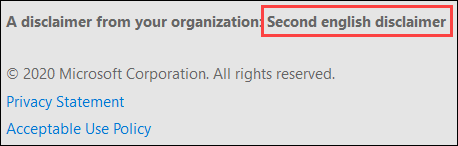

Testo della dichiarazione di non responsabilità aggiunto alla parte inferiore delle notifiche di quarantena (massimo 200 caratteri). Il testo localizzato, Una dichiarazione di non responsabilità dell'organizzazione: viene sempre incluso per primo, seguito dal testo specificato come illustrato nello screenshot seguente:

Consiglio

Le notifiche di quarantena non vengono localizzate per le cassette postali locali.

Una notifica di quarantena personalizzata per una lingua specifica viene visualizzata agli utenti solo quando la lingua della cassetta postale corrisponde alla lingua nella notifica di quarantena personalizzata.

Il valore English_USA si applica solo ai client inglesi degli Stati Uniti. Il valore English_Great Gran Bretagna si applica a tutti gli altri client inglesi (Gran Bretagna, Canada, Australia e così via).

Sono disponibili le lingue norvegese e norvegese (Nynorsk). Norvegese (Bokmål) non è disponibile.

Per creare notifiche di quarantena personalizzate per un massimo di tre lingue, seguire questa procedura:

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& regole>Criteri> diminaccia Criteri di quarantena nella sezione Regole. In alternativa, per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

Nella pagina Criteri di quarantena selezionare

Impostazioni globali.

Impostazioni globali.Nel riquadro a comparsa Impostazioni notifica quarantena visualizzato seguire questa procedura:

Selezionare la lingua nella casella Scegli lingua . Il valore predefinito è English_USA.

Anche se questa casella non è la prima impostazione, è necessario configurarla prima. Se si immettono valori nelle caselle Nome visualizzato mittente, Oggetto o Dichiarazione di non responsabilità prima di selezionare la lingua, tali valori scompaiono.

Dopo aver selezionato la lingua, immettere i valori per Nome visualizzato mittente, Oggetto e Dichiarazione di non responsabilità. I valori devono essere univoci per ogni lingua. Se si tenta di riutilizzare un valore in una lingua diversa, si riceverà un errore quando si seleziona Salva.

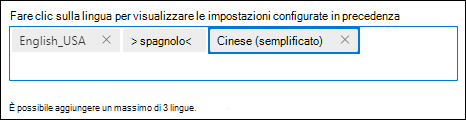

Selezionare il pulsante Aggiungi accanto alla casella Scegli lingua .

Dopo aver selezionato Aggiungi, le impostazioni configurate per la lingua vengono visualizzate nella casella Fare clic sulla lingua per visualizzare le impostazioni configurate in precedenza . Per ricaricare le impostazioni, fare clic sul nome della lingua. Per rimuovere la lingua, selezionare

.

.Ripetere i passaggi precedenti per creare un massimo di tre notifiche di quarantena personalizzate in base alla lingua del destinatario.

Al termine del riquadro a comparsa Notifiche di quarantena , selezionare Salva.

Per informazioni su Specificare l'indirizzo del mittente

Personalizzare tutte le notifiche di quarantena

Anche se non si personalizzano le notifiche di quarantena per lingue diverse, le impostazioni sono disponibili nel riquadro a comparsa Notifiche di quarantena per personalizzare tutte le notifiche di quarantena. In alternativa, è possibile configurare le impostazioni prima, durante o dopo la personalizzazione delle notifiche di quarantena per lingue diverse (queste impostazioni si applicano a tutte le lingue):

Specificare l'indirizzo mittente: selezionare un utente esistente per l'indirizzo di posta elettronica del mittente delle notifiche di quarantena. Il mittente predefinito è

quarantine@messaging.microsoft.com.Usa il logo aziendale: selezionare questa opzione per sostituire il logo Microsoft predefinito usato nella parte superiore delle notifiche di quarantena. Prima di eseguire questo passaggio, è necessario seguire le istruzioni in Personalizzare il tema di Microsoft 365 per consentire all'organizzazione di caricare il logo personalizzato.

Lo screenshot seguente mostra un logo personalizzato in una notifica di quarantena:

Inviare una notifica di posta indesiderata all'utente finale ogni (giorni): selezionare la frequenza per le notifiche di quarantena. È possibile selezionare Entro 4 ore, Giornaliero o Settimanale.

Consiglio

Se si seleziona ogni quattro ore e un messaggio viene messo in quarantena subito dopo l'ultima generazione di notifiche, il destinatario riceverà la notifica di quarantena leggermente più di quattro ore dopo.

Al termine del riquadro a comparsa Notifiche di quarantena, selezionare Salva.

Usare PowerShell per configurare le impostazioni di notifica di quarantena globale

Se si preferisce usare PowerShell per configurare le impostazioni di notifica di quarantena globale, connettersi a Exchange Online PowerShell o Exchange Online Protection PowerShell e usare la sintassi seguente:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Language1','Language2','Language3') -MultiLanguageCustomDisclaimer ('Language1 Disclaimer','Language2 Disclaimer','Language3 Disclaimer') -ESNCustomSubject ('Language1 Subject','Language2 Subject','Language3 Subject') -MultiLanguageSenderName ('Language1 Sender Display Name','Language2 Sender Display Name','Language3 Sender Display Name') [-EndUserSpamNotificationCustomFromAddress <InternalUserEmailAddress>] [-OrganizationBrandingEnabled <$true | $false>] [-EndUserSpamNotificationFrequency <04:00:00 | 1.00:00:00 | 7.00:00:00>]

- È possibile specificare un massimo di 3 lingue disponibili. Il valore Predefinito è en-US. Il valore Inglese è tutto il resto (en-GB, en-CA, en-AU e così via).

- Per ogni lingua, è necessario specificare valori Univoci MultiLanguageCustomDisclaimer, ESNCustomSubject e MultiLanguageSenderName .

- Se uno dei valori di testo contiene virgolette, è necessario eseguire l'escape delle virgolette con una virgoletta aggiuntiva. Ad esempio, modificare

d'assistanceind''assistance.

In questo esempio vengono configurate le impostazioni seguenti:

- Notifiche di quarantena personalizzate per inglese e spagnolo degli Stati Uniti.

- L'indirizzo di posta elettronica del mittente della notifica di quarantena è impostato su

michelle@contoso.onmicrosoft.com.

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy | Set-QuarantinePolicy -MultiLanguageSetting ('Default','Spanish') -MultiLanguageCustomDisclaimer ('For more information, contact the Help Desk.','Para obtener más información, comuníquese con la mesa de ayuda.') -ESNCustomSubject ('You have quarantined messages','Tienes mensajes en cuarentena') -MultiLanguageSenderName ('Contoso administrator','Administradora de contoso') -EndUserSpamNotificationCustomFromAddress michelle@contoso.onmicrosoft.com

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-QuarantinePolicy.

Visualizzare i criteri di quarantena nel portale di Microsoft Defender

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& regole>Criteri> diminaccia Criteri di quarantena nella sezione Regole. In alternativa, per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

La pagina Criteri di quarantena mostra l'elenco dei criteri in base al nome dei criteri e alla data/ora dell'ultimo aggiornamento .

Per visualizzare le impostazioni dei criteri di quarantena predefiniti o personalizzati, selezionare il criterio facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome. I dettagli sono disponibili nel riquadro a comparsa aperto.

Per visualizzare le impostazioni globali, selezionare Impostazioni globali

Visualizzare i criteri di quarantena in PowerShell

Se si preferisce usare PowerShell per visualizzare i criteri di quarantena, seguire questa procedura:

Per visualizzare un elenco riepilogativo di tutti i criteri predefiniti o personalizzati, eseguire il comando seguente:

Get-QuarantinePolicy | Format-Table NamePer visualizzare le impostazioni dei criteri di quarantena predefiniti o personalizzati, sostituire <QuarantinePolicyName> con il nome dei criteri di quarantena ed eseguire il comando seguente:

Get-QuarantinePolicy -Identity "<QuarantinePolicyName>"Per visualizzare le impostazioni globali per le notifiche di quarantena, eseguire il comando seguente:

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicy

Per informazioni dettagliate su sintassi e parametri, vedere Get-HostedContentFilterPolicy.

Modificare i criteri di quarantena nel portale di Microsoft Defender

Non è possibile modificare i criteri di quarantena predefiniti denominati AdminOnlyAccessPolicy, DefaultFullAccessPolicy o DefaultFullAccessWithNotificationPolicy.

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& regole>Criteri> diminaccia Criteri di quarantena nella sezione Regole. In alternativa, per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

Nella pagina Criteri di quarantena selezionare il criterio facendo clic sulla casella di controllo accanto al nome.

Selezionare l'azione

Modifica criterio visualizzata.

Modifica criterio visualizzata.

Verrà visualizzata la procedura guidata dei criteri con le impostazioni e i valori dei criteri di quarantena selezionati. I passaggi sono praticamente gli stessi descritti nella sezione Creare criteri di quarantena nella sezione Microsoft Defender portale. La differenza principale è che non è possibile rinominare un criterio esistente.

Modificare i criteri di quarantena in PowerShell

Se si preferisce usare PowerShell per modificare un criterio di quarantena personalizzato, sostituire <QuarantinePolicyName> con il nome dei criteri di quarantena e usare la sintassi seguente:

Set-QuarantinePolicy -Identity "<QuarantinePolicyName>" [Settings]

Le impostazioni disponibili sono le stesse descritte per la creazione di criteri di quarantena in precedenza in questo articolo.

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Set-QuarantinePolicy.

Rimuovere i criteri di quarantena nel portale di Microsoft Defender

Nota

Non rimuovere un criterio di quarantena fino a quando non si verifica che non venga usato. Ad esempio, eseguire il comando seguente in PowerShell:

Write-Output -InputObject "Anti-spam policies",("-"*25);Get-HostedContentFilterPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-phishing policies",("-"*25);Get-AntiPhishPolicy | Format-List Name,*QuarantineTag; Write-Output -InputObject "Anti-malware policies",("-"*25);Get-MalwareFilterPolicy | Format-List Name,QuarantineTag; Write-Output -InputObject "Safe Attachments policies",("-"*25);Get-SafeAttachmentPolicy | Format-List Name,QuarantineTagSe vengono usati i criteri di quarantena, sostituire i criteri di quarantena assegnati prima di rimuoverli per evitare potenziali interruzioni nelle notifiche di quarantena.

Non è possibile rimuovere i criteri di quarantena predefiniti denominati AdminOnlyAccessPolicy, DefaultFullAccessPolicy o DefaultFullAccessWithNotificationPolicy.

Nel portale di Microsoft Defender in https://security.microsoft.compassare a Email & Criteri di collaborazione>& regole>Criteri> diminaccia Criteri di quarantena nella sezione Regole. In alternativa, per passare direttamente alla pagina Criteri di quarantena , usare https://security.microsoft.com/quarantinePolicies.

Nella pagina Criteri di quarantena selezionare il criterio facendo clic sulla casella di controllo accanto al nome.

Selezionare l'azione

Elimina criteri visualizzata.

Elimina criteri visualizzata.Selezionare Rimuovi criterio nella finestra di dialogo di conferma.

Rimuovere i criteri di quarantena in PowerShell

Se si preferisce usare PowerShell per rimuovere un criterio di quarantena personalizzato, sostituire <QuarantinePolicyName> con il nome dei criteri di quarantena ed eseguire il comando seguente:

Remove-QuarantinePolicy -Identity "<QuarantinePolicyName>"

Per informazioni dettagliate sulla sintassi e sui parametri, vedere Remove-QuarantinePolicy.

Avvisi di sistema per le richieste di rilascio della quarantena

Per impostazione predefinita, il criterio di avviso predefinito denominato Utente richiesto per rilasciare un messaggio in quarantena genera automaticamente un avviso informativo e invia una notifica a Gestione organizzazione (amministratore globale) ogni volta che un utente richiede il rilascio di un messaggio in quarantena:

Gli amministratori possono personalizzare i destinatari delle notifiche tramite posta elettronica o creare criteri di avviso personalizzati per altre opzioni.

Per altre informazioni sui criteri di avviso, vedere Criteri di avviso nel portale di Microsoft Defender.

Appendice

Anatomia di un criterio di quarantena

Un criterio di quarantena contiene autorizzazioni combinate in gruppi di autorizzazioni predefiniti. I gruppi di autorizzazioni predefiniti sono:

- Nessun accesso

- Accesso limitato

- Accesso completo

Come descritto in precedenza, i criteri di quarantena predefiniti applicano le funzionalità utente cronologiche ai messaggi in quarantena e vengono assegnati automaticamente alle azioni nelle funzionalità di protezione supportate che mette in quarantena i messaggi.

I criteri di quarantena predefiniti sono:

- AdminOnlyAccessPolicy

- DefaultFullAccessPolicy

- DefaultFullAccessWithNotificationPolicy

- NotificationEnabledPolicy (in alcune organizzazioni)

I criteri di quarantena controllano anche se gli utenti ricevono notifiche di quarantena sui messaggi che sono stati messi in quarantena anziché recapitati. Le notifiche di quarantena ese guano due operazioni:

- Informare l'utente che il messaggio è in quarantena.

- Consentire agli utenti di visualizzare e intervenire sul messaggio messo in quarantena dalla notifica di quarantena. Le autorizzazioni controllano le operazioni che l'utente può eseguire nella notifica di quarantena, come descritto nella sezione Dettagli sull'autorizzazione dei criteri di quarantena .

La relazione tra autorizzazioni, gruppi di autorizzazioni e criteri di quarantena predefiniti è descritta nelle tabelle seguenti:

| Autorizzazione | Nessun accesso | Accesso limitato | Accesso completo |

|---|---|---|---|

| (PermissionToViewHeader)¹ | ✔ | ✔ | ✔ |

| Consenti mittente (PermissionToAllowSender) | ✔ | ✔ | |

| Blocca mittente (PermissionToBlockSender) | |||

| Elimina (PermissionToDelete) | ✔ | ✔ | |

| Anteprima (PermissionToPreview)² | ✔ | ✔ | |

| Consentire ai destinatari di rilasciare un messaggio dalla quarantena (PermissionToRelease)³ | ✔ | ||

| Consentire ai destinatari di richiedere il rilascio di un messaggio dalla quarantena (PermissionToRequestRelease) | ✔ |

| Criteri di quarantena predefiniti | Gruppo di autorizzazioni usato | Notifiche di quarantena abilitate? |

|---|---|---|

| AdminOnlyAccessPolicy | Nessun accesso | No |

| DefaultFullAccessPolicy | Accesso completo | No |

| DefaultFullAccessWithNotificationPolicy⁴ | Accesso completo | Sì |

| NotificationEnabledPolicy⁵ | Accesso completo | Sì |

¹ Questa autorizzazione non è disponibile nel portale di Defender. La disattivazione dell'autorizzazione in PowerShell non influisce sulla disponibilità dell'azione ![]() Visualizza intestazione messaggio nei messaggi in quarantena. Se il messaggio è visibile a un utente in quarantena, l'intestazione Visualizza messaggio è sempre disponibile per il messaggio.

Visualizza intestazione messaggio nei messaggi in quarantena. Se il messaggio è visibile a un utente in quarantena, l'intestazione Visualizza messaggio è sempre disponibile per il messaggio.

² L'autorizzazione anteprima non è correlata all'azione Rivedi messaggio disponibile nelle notifiche di quarantena.

³ Consentire ai destinatari di rilasciare un messaggio dalla quarantena non viene rispettato per i messaggi che sono stati messi in quarantena come malware da criteri antimalware o criteri allegati sicuri o come phishing ad alta attendibilità da criteri di protezione dalla posta indesiderata.

⁴ Questo criterio viene usato nei criteri di sicurezza predefiniti per abilitare le notifiche di quarantena anziché il criterio denominato DefaultFullAccessPolicy in cui le notifiche sono disattivate.

⁵ L'organizzazione potrebbe non avere il criterio denominato NotificationEnabledPolicy come descritto nella sezione successiva.

Autorizzazioni di accesso completo e notifiche di quarantena

Il criterio di quarantena predefinito denominato DefaultFullAccessPolicy duplica le autorizzazioni cronologiche per i messaggi in quarantena meno dannosi, ma le notifiche di quarantena non sono attivate nei criteri di quarantena. Dove DefaultFullAccessPolicy viene usato per impostazione predefinita è descritto nelle tabelle delle funzionalità in Impostazioni consigliate per EOP e sicurezza Microsoft Defender per Office 365.

Per concedere alle organizzazioni le autorizzazioni di DefaultFullAccessPolicy con le notifiche di quarantena attivate, è stato incluso in modo selettivo un criterio predefinito denominato NotificationEnabledPolicy in base ai criteri seguenti:

L'organizzazione esisteva prima dell'introduzione dei criteri di quarantena (luglio-agosto 2021).

and

L'impostazione Abilita notifiche di posta indesiderata dell'utente finale è stata attivata in uno o più criteri di protezione dalla posta indesiderata. Prima dell'introduzione dei criteri di quarantena, questa impostazione determinava se gli utenti ricevevano notifiche sui messaggi in quarantena.

Le organizzazioni più recenti o le organizzazioni meno recenti che non hanno mai attivato le notifiche di posta indesiderata degli utenti finali non hanno il criterio denominato NotificationEnabledPolicy.

Per concedere agli utenti autorizzazioni di accesso completoe notifiche di quarantena, le organizzazioni che non dispongono dei criteri NotificationEnabledPolicy hanno le opzioni seguenti:

- Usare il criterio predefinito denominato DefaultFullAccessWithNotificationPolicy.

- Creare e usare criteri di quarantena personalizzati con le autorizzazioni di accesso completo e le notifiche di quarantena attivate.

Dettagli sull'autorizzazione dei criteri di quarantena

Le sezioni seguenti descrivono gli effetti dei gruppi di autorizzazioni preimpostati e delle singole autorizzazioni per gli utenti nei messaggi in quarantena e nelle notifiche di quarantena.

Nota

Come spiegato in precedenza, le notifiche di quarantena sono attivate solo nei criteri predefiniti denominati DefaultFullAccessWithNotificationPolicy o (se l'organizzazione è abbastanza vecchia) NotificationEnabledPolicy.

Gruppi di autorizzazioni predefiniti

Le singole autorizzazioni incluse nei gruppi di autorizzazioni preimpostati sono descritte nella sezione Anatomia di un criterio di quarantena .

Nessun accesso

L'effetto di Nessuna autorizzazione di accesso (accesso solo amministratore) sulle funzionalità utente dipende dallo stato delle notifiche di quarantena nei criteri di quarantena:

Notifiche di quarantena disattivate:

- Nella pagina Quarantena: i messaggi in quarantena non sono visibili agli utenti.

- Nelle notifiche di quarantena: gli utenti non ricevono notifiche di quarantena per i messaggi.

Notifiche di quarantena attivate:

-

Nella pagina Quarantena i messaggi in quarantena sono visibili agli utenti, ma l'unica azione disponibile è

Visualizzare le intestazioni dei messaggi.

Visualizzare le intestazioni dei messaggi. - Nelle notifiche di quarantena: gli utenti ricevono notifiche di quarantena, ma l'unica azione disponibile è Rivedi messaggio.

-

Nella pagina Quarantena i messaggi in quarantena sono visibili agli utenti, ma l'unica azione disponibile è

Accesso limitato

Se i criteri di quarantena assegnano autorizzazioni di accesso limitate , gli utenti ottengono le funzionalità seguenti:

Nella pagina Quarantena e nei dettagli del messaggio in quarantena: Sono disponibili le azioni seguenti:

-

Rilascio della richiesta (differenza rispetto alle autorizzazioni di accesso completo )

Rilascio della richiesta (differenza rispetto alle autorizzazioni di accesso completo ) -

Cancellare

Cancellare -

Messaggio di anteprima

Messaggio di anteprima -

Visualizzare le intestazioni dei messaggi

Visualizzare le intestazioni dei messaggi -

Consenti mittente

Consenti mittente

-

Nelle notifiche di quarantena: sono disponibili le azioni seguenti:

- Verifica messaggio

- Rilascio della richiesta (differenza rispetto alle autorizzazioni di accesso completo )

Accesso completo

Se i criteri di quarantena assegnano autorizzazioni di accesso completo (tutte le autorizzazioni disponibili), gli utenti ottengono le funzionalità seguenti:

Nella pagina Quarantena e nei dettagli del messaggio in quarantena: Sono disponibili le azioni seguenti:

-

Versione (differenza rispetto alle autorizzazioni di accesso limitate )

Versione (differenza rispetto alle autorizzazioni di accesso limitate ) -

Cancellare

Cancellare -

Messaggio di anteprima

Messaggio di anteprima -

Visualizzare le intestazioni dei messaggi

Visualizzare le intestazioni dei messaggi -

Consenti mittente

Consenti mittente

-

Nelle notifiche di quarantena: sono disponibili le azioni seguenti:

- Verifica messaggio

- Versione (differenza rispetto alle autorizzazioni di accesso limitate )

Autorizzazioni singole

Consenti autorizzazione mittente

L'autorizzazione Consenti mittente (PermissionToAllowSender) consente agli utenti di aggiungere il mittente del messaggio all'elenco Mittenti attendibili nella cassetta postale.

Se l'autorizzazione Consenti mittente è abilitata:

![]()

-

Consenti mittente è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

Consenti mittente è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

Se l'autorizzazione Consenti mittente è disabilitata, gli utenti non possono consentire ai mittenti di passare dalla quarantena (l'azione non è disponibile).

Per altre informazioni sull'elenco Mittenti attendibili, vedere Aggiungere i destinatari dei messaggi di posta elettronica all'elenco Mittenti attendibili e Usare Exchange Online PowerShell per configurare la raccolta di elenchi attendibili in una cassetta postale.

Bloccare l'autorizzazione del mittente

L'autorizzazione Blocca mittente (PermissionToBlockSender) consente agli utenti di aggiungere il mittente del messaggio all'elenco Mittenti bloccati nella cassetta postale.

Se l'autorizzazione Blocca mittente è abilitata:

Il mittente del blocco è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

Il mittente del blocco è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.Il mittente bloccato è disponibile nelle notifiche di quarantena.

Affinché questa autorizzazione funzioni correttamente nelle notifiche di quarantena, è necessario abilitare gli utenti per PowerShell remoto. Per istruzioni, vedere Abilitare o disabilitare l'accesso a Exchange Online PowerShell.

Se l'autorizzazione Blocca mittente è disabilitata, gli utenti non possono bloccare i mittenti dalla quarantena o dalle notifiche di quarantena (l'azione non è disponibile).

Per altre informazioni sull'elenco Mittenti bloccati, vedere Bloccare i messaggi di un utente e Usare Exchange Online PowerShell per configurare la raccolta di elenchi attendibili in una cassetta postale.

Consiglio

L'organizzazione può comunque ricevere posta dal mittente bloccato. I messaggi provenienti dal mittente vengono recapitati alle cartelle Email di posta indesiderata dell'utente o in quarantena a seconda della precedenza dei criteri, come descritto in Consente e blocca l'utente. Per eliminare i messaggi dal mittente all'arrivo, usare le regole del flusso di posta (note anche come regole di trasporto) per bloccare il messaggio.

Autorizzazione di eliminazione

L'autorizzazione Elimina (PermissionToDelete) consente agli utenti di eliminare i propri messaggi dalla quarantena (messaggi in cui sono destinatari).

Se l'autorizzazione Elimina è abilitata:

-

L'eliminazione è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

L'eliminazione è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena. - Nessun effetto nelle notifiche di quarantena. L'eliminazione di un messaggio in quarantena dalla notifica di quarantena non è possibile.

Se l'autorizzazione Elimina è disabilitata, gli utenti non possono eliminare i propri messaggi dalla quarantena (l'azione non è disponibile).

Consiglio

Gli amministratori possono scoprire chi ha eliminato un messaggio in quarantena eseguendo una ricerca nel log di controllo dell'amministratore. Per istruzioni, vedere Individuare chi ha eliminato un messaggio in quarantena. Gli amministratori possono usare la traccia dei messaggi per scoprire cosa è successo a un messaggio rilasciato se il destinatario originale non riesce a trovarlo.

Autorizzazione anteprima

L'autorizzazione Anteprima (PermissionToPreview) consente agli utenti di visualizzare in anteprima i messaggi in quarantena.

Se l'autorizzazione Anteprima è abilitata:

-

Il messaggio di anteprima è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

Il messaggio di anteprima è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena. - Nessun effetto nelle notifiche di quarantena. L'anteprima di un messaggio in quarantena dalla notifica di quarantena non è possibile. L'azione Rivedi messaggio nelle notifiche di quarantena porta gli utenti al riquadro a comparsa dei dettagli del messaggio in quarantena in cui possono visualizzare in anteprima il messaggio.

Se l'autorizzazione Anteprima è disabilitata, gli utenti non possono visualizzare in anteprima i propri messaggi in quarantena (l'azione non è disponibile).

Consentire ai destinatari di rilasciare un messaggio dall'autorizzazione di quarantena

Nota

Come spiegato in precedenza, questa autorizzazione non viene rispettata per i messaggi messi in quarantena come malware da criteri antimalware o allegati sicuri o come phishing con attendibilità elevata dai criteri di protezione dalla posta indesiderata. Se il criterio di quarantena concede agli utenti questa autorizzazione, gli utenti possono invece richiedere il rilascio del malware in quarantena o dei messaggi di phishing ad alta attendibilità.

L'autorizzazione Consenti ai destinatari di rilasciare un messaggio dall'autorizzazione di quarantena (PermissionToRelease) consente agli utenti di rilasciare i propri messaggi in quarantena senza l'approvazione dell'amministratore.

Se l'autorizzazione Consenti ai destinatari di rilasciare un messaggio da quarantena è abilitata:

-

La versione è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

La versione è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena. - La versione è disponibile nelle notifiche di quarantena.

Se l'autorizzazione Consenti ai destinatari di rilasciare un messaggio da quarantena è disabilitata, gli utenti non possono rilasciare i propri messaggi dalla quarantena o dalle notifiche di quarantena (l'azione non è disponibile).

Consenti ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena

L'autorizzazione Consenti ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena (PermissionToRequestRelease) consente agli utenti di richiedere il rilascio dei messaggi in quarantena. I messaggi vengono rilasciati solo dopo che un amministratore ha approvato la richiesta.

Se l'autorizzazione Consenti ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena è abilitata:

-

La versione della richiesta è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena.

La versione della richiesta è disponibile nella pagina Quarantena e nei dettagli del messaggio in quarantena. - Il rilascio della richiesta è disponibile nelle notifiche di quarantena.

Se l'autorizzazione Consenti ai destinatari di richiedere il rilascio di un messaggio dall'autorizzazione di quarantena è disabilitata, gli utenti non possono richiedere il rilascio dei propri messaggi dalla quarantena o dalle notifiche di quarantena (l'azione non è disponibile).