Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive i passaggi che è necessario eseguire sia in AWS IAM Identity Center (successore dell'accesso Single Sign-On di AWS) che in Microsoft Entra ID per configurare il provisioning automatico degli utenti. Quando configurato, Microsoft Entra ID effettua automaticamente il provisioning e il deprovisioning di utenti e gruppi per AWS IAM Identity Center usando il servizio di provisioning Microsoft Entra. Per informazioni dettagliate sulle caratteristiche e sul funzionamento di questo servizio e per le domande frequenti, consultare la sezione Automatizzare il provisioning e il deprovisioning degli utenti nelle applicazioni SaaS con Microsoft Entra ID.

Funzionalità supportate

- Creare utenti in AWS IAM Identity Center

- Rimuovere gli utenti in AWS IAM Identity Center quando non richiedono più l'accesso

- Mantenere sincronizzati gli attributi utente tra Microsoft Entra ID e AWS IAM Identity Center

- Effettuare il provisioning di gruppi e appartenenze a gruppi in AWS IAM Identity Center

- IAM Identity Center in AWS IAM Identity Center

Prerequisiti

Lo scenario descritto in questo articolo presuppone che siano già disponibili i prerequisiti seguenti:

- Un account utente di Microsoft Entra con una sottoscrizione attiva. Se non è già disponibile, è possibile Creare un account gratuitamente.

- Uno dei ruoli seguenti:

- Una connessione SAML dall'account Microsoft Entra all'AWS IAM Identity Center, come descritto nella Guida

Passaggio 1: Pianificare la distribuzione dell'approvvigionamento

- Scopri come funziona il servizio di provisioning.

- Determinare chi si trova nell'ambito di per la configurazione.

- Determinare quali dati mappare tra Microsoft Entra ID e AWS IAM Identity Center.

Passaggio 2: Configurare AWS IAM Identity Center per supportare il provisioning con Microsoft Entra ID

Aprire AWS IAM Identity Center.

Scegliere Impostazioni nella barra di navigazione a sinistra

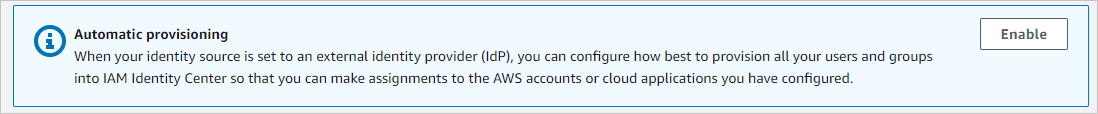

In Impostazioni, selezionare Abilita nella sezione del Provisioning automatico.

Nella finestra di dialogo Provisioning automatico in ingresso copiare e salvare l'endpoint SCIM e il token di accesso (visibili dopo aver selezionato Mostra token). Questi valori vengono immessi nei campi URL tenant e Token Segreto nella scheda Provisioning dell'applicazione AWS IAM Identity Center. Screenshot dell'estrazione delle configurazioni di provisioning.

Passaggio 3: Aggiungere AWS IAM Identity Center dalla raccolta di applicazioni Microsoft Entra

Aggiungi AWS IAM Identity Center dalla raccolta di applicazioni di Microsoft Entra per iniziare a gestire il provisioning in AWS IAM Identity Center. Se aws IAM Identity Center è stato configurato in precedenza per l'accesso SSO, è possibile usare la stessa applicazione. Per altre informazioni su come aggiungere un'applicazione dalla raccolta, fare clic qui.

Passaggio 4: Definire chi è incluso nel processo di provisioning

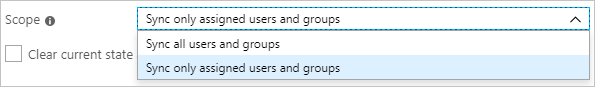

Il servizio di provisioning di Microsoft Entra consente di delimitare chi viene fornito in base all'assegnazione all'applicazione o in base agli attributi degli utenti o dei gruppi. Se si sceglie di definire l'ambito dell'app in base all'assegnazione, è possibile utilizzare i passaggi per assegnare utenti e gruppi all'applicazione. Se si sceglie di definire l'ambito per cui viene effettuato il provisioning esclusivamente in base agli attributi dell'utente o del gruppo, è possibile usare un filtro di ambito.

Iniziare con pochi elementi. Eseguire il test con un piccolo insieme di utenti e gruppi prima di distribuirlo a tutti. Quando l'ambito per il provisioning è impostato su utenti e gruppi assegnati, è possibile controllarlo assegnando uno o due utenti o gruppi all'app. Quando l'ambito è impostato su tutti gli utenti e i gruppi, è possibile specificare un filtro di ambito basato su attributi.

Se sono necessari ruoli aggiuntivi, è possibile aggiornare il manifesto dell'applicazione per aggiungere nuovi ruoli.

Passaggio 5: Configurare il provisioning automatico degli utenti su AWS IAM Identity Center

Questa sezione descrive la procedura per configurare il servizio di provisioning di Microsoft Entra in modo da creare, aggiornare e disabilitare utenti e/o gruppi in TestApp in base alle assegnazioni di utenti e/o gruppi in Microsoft Entra ID.

Per configurare l'approvvigionamento automatico degli utenti per AWS IAM Identity Center in Microsoft Entra ID:

Accedi al Microsoft Entra admin center come almeno un amministratore di applicazioni cloud.

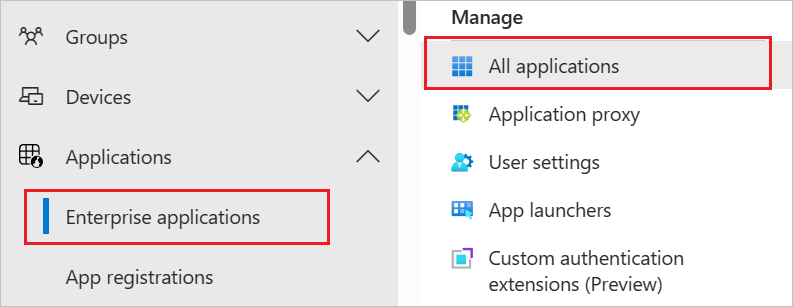

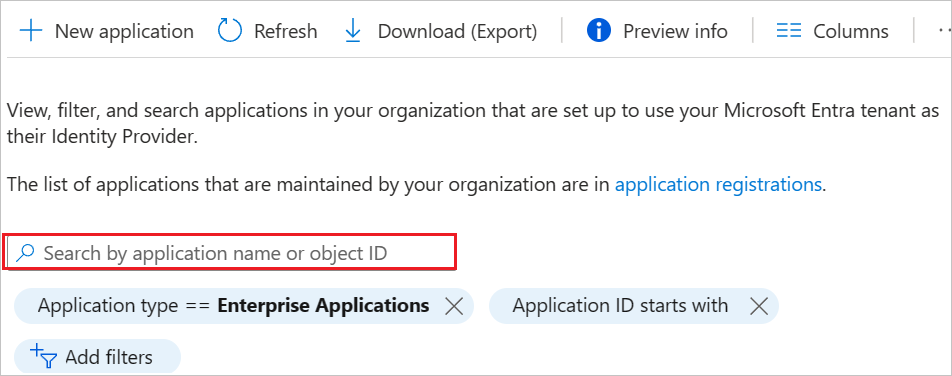

Accedi alle Entra ID>applicazioni aziendali

Nell'elenco delle applicazioni selezionare AWS IAM Identity Center.

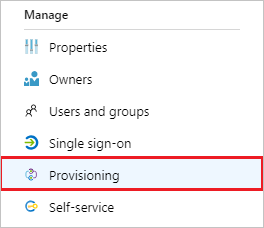

Selezionare la scheda Provisioning.

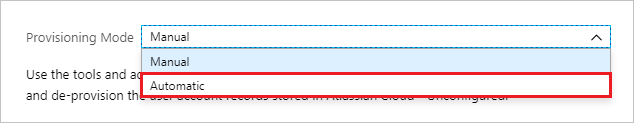

Impostare la Modalità di distribuzione su Automatico.

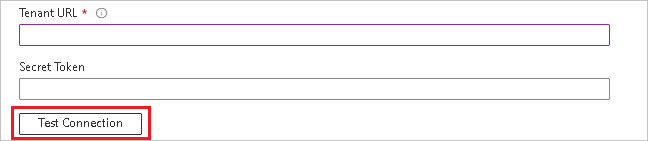

Nella sezione credenziali amministratore, immettere l'URL del tenant di AWS IAM Identity Center e il token segreto recuperato in precedenza nel passaggio 2. Selezionare Test connessione per assicurarsi che Microsoft Entra ID possa connettersi a AWS IAM Identity Center.

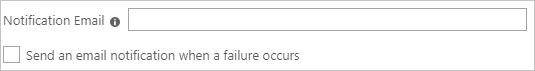

Nel campo Messaggio di posta elettronica di notifica immettere l'indirizzo di posta elettronica di una persona o un gruppo che riceverà le notifiche di errore relative al provisioning e selezionare la casella di controllo Invia una notifica di posta elettronica in caso di errore.

Seleziona Salva.

Nella sezione Mapping selezionare Sincronizzare gli utenti di Microsoft Entra con AWS IAM Identity Center.

Esaminare gli attributi utente sincronizzati da Microsoft Entra ID ad AWS IAM Identity Center nella sezione Mappatura degli attributi. Gli attributi selezionati come proprietà di corrispondenza vengono utilizzati per confrontare gli account utente nel AWS IAM Identity Center per le operazioni di aggiornamento. Se si sceglie di modificare l'attributo di destinazione corrispondente , è necessario assicurarsi che l'API di AWS IAM Identity Center supporti il filtro degli utenti in base a tale attributo. Selezionare il pulsante Salva per confermare le modifiche.

Attributo TIPO Supportato per il filtraggio nome utente Stringa ✓ attivo Booleano nome visualizzato Stringa titolo Stringa email[type eq "work"].valore Stringa lingua preferita Stringa nome.nomeDato Stringa nome.cognome Stringa nome.formattato Stringa indirizzi[tipo eq "lavoro"].formattato Stringa addresses[type eq "work"].indirizzoStradale Stringa indirizzi[tipo eq "lavoro"].località Stringa indirizzi[tipo è "lavoro"].regione Stringa indirizzi[tipo eq "lavoro"].codicePostale Stringa indirizzi[tipo eq "lavoro"].paese Stringa numeriDiTelefono[tipo eq "lavoro"].valore Stringa Id esterno Stringa luogo Stringa fuso orario Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:numeroDipendente Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:dipartimento Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:division Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:Utente:centroCosto Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organization Stringa urn:ietf:params:scim:schemas:extension:enterprise:2.0:Utente:manager Riferimento Nella sezione Mappings, selezionare Sincronizza i gruppi Microsoft Entra con AWS IAM Identity Center.

Esaminare gli attributi del gruppo sincronizzati da Microsoft Entra ID a AWS IAM Identity Center nella sezione Mappatura degli attributi. Gli attributi selezionati come proprietà corrispondenti vengono usati per trovare le corrispondenze con i gruppi in AWS IAM Identity Center per le operazioni di aggiornamento. Selezionare il pulsante Salva per confermare le modifiche.

Attributo TIPO Supportato per il filtraggio nome visualizzato Stringa ✓ Id esterno Stringa Membri Riferimento Per configurare i filtri di ambito, vedere le istruzioni seguenti fornite nell'articolo Filtro di ambito.

Per abilitare il servizio di provisioning di Microsoft Entra per AWS IAM Identity Center, modificare il stato del provisioning in Attivo nella sezione Impostazioni.

Definire gli utenti e/o i gruppi a cui desideri effettuare il provisioning su AWS IAM Identity Center, scegliendo i valori desiderati in Ambito nella sezione Impostazioni.

Quando sei pronto a configurare, seleziona Salva.

L'operazione avvia il ciclo di sincronizzazione iniziale di tutti gli utenti e i gruppi definiti in Ambito nella sezione Impostazioni. Il ciclo iniziale richiede più tempo rispetto ai cicli successivi, che si verificano approssimativamente ogni 40 minuti, purché il servizio di provisioning di Microsoft Entra sia in esecuzione.

Passaggio 6: Monitorare la distribuzione

Dopo aver configurato il provisioning, usare le risorse seguenti per monitorare la distribuzione:

- Usare i log di provisioning per determinare gli utenti di cui è stato eseguito il provisioning correttamente o in modo non riuscito

- Controlla la barra di progresso per visualizzare lo stato del ciclo di provisioning e quanto manca al completamento.

- Se la configurazione del provisioning sembra essere in cattivo stato, l'applicazione entra in quarantena. Per saperne di più sugli stati di quarantena, consulta l'articolo relativo al provisioning delle applicazioni con stato di quarantena.

Accesso JIT (Just-In-Time) alle applicazioni con PIM per i gruppi

Con PIM per i gruppi è possibile fornire l'accesso JIT ai gruppi in Amazon Web Services e ridurre il numero di utenti con accesso permanente ai gruppi con privilegi in AWS.

Configura l'applicazione aziendale per il Single Sign-On e la gestione delle risorse

- Aggiungere AWS IAM Identity Center al tenant, configurarlo per il provisioning come descritto nell'articolo precedente e avviare il provisioning.

- Configurare l'autenticazione unica per AWS IAM Identity Center.

- Creare un gruppo che fornisce a tutti gli utenti l'accesso all'applicazione.

- Assegnare il gruppo all'applicazione AWS Identity Center.

- Assegnare l'utente di test come membro diretto del gruppo creato nel passaggio precedente oppure fornire loro l'accesso al gruppo tramite un pacchetto di accesso. Questo gruppo può essere usato per l'accesso permanente non amministratore in AWS.

Abilitare PIM per i gruppi

- Creare un secondo gruppo in Microsoft Entra ID. Questo gruppo fornisce l'accesso alle autorizzazioni di amministratore in AWS.

- Portare il gruppo sotto la gestione di in Microsoft Entra PIM.

- Assegna l'utente di test come idoneo per il gruppo in PIM con il ruolo impostato a membro.

- Assegnare il secondo gruppo all'applicazione AWS IAM Identity Center.

- Usare il provisioning su richiesta per creare il gruppo nell'AWS IAM Identity Center.

- Accedere a AWS IAM Identity Center e assegnare al secondo gruppo le autorizzazioni necessarie per eseguire le attività di amministratore.

Ora qualsiasi utente finale che è stato reso idoneo per il gruppo in PIM può ottenere l'accesso JIT al gruppo in AWS attivando l'appartenenza al gruppo.

considerazioni chiave

- Quanto tempo ci vuole per abilitare un utente all'applicazione?

- Quando un utente viene aggiunto a un gruppo in Microsoft Entra ID all'esterno dell'attivazione dell'appartenenza al gruppo tramite Microsoft Entra ID Privileged Identity Management (PIM):

- L'appartenenza al gruppo viene configurata nell'applicazione durante il ciclo di sincronizzazione successivo. Il ciclo di sincronizzazione viene eseguito ogni 40 minuti.

- Quando un utente attiva l'appartenenza al gruppo in Microsoft Entra ID PIM:

- L'appartenenza al gruppo viene configurata in 2-10 minuti. Quando si verifica una frequenza elevata di richieste contemporaneamente, le richieste vengono limitate a una velocità di cinque richieste per 10 secondi.

- Per i primi cinque utenti che attivano l'appartenenza a un gruppo per una determinata applicazione entro un periodo di 10 secondi, l'appartenenza viene sottoposta a provisioning nell'applicazione entro 2-10 minuti.

- Per il sesto utente e superiore entro un periodo di 10 secondi che attiva l'appartenenza al gruppo per un'applicazione specifica, viene effettuato il provisioning dell'appartenenza al gruppo all'applicazione nel ciclo di sincronizzazione successivo. Il ciclo di sincronizzazione viene eseguito ogni 40 minuti. I limiti di limitazione delle risorse sono per applicazione aziendale.

- Quando un utente viene aggiunto a un gruppo in Microsoft Entra ID all'esterno dell'attivazione dell'appartenenza al gruppo tramite Microsoft Entra ID Privileged Identity Management (PIM):

- Se l'utente non è in grado di accedere al gruppo necessario in AWS, consultare i suggerimenti per la risoluzione dei problemi seguenti, i log di PIM e i log di provisioning per assicurarsi che l'appartenenza al gruppo sia stata aggiornata correttamente. A seconda della modalità di progettazione dell'applicazione di destinazione, l'applicazione di destinazione potrebbe richiedere tempo aggiuntivo per rendere effettiva l'appartenenza al gruppo nell'applicazione.

- È possibile creare avvisi per gli errori usando Azure Monitor.

- La disattivazione viene eseguita durante il normale ciclo incrementale. Non viene elaborato immediatamente tramite il provisioning su richiesta.

Suggerimenti per la risoluzione dei problemi

Attributi mancanti

Quando si effettua il provisioning di un utente in AWS, è necessario che abbiano gli attributi seguenti

- nome

- cognome

- nome visualizzato

- nome utente

Gli utenti che non dispongono di questi attributi hanno esito negativo con l'errore seguente

Attributi multivalore

AWS non supporta gli attributi multivalore seguenti:

- posta elettronica

- numeri di telefono

Il tentativo di far fluire quanto sopra come attributi multivalore genera il seguente messaggio di errore.

Esistono due modi per risolvere questo problema

- Verificare che l'utente abbia un solo valore per phoneNumber/email

- Rimuovere gli attributi duplicati. Ad esempio, la presenza di due attributi diversi di cui è stato eseguito il mapping da Microsoft Entra ID a "phoneNumber___" sul lato AWS genererebbe l'errore se entrambi gli attributi hanno valori in Microsoft Entra ID. È sufficiente mappare un solo attributo all'attributo "phoneNumber____" per risolvere l'errore.

Caratteri non validi

Attualmente AWS IAM Identity Center non consente altri caratteri supportati da Microsoft Entra ID come tab (\t), nuova riga (\n), ritorno a capo (\r) e caratteri come "<|>|;|:%".

È anche possibile controllare i suggerimenti per la risoluzione dei problemi di AWS IAM Identity Center qui per altri suggerimenti per la risoluzione dei problemi

Risorse aggiuntive

- Gestione della configurazione degli account utente per le applicazioni aziendali

- Che cos'è l'accesso alle applicazioni e il Centro identità IAM con Microsoft Entra ID?