Soddisfare i requisiti di autenticazione a più fattori del memorandum 22-09

Informazioni sull'uso di Microsoft Entra ID come sistema centralizzato di gestione delle identità durante l'implementazione dei principi Zero Trust. Consultare US Office of Management and Budget (OMB) M 22-09 Memorandum per i capi dei dipartimenti esecutivi e delle agenzie.

I requisiti di tipo memo sono che i dipendenti usano identità gestite dall'organizzazione per accedere alle applicazioni e che l'autenticazione a più fattori protegge i dipendenti da attacchi online sofisticati, ad esempio il phishing. Questo metodo di attacco tenta di ottenere e compromettere le credenziali, con collegamenti a siti inautenticati.

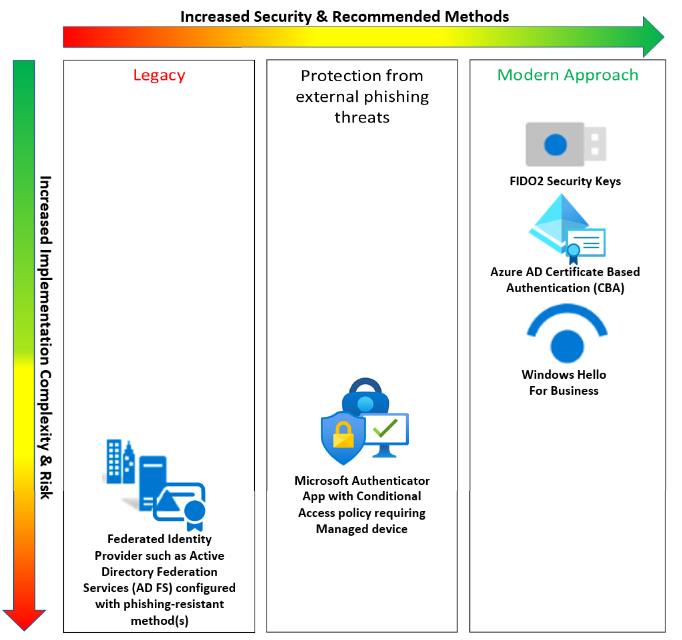

L'autenticazione a più fattori impedisce l'accesso non autorizzato a account e dati. I requisiti del memo citono l'autenticazione a più fattori con metodi resistenti al phishing: processi di autenticazione progettati per rilevare e impedire la divulgazione di segreti di autenticazione e output in un sito Web o un'applicazione mascherata come sistema legittimo. Stabilire quindi quali metodi di autenticazione a più fattori qualificano come resistenti al phishing.

Metodi resistenti al phishing

Alcune agenzie federali hanno distribuito credenziali moderne, ad esempio chiavi di sicurezza FIDO2 o Windows Hello for Business. Molti stanno valutando l'autenticazione di Microsoft Entra con i certificati.

Altre informazioni:

- Chiavi di sicurezza FIDO2

- Windows Hello for Business (Configurare Windows Hello for Business)

- Panoramica dell'autenticazione basata su certificati Di Microsoft Entra

Alcune agenzie stanno modernizzando le credenziali di autenticazione. Sono disponibili più opzioni per soddisfare i requisiti di autenticazione a più fattori resistenti al phishing con Microsoft Entra ID. Microsoft consiglia di adottare un metodo di autenticazione a più fattori resistente al phishing che corrisponde alle funzionalità dell'agenzia. Prendere in considerazione ciò che è possibile ora per l'autenticazione a più fattori di phishing per migliorare il comportamento generale della cybersecurity. Implementare le credenziali moderne. Tuttavia, se il percorso più rapido non è un approccio moderno, eseguire il passaggio per iniziare il percorso verso approcci moderni.

Approcci moderni

- Le chiavi di sicurezza FIDO2 sono, secondo la Cybersecurity & Infrastructure Security Agency (CISA) il gold standard di autenticazione a più fattori

- Vedere Opzioni di autenticazione senza password per Microsoft Entra ID, chiavi di sicurezza FIDO2

- Vai a cisa.gov per Più di una password

- Autenticazione del certificato Microsoft Entra senza dipendenza da un provider di identità federato.

- Questa soluzione include implementazioni di smart card: Common Access Card (CAC), Personal Identity Verification (PIV) e credenziali PIV derivate per dispositivi mobili o chiavi di sicurezza

- Vedere Panoramica dell'autenticazione basata su certificati Microsoft Entra

- Windows Hello for Business ha l'autenticazione a più fattori resistente al phishing

- Vedere Panoramica della distribuzione di Windows Hello for Business

- Vedi, Windows Hello for Business

Protezione da phishing esterno

I criteri di accesso condizionale e Microsoft Authenticator applicano i dispositivi gestiti: dispositivi o dispositivi aggiunti a Microsoft Entra ibridi contrassegnati come conformi. Installare Microsoft Authenticator nei dispositivi che accedono alle applicazioni protette da Microsoft Entra ID.

Altre informazioni: Metodi di autenticazione in Microsoft Entra ID - App Microsoft Authenticator

Importante

Per soddisfare il requisito di resistenza al phishing: gestire solo i dispositivi che accedono all'applicazione protetta. Gli utenti autorizzati a usare Microsoft Authenticator rientrano nell'ambito dei criteri di accesso condizionale che richiedono dispositivi gestiti per l'accesso. I criteri di accesso condizionale bloccano l'accesso all'app cloud di registrazione di Microsoft Intune. Gli utenti autorizzati a usare Microsoft Authenticator rientrano nell'ambito di questo criterio di accesso condizionale. Usare gli stessi gruppi per consentire l'autenticazione di Microsoft Authenticator nei criteri di accesso condizionale per assicurarsi che gli utenti abilitati per il metodo di autenticazione siano inclusi nell'ambito di entrambi i criteri. Questo criterio di accesso condizionale impedisce il vettore più significativo di minacce di phishing da attori esterni malintenzionati. Impedisce inoltre a un attore malintenzionato di eseguire il phishing di Microsoft Authenticator per registrare credenziali o aggiungere un dispositivo e registrarlo in Intune per contrassegnarlo come conforme.

Altre informazioni:

- Pianificare l'implementazione dell'aggiunta ibrida a Microsoft Entra o

- Procedura: Pianificare l'implementazione dell'aggiunta a Microsoft Entra

- Vedere anche Criteri di accesso condizionale comuni: Richiedere un dispositivo conforme, un dispositivo aggiunto ibrido a Microsoft Entra o l'autenticazione a più fattori per tutti gli utenti

Nota

Microsoft Authenticator non è resistente al phishing. Configurare i criteri di accesso condizionale per richiedere che i dispositivi gestiti ottengano la protezione dalle minacce di phishing esterne.

Legacy

Provider di identità federati (IDP), ad esempio Active Directory Federation Services (AD FS) configurati con metodi resistenti al phishing. Mentre le agenzie ottengono resistenza al phishing con idP federato, aggiunge costi, complessità e rischi. Microsoft incoraggia i vantaggi di sicurezza di Microsoft Entra ID an IdP, rimuovendo il rischio associato di un IdP federato

Altre informazioni:

- Protezione di Microsoft 365 da attacchi locali

- Distribuzione di AD Federation Services in Azure

- Configurazione di AD FS per l'autenticazione del certificato utente

Considerazioni sul metodo resistente al phishing

Le funzionalità correnti del dispositivo, gli utenti utente e altri requisiti possono determinare metodi a più fattori. Ad esempio, le chiavi di sicurezza FIDO2 con supporto USB-C richiedono dispositivi con porte USB-C. Quando si valuta l'autenticazione a più fattori resistente al phishing, prendere in considerazione le informazioni seguenti:

- Tipi di dispositivi e funzionalità che è possibile supportare: chioschi multimediali, portatili, telefoni cellulari, lettori biometrici, USB, Bluetooth e dispositivi di comunicazione near-field

- Utenti dell'organizzazione: lavoratori front-line, lavoratori remoti con e senza hardware di proprietà dell'azienda, amministratori con workstation con accesso con privilegi e utenti guest business-to-business

- Logistica: distribuire, configurare e registrare metodi di autenticazione a più fattori, ad esempio chiavi di sicurezza FIDO2, smart card, apparecchiature fornite da enti pubblici o dispositivi Windows con chip TPM

- Convalida FIPS (Federal Information Processing Standards) 140 a livello di garanzia dell'autenticatore: alcune chiavi di sicurezza FIDO sono FIPS 140 convalidate a livelli per AAL3 impostato da NIST SP 800-63B

- Vedere Livelli di garanzia di Authenticator

- Vedere Il livello di garanzia dell'autenticatore NIST 3 tramite Microsoft Entra ID

- Passare a nist.gov per la pubblicazione speciale NIST 800-63B, Linee guida per l'identità digitale

Considerazioni sull'implementazione per l'autenticazione a più fattori resistente al phishing

Vedere le sezioni seguenti per il supporto dell'implementazione di metodi resistenti al phishing per l'accesso alle applicazioni e ai dispositivi virtuali.

Scenari di accesso delle applicazioni da vari client

La tabella seguente illustra in dettaglio la disponibilità di scenari di autenticazione a più fattori resistenti al phishing, in base al tipo di dispositivo usato per accedere alle applicazioni:

| Dispositivo | AD FS come IdP federato con autenticazione del certificato | Autenticazione del certificato Microsoft Entra | Chiavi di sicurezza FIDO2 | Windows Hello for Business (Configurare Windows Hello for Business) | Microsoft Authenticator con criteri di accesso condizionale che applicano l'aggiunta ibrida o i dispositivi conformi a Microsoft Entra |

|---|---|---|---|---|---|

| Dispositivo Windows |  |

|

|

|

|

| Dispositivo mobile iOS |  |

|

Non applicabile | Non applicabile |  |

| Dispositivo mobile Android |  |

|

Non applicabile | Non applicabile |  |

| Dispositivo macOS |  |

|

Edge/Chrome | Non applicabile |  |

Altre informazioni: Supporto del browser per l'autenticazione senza password FIDO2

Scenari di accesso ai dispositivi virtuali che richiedono l'integrazione

Per applicare l'autenticazione a più fattori resistente al phishing, potrebbe essere necessaria l'integrazione. Applicare l'autenticazione a più fattori per gli utenti che accedono ad applicazioni e dispositivi. Per i cinque tipi di autenticazione a più fattori resistenti al phishing, usare le stesse funzionalità per accedere ai tipi di dispositivo seguenti:

| Sistema di destinazione | Azioni di integrazione |

|---|---|

| Macchina virtuale Linux di Azure | Abilitare la macchina virtuale Linux per l'accesso a Microsoft Entra |

| Macchina virtuale Windows di Azure | Abilitare la macchina virtuale Windows per l'accesso a Microsoft Entra |

| Desktop virtuale Azure | Abilitare Desktop virtuale Azure per l'accesso a Microsoft Entra |

| Macchine virtuali ospitate in locale o in altri cloud | Abilitare Azure Arc nella macchina virtuale e quindi abilitare l'accesso a Microsoft Entra. Attualmente in anteprima privata per Linux. Il supporto per le macchine virtuali Windows ospitate in questi ambienti è disponibile nella roadmap. |

| Soluzione desktop virtuale non Microsoft | Integrare la soluzione desktop virtuale come app in Microsoft Entra ID |

Applicazione dell'autenticazione a più fattori resistente al phishing

Usare l'accesso condizionale per applicare l'autenticazione a più fattori per gli utenti nel tenant. Con l'aggiunta di criteri di accesso tra tenant, è possibile applicarli agli utenti esterni.

Altre informazioni: Panoramica: Accesso tra tenant con Microsoft Entra per ID esterno

Applicazione in tutte le agenzie

Usare Microsoft Entra B2B Collaboration per soddisfare i requisiti che facilitano l'integrazione:

- Limitare gli altri tenant Microsoft a cui gli utenti accedono

- Consentire l'accesso agli utenti che non è necessario gestire nel tenant, ma applicare l'autenticazione a più fattori e altri requisiti di accesso

Per altre informazioni: Panoramica di Collaborazione B2B

Applicare l'autenticazione a più fattori per i partner e gli utenti esterni che accedono alle risorse dell'organizzazione. Questa azione è comune negli scenari di collaborazione tra agenzie. Usare i criteri di accesso tra tenant di Microsoft Entra per configurare l'autenticazione a più fattori per gli utenti esterni che accedono ad applicazioni e risorse.

Configurare le impostazioni di attendibilità nei criteri di accesso tra tenant per considerare attendibile il metodo di autenticazione a più fattori usato dal tenant utente guest. Evitare che gli utenti registrino un metodo di autenticazione a più fattori con il tenant. Abilitare questi criteri in base all'organizzazione. È possibile determinare i metodi di autenticazione a più fattori nel tenant principale dell'utente e decidere se soddisfano i requisiti di resistenza al phishing.

Criteri per la password

Il memo richiede alle organizzazioni di modificare criteri password inefficaci, ad esempio password complesse e ruotate. L'imposizione include la rimozione del requisito per caratteri e numeri speciali, con criteri di rotazione delle password basati sul tempo. Si considerino invece le opzioni seguenti:

- Protezione password per applicare un elenco comune di password vulnerabili che Microsoft gestisce

- Inoltre, includere password personalizzate escluse

- Vedere Eliminare le password non dannose con la protezione password di Microsoft Entra

- Reimpostazione della password self-service per consentire agli utenti di reimpostare le password, ad esempio dopo il ripristino dell'account

- Microsoft Entra ID Protection per avvisi relativi alle credenziali compromesse

- Che cos'è il rischio?

Anche se il memo non è specifico sui criteri da usare con le password, considerare lo standard di NIST 800-63B.

Vedere la pubblicazione speciale NIST 800-63B, Linee guida per l'identità digitale.