Gestire i criteri di crittografia dischi per i dispositivi Windows con Intune

Usare Intune per configurare la crittografia BitLocker nei dispositivi che eseguono Windows 10 o versioni successive e Personal Data Encryption (PDE) nei dispositivi che eseguono Windows 11 versione 22H2 o successiva.

Consiglio

Alcune impostazioni per BitLocker richiedono che il dispositivo disponga di un TPM supportato.

Per configurare la crittografia nei dispositivi gestiti, usare uno dei tipi di criteri seguenti:

Sicurezza > degli endpoint Criteri di crittografia di Windows. Scegliere tra i profili seguenti:

BitLocker : gruppo incentrato di impostazioni dedicate alla configurazione di BitLocker. Per altre informazioni, vedere BitLocker CSP.

Crittografia - dei dati personaliPersonal Data Encryption (PDE) differisce da BitLocker in quanto crittografa i file anziché interi volumi e dischi. PDE si verifica in aggiunta ad altri metodi di crittografia come BitLocker. A differenza di BitLocker che rilascia le chiavi di crittografia dei dati all'avvio, PDE non rilascia le chiavi di crittografia dei dati fino a quando un utente non accede usando Windows Hello for Business. Per altre informazioni, vedere PDE CSP.

Profilo di configurazione del dispositivo per Endpoint Protection per BitLocker. Le impostazioni di BitLocker sono una delle categorie di impostazioni disponibili per la protezione degli endpoint di Windows 10/11.

Vedere le impostazioni di BitLocker disponibili per BitLocker nei profili di protezione degli endpoint del criterio di configurazione del dispositivo.

Consiglio

Intune fornisce un report di crittografia predefinito che presenta i dettagli sullo stato di crittografia dei dispositivi, in tutti i dispositivi gestiti. Dopo la crittografia di un dispositivo Windows con BitLocker da parte di Intune, è possibile visualizzare e gestire le chiavi di ripristino di BitLocker quando si visualizza il report di crittografia.

È anche possibile accedere alle informazioni importanti per BitLocker dai dispositivi, come indicato in Microsoft Entra ID.

Importante

Prima di abilitare BitLocker, comprendere e pianificare le opzioni di ripristino che soddisfano le esigenze delle organizzazioni. Per altre informazioni, iniziare con la panoramica del ripristino di BitLocker nella documentazione sulla sicurezza di Windows.

Controlli di accesso in base al ruolo per gestire BitLocker

Per gestire BitLocker in Intune, a un account deve essere assegnato un ruolo Intune controllo degli accessi in base al ruolo che include l'autorizzazione Attività remote con il diritto Ruota BitLockerKeys (anteprima) impostato su Sì.

È possibile aggiungere questa autorizzazione e questo diritto ai propri ruoli di controllo degli accessi in base al ruolo personalizzati oppure usare uno dei ruoli RBAC predefiniti seguenti che includono questo diritto:

- Operatore help desk

- Amministratore della sicurezza degli endpoint

Creare e distribuire criteri

Utilizzare una delle procedure seguenti per creare il tipo di criterio preferito.

Creare criteri di sicurezza degli endpoint per Windows

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Endpoint security> Disk encryptionCreate Policy (Crea criteri dicrittografia> dei dischi).

Impostare le opzioni seguenti:

- Piattaforma: Windows

- Profilo: scegliere BitLocker o Personal Data Encryption

Nella pagina Impostazioni di configurazione configurare le impostazioni per BitLocker per soddisfare le esigenze aziendali.

Seleziona Avanti.

Nella pagina Ambito (tag) scegliere Seleziona tag di ambito per aprire il riquadro Seleziona tag per assegnare tag di ambito al profilo.

Selezionare Avanti per continuare.

Nella pagina Assegnazioni selezionare i gruppi che ricevono questo profilo. Per altre informazioni sull'assegnazione di profili, vedere Assegnare profili utente e dispositivo.

Selezionare Avanti.

Al termine, nella pagina Rivedi e crea scegliere Crea. Il nuovo profilo viene visualizzato nell'elenco quando si seleziona il tipo di criterio per il profilo creato.

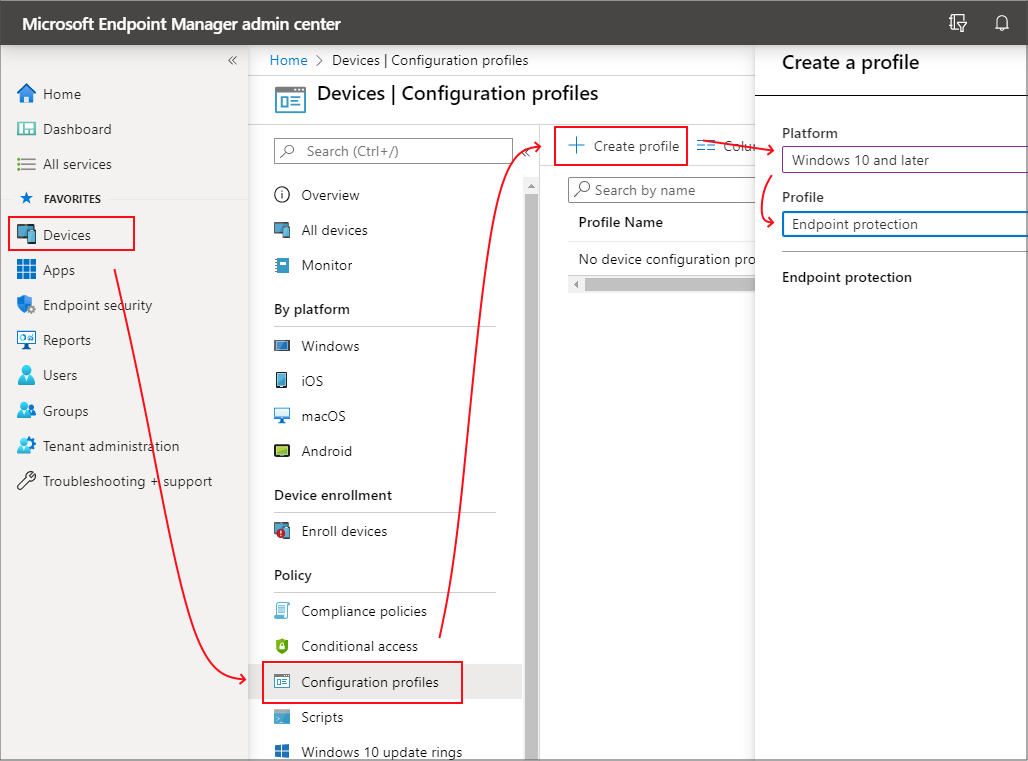

Creare un profilo di configurazione del dispositivo per la crittografia di Windows

Consiglio

La procedura seguente configura BitLocker tramite un modello di configurazione del dispositivo per Endpoint Protection. Per configurare Personal Data Encryption, usare il catalogo delle impostazioni di configurazione del dispositivo e la categoria PDE .

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi> Gestisciconfigurazione>dispositivi> Nella scheda Criteri selezionare Crea.

Impostare le opzioni seguenti:

- Piattaforma: Windows 10 e versioni successive

- Tipo di profilo: selezionare Modelli>Endpoint Protection e quindi selezionare Crea.

Nella pagina Impostazioni di configurazione espandere Crittografia Windows.

Configurare le impostazioni per BitLocker per soddisfare le esigenze aziendali.

Se si vuole abilitare BitLocker in modo invisibile all'utente, vedere Abilitare automaticamente BitLocker nei dispositivi, in questo articolo per altri prerequisiti e le configurazioni specifiche delle impostazioni che è necessario usare.

Selezionare Avanti per continuare.

Completare la configurazione di altre impostazioni e quindi salvare il profilo.

Gestire BitLocker

Gli argomenti seguenti consentono di gestire attività specifiche tramite i criteri di BitLocker e gestire le chiavi di ripristino:

- Abilitare automaticamente BitLocker nei dispositivi

- Crittografia solo disco completo e spazio usato

- Visualizzare i dettagli per le chiavi di ripristino

- Visualizzare le chiavi di ripristino per i dispositivi collegati al tenant

- Ruotare le chiavi di ripristino di BitLocker

- Esperienze chiave di ripristino self-service dell'utente finale

Per visualizzare informazioni sui dispositivi che ricevono i criteri BitLocker, vedere Monitorare la crittografia del disco.

Abilitare automaticamente BitLocker nei dispositivi

È possibile configurare un criterio per BitLocker per crittografare automaticamente e automaticamente un dispositivo senza presentare alcuna interfaccia utente all'utente finale, anche quando l'utente non è un amministratore locale nel dispositivo.

Per avere esito positivo, i dispositivi devono soddisfare i prerequisiti del dispositivo seguenti, ricevere le impostazioni applicabili per abilitare Invisibile all'utente BitLocker e non devono avere impostazioni che richiedono l'uso di un PIN o di una chiave di avvio TPM. L'uso di un PIN o di una chiave di avvio non è compatibile con la crittografia invisibile all'utente perché richiede l'interazione dell'utente.

Prerequisiti del dispositivo

Un dispositivo deve soddisfare le condizioni seguenti per essere idoneo per l'abilitazione automatica di BitLocker:

- Se gli utenti finali accedono ai dispositivi come amministratori, il dispositivo deve eseguire Windows 10 versione 1803 o successiva o Windows 11.

- Se gli utenti finali accedono ai dispositivi come utenti standard, il dispositivo deve eseguire Windows 10 versione 1809 o successiva o Windows 11.

- Il dispositivo deve essere Microsoft Entra aggiunto o Microsoft Entra aggiunto ibrido.

- Il dispositivo deve contenere almeno TPM (Trusted Platform Module) 1.2.

- La modalità BIOS deve essere impostata solo su UEFI nativo.

Impostazioni necessarie per abilitare BitLocker automaticamente

A seconda del tipo di criterio usato per abilitare in modo invisibile all'utente BitLocker, configurare le impostazioni seguenti. Entrambi i metodi gestiscono BitLocker tramite CSP di crittografia windows nei dispositivi Windows.

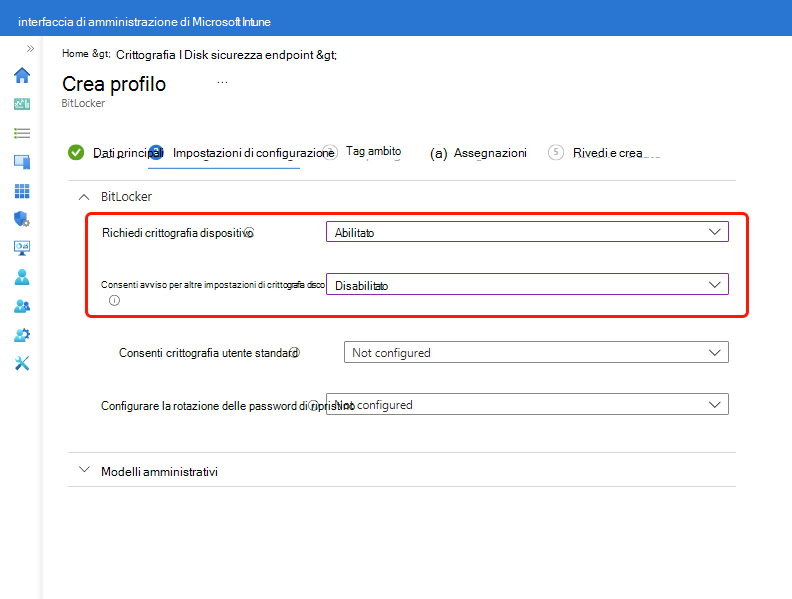

Criteri di crittografia dei dischi di sicurezza degli endpoint : configurare le impostazioni seguenti nel profilo BitLocker:

- Richiedi crittografia = del dispositivoAbilitato

- Consenti avviso per la crittografia = di altri dischiDisabile

Oltre alle due impostazioni necessarie, prendere in considerazione l'uso di Configura rotazione password di ripristino.

Configurazione del dispositivo Criteri di Endpoint Protection: configurare le impostazioni seguenti nel modello di Endpoint Protection o in un profilo di impostazioni personalizzato:

- Avviso per la crittografia = di altri dischiBlocca.

- Consentire agli utenti standard di abilitare la crittografia durante Microsoft Entra join = Allow

- Creazione della chiave = di ripristino da parte dell'utenteConsenti o Non consentire la chiave di ripristino a 256 bit

- Creazione della password = di ripristino da parte dell'utenteConsenti o Richiedi password di ripristino a 48 cifre

PIN o chiave di avvio TPM

Un dispositivo non deve essere impostato per richiedere un PIN di avvio o una chiave di avvio.

Quando è necessario un PIN di avvio TPM o una chiave di avvio in un dispositivo, BitLocker non può abilitare automaticamente nel dispositivo e richiede invece l'interazione dell'utente finale. Le impostazioni per configurare il PIN o la chiave di avvio TPM sono disponibili sia nel modello di Endpoint Protection che nei criteri di BitLocker. Per impostazione predefinita, questi criteri non configurano queste impostazioni.

Di seguito sono riportate le impostazioni rilevanti per ogni tipo di profilo:

Criteri di crittografia dei dischi di sicurezza degli endpoint: le impostazioni TPM sono visibili solo dopo aver espanso la categoria Modelli amministrativi e quindi nella sezione Unità del sistema operativo Crittografia > unità BitLocker componenti > Windows impostare Richiedi autenticazione aggiuntiva all'avvio su Abilitato. Se configurate, sono quindi disponibili le impostazioni TPM seguenti:

Configurare la chiave di avvio E il PIN di TPM - Configurare questo comando come Non consentire la chiave di avvio e il PIN con TPM

Configurare il PIN di avvio di TPM - Configurare questa opzione come Non consentire il PIN di avvio con TPM

Configurare l'avvio di TPM : configurare questa opzione come Consenti TPM o Richiedi TPM

Configurare la chiave di avvio TPM - Configurare questa opzione come Non consentire la chiave di avvio con TPM

Criteri di configurazione del dispositivo : nel modello di Endpoint Protection sono disponibili le impostazioni seguenti nella categoria Crittografia Windows :

- Avvio TPM compatibile : configurare questa opzione come Consenti TPM o Richiedi TPM

- PIN di avvio TPM compatibile : configurare questa opzione come Non consentire il PIN di avvio con TPM

- Chiave di avvio TPM compatibile : configurare questa opzione come Non consentire la chiave di avvio con TPM

- Chiave di avvio E PIN TPM compatibili : configurare questa opzione come Non consentire la chiave di avvio e il PIN con TPM

Avviso

Sebbene né i criteri di sicurezza degli endpoint né i criteri di configurazione del dispositivo configurino le impostazioni TPM per impostazione predefinita, alcune versioni della baseline di sicurezza per Microsoft Defender per endpoint configureranno sia il PIN di avvio TPM compatibile che la chiave di avvio TPM compatibile per impostazione predefinita. Queste configurazioni potrebbero bloccare l'abilitazione invisibile all'utente di BitLocker.

Se si distribuisce questa baseline nei dispositivi in cui si vuole abilitare BitLocker in modo invisibile all'utente, esaminare le configurazioni di base per individuare eventuali conflitti. Per rimuovere i conflitti, riconfigurare le impostazioni nelle baseline per rimuovere il conflitto o rimuovere i dispositivi applicabili dalla ricezione delle istanze di base che configurano le impostazioni TPM che bloccano l'abilitazione invisibile all'utente di BitLocker.

Crittografia solo disco completo e spazio usato

Tre impostazioni determinano se un'unità del sistema operativo viene crittografata crittografando solo lo spazio usato o tramite crittografia completa del disco:

- Indica se l'hardware del dispositivo è in grado di supportare lo standby moderno

- Indica se l'abilitazione invisibile all'utente è stata configurata per BitLocker

- ('Avviso per la crittografia di altri dischi' = Blocca o 'Nascondi richiesta di crittografia di terze parti' = Sì)

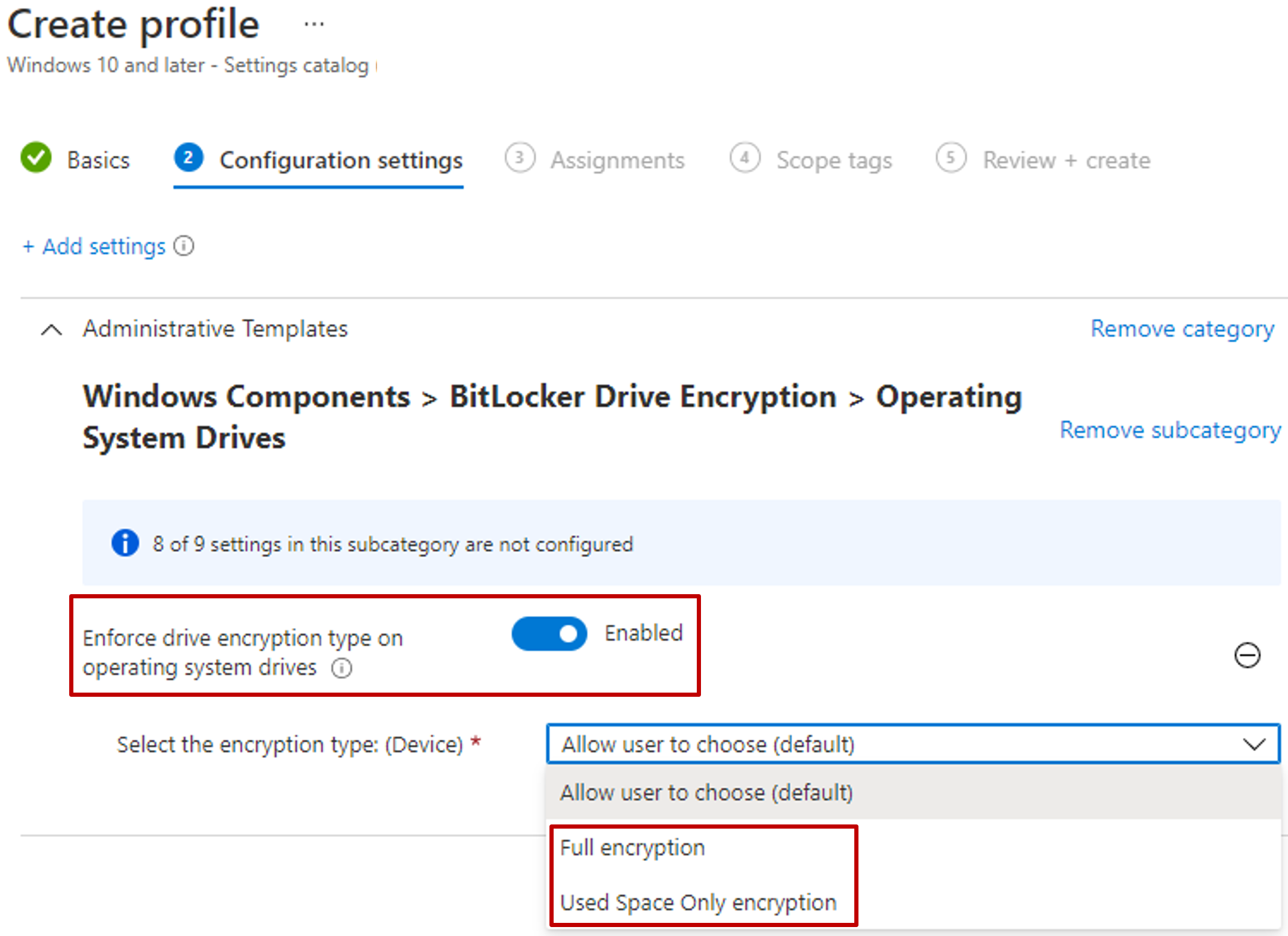

- Configurazione di SystemDrivesEncryptionType

- (Applicare il tipo di crittografia delle unità nelle unità del sistema operativo)

Supponendo che SystemDrivesEncryptionType non sia configurato, è previsto il comportamento seguente. Quando l'abilitazione invisibile all'utente è configurata in un dispositivo di standby moderno, l'unità del sistema operativo viene crittografata usando la crittografia solo dello spazio usato. Quando l'abilitazione invisibile all'utente viene configurata in un dispositivo che non è in grado di usare lo standby moderno, l'unità del sistema operativo viene crittografata usando la crittografia completa del disco. Il risultato è lo stesso se si usano criteri di crittografia del disco di Endpoint Security per BitLocker o un profilo di configurazione del dispositivo per Endpoint Protection per BitLocker. Se è necessario uno stato finale diverso, è possibile controllare il tipo di crittografia configurando SystemDrivesEncryptionType usando il catalogo delle impostazioni.

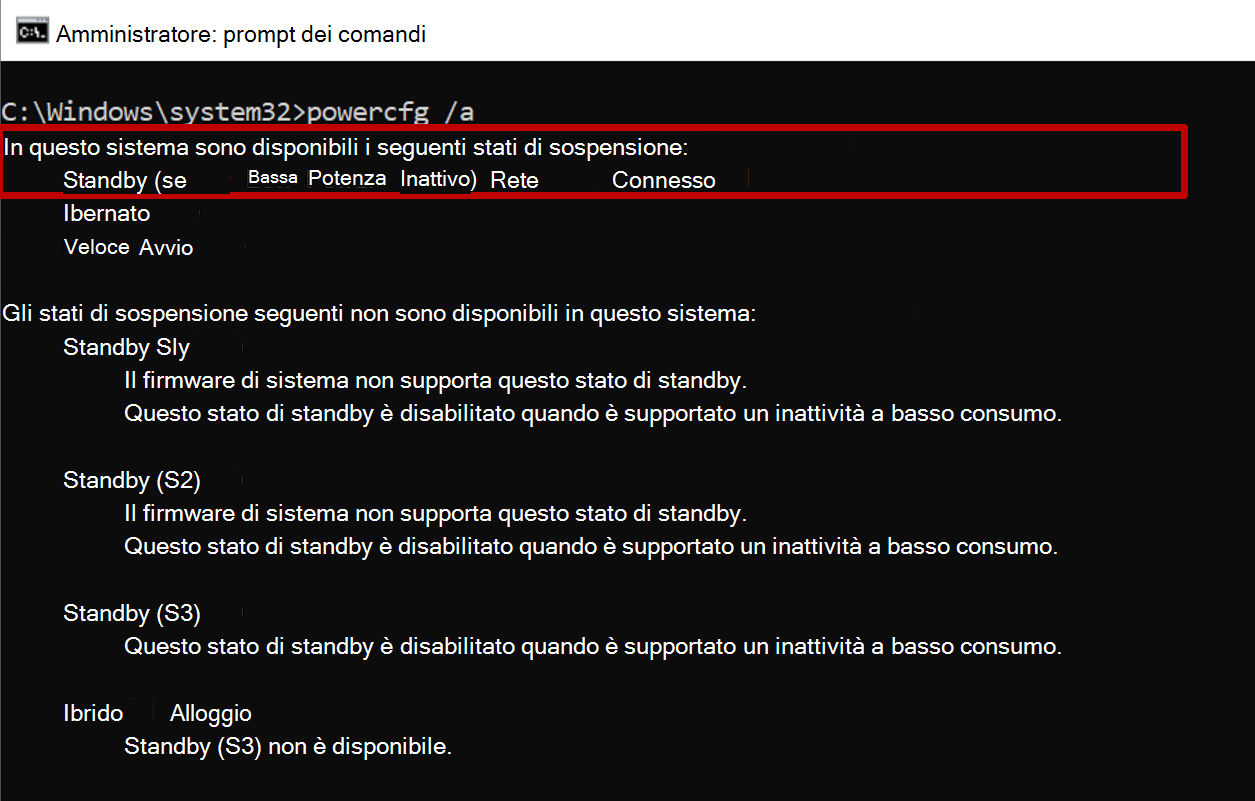

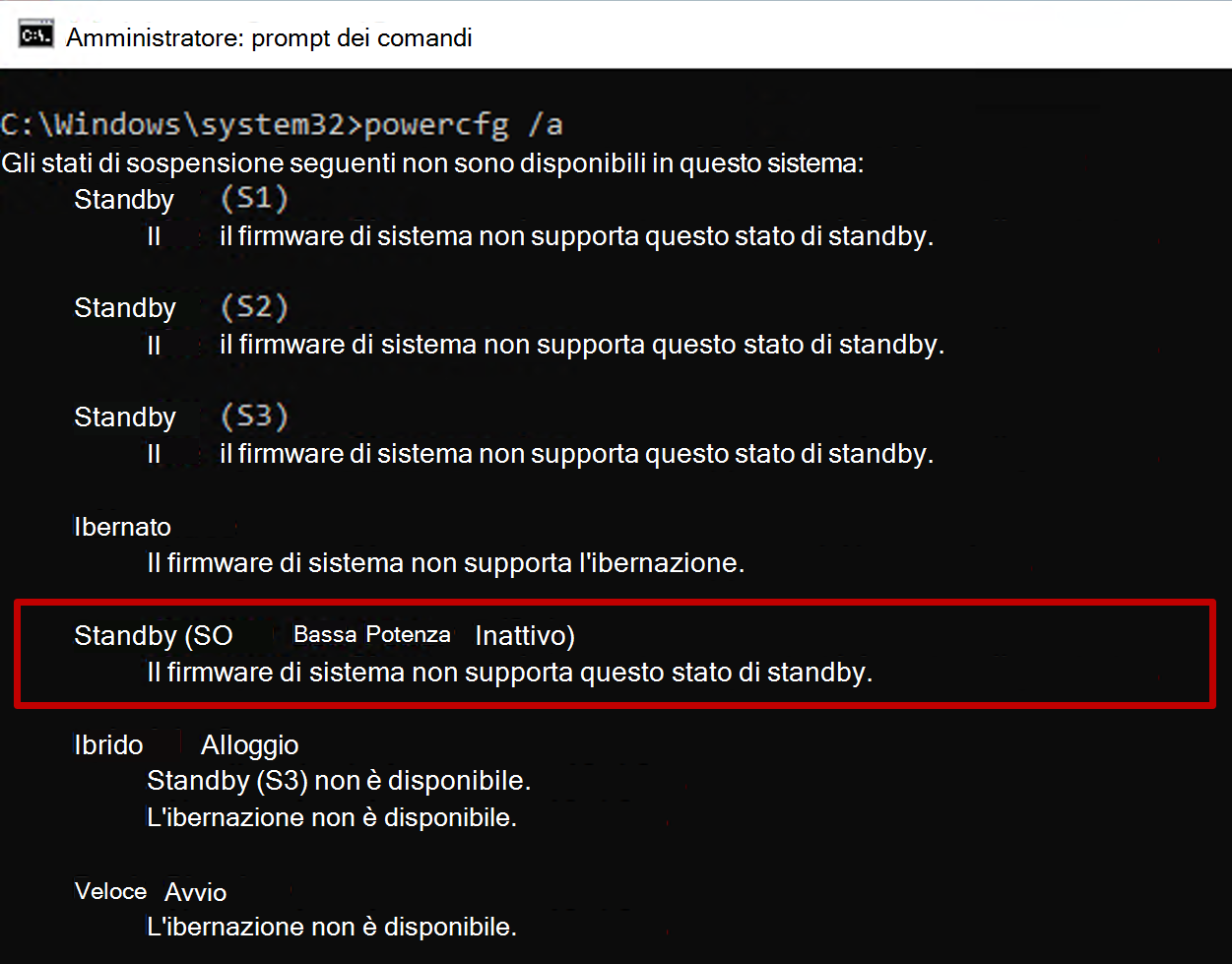

Per verificare se l'hardware è in grado di supportare lo standby moderno, eseguire il comando seguente da un prompt dei comandi:

powercfg /a

Se il dispositivo supporta lo standby moderno, mostra che Standby (S0 Low Power Idle) Network Connected è disponibile

Se il dispositivo non supporta lo standby moderno, ad esempio una macchina virtuale, mostra che Standby (S0 Low Power Idle) Network Connected non è supportato

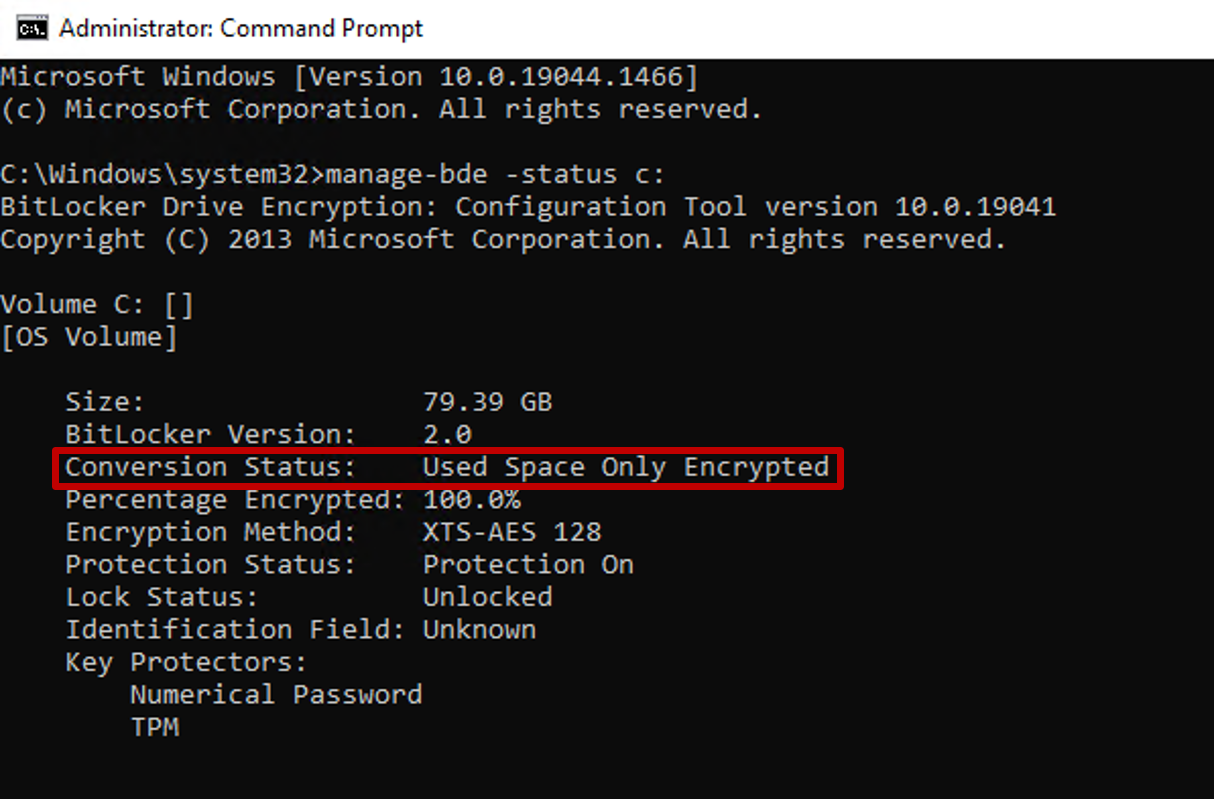

Per verificare il tipo di crittografia, eseguire il comando seguente da un prompt dei comandi con privilegi elevati (amministratore):

manage-bde -status c:

Il campo "Stato di conversione" riflette il tipo di crittografia come Solo spazio usato crittografato o Completamente crittografato.

Per modificare il tipo di crittografia del disco tra la crittografia completa del disco e la crittografia solo spazio usata, usare l'impostazione 'Imponi tipo di crittografia unità nelle unità del sistema operativo' nel catalogo delle impostazioni.

Visualizzare i dettagli per le chiavi di ripristino

Intune consente di accedere al nodo Microsoft Entra per BitLocker in modo da poter visualizzare gli ID chiave e le chiavi di ripristino di BitLocker per i dispositivi Windows 10/11 dall'interfaccia di amministrazione Microsoft Intune. Il supporto per la visualizzazione delle chiavi di ripristino può estendersi anche ai dispositivi collegati al tenant.

Per essere accessibile, il dispositivo deve avere le chiavi depositate per Microsoft Entra.

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi>Tutti i dispositivi.

Selezionare un dispositivo dall'elenco e quindi in Monitoraggio selezionare Chiavi di ripristino.

Premere Mostra chiave di ripristino. Se si seleziona questa opzione, viene generata una voce del log di controllo nell'attività 'KeyManagement'.

Quando le chiavi sono disponibili in Microsoft Entra, sono disponibili le informazioni seguenti:

- ID chiave BitLocker

- Chiave di ripristino di BitLocker

- Tipo di unità

Quando le chiavi non sono in Microsoft Entra, Intune visualizza Nessuna chiave BitLocker trovata per il dispositivo.

Nota

Attualmente, Microsoft Entra ID supporta un massimo di 200 chiavi di ripristino di BitLocker per dispositivo. Se si raggiunge questo limite, la crittografia invisibile all'utente avrà esito negativo a causa del backup non riuscito delle chiavi di ripristino prima di avviare la crittografia nel dispositivo.

Le informazioni per BitLocker vengono ottenute usando il provider di servizi di configurazione BitLocker (CSP). BitLocker CSP è supportato in Windows 10 versione 1703 e successive, Windows 10 Pro versione 1809 e successive e Windows 11.

Gli amministratori IT devono disporre di un'autorizzazione specifica all'interno di Microsoft Entra ID per poter visualizzare le chiavi di ripristino di BitLocker del dispositivo: microsoft.directory/bitlockerKeys/key/read. All'interno di Microsoft Entra ID sono presenti alcuni ruoli che includono questa autorizzazione, tra cui Amministratore del dispositivo cloud, Amministratore helpdesk e così via. Per altre informazioni su quali ruoli Microsoft Entra dispongono delle autorizzazioni, vedere Microsoft Entra ruoli predefiniti.

Tutti gli accessi alla chiave di ripristino di BitLocker vengono controllati. Per altre informazioni sulle voci del log di controllo, vedere portale di Azure log di controllo.

Nota

Se si elimina l'oggetto Intune per un dispositivo aggiunto Microsoft Entra protetto da BitLocker, l'eliminazione attiva una sincronizzazione del dispositivo Intune e rimuove le protezioni chiave per il volume del sistema operativo. La rimozione della protezione della chiave lascia BitLocker in uno stato sospeso su tale volume. Ciò è necessario perché le informazioni di ripristino di BitLocker per Microsoft Entra dispositivi aggiunti sono collegate all'oggetto computer Microsoft Entra e l'eliminazione potrebbe non consentire il ripristino da un evento di ripristino di BitLocker.

Visualizzare le chiavi di ripristino per i dispositivi collegati al tenant

Quando si usa lo scenario di collegamento del tenant, Microsoft Intune può visualizzare i dati delle chiavi di ripristino per i dispositivi collegati al tenant.

Per supportare la visualizzazione delle chiavi di ripristino per i dispositivi collegati al tenant, i siti Configuration Manager devono eseguire la versione 2107 o successiva. Per i siti che eseguono 2107, è necessario installare un aggiornamento cumulativo per supportare Microsoft Entra dispositivi aggiunti: vedere KB11121541.

Per visualizzare le chiavi di ripristino, l'account Intune deve disporre delle autorizzazioni di controllo degli accessi in base al ruolo Intune per visualizzare le chiavi di BitLocker e deve essere associato a un utente locale con le autorizzazioni correlate per Configuration Manager del ruolo raccolta, con autorizzazione di lettura Autorizzazione > lettura chiave di ripristino BitLocker. Per altre informazioni, vedere Configurare l'amministrazione basata su ruoli per Configuration Manager.

Ruotare le chiavi di ripristino di BitLocker

È possibile usare un'azione del dispositivo Intune per ruotare in remoto la chiave di ripristino di BitLocker di un dispositivo che esegue Windows 10 versione 1909 o successiva e Windows 11.

Prerequisiti

I dispositivi devono soddisfare i prerequisiti seguenti per supportare la rotazione della chiave di ripristino di BitLocker:

I dispositivi devono essere eseguiti Windows 10 versione 1909 o successiva oppure Windows 11

Microsoft Entra dispositivi aggiunti e Microsoft Entra aggiunti ibridi devono avere il supporto per la rotazione delle chiavi abilitata tramite la configurazione dei criteri di BitLocker:

- Rotazione delle password di ripristino guidata dal client per abilitare la rotazione nei dispositivi aggiunti Microsoft Entra o Abilitare la rotazione nei dispositivi aggiunti ibridi Microsoft Entra ID e Microsoft Entra

- Salvare le informazioni di ripristino di BitLocker in Microsoft Entra ID in Abilitato

- Archiviare le informazioni di ripristino in Microsoft Entra ID prima di abilitare BitLocker su Required

Per informazioni sulle distribuzioni e i requisiti di BitLocker, vedere il grafico di confronto delle distribuzioni di BitLocker.

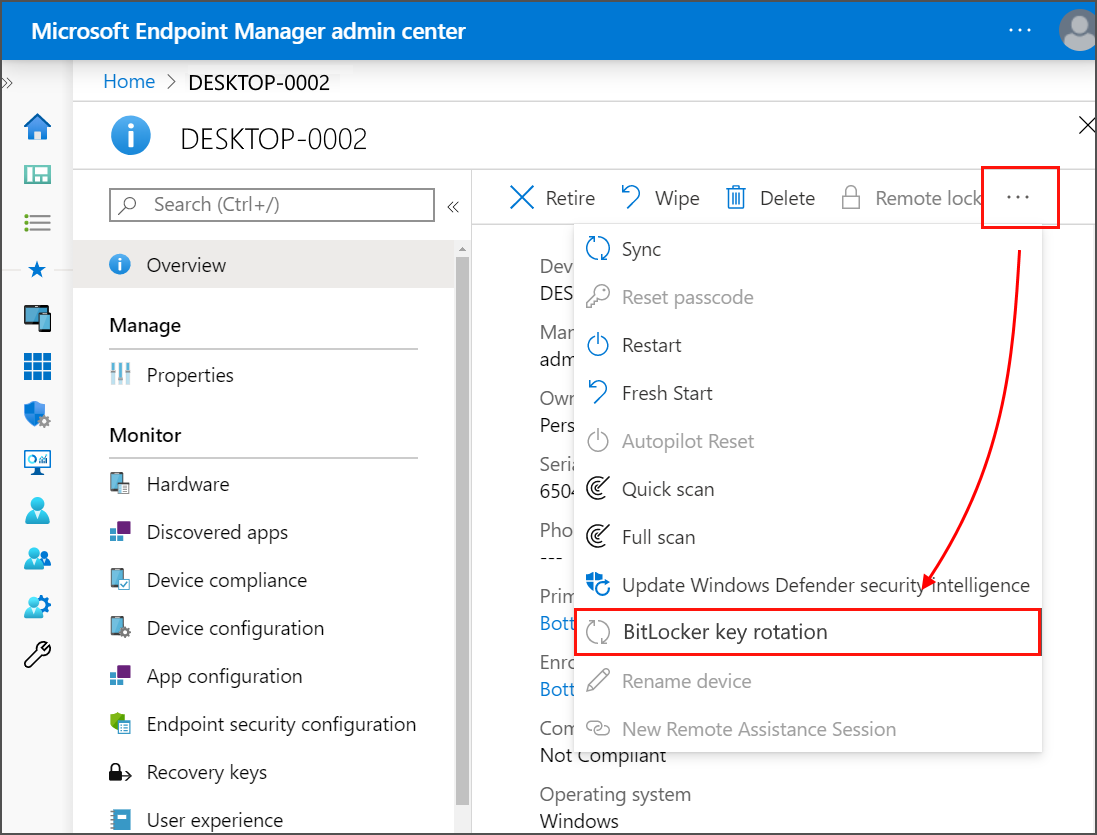

Per ruotare la chiave di ripristino di BitLocker

Accedere all'Interfaccia di amministrazione di Microsoft Intune.

Selezionare Dispositivi>Tutti i dispositivi.

Nell'elenco dei dispositivi gestiti selezionare un dispositivo e quindi selezionare l'azione remota di rotazione della chiave BitLocker . Se questa opzione deve essere disponibile ma non è visibile, selezionare i puntini di sospensione (...) e quindi la rotazione della chiave di BitLocker.

Nella pagina Panoramica del dispositivo selezionare la rotazione della chiave BitLocker. Se questa opzione non viene visualizzata, selezionare i puntini di sospensione (...) per visualizzare tutte le opzioni e quindi selezionare l'azione remota del dispositivo di rotazione della chiave BitLocker .

Chiavi di ripristino self-service

Per consentire agli utenti finali di ottenere le chiavi di ripristino senza chiamare l'helpdesk aziendale, Intune abilita scenari self-service per l'utente finale tramite l'app Portale aziendale.

Anche se Intune consente di configurare i criteri per definire il deposito delle chiavi di ripristino di BitLocker, queste chiavi vengono archiviate all'interno dell'ID Entra. Queste sono le funzionalità all'interno dell'ID Entra utili per l'uso con l'accesso alla chiave di ripristino BitLocker self-service per gli utenti finali.

Interruttore a livello di tenant per impedire l'accesso alla chiave di ripristino per gli utenti non amministratori: questa impostazione determina se gli utenti possono usare il self-service per ripristinare le chiavi BitLocker. Il valore predefinito è 'No' che consente a tutti gli utenti di ripristinare le chiavi BitLocker. "Sì" impedisce agli utenti non amministratori di visualizzare le chiavi di BitLocker per i propri dispositivi, se presenti. Altre informazioni su questo controllo sono disponibili in Entra ID.

Controllo per l'accesso alla chiave di ripristino: i log di controllo all'interno del portale di ENTRA ID mostrano la cronologia delle attività all'interno del tenant. Qualsiasi accesso alla chiave di ripristino utente effettuato tramite il sito Web Portale aziendale verrà registrato nei log di controllo nella categoria Gestione chiavi come tipo di attività "Read BitLocker key". Viene registrato anche il nome dell'entità utente dell'utente e altre informazioni, ad esempio l'ID chiave. Altre informazioni sui log di controllo in ID Entra.

Criteri di accesso condizionale entra che richiedono un dispositivo conforme per accedere alla chiave di ripristino di BitLocker: con i criteri di accesso condizionale è possibile limitare l'accesso a determinate risorse aziendali se un dispositivo non è conforme all'impostazione "Richiedi dispositivo conforme". Se questa impostazione è configurata all'interno dell'organizzazione e un dispositivo non soddisfa i requisiti di conformità configurati nei criteri di conformità Intune, tale dispositivo non può essere usato per accedere alla chiave di ripristino di BitLocker perché viene considerata una risorsa aziendale controllata dall'autorità di certificazione.

Passaggi successivi

- Gestire i criteri di FileVault

- Monitorare la crittografia del disco

- Risoluzione dei problemi relativi ai criteri di BitLocker

- Problemi noti relativi all'applicazione dei criteri di BitLocker con Intune

- Gestione di BitLocker per le aziende, nella documentazione sulla sicurezza di Windows

- Panoramica della crittografia dei dati personali

- Scenari self-service per l'utente finale tramite l'app Portale aziendale