Creare un ambiente di condivisione guest più sicuro

In questo articolo vengono illustrate varie opzioni per creare un ambiente di condivisione guest più sicuro in Microsoft 365. Si tratta di esempi pensati per offrire una panoramica delle opzioni disponibili. È possibile usare queste procedure in diverse combinazioni per soddisfare le esigenze di sicurezza e conformità della propria organizzazione.

In questo articolo sono inclusi gli argomenti seguenti:

- Configurazione dell'autenticazione a più fattori per gli utenti guest.

- Configurazione di condizioni per l'utilizzo per gli utenti guest.

- Configurazione di verifiche trimestrali dell'accesso guest per controllare periodicamente se per gli utenti guest continuano a essere necessarie autorizzazioni per team e siti.

- Limitazione degli utenti guest all'accesso solo Web per i dispositivi non gestiti.

- Configurazione di criteri di timeout della sessione per assicurarsi che gli utenti guest eseguano l'autenticazione quotidianamente.

- Creazione di un tipo di informazioni sensibili per un progetto estremamente riservato.

- Assegnazione automatica di un'etichetta di riservatezza ai documenti che contengono un tipo di informazioni sensibili.

- Rimozione automatica dell'accesso guest dai file con un'etichetta di riservatezza.

Alcune delle opzioni descritte in questo articolo richiedono agli utenti guest di avere un account in Microsoft Entra ID. Per assicurarsi che i guest siano inclusi nella directory quando si condividono file e cartelle, usare l'integrazione di SharePoint e OneDrive con Microsoft Entra anteprima B2B.

Si noti che in questo articolo non viene illustrata l'abilitazione delle impostazioni di condivisione guest. Per informazioni dettagliate su come abilitare la condivisione guest per scenari diversi, vedere Collaborare con utenti esterni all'organizzazione.

Configurare l'autenticazione a più fattori per i guest

L'autenticazione a più fattori riduce notevolmente le probabilità che un account venga compromesso. Poiché gli utenti guest possono usare account di posta elettronica personali che non rispettano criteri di governance o procedure consigliate, è particolarmente importante richiedere l'autenticazione a più fattori per gli utenti guest. Qualora il nome utente e la password di un utente guest fossero rubati, l'uso di un secondo fattore di autenticazione ridurrebbe notevolmente le possibilità che soggetti sconosciuti possano accedere ai siti e ai file dell'utente.

In questo esempio viene configurata l'autenticazione a più fattori per gli utenti guest usando un criterio di accesso condizionale nell Microsoft Entra ID.

Per configurare l'autenticazione a più fattori per i guest

- Aprire l'interfaccia di amministrazione Microsoft Entra.

- Espandere Protezione e quindi selezionare Accesso condizionale.

- Nell'accesso condizionale | Pagina Panoramica selezionare Crea nuovo criterio.

- Digitare un nome nel campo Nome.

- Selezionare il collegamento Utenti .

- Scegliere Seleziona utenti e gruppi e quindi selezionare la casella di controllo Utenti guest o esterni .

- Nell'elenco a discesa selezionare Utenti guest di collaborazione B2B e utenti membri della collaborazione B2B.

- Selezionare il collegamento Risorse di destinazione .

- Selezionare Tutte le app cloud nella scheda Includi .

- Selezionare il collegamento Concedi .

- Nel pannello Concedi selezionare la casella di controllo Richiedi autenticazione a più fattori e quindi fare clic su Seleziona.

- In Attiva criterio selezionare Sì e quindi Crea.

A questo punto, gli utenti guest devono registrarsi all'autenticazione a più fattori prima di poter accedere a contenuto, siti o team condivisi.

Ulteriori informazioni

Pianificare una distribuzione di autenticazione a più fattori Microsoft Entra

Configurare un documento di condizioni per l'utilizzo per gli utenti guest

In alcune situazioni, gli utenti guest potrebbero non aver firmato contratti di non divulgazione o altri accordi legali con l'organizzazione. Si può richiedere ai guest di accettare le condizioni per l'utilizzo prima di accedere ai file che sono stati condivisi con loro. Le condizioni per l'utilizzo possono essere visualizzate al primo tentativo di accesso a un file o a un sito condiviso.

Per creare le condizioni di utilizzo, è necessario prima di tutto creare il documento in Word o in un'altra applicazione e quindi salvarlo come file PDF. Questo file può quindi essere caricato nell Microsoft Entra ID.

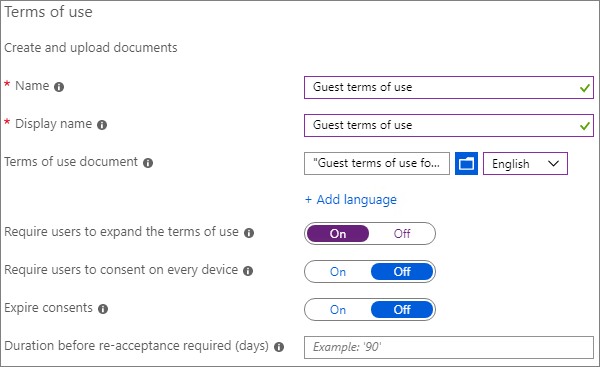

Per creare un Microsoft Entra condizioni per l'utilizzo

Espandere Protezione e quindi selezionare Accesso condizionale.

Selezionare Condizioni per l'utilizzo.

Selezionare Nuovi termini.

Digitare un nome.

Per Documento sulle Condizioni per l'utilizzo passare al file PDF creato e selezionarlo.

Selezionare la lingua per il documento delle condizioni per l'utilizzo.

Digitare un nome visualizzato.

Impostare Richiedi agli utenti di espandere le Condizioni per l'utilizzo su Attivata.

In Accesso condizionale, nell'elenco Applica con i modelli di criteri per l'accesso condizionale scegliere Crea criteri di accesso condizionale in seguito.

Selezionare Crea.

Dopo aver creato le condizioni per l'utilizzo, il passaggio successivo consiste nel creare criteri di accesso condizionale che mostrano il documento agli utenti guest.

Per creare i criteri di accesso condizionale

- Nell'interfaccia di amministrazione Microsoft Entra selezionare Accesso condizionale in Protezione.

- Nell'accesso condizionale | Pagina Panoramica selezionare Crea nuovo criterio.

- Digitare un nome nella casella Nome.

- Selezionare il collegamento Utenti .

- Selezionare Seleziona utenti e gruppi e quindi selezionare la casella di controllo Guest o utenti esterni .

- Nell'elenco a discesa selezionare Utenti guest di collaborazione B2B e utenti membri della collaborazione B2B.

- Selezionare il collegamento Risorse di destinazione .

- Nella scheda Includi selezionare Seleziona app e quindi fare clic sul collegamento Seleziona .

- Nel pannello Seleziona selezionare Office 365 e quindi fare clic su Seleziona.

- Selezionare il collegamento Concedi .

- Nel pannello Concedi selezionare la casella di controllo relativa alle condizioni d'uso create e quindi fare clic su Seleziona.

- In Attiva criterio selezionare Sì e quindi Crea.

A questo punto, la prima volta che un guest tenta di accedere al contenuto o a un team o a un sito dell'organizzazione, sarà necessario accettare le condizioni per l'utilizzo.

Ulteriori informazioni

Microsoft Entra condizioni per l'utilizzo

Panoramica di Microsoft SharePoint eSignature

Configurare le verifiche di accesso per gli utenti guest

Con le verifiche di accesso in Microsoft Entra ID, è possibile automatizzare una revisione periodica dell'accesso degli utenti a vari team e gruppi. Richiedendo una revisione dell'accesso per gli utenti guest in modo specifico, è possibile garantire che gli utenti guest non mantengano l'accesso alle informazioni sensibili dell'organizzazione più a lungo del necessario.

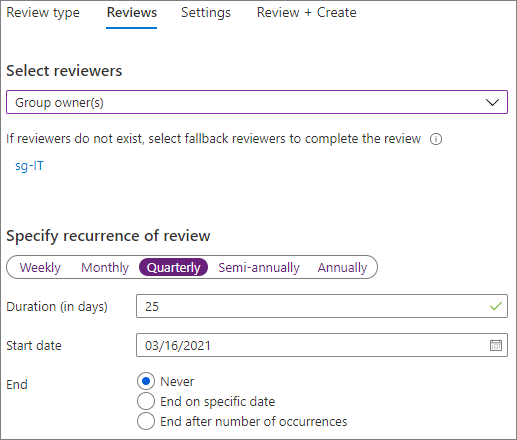

Per configurare una verifica di accesso per gli utenti guest

Espandere Governance delle identità e selezionare Verifiche di accesso.

Selezionare Nuova verifica di accesso.

Scegliere l’opzione Team + Gruppi.

Scegliere l’opzione Tutti i gruppi di Microsoft 365 con utenti guest. Fare clic su Seleziona gruppi da escludere per escludere eventuali gruppi.

Scegliere l'opzione Solo utenti guest e quindi selezionare Avanti: Recensioni.

In Seleziona revisori scegliere Proprietari del gruppo.

Fare clic su Seleziona revisori di fallback, scegliere i revisori di fallback e quindi fare clic su Seleziona.

Scegliere una durata (in giorni) per la revisione da aprire per i commenti.

In Specificare la ricorrenza della revisione scegliere Trimestrale.

Selezionare una data di inizio e una durata.

In Fine scegliere Mai e quindi Avanti: Impostazioni.

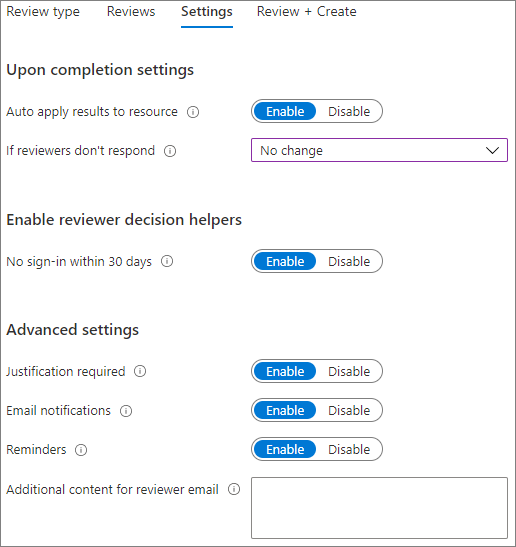

Nella scheda Impostazioni rivedere le impostazioni di conformità alle regole aziendali.

Selezionare Avanti: Rivedi e crea.

Digitare un Nome verifica e rivedere le impostazioni.

Selezionare Crea.

Ulteriori informazioni

Gestire l'accesso guest con le verifiche di accesso

Creare una verifica di accesso di gruppi e applicazioni nell'ID Microsoft Entra

Configurare l'accesso solo Web per i guest con dispositivi non gestiti

Se i guest usano dispositivi non gestiti dall'organizzazione o da un'altra organizzazione con cui si ha una relazione di trust, è possibile richiedere loro di accedere ai team, ai siti e ai file usando solo un Web browser. Ciò riduce la possibilità che possano scaricare file sensibili e lasciarli in un dispositivo non gestito. Ciò è utile anche quando si condivide con ambienti che usano dispositivi condivisi.

Per Gruppi di Microsoft 365 e Teams, questa operazione viene eseguita con un criterio di accesso condizionale Microsoft Entra. Per SharePoint, la configurazione si esegue nell'interfaccia di amministrazione di SharePoint. È anche possibile usare le etichette di riservatezza per limitare gli utenti guest all'accesso solo Web.

Per limitare agli utenti guest l’accesso solo Web per gruppi e team:

Espandere Protezione e quindi selezionare Accesso condizionale.

Nell'accesso condizionale | Pagina Panoramica selezionare Crea nuovo criterio.

Digitare un nome nella casella Nome.

Selezionare il collegamento Utenti .

Selezionare Seleziona utenti e gruppi e quindi selezionare la casella di controllo Guest o utenti esterni .

Nell'elenco a discesa selezionare Utenti guest di collaborazione B2B e utenti membri della collaborazione B2B.

Selezionare il collegamento Risorse di destinazione .

Nella scheda Includi selezionare Seleziona app e quindi fare clic sul collegamento Seleziona .

Nel pannello Seleziona selezionare Office 365 e quindi fare clic su Seleziona.

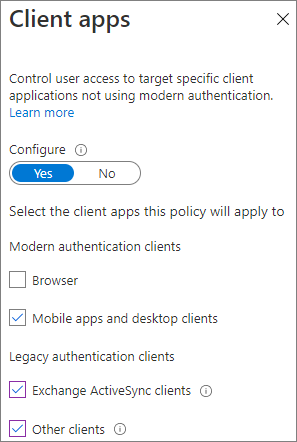

Selezionare il collegamento Condizioni .

Nel pannello Condizioni selezionare il collegamento App client .

Nel pannello App client selezionare Sì per Configura e quindi selezionare le impostazioni App per dispositivi mobili e client desktop, client Exchange ActiveSync e Altri client. Deselezionare la casella di controllo Browser.

Scegliere Fine.

Selezionare il collegamento Concedi .

Nel pannello Concedi selezionare Richiedi che il dispositivo sia contrassegnato come conforme e Richiedi Microsoft Entra dispositivo aggiunto ibrido.

In Per più controlli selezionare Richiedi uno dei controlli selezionati e quindi fare clic su Seleziona.

In Attiva criterio selezionare Sì e quindi Crea.

Ulteriori informazioni

Controlli di accesso ai dispositivi non gestiti di SharePoint e OneDrive

Configurare un criterio di timeout della sessione per gli utenti guest

Richiedere agli utenti guest di eseguire l'autenticazione a intervalli regolari può ridurre la possibilità che utenti sconosciuti accedano al contenuto dell'organizzazione se il dispositivo di un utente guest non è protetto. È possibile configurare un criterio di accesso condizionale di timeout della sessione per i guest in Microsoft Entra ID.

Per configurare un criterio di timeout della sessione guest

- Aprire l'interfaccia di amministrazione Microsoft Entra.

- Espandere Protezione e quindi selezionare Accesso condizionale.

- Nell'accesso condizionale | Pagina Panoramica selezionare Crea nuovo criterio.

- Digitare un nome nel campo Nome.

- Selezionare il collegamento Utenti .

- Selezionare Seleziona utenti e gruppi e quindi selezionare la casella di controllo Guest o utenti esterni .

- Nell'elenco a discesa selezionare Utenti guest di collaborazione B2B e utenti membri della collaborazione B2B.

- Selezionare il collegamento Risorse di destinazione .

- Nella scheda Includi selezionare Seleziona app e quindi fare clic sul collegamento Seleziona .

- Nel pannello Seleziona selezionare Office 365 e quindi fare clic su Seleziona.

- Selezionare il collegamento Sessione .

- Nel pannello Sessione selezionare Frequenza di accesso.

- Scegliere 1 e Giorni per il periodo di tempo e quindi fare clic su Seleziona.

- In Attiva criterio selezionare Sì e quindi Crea.

Creare un tipo di informazioni sensibili per un progetto estremamente riservato

I tipi di informazioni sensibili sono stringhe predefinite che è possibile usare nei flussi di lavoro dei criteri per applicare i requisiti di conformità. Il portale di conformità di Microsoft Purview include oltre cento tipi di informazioni sensibili, tra cui numeri di patenti di guida, numeri di carte di credito, numeri di conti correnti bancari e così via.

È possibile creare tipi personalizzati di informazioni sensibili per facilitare la gestione di contenuto specifico dell'organizzazione. In questo esempio viene creato un tipo di informazioni sensibili personalizzato per un progetto altamente sensibile. Si potrà poi usare questo tipo di informazioni sensibili per applicare automaticamente un'etichetta di riservatezza.

Per creare un tipo di informazioni sensibili

- Nel Portale di conformità di Microsoft Purview, nel riquadro di spostamento a sinistra, espandere Classificazione dati e quindi selezionare Classificatori.

- selezionare la scheda Tipi di informazioni sensibili .

- Selezionare Crea tipo di informazioni riservate.

- In Nome e descrizione digitare Progetto Saturno e quindi selezionare Avanti.

- Selezionare Crea modello.

- Nel pannello Nuovo modello selezionare Aggiungi elemento primario e quindi selezionare Elenco parole chiave.

- Digitare un ID , ad esempio Project Saturn.

- Nella casella Senza distinzione tra maiuscole e minuscole digitare Progetto Saturno, Saturno e quindi selezionare Fine.

- Selezionare Crea e quindi Avanti.

- Scegliere un livello di attendibilità e quindi selezionare Avanti.

- Selezionare Crea.

- Scegliere Fine.

Per altre informazioni, vedere Informazioni sui tipi di informazioni riservate.

Creare un criterio di applicazione automatica di etichette per assegnare un'etichetta di riservatezza in base a un tipo di informazioni sensibili

Se si usano etichette di riservatezza nell'organizzazione, è possibile applicare automaticamente un'etichetta ai file che contengono tipi di informazioni sensibili definiti.

Per creare un criterio di applicazione automatica di etichette

- Aprire l'interfaccia di amministrazione di Microsoft Purview.

- Nel riquadro di spostamento a sinistra espandere Protezione delle informazioni e selezionare Etichettatura automatica.

- Selezionare Crea criteri di etichettatura automatica.

- Nella pagina Scegliere le informazioni a cui applicare l'etichetta scegliere Personalizzato e quindi criteri personalizzati.

- Seleziona Avanti.

- Digitare un nome e una descrizione per il criterio e selezionare Avanti.

- Nella pagina Assegna unità di amministrazione selezionare Avanti.

- Nella pagina Scegliere i percorsi in cui si vuole applicare l'etichetta selezionare Siti di SharePoint e facoltativamente selezionare Modifica per scegliere i siti.

- Seleziona Avanti.

- Nella pagina Configura regole comuni o avanzate scegliere Regole comuni e selezionare Avanti.

- Nella pagina Definisci regole per il contenuto in tutte le posizioni selezionare Nuova regola.

- Nella pagina Nuova regola assegnare un nome alla regola, selezionare Aggiungi condizione e quindi selezionare Contenuto contiene.

- Selezionare Aggiungi, selezionare Tipi di informazioni sensibili, scegliere i tipi di informazioni sensibili da usare, selezionare Aggiungi e quindi salva.

- Seleziona Avanti.

- Selezionare Scegli un'etichetta, selezionare l'etichetta che si vuole usare e quindi selezionare Aggiungi.

- Seleziona Avanti.

- Lasciare i criteri in modalità di simulazione e scegliere se si vuole attivare automaticamente il criterio.

- Seleziona Avanti.

- Selezionare Crea criterio e quindi Fare clic su Fine.

Una volta impostato il criterio, se un utente digita "Progetto Saturno" in un documento, il criterio applicherà automaticamente l'etichetta specificata quando analizza il file.

Per altre informazioni sull'etichettatura automatica, vedere Applicare automaticamente un'etichetta di riservatezza al contenuto.

Ulteriori informazioni

Configurare un'etichetta di riservatezza predefinita per una raccolta documenti di SharePoint

Creare un criterio DLP per rimuovere l'accesso guest ai file estremamente riservati

È possibile usare Prevenzione della perdita dei dati (DLP) di Microsoft Purview per impedire la condivisione indesiderata di contenuti sensibili da parte di utenti guest. La prevenzione della perdita dei dati può intervenire sulla base dell'etichetta di riservatezza di un file e rimuovere l'accesso guest.

Per creare una regola DLP

Aprire l'interfaccia di amministrazione di Microsoft Purview.

Nel riquadro di spostamento a sinistra espandere Prevenzione della perdita di dati e selezionare Criteri.

Selezionare Crea criterio.

Scegliere Personalizzato e quindi Criteri personalizzati.

Seleziona Avanti.

Digitare un nome per il criterio e selezionare Avanti.

Nella pagina Assegna unità di amministrazione selezionare Avanti.

Nella pagina Percorsi per applicare i criteri disattivare tutte le impostazioni tranne i siti di SharePoint e gli account di OneDrive e quindi selezionare Avanti.

Nella pagina Definisci impostazioni criteri selezionare Avanti.

Nella pagina Personalizza regole DLP avanzate selezionare Crea regola e digitare un nome per la regola.

In Condizioni selezionare Aggiungi condizione e scegliere Contenuto condiviso da Microsoft 365.

Nell'elenco a discesa scegliere con persone esterne all'organizzazione.

In Condizioni selezionare Aggiungi condizione e scegliere Contenuto contiene.

Selezionare Aggiungi, scegliere Etichette di riservatezza, scegliere le etichette da usare e selezionare Aggiungi.

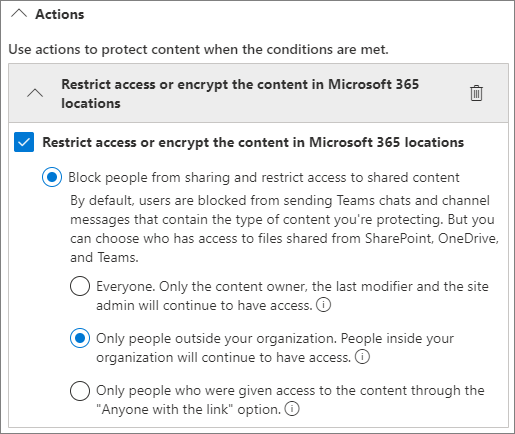

In Azioni selezionare Aggiungi un'azione e scegliere Limita l'accesso o crittografa il contenuto nelle posizioni di Microsoft 365.

Scegliere l'opzione Blocca solo persone esterne all'organizzazione .

Attivare le notifiche utente e quindi selezionare la casella di controllo Notifica agli utenti in Office 365 servizio con un suggerimento per i criteri.

Selezionare Salva e quindi avanti.

Scegliere le opzioni di test e selezionare Avanti.

Selezionare Submit (Invia) e quindi Done (Fine).

È importante notare che il criterio non rimuove l'accesso se il guest è membro del sito o del team nel suo complesso. Se si prevede di avere documenti altamente sensibili in un sito o in un team con membri guest, prendere in considerazione queste opzioni:

- Usare i canali privati e consentire solo i membri dell'organizzazione nei canali privati.

- Usare i canali condivisi per collaborare con persone esterne all'organizzazione, pur avendo solo persone dell'organizzazione nel team stesso.

Opzioni aggiuntive

Sono disponibili alcune opzioni aggiuntive in Microsoft 365 e Microsoft Entra ID che consentono di proteggere l'ambiente di condivisione guest.

- È possibile creare un elenco di domini di condivisione consentiti o rifiutati per limitare le persone con cui gli utenti possono condividere contenuti. Per altre informazioni, vedere Limitare la condivisione di contenuti di SharePoint e OneDrive per dominio e Consentire o bloccare gli inviti per gli utenti B2B da organizzazioni specifiche.

- È possibile limitare gli altri tenant Microsoft Entra a cui gli utenti possono connettersi. Per informazioni , vedere Limitare l'accesso a un tenant .

- È possibile creare un ambiente gestito in cui i partner possano contribuire alla gestione degli account guest. Per informazioni, vedere Creare una Extranet B2B con guest gestiti.

Articoli correlati

Limitare l'esposizione accidentale ai file durante la condivisione con gli utenti guest

Procedure consigliate per la condivisione di file e cartelle con utenti non autenticati