Migrazione di scenari di gestione delle identità e degli accessi a Microsoft Entra da Microsoft Identity Manager

Microsoft Identity Manager è il prodotto di gestione delle identità e degli accessi locali di Microsoft. Si basa sulla tecnologia introdotta nel 2003, migliorata continuamente attraverso oggi e supportata insieme ai servizi cloud Microsoft Entra. MIM è stata una parte principale di molte strategie di gestione delle identità e degli accessi, aumentando i servizi ospitati dal cloud di Microsoft Entra ID e altri agenti locali.

Molti clienti hanno espresso interesse per spostare completamente gli scenari di gestione delle identità e degli accessi nel cloud. Alcuni clienti non avranno più un ambiente locale, mentre altri integrano l'identità ospitata dal cloud e la gestione degli accessi con le applicazioni locali rimanenti, le directory e i database. Questo documento fornisce indicazioni sulle opzioni di migrazione e sugli approcci per lo spostamento di scenari IAM (Identity and Access Management) da Microsoft Identity Manager Microsoft Entra ai servizi ospitati dal cloud e verrà aggiornato man mano che nuovi scenari diventano disponibili per la migrazione. Le linee guida simili sono disponibili per la migrazione di altre tecnologie di gestione delle identità locali, inclusa la migrazione da ADFS.

Panoramica della migrazione

MIM ha implementato le procedure consigliate di gestione delle identità e degli accessi al momento della progettazione. Da allora, il panorama di gestione delle identità e degli accessi si è evoluto con nuove applicazioni e nuove priorità aziendali e quindi gli approcci consigliati per affrontare i casi d'uso IAM saranno in molti casi diversi rispetto a quelli consigliati in precedenza con MIM.

Inoltre, le organizzazioni devono pianificare un approccio a fasi per la migrazione dello scenario. Ad esempio, un'organizzazione può assegnare priorità alla migrazione di uno scenario di reimpostazione della password self-service dell'utente finale come un passaggio e quindi una volta completato, spostando uno scenario di provisioning. L'ordine in cui un'organizzazione sceglie di spostare i propri scenari dipenderà dalle priorità IT complessive e dall'impatto su altri stakeholder, ad esempio gli utenti finali che necessitano di un aggiornamento di training o dei proprietari di applicazioni.

Provisioning utenti

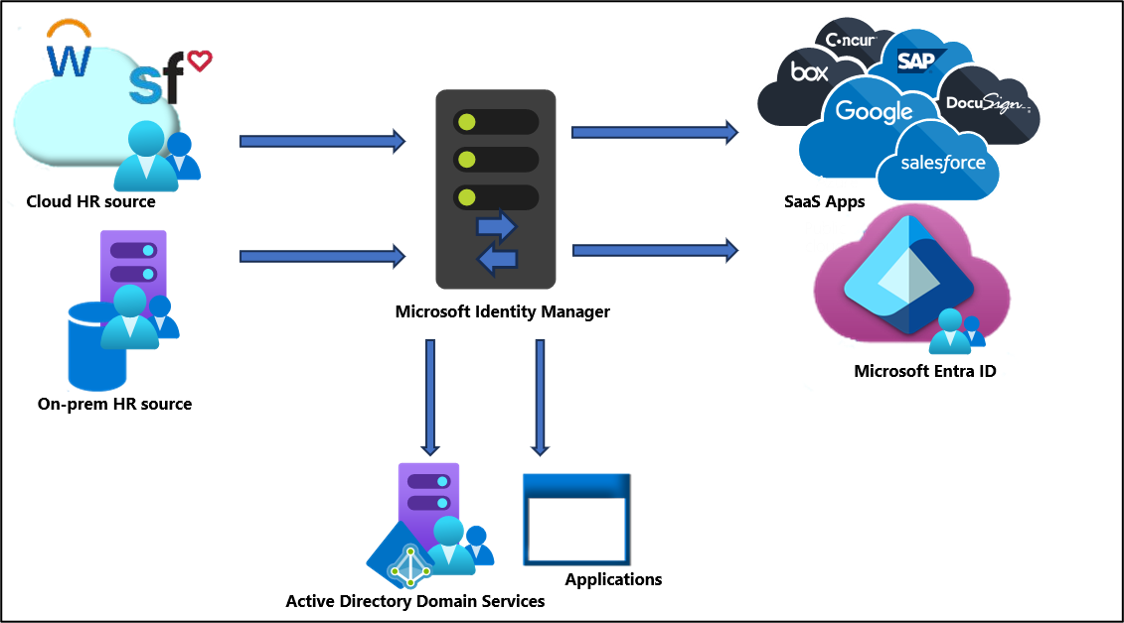

Il provisioning degli utenti è al centro di ciò che fa MIM. Indipendentemente dal fatto che si tratti di AD o altre origini HR, importando gli utenti, aggregandoli nel metaverse e quindi di eseguirne il provisioning in repository diversi è una delle sue funzioni principali. Il diagramma seguente illustra uno scenario di provisioning/sincronizzazione classico.

Ora molti di questi scenari di provisioning utente sono disponibili usando Microsoft Entra ID e offerte correlate, che consentono di eseguire la migrazione di questi scenari fuori miM per gestire gli account in tali applicazioni dal cloud.

Le sezioni seguenti descrivono i vari scenari di provisioning.

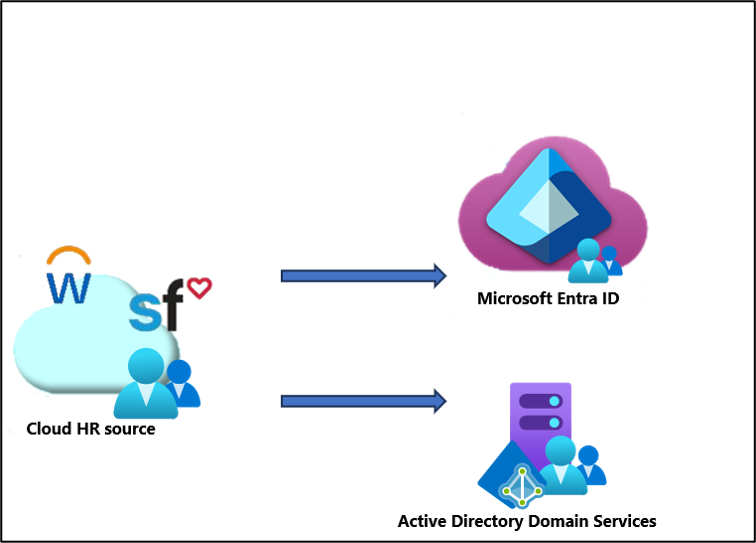

Provisioning da sistemi HR cloud ad Active Directory o Microsoft Entra ID con flussi di lavoro join/leave

Se si vuole eseguire il provisioning direttamente dal cloud in Active Directory o Microsoft Entra ID, è possibile usare integrazioni predefinite per Microsoft Entra ID. Le esercitazioni seguenti forniscono indicazioni sul provisioning direttamente dall'origine HR in AD o Microsoft Entra ID.

- Esercitazione: Configurare Workday per il provisioning utenti automatico

- Esercitazione: Configurare Workday per Microsoft Entra provisioning utenti

Molti degli scenari di risorse umane cloud implicano anche l'uso di flussi di lavoro automatizzati. Alcune di queste attività del flusso di lavoro sviluppate usando la libreria attività del flusso di lavoro per MIM possono essere migrate ai flussi di lavoro relativi al ciclo di lavoro di Governance ID Microsoft. Molti di questi scenari reali possono ora essere creati e gestiti direttamente dal cloud. Per altre informazioni, vedere la documentazione seguente:

- Quali sono i flussi di lavoro del ciclo di vita?

- Automatizzare l'on-board dei dipendenti

- Automatizzare l'off-board dei dipendenti

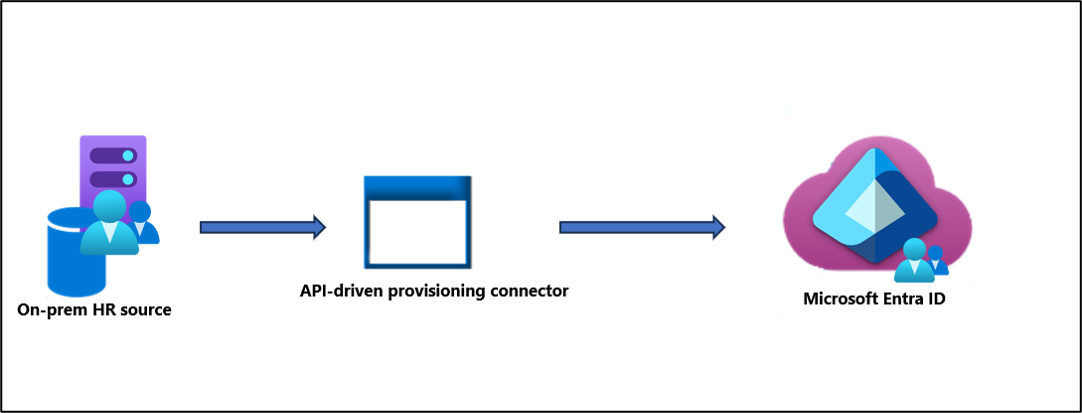

Provisioning di utenti da sistemi HR locali a Microsoft Entra ID con flussi di lavoro join/leave

Usando il provisioning in ingresso basato sull'API, è ora possibile effettuare il provisioning degli utenti direttamente in Microsoft Entra ID dal sistema hr locale. Se si usa attualmente un MIM per importare gli utenti da un sistema HR e quindi eseguirne il provisioning in Microsoft Entra ID, è ora possibile usare la compilazione di un connettore di provisioning in ingresso basato su API personalizzato per eseguire questa operazione. Il vantaggio dell'uso del connettore di provisioning basato sull'API per ottenere questo risultato su MIM è che il connettore di provisioning basato sull'API ha un sovraccarico molto inferiore e un footprint molto più piccolo in locale, rispetto a MIM. Inoltre, con il connettore di provisioning basato sull'API, può essere gestito dal cloud. Per altre informazioni sul provisioning basato sull'API, vedere quanto segue.

- Concetti relativi al provisioning in ingresso basato sulle API

- Abilitare gli integratori di sistema per creare più connettori ai sistemi di record

- Configurare l'app di provisioning in ingresso basata sulle API

Questi flussi di lavoro possono anche sfruttare i flussi di lavoro del ciclo di vita.

- Quali sono i flussi di lavoro del ciclo di vita?

- Automatizzare l'on-board dei dipendenti

- Automatizzare l'off-board dei dipendenti

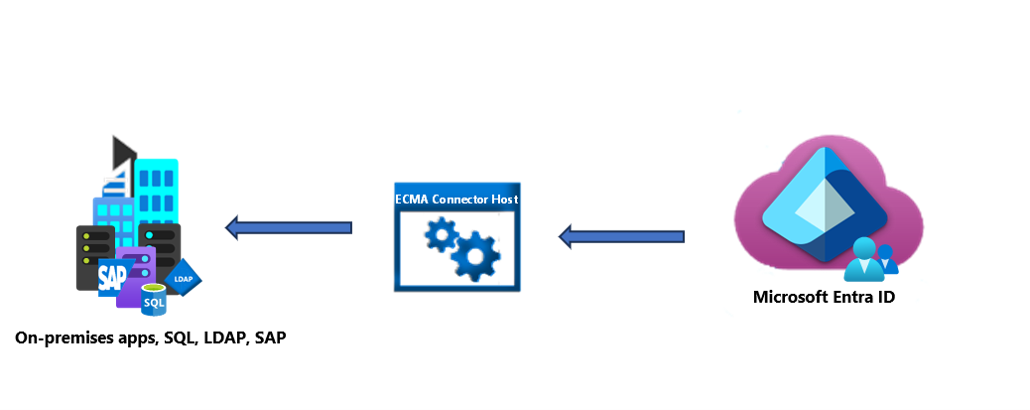

Provisioning di utenti da Microsoft Entra ID ad app locali

Se si usa MIM per effettuare il provisioning degli utenti alle applicazioni, ad esempio SQL o LDAP, è ora possibile usare il provisioning di applicazioni locali tramite l'host del connettore ECMA per eseguire le stesse attività. L'host del connettore ECMA fa parte di un agente di peso leggero e consente di ridurre il footprint MIM. Per altre informazioni, vedere la documentazione seguente.

- Architettura dell'applicazione di provisioning locale

- Provisioning di utenti in app abilitate per SCIM

- Provisioning degli utenti in applicazioni basate su SQL

- Provisioning degli utenti in directory LDAP

- Provisioning degli utenti in una directory LDAP per l'autenticazione Linux

- Provisioning di utenti in applicazioni con PowerShell

- Provisioning con il connettore servizi Web

- Provisioning con i connettori personalizzati

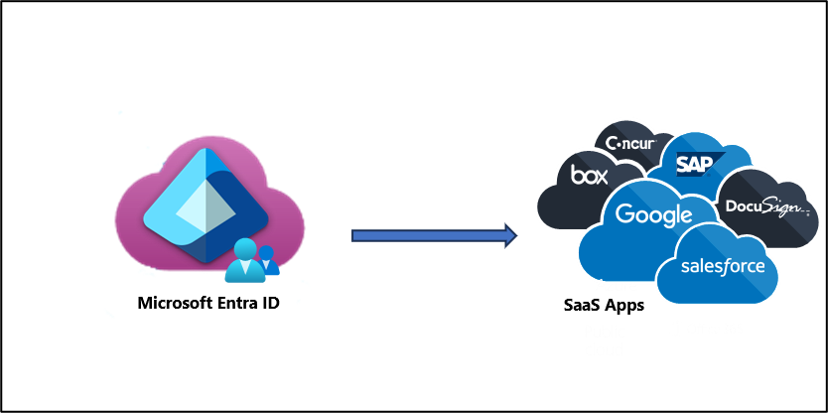

Effettuare il provisioning degli utenti alle app SaaS cloud

L'integrazione con le applicazioni SaaS è necessaria nel mondo del cloud computing. Molti degli scenari di provisioning eseguiti da MIM nelle app SaaS possono ora essere eseguiti direttamente da Microsoft Entra ID. Se configurato, Microsoft Entra ID effettua automaticamente il provisioning e deprovisiona gli utenti nelle applicazioni SaaS usando il servizio di provisioning Microsoft Entra. Per un elenco completo delle esercitazioni sull'app SaaS, vedere il collegamento seguente.

Effettuare il provisioning di utenti e gruppi in nuove app personalizzate

Se l'organizzazione sta creando nuove applicazioni e richiede la ricezione di informazioni o segnali di utenti o gruppi quando gli utenti vengono aggiornati o eliminati, è consigliabile usare Microsoft Graph per eseguire query su Microsoft Entra ID o usare SCIM per il provisioning automatico.

- Uso di Microsoft API Graph

- Sviluppare e pianificare il provisioning per un endpoint SCIM in Microsoft Entra ID

- Provisioning di utenti in applicazioni abilitate per SCIM locali

Scenari di gestione dei gruppi

In passato le organizzazioni usavano MIM per gestire i gruppi in Active Directory, inclusi i gruppi di sicurezza di Active Directory e i DLS di Exchange, che venivano quindi sincronizzati tramite Microsoft Entra Connect a Microsoft Entra ID e Exchange Online. Le organizzazioni possono ora gestire i gruppi di sicurezza in Microsoft Entra ID e Exchange Online, senza richiedere la creazione di gruppi in Active Directory locale.

Gruppi dinamici

Se si usa MIM per l'appartenenza dinamica ai gruppi, è possibile eseguire la migrazione di questi gruppi per essere Microsoft Entra ID gruppi dinamici. Con le regole basate su attributi, gli utenti vengono aggiunti o rimossi automaticamente in base a questi criteri. Per altre informazioni, vedere la documentazione seguente:

Rendere disponibili i gruppi alle applicazioni basate su ACTIVE Directory

La gestione delle applicazioni locali con gruppi di Active Directory di cui è stato effettuato il provisioning e gestito nel cloud può ora essere eseguita con Microsoft Entra sincronizzazione cloud. Ora Microsoft Entra sincronizzazione cloud consente di gestire completamente le assegnazioni di applicazioni in ACTIVE Directory sfruttando al tempo stesso le funzionalità di Microsoft Entra ID Governance per controllare e correggere eventuali richieste correlate all'accesso.

Per altre informazioni, vedere Gestire le app basate su Active Directory locale (Kerberos) usando Microsoft Entra ID Governance (anteprima).

Scenari self-service

MIM è stato usato anche negli scenari self-service per gestire i dati in Active Directory, per l'uso da parte delle app integrate di Exchange e AD. Ora molti di questi stessi scenari possono essere eseguiti dal cloud.

Gestione di gruppi self-service

È possibile consentire agli utenti di creare gruppi di sicurezza o gruppi/Teams di Microsoft 365 e quindi gestire l'appartenenza al proprio gruppo.

Accedere alle richieste con approvazioni in più fasi

La gestione entitlement introduce il concetto di pacchetto di accesso. Un pacchetto di accesso è un bundle di tutte le risorse con l'accesso a cui un utente deve lavorare su un progetto o eseguire l'attività, inclusa l'appartenenza a gruppi, siti di SharePoint Online o l'assegnazione ai ruoli dell'applicazione. Ogni pacchetto di accesso include criteri che specificano chi ottiene automaticamente l'accesso e chi può richiedere l'accesso.

Reimpostazione della password self-service

Microsoft Entra reimpostazione della password self-service offre agli utenti la possibilità di modificare o reimpostare la password. Se si dispone di un ambiente ibrido, è possibile configurare Microsoft Entra Connetti per scrivere eventi di modifica della password da Microsoft Entra ID a un Active Directory locale.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per