Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive il processo di registrazione di un'origine di database Azure SQL in Microsoft Purview. Include istruzioni per l'autenticazione e l'interazione con il database SQL.

Funzionalità supportate

Funzionalità di analisi

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito |

|---|---|---|---|

| Sì | Sì | Sì | Sì |

Durante l'analisi Azure SQL database, Microsoft Purview supporta l'estrazione di metadati tecnici da queste origini:

- Server

- Database

- Schemi

- Tabelle, incluse le colonne

- Viste, incluse le colonne

- Stored procedure (con l'estrazione della derivazione abilitata)*

- Esecuzioni di stored procedure (con l'estrazione della derivazione abilitata)*

Quando si configura un'analisi, è possibile definire un ulteriore ambito dopo aver specificato il nome del database selezionando tabelle e viste in base alle esigenze.

* L'analisi dell'estrazione della derivazione della stored procedure presenta alcune limitazioni. Per informazioni dettagliate, vedere la sezione Limitazioni note di questa pagina.

Altre funzionalità

Per classificazioni, etichette di riservatezza, criteri, derivazione dei dati e visualizzazione dinamica, vedere l'elenco delle funzionalità supportate.

Limitazioni note

Per l'estrazione della derivazione delle stored procedure (SP):

L'analisi di estrazione della derivazione sp non è supportata se il server logico in Azure disabilita l'accesso pubblico o non consente ai servizi Azure di accedervi.

L'analisi dell'estrazione della derivazione sp non è attualmente supportata se le stored procedure contengono una query INSERT o DROP.

L'analisi dell'estrazione della derivazione sp non è supportata se l'account Microsoft Purview disabilita l'accesso pubblico.

- L'analisi dell'estrazione della derivazione sp viene pianificata per l'esecuzione ogni sei ore per impostazione predefinita. La frequenza non può essere modificata.

- La derivazione viene acquisita solo quando l'esecuzione della stored procedure trasferisce i dati da una tabella a un'altra. E non è supportato per le tabelle temporanee.

- L'estrazione della derivazione non è supportata per funzioni o trigger.

- A causa delle limitazioni seguenti, è possibile visualizzare asset duplicati nel catalogo se si hanno scenari come:

- I nomi degli oggetti negli asset e nei nomi completi seguono il caso usato nelle istruzioni della stored procedure, che potrebbero non essere allineate al caso dell'oggetto nell'origine dati originale.

- Quando si fa riferimento alle viste SQL nelle stored procedure, queste vengono attualmente acquisite come tabelle SQL.

Per gli asset analizzati:

Per un'analisi completa, anziché il tipo di dati INT e NUMERIC, DECIMAL viene visualizzato come tipo di dati per le proprietà degli asset SQL. Se la lunghezza del campo è MAX, viene visualizzata come zero (0).

Per il tipo di dati nchar , la lunghezza della colonna viene visualizzata nel conteggio dei caratteri.

Nota

La derivazione è supportata anche se Azure SQL tabelle o viste vengono usate come origine/sink nelle attività di copia e Flusso di dati Azure Data Factory.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Autorizzazioni Amministratore origine dati e Lettore dati, in modo da poter registrare un'origine e gestirla nel portale di governance di Microsoft Purview. Per informazioni dettagliate, vedere Controllo di accesso nel portale di governance di Microsoft Purview.

Registrare l'origine dati

Prima di eseguire l'analisi, è importante registrare l'origine dati in Microsoft Purview:

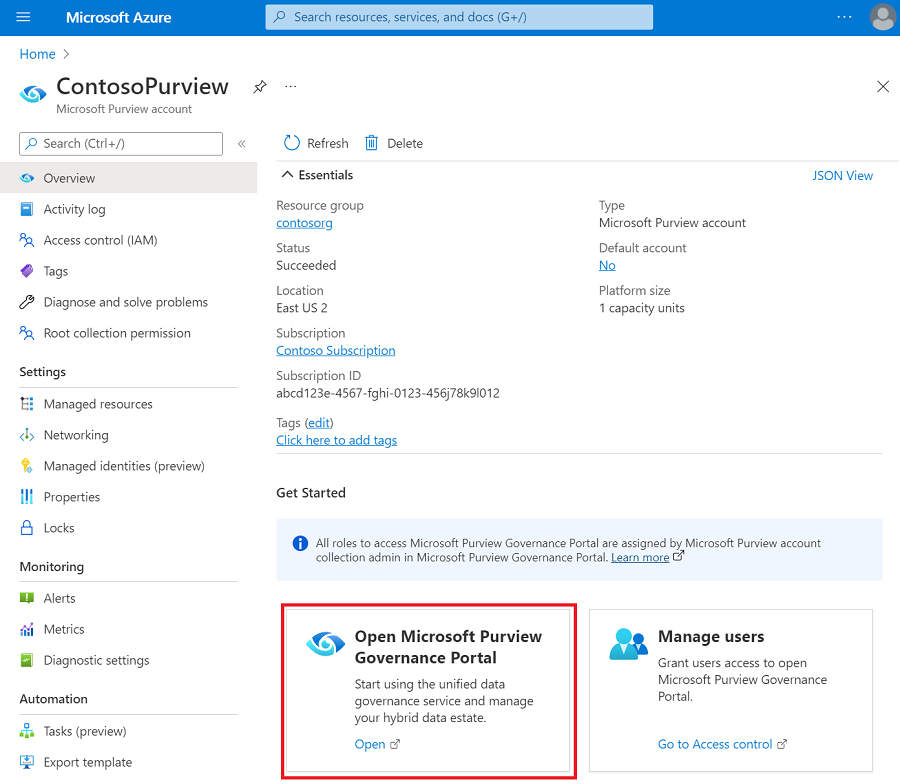

Aprire il portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Apertura del portale di Azure, ricerca e selezione dell'account Microsoft Purview. Selezionare il pulsante Portale di governance di Microsoft Purview .

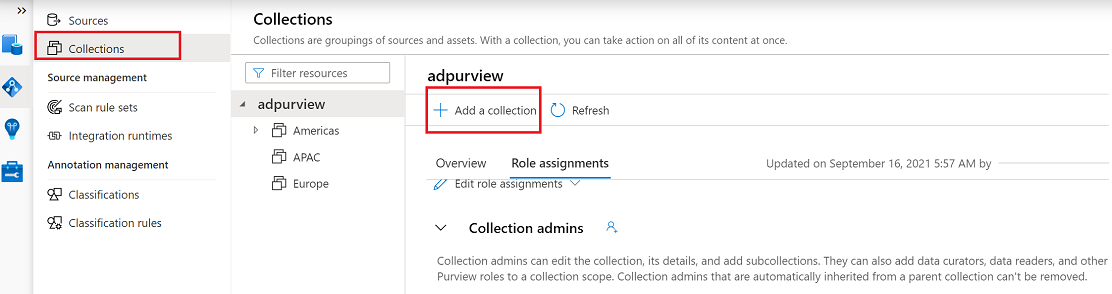

Passare alla mappa dati.

Creare la gerarchia della raccolta passando a Raccolte e quindi selezionando Aggiungi una raccolta. Assegnare le autorizzazioni alle singole sottoraccolte in base alle esigenze.

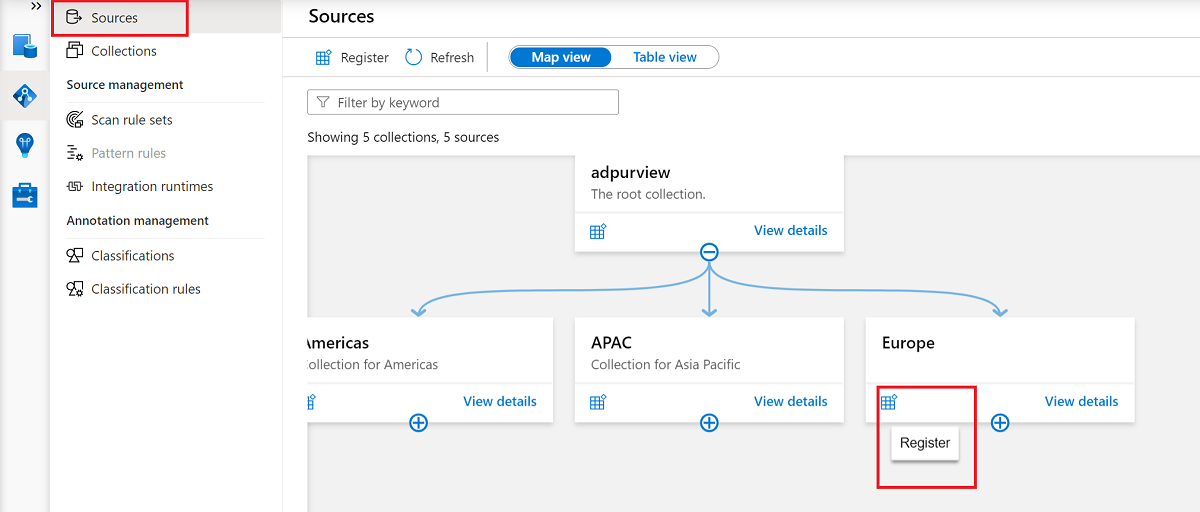

Passare alla raccolta appropriata in Origini e quindi selezionare l'icona Registra per registrare un nuovo database SQL.

Selezionare l'origine dati Azure SQL Database e quindi selezionare Continua.

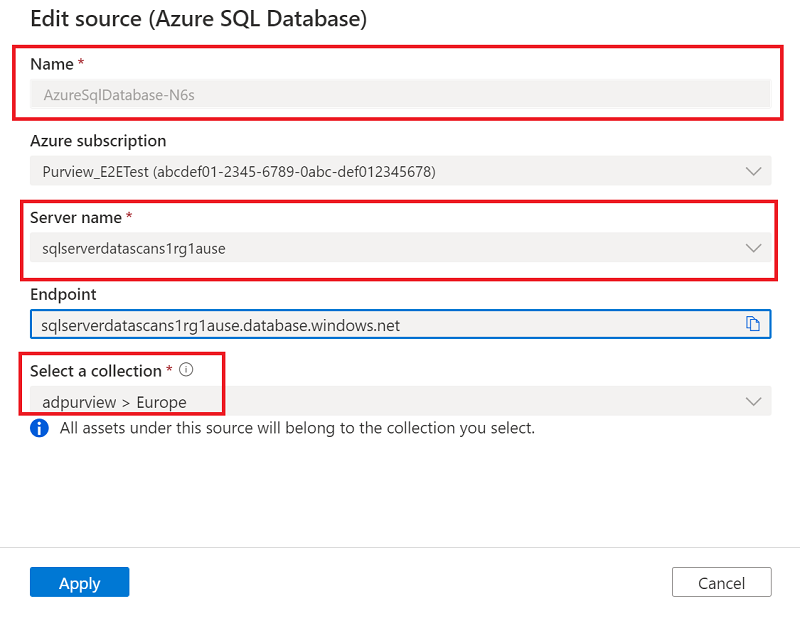

In Nome specificare un nome appropriato per l'origine dati. Selezionare i nomi pertinenti per Azure sottoscrizione, Nome server e Selezionare una raccolta e quindi selezionare Applica.

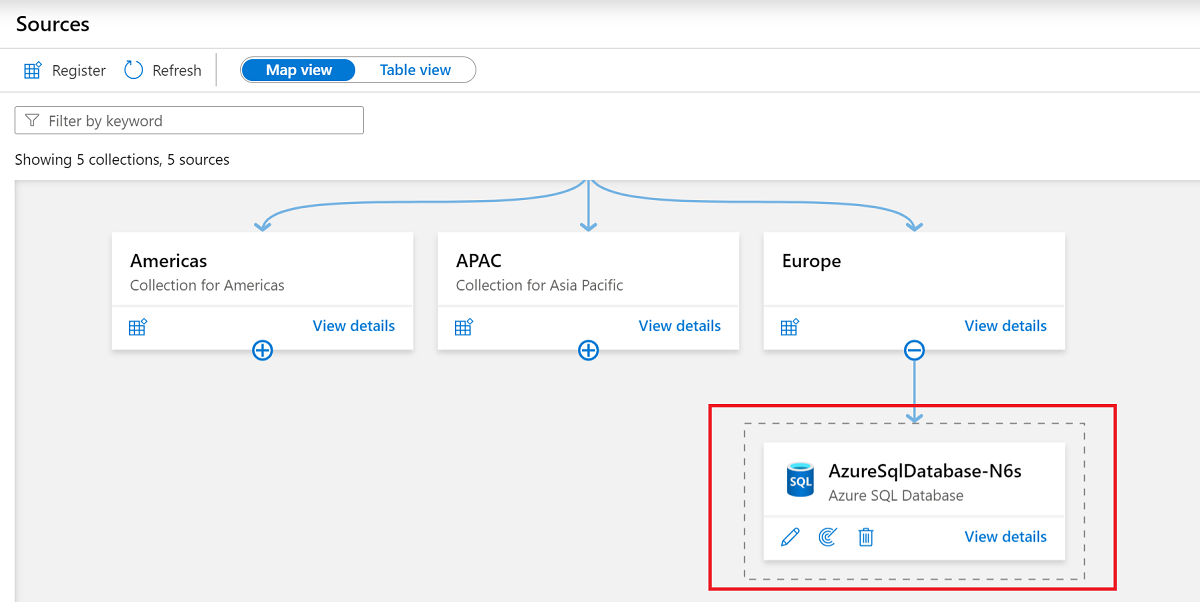

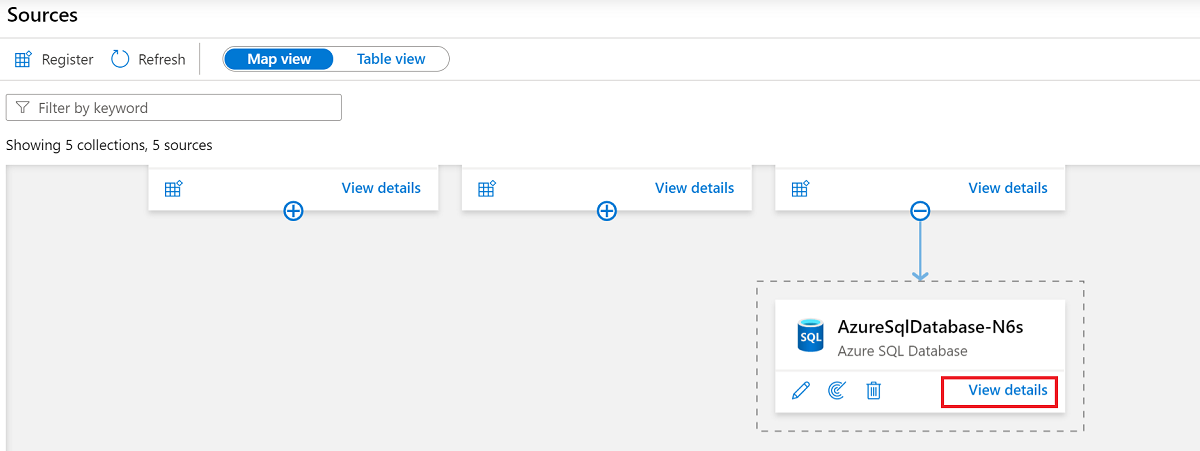

Verificare che il database SQL sia visualizzato nella raccolta selezionata.

Aggiornare le impostazioni del firewall

Se nel server di database è abilitato un firewall, è necessario aggiornare il firewall per consentire l'accesso in uno dei modi seguenti:

- Consentire connessioni Azure tramite il firewall. Si tratta di un'opzione semplice per instradare il traffico attraverso Azure rete, senza dover gestire le macchine virtuali.

- Installare un runtime di integrazione self-hosted in un computer nella rete e concedergli l'accesso tramite il firewall. Se si dispone di una rete virtuale privata configurata all'interno di Azure o se è stata configurata un'altra rete chiusa, l'uso di un runtime di integrazione self-hosted in un computer all'interno di tale rete consentirà di gestire completamente il flusso di traffico e utilizzare la rete esistente.

- Usare una rete virtuale gestita. La configurazione di una rete virtuale gestita con l'account Microsoft Purview consente di connettersi a Azure SQL usando il runtime di integrazione Azure in una rete chiusa.

Per altre informazioni sul firewall, vedere la documentazione del firewall del database Azure SQL.

Consenti connessioni Azure

L'abilitazione delle connessioni Azure consente a Microsoft Purview di connettersi al server senza dover aggiornare il firewall stesso.

- Passare all'account del database.

- Nella pagina Panoramica selezionare il nome del server.

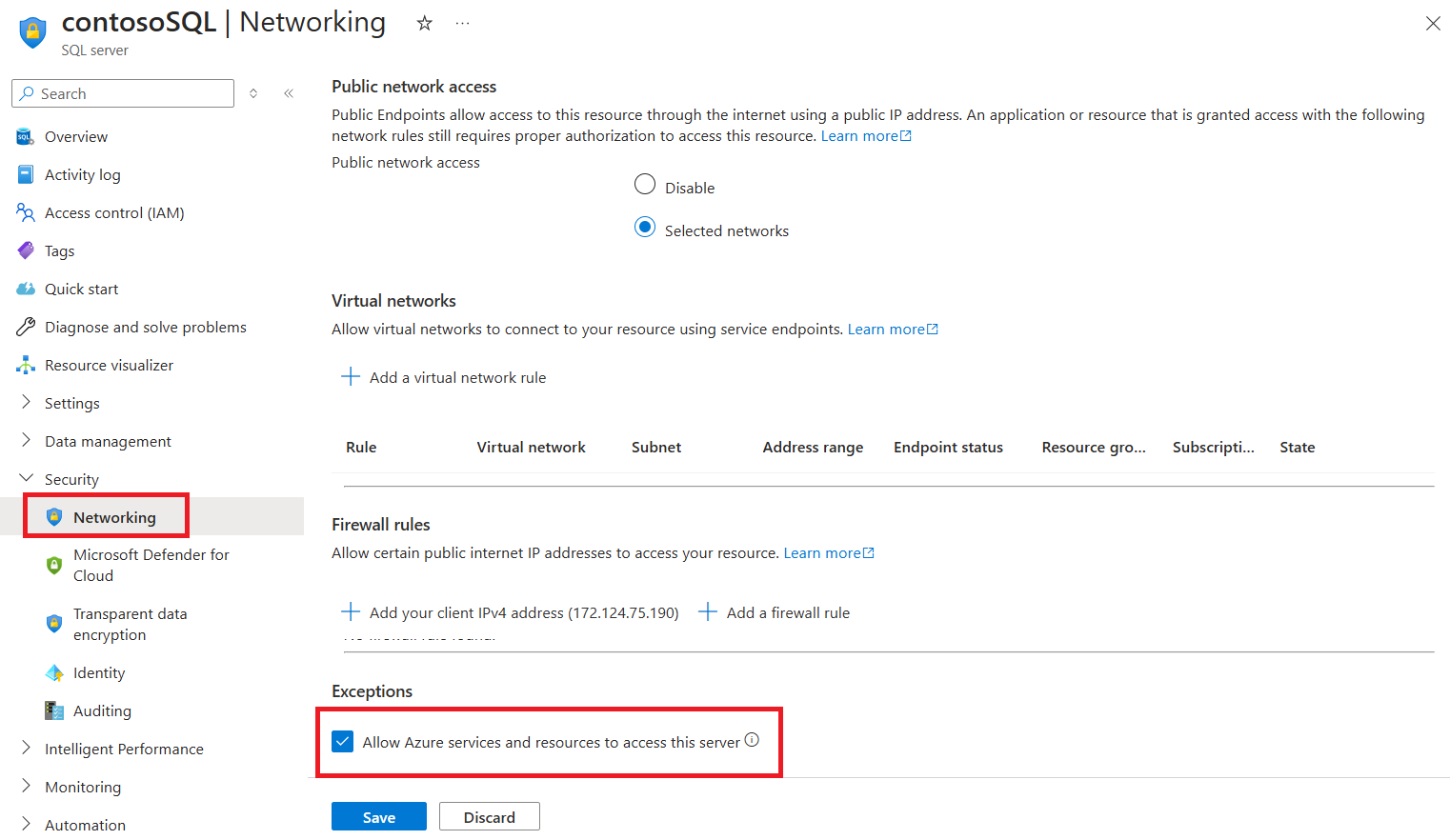

- Selezionare Rete di sicurezza>.

- In Consenti Azure servizi e risorse per accedere a questo server selezionare Sì.

Per altre informazioni sull'abilitazione delle connessioni dall'interno Azure, vedere la guida pratica.

Installare un runtime di integrazione self-hosted

È possibile installare un runtime di integrazione self-hosted in un computer per connettersi con una risorsa in una rete privata:

- Scegliere il runtime di integrazione corretto per lo scenario

- Creare e installare il runtime di integrazione:

- Per usare un runtime di integrazione self-hosted:seguire l'articolo per creare e configurare un runtime di integrazione self-hosted.

- Per usare un runtime di integrazione self-hosted supportato da kubernetes:seguire l'articolo per creare e configurare un runtime di integrazione supportato da kubernetes.

- Controllare la configurazione di rete del server di database per verificare che un endpoint privato sia accessibile al computer che contiene il runtime di integrazione self-hosted. Aggiungere l'indirizzo IP del computer se non ha già accesso.

- Se il server logico si trova dietro un endpoint privato o in una rete virtuale, è possibile usare un endpoint privato di inserimento per garantire l'isolamento della rete end-to-end.

Configurare l'autenticazione per un'analisi

Per analizzare l'origine dati, è necessario configurare un metodo di autenticazione nel database di Azure SQL.

Importante

Se si usa un runtime di integrazione self-hosted per connettersi alla risorsa, le identità gestite assegnate dal sistema e assegnate dall'utente non funzioneranno. È necessario usare l'autenticazione dell'entità servizio o l'autenticazione SQL.

Microsoft Purview supporta le opzioni seguenti:

Identità gestita assegnata dal sistema (SAMI) ( scelta consigliata). Si tratta di un'identità associata direttamente all'account Microsoft Purview. Consente di eseguire l'autenticazione direttamente con altre risorse Azure senza dover gestire un set di credenziali o un set di credenziali di passaggio.

L'identità SAMI viene creata quando viene creata la risorsa Microsoft Purview. Sami è gestito da Azure e usa il nome dell'account Microsoft Purview. Sami non può essere attualmente usato con un runtime di integrazione self-hosted per Azure SQL.

Per altre informazioni, vedere panoramica dell'identità gestita.

Identità gestita assegnata dall'utente (UAMI) (anteprima). Analogamente a un SAMI, un UAMI è una risorsa credenziali che consente a Microsoft Purview di eseguire l'autenticazione in base a Microsoft Entra ID.

L'UAMI è gestito dagli utenti in Azure, anziché da Azure stesso, che offre un maggiore controllo sulla sicurezza. L'UAMI non può essere attualmente usato con un runtime di integrazione self-hosted per Azure SQL.

Per altre informazioni, vedere la guida per le identità gestite assegnate dall'utente.

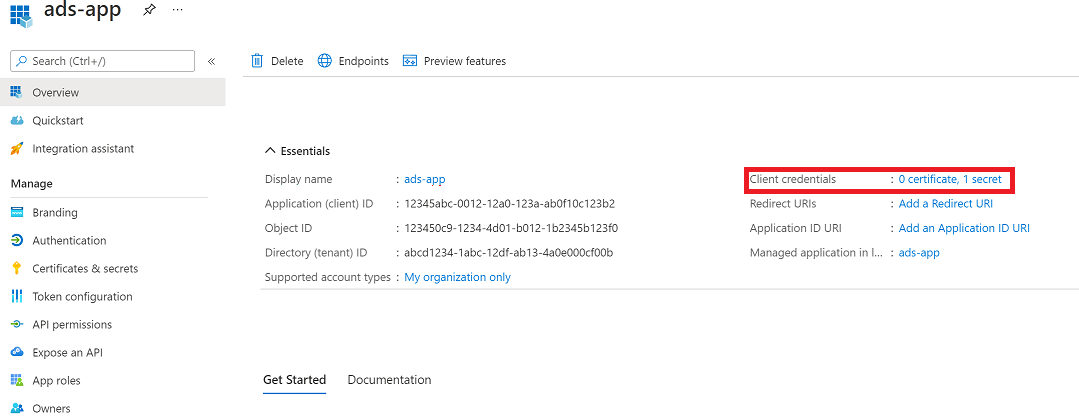

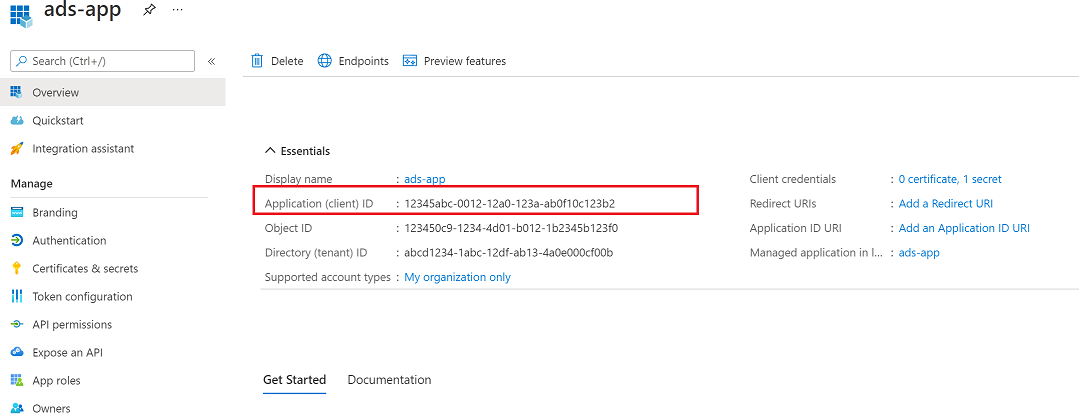

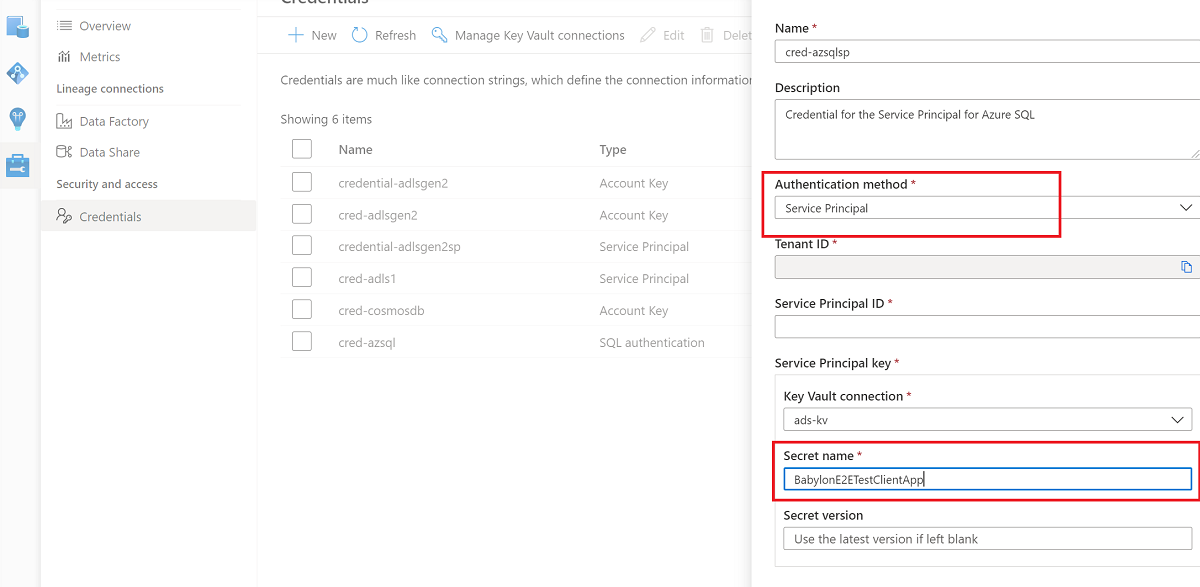

Entità servizio. Un'entità servizio è un'applicazione a cui è possibile assegnare autorizzazioni come qualsiasi altro gruppo o utente, senza essere associata direttamente a una persona. L'autenticazione per le entità servizio ha una data di scadenza, quindi può essere utile per i progetti temporanei.

Per altre informazioni, vedere la documentazione dell'entità servizio.

Autenticazione di SQL Server. Connettersi al database SQL con un nome utente e una password. Per altre informazioni, vedere la documentazione sull'autenticazione SQL.

Se è necessario creare un account di accesso, seguire questa guida per eseguire query su un database SQL. Usare questa guida per creare un account di accesso usando T-SQL.

Nota

Assicurarsi di selezionare l'opzione Azure SQL Database nella pagina.

Per i passaggi per l'autenticazione con il database SQL, selezionare il metodo di autenticazione scelto nelle schede seguenti.

Nota

Solo l'account di accesso principale a livello di server (creato dal processo di provisioning) o i membri del ruolo del loginmanager database nel database master possono creare nuovi account di accesso. L'account Microsoft Purview dovrebbe essere in grado di analizzare le risorse circa 15 minuti dopo aver ottenuto le autorizzazioni.

È necessario un account di accesso SQL con almeno

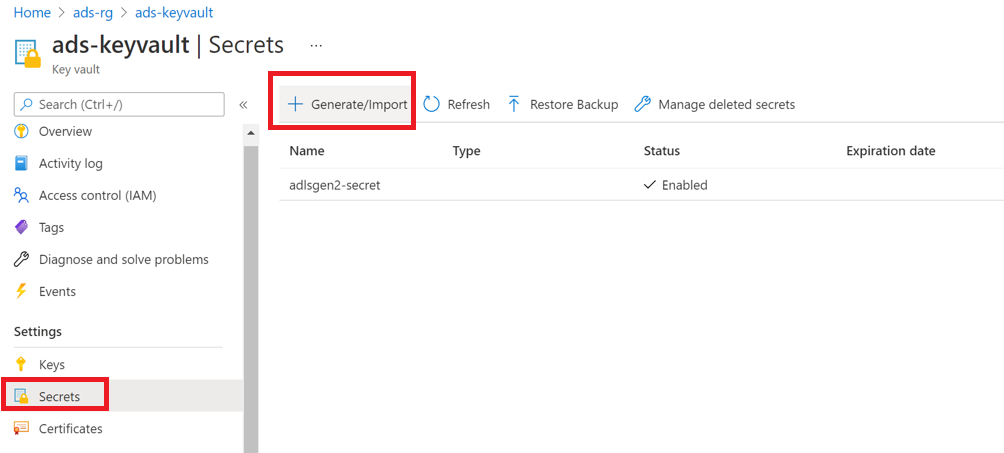

db_datareaderle autorizzazioni per poter accedere alle informazioni necessarie a Microsoft Purview per analizzare il database. È possibile seguire le istruzioni in CREATE LOGIN per creare un account di accesso per Azure SQL Database. Salvare il nome utente e la password per i passaggi successivi.Passare all'insieme di credenziali delle chiavi nel portale di Azure.

Selezionare Impostazioni>segreti e quindi + Genera/Importa.

Per Nome e Valore usare rispettivamente il nome utente e la password del database SQL.

Selezionare Crea.

Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, creare una nuova connessione all'insieme di credenziali delle chiavi.

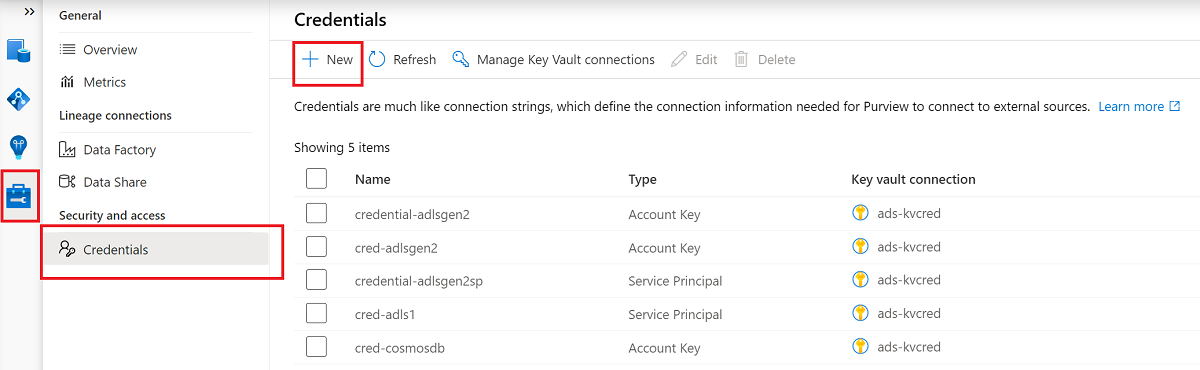

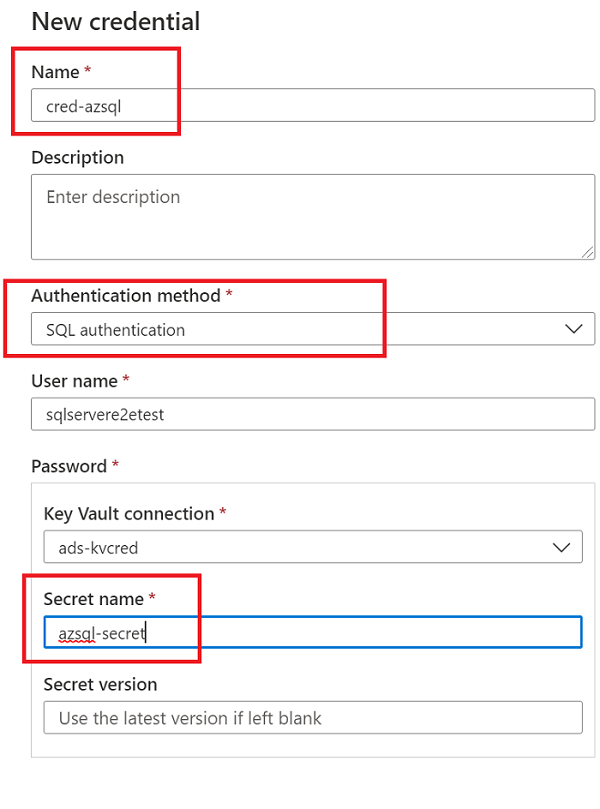

Creare una nuova credenziale usando la chiave per configurare l'analisi.

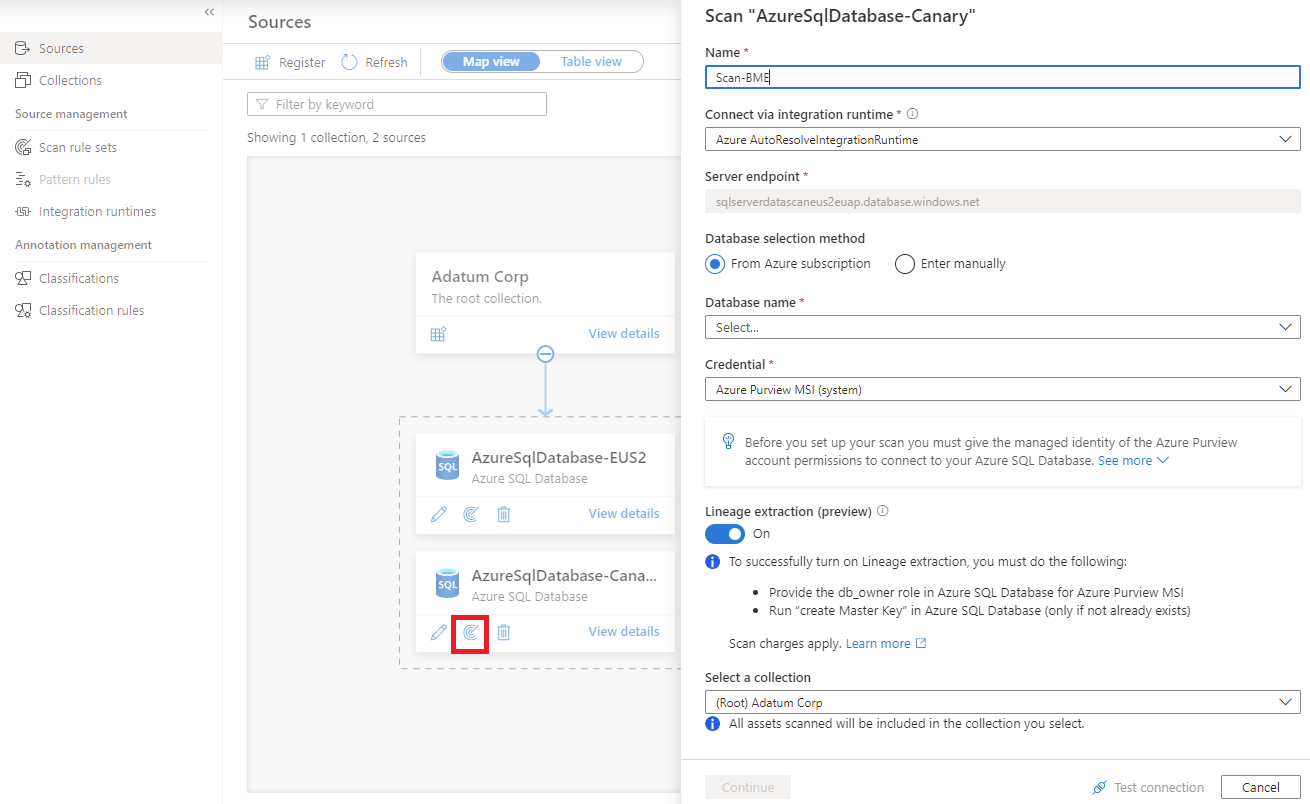

Creare l'analisi

Aprire l'account Microsoft Purview e selezionare Apri il portale di governance di Microsoft Purview.

Passare a Origini mappa> dati per visualizzare la gerarchia della raccolta.

Selezionare l'icona Nuova analisi nel database SQL registrato in precedenza.

Per altre informazioni sulla derivazione dei dati delle stored procedure in Azure SQL Database, vedere la sezione Estrarre la derivazione (anteprima) di questo articolo.

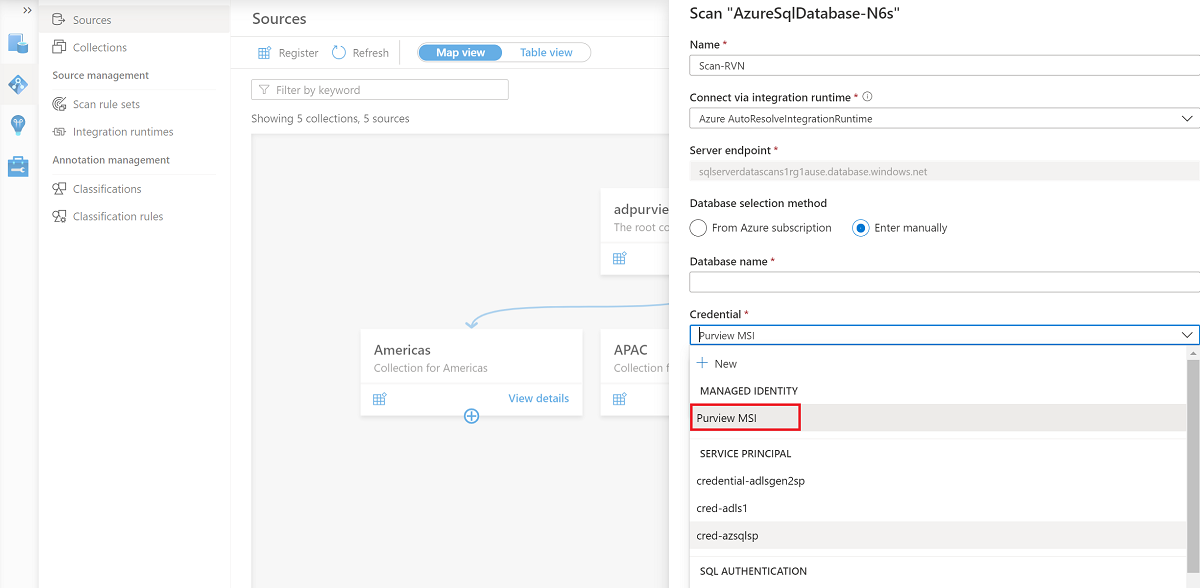

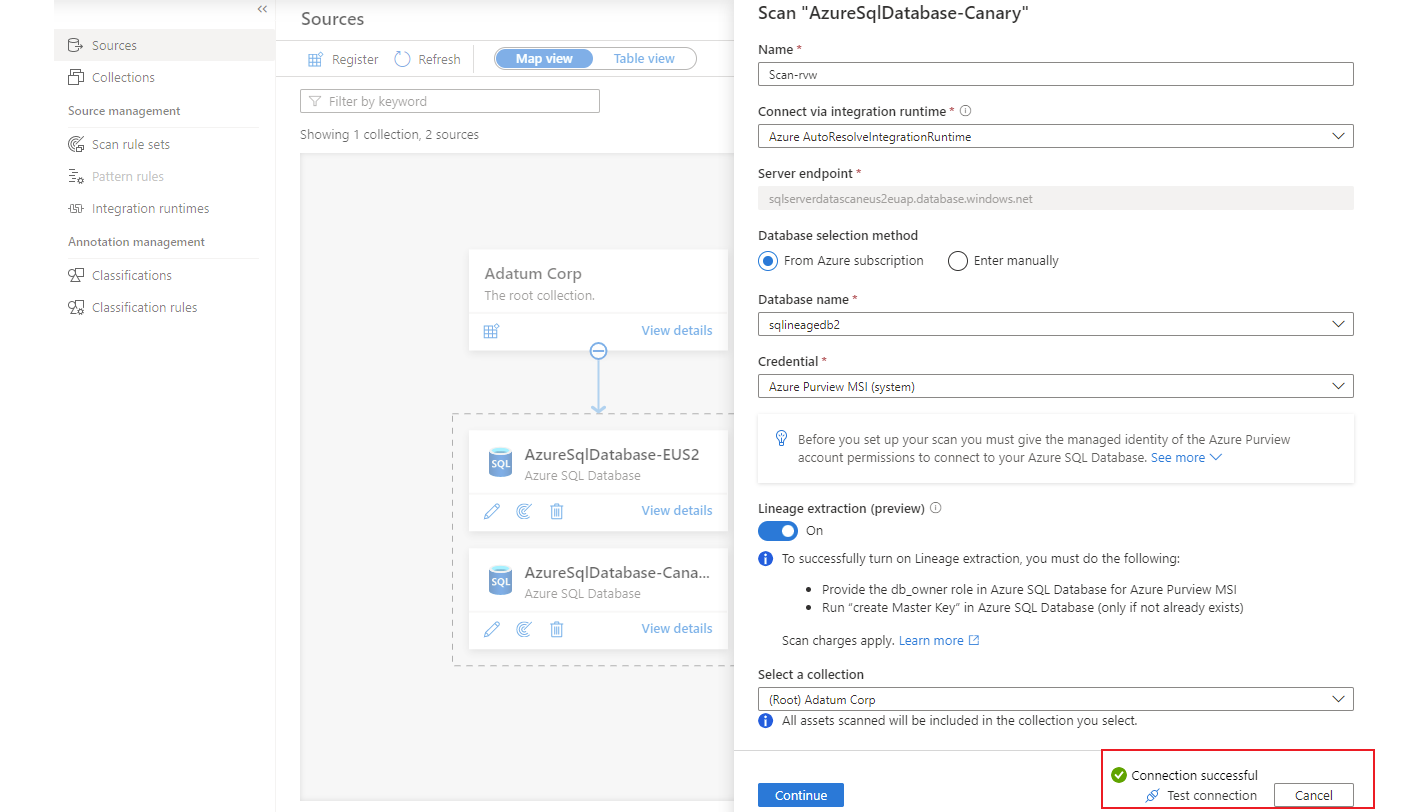

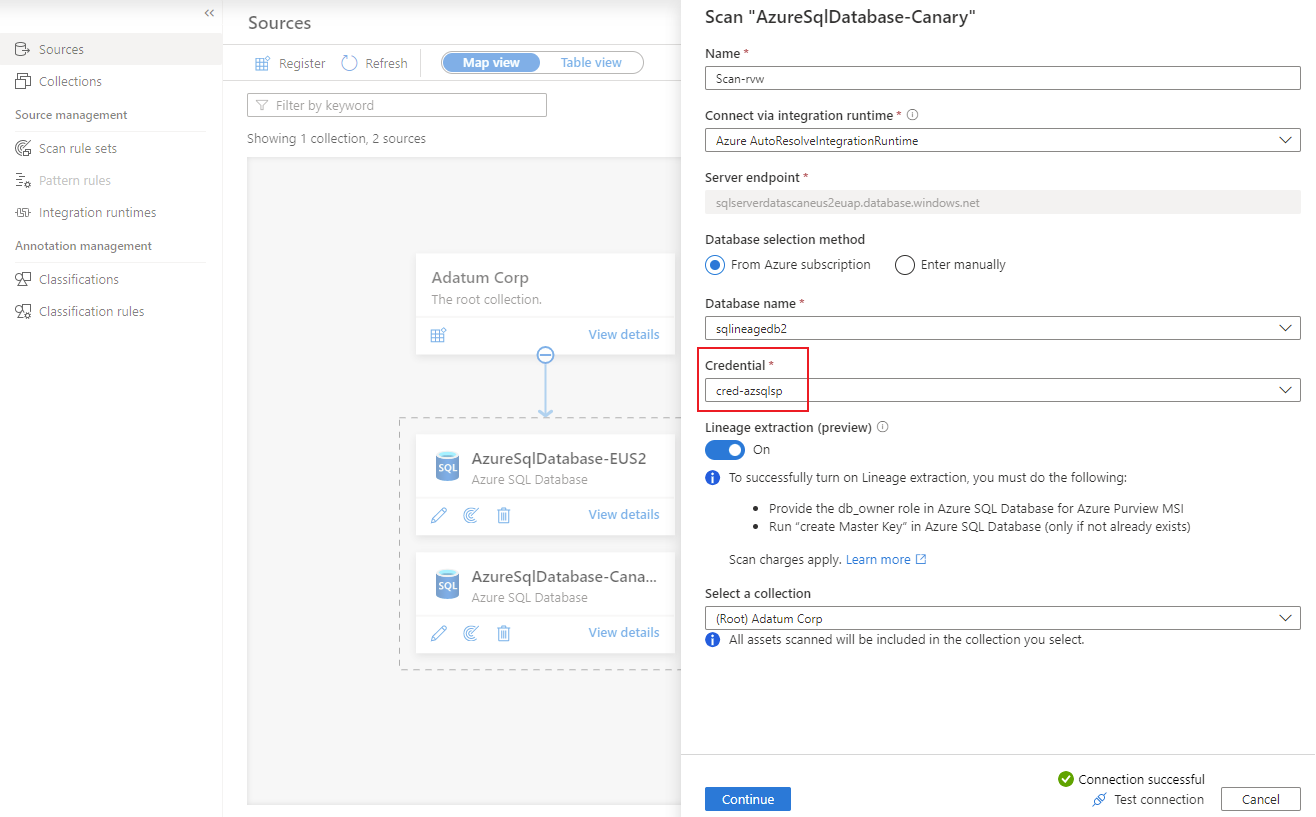

Per la procedura di analisi, selezionare il metodo di autenticazione nelle schede seguenti.

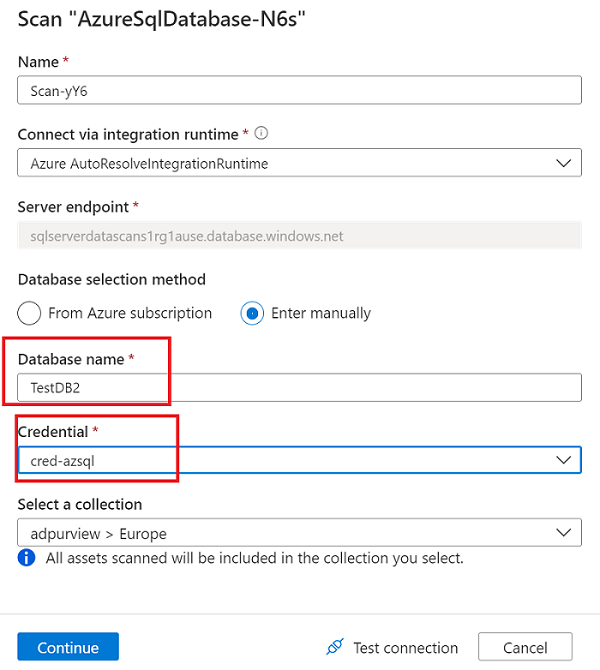

In Nome specificare un nome per l'analisi.

Per Metodo di selezione database selezionare Invio manualmente.

Per Nome database e Credenziali immettere i valori creati in precedenza.

In Selezionare una connessione scegliere la raccolta appropriata per l'analisi.

Selezionare Test connessione per convalidare la connessione. Dopo aver completato la connessione, selezionare Continua.

Ambito ed esecuzione dell'analisi

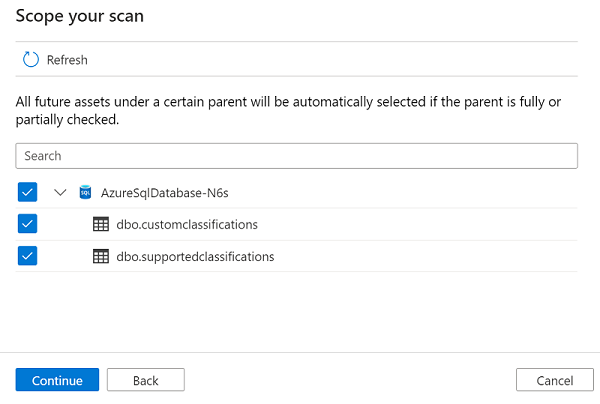

È possibile definire l'ambito dell'analisi per oggetti di database specifici scegliendo gli elementi appropriati nell'elenco.

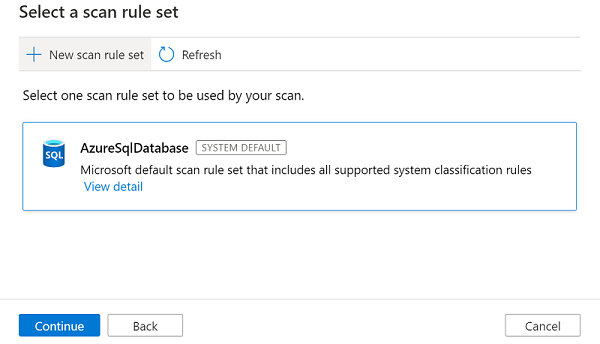

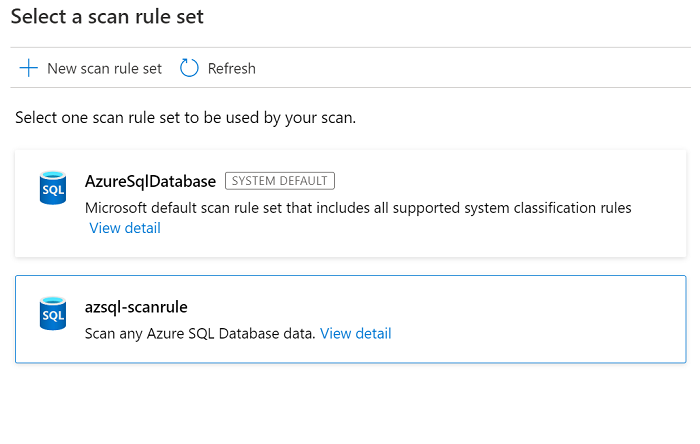

Selezionare un set di regole di analisi. È possibile usare l'impostazione predefinita del sistema, scegliere tra set di regole personalizzati esistenti o creare un nuovo set di regole inline. Al termine, selezionare Continua .

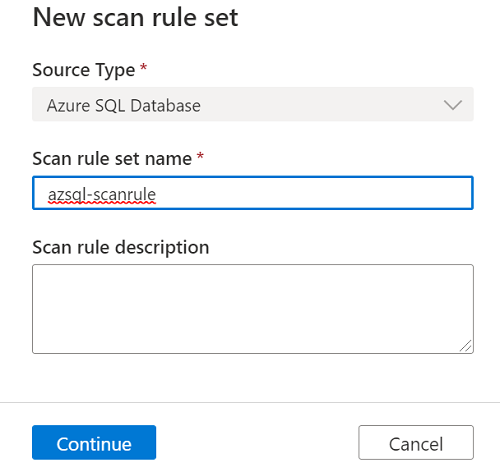

Se si seleziona Nuovo set di regole di analisi, viene aperto un riquadro in modo da poter immettere il tipo di origine, il nome del set di regole e una descrizione. Al termine, selezionare Continua .

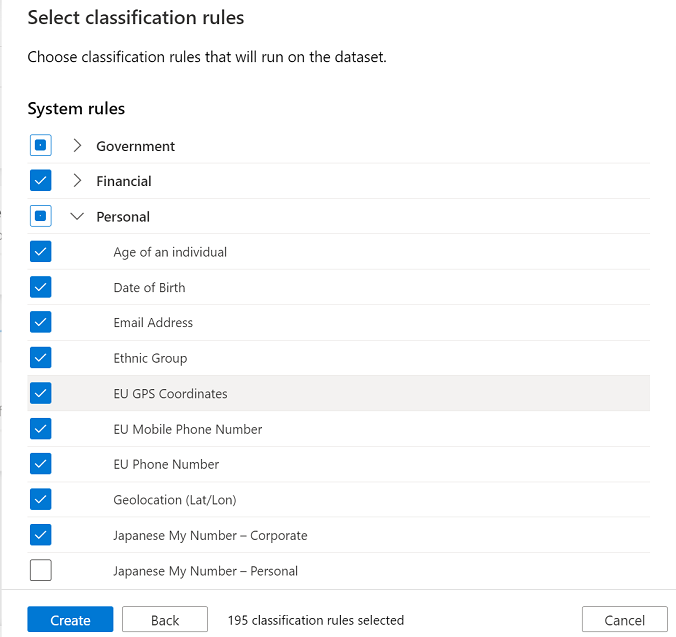

In Seleziona regole di classificazione scegliere le regole di classificazione da includere nel set di regole di analisi e quindi selezionare Crea.

Il nuovo set di regole di analisi viene quindi visualizzato nell'elenco dei set di regole disponibili.

Scegliere il trigger di analisi. È possibile configurare una pianificazione o eseguire l'analisi una sola volta.

Esaminare l'analisi e quindi selezionare Salva ed esegui.

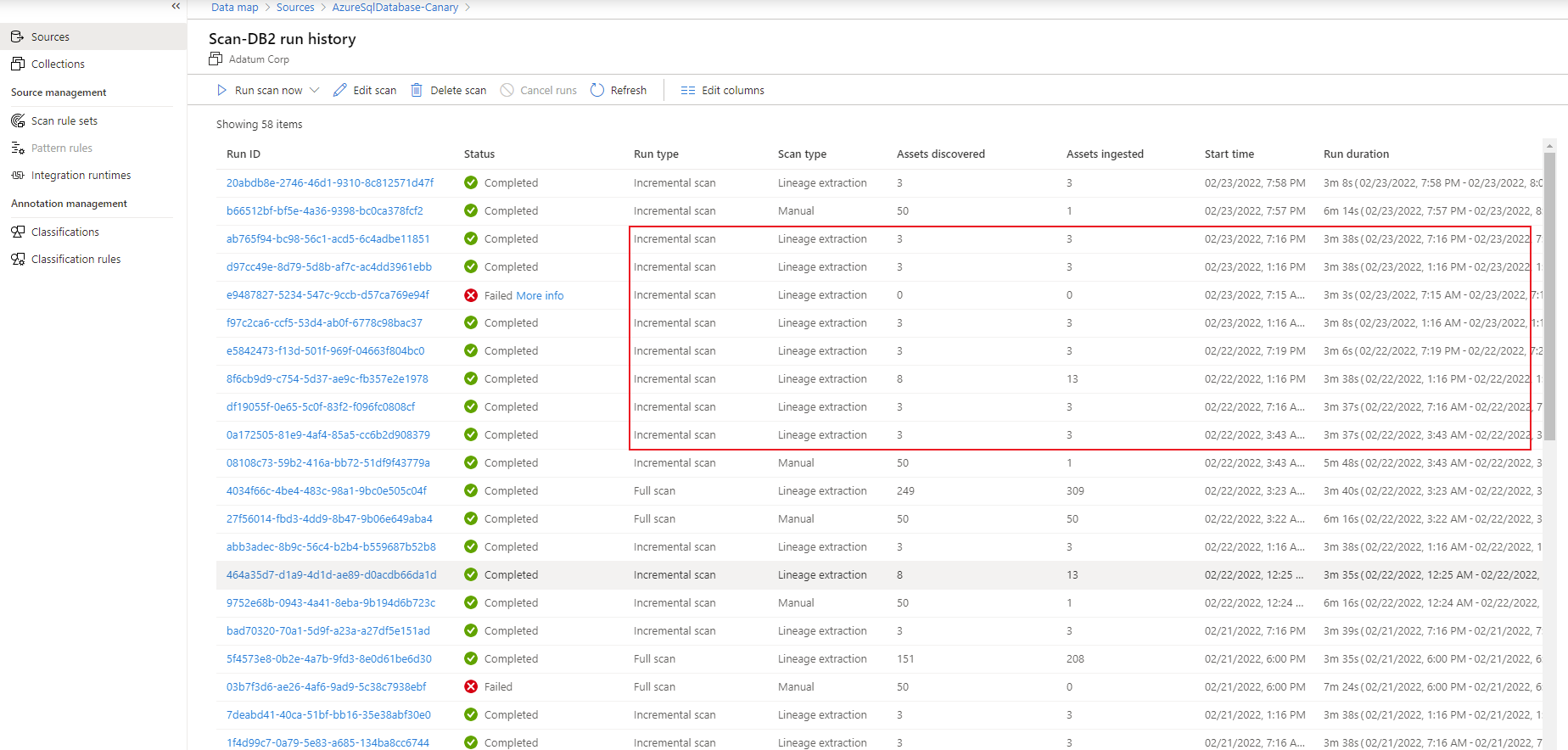

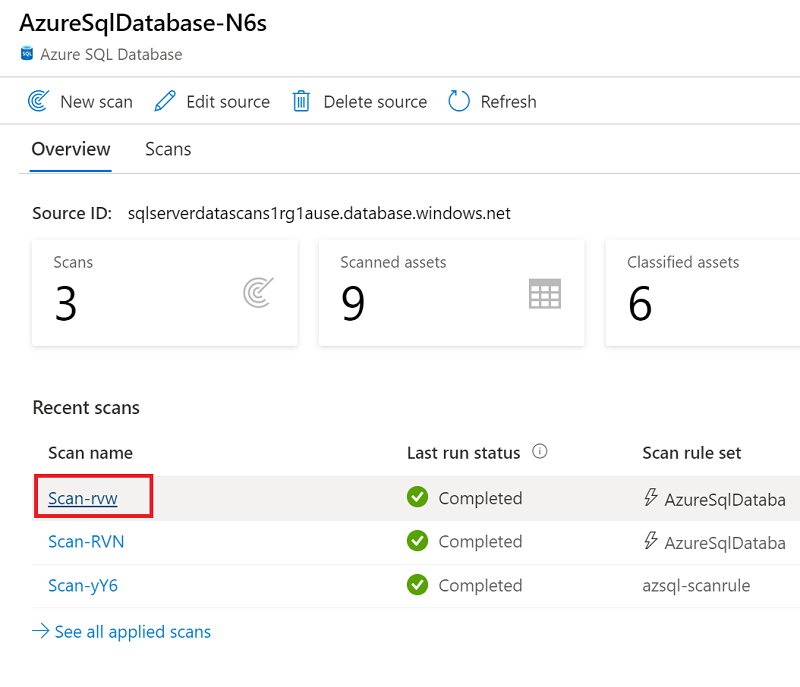

Visualizzare un'analisi

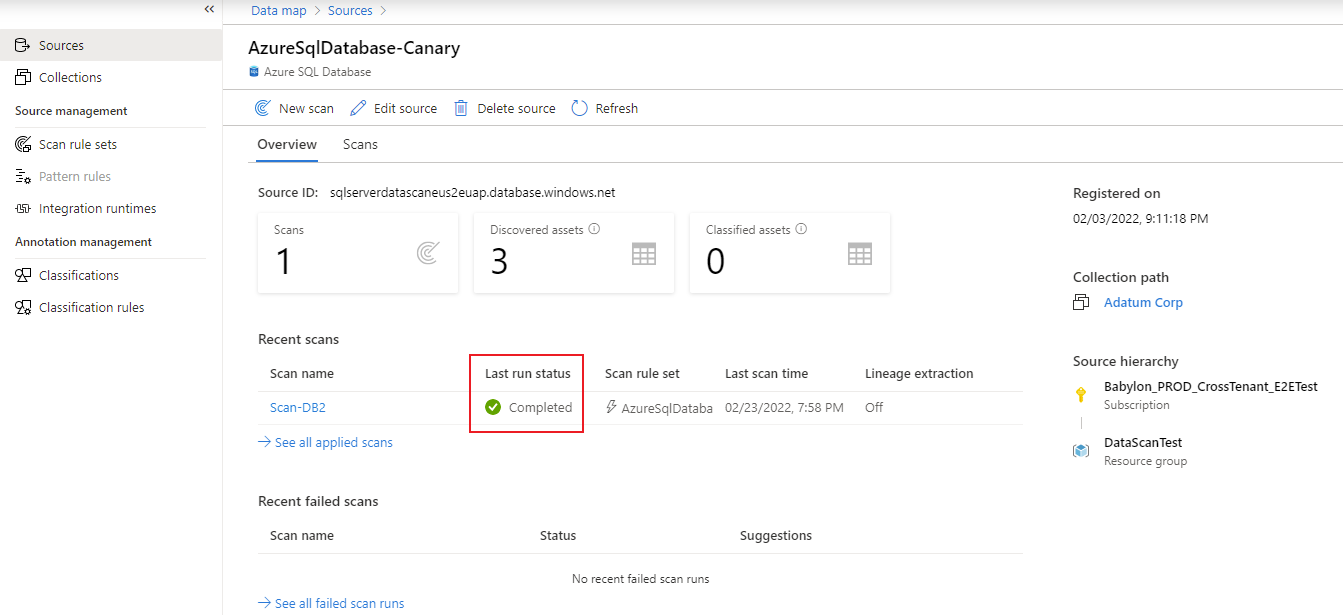

Per controllare lo stato di un'analisi, passare all'origine dati nella raccolta e quindi selezionare Visualizza dettagli.

I dettagli dell'analisi indicano lo stato dell'analisi nello stato Ultima esecuzione, insieme al numero di asset analizzati e classificati. Lo stato dell'ultima esecuzione viene aggiornato su In corso e quindi completato dopo che l'intera analisi è stata eseguita correttamente.

Gestire un'analisi

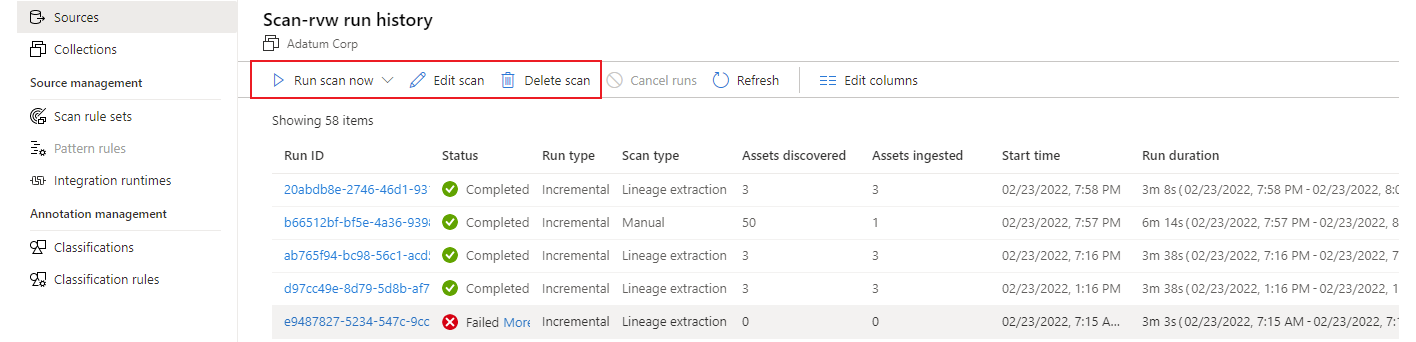

Dopo aver eseguito un'analisi, è possibile usare la cronologia di esecuzione per gestirla:

In Analisi recenti selezionare un'analisi.

Nella cronologia di esecuzione sono disponibili opzioni per eseguire di nuovo l'analisi, modificarla o eliminarla.

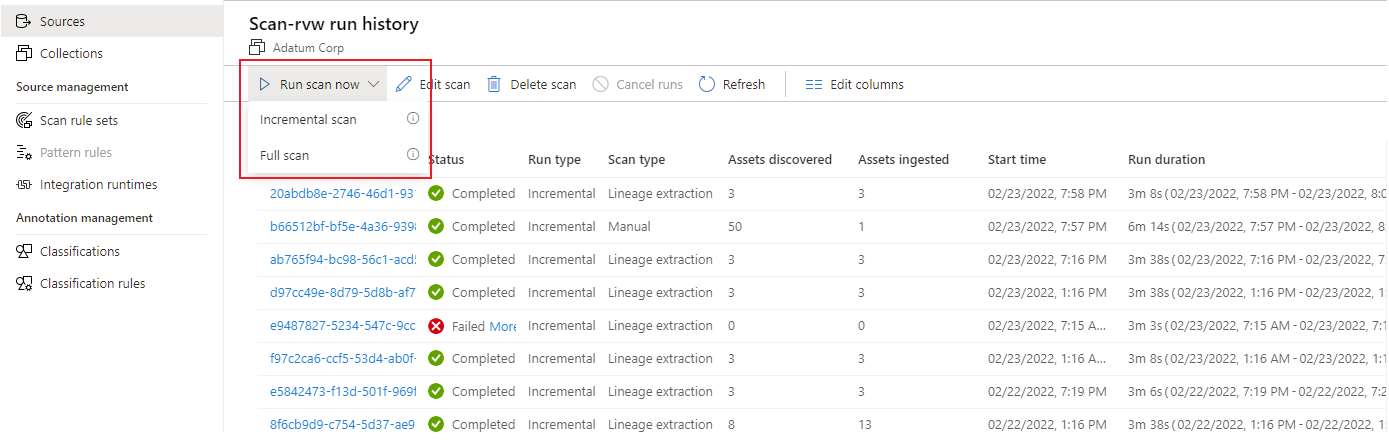

Se si seleziona Esegui analisi ora per eseguire di nuovo l'analisi, è possibile scegliere Analisi incrementale o Analisi completa.

Risolvere i problemi relativi all'analisi

In caso di problemi con l'analisi, provare questi suggerimenti:

- Verificare di aver seguito tutti i prerequisiti.

- Controllare la rete confermando le impostazioni di firewall, connessioni Azure o runtime di integrazione.

- Verificare che l'autenticazione sia configurata correttamente.

Per altre informazioni, vedere Risolvere i problemi di connessione in Microsoft Purview.

Configurare i criteri

In questa risorsa dati sono supportati i tipi di criteri di Microsoft Purview seguenti:

- Criteri di proprietario dei dati : set di istruzioni di criteri che consentono di concedere a utenti e gruppi l'accesso alle origini dati.

- Criteri self-service : criteri che consentono agli utenti di richiedere l'accesso alle origini dati registrate in Microsoft Purview.

- Criteri di protezione : nega l'accesso ai dati contrassegnati con etichette di riservatezza a tutti gli utenti ad eccezione di quelli specificati dai criteri.

- Criteri DevOps : concede l'accesso ai metadati del sistema di database tra più origini. Semplificano il provisioning degli accessi per le operazioni IT e il personale di controllo della sicurezza. Concedono solo l'accesso e non ne negano l'accesso.

Prerequisiti dei criteri di accesso nel database Azure SQL

- Creare una nuova istanza di database Azure SQL o usarne una esistente in una delle aree attualmente disponibili per questa funzionalità. È possibile seguire questa guida per creare un'istanza di database Azure SQL.

Supporto dell'area

Sono supportate tutte le aree di Microsoft Purview .

L'applicazione dei criteri di Microsoft Purview è disponibile solo nelle aree seguenti per Azure SQL Database:

Cloud pubblico:

- Stati Uniti orientali

- Stati Uniti orientali2

- Stati Uniti centro-meridionali

- Stati Uniti centro-occidentali

- Stati Uniti occidentali3

- Canada centrale

- Brasile meridionale

- Europa occidentale

- Europa settentrionale

- Francia centrale

- Regno Unito meridionale

- Sudafrica settentrionale

- India centrale

- Asia sud-orientale

- Asia orientale

- Australia orientale

Cloud sovrani:

- USGov Virginia

- Cina settentrionale 3

Configurare l'istanza del database Azure SQL per i criteri di Microsoft Purview

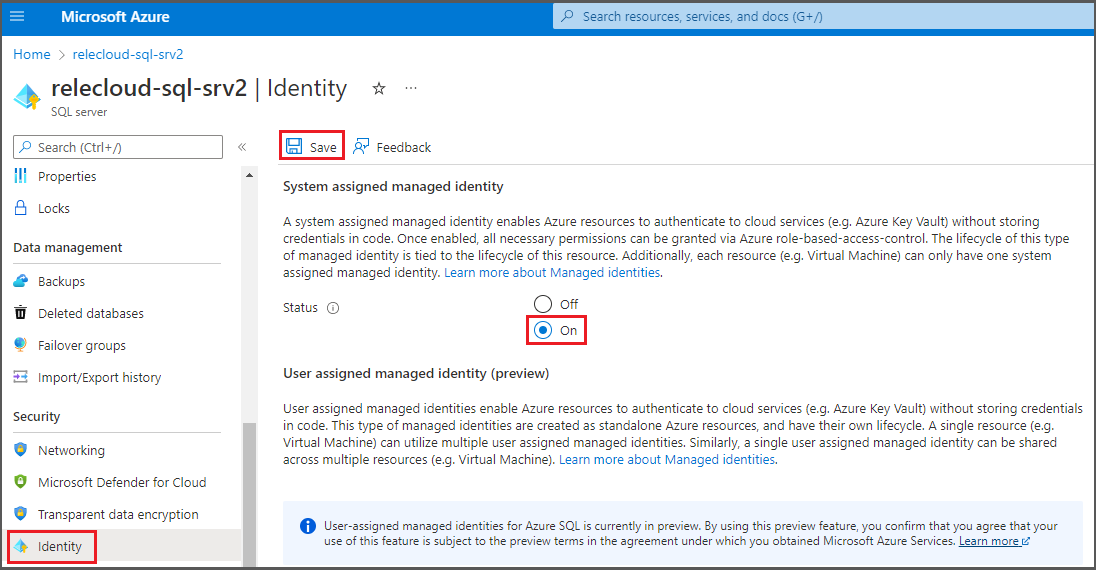

Per consentire al server logico associato a Azure SQL Database di rispettare i criteri di Microsoft Purview, è necessario configurare un amministratore Microsoft Entra. Nel portale di Azure passare al server logico che ospita l'istanza del database Azure SQL. Nel menu laterale selezionare Microsoft Entra ID. Impostare un nome di amministratore su qualsiasi utente o gruppo Microsoft Entra preferito e quindi selezionare Salva.

Quindi, nel menu laterale selezionare Identità. In Identità gestita assegnata dal sistema attivare lo stato e quindi selezionare Salva.

Configurare l'account Microsoft Purview per i criteri

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare l'imposizione dei criteri dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. Per abilitare l'imposizione dei criteri dati, è necessario un set di autorizzazioni. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare l'imposizione dei criteri di dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa e di privilegi specifici di Microsoft Purview:

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

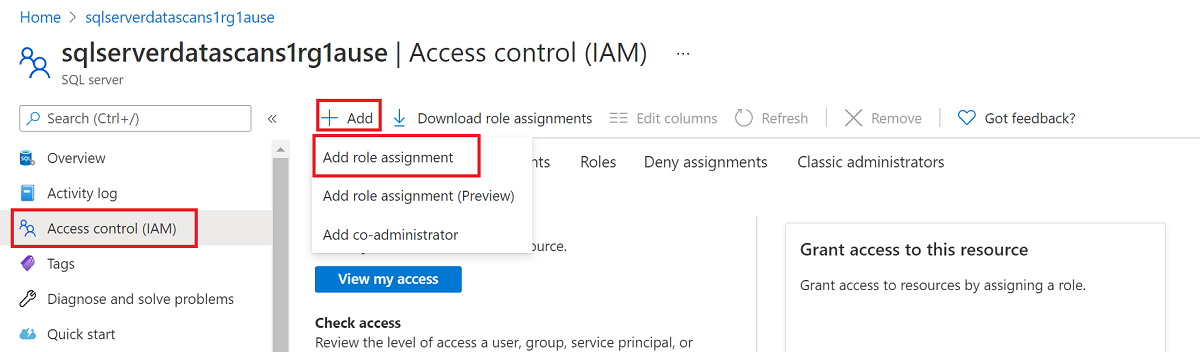

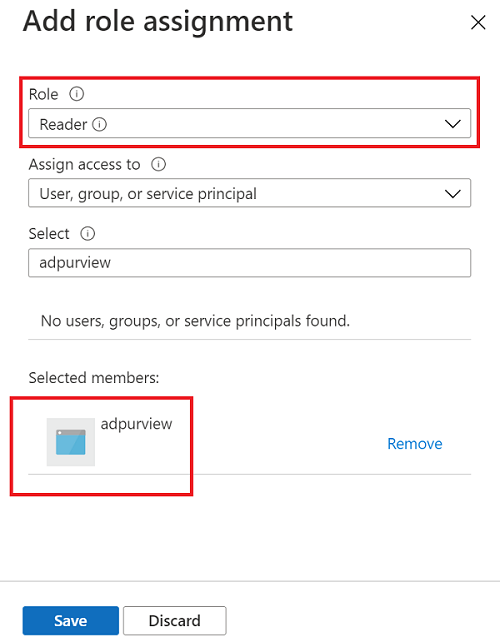

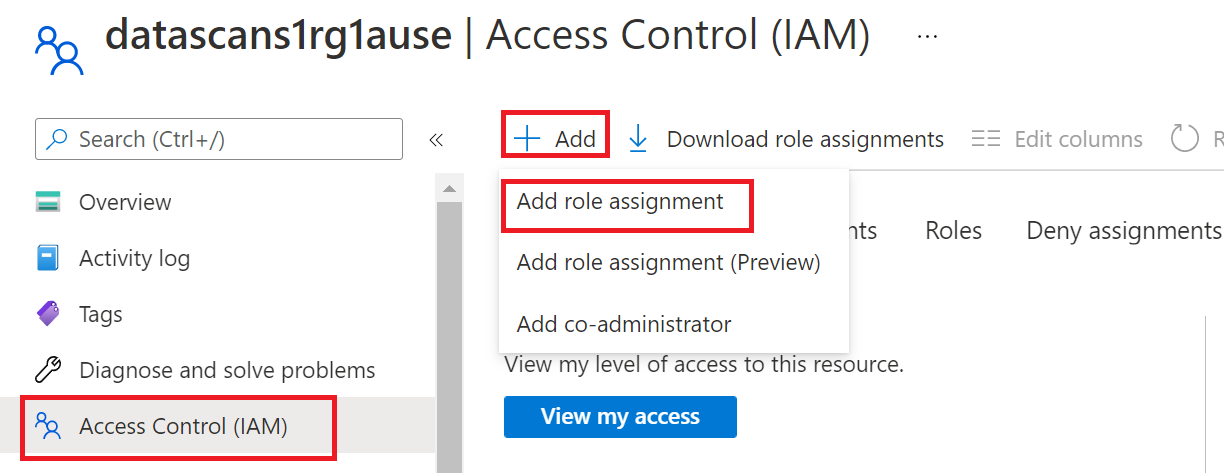

Per configurare Azure autorizzazioni di controllo degli accessi in base al ruolo, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali Microsoft Entra utenti, gruppi ed entità servizio contengono o ereditano il ruolo di proprietario di IAM per la risorsa.

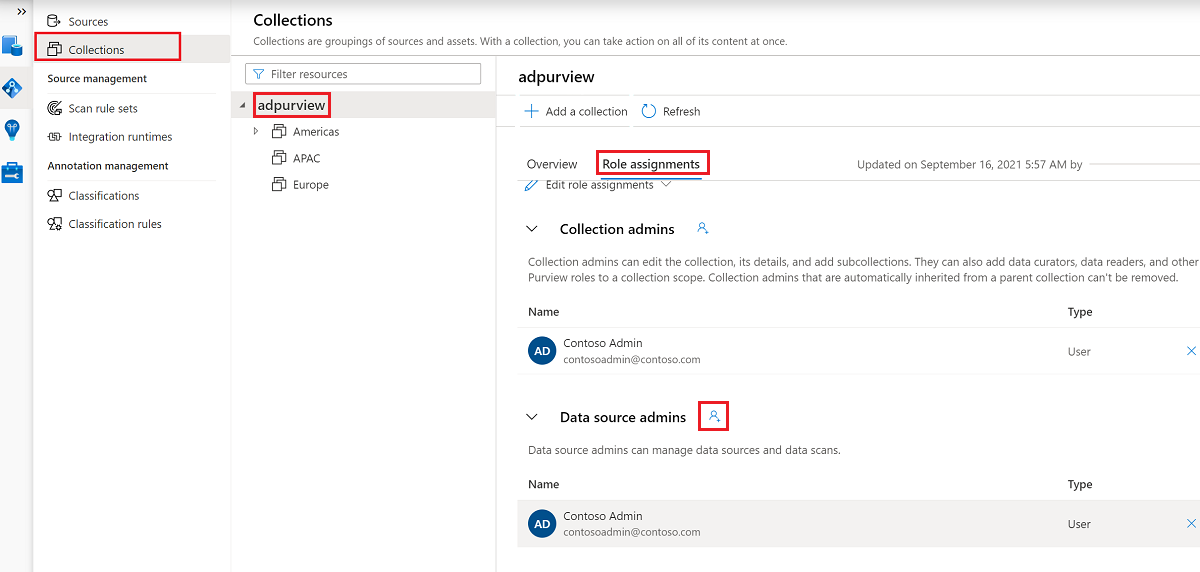

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche Microsoft Entra utenti o gruppi durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori directory in Microsoft Entra ID. Si tratta di un'autorizzazione comune per gli utenti in un tenant Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per l'applicazione dei criteri dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

Registrare l'origine dati e abilitare l'imposizione dei criteri dati

La risorsa database Azure SQL deve essere registrata con Microsoft Purview prima di poter creare criteri di accesso. Per registrare le risorse, seguire le sezioni "Prerequisiti" e "Registra l'origine dati" in Abilitare l'imposizione dei criteri di dati nelle origini Microsoft Purview.

Dopo aver registrato l'origine dati, è necessario abilitare l'imposizione dei criteri dati. Si tratta di un prerequisito prima di poter creare criteri nell'origine dati. L'applicazione dei criteri di dati può influire sulla sicurezza dei dati, perché delega a determinati ruoli di Microsoft Purview che gestiscono l'accesso alle origini dati. Esaminare le procedure di sicurezza in Abilitare l'applicazione dei criteri di dati nelle origini di Microsoft Purview.

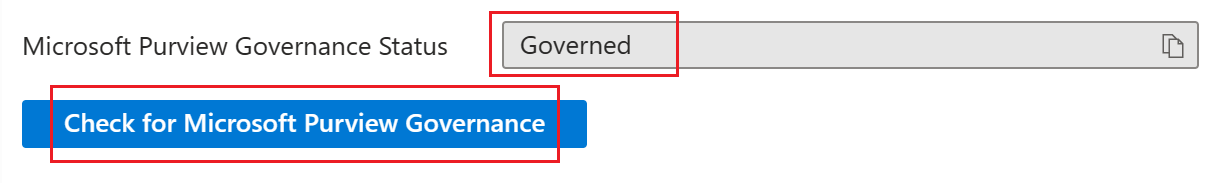

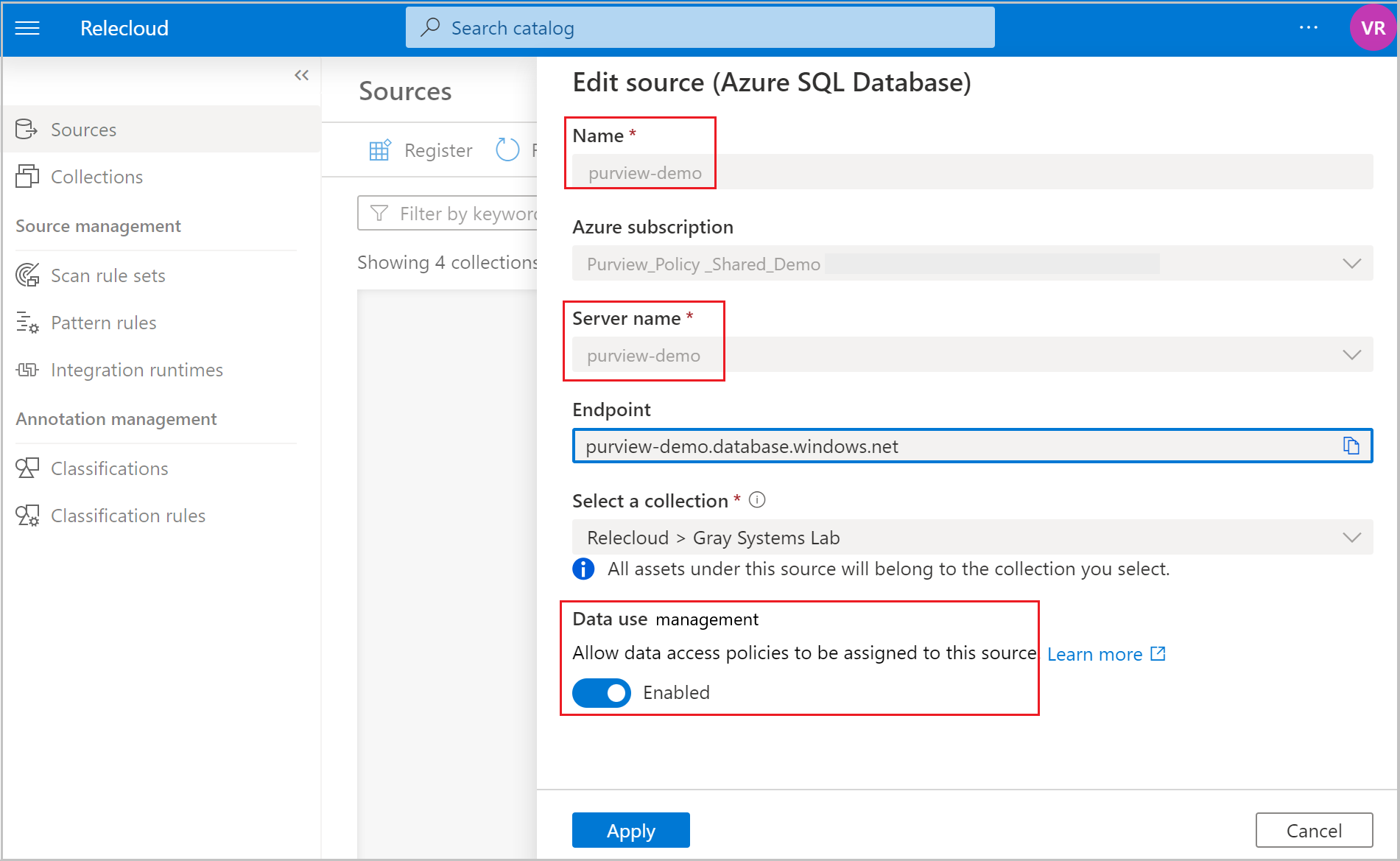

Dopo che l'origine dati ha impostato l'opzione Imposizione dei criteri di dati su Abilitato, sarà simile alla seguente schermata:

Tornare al portale di Azure per Azure SQL database per verificare che sia ora regolato da Microsoft Purview:

Accedere al portale di Azure tramite questo collegamento.

Selezionare il Azure SQL Server da configurare.

Passare a Microsoft Entra ID nel riquadro sinistro.

Scorrere verso il basso fino ai criteri di accesso di Microsoft Purview.

Selezionare il pulsante Per verificare la governance di Microsoft Purview. Attendere l'elaborazione della richiesta, che potrebbe richiedere alcuni minuti.

Verificare che lo stato della governance di Microsoft Purview sia Governato. Si noti che potrebbero essere necessari alcuni minuti dopo l'abilitazione dell'applicazione dei criteri di dati in Microsoft Purview per il riflesso dello stato corretto.

Nota

Se si disabilita l'imposizione dei criteri di dati per questo Azure SQL'origine dati del database in Microsoft Purview, selezionare Verifica la governance di Microsoft Purview per l'aggiornamento dello stato di governance di Microsoft Purview a Non regolamentato. Questo passaggio deve essere eseguito per l'origine dati interessata ogni volta che viene modificato lo stato di imposizione dei criteri di dati per un criterio di accesso esistente o nuovo in Microsoft Purview. Prima di abilitare l'imposizione dei criteri di dati per l'origine dati in un altro account Microsoft Purview, assicurarsi che lo stato di governance di Purview venga visualizzato come Non governato. Ripetere quindi i passaggi precedenti con il nuovo account Microsoft Purview.

Creare una verifica di accesso

Per creare criteri di accesso per Azure SQL database, seguire queste guide:

- Effettuare il provisioning dell'accesso alle informazioni di integrità, prestazioni e controllo del sistema nel database di Azure SQL. Usare questa guida per applicare criteri DevOps in un singolo database SQL.

- Effettuare il provisioning dell'accesso in lettura/modifica in un singolo database Azure SQL. Usare questa guida per effettuare il provisioning dell'accesso in un singolo account di database SQL nella sottoscrizione.

- Criteri di accesso self-service per Azure SQL database. Usare questa guida per consentire ai consumer di dati di richiedere l'accesso agli asset di dati usando un flusso di lavoro self-service.

Per creare criteri che coprono tutte le origini dati all'interno di un gruppo di risorse o Azure sottoscrizione, vedere Individuare e gestire più origini Azure in Microsoft Purview.

Criteri di protezione

I criteri di controllo di accesso di protezione (criteri di protezione) consentono alle organizzazioni di proteggere automaticamente i dati sensibili tra le origini dati. Microsoft Purview analizza già gli asset di dati e identifica gli elementi dati sensibili e questa funzionalità consente di limitare automaticamente l'accesso a tali dati usando etichette di riservatezza di Microsoft Purview Information Protection. Informazioni su come creare criteri di protezione.

Estrazione derivazione (anteprima)

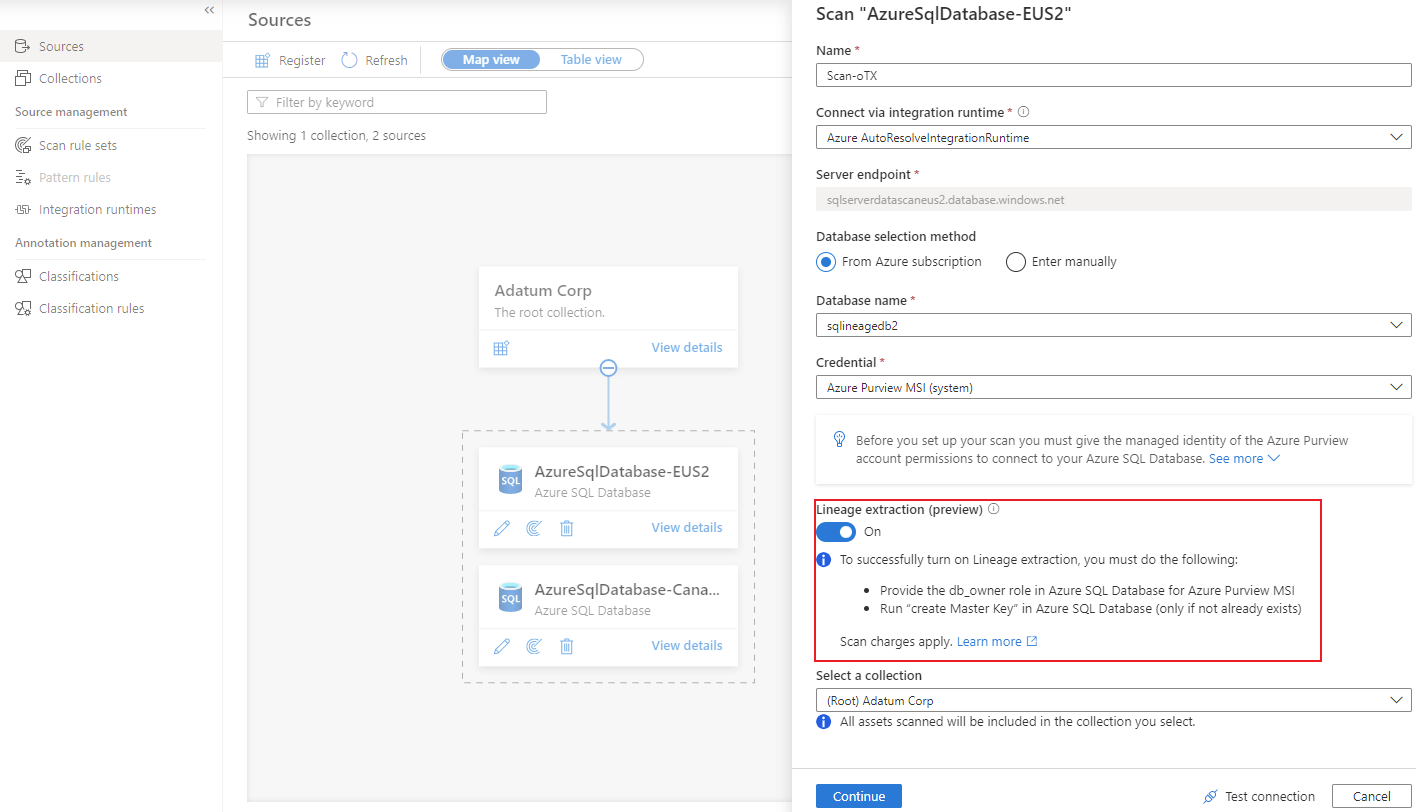

Microsoft Purview supporta la derivazione di viste e stored procedure da Azure SQL database. Anche se la derivazione per le visualizzazioni è supportata come parte dell'analisi, è necessario attivare l'interruttore Estrazione derivazione per estrarre la derivazione della stored procedure quando si configura un'analisi.

Nota

La derivazione non è supportata usando un runtime di integrazione self-hosted o un runtime di rete virtuale gestita e un endpoint privato Azure SQL. È necessario abilitare Azure servizi per accedere al server nelle impostazioni di rete per il database Azure SQL e l'account Microsoft Purview deve consentire l'accesso pubblico. Altre informazioni sulle limitazioni note nell'analisi dell'estrazione della derivazione.

Derivazione per le viste del database SQL

L'analisi dei metadati del database SQL include l'estrazione della derivazione per le visualizzazioni. Solo le nuove analisi includono l'estrazione della derivazione della visualizzazione. La derivazione viene estratta a tutti i livelli di scansione (L1/L2/L3). In caso di analisi incrementale, indipendentemente dai metadati analizzati come parte dell'analisi incrementale, verrà estratta la derivazione statica corrispondente per tabelle/viste.

Prerequisiti per la configurazione di un'analisi con l'estrazione della derivazione di SP

Seguire la procedura descritta nella sezione Configurare l'autenticazione per un'analisi di questo articolo per autorizzare Microsoft Purview a eseguire l'analisi del database SQL.

Accedere a Azure SQL database con l'account Microsoft Entra e assegnare

db_ownerle autorizzazioni all'identità gestita di Microsoft Purview.Nota

Le autorizzazioni "db_owner" sono necessarie perché la derivazione è basata su sessioni XEvent. Microsoft Purview ha quindi bisogno dell'autorizzazione per gestire le sessioni XEvent in SQL.

Usare la sintassi SQL di esempio seguente per creare un utente e concedere l'autorizzazione. Sostituire

<purview-account>con il nome dell'account.Create user <purview-account> FROM EXTERNAL PROVIDER GO EXEC sp_addrolemember 'db_owner', <purview-account> GOEseguire il comando seguente nel database SQL per creare una chiave master:

Create master key GoAssicurarsi che Consenti Azure servizi e risorse per accedere a questo server sia abilitato in rete/firewall per la risorsa Azure SQL.

Creare un'analisi con l'estrazione della derivazione attivata

Nel riquadro per la configurazione di un'analisi attivare l'interruttore Abilita estrazione derivazione .

Selezionare il metodo di autenticazione seguendo la procedura descritta nella sezione Creare l'analisi di questo articolo.

Dopo aver configurato correttamente l'analisi, un nuovo tipo di analisi denominato Estrazione derivazione eseguirà analisi incrementali ogni sei ore per estrarre la derivazione da Azure SQL database. La derivazione viene estratta in base alle esecuzioni della stored procedure nel database SQL.

Cercare Azure SQL asset di database e visualizzare la derivazione del runtime

È possibile esplorare il Unified Catalog o cercare nella Unified Catalog per visualizzare i dettagli degli asset per Azure SQL database. I passaggi seguenti descrivono come visualizzare i dettagli di derivazione del runtime:

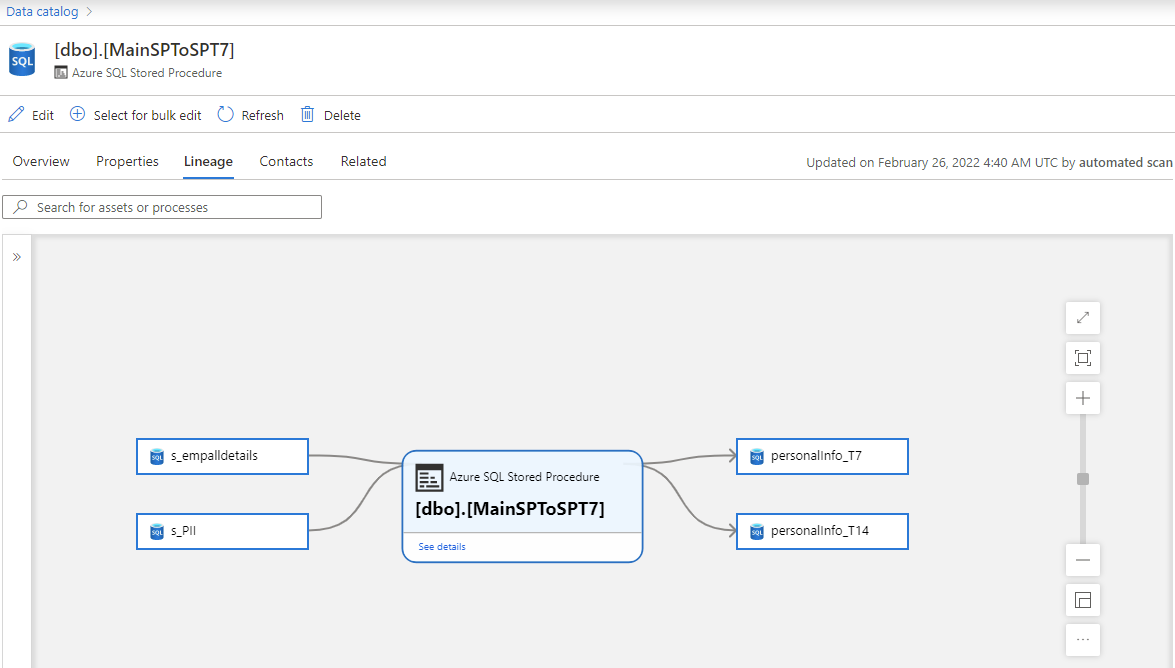

Passare alla scheda Derivazione per l'asset. Se applicabile, la derivazione degli asset viene visualizzata qui.

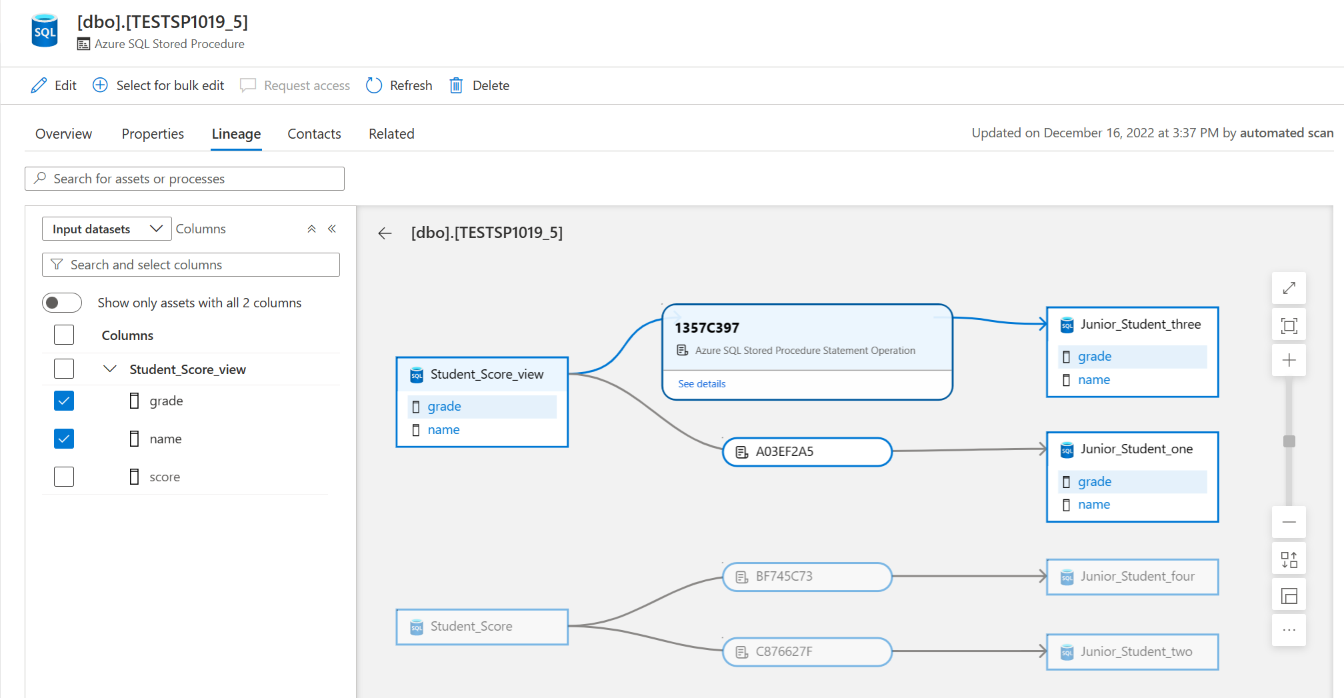

Se applicabile, è possibile eseguire ulteriormente il drill-down per visualizzare la derivazione a livello di istruzione SQL all'interno di una stored procedure, insieme alla derivazione a livello di colonna. Quando si usa Integration Runtime self-hosted per l'analisi, il recupero delle informazioni di drill-down di derivazione durante l'analisi è supportato dalla versione 5.25.8374.1.

Per informazioni sugli scenari di derivazione del database Azure SQL supportati, vedere la sezione Funzionalità supportate di questo articolo. Per altre informazioni sulla derivazione in generale, vedere Data lineage in Microsoft Purview and Microsoft Purview lineage user guide (Derivazione dei dati in Microsoft Purview e Microsoft Purview lineage user guide).

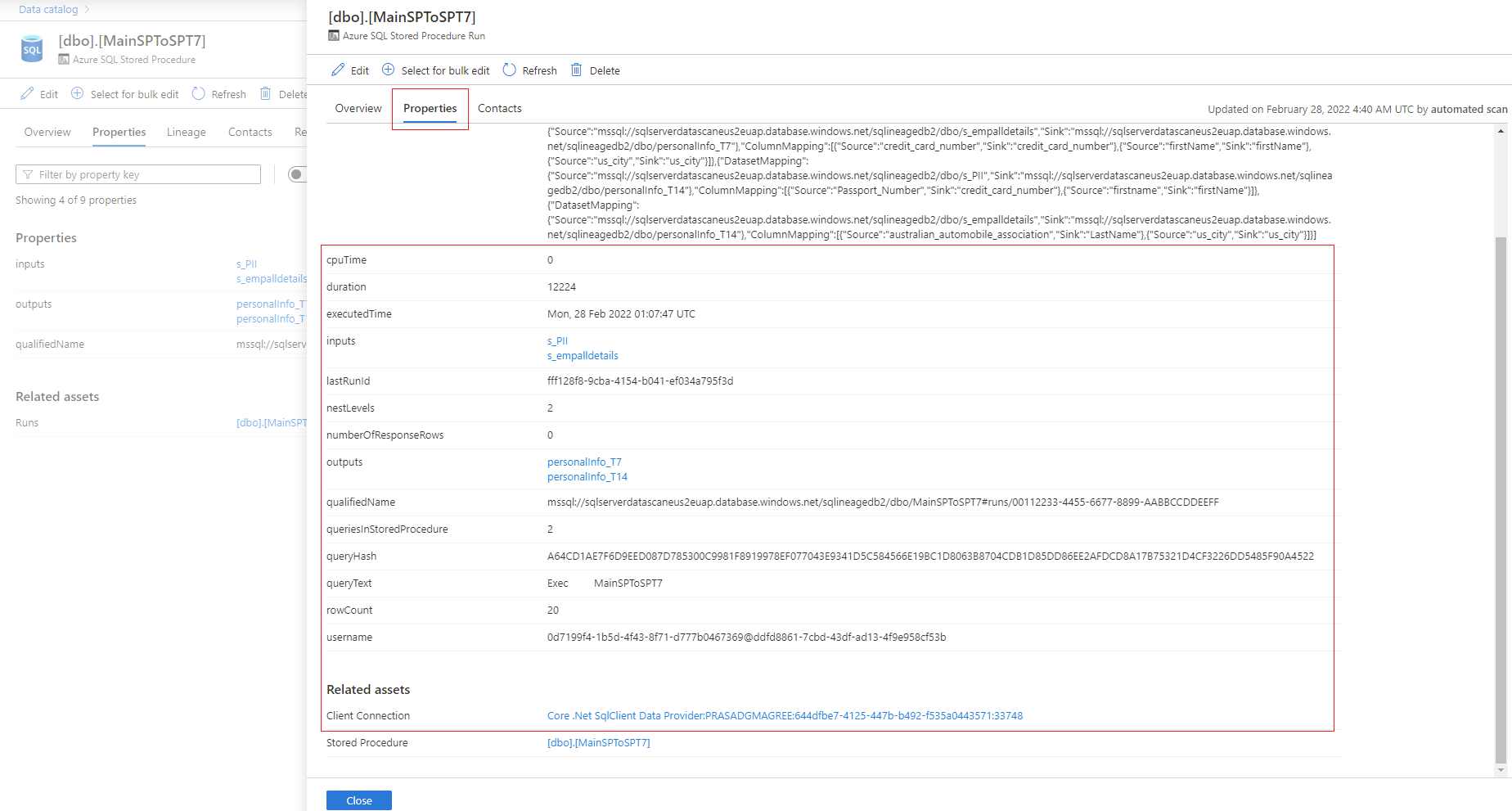

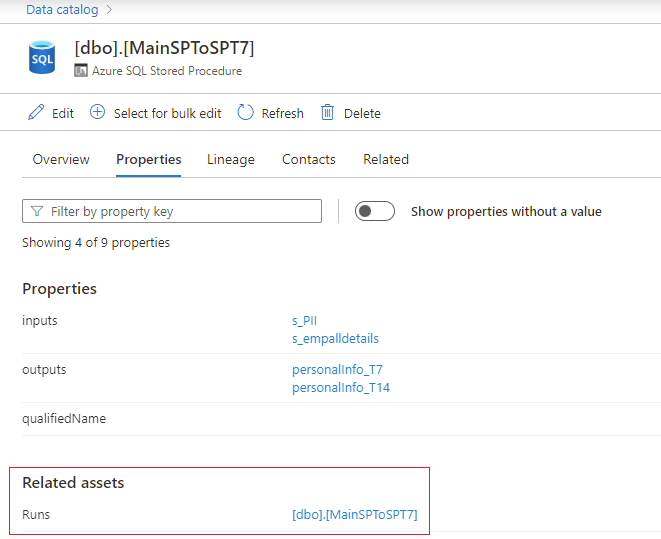

Passare all'asset della stored procedure. Nella scheda Proprietà passare a Asset correlati per ottenere i dettagli di esecuzione più recenti delle stored procedure.

Selezionare il collegamento ipertestuale della stored procedure accanto a Esecuzioni per visualizzare la panoramica dell'esecuzione Azure SQL stored procedure. Passare alla scheda Proprietà per visualizzare informazioni avanzate sul runtime dalla stored procedure, ad esempio executedTime, rowCount e Connessione client.

Risolvere i problemi di estrazione della derivazione per stored procedure

I suggerimenti seguenti consentono di risolvere i problemi relativi alla derivazione:

- Se non viene acquisita alcuna derivazione dopo un'esecuzione corretta dell'estrazione della derivazione , è possibile che nessuna stored procedure sia stata eseguita almeno una volta dopo aver configurato l'analisi.

- La derivazione viene acquisita per le esecuzioni di stored procedure che si verificano dopo la configurazione di un'analisi riuscita. La derivazione dalle esecuzioni di stored procedure precedenti non viene acquisita.

- Se il database elabora carichi di lavoro pesanti con molte esecuzioni di stored procedure, l'estrazione della derivazione filtra solo le esecuzioni più recenti. La stored procedure viene eseguita all'inizio della finestra di sei ore o le istanze di esecuzione che creano un carico di query elevato non verranno estratte. Contattare il supporto tecnico se manca la derivazione da qualsiasi esecuzione di stored procedure.

- Se una stored procedure contiene istruzioni drop o create, non vengono attualmente acquisite in derivazione

Passaggi successivi

Per altre informazioni su Microsoft Purview e sui dati, usare queste guide:

- Concetti per i criteri di proprietario dei dati di Microsoft Purview

- Concetti per i criteri DevOps di Microsoft Purview

- Informazioni sull'applicazione Dati analitici sul patrimonio dati di Microsoft Purview

- Guida dell'utente alla derivazione di Microsoft Purview

- Cercare nella Microsoft Purview Unified Catalog