Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come registrare più origini di Azure e come autenticarle e interagire con esse in Microsoft Purview. Per altre informazioni su Microsoft Purview, vedere l'articolo introduttivo.

Funzionalità supportate

Funzionalità di analisi

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito |

|---|---|---|---|

| Sì | Sì | Sì | Sì |

Altre funzionalità

Per classificazioni, etichette di riservatezza, criteri, derivazione dei dati e visualizzazione dinamica, vedere l'elenco delle funzionalità supportate.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Sarà necessario essere un amministratore dell'origine dati e un lettore dati per registrare un'origine e gestirla nel portale di governance di Microsoft Purview. Per informazioni dettagliate, vedere la pagina Autorizzazioni di Microsoft Purview .

Registrazione

Questa sezione descrive come registrare più origini di Azure in Microsoft Purview usando il portale di governance di Microsoft Purview.

Prerequisiti per la registrazione

Microsoft Purview ha bisogno delle autorizzazioni per poter elencare le risorse in una sottoscrizione o in un gruppo di risorse.

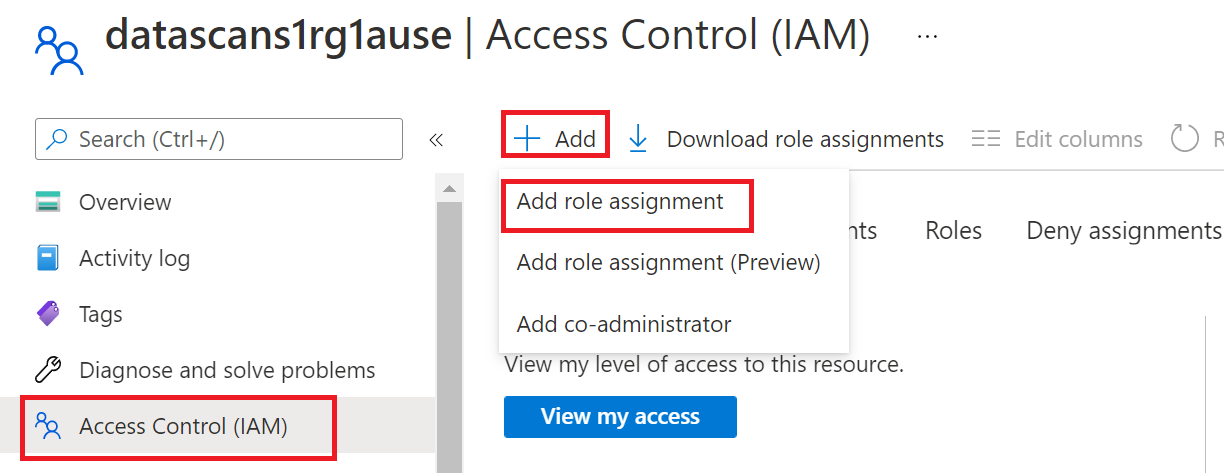

- Passare alla sottoscrizione o al gruppo di risorse nel portale di Azure.

- Selezionare Controllo di accesso (IAM) dal menu a sinistra.

- Selezionare +Aggiungi.

- Nella casella Seleziona input selezionare il ruolo Lettore e immettere il nome dell'account Microsoft Purview (che rappresenta il nome del file MSI).

- Selezionare Salva per completare l'assegnazione di ruolo. In questo modo Microsoft Purview potrà elencare le risorse in una sottoscrizione o in un gruppo di risorse.

Autenticazione per la registrazione

Esistono due modi per configurare l'autenticazione per più origini in Azure:

- Identità gestita

- Entità servizio

È necessario configurare l'autenticazione in ogni risorsa all'interno della sottoscrizione o del gruppo di risorse da registrare e analizzare. I tipi di risorse di archiviazione di Azure (Archiviazione BLOB di Azure e Azure Data Lake Storage Gen2) semplificano l'aggiunta del file MSI o dell'entità servizio a livello di sottoscrizione o gruppo di risorse come lettore di dati del BLOB di archiviazione. Le autorizzazioni vengono quindi incluse in ogni account di archiviazione all'interno di tale sottoscrizione o gruppo di risorse. Per tutti gli altri tipi di risorsa, è necessario applicare il file msi o l'entità servizio a ogni risorsa oppure creare uno script per farlo.

Per informazioni su come aggiungere autorizzazioni per ogni tipo di risorsa all'interno di una sottoscrizione o di un gruppo di risorse, vedere le risorse seguenti:

- Archiviazione BLOB di Azure

- Esplora dati di Azure

- Azure Data Lake Storage Gen1

- Azure Data Lake Storage Gen2

- Pool SQL dedicato di Azure (in precedenza SQL Data Warehouse)

- database SQL di Azure

- Istanza gestita di SQL di Azure

- Azure Synapse Analytics

Passaggi per la registrazione

Aprire il portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Apertura del portale di Azure, ricerca e selezione dell'account Microsoft Purview. Selezione del pulsante del portale di governance di Microsoft Purview .

Selezionare Mappa dati nel menu a sinistra.

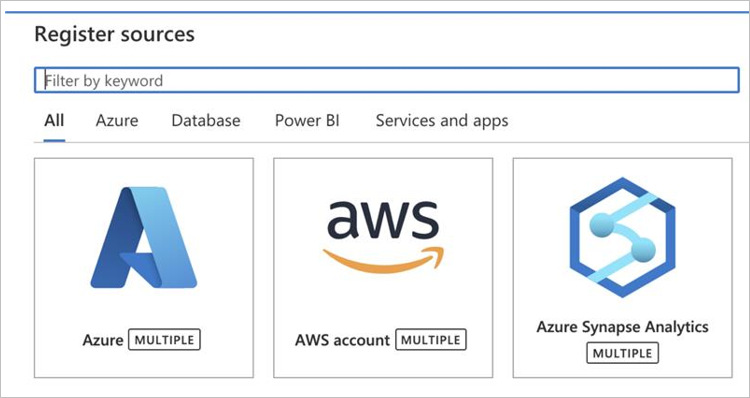

Selezionare Registra.

In Registra origini selezionare Azure (più).

Selezionare Continua.

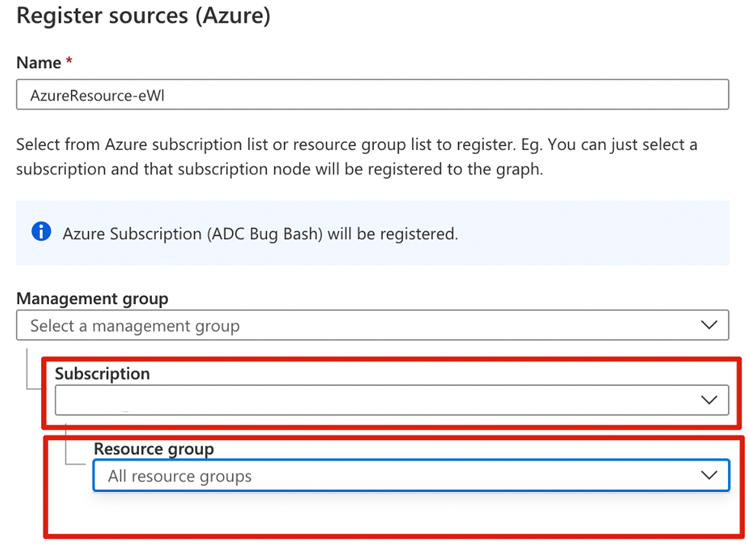

Nella schermata Registra origini (Azure) eseguire le operazioni seguenti:

Nella casella Nome immettere un nome con cui verrà elencata l'origine dati nel catalogo.

Nella casella Gruppo di gestione scegliere facoltativamente un gruppo di gestione in cui filtrare.

Nelle caselle di riepilogo a discesa Sottoscrizione e Gruppo di risorse selezionare rispettivamente una sottoscrizione o un gruppo di risorse specifico. L'ambito di registrazione verrà impostato sulla sottoscrizione o sul gruppo di risorse selezionato.

Selezionare una raccolta dall'elenco.

Selezionare Registra per registrare le origini dati.

Analisi

Importante

Attualmente, l'analisi di più origini di Azure è supportata solo con il runtime di integrazione di Azure, pertanto solo gli account Microsoft Purview che consentono l'accesso pubblico nel firewall possono usare questa opzione.

Seguire la procedura seguente per analizzare più origini di Azure per identificare automaticamente gli asset e classificare i dati. Per altre informazioni sull'analisi in generale, vedere l'introduzione alle analisi e all'inserimento.

Creare ed eseguire l'analisi

Per creare ed eseguire una nuova analisi, eseguire le operazioni seguenti:

Selezionare la scheda Mappa dati nel riquadro sinistro nel portale di governance di Microsoft Purview.

Selezionare l'origine dati registrata.

Selezionare Visualizza dettagli>+ Nuova analisi oppure usare l'icona Analizza azione rapida nel riquadro di origine.

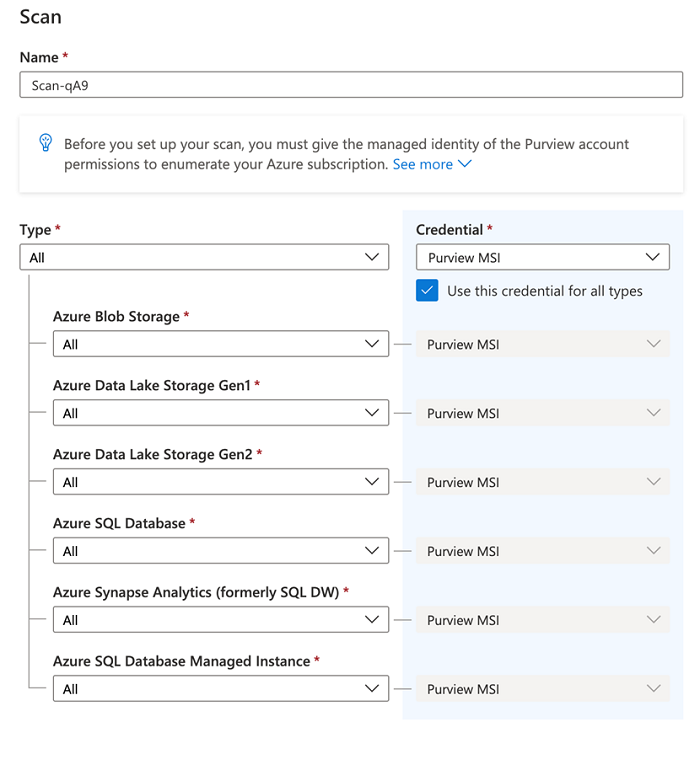

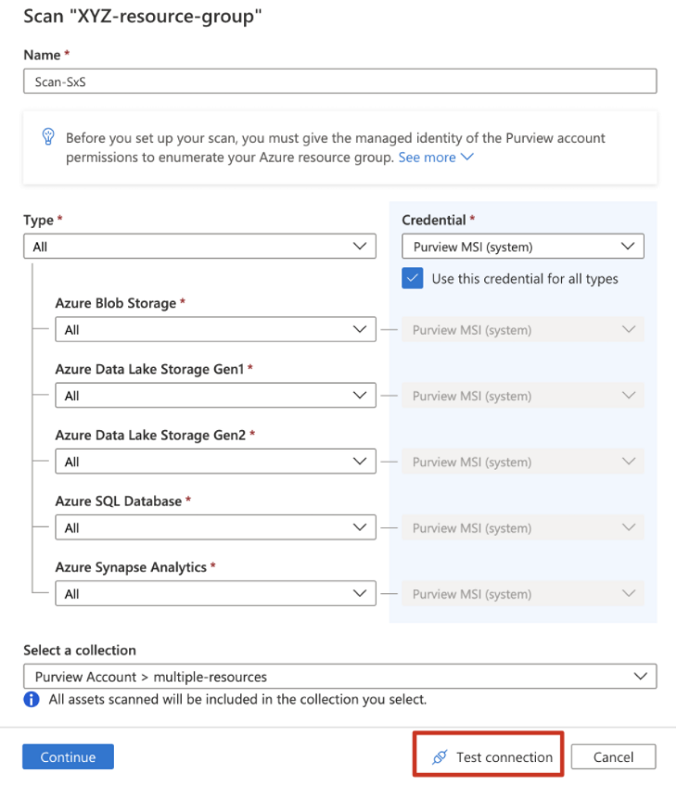

In Nome compilare il nome.

In Tipo selezionare i tipi di risorse da analizzare all'interno dell'origine. Scegliere una di queste opzioni:

- Lasciare che sia Tutto. Questa selezione include tipi di risorse futuri che potrebbero non esistere attualmente all'interno di tale sottoscrizione o gruppo di risorse.

- Usare le caselle per selezionare in modo specifico i tipi di risorse da analizzare. Se si sceglie questa opzione, i tipi di risorse futuri che potrebbero essere creati all'interno di questa sottoscrizione o gruppo di risorse non verranno inclusi per le analisi, a meno che l'analisi non venga modificata in modo esplicito in futuro.

Selezionare le credenziali per connettersi alle risorse all'interno dell'origine dati:

- È possibile selezionare una credenziale a livello padre come file MSI oppure selezionare una credenziale per un particolare tipo di entità servizio. È quindi possibile usare tale credenziale per tutti i tipi di risorse nella sottoscrizione o nel gruppo di risorse.

- È possibile selezionare in modo specifico il tipo di risorsa e applicare credenziali diverse per tale tipo di risorsa.

Ogni credenziale verrà considerata come metodo di autenticazione per tutte le risorse in un tipo specifico. È necessario impostare le credenziali scelte nelle risorse per analizzarle correttamente, come descritto in precedenza in questo articolo.

All'interno di ogni tipo, è possibile selezionare per analizzare tutte le risorse o analizzarne un subset in base al nome:

- Se si lascia l'opzione Tutti, anche le risorse future di quel tipo verranno analizzate nelle esecuzioni di analisi future.

- Se si selezionano account di archiviazione o database SQL specifici, le risorse future di quel tipo create all'interno della sottoscrizione o del gruppo di risorse non verranno incluse per le analisi, a meno che l'analisi non venga modificata in modo esplicito in futuro.

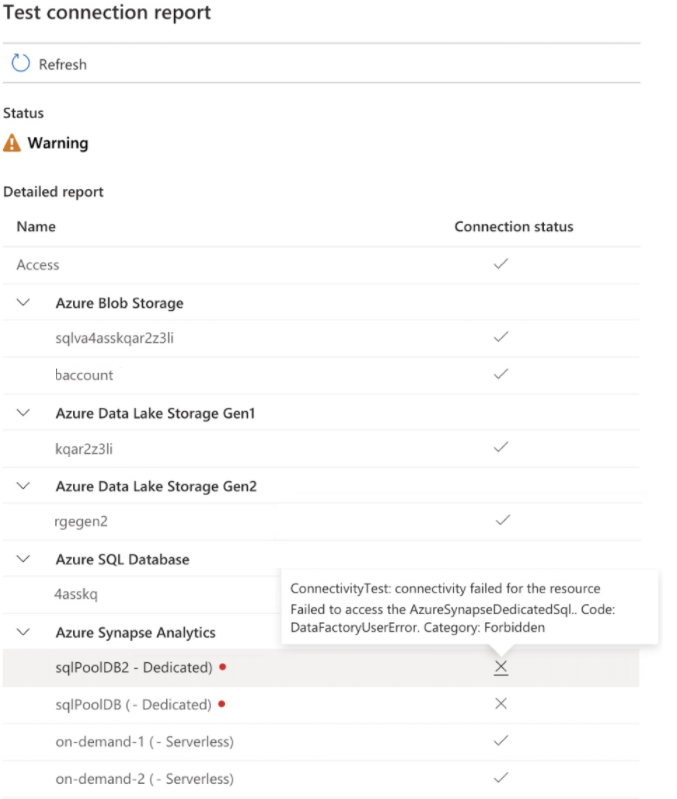

Selezionare Test connessione. Verrà innanzitutto testato l'accesso per verificare se è stato applicato il file MSI di Microsoft Purview come lettore nella sottoscrizione o nel gruppo di risorse. Se viene visualizzato un messaggio di errore, seguire queste istruzioni per risolverlo. Quindi testerà l'autenticazione e la connessione a ognuna delle origini selezionate e genererà un report. Il numero di origini selezionate influirà sul tempo necessario per generare il report. In caso di errore in alcune risorse, il passaggio del mouse sull'icona X visualizzerà il messaggio di errore dettagliato.

Dopo aver superato la connessione di test, selezionare Continua per continuare.

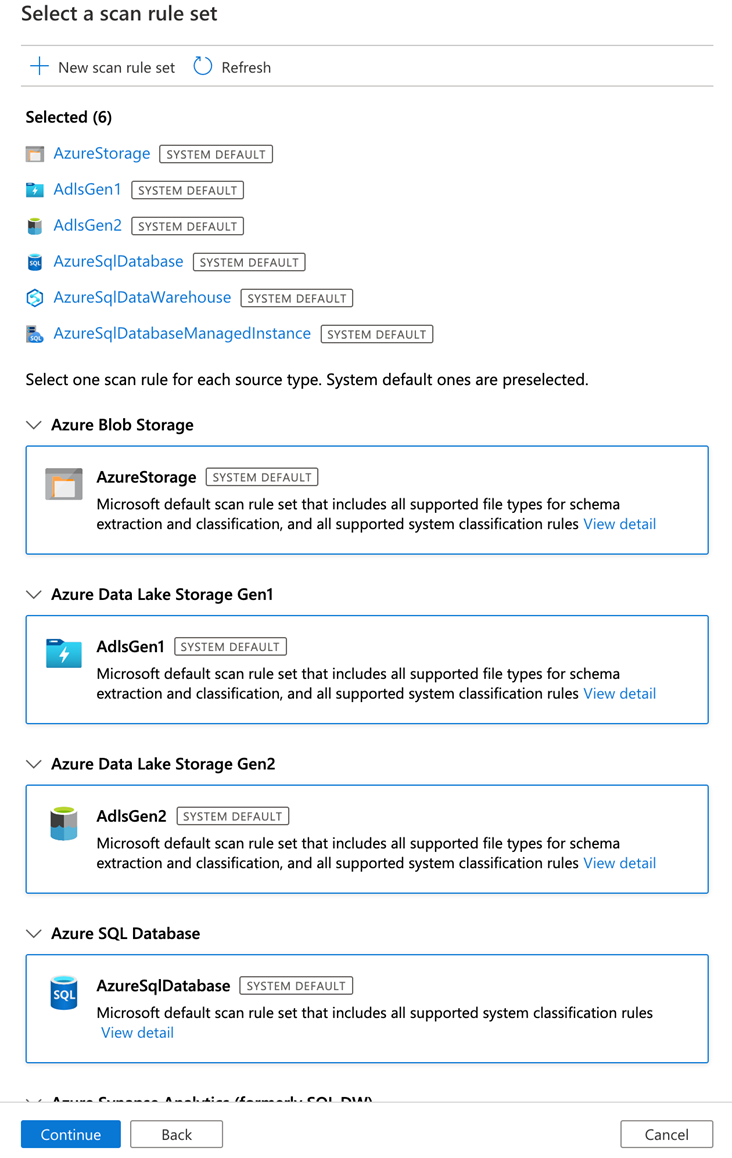

Selezionare set di regole di analisi per ogni tipo di risorsa scelto nel passaggio precedente. È anche possibile creare set di regole di analisi inline.

Scegliere il trigger di analisi. È possibile configurare una pianificazione o eseguire l'analisi una sola volta.

Esaminare l'analisi e selezionare Salva per completare l'installazione.

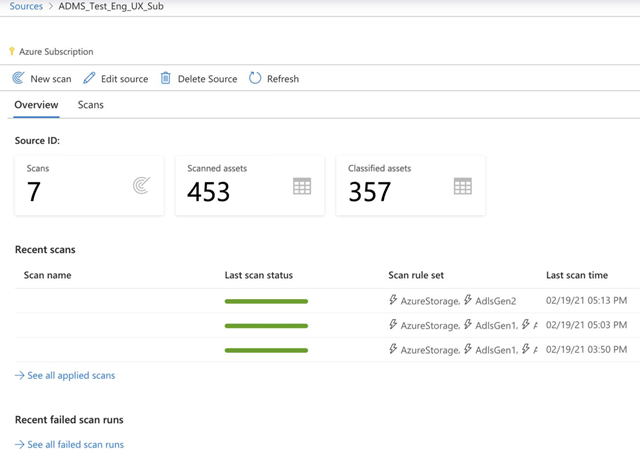

Visualizzare le analisi e le esecuzioni di analisi

Per visualizzare i dettagli dell'origine, selezionare Visualizza dettagli nel riquadro nella sezione Mappa dati .

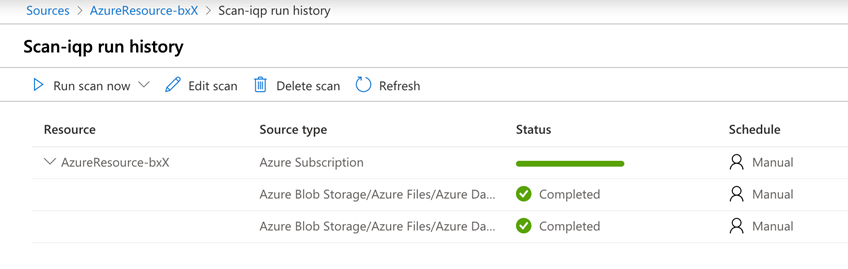

Visualizzare i dettagli di esecuzione dell'analisi accedendo alla pagina Dettagli analisi .

La barra di stato è un breve riepilogo dello stato in esecuzione delle risorse figlio. Viene visualizzato a livello di sottoscrizione o di gruppo di risorse. I colori hanno i significati seguenti:

- Verde: l'analisi ha avuto esito positivo.

- Rosso: l'analisi non è riuscita.

- Grigio: l'analisi è ancora in corso.

È possibile selezionare ogni analisi per visualizzare dettagli più fini.

Visualizzare un riepilogo delle recenti esecuzioni di analisi non riuscite nella parte inferiore dei dettagli di origine. È anche possibile visualizzare dettagli più granulari su queste esecuzioni.

Gestire le analisi: modificare, eliminare o annullare

Per gestire un'analisi, eseguire le operazioni seguenti:

Passare al centro di gestione.

Selezionare Origini dati nella sezione Origini e analisi e quindi selezionare l'origine dati desiderata.

Selezionare l'analisi da gestire. In seguito:

- È possibile modificare l'analisi selezionando Modifica.

- È possibile eliminare l'analisi selezionando Elimina.

- Se l'analisi è in esecuzione, è possibile annullarla selezionando Annulla.

Criteri

I tipi di criteri seguenti sono supportati in questa risorsa dati da Microsoft Purview:

Prerequisiti dei criteri di accesso per gli account di archiviazione di Azure

Per poter applicare criteri da Microsoft Purview, è necessario configurare prima le origini dati in un gruppo di risorse o in una sottoscrizione. Le istruzioni variano in base al tipo di origine dati. Verificare se supportano i criteri di Microsoft Purview e, in tal caso, le istruzioni specifiche per abilitarli, sotto il collegamento Criteri di accesso nel documento connettore Microsoft Purview.

Configurare l'account Microsoft Purview per i criteri

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare l'imposizione dei criteri dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. Per abilitare l'imposizione dei criteri dati, è necessario un set di autorizzazioni. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare l'imposizione dei criteri di dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa e di privilegi specifici di Microsoft Purview:

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso di Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

Per configurare le autorizzazioni del controllo degli accessi in base al ruolo di Azure, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali Microsoft Entra utenti, gruppi ed entità servizio contengono o ereditano il ruolo di proprietario di IAM per la risorsa.

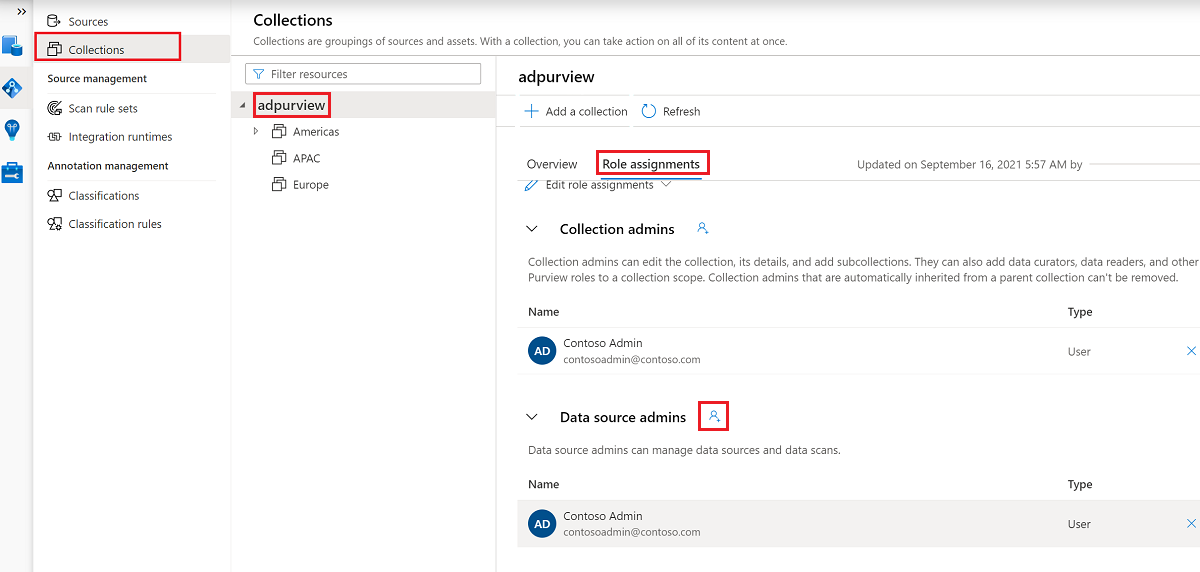

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche Microsoft Entra utenti o gruppi durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori directory in Microsoft Entra ID. Si tratta di un'autorizzazione comune per gli utenti in un tenant di Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per l'applicazione dei criteri dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

Registrare l'origine dati in Microsoft Purview per l'applicazione dei criteri di dati

La sottoscrizione o il gruppo di risorse di Azure deve essere registrato prima con Microsoft Purview prima di poter creare criteri di accesso. Per registrare la risorsa, seguire le sezioni Prerequisiti e Registrazione di questa guida:

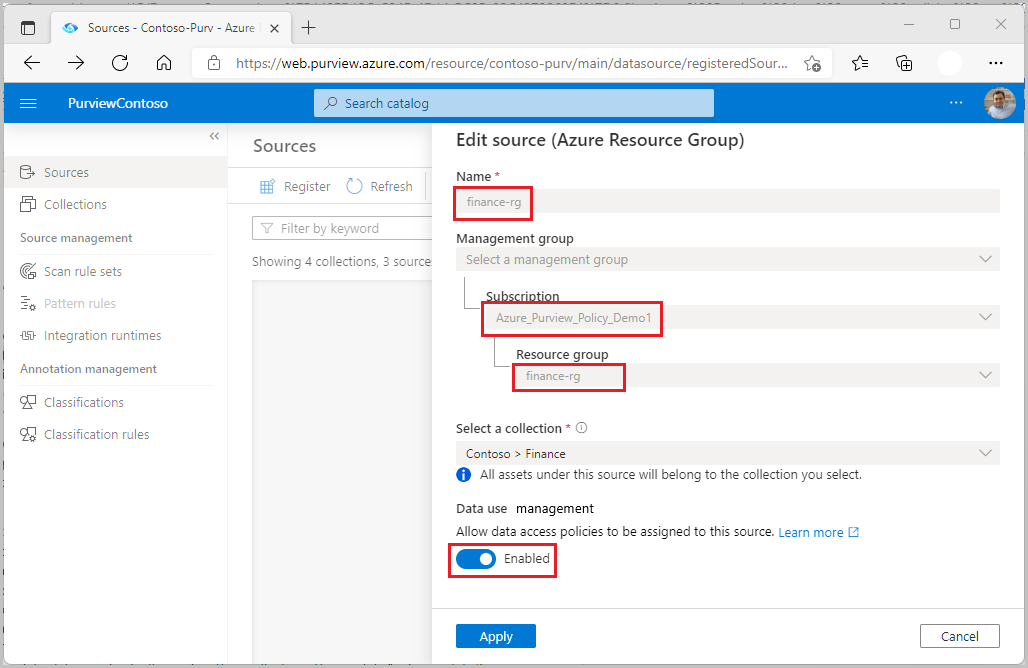

Dopo aver registrato la risorsa dati, sarà necessario abilitare l'imposizione dei criteri dati. Si tratta di un prerequisito prima di poter creare criteri nella risorsa dati. L'imposizione dei criteri di dati può influire sulla sicurezza dei dati, in quanto delega a determinati ruoli di Microsoft Purview che gestiscono l'accesso alle origini dati. Esaminare le procedure di sicurezza correlate all'imposizione dei criteri di dati in questa guida: Come abilitare l'imposizione dei criteri di dati

Dopo che l'origine dati ha impostato l'opzione Imposizione criteri dati su Abilitato, sarà simile a questo screenshot:

Creare un criterio

Per creare criteri di accesso in un intero gruppo di risorse o sottoscrizione di Azure, seguire queste guide:

- Criteri DevOps relativi a tutte le origini in una sottoscrizione o in un gruppo di risorse

- Effettuare il provisioning dell'accesso in lettura/modifica a tutte le origini in una sottoscrizione o in un gruppo di risorse

Passaggi successivi

Dopo aver registrato l'origine, seguire le guide seguenti per altre informazioni su Microsoft Purview e i dati.