Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo illustra come registrare e Istanza gestita di SQL di Azure, nonché come eseguire l'autenticazione e interagire con i Istanza gestita di SQL di Azure in Microsoft Purview. Per altre informazioni su Microsoft Purview, vedere l'articolo introduttivo.

Funzionalità supportate

Funzionalità di analisi

| Estrazione dei metadati | Analisi completa | Analisi incrementale | Analisi con ambito |

|---|---|---|---|

| Sì | Sì | Sì | Sì |

Altre funzionalità

Per classificazioni, etichette di riservatezza, criteri, derivazione dei dati e visualizzazione dinamica, vedere l'elenco delle funzionalità supportate.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un account Microsoft Purview attivo.

Sarà necessario essere un amministratore dell'origine dati e un lettore dati per registrare un'origine e gestirla nel portale di governance di Microsoft Purview. Per informazioni dettagliate, vedere la pagina Autorizzazioni di Microsoft Purview .

Configurare l'endpoint pubblico in Istanza gestita di SQL di Azure

Nota

È ora supportata l'analisi Azure SQL istanze gestite tramite la connessione privata usando gli endpoint privati di inserimento di Microsoft Purview e una macchina virtuale di runtime di integrazione self-hosted. Per altre informazioni sui prerequisiti, vedere Connettersi a Microsoft Purview e analizzare le origini dati in modo privato e sicuro

Registrazione

Questa sezione descrive come registrare un Istanza gestita di SQL di Azure in Microsoft Purview usando il portale di governance di Microsoft Purview.

Autenticazione per la registrazione

Se è necessario creare una nuova autenticazione, è necessario autorizzare l'accesso al database a database SQL Istanza gestita di SQL. Attualmente Microsoft Purview supporta tre metodi di autenticazione:

Identità gestita assegnata dal sistema o dall'utente per la registrazione

Nota

Se si usano endpoint privati per connettersi a Microsoft Purview, l'identità gestita non è supportata.

È possibile usare l'identità gestita assegnata dal sistema (SAMI) di Microsoft Purview o un'identità gestita assegnata dall'utente per l'autenticazione . Entrambe le opzioni consentono di assegnare l'autenticazione direttamente a Microsoft Purview, come per qualsiasi altro utente, gruppo o entità servizio. L'identità gestita assegnata dal sistema Microsoft Purview viene creata automaticamente quando viene creato l'account e ha lo stesso nome dell'account Microsoft Purview. Un'identità gestita assegnata dall'utente è una risorsa che può essere creata in modo indipendente. Per crearne uno, è possibile seguire la guida all'identità gestita assegnata dall'utente.

È possibile trovare l'ID oggetto identità gestita nel portale di Azure seguendo questa procedura:

Per l'identità gestita assegnata dal sistema dell'account Microsoft Purview:

- Aprire il portale di Azure e passare all'account Microsoft Purview.

- Selezionare la scheda Proprietà nel menu a sinistra.

- Selezionare il valore dell'ID oggetto Identità gestita e copiarlo.

Per l'identità gestita assegnata dall'utente (anteprima):

- Aprire il portale di Azure e passare all'account Microsoft Purview.

- Selezionare la scheda Identità gestite nel menu a sinistra

- Selezionare le identità gestite assegnate dall'utente, selezionare l'identità prevista per visualizzare i dettagli.

- L'ID oggetto (entità) viene visualizzato nella sezione panoramica essenziale.

L'identità gestita avrà bisogno dell'autorizzazione per ottenere i metadati per il database, gli schemi e le tabelle e per eseguire query sulle tabelle per la classificazione.

- Creare un utente Microsoft Entra in Istanza gestita di SQL di Azure seguendo i prerequisiti e l'esercitazione su Creare utenti indipendenti mappati alle identità Microsoft Entra

- Assegnare

db_datareaderl'autorizzazione all'identità.

Entità servizio da registrare

Sono disponibili diversi passaggi per consentire a Microsoft Purview di usare l'entità servizio per analizzare il Istanza gestita di SQL di Azure.

Creare o usare un'entità servizio esistente

Per usare un'entità servizio, è possibile usarne una esistente o crearne una nuova. Se si intende usare un'entità servizio esistente, passare al passaggio successivo. Se è necessario creare una nuova entità servizio, seguire questa procedura:

- Passare al portale di Azure.

- Selezionare Microsoft Entra ID dal menu a sinistra.

- Selezionare Registrazioni app.

- Selezionare + Registrazione nuova applicazione.

- Immettere un nome per l'applicazione (il nome dell'entità servizio).

- Selezionare Account solo in questa directory organizzativa.

- Per URI di reindirizzamento selezionare Web e immettere qualsiasi URL desiderato. non deve essere reale o lavorare.

- Quindi selezionare Registra.

Configurare l'autenticazione Microsoft Entra nell'account del database

L'entità servizio deve disporre dell'autorizzazione per ottenere metadati per il database, gli schemi e le tabelle. Deve anche essere in grado di eseguire query sulle tabelle per l'esempio per la classificazione.

- Configurare e gestire l'autenticazione Microsoft Entra con Azure SQL

- Creare un utente Microsoft Entra in Istanza gestita di SQL di Azure seguendo i prerequisiti e l'esercitazione su Creare utenti indipendenti mappati alle identità Microsoft Entra

- Assegnare

db_datareaderl'autorizzazione all'identità.

Aggiungere l'entità servizio all'insieme di credenziali delle chiavi e alle credenziali di Microsoft Purview

È necessario ottenere l'ID applicazione e il segreto dell'entità servizio:

- Passare all'entità servizio nel portale di Azure

- Copiare i valori id applicazione (client) da Panoramica e Segreto client da Certificati & segreti.

- Passare all'insieme di credenziali delle chiavi

- Selezionare i segreti delle impostazioni >

- Selezionare + Genera/Importa e immettere il Nome di propria scelta e Valore come segreto client dall'entità servizio

- Selezionare Crea per completare

- Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, è necessario creare una nuova connessione all'insieme di credenziali delle chiavi

- Infine, creare una nuova credenziale usando l'entità servizio per configurare l'analisi.

Autenticazione SQL per la registrazione

Nota

Solo l'account di accesso principale a livello di server (creato dal processo di provisioning) o i membri del ruolo del loginmanager database nel database master possono creare nuovi account di accesso. Dopo circa 15 minuti dalla concessione dell'autorizzazione, l'account Microsoft Purview deve disporre delle autorizzazioni appropriate per poter analizzare le risorse.

È possibile seguire le istruzioni in CREATE LOGIN per creare un account di accesso per Istanza gestita di SQL di Azure se l'account di accesso non è disponibile. Per i passaggi successivi sono necessari nome utente e password .

- Passare all'insieme di credenziali delle chiavi nel portale di Azure

- Selezionare i segreti delle impostazioni >

- Selezionare + Genera/Importa e immettere nome e valore come password dal Istanza gestita di SQL di Azure

- Selezionare Crea per completare

- Se l'insieme di credenziali delle chiavi non è ancora connesso a Microsoft Purview, è necessario creare una nuova connessione all'insieme di credenziali delle chiavi

- Infine, creare una nuova credenziale usando il nome utente e la password per configurare l'analisi.

Passaggi per la registrazione

Aprire il portale di governance di Microsoft Purview:

- Passare direttamente all'account https://web.purview.azure.com Microsoft Purview e selezionarlo.

- Apertura del portale di Azure, ricerca e selezione dell'account Microsoft Purview. Selezionare il pulsante Portale di governance di Microsoft Purview .

Passare alla mappa dati.

Selezionare Registra

Selezionare Istanza gestita di SQL di Azure e quindi Continua.

Selezionare Dalla sottoscrizione di Azure selezionare la sottoscrizione appropriata nella casella di riepilogo a discesa Sottoscrizione di Azure e il server appropriato nella casella di riepilogo a discesa Nome server.

Specificare il nome di dominio completo e il numero di portadell'endpoint pubblico. Selezionare quindi Registra per registrare l'origine dati.

Per esempio:

foobar.public.123.database.windows.net,3342

Analisi

Seguire la procedura seguente per analizzare un Istanza gestita di SQL di Azure per identificare automaticamente gli asset e classificare i dati. Per altre informazioni sull'analisi in generale, vedere l'introduzione alle analisi e all'inserimento.

Creare ed eseguire l'analisi

Per creare ed eseguire una nuova analisi, seguire questa procedura:

Selezionare la scheda Mappa dati nel riquadro sinistro nel portale di governance di Microsoft Purview.

Selezionare l'origine Istanza gestita di SQL di Azure registrata.

Selezionare Nuova analisi

Scegliere il runtime di integrazione di Azure se l'origine è accessibile pubblicamente, un runtime di integrazione della rete virtuale gestita se si usa una rete virtuale gestita o un runtime di integrazione self-hosted supportato da standard o kubernetes se l'origine si trova in una rete virtuale privata. Per altre informazioni sul runtime di integrazione da usare, vedere l'articolo scegliere la configurazione corretta del runtime di integrazione.

Selezionare le credenziali per connettersi all'origine dati.

È possibile definire l'ambito dell'analisi per tabelle specifiche scegliendo gli elementi appropriati nell'elenco.

Selezionare quindi un set di regole di analisi. È possibile scegliere tra i set di regole personalizzati predefiniti del sistema o esistenti oppure creare un nuovo set di regole inline.

Scegliere il trigger di analisi. È possibile configurare una pianificazione o eseguire l'analisi una sola volta.

Esaminare l'analisi e selezionare Salva ed esegui.

Se si verificano problemi di connessione all'origine dati o si esegue l'analisi, vedere la guida alla risoluzione dei problemi per le analisi e le connessioni.

Visualizzare le analisi e le esecuzioni di analisi

Per visualizzare le analisi esistenti:

- Passare al portale di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

- Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

- Selezionare l'analisi con i risultati che si desidera visualizzare. Il riquadro mostra tutte le esecuzioni di analisi precedenti, insieme allo stato e alle metriche per ogni esecuzione dell'analisi.

- Selezionare l'ID di esecuzione per controllare i dettagli dell'esecuzione dell'analisi.

Gestire le analisi

Per modificare, annullare o eliminare un'analisi:

Passare al portale di Microsoft Purview. Nel riquadro sinistro selezionare Mappa dati.

Selezionare l'origine dati. È possibile visualizzare un elenco di analisi esistenti nell'origine dati in Analisi recenti oppure è possibile visualizzare tutte le analisi nella scheda Analisi .

Selezionare l'analisi da gestire. È quindi possibile eseguire automaticamente le seguenti azioni:

- Modificare l'analisi selezionando Modifica analisi.

- Annullare un'analisi in corso selezionando Annulla esecuzione analisi.

- Eliminare l'analisi selezionando Elimina analisi.

Nota

- L'eliminazione dell'analisi non elimina gli asset del catalogo creati dalle analisi precedenti.

Configurare i criteri di accesso

In questa risorsa dati sono supportati i tipi di criteri di Microsoft Purview seguenti:

Prerequisiti dei criteri di accesso in Azure SQL MI

- Creare un nuovo Azure SQL MI o usarne uno esistente in una delle aree attualmente disponibili per questa funzionalità. È possibile seguire questa guida per creare un nuovo Azure SQL MI.

Supporto dell'area

Sono supportate tutte le aree di Microsoft Purview .

L'applicazione dei criteri di Microsoft Purview è disponibile solo nelle aree seguenti per Azure SQL MI:

Cloud pubblico:

- Stati Uniti orientali

- Stati Uniti orientali2

- Stati Uniti centro-meridionali

- Stati Uniti centro-occidentali

- Stati Uniti occidentali3

- Canada centrale

- Brasile meridionale

- Europa occidentale

- Europa settentrionale

- Francia centrale

- Regno Unito meridionale

- Sudafrica settentrionale

- India centrale

- Asia sud-orientale

- Asia orientale

- Australia orientale

configurazione dell'mi Azure SQL

Questa sezione illustra come configurare Azure SQL MI per rispettare i criteri di Microsoft Purview. Verificare prima di tutto se Azure SQL'interfaccia della riga di comando è configurata per l'endpoint pubblico o privato. Questa guida illustra come eseguire questa operazione.

Configurazione per l'endpoint pubblico dell'mi utente SQL

Se Azure SQL MI è configurato per l'endpoint pubblico, seguire questa procedura:

Configurare un Microsoft Entra Amministrazione. In portale di Azure passare all'interfaccia della riga di comando Azure SQL e quindi passare a MICROSOFT ENTRA ID nel menu laterale (in precedenza denominato amministratore di Active Directory). Impostare un nome Amministrazione e quindi selezionare Salva.

Passare quindi a Identità nel menu laterale. In Stato di controllo identità gestita assegnata dal sistema su Sì e quindi selezionare Salva. Vedere lo screenshot:

Configurazione per l'endpoint privato dell'interfaccia utente di SQL

Se Azure SQL'interfaccia della riga di comando è configurata per l'uso dell'endpoint privato, eseguire gli stessi passaggi descritti nella configurazione per l'endpoint pubblico e, inoltre, eseguire le operazioni seguenti:

Passare al gruppo di sicurezza di rete (NSG) associato all'interfaccia della riga di comando Azure SQL.

Aggiungere una regola di sicurezza in uscita simile a quella nello screenshot seguente. Destination = Service Tag, Destination service tag = MicrosoftPurviewPolicyDistribution, Service = HTTPS, Action = Allow. Assicurarsi anche che la priorità di questa regola sia inferiore a quella della regola deny_all_outbound .

Configurare l'account Microsoft Purview per i criteri

Registrare l'origine dati in Microsoft Purview

Prima di creare un criterio in Microsoft Purview per una risorsa dati, è necessario registrare tale risorsa dati in Microsoft Purview Studio. Le istruzioni relative alla registrazione della risorsa dati sono disponibili più avanti in questa guida.

Nota

I criteri di Microsoft Purview si basano sul percorso arm della risorsa dati. Se una risorsa dati viene spostata in un nuovo gruppo di risorse o sottoscrizione, sarà necessario deregistrarla e quindi registrarla di nuovo in Microsoft Purview.

Configurare le autorizzazioni per abilitare l'imposizione dei criteri dati nell'origine dati

Dopo aver registrato una risorsa, ma prima di poter creare un criterio in Microsoft Purview per tale risorsa, è necessario configurare le autorizzazioni. Per abilitare l'imposizione dei criteri dati, è necessario un set di autorizzazioni. Questo vale per le origini dati, i gruppi di risorse o le sottoscrizioni. Per abilitare l'imposizione dei criteri di dati, è necessario disporre di privilegi specifici di Gestione identità e accesso (IAM) per la risorsa e di privilegi specifici di Microsoft Purview:

È necessario disporre di una delle combinazioni di ruoli IAM seguenti nel percorso di Azure Resource Manager della risorsa o in qualsiasi altro elemento padre, ovvero usando l'ereditarietà delle autorizzazioni IAM:

- Proprietario di IAM

- Collaboratore IAM e Amministratore accesso utente di IAM

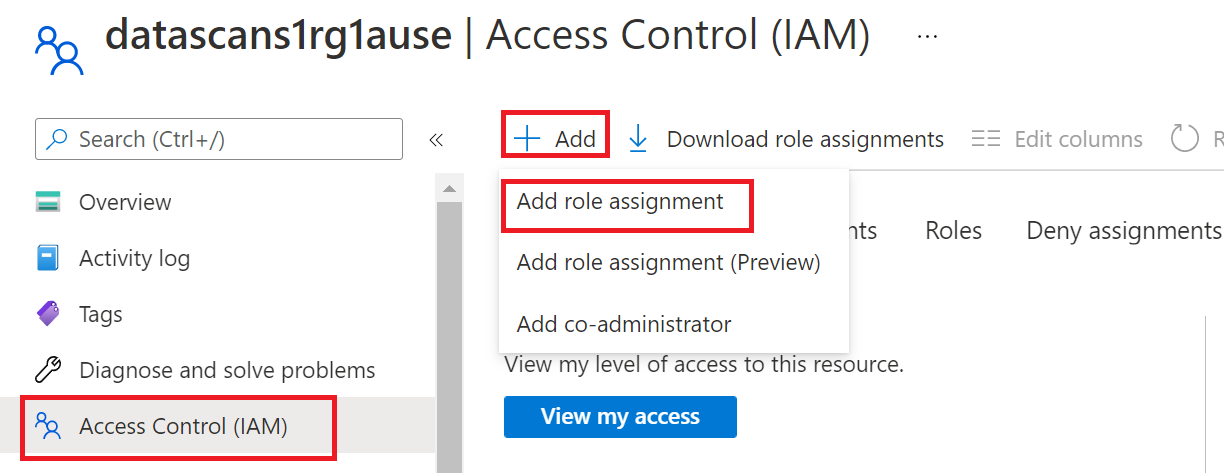

Per configurare le autorizzazioni del controllo degli accessi in base al ruolo di Azure, seguire questa guida. Lo screenshot seguente mostra come accedere alla sezione Controllo di accesso nel portale di Azure per la risorsa dati per aggiungere un'assegnazione di ruolo.

Nota

Il ruolo proprietario di IAM per una risorsa dati può essere ereditato da un gruppo di risorse padre, una sottoscrizione o un gruppo di gestione della sottoscrizione. Controllare quali Microsoft Entra utenti, gruppi ed entità servizio contengono o ereditano il ruolo di proprietario di IAM per la risorsa.

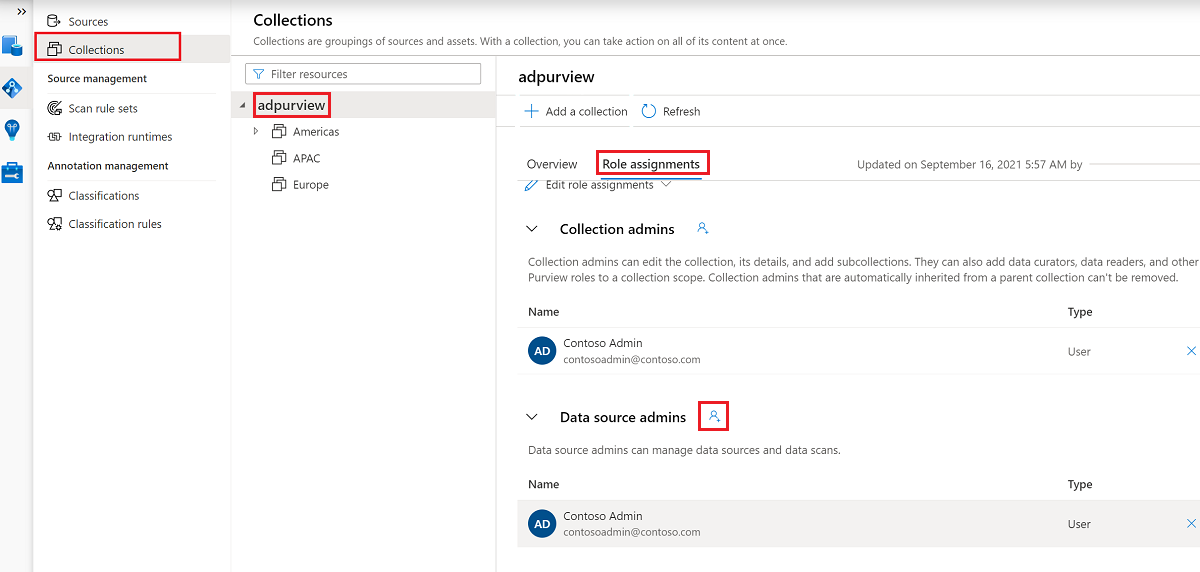

È anche necessario avere il ruolo di amministratore dell'origine dati di Microsoft Purview per la raccolta o una raccolta padre (se l'ereditarietà è abilitata). Per altre informazioni, vedere la guida sulla gestione delle assegnazioni di ruolo di Microsoft Purview.

Lo screenshot seguente mostra come assegnare il ruolo di amministratore dell'origine dati a livello di raccolta radice.

Configurare le autorizzazioni di Microsoft Purview per creare, aggiornare o eliminare i criteri di accesso

Per creare, aggiornare o eliminare criteri, è necessario ottenere il ruolo Autore criteri in Microsoft Purview a livello di raccolta radice:

- Il ruolo Autore criteri può creare, aggiornare ed eliminare i criteri DevOps e Proprietario dati.

- Il ruolo Autore criteri può eliminare i criteri di accesso self-service.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Il ruolo di autore dei criteri deve essere configurato a livello di raccolta radice.

Inoltre, per eseguire facilmente ricerche Microsoft Entra utenti o gruppi durante la creazione o l'aggiornamento dell'oggetto di un criterio, è possibile ottenere l'autorizzazione Lettori directory in Microsoft Entra ID. Si tratta di un'autorizzazione comune per gli utenti in un tenant di Azure. Senza l'autorizzazione Lettore di directory, l'autore dei criteri dovrà digitare il nome utente o il messaggio di posta elettronica completo per tutte le entità incluse nell'oggetto di un criterio dati.

Configurare le autorizzazioni di Microsoft Purview per la pubblicazione dei criteri proprietario dei dati

I criteri del proprietario dei dati consentono controlli e saldi se si assegnano i ruoli di autore dei criteri di Microsoft Purview e amministratore dell'origine dati a persone diverse nell'organizzazione. Prima che i criteri di proprietario dei dati abbiano effetto, una seconda persona (amministratore dell'origine dati) deve esaminarlo e approvarlo in modo esplicito pubblicandolo. Questo non si applica ai criteri di accesso self-service o DevOps perché la pubblicazione è automatica quando tali criteri vengono creati o aggiornati.

Per pubblicare un criterio proprietario dei dati, è necessario ottenere il ruolo di amministratore dell'origine dati in Microsoft Purview a livello di raccolta radice.

Per altre informazioni sulla gestione delle assegnazioni di ruolo di Microsoft Purview, vedere Creare e gestire raccolte nel Microsoft Purview Data Map.

Nota

Per pubblicare i criteri proprietario dei dati, il ruolo di amministratore dell'origine dati deve essere configurato a livello di raccolta radice.

Delegare la responsabilità del provisioning dell'accesso ai ruoli in Microsoft Purview

Dopo aver abilitato una risorsa per l'applicazione dei criteri dati, qualsiasi utente di Microsoft Purview con il ruolo Autore criteri a livello di raccolta radice può effettuare il provisioning dell'accesso a tale origine dati da Microsoft Purview.

Nota

Qualsiasi amministratore della raccolta radice di Microsoft Purview può assegnare nuovi utenti ai ruoli di autore dei criteri radice. Qualsiasi amministratore della raccolta può assegnare nuovi utenti a un ruolo di amministratore dell'origine dati nella raccolta. Ridurre al minimo e controllare attentamente gli utenti che detengono i ruoli amministratore della raccolta Di Microsoft Purview, Amministratore origine dati o Autore criteri .

Se viene eliminato un account Microsoft Purview con criteri pubblicati, tali criteri smetteranno di essere applicati entro un periodo di tempo che dipende dall'origine dati specifica. Questa modifica può avere implicazioni sia sulla sicurezza che sulla disponibilità dell'accesso ai dati. I ruoli Collaboratore e Proprietario in IAM possono eliminare gli account Microsoft Purview. È possibile controllare queste autorizzazioni passando alla sezione Controllo di accesso (IAM) per l'account Microsoft Purview e selezionando Assegnazioni di ruolo. È anche possibile usare un blocco per impedire l'eliminazione dell'account Microsoft Purview tramite blocchi Resource Manager.

Registrare le origini dati in Microsoft Purview

L'origine dati Istanza gestita di SQL di Azure deve essere registrata prima con Microsoft Purview, prima di poter creare criteri di accesso. È possibile seguire le sezioni "Prerequisiti" e "Registrare l'origine dati" in questa guida:

Registrare ed analizzare Azure SQL MI

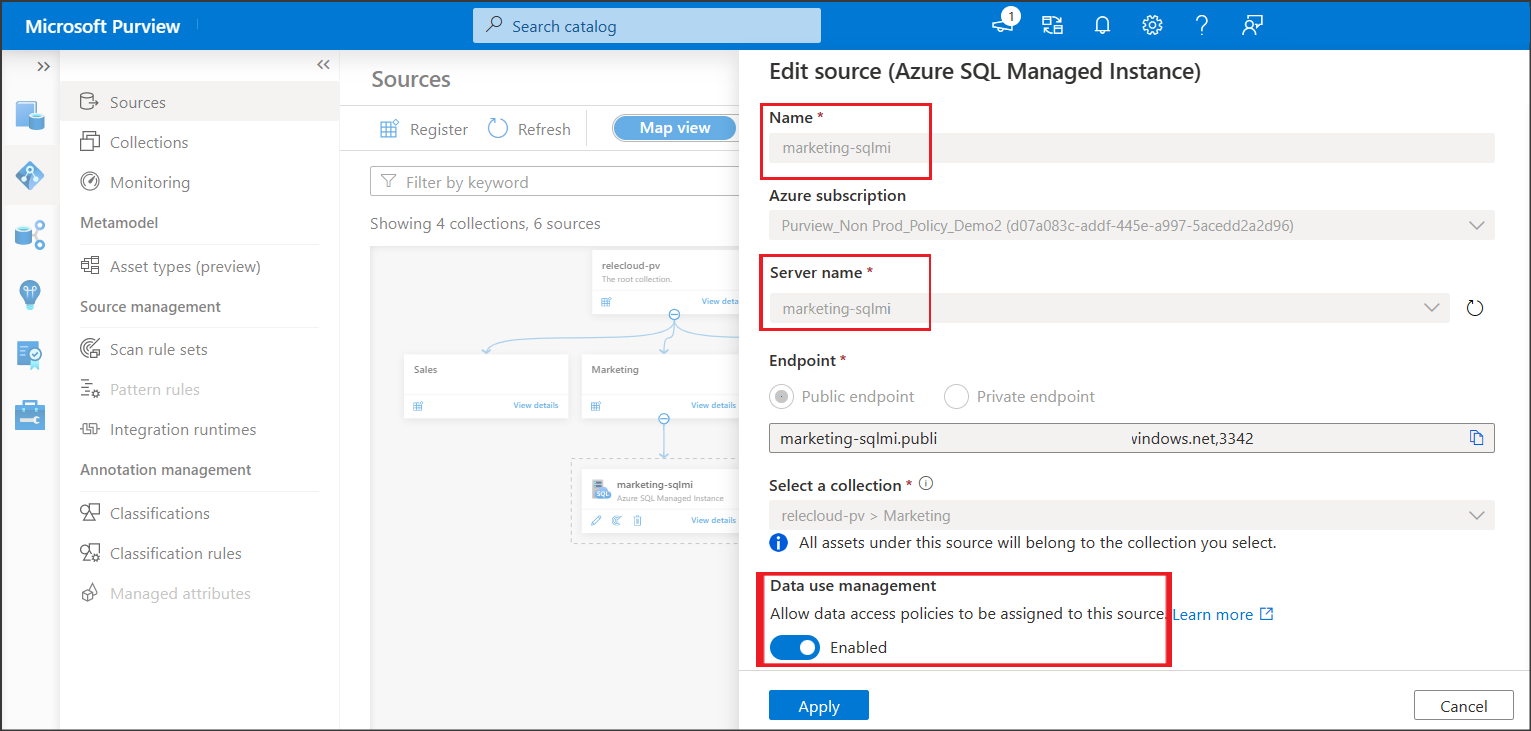

Dopo aver registrato le risorse, sarà necessario abilitare l'imposizione dei criteri di dati (in precedenza Gestione utilizzo dati). L'applicazione dei criteri di dati richiede determinate autorizzazioni e può influire sulla sicurezza dei dati, in quanto delega a determinati ruoli di Microsoft Purview la possibilità di gestire l'accesso alle origini dati. Esaminare le procedure di sicurezza correlate all'imposizione dei criteri di dati in questa guida: Come abilitare l'imposizione dei criteri di dati

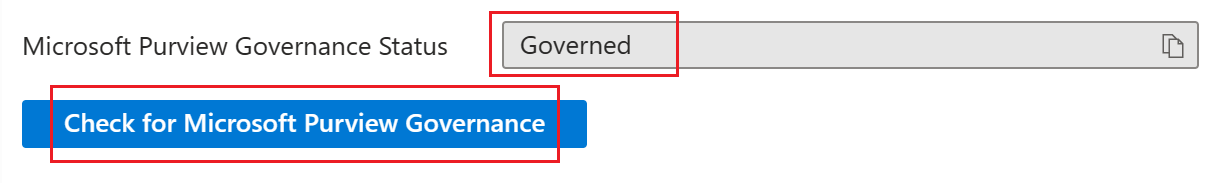

Quando l'origine dati ha l'interruttore Imposizione dei criteri di datiabilitato, sarà simile a questo screenshot. In questo modo i criteri di accesso verranno usati con l'origine dati specificata

Tornare al portale di Azure per Azure SQL database per verificare che sia ora regolato da Microsoft Purview:

Accedere al portale di Azure tramite questo collegamento.

Selezionare il Azure SQL Server da configurare.

Passare a Microsoft Entra ID nel riquadro sinistro.

Scorrere verso il basso fino ai criteri di accesso di Microsoft Purview.

Selezionare il pulsante Per verificare la governance di Microsoft Purview. Attendere l'elaborazione della richiesta, che potrebbe richiedere alcuni minuti.

Verificare che lo stato della governance di Microsoft Purview sia Governato. Si noti che potrebbero essere necessari alcuni minuti dopo l'abilitazione dell'applicazione dei criteri di dati in Microsoft Purview per il riflesso dello stato corretto.

Nota

Se si disabilita l'imposizione dei criteri di dati per questo Azure SQL'origine dati del database in Microsoft Purview, selezionare Verifica la governance di Microsoft Purview per l'aggiornamento dello stato di governance di Microsoft Purview a Non regolamentato. Questo passaggio deve essere eseguito per l'origine dati interessata ogni volta che viene modificato lo stato di imposizione dei criteri di dati per un criterio di accesso esistente o nuovo in Microsoft Purview. Prima di abilitare l'imposizione dei criteri di dati per l'origine dati in un altro account Microsoft Purview, assicurarsi che lo stato di governance di Purview venga visualizzato come Non governato. Ripetere quindi i passaggi precedenti con il nuovo account Microsoft Purview.

Creare un criterio

Per creare criteri di accesso per Azure SQL MI, seguire queste guide:

- Per creare un criterio DevOps in un singolo Azure SQL MI, vedere Effettuare il provisioning dell'accesso alle informazioni di integrità, prestazioni e controllo del sistema in Azure SQL MI.

- Per creare criteri che coprono tutte le origini dati all'interno di un gruppo di risorse o di una sottoscrizione di Azure, vedere Individuare e gestire più origini di Azure in Microsoft Purview.

Passaggi successivi

Dopo aver registrato l'origine, seguire le guide seguenti per altre informazioni su Microsoft Purview e i dati.