Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo fornisce indicazioni sull'identificazione e l'analisi degli attacchi password spray all'interno dell'organizzazione e sull'esecuzione delle azioni correttive necessarie per proteggere le informazioni e ridurre al minimo altri rischi.

In questo articolo sono contenute le sezioni seguenti:

- Prerequisiti: copre i requisiti specifici che è necessario completare prima di avviare l'indagine. Ad esempio, la registrazione che deve essere attivata, i ruoli e le autorizzazioni necessarie, tra le altre.

- Flusso di lavoro: mostra il flusso logico da seguire per eseguire questa indagine.

- Elenco di controllo: contiene un elenco di attività per ognuno dei passaggi del grafico di flusso. Questo elenco di controllo può essere utile in ambienti altamente regolamentati per verificare ciò che hai fatto o semplicemente come controllo di qualità per te stesso.

- Passaggi di indagine: include una guida dettagliata per questa indagine specifica.

- Ripristino: Contiene passaggi generali su come ripristinare o mitigare un attacco di password spraying.

- Riferimenti: contiene altri materiali di lettura e riferimento.

Prerequisiti

Prima di avviare l'indagine, assicurarsi di aver completato la configurazione per i log e gli avvisi e altri requisiti di sistema.

Per il monitoraggio di Microsoft Entra, seguire i suggerimenti e le indicazioni disponibili nella Guida microsoft Entra SecOps.

Configurare la registrazione di AD FS

Registrazione eventi in ADFS 2016

Per impostazione predefinita, Microsoft Active Directory Federation Services (ADFS) in Windows Server 2016 ha un livello di controllo di base abilitato. Con il controllo di base, gli amministratori possono visualizzare cinque o meno eventi per una singola richiesta. Impostare la registrazione sul livello più alto e inviare i log di AD FS (& security) a un siem per correlare con l'autenticazione di AD e l'ID Microsoft Entra.

Per visualizzare il livello di controllo corrente, usare questo comando di PowerShell:

Get-AdfsProperties

Questa tabella elenca i livelli di controllo disponibili.

| Livello di controllo | Sintassi di Powershell | Descrizione |

|---|---|---|

| Nessuna | Set-AdfsProperties -AuditLevel None |

Il controllo è disabilitato e non vengono registrati eventi |

| Di base (Basic) (impostazione predefinita) | Set-AdfsProperties -AuditLevel Basic |

Non verranno registrati più di cinque eventi per una singola richiesta |

| Verbose | Set-AdfsProperties -AuditLevel Verbose |

Vengono registrati tutti gli eventi. Questo livello registra una quantità significativa di informazioni per ogni richiesta. |

Per aumentare o abbassare il livello di controllo, usare questo comando di PowerShell:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Configurare la registrazione della sicurezza di ADFS 2012 R2/2016/2019

Selezionare Start, passare a Programmi > di amministrazione e quindi selezionare Criteri di sicurezza locali.

Passare alla cartella Impostazioni di sicurezza\Criteri locali\User Rights Management e quindi fare doppio clic su Genera controlli di sicurezza.

Nella scheda Impostazioni di sicurezza locali verificare che l'account del servizio ADFS sia elencato. Se non è presente, selezionare Aggiungi utente o gruppo e aggiungerlo all'elenco e quindi selezionare OK.

Per abilitare il controllo, aprire un prompt dei comandi con privilegi elevati ed eseguire il comando seguente:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableChiudere Criteri di sicurezza locali.

Aprire quindi lo snap-in Gestione ADFS, selezionare Start, passare a Programmi > Strumenti di amministrazione e quindi selezionare Gestione ADFS.

Nel riquadro Azioni fare clic su Modifica proprietà servizio federativo.

Nella finestra di dialogo Proprietà servizio federativo selezionare la scheda Eventi.

Selezionare le caselle di controllo Operazioni riuscite e Operazioni non riuscite.

Selezionare OK per completare e salvare la configurazione.

Installare Microsoft Entra Connect Health per ADFS

L'agente Microsoft Entra Connect Health per ADFS consente di avere maggiore visibilità sull'ambiente federativo. Offre diversi dashboard preconfigurati, ad esempio l'utilizzo, il monitoraggio delle prestazioni e i report IP rischiosi.

Per installare ADFS Connect Health, esaminare i requisiti per l'uso di Microsoft Entra Connect Health e quindi installare l'agente di Azure ADFS Connect Health.

Configurare avvisi IP rischiosi usando la cartella di lavoro del report IP rischioso di ADFS

Dopo aver configurato Microsoft Entra Connect Health per ADFS, è necessario monitorare e configurare gli avvisi usando la cartella di lavoro del report IP rischioso di ADFS e Azure Monitor. I vantaggi dell'uso di questo report sono i seguenti:

- Rilevamento di indirizzi IP che superano una soglia di accessi basati su password non riusciti.

- Supporta i tentativi di accesso non riusciti a causa di password errata o del blocco dell'extranet.

- Supporta l'abilitazione degli avvisi tramite avvisi di Azure.

- Impostazioni di soglia personalizzabili che corrispondono ai criteri di sicurezza di un'organizzazione.

- Query personalizzabili e visualizzazioni avanzate per ulteriori analisi.

- Espansione delle funzionalità del precedente report IP rischioso, non più supportato a partire dal 24 gennaio 2022.

Configurare gli avvisi degli strumenti SIEM in Microsoft Sentinel

Per configurare gli avvisi degli strumenti SIEM, vedere l'esercitazione sugli avvisi predefiniti.

Integrazione SIEM in app Microsoft Defender per il cloud

Connettere lo strumento SIEM (Security Information and Event Management) alle app Microsoft Defender per il cloud, che attualmente supporta Micro Focus ArcSight e il formato di evento comune generico (CEF).

Per altre informazioni, vedere Integrazione SIEM generica.

Integrazione SIEM con l'API Graph

È possibile connettere SIEM con il API Sicurezza Microsoft Graph usando una delle opzioni seguenti:

- Uso diretto delle opzioni di integrazione supportate: fare riferimento all'elenco delle opzioni di integrazione supportate, ad esempio la scrittura di codice per connettere direttamente l'applicazione per ottenere informazioni dettagliate avanzate. Usare esempi per iniziare.

- Usare integrazioni e connettori nativi creati dai partner Microsoft: fare riferimento alle soluzioni partner di Microsoft Graph API Sicurezza per usare queste integrazioni.

- Usare i connettori creati da Microsoft : fare riferimento all'elenco dei connettori che è possibile usare per connettersi con l'API tramite varie soluzioni per siem (Security Incident and Event Management), Security Response and Orchestration (SOAR), Incident Tracking and Service Management (ITSM), reporting e così via.

Per ulteriori informazioni, vedere Integrazioni della soluzione di sicurezza utilizzando l'API di sicurezza di Microsoft Graph.

Uso di Splunk

È anche possibile usare la piattaforma Splunk per configurare gli avvisi.

- Guardare questo video tutorial su come creare avvisi di Splunk.

- Per altre informazioni, vedere Splunk alerting manual(Manuale di avvisi di Splunk).

Flusso di lavoro

Il seguente diagramma di flusso mostra il workflow di investigazione per il password spray.

È anche possibile:

- Scarica lo spray di password e altri flussi di lavoro di risposta agli incidenti come un PDF.

- Scarica i flussi di lavoro del playbook per il password spray e altri tipi di risposta agli incidenti come file di Visio.

Elenco di controllo

Fattori di innesco per l'indagine

- Ricevuto un segnale da SIEM, dai log del firewall o da Microsoft Entra ID

- Funzionalità di attacco di spraying della password o IP rischioso di protezione di Microsoft Entra ID

- Numero elevato di accessi non riusciti (ID evento 411)

- Impennata in Microsoft Entra Connect Health per ADFS

- Un altro evento imprevisto di sicurezza (ad esempio, phishing)

- Attività inspiegata, ad esempio un accesso da una posizione sconosciuta o un utente che riceve richieste di autenticazione a più fattori inaspettate

Analisi

- Cosa viene segnalato?

- Puoi confermare che questo attacco è un password spray?

- Determinare la sequenza temporale per l'attacco.

- Determinare uno o più indirizzi IP dell'attacco.

- Filtrare in base agli accessi riusciti per questo periodo di tempo e all'indirizzo IP, inclusa la password riuscita ma l'autenticazione a più fattori non riuscita

- Controllare la creazione di report MFA

- C'è qualcosa di normale nell'account, ad esempio il nuovo dispositivo, il nuovo sistema operativo, il nuovo indirizzo IP usato? Usare Defender per il cloud App o Azure Information Protection per rilevare attività sospette.

- Informare le autorità locali/terze parti per ricevere assistenza.

- Se si sospetta una compromissione, verificare la presenza di esfiltrazione di dati.

- Controllare l'account associato per individuare comportamenti sospetti e cercare di correlare ad altri possibili account e servizi, nonché ad altri indirizzi IP dannosi.

- Controllare gli account di chiunque lavori nello stesso ufficio/accesso delegato - Igiene delle password (assicurarsi che non usino la stessa password dell'account compromesso)

- Eseguire Aiuto ADFS

Soluzioni di prevenzione

Per indicazioni su come abilitare le funzionalità seguenti, vedere la sezione Riferimenti :

- Bloccare l'indirizzo IP dell'utente malintenzionato (tenere d'occhio le modifiche a un altro indirizzo IP)

- Password dell'utente cambiata a causa di sospetta compromissione

- Abilitare il blocco Extranet di ADFS

- Autenticazione legacy disabilitata

- Abilitazione di Azure Identity Protection (criteri di accesso e rischio utente)

- Autenticazione a più fattori abilitata (se non già)

- Protezione password abilitata

- Distribuire Microsoft Entra Connect Health per ADFS (se non è già stato fatto)

Ripristino

- Contrassegna un indirizzo IP non valido nelle app di Defender per il cloud, SIEM, ADFS e Microsoft Entra ID

- Verificare la presenza di altre forme di persistenza delle cassette postali, ad esempio regole di inoltro o altre deleghe aggiunte

- Autenticazione a più fattori come autenticazione primaria

- Configurare le integrazioni SIEM con Cloud

- Configurare gli avvisi - Identity Protection, ADFS Health Connect, SIEM e app Defender per il cloud

- Lezioni apprese (includono stakeholder chiave, terze parti, team di comunicazione)

- Revisione/miglioramenti del comportamento di sicurezza

- Pianificare l'esecuzione di simulatori di attacco regolari

È anche possibile scaricare gli elenchi di controllo per lo spraying delle password e altri playbook degli incidenti come file di Excel.

Procedura di indagine

Risposta agli incidenti di attacco di password spray

Verranno ora illustrate alcune tecniche di attacco password spraying prima di procedere con l'indagine.

Compromissione della password: un utente malintenzionato ha indovinato la password dell'utente, ma non è stato in grado di accedere all'account a causa di altri controlli, ad esempio l'autenticazione a più fattori (MFA).

Compromissione dell'account: un utente malintenzionato ha indovinato la password dell'utente e ha ottenuto l'accesso all'account.

Scoperta dell'ambiente

Identificare il tipo di autenticazione

Come primo passaggio, è necessario controllare il tipo di autenticazione usato per un dominio tenant/verificato che si sta esaminando.

Per ottenere lo stato di autenticazione per un nome di dominio specifico, usare il comando PowerShell Get-MgDomain . Ecco un esempio:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

L'autenticazione è federata o gestita?

Se l'autenticazione è federata, gli accessi riusciti vengono archiviati in Microsoft Entra ID. Le autenticazioni non riuscite sono nel sistema del loro provider di identità (IDP). Per altre informazioni, vedere Risoluzione dei problemi e registrazione degli eventi di AD FS.

Se il tipo di autenticazione è gestito, solo cloud, sincronizzazione dell'hash delle password (PHS) o autenticazione pass-through (PTA), gli accessi riusciti e non riusciti vengono archiviati nei log di accesso di Microsoft Entra.

Nota

La funzionalità Distribuzione a fasi consente di federare il nome di dominio del tenant e di gestire utenti specifici. Determinare se gli utenti sono membri di questo gruppo.

Microsoft Entra Connect Health è abilitato per ADFS?

- Il report RiskyIP fornisce indirizzi IP sospetti e data/ora. Le notifiche devono essere abilitate.

- Controllare anche l'analisi degli accessi federati dal playbook phishing

La registrazione avanzata è abilitata in ADFS?

- Questa impostazione è un requisito per ADFS Connect Health, ma può essere abilitata in modo indipendente

- Vedere come abilitare ADFS Health Connect)

- Controlla anche l'analisi degli accessi ai servizi federati dal playbook del phishing

I log vengono archiviati in SIEM?

Per verificare se si archiviano e correlano i log in un siem (Security Information and Event Management) o in qualsiasi altro sistema:

- Log Analytics - query predefinite

- Microsoft Sentinel: query predefinite

- Splunk: query predefinite

- Log del firewall

- Registrazione accesso utenti se > 30 giorni

Comprendere la reportistica di Microsoft Entra ID e MFA

È importante comprendere i log visualizzati per determinare la compromissione. Ecco le guide rapide per comprendere gli accessi a Microsoft Entra e la creazione di report MFA:

Attivatori di incidenti

Un trigger di incidente è un evento o una serie di eventi che causano l'attivazione di un'allerta predefinita. Un esempio è il numero di tentativi di password non valido al di sopra della soglia predefinita. Di seguito sono riportati altri esempi di trigger che possono essere segnalati negli attacchi di password spray e dove vengono visualizzati questi avvisi. I trigger degli eventi imprevisti includono:

Utenti

IP

Stringhe dell'agente utente

Data/ora

Anomalie

Tentativi di password non valida

I picchi insoliti nell'attività sono indicatori chiave tramite Microsoft Entra Health Connect (presupponendo che questo componente sia installato). Altri indicatori sono:

- L'invio di avvisi tramite SIEM mostra un picco quando si confrontano i log.

- Dimensioni del log più grandi del normale per gli accessi ad ADFS non riusciti, che può costituire un avviso nello strumento SIEM.

- Quantità maggiori di 342/411 ID evento: nome utente o password non corretto. Oppure 516 per il blocco extranet.

- Soglia di richiesta di autenticazione non riuscita: indirizzo IP rischioso in Microsoft Entra ID o avviso dello strumento SIEM/errori 342 e 411 (per poter visualizzare queste informazioni, la registrazione avanzata deve essere attivata).

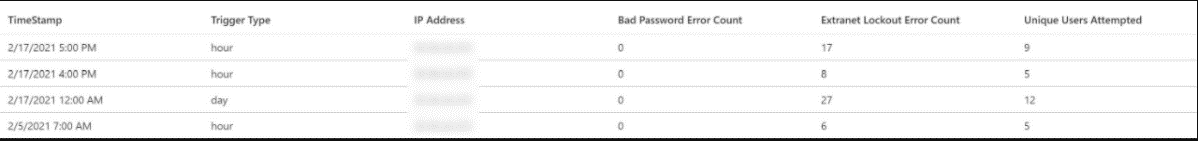

IP rischioso nel portale di Microsoft Entra Health Connect

Gli avvisi relativi a IP rischiosi si verificano quando viene raggiunta la soglia personalizzata per le password non valide in un'ora, il conteggio delle password non valide in un giorno, e i blocchi da extranet.

I dettagli dei tentativi non riusciti sono disponibili nelle schede indirizzi IP e blocco dell'extranet.

Rilevare gli attacchi di password spraying in Azure Identity Protection

Azure Identity Protection è una funzionalità di Microsoft Entra ID P2 che include un avviso di rischio per password spray e una funzionalità di ricerca che fornisce ulteriori informazioni o correzioni automatiche.

Indicatori di attacchi lenti e a bassa intensità

Gli indicatori di attacchi lenti e a bassa intensità si manifestano quando le soglie per il blocco dell'account o le password errate non vengono raggiunte. È possibile rilevare questi indicatori tramite:

- Fallimenti nell'ordine del GAL

- Errori con attributi ripetitivi (UA, AppID di destinazione, blocco IP/posizione)

- Temporizzazione: gli spray automatizzati tendono ad avere un intervallo di tempo più regolare tra i tentativi.

Indagine e mitigazione

Nota

È possibile eseguire contemporaneamente indagini e mitigazioni durante attacchi sostenuti/in corso.

Attivare la registrazione avanzata in ADFS se non è già attivata.

Determinare la data e l'ora di inizio dell'attacco.

Determinare l'indirizzo IP dell'utente malintenzionato (potrebbe essere più origini e più indirizzi IP) dal firewall, ADFS, SIEM o MICROSOFT Entra ID.

Una volta confermato l'attacco "password spray," potrebbe essere necessario informare le agenzie locali, come la polizia o parti terze.

Collare e monitorare gli ID evento seguenti per ADFS:

ADFS 2012 R2

- Evento di controllo 403 : agente utente che effettua la richiesta

- Evento di controllo 411: richieste di autenticazione non riuscite

- Evento di controllo 516 : blocco extranet

- Audit Event 342 : richieste di autenticazione non riuscite

- Audit Event 412 - Accesso riuscito

Per raccogliere le richieste di autenticazione non riuscite dell'evento di controllo 411, usare lo script seguente:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Insieme agli ID evento precedenti, raccogli l'evento Audit 1203 - Errore di convalida delle credenziali fresche.

- Raccogliere tutti gli accessi andati a buon fine per questo periodo in ADFS (se federato). Un accesso rapido e una disconnessione nello stesso istante possono essere un indicatore di una password indovinata correttamente e provata dall'attaccante.

- Raccogli tutti gli eventi di Microsoft Entra riusciti o interrotti durante questo periodo per scenari federati e gestiti.

Monitorare e raccogliere gli ID degli eventi da Microsoft Entra ID

Vedere come trovare il significato dei log degli errori.

Gli ID evento seguenti di Microsoft Entra ID sono rilevanti:

- 50057 - L'account utente è stato disabilitato

- 50055 - Password scaduta

- 50072 - L'utente è stato invitato a fornire l'autenticazione a più fattori

- 50074 - Autenticazione a più fattori richiesta

- 50079 - L'utente deve registrare le informazioni di sicurezza

- 53003 - Utente bloccato dall'accesso condizionale

- 53004 - Non è possibile configurare l'autenticazione a più fattori a causa di attività sospette

- 530032 - Bloccato dall'accesso condizionale a causa della politica di sicurezza

- Stato di accesso riuscito, errore, interruzione

Raccogli ID eventi dal playbook di Microsoft Sentinel

È possibile ottenere tutti gli ID evento dal playbook di Microsoft Sentinel disponibile in GitHub.

Isolare e confermare l'attacco

Isolare gli eventi di accesso riusciti e interrotti di ADFS e Microsoft Entra. Questi sono i tuoi conti di interesse.

Bloccare l'indirizzo IP ADFS 2012R2 e versioni successive per l'autenticazione federata. Ecco un esempio:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Raccogliere i log di ADFS

Raccogliere più ID evento in un intervallo di tempo. Ecco un esempio:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Collazione dei log ADFS in Microsoft Entra ID

I report di accesso di Microsoft Entra includono l'attività di accesso ad ADFS quando si usa Microsoft Entra Connect Health. Filtrare i log di accesso per tipo di emittente del token "Federated".

Ecco un esempio di comando di PowerShell per recuperare i log di accesso per un indirizzo IP specifico:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

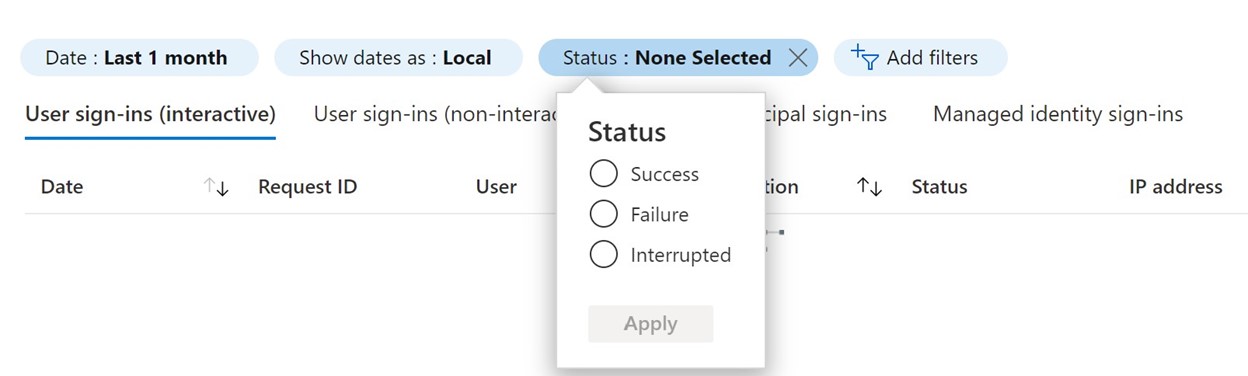

Inoltre, cercare il portale di Azure per l'intervallo di tempo, l'indirizzo IP e l'accesso riuscito e interrotto, come illustrato in queste immagini.

È quindi possibile scaricare questi dati come file di .csv per l'analisi . Per altre informazioni, vedere Report sulle attività di accesso nell'interfaccia di amministrazione di Microsoft Entra.

Classificare in ordine di priorità i risultati

È importante essere in grado di reagire alla minaccia più critica. Questa minaccia può indicare che l'utente malintenzionato ha ottenuto correttamente l'accesso a un account e quindi può accedere/esfiltrare i dati; l'utente malintenzionato ha la password, ma potrebbe non essere in grado di accedere all'account. Ad esempio, hanno la password ma non riescono a superare la richiesta di autenticazione a più fattori. Inoltre, l'attaccante non riusciva a indovinare correttamente le password, ma continuava a provare. Durante l'analisi, classificare in ordine di priorità questi risultati:

- Accessi riusciti in base all'indirizzo IP dell'utente malintenzionato noto

- Accesso interrotto dall'indirizzo IP dell'utente malintenzionato noto

- Accessi non riusciti da un indirizzo IP dell'utente malintenzionato noto

- Altri accessi riusciti da indirizzi IP sconosciuti

Controllare l'autenticazione di tipo legacy

La maggior parte degli attacchi utilizza l'autenticazione legacy. Esistono molti modi per determinare il protocollo dell'attacco.

In Microsoft Entra ID, passare a Accessi e filtrare per App client.

Selezionare tutti i protocolli di autenticazione legacy elencati.

In alternativa, se si dispone di un'area di lavoro di Azure, è possibile usare la cartella di lavoro di autenticazione legacy predefinita che si trova nell'interfaccia di amministrazione di Microsoft Entra in Monitoraggio e cartelle di lavoro.

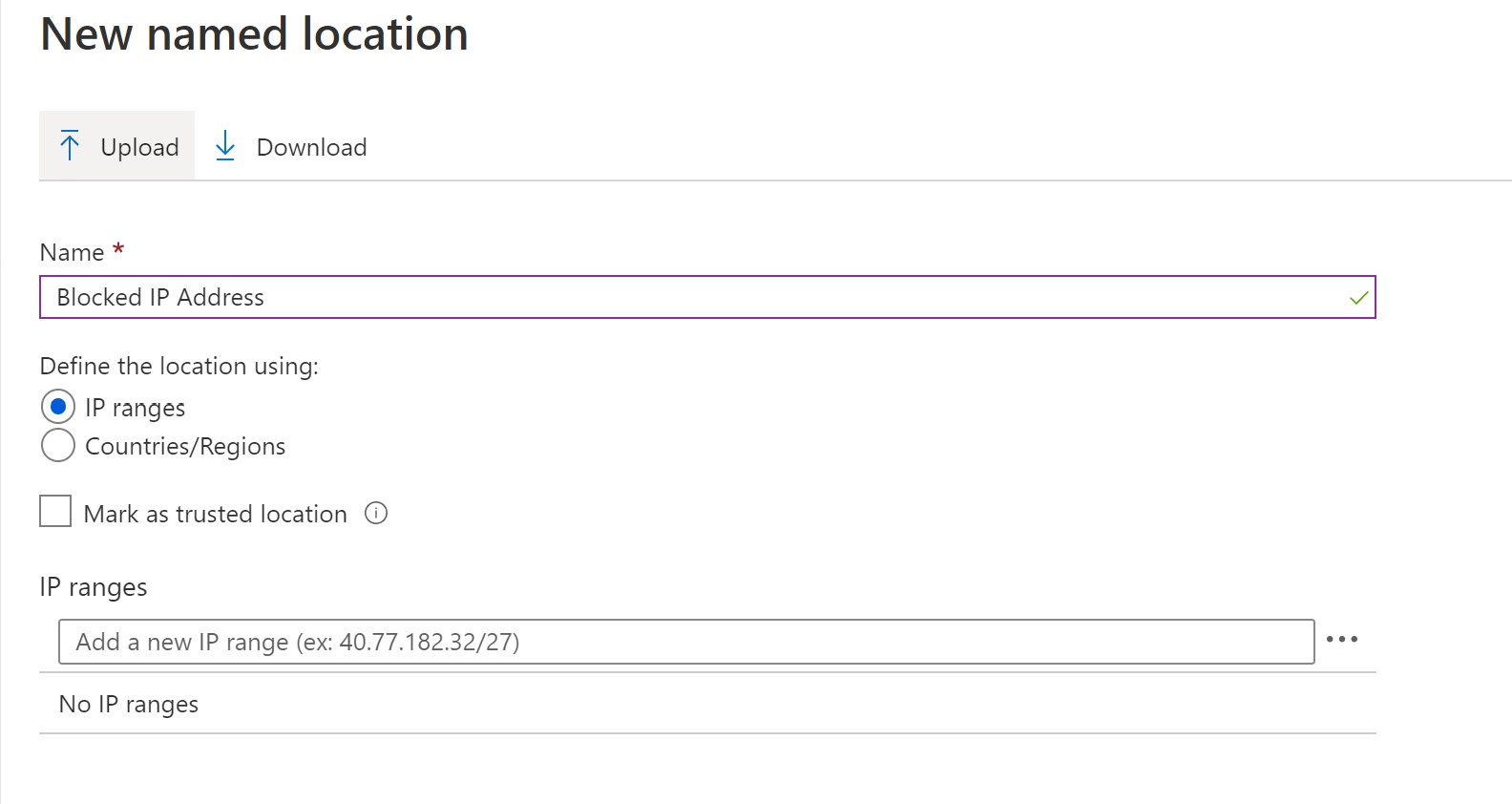

Bloccare l'indirizzo IP Microsoft Entra ID nello scenario amministrato (PHS incluso staging)

Passare a Nuove posizioni denominate.

Creare un criterio della CA per specificare come destinazione tutte le applicazioni e bloccare solo per questo percorso denominato.

L'utente ha usato questo sistema operativo, IP, ISP, dispositivo o browser in precedenza?

Se non lo hanno fatto e questa attività è insolita, contrassegna l'utente e indaga su tutte le loro attività.

L'INDIRIZZO IP è contrassegnato come "rischioso"?

Assicurarsi di registrare le password riuscite ma le risposte all'autenticazione a più fattori (MFA) non riuscite, poiché questa attività indica che l'utente malintenzionato riceve la password ma non passa l'autenticazione a più fattori.

Ignora qualsiasi account che sembra essere un normale accesso, ad esempio, con MFA superato, posizione e IP che non siano fuori dall'ordinario.

Creazione di report MFA

È importante controllare anche i log di autenticazione a più fattori per determinare se un utente malintenzionato ha indovinato una password ma ha esito negativo alla richiesta di autenticazione a più fattori. I log di autenticazione a più fattori di Microsoft Entra mostrano i dettagli di autenticazione per gli eventi quando un utente richiede l'autenticazione a più fattori. Verificare e assicurarsi che non siano presenti log MFA sospetti di grandi dimensioni in Microsoft Entra ID. Per altre informazioni, vedere come usare il report degli accessi per esaminare gli eventi di autenticazione a più fattori di Microsoft Entra.

Controlli aggiuntivi

In Defender per le app cloud, è necessario esaminare le attività e l'accesso ai file dell'account compromesso. Per altre informazioni, vedi:

- Indagare sulla compromissione con Defender for Cloud Apps

- Analizzare le anomalie con le app di Defender per il cloud

Controllare se l'utente ha accesso a più risorse, ad esempio macchine virtuali (VM), autorizzazioni dell'account di dominio, archiviazione, tra le altre. In caso di violazione dei dati, è consigliabile informare più agenzie, ad esempio la polizia.

Azioni correttive immediate

- Modificare la password di qualsiasi account di cui si sospetta una violazione o di cui la password sia stata scoperta. Inoltre, bloccare l'utente. Assicurarsi di seguire le linee guida per revocare l'accesso di emergenza.

- Contrassegnare qualsiasi account compromesso come "compromesso" in Microsoft Entra ID Identity Protection.

- Bloccare l'indirizzo IP dell'utente malintenzionato. Prestare attenzione durante l'esecuzione di questa azione perché gli utenti malintenzionati possono usare VPN legittime e potrebbero creare più rischi quando cambiano anche gli indirizzi IP. Se si utilizza l'autenticazione Cloud, bloccare l'indirizzo IP in Defender for Cloud Apps o in Microsoft Entra ID. Se federato, è necessario bloccare l'indirizzo IP a livello di firewall davanti al servizio ADFS.

- Blocca l'autenticazione legacy se viene utilizzata (questa azione, tuttavia, potrebbe avere un impatto sull'attività).

- Abilitare l'autenticazione a più fattori se non è già stata eseguita.

- Abilitare Identity Protection per il rischio utente e il rischio di accesso

- Controllare i dati compromessi (messaggi di posta elettronica, SharePoint, OneDrive, app). Scopri come utilizzare il filtro attività in Defender per le app cloud.

- Mantenere l'igiene delle password. Per ulteriori informazioni, vedere Protezione password di Microsoft Entra.

Ripristino

Password di protezione

Implementare la protezione password in Microsoft Entra ID e in locale abilitando gli elenchi di password personalizzate escluse. Questa configurazione impedisce agli utenti di impostare password o password vulnerabili associate all'organizzazione:

Per altre informazioni, vedere come difendersi dagli attacchi di password spraying.

Assegnazione di tag all'indirizzo IP

Taggare gli indirizzi IP in Defender per le app cloud per ricevere notifiche relative all'uso futuro.

Assegnazione di tag a indirizzi IP

In Defender per il Cloud Apps, "taggare" l'indirizzo IP per l'ambito IP e configurare un avviso per questo range di IP per future consultazioni e risposte più rapide.

Impostazione degli avvisi per un indirizzo IP specifico

Configura avvisi

A seconda delle esigenze dell'organizzazione, è possibile configurare gli avvisi.

Configurare gli avvisi nello strumento SIEM ed esaminare il miglioramento delle lacune di registrazione. Integrare la registrazione di ADFS, Microsoft Entra ID, Office 365 e Defender per le app cloud.

Configurare la soglia e gli avvisi nei portali "ADFS Health Connect" e "Risky IP".

Vedere come configurare gli avvisi nel portale di Identity Protection.

Configurare i criteri di rischio di accesso con Accesso Condizionale o Identity Protection

- Configurare il rischio di accesso

- Configurare il rischio utente

- Configurare gli avvisi dei criteri nelle app di Defender per il cloud

Difese consigliate

- Informare gli utenti finali, gli stakeholder chiave, le operazioni sul campo, i team tecnici, la sicurezza informatica e i team di comunicazione

- Esaminare il controllo di sicurezza e apportare le modifiche necessarie per migliorare o rafforzare il controllo di sicurezza all'interno dell'organizzazione

- Suggerire la valutazione della configurazione di Microsoft Entra

- Eseguire regolari esercizi con il simulatore di attacco

Riferimenti

Prerequisiti

- Avvisi di Microsoft Sentinel

- Integrazione SIEM in app Defender per il cloud

- Integrazione SIEM con l'API Graph

- Manuale degli avvisi di Splunk

- Installazione di ADFS Health Connect

- Informazioni sui log di accesso di Microsoft Entra

- Informazioni sulla creazione di report MFA

Soluzioni di prevenzione

- Mitigazioni per attacchi di password spray

- Abilitare la protezione password

- Bloccare l'autenticazione legacy

- Bloccare l'indirizzo IP in ADFS

- Controlli di accesso (incluso il blocco degli indirizzi IP) ADFS v3

- Protezione password ADFS

- Abilitare il blocco Extranet di ADFS

- Autenticazione a più fattori come autenticazione primaria

- Abilitare Identity Protection

- Informazioni di riferimento sulle attività di controllo di Microsoft Entra

- Schema dei log di controllo di Microsoft Entra

- Schema dei log di accesso di Microsoft Entra

- API Graph di log di controllo di Microsoft Entra

- Avvisi IP rischiosi

Ripristino

- Integrazioni degli strumenti SIEM

- Creare avvisi di app Defender per il cloud

- Creare avvisi IP rischiosi e ADFS Health Connect

- Avvisi di Protezione dell'Identità

- Simulatore di attacco

Manuali aggiuntivi di risposta agli incidenti

Esaminare le linee guida per identificare e analizzare questi tipi aggiuntivi di attacchi:

Risorse di risposta agli eventi imprevisti

- Panoramica dei prodotti e delle risorse per la sicurezza Microsoft per analisti esperti e nuovi ruoli

- Pianificazione del Centro operazioni di sicurezza (SOC)

- Risposta agli eventi imprevisti di Microsoft Defender XDR

- Microsoft Defender per il cloud (Azure)

- Risposta agli eventi imprevisti di Microsoft Sentinel

- Il team di risposta agli eventi imprevisti Microsoft condivide le procedure consigliate per i team e i responsabili della sicurezza

- Le guide alla risposta agli eventi imprevisti Microsoft aiutano i team di sicurezza ad analizzare le attività sospette