Cinque passi per integrare le app con Microsoft Entra ID

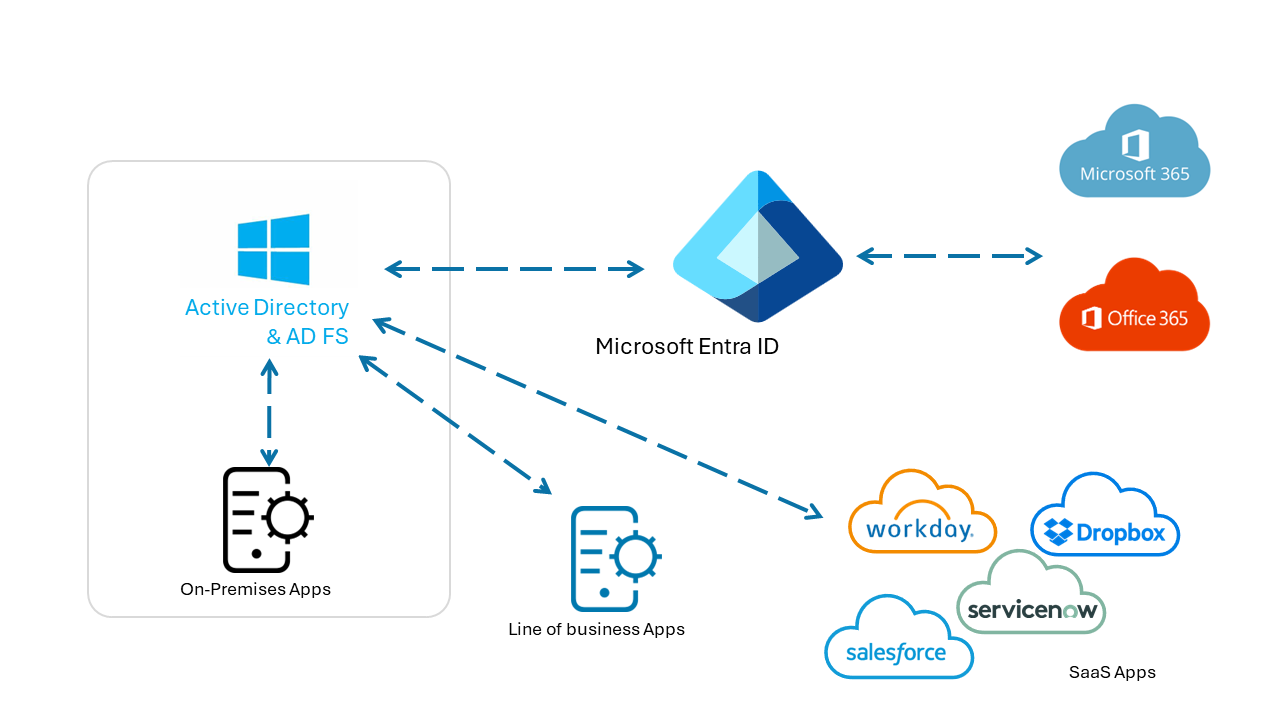

Informazioni su come integrare le applicazioni con Microsoft Entra ID, ovvero un servizio IAM (Identity and Access Management) basato sul cloud. Le organizzazioni usano Microsoft Entra ID per l'autenticazione e l'autorizzazione sicure, in modo che clienti, partner e dipendenti possano accedere alle applicazioni.

Con Microsoft Entra ID, funzionalità come l'accesso condizionale, l'autenticazione a più fattori Microsoft Entra, l'accesso Single Sign-On (SSO) e il provisioning delle applicazioni semplificano la gestione delle identità e degli accessi per la gestione e la sicurezza.

Altre informazioni:

- Informazioni sull'accesso condizionale

- Funzionamento: Autenticazione a più fattori di Microsoft Entra

- Accesso Single Sign-On facile di Microsoft Entra

- Che cos'è il provisioning utenti in Microsoft Entra ID?

Se l'azienda ha un abbonamento a Microsoft 365, è probabile che si usi Microsoft Entra ID. Tuttavia, è possibile usare Microsoft Entra ID per le applicazioni. Se si centralizza la gestione delle applicazioni, le funzionalità di gestione delle identità, gli strumenti e i criteri per il portfolio di app. Il vantaggio è una soluzione unificata che migliora la sicurezza, riduce i costi, aumenta la produttività e consente la conformità. Inoltre, è disponibile l'accesso remoto alle app locali.

Altre informazioni:

- Distribuire l'infrastruttura di identità per Microsoft 365

- Che cos'è la gestione delle applicazioni in Microsoft Entra ID?

Microsoft Entra ID per le nuove applicazioni

Quando l'azienda acquisisce nuove applicazioni, aggiungerle al tenant di Microsoft Entra. Stabilire un criterio aziendale per l'aggiunta di nuove app a Microsoft Entra ID.

Vedere: Guida introduttiva: aggiungere un'applicazione aziendale

Microsoft Entra ID include una raccolta di applicazioni integrate per facilitare le attività iniziali. Aggiungere un'app della raccolta all'organizzazione di Microsoft Entra (vedere il link precedente) e scopri come integrare le esercitazioni SaaS (Software as a Service).

Vedere i Tutorial per l'integrazione di applicazioni SaaS con Microsoft Entra ID

Esercitazioni sull'integrazione

Usare le seguenti esercitazioni per informazioni sull'integrazione di strumenti comuni con l'accesso Single Sign-On (SSO) di Microsoft Entra.

- Esercitazione: Integrazione di SSO di Microsoft Entra con ServiceNow

- Esercitazione: Integrazione di SSO di Microsoft Entra con Workday

- Esercitazione: Integrazione dell'accesso Single Sign-On di Microsoft Entra con Salesforce

- Esercitazione: Integrazione dell'accesso Single Sign-On di Microsoft Entra con AWS Single-Account Access

- Esercitazione: Integrazione dell'accesso SSO di Microsoft Entra con Slack

App non incluse nella raccolta

È possibile integrare le applicazioni che non vengono visualizzate nella raccolta, incluse le applicazioni nell'organizzazione o le applicazioni di terze parti dei fornitori. Inviare una richiesta per pubblicare l'app nella raccolta. Per informazioni sull'integrazione di app sviluppate internamente, vedere Integrare le app create dai propri sviluppatori.

Altre informazioni:

- Guida introduttiva: Visualizzare le applicazioni aziendali

- Inviare una richiesta per pubblicare l'applicazione nella raccolta di applicazioni Microsoft Entra

Determinare l'utilizzo dell'applicazione e definire le priorità per l'integrazione

Individuare le applicazioni usate dai dipendenti e classificare in ordine di priorità l'integrazione delle app con Microsoft Entra ID. Usare gli strumenti di Cloud Discovery per Microsoft Defender for Cloud Apps per individuare e gestire le app non gestite dal team di informatica. Microsoft Defender per endpoint (in precedenza noto come Microsoft Defender per endpoint) semplifica ed estende il processo di individuazione.

Altre informazioni:

Usare inoltre Active Directory Federation Services (AD FS) nel portale di Azure per individuare le app AD FS nell'organizzazione. Individuare utenti univoci che hanno eseguito l'accesso alle app e visualizzare informazioni sulla compatibilità dell'integrazione.

Vedere: Esaminare il report attività dell'applicazione

Migrazione delle applicazioni

Dopo aver scoperto le app nell'ambiente, assegnare priorità alle app per eseguire la migrazione e l'integrazione. Si consideri i seguenti parametri:

- App usate più di frequente

- App più rischiose

- App da rimuovere, pertanto non sono in fase di migrazione

- App che rimangono locali

Vedere: Risorse per la migrazione di applicazioni a Microsoft Entra ID

Integrare app e provider di identità

Durante l'individuazione, potrebbero essere presenti applicazioni, non rilevate dal team di informatica, che possono creare vulnerabilità. Alcune applicazioni usano soluzioni di identità alternative, tra cui AD FS o altri provider di identità (IDP). È consigliabile consolidare la gestione delle identità e degli accessi. I vantaggi includono:

- Ridurre i costi di configurazione, autenticazione e gestione delle licenze IdP per gli utenti locali

- Riduzione del sovraccarico amministrativo con un processo semplificato di gestione delle identità e degli accessi

- Abilitare l'accesso Single Sign-On (SSO) alle applicazioni nel portale di App personali

- Usare Microsoft Entra ID Protection e l'accesso condizionale per aumentare i segnali derivanti dall'utilizzo delle app ed estendere i vantaggi alle app aggiunte di recente

Consapevolezza del proprietario dell'app

Per gestire l'integrazione delle app con Microsoft Entra ID, usare il seguente materiale per la consapevolezza e l'interesse del proprietario dell'applicazione. Modificare il materiale con la personalizzazione.

È possibile scaricare:

- File ZIP: Modificabile integrazione dell'app Microsoft Entra One-Pager

- Presentazione di Microsoft PowerPoint: Linee guida per l'integrazione dell'applicazione Microsoft Entra

Active Directory Federation Services

Valutare l'uso di AD FS per l'autenticazione con app SaaS, app line-of-business (LOB), app Microsoft 365 e Microsoft Entra.

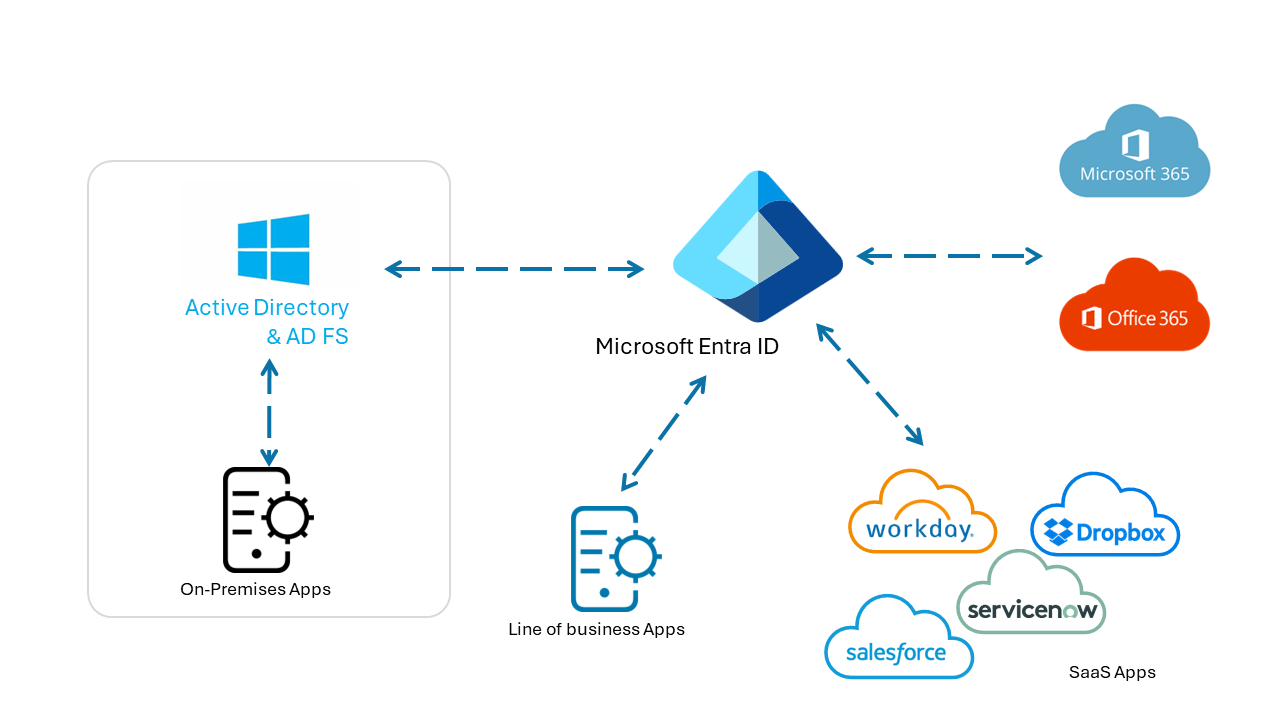

Migliorare la configurazione illustrata nel diagramma precedente spostando l'autenticazione dell'applicazione in Microsoft Entra ID. Abilitare l'accesso per le app e semplificare l'individuazione delle applicazioni con il portale di App personali.

Altre informazioni:

- Spostare l’autenticazione dell'applicazione a Microsoft Entra ID

- Eseguire l'accesso e avviare le app dal portale App personali

Vedere il seguente diagramma dell'autenticazione dell'app semplificata da Microsoft Entra ID.

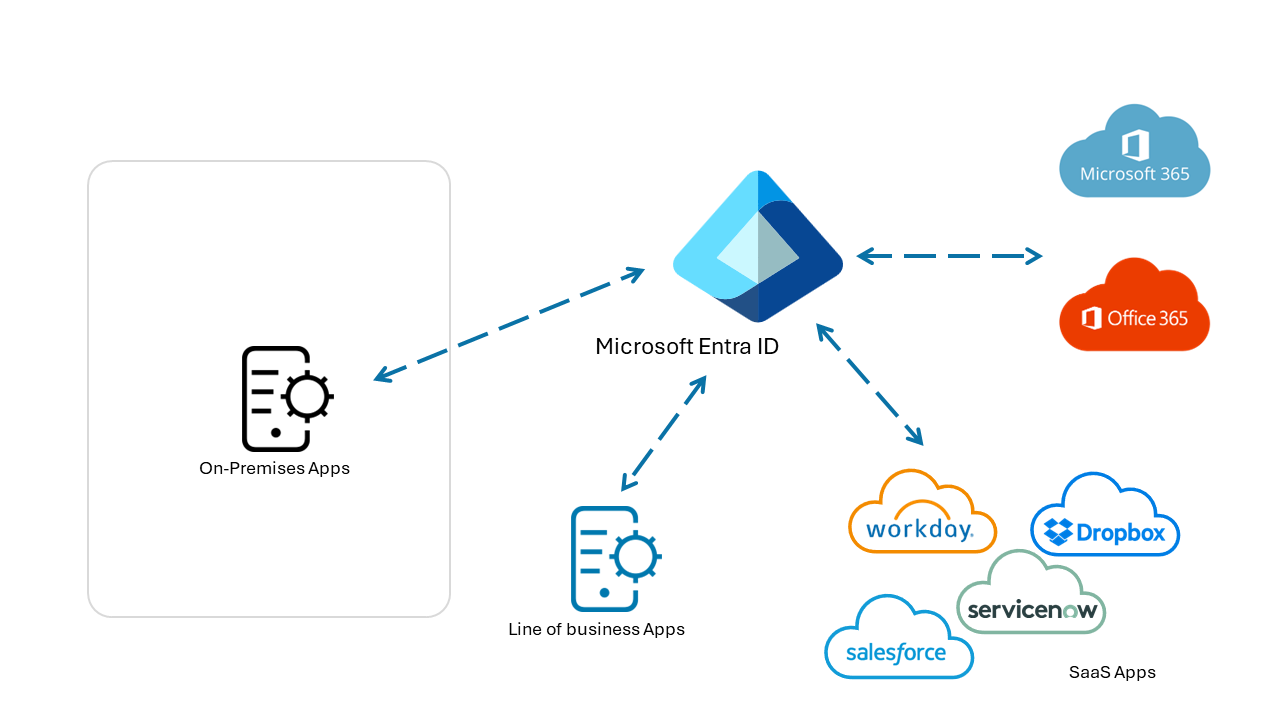

Dopo che Microsoft Entra ID è l'IdP centrale, potrebbe essere possibile interrompere AD FS.

È possibile eseguire la migrazione di app che usano un diverso IdP basato sul cloud. L'organizzazione potrebbe avere più soluzioni IAM (Identity Access Management). La migrazione a un'infrastruttura Microsoft Entra può ridurre le dipendenze dalle licenze IAM e dai costi dell'infrastruttura. Se Microsoft Entra ID è stato acquistato con le licenze di Microsoft 365, probabilmente non si dovrà acquistare un'altra soluzione IAM.

Integrare applicazioni locali

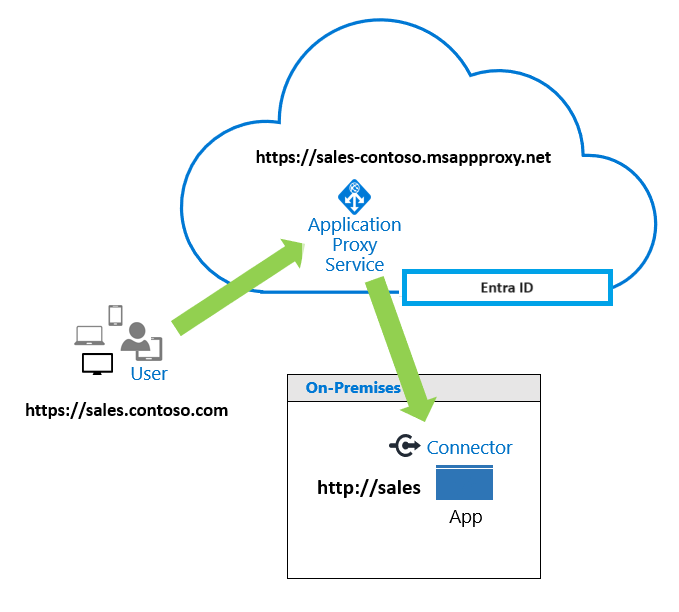

Tradizionalmente, la sicurezza delle applicazioni ha abilitato l'accesso durante una connessione a una rete aziendale. Tuttavia, l'organizzazione concede l'accesso alle app per clienti, partner e/o dipendenti, indipendentemente dalla posizione. Il servizio Proxy di applicazione in Microsoft Entra connette le app locali a Microsoft Entra ID e non richiede server perimetrali o altre infrastrutture.

Vedere: Uso di Microsoft Entra Application Proxy per pubblicare app locali per utenti remoti

Il seguente diagramma illustra l'elaborazione di una richiesta utente da parte del servizio Proxy di applicazione.

Inoltre, integrare controller di recapito delle applicazioni, come F5 BIG-IP APM o Zscaler Private Access, con Microsoft Entra ID. I vantaggi sono l'autenticazione moderna e la gestione delle identità, la gestione del traffico e le funzionalità di sicurezza. Questa soluzione è denominata accesso ibrido sicuro.

Vedere: Accesso ibrido sicuro: proteggere le app precedenti con Microsoft Entra ID

Per i servizi seguenti, sono disponibili esercitazioni sull'integrazione di Microsoft Entra.

- Esercitazione: Integrazione dell'accesso SSO di Microsoft Entra con Akamai

- Esercitazione: Integrazione dell'accesso SSO di Microsoft Entra con il connettore Security Assertion Markup Language (SAML) Citrix ADC per Microsoft Entra ID (autenticazione basata su Kerberos)

- Precedentemente noto come Citrix NetScaler

- Integrare F5 BIG-IP con Microsoft Entra ID

- Esercitazione: Integrare Zscaler Private Access (ZPA) con Microsoft Entra ID

Integrare le app create dagli sviluppatori

Per le app degli sviluppatori, usare Microsoft Identity Platform per l'autenticazione e l'autorizzazione. Le applicazioni integrate vengono registrate e gestite come altre app nel portfolio.

Altre informazioni:

- Documentazione di Microsoft Identity Platform

- Guida introduttiva: Registrare un'applicazione con Microsoft Identity Platform

Gli sviluppatori possono usare la piattaforma per le app interne e destinate ai clienti. Ad esempio, usare Microsoft Authentication Libraries (MSAL) per abilitare l'autenticazione a più fattori e la sicurezza per accedere alle app.

Altre informazioni:

- Panoramica di Microsoft Authentication Library (MSAL)

- Esempi di codice per Microsoft Identity Platform

- Video: Panoramica di Microsoft Identity Platform per sviluppatori (33:54)

Passaggio successivo

Risorse per la migrazione di applicazioni a Microsoft Entra ID