Usare Firewall di Azure per gestire e proteggere gli ambienti Windows 365

Questo articolo illustra come semplificare e proteggere l'ambiente Windows 365 usando Firewall di Azure. L'architettura di esempio illustrata di seguito fornisce una manutenzione ridotta e l'accesso automatizzato agli endpoint necessari tramite un percorso di connessione diretto e ottimizzato. È possibile usare le regole di rete di Firewall di Azure e i tag nome di dominio completo (FQDN) per replicare questo esempio di architettura nell'ambiente.

Nota

Questo articolo si applica ai clienti che distribuiscono Windows 365 con le connessioni di rete di Azure.This article applies to customers who deploy Windows 365 with Azure network connections (ANC). Questo articolo non si applica agli ambienti che usano reti ospitate da Microsoft. Per altre informazioni su ognuno di essi, vedere Opzioni di distribuzione di rete di Windows 365.

Il servizio Windows 365 richiede connettività ottimizzata e non proxy agli endpoint di servizio critici, molti dei quali si trovano all'interno dell'infrastruttura di Microsoft. La connessione a queste risorse tramite reti locali tramite Internet è inefficiente e non è consigliata. Tali connessioni possono anche essere complesse da configurare e gestire.

Ad esempio, alcuni clienti di Windows 365 che usano il modello di distribuzione ANC potrebbero avere una connessione diretta a un ambiente locale che usa ExpressRoute o VPN da sito a sito. Il traffico in uscita potrebbe essere instradato usando un server proxy esistente allo stesso modo del traffico locale. Questa strategia di connessione non è ottimizzata per gli ambienti Windows 365 e potrebbe introdurre un impatto significativo sulle prestazioni.

È invece possibile usare Firewall di Azure con gli ambienti ANC Windows 365 per offrire accesso ottimizzato, sicuro, a bassa manutenzione e automatizzato.

Endpoint necessari per Windows 365

Windows 365 richiede l'accesso agli endpoint seguenti:

Si potrebbe anche prendere in considerazione l'accesso ad altri servizi Microsoft (ad esempio Office 365) durante la configurazione della connettività ottimizzata dall'ambiente.

I tag FQDN per determinati servizi sono disponibili per Firewall di Azure per configurare e gestire queste regole in modo semplice e vengono illustrati più avanti in questo documento.

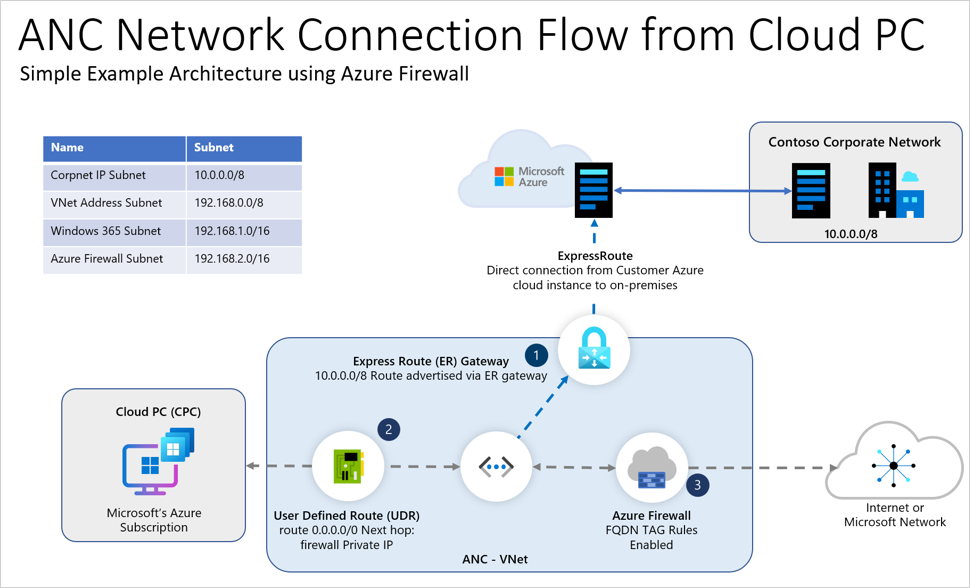

Architettura di esempio con firewall di Azure e tag FQDN

Esistono molti modi per configurare la rete in Azure. In questo caso si usa:

- Una singola rete virtuale con Firewall di Azure che gestisce l'accesso in uscita.

- Circuito ExpressRoute per connettere nuovamente la rete virtuale all'ambiente locale.

Flusso del traffico in questo diagramma:

- Rete aziendale Contoso: questa subnet IP locale viene annunciata nella rete virtuale tramite il gateway ExpressRoute. Tutto il traffico verso questo intervallo (10.0.0.0/8) viene inviato tramite il circuito ExpressRoute.

- Tutto il traffico proveniente dalla subnet di Windows 365 viene inviato al firewall di Azure tramite una route UDR (User Defined Route) di 0.0.0.0/0. L'IP hop successivo è impostato sull'IP privato di Firewall di Azure.

- Il firewall dispone di regole dell'applicazione (e tag FQDN) e regole di rete configurate per gli endpoint necessari per Windows 365. Il traffico conforme alle regole è consentito. Qualsiasi altro traffico non consentito in modo esplicito è bloccato.

Regole dell'applicazione Firewall di Azure

L'ambiente nel diagramma è stato configurato usando le regole dell'applicazione Firewall di Azure seguenti (applicate nel callout 3). Tutto il traffico non destinato alla subnet locale di Contoso viene indirizzato al firewall. Queste regole consentono al traffico definito di eseguire l'uscita verso la destinazione. Per altre informazioni sulla distribuzione di Firewall di Azure, vedere Distribuire e configurare Firewall di Azure usando il portale di Azure.

| Descrizione regola | Tipo di destinazione | Nome tag FQDN | Protocollo | Ispezione TLS | Obbligatorio/Facoltativo |

|---|---|---|---|---|---|

| FQDN di Windows 365 | FQDN Tag | Windows365 | HTTP: 80, HTTPS: 443 | Non consigliato | Obbligatorio |

| FQDN di Intune | FQDN Tag | MicrosoftIntune | HTTP: 80, HTTPS: 443 | Non consigliato | Obbligatorio |

| FQDN di Office 365 | FQDN Tag | Office365 | HTTP: 80, HTTPS: 443 | Non è consigliabile ottimizzare & consentire le categorie | Facoltativo, ma consigliato |

| Windows Update | FQDN Tag | WindowsUpdate | HTTP: 80, HTTPS: 443 | Non consigliato | Facoltativo |

| Citrix HDX Plus | FQDN Tag | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | Non consigliato | Facoltativo (obbligatorio solo quando si usa Citrix HDX Plus) |

Firewall di Azure può essere associato agli indirizzi IP pubblici per fornire connettività in uscita a Internet. Il primo IP pubblico viene selezionato in modo casuale per fornire SNAT in uscita. L'INDIRIZZO IP pubblico disponibile successivo verrà usato dopo l'esaurimento di tutte le porte SNAT del primo IP. Negli scenari che richiedono una velocità effettiva elevata, è consigliabile sfruttare un gateway NAT di Azure. Il gateway NAT ridimensiona dinamicamente la connettività in uscita e può essere integrato con un firewall di Azure. Per indicazioni, vedere l'esercitazione integrare il gateway NAT con Firewall di Azure .

Tag Windows365

Il tag Windows365 include gli endpoint di Desktop virtuale Azure (AVD) necessari, ad eccezione degli endpoint con porte non standard che devono essere immessi manualmente (vedere la sezione Regole di rete).

Il tag Windows365 non include Intune. Il tag MicrosoftIntune può essere usato separatamente.

Il tag FQDN di Windows365 include tutti gli endpoint necessari, ad eccezione degli endpoint elencati come Obbligatorio in righe separate di questo documento, che devono essere configurate separatamente. I tag FQDN sono diversi da un tag di servizio. Ad esempio, il tag del servizio WindowsVirtualDesktop include solo gli indirizzi IP in cui *.wvd.microsoft.com si risolve.

Regole di rete

Firewall di Azure attualmente non gestisce porte non standard in un tag FQDN. Windows 365 ha alcuni requisiti di porta non standard, quindi le regole seguenti devono essere aggiunte manualmente come regole di rete oltre ai tag FQDN.

| Descrizione regola | Tipo di destinazione | FQDN/IP | Protocollo | Porta/s | Ispezione TLS | Obbligatorio/Facoltativo |

|---|---|---|---|---|---|---|

| Attivazione di Windows | FQDN | azkms.core.windows.net | TCP | 1688 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | Non consigliato | Obbligatorio |

| Connettività UDP tramite TURN | IP | 20.202.0.0/16 | UDP | 3478 | Scelta non consigliata | Obbligatorio |

| Connettività TURN | IP | 20.202.0.0/16 | TCP | 443 | Scelta non consigliata | Obbligatorio |

| Registrazione | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | Non consigliato | Obbligatorio |

Opzioni della soluzione di sicurezza per i partner

Altri modi per proteggere l'ambiente Windows 365 sono le opzioni della soluzione di sicurezza dei partner che forniscono set di regole automatizzati per accedere agli endpoint necessari per il servizio Windows 365. Tali opzioni includono:

- Oggetti aggiornabili di Check Point Software Technologies

Passaggi successivi

Altre informazioni sull'architettura di Windows 365.

Per altre informazioni su FQDNS, vedere Panoramica dei tag FQDN.

Per altre informazioni sui tag del servizio, vedere Tag del servizio di rete virtuale.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per