条件付きアクセス ポリシーの構築

「条件付きアクセスとは」の記事で説明されているように、条件付きアクセス ポリシーは、割り当てとアクセス制御の if then ステートメントです。 条件付きアクセス ポリシーではシグナルをまとめ、決定を行い、組織のポリシーを適用します。

組織ではこれらのポリシーをどのように作成しますか? 必要なものは何ですか? どのように適用しますか?

複数の条件付きアクセス ポリシーは、いつでも個々のユーザーに適用される可能性があります。 この場合、適用されるすべてのポリシーを満たす必要があります。 たとえば、あるポリシーで多要素認証が必要で、別のポリシーで準拠デバイスが必要な場合、MFA を完了し、準拠デバイスを使用する必要があります。 すべての割り当ては、論理的に AND 処理されます。 複数の割り当てを構成した場合、ポリシーをトリガーするには、すべての割り当てが満たされている必要があります。

"選択したコントロールのいずれかが必要です" というポリシーが選択されている場合は、定義された順序で、ポリシーの要件が満たされるとすぐにアクセスが許可されることを示すメッセージが表示されます。

すべてのポリシーは 2 つのフェーズで適用されます。

- フェーズ 1: セッション詳細の収集

- ポリシーの評価に必要なネットワークの場所やデバイス ID などのセッションの詳細を収集します。

- ポリシー評価のフェーズ 1 は、有効になっているポリシーと レポート専用モード のポリシーで発生します。

- フェーズ 2: 適用

- フェーズ 1 で収集されたセッション詳細を使用して、満たされていない要件を特定します。

- ブロック許可の制御で構成されているポリシーがある場合、適用はここで停止され、ユーザーはブロックされます。

- ユーザーは、ポリシーが満たされるまで、フェーズ 1 で満たされなかったより多くの許可制御要件を完了するよう求められます。

- すべての許可制御が満たされたら、セッション制御を適用します (アプリによって適用、Microsoft Defender for Cloud Apps、トークンの有効期間)

- ポリシー評価のフェーズ 2 は、すべての有効になっているポリシーで発生します。

割り当て

割り当て部分では、条件付きアクセス ポリシーについて、ユーザー、内容、および場所を制御します。

ユーザーおよびグループ

[ユーザーとグループ] では、適用時にポリシーに対して含めるまたは除外するユーザーを割り当てます。 この割り当てには、すべてのユーザー、特定のユーザー グループ、ディレクトリ ロール、または外部のゲスト ユーザーを含めることができます。

ターゲット リソース

[ターゲット リソース] では、ポリシーの対象となるクラウド アプリケーション、ユーザー アクション、または認証コンテキストを含めたり除外したりすることができます。

ネットワーク

[ネットワーク] には、IP アドレス、地域、および条件付きアクセス ポリシー決定までのグローバル セキュア アクセスの準拠ネットワークが含まれます。 管理者は場所を定義することを選択し、その一部を組織のネットワークの場所のように信頼済みとしてマークすることができます。

条件

ポリシーには複数の条件を含めることができます。

サインイン リスク

Microsoft Entra ID Protection を使用する組織では、生成されたリスク検出が条件付きアクセス ポリシーに影響を与える可能性があります。

デバイス プラットフォーム

複数のデバイス オペレーティング システム プラットフォームを使用する組織では、さまざまなプラットフォームに特定のポリシーを適用する場合があります。

デバイス プラットフォームの計算に使用される情報は、変更可能なユーザー エージェント文字列など、未確認のソースから取得されます。

クライアント アプリ

ユーザーがクラウド アプリにアクセスするために使用しているソフトウェア。 たとえば、"ブラウザー" や "モバイル アプリとデスクトップ クライアント" などです。 既定では、新しく作成されたすべての条件付きアクセス ポリシーは、クライアント アプリの条件が構成されていない場合でも、すべてのクライアント アプリの種類に適用されます。

デバイスのフィルター

このコントロールを使用すると、ポリシー内の属性に基づいて特定のデバイスを対象にすることができます。

アクセス制御

条件付きアクセス ポリシーのアクセス制御部分では、ポリシーの適用方法を制御します。

Grant

付与 によって、管理者は、アクセスをブロックまたは許可するポリシーを適用する手段を得ることができます。

アクセスのブロック

アクセスのブロックでは、指定された割り当てでのアクセスをブロックするだけです。 ブロック コントロールは強力なものであるため、適切な知識を習得したうえで扱う必要があります。

アクセス権の付与

許可コントロールでは、1 つまたは複数のコントロールの適用をトリガーできます。

- 多要素認証を要求する

- デバイスが準拠としてマーク済みであることを必要とする (Intune)

- Microsoft Entra ハイブリッド参加済みデバイスが必要

- 承認済みクライアント アプリを必須にする

- アプリの保護ポリシーを必須にする

- パスワードの変更を必須とする

- 利用規約が必須

管理者は、次のオプションを使用して、前のコントロールのいずれか、または選択したすべてのコントロールを必要とすることを選択できます。 複数のコントロールの場合の既定値は、すべて必要です。

- 選択したコントロールすべてが必要 (コントロールとコントロール)

- 選択したコントロールのいずれかが必要 (コントロールまたはコントロール)

セッション

セッション コントロールでユーザーのエクスペリエンスを制限できます。

- アプリによって適用される制限を使用する:

- 現在、Exchange Online と SharePoint Online でのみ機能します。

- デバイス情報を渡して、フル アクセスまたは制限付きアクセスを許可するエクスペリエンスを制御できるようにします。

- アプリの条件付きアクセス制御を使用する:

- Microsoft Defender for Cloud Apps からのシグナルを使用して、次のようなことを行います。

- 機密ドキュメントのダウンロード、切り取り、コピー、および印刷をブロックする。

- 危険なセッションの動作を監視する。

- 機密ファイルのラベル付けを必要とする。

- Microsoft Defender for Cloud Apps からのシグナルを使用して、次のようなことを行います。

- サインインの頻度:

- 先進認証の既定のサインイン頻度を変更する機能。

- 永続的ブラウザー セッション:

- ユーザーが、ブラウザー ウィンドウを閉じてから再度開いた後でもサインインした状態を維持できるようにします。

- 継続的アクセス評価をカスタマイズする

- 復元の既定値群を無効にする

単純なポリシー

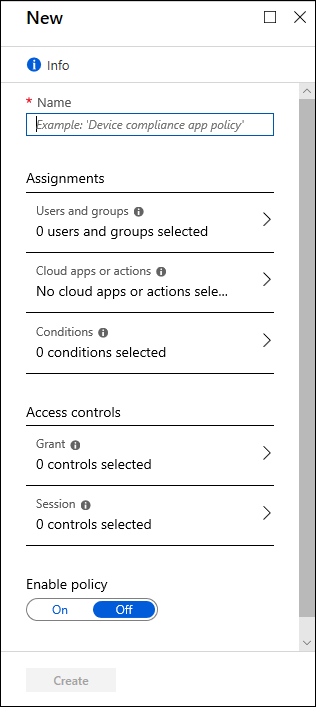

条件付きアクセス ポリシーを適用するには、少なくとも以下のものが含まれている必要があります。

- ポリシーの名前。

- 割り当て

- ポリシーを適用するユーザーまたはグループあるいはその両方。

- ポリシーを適用するクラウド アプリまたはアクション。

- アクセス制御

- 許可またはブロック コントロール

記事「一般的な条件付きアクセス ポリシー」に、ほとんどの組織にとって役に立つと思われるいくつかのポリシーが含まれています。