Azure のハブスポーク ネットワーク トポロジ

この参照アーキテクチャでは、カスタマー マネージド ハブ インフラストラクチャ コンポーネントを使用してハブスポーク ネットワーク パターンを実装します。 Microsoft が管理するハブ インフラストラクチャ ソリューションについては、 Azure Virtual WAN を使用したハブスポーク ネットワーク トポロジに関するページを参照してください。

ハブスポークは、クラウド導入フレームワークによって推奨されるネットワーク トポロジの 1 つです。 「 Azure ネットワーク トポロジを定義する 」を参照して、このトポロジが多くの組織にとってベスト プラクティスと見なされる理由を理解してください。

アーキテクチャ

このアーキテクチャの Visio ファイル をダウンロードします。

ハブスポークの概念

ハブスポーク ネットワーク トポロジには、通常、次のアーキテクチャの概念の多くが含まれます。

ハブ仮想ネットワーク - ハブ仮想ネットワークは、共有 Azure サービスをホストします。 スポーク仮想ネットワークでホストされているワークロードでは、これらのサービスを使用できます。 ハブ仮想ネットワークは、クロスプレミス ネットワークへの接続の中心となるポイントです。 ハブには主要なエグレス ポイントが含まれており、仮想ネットワーク間トラフィックが必要な状況でスポークを別のスポークに接続するメカニズムを提供します。

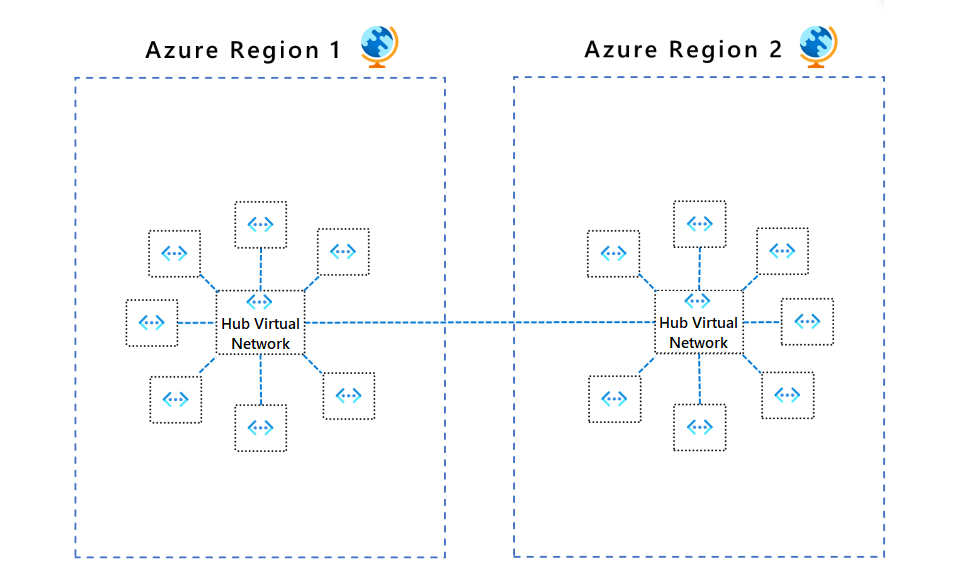

ハブはリージョン リソースです。 複数のリージョンにワークロードがある組織には、リージョンごとに 1 つずつ、複数のハブが必要です。

ハブでは、次の概念が有効になります。

クロスプレミス ゲートウェイ - クロスプレミス接続は、異なるネットワーク環境を相互に接続して統合する機能です。 通常、このゲートウェイは VPN または ExpressRoute 回線です。

エグレス制御 - ピアリングされたスポーク仮想ネットワークで発信される送信トラフィックの管理と規制。

(省略可能) イングレス制御 - ピアリングされたスポーク仮想ネットワークに存在するエンドポイントへの受信トラフィックの管理と規制。

リモート アクセス - リモート アクセスは、スポークのネットワーク以外のネットワークの場所からスポーク ネットワーク内の個々のワークロードにアクセスする方法です。 これは、ワークロードのデータまたはコントロール プレーンの場合があります。

仮想マシンのリモート スポーク アクセス - ハブは、スポーク ネットワーク全体に分散された仮想マシンへの RDP および SSH アクセス用のクロス組織リモート接続ソリューションを構築するのに便利な場所です。

ルーティング - ハブと接続されたスポークの間のトラフィックを管理および転送して、セキュリティで保護された効率的な通信を可能にします。

スポーク仮想ネットワーク - スポーク仮想ネットワークは、各スポークでワークロードを個別に分離および管理します。 各ワークロードには、Azure ロード バランサーを介して接続された複数のサブネットを持つ、複数の階層が含まれる場合があります。 スポークは、異なるサブスクリプションに存在し、運用環境や非運用など、さまざまな環境を表すことができます。 1 つのワークロードが複数のスポークに分散する可能性があります。

ほとんどのシナリオでは、スポークは 1 つのハブ ネットワークにのみピアリングする必要があり、そのハブ ネットワークはスポークと同じリージョンに存在する必要があります。

これらのスポーク ネットワークは、既定の 送信アクセスの規則に従います。 このハブ スポーク ネットワーク トポロジの主な目的は、通常、ハブによって提供される制御メカニズムを介して送信インターネット トラフィックを転送することです。

仮想ネットワーク間接続 - 仮想ネットワーク接続は、分離された仮想ネットワークが制御メカニズムを介して別の仮想ネットワークと通信できるパスです。 制御メカニズムは、ネットワーク間の通信のアクセス許可と許可された方向を強制します。 ハブには、一元化されたネットワークを流れるネットワーク間接続の選択をサポートするオプションが用意されています。

DNS - ハブスポーク ソリューションは、多くの場合、すべてのピアリングされたスポーク (特にクロスプレミス ルーティングとプライベート エンドポイント DNS レコード) で使用される DNS ソリューションを提供する役割を担います。

コンポーネント

Azure Virtual Network は、Azure のプライベート ネットワークの基本的な構成要素です。 Virtual Network により、Azure VM などのさまざまな Azure リソースが、他の Azure リソース、クロスプレミス ネットワーク、インターネットと安全に通信することができます。

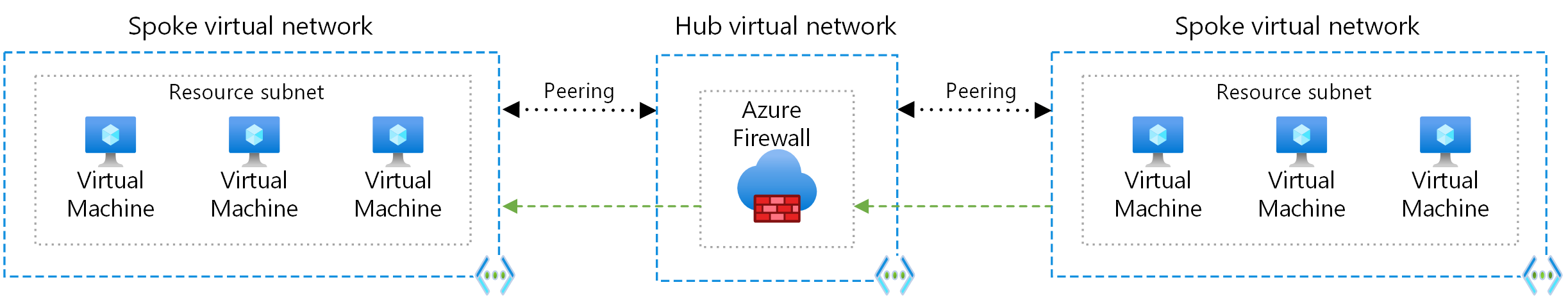

このアーキテクチャでは、仮想ネットワーク間の非推移的で待機時間の短い 接続であるピアリング接続を 使用して、仮想ネットワークをハブに接続します。 ピアリングされた仮想ネットワークは、ルーターを必要とせずに Azure バックボーン経由でトラフィックを交換できます。 ハブスポーク アーキテクチャでは、仮想ネットワークを相互に直接ピアリングすることは最小限であり、特殊なシナリオ用に予約されています。

Azure Bastion は、パブリック IP アドレスを公開することなく、VM へのより安全でシームレスなリモート デスクトップ プロトコル (RDP) と Secure Shell Protocol (SSH) アクセスを提供するフル マネージド サービスです。 このアーキテクチャでは、Azure Bastion は、接続されたスポーク間での直接 VM アクセスをサポートするためのマネージド オファリングとして使用されます。

Azure Firewall は、仮想ネットワーク リソースを保護するクラウドベースのマネージド ネットワーク セキュリティ サービスです。 このステートフル ファイアウォール サービスには、高可用性と無制限のクラウド スケーラビリティが組み込まれており、サブスクリプションと仮想ネットワーク間でアプリケーションとネットワーク接続ポリシーを作成し、適用し、ログに記録するのに役立ちます。

このアーキテクチャでは、Azure Firewall には複数の潜在的なロールがあります。 ファイアウォールは、ピアリングされたスポーク仮想ネットワークからのインターネット宛てのトラフィックのプライマリ エグレス ポイントです。 ファイアウォールは、IDPS 規則を使用して受信トラフィックを検査するためにも使用できます。 最後に、ファイアウォールを DNS プロキシ サーバーとして使用して、FQDN トラフィックルールをサポートすることもできます。

VPN Gateway は、Azure 上の仮想ネットワークとパブリック インターネット経由で異なるネットワークの間で暗号化されたトラフィックを送信する、特定の種類の仮想ネットワーク ゲートウェイです。 また、VPN Gateway を使用して、Microsoft ネットワーク経由で他のハブ仮想ネットワーク間で暗号化されたトラフィックを送信することもできます。

このアーキテクチャでは、これは、スポークの一部またはすべてをリモート ネットワークに接続するための 1 つのオプションになります。 スポークは通常、独自の VPN ゲートウェイをデプロイせず、代わりにハブによって提供される一元化されたソリューションを使用します。 この接続を管理するには、ルーティング構成を確立する必要があります。

Azure ExpressRoute ゲートウェイ は、IP ルートを交換し、オンプレミス ネットワークと Azure 仮想ネットワークの間のネットワーク トラフィックをルーティングします。 このアーキテクチャでは、ExpressRoute は、スポークの一部またはすべてをリモート ネットワークに接続する VPN ゲートウェイの代替オプションです。 スポークは独自の ExpressRoute をデプロイせず、代わりにハブによって提供される一元化されたソリューションを使用します。 VPN ゲートウェイと同様に、この接続を管理するためのルーティング構成を確立する必要があります。

Azure Monitor では、Azure やオンプレミスを含むクロスプレミス環境からテレメトリ データを収集、分析、操作できます。 Azure Monitor はアプリケーションのパフォーマンスと可用性を最大限に引き上げ、数秒で問題を事前に特定するために役立ちます。 このアーキテクチャでは、Azure Monitor は、ハブ リソースとネットワーク メトリックのログとメトリック シンクです。 Azure Monitor は、スポーク ネットワーク内のリソースのログ シンクとしても使用できますが、これはさまざまな接続済みワークロードの決定であり、このアーキテクチャでは必須ではありません。

選択肢

このアーキテクチャには、複数の Azure リソース プリミティブ ( virtualNetworkPeerings、 routeTables、 subnets) の作成、構成、メンテナンスが含まれます。

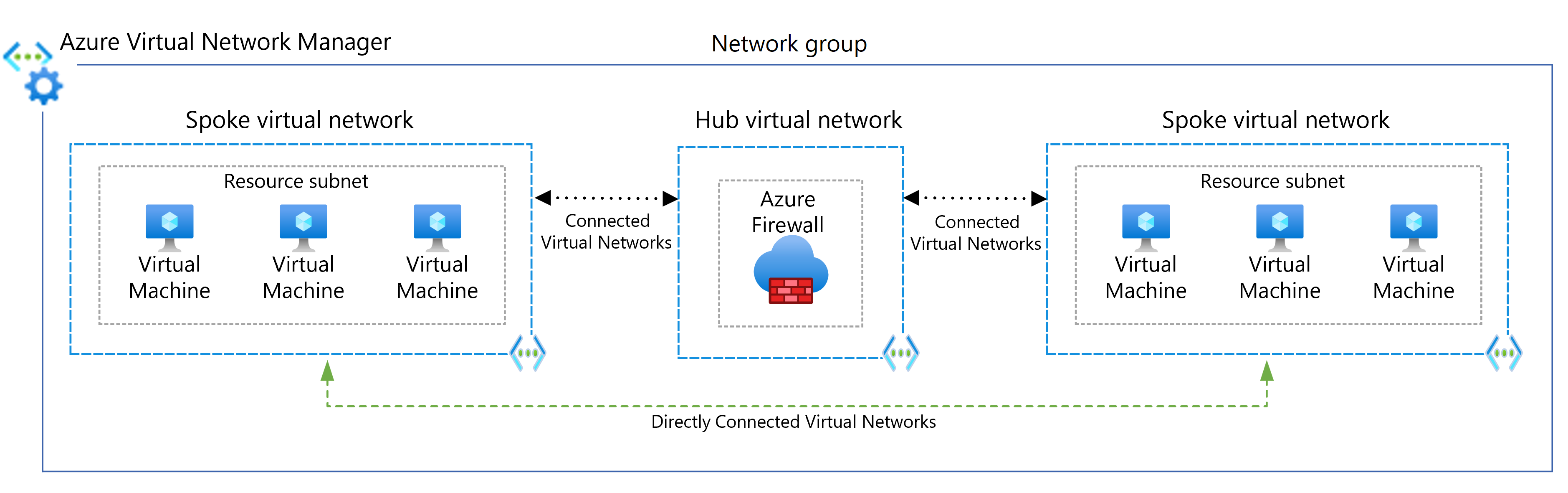

Azure Virtual Network Manager は、Azure サブスクリプション、リージョン、および Microsoft Entra ディレクトリ全体で大規模に仮想ネットワークをグループ化、構成、デプロイ、管理するのに役立つ管理サービスです。 Virtual Network Manager を使用すると、 仮想ネットワーク を識別して論理的にセグメント化するネットワーク グループを定義できます。

接続されたグループを使用すると、グループ内の仮想ネットワークが手動で接続されているかのように相互に通信できます。 このレイヤーは、これらのプリミティブに抽象化レイヤーを追加して、ネットワーク トポロジの記述と、そのトポロジの実装に関する作業に重点を置いています。

ネットワーク管理操作での時間の支出を最適化する方法として、Virtual Network Manager を使用して評価することをお勧めします。 計算された値/節約額に対してサービスのコストを評価し、Virtual Network Manager がネットワークのサイズと複雑さの利点であるかどうかを判断します。

シナリオの詳細

この参照アーキテクチャでは、ハブ仮想ネットワークが多くのスポーク仮想ネットワークへの接続の中心点として機能するハブスポーク ネットワーク パターンを実装します。 スポーク仮想ネットワークはハブと接続し、ワークロードを分離するために使用できます。 ハブを使用してオンプレミス ネットワークに接続することで、クロスプレミス シナリオを実現することもできます。

このアーキテクチャでは、カスタマー マネージド ハブ インフラストラクチャ コンポーネントを使用したネットワーク パターンについて説明します。 Microsoft が管理するハブ インフラストラクチャ ソリューションについては、 Azure Virtual WAN を使用したハブスポーク ネットワーク トポロジに関するページを参照してください。

カスタマー マネージドのハブ アンド スポーク構成を使用する利点は次のとおりです。

- コスト削減

- サブスクリプションの制限の克服

- ワークロードの分離

- 柔軟性

- NIC の数、インスタンスの数、コンピューティング サイズなど、ネットワーク仮想アプライアンス (NVA) のデプロイ方法をより詳細に制御します。

- Virtual WAN でサポートされていない NVA の使用

詳細については、「 ハブアンドスポーク ネットワーク トポロジ」を参照してください。

考えられるユース ケース

ハブ スポーク アーキテクチャの一般的な用途には、次のようなワークロードが含まれます。

- 共有サービスを必要とする複数の環境を持つ。 たとえば、1 つのワークロードに開発環境、テスト環境、運用環境がある場合があります。 共有サービスには、DNS ID、ネットワーク タイム プロトコル (NTP)、または Active Directory Domain Services (AD DS) が含まれる場合があります。 共有サービスはハブ仮想ネットワークに配置され、分離を維持するために各環境は別個のスポークにデプロイされます。

- 相互接続は必要ないが、共有サービスへのアクセスが必要。

- ワークロード管理を各スポークで分離した、ハブ内の境界ネットワーク (DMZ とも呼ばれます) ファイアウォールなど、セキュリティを一元的に管理する必要がある。

- 特定の環境またはワークロードのスポーク間での選択的な接続や分離など、接続を一元的に管理する必要がある。

推奨事項

ほとんどのシナリオに次の推奨事項が適用されます。 優先すべき特定の要件がない限り、これらの推奨事項に従ってください。

リソース グループ、サブスクリプション、リージョン

このソリューション例では、1 つの Azure リソース グループを使用します。 ハブと各スポークは、異なるリソース グループとサブスクリプションに実装することもできます。

異なるサブスクリプションに属する仮想ネットワークをピアリングする場合、サブスクリプションを同じまたは異なる Microsoft Entra テナントに関連付けることができます。 この柔軟性により、ハブで共有サービスを維持しながら、各ワークロードを分散管理できます。 「仮想ネットワーク ピアリングの作成 - Resource Manager、さまざまなサブスクリプション、および Microsoft Entra テナント」を参照してください。

Azure ランディングゾーン

Azure ランディング ゾーンアーキテクチャは、ハブスポーク トポロジに基づいています。 このアーキテクチャでは、ハブの共有リソースとネットワークは一元化されたプラットフォーム チームによって管理され、スポークは、スポーク ネットワークを使用しているプラットフォーム チームとワークロード チームと共同所有権モデルを共有します。 すべてのハブは一元管理用の "接続" サブスクリプションに存在し、スポーク仮想ネットワークは、アプリケーション ランディング ゾーン サブスクリプションと呼ばれる多数の個々のワークロード サブスクリプションに存在します。

仮想ネットワーク サブネット

次の推奨事項では、仮想ネットワーク上のサブネットを構成する方法について説明します。

GatewaySubnet

仮想ネットワーク ゲートウェイには、このサブネットが必要です。 クロスプレミス ネットワーク接続が必要ない場合は、ゲートウェイを設定せずにハブスポーク トポロジを使用することもできます。

少なくとものアドレス範囲を持つ 26 という名前のサブネットを作成します。

/26アドレス範囲は、サブネットに十分なスケーラビリティ構成オプションを提供し、将来的にゲートウェイ サイズの制限に達するのを防ぎ、より多くの ExpressRoute 回線に対応できるようにします。 ゲートウェイの設定の詳細については、「 VPN ゲートウェイを使用したハイブリッド ネットワーク」を参照してください。

AzureFirewallSubnet

少なくとものアドレス範囲を持つ /26 という名前のサブネットを作成します。 スケールに関係なく、/26 のアドレス範囲は推奨サイズであり、将来的なサイズ制限がカバーされます。 このサブネットでは、ネットワーク セキュリティ グループ (NSG) がサポートされません。

Azure Firewall には、このサブネットが必要です。 パートナー ネットワーク仮想アプライアンス (NVA) を使用する場合は、そのネットワーク要件に従ってください。

スポーク ネットワーク接続

仮想ネットワーク ピアリングまたは接続グループは、仮想ネットワーク間の非推移的な関係です。 スポーク仮想ネットワークが相互に接続する必要がある場合は、それらのスポーク間にピアリング接続を追加するか、同じネットワーク グループに配置します。

Azure Firewall または NVA を介したスポーク接続

仮想ネットワークあたりの仮想ネットワーク ピアリングの数は制限されています。 相互に接続する必要のあるスポークが多数ある場合、ピアリング接続が不足することがあります。 接続グループにも制限があります。 詳細については、「 ネットワークの制限 」と「 接続されているグループの制限」を参照してください。

このシナリオでは、ユーザー定義ルート (UDR) を使用して、スポークのトラフィックを Azure Firewall、またはハブでルーターとして機能する別の NVA に強制的に送信することを検討してください。 この変更により、スポークを相互に接続できます。 この構成をサポートするには、強制トンネリング構成を有効にした Azure Firewall を実装する必要があります。 詳細については、「 Azure Firewall の強制トンネリング」を参照してください。

このアーキテクチャ設計のトポロジにより、エグレス フローが円滑化されます。 Azure Firewall は主にエグレス セキュリティを目的としていますが、イングレス ポイントになることも可能です。 ハブ NVA イングレス ルーティングの詳細については、「 仮想ネットワークのファイアウォールと Application Gateway」を参照してください。

ハブ ゲートウェイを介したリモート ネットワークへのスポーク接続

ハブ ゲートウェイを介してリモート ネットワークと通信するようにスポークを構成するには、仮想ネットワーク ピアリングまたは接続ネットワーク グループを使用できます。

仮想ネットワーク ピアリングを使用するには、仮想ネットワーク ピアリングのセットアップで次の手順 を 実行します。

- ゲートウェイ転送を 許可 するようにハブのピアリング接続を構成します。

- リモート仮想ネットワークのゲートウェイを使用するように、各スポークでピアリング接続を構成します。

- すべてのピアリング接続を [転送されたトラフィックを 許可する] に構成します。

詳細については、「 仮想ネットワーク ピアリングの作成」を参照してください。

接続ネットワーク グループを使用するには、次の手順を実行します。

- Virtual Network Manager で、ネットワーク グループを作成し、メンバー仮想ネットワークを追加します。

- ハブ アンド スポーク接続構成を作成します。

- スポーク ネットワーク グループの場合は、ゲートウェイとして [ハブ] を選択します。

詳細については、「 Azure Virtual Network Manager を使用したハブ アンド スポーク トポロジの作成」を参照してください。

スポーク ネットワーク通信

スポーク仮想ネットワークが相互に通信できるようにするには、主に次の 2 つの方法があります。

- ファイアウォールやルーターなどの NVA 経由の通信。 この方法では、2 つのスポーク間にホップが発生します。

- スポーク間の仮想ネットワーク ピアリングまたは Virtual Network Manager 直接接続を使用した通信。 この方法では、2 つのスポーク間のホップは発生せず、待機時間を最小限に抑えるために推奨されます。

- Private Link を使用して、個々のリソースを他の仮想ネットワークに選択的に公開できます。 たとえば、ピアリングやルーティングの関係を形成したり維持したりする必要なく、内部ロード バランサーを別の仮想ネットワークに公開します。

スポーク間ネットワーク パターンの詳細については、「 スポーク間ネットワーク」を参照してください。

NVA を介した通信

スポーク間の接続が必要な場合は、ハブに Azure Firewall または別の NVA をデプロイすることを検討してください。 その後、スポークからファイアウォールまたは NVA にトラフィックを転送するルートを作成します。その後、そこから 2 番目のスポークにルーティングできます。 このシナリオでは、転送されたトラフィックを許可するようにピアリング接続を構成する必要があります。

VPN ゲートウェイを使用して、スポーク間でトラフィックをルーティングすることもできますが、この選択は待機時間とスループットに影響します。 構成の詳細については、 仮想ネットワーク ピアリングの VPN ゲートウェイ転送の構成に関するページを参照してください。

多数のスポークに合わせてハブを拡張するために、ハブで共有するサービスを評価します。 たとえば、ハブがファイアウォール サービスを提供する場合は、複数のスポークを追加するときにファイアウォール ソリューションの帯域幅の制限を検討します。 このような一部の共有サービスを第 2 レベルのハブに移動できます。

スポーク ネットワーク間の直接通信

ハブ仮想ネットワークを通過せずにスポーク仮想ネットワーク間で直接接続するには、スポーク間のピアリング接続を作成するか、ネットワーク グループの直接接続を可能にします。 同じ環境とワークロードの一部であるスポーク仮想ネットワークへのピアリングまたは直接接続を制限することをお勧めします。

Virtual Network Manager を使用する場合は、スポーク仮想ネットワークをネットワーク グループに手動で追加したり、定義した条件に基づいてネットワークを自動的に追加したりできます。

次の図は、スポーク間の直接接続に Virtual Network Manager を使用する方法を示しています。

考慮事項

以降の考慮事項には、ワークロードの品質向上に使用できる一連の基本原則である Azure "Well-Architected Framework" の要素が組み込まれています。 詳細については、「 Microsoft Azure Well-Architected Framework」を参照してください。

信頼性

信頼性により、アプリケーションは顧客に対するコミットメントを確実に満たすことができます。 詳細については、「信頼性の重要な要素の概要」を参照してください。

それらをサポートするハブ内の Azure サービスの 可用性ゾーン を使用します。

一般に、リージョンごとに少なくとも 1 つのハブを作成し、スポークを同じリージョンのハブにのみ接続することをお勧めします。 この構成は、1 つのリージョンのハブで障害が発生し、関連のないリージョンで広範囲にわたるネットワーク ルーティングエラーが発生するのを回避するために、バルクヘッド リージョンに役立ちます。

高可用性を確保するために、ExpressRoute に加えてフェールオーバー用の VPN を使用できます。 VPN フェールオーバーで ExpressRoute を使用してオンプレミス ネットワークを Azure に接続する 方法に関するページを参照し、ガイダンスに従って Azure ExpressRoute の回復性を設計および設計します。

Azure Firewall が FQDN アプリケーション規則を実装する方法により、ファイアウォールを通過するすべてのリソースが、ファイアウォール自体と同じ DNS プロバイダーを使用していることを確認します。 これを行わないと、ファイアウォールの FQDN の IP 解決が、同じ FQDN のトラフィック発信元の IP 解決と異なるため、Azure Firewall によって正当なトラフィックがブロックされる可能性があります。 スポーク DNS 解決の一部として Azure Firewall プロキシを組み込むことは、FQDN がトラフィック発信元と Azure Firewall の両方と同期していることを確認するための 1 つのソリューションです。

セキュリティ

セキュリティは、重要なデータやシステムの意図的な攻撃や悪用に対する保証を提供します。 詳細については、「セキュリティ

DDoS 攻撃から保護するには、任意の境界仮想ネットワークで Azure DDOS Protection を有効にします。 パブリック IP を持つリソースは、DDoS 攻撃の影響を受けやすくなります。 ワークロードがパブリックに公開されていない場合でも、次のような保護が必要なパブリック IP が引き続き存在します。

- Azure Firewall のパブリック IP

- VPN ゲートウェイのパブリック IP

- ExpressRoute のコントロール プレーンのパブリック IP

不正アクセスのリスクを最小限に抑え、厳格なセキュリティ ポリシーを適用するには、ネットワーク セキュリティ グループ (NSG) で常に明示的な拒否規則を設定します。

Azure Firewall Premium バージョンを使用して、TLS 検査、ネットワーク侵入検出および防止システム (IDPS)、URL フィルタリングを有効にします。

Virtual Network Manager のセキュリティ

セキュリティ規則のベースライン セットを確保するには、 セキュリティ管理者規則 をネットワーク グループ内の仮想ネットワークに関連付ける必要があります。 セキュリティ管理規則は NSG 規則よりも優先され、NSG 規則の前に評価されます。 NSG 規則と同様に、セキュリティ管理規則では優先順位付け、サービス タグ、L3-L4 プロトコルがサポートされます。 詳細については、「 Virtual Network Manager のセキュリティ管理者ルール」を参照してください。

Virtual Network Manager のデプロイ を使用して、ネットワーク グループセキュリティ規則に対する重大な変更の制御されたロールアウトを容易にします。

コストの最適化

コストの最適化は、不要な経費を削減し、運用効率を向上させる方法です。 詳細については、「コストの最適化

ハブ アンド スポーク ネットワークをデプロイして管理するときは、コストに関連する次の項目について検討します。 詳細については、「 仮想ネットワークの価格」を参照してください。

Azure Firewall のコスト

このアーキテクチャでは、ハブ ネットワークに Azure Firewall インスタンスをデプロイします。 複数のワークロードで使用される共有ソリューションとして Azure Firewall デプロイを使用すると、他の NVA と比較してクラウド コストを大幅に節約できます。 詳細については、「 Azure Firewall とネットワーク仮想アプライアンス」を参照してください。

デプロイされたすべてのリソースを効果的に使用するには、適切な Azure Firewall サイズを選択します。 必要な機能と、現在のワークロード セットに最適な層を決定します。 使用可能な Azure Firewall SKU の詳細については、「Azure Firewall とは」を参照してください。

ダイレクト ピアリング

スポーク間で直接ピアリングまたはその他の非ハブ ルーティング通信を選択的に使用すると、Azure Firewall 処理のコストを回避できます。 データベース同期や大規模なファイル コピー操作など、高スループットでリスクの低いスポーク間の通信を行うワークロードを持つネットワークでは、節約が大きくなる可能性があります。

オペレーショナル エクセレンス

オペレーショナル エクセレンスは、アプリケーションをデプロイし、運用環境で実行し続ける運用プロセスを対象としています。 詳細については、「オペレーショナル エクセレンス

Azure Bastion、Azure Firewall、クロスプレミス ゲートウェイなど、すべてのサービスの診断設定を有効にします。 操作にとって意味のある設定を決定します。 過度のコストを回避するために意味のない設定をオフにします。 Azure Firewall などのリソースは、ログ記録によって詳細になり、高い監視コストが発生する可能性があります。

異常を検出し、ネットワークの問題を特定してトラブルシューティングするには、エンド ツー エンドの監視に 接続モニター を使用します。

Azure Network Watcher を使用して、Traffic Analytics を使用して、トラフィックが最も多い仮想ネットワーク内のシステムを表示するなど、ネットワーク コンポーネントの監視とトラブルシューティングを行います。 ボトルネックが問題になる前に、ボトルネックを視覚的に特定できます。

ExpressRoute を使用している場合は、 ExpressRoute トラフィック コレクター を使用して、ExpressRoute 回線経由で送信されたネットワーク フローのフロー ログを分析できます。 ExpressRoute Traffic Collector を使用すると、Microsoft エンタープライズ エッジ ルーター経由で流れるトラフィックを可視化できます。

HTTP 以外のプロトコルや SQL Server を構成する場合は、Azure Firewall で FQDN ベースの規則を使用します。 FQDN を使用すると、個々の IP アドレスの管理に対する管理上の負担が軽減されます。

ピアリングの要件に基づいて IP アドレス指定を計画し、クロスプレミスの場所と Azure の場所でアドレス空間が重複しないようにします。

Azure Virtual Network Manager を使用した自動化

接続とセキュリティ制御を一元的に管理するには、 Azure Virtual Network Manager を 使用して新しいハブ アンド スポーク仮想ネットワーク トポロジを作成するか、既存のトポロジをオンボードします。 Virtual Network Manager を使用すると、ハブ アンド スポーク ネットワーク トポロジが、複数のサブスクリプション、管理グループ、およびリージョン間で将来の大規模な成長に備えて準備されます。

Virtual Network Manager のユース ケース シナリオの例を次に示します。

- ビジネス ユニットやアプリケーション チームなどのグループに対するスポーク仮想ネットワーク管理の民主化。 民主化により、仮想ネットワーク間接続とネットワーク セキュリティ規則の要件が多数発生する可能性があります。

- アプリケーションのグローバル フットプリントを確保することを目的とした、複数の Azure リージョンでの複数のレプリカ アーキテクチャの標準化。

統一された接続とネットワーク セキュリティ規則を確保するために、 ネットワーク グループ を使用して、同じ Microsoft Entra テナント内の任意のサブスクリプション、管理グループ、またはリージョン内の仮想ネットワークをグループ化できます。 動的または静的なメンバーシップの割り当てを使用して、仮想ネットワークをネットワーク グループに自動または手動でオンボードできます。

スコープを使用して、Virtual Network Manager が管理する仮想ネットワークの検出可能性 を定義します。 この機能によって、ネットワーク マネージャー インスタンスの望ましい数についての柔軟性が提供され、これにより仮想ネットワーク グループの管理のさらなる民主化が可能になります。

同じネットワーク グループ内のスポーク仮想ネットワークを相互に接続するには、Virtual Network Manager を使用して仮想ネットワーク ピアリングまたは 直接接続を実装します。 グローバル メッシュ オプションを使用して、メッシュ直接接続を異なるリージョンのスポーク ネットワークに拡張します。 次の図は、リージョン間のグローバル メッシュ接続を示しています。

ネットワーク グループ内の仮想ネットワークを、セキュリティ管理規則のベースライン セットに関連付けることができます。 ネットワーク グループのセキュリティ管理規則は、スポーク仮想ネットワークの所有者がベースライン セキュリティ規則を上書きするのを防ぐ一方、所有者独自のセキュリティ規則と NSG のセットを個別に追加できるようにします。 ハブ アンド スポーク トポロジでセキュリティ管理者ルールを使用する例については、「 チュートリアル: セキュリティで保護されたハブアンドスポーク ネットワークを作成する」を参照してください。

ネットワーク グループ、接続、およびセキュリティ規則の制御されたロールアウトを容易にするために、Virtual Network Manager の構成デプロイ は、中断する可能性のある構成変更をハブアンドスポーク環境に安全にリリースするのに役立ちます。 詳細については、「 Azure Virtual Network Manager での構成のデプロイ」を参照してください。

ルート構成の作成と保守のプロセスを簡素化および合理化するために、 Azure Virtual Network Manager でユーザー定義ルート (UDR) の自動管理を使用できます。

IP アドレスの管理を簡略化して一元化するには、 Azure Virtual Network Manager で IP アドレス管理 (IPAM) を使用できます。 IPAM は、オンプレミスとクラウドの仮想ネットワーク間での IP アドレス空間の競合を防ぎます。

Virtual Network Manager の使用を開始するには、「 Azure Virtual Network Manager を使用したハブ アンド スポーク トポロジの作成」を参照してください。

パフォーマンス効率

パフォーマンス効率とは、ユーザーからの要求に合わせて効率的な方法でワークロードをスケーリングできることです。 詳細については、「 パフォーマンス効率の柱の概要」を参照してください。

低待機時間と高帯域幅を必要とする Azure 仮想ネットワーク内の仮想マシンにオンプレミスから通信するワークロードの場合は、 ExpressRoute FastPath の使用を検討してください。 FastPath を使用すると、ExpressRoute 仮想ネットワーク ゲートウェイをバイパスして、パフォーマンスを向上させ、オンプレミスから仮想ネットワーク内の仮想マシンに直接トラフィックを送信できます。

短い待機時間を必要とするスポーク間通信の場合は、 スポーク間ネットワークの構成を検討してください。

ポイント対サイトまたはサイト間接続の数、必要な 1 秒あたりのパケット数、帯域幅の要件、TCP フローなど、要件を満たす適切な ゲートウェイ SKU を 選択します。

SAP やストレージへのアクセスなどの待機時間の影響を受けやすいフローの場合は、Azure Firewall をバイパスするか、ハブ経由でルーティングすることを検討してください。 Azure Firewall によって導入された待機時間をテストして、決定を通知することができます。 2 つ以上のネットワーク を接続する VNet ピアリング や、仮想ネットワーク内のプライベート エンドポイント経由でサービスに接続できる Azure Private Link などの機能を使用できます。

侵入検出および防止システム (IDPS) など、Azure Firewall で特定の機能を有効にすると、スループットが低下することを理解します。 詳細については、「 Azure Firewall のパフォーマンス」を参照してください。

このシナリオのデプロイ

このデプロイには、1 つのハブ仮想ネットワークと 2 つの接続されたスポークが含まれており、Azure Firewall インスタンスと Azure Bastion ホストもデプロイされます。 必要に応じて、最初のスポーク ネットワーク内の VM と VPN ゲートウェイをデプロイに含めることができます。 仮想ネットワーク ピアリングまたは Virtual Network Manager 接続グループを選択して、ネットワーク接続を作成できます。 それぞれの方法には、いくつかのデプロイ オプションがあります。

共同作成者

この記事は、Microsoft によって保守されています。 当初の寄稿者は以下のとおりです。

主要な著者:

- アレハンドラ パラシオス |シニア カスタマー エンジニア

- ホセ・モレノ |プリンシパル エンジニア

- アダム・トルカー |Azure Networking Global Blackbelt at Microsoft

その他の共同作成者:

- マシュー・ブラットシュン |カスタマー エンジニア

- ジェイ・リー |シニア プロダクト マネージャー

- テルモサンパイオ |プリンシパル サービス エンジニアリング マネージャー

パブリックでない LinkedIn プロファイルを表示するには、LinkedIn にサインインします。

次のステップ

- セキュリティで保護された仮想ハブと、Azure Firewall Manager によって構成される関連するセキュリティおよびルーティング ポリシーの詳細については、「セキュリティで保護された仮想ハブとは」を参照してください。

高度なシナリオ

アーキテクチャは、この単純なハブスポーク アーキテクチャとは異なる場合があります。 いくつかの高度なシナリオのガイダンスの一覧を次に示します。

リージョンを追加し、ハブを相互に完全にメッシュします - Azure Route Server を使用したマルチリージョン接続パターンとマルチリージョン ネットワーク用のスポーク間ネットワーク

Azure Firewall をカスタム ネットワーク仮想アプライアンス (NVA) に置き換える - 高可用性 NVA のデプロイ

Azure Virtual Network Gateway をカスタム SDWAN NVA に置き換えます - SDWAN と Azure ハブアンドスポーク ネットワーク トポロジの統合

Azure Route Server を使用して、ExpressRoute と VPN または SDWAN の間の推移性を提供したり、Azure 仮想ネットワーク ゲートウェイで BGP 経由でアドバタイズされるプレフィックスをカスタマイズしたりできます - ExpressRoute と Azure VPN に対する Azure Route Server のサポート

プライベート リゾルバーまたは DNS サーバーを追加します - プライベート 競合回避モジュールのアーキテクチャ

関連リソース

次の関連するアーキテクチャを確認してください。