Azure ブックは柔軟なキャンバスであり、データを分析し、Azure portal で豊富なビジュアル レポートを作成するために使用できます。 ブックでは、Azure 全体で複数のデータ ソースにアクセスできます。 ブックを統合された対話型エクスペリエンスに結合します。

ブックには、Azure データを視覚化するための豊富な機能セットが用意されています。 各視覚化の種類の詳細については、視覚化の例とドキュメントを参照してください。

Microsoft Defender for Cloud では、内蔵されているブックにアクセスして、組織のセキュリティ態勢を把握することができます。 また、Defender for Cloud または他のサポートされているデータ ソースからの幅広いデータを表示するカスタム ブックを作成することもできます。

価格については、価格ページを参照してください。 Defender for Cloud コスト計算ツールを使用してコストを見積もることもできます。

[前提条件]

必要なロールとアクセス許可: ブックを保存するには、少なくとも関連するリソース グループに対するブックの共同作成者のアクセス許可が必要です。

クラウドでの利用可否: ![]() 商用クラウド

商用クラウド ![]() 各国 (Azure Government、21Vianet によって運営される Microsoft Azure)

各国 (Azure Government、21Vianet によって運営される Microsoft Azure)

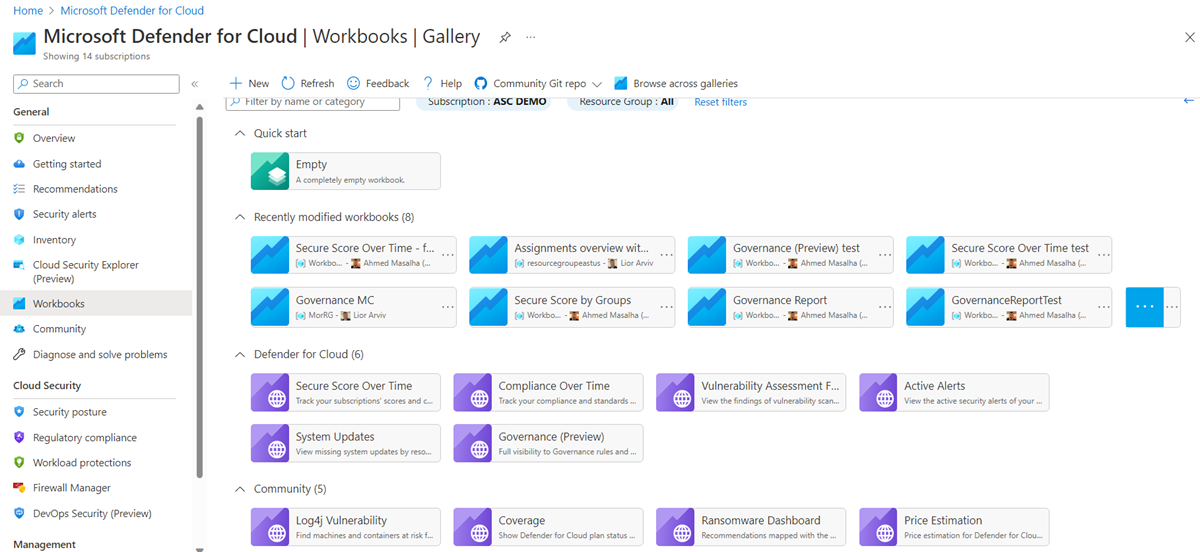

Defender for Cloud ギャラリー ブックを使用する

Defender for Cloud では、統合された Azure ブック機能を使用して、セキュリティ データを表示するカスタムの対話型ブックを作成できます。 Defender for Cloud には、カスタマイズできる次のブックのあるブック ギャラリーが含まれています:

- "カバレッジ" ブック: 環境とサブスクリプション全体の Defender for Cloud プランと拡張機能の対象範囲を追跡します。

- "経過時間に応じたセキュア スコア" ブック: サブスクリプションのスコアと、リソースに対するレコメンデーションの変化を追跡します。

- "システムの更新プログラム" ブック: リソース、OS、重要度などに応じて、不足しているシステムの更新プログラムを表示します。

- "脆弱性評価の結果" ブック: Azure リソースを対象とした脆弱性スキャンの結果を表示します。

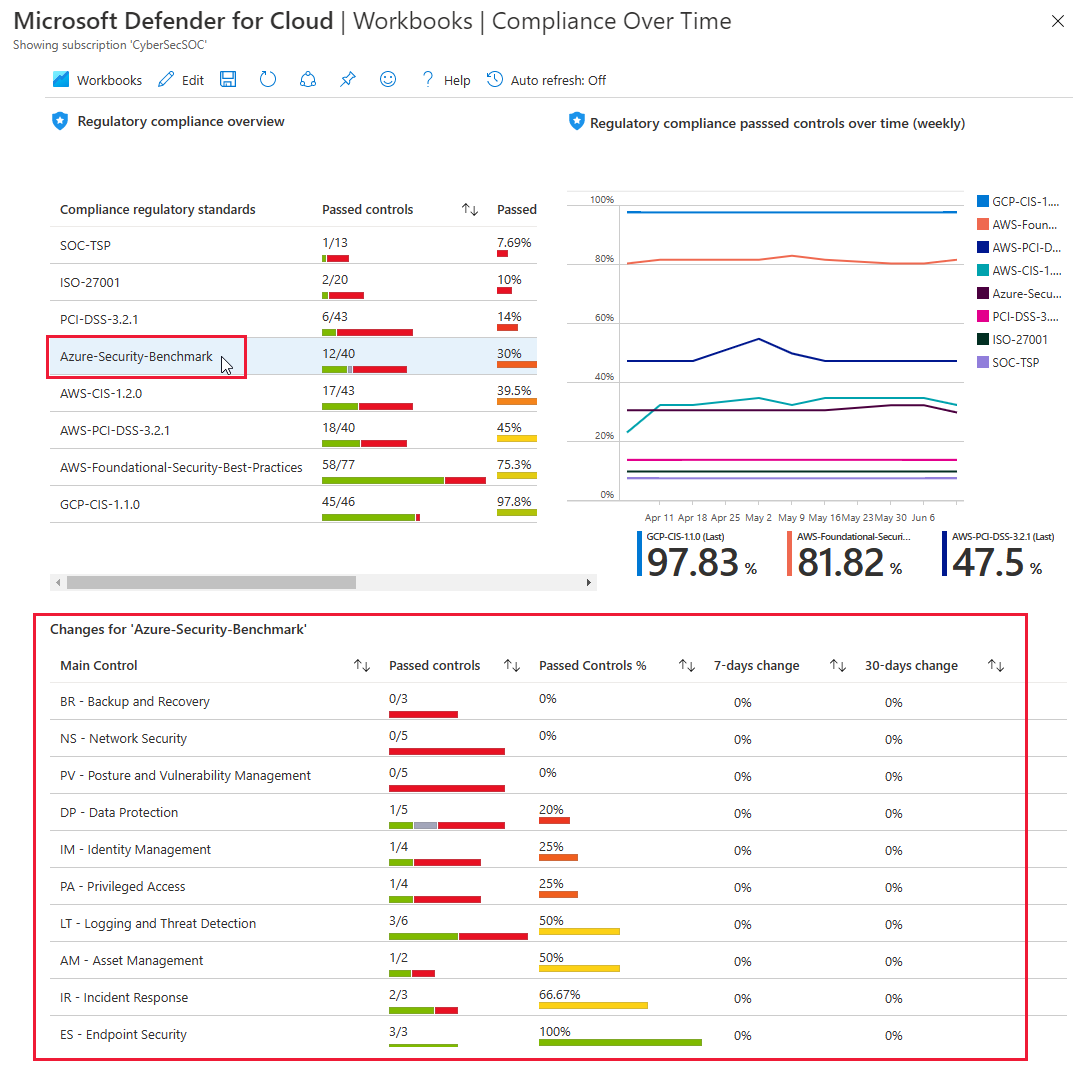

- "経過時間に応じたコンプライアンス" ブック: 選択した規制標準または業界標準に対するサブスクリプションのコンプライアンスの状態を表示します。

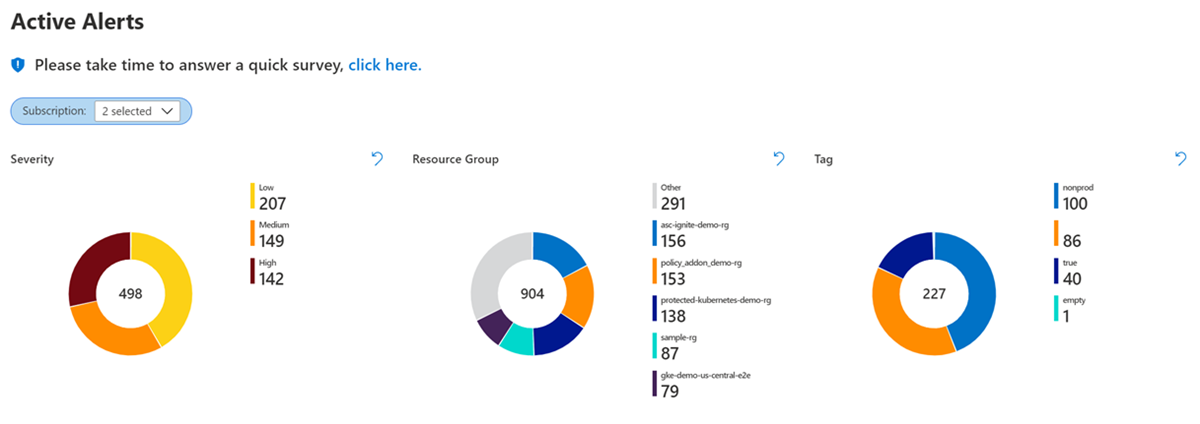

- "アクティブなアラート" ブック: 重大度、種類、タグ、MITRE ATT&CK の戦術、場所ごとにアクティブなアラートを表示します。

- 価格見積もりブック - 独自の環境のリソース テレメトリに基づいて、Defender for Cloud のプランの月単位の統合価格見積もりを表示します。 この数値は小売価格に基づく見積もりであり、実際の請求または請求書データを表していません。

- "ガバナンス" ブック: ガバナンス ルール設定のガバナンス レポートを使用して、組織に影響を与えるルールの進行状況を追跡します。

- "DevOps セキュリティ (プレビュー)" ブック: 設定したコネクタの DevOps 態勢を視覚化するのに役立つカスタマイズ可能な基盤を表示します。

組み込みのブックと共に、コミュニティ カテゴリに便利なブックを見つけることができます。 これらのブックは現状のまま提供され、SLA やサポートはありません。 指定されたブックのいずれかを選択するか、独自のブックを作成できます。

ヒント

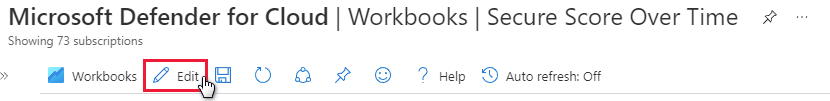

ブックをカスタマイズするには、[編集] ボタンを選択します。 編集が終了したら、[保存] を選択します。 変更は新しいブックに保存されます。

"カバレッジ" ブック

複数のサブスクリプションと環境 (Azure、アマゾン ウェブ サービス、Google Cloud Platform) で Defender for Cloud を有効にした場合、アクティブなプランを追跡するのが困難なことがあります。 複数のサブスクリプションと環境がある場合に特にそうです。

"カバレッジ" ブックを使用すると、環境のどの部分でどの Defender for Cloud プランが有効かを追跡するのに役立ちます。 このブックは、お使いの環境とサブスクリプションが完全に保護されていることを確認するのに役立ちます。 詳細なカバレッジ情報にアクセスできるので、さらに保護が必要であると想定される領域を特定し、その領域に対処するための措置を講じることができます。

このブックでは、1 つのサブスクリプション (またはすべてのサブスクリプション) を選択し、次のタブを表示できます:

- 追加情報: リリース ノートと各トグルの説明が表示されます。

- 相対カバレッジ: 特定の Defender for Cloud プランが有効になっているサブスクリプションまたはコネクタの割合を示します。

- Absolute coverage (絶対カバレッジ): サブスクリプションごとの各プランの状態が表示されます。

- 詳細カバレッジ - 各プランの価値をフルに得るために、関連するプランで有効にできる、または有効にする必要がある追加の設定を表示します。

また、各サブスクリプションまたはすべてのサブスクリプションで Azure、アマゾン ウェブ サービス、または Google Cloud Platform 環境を選択して、環境に対して有効になっているプランと拡張機能を確認することもできます。

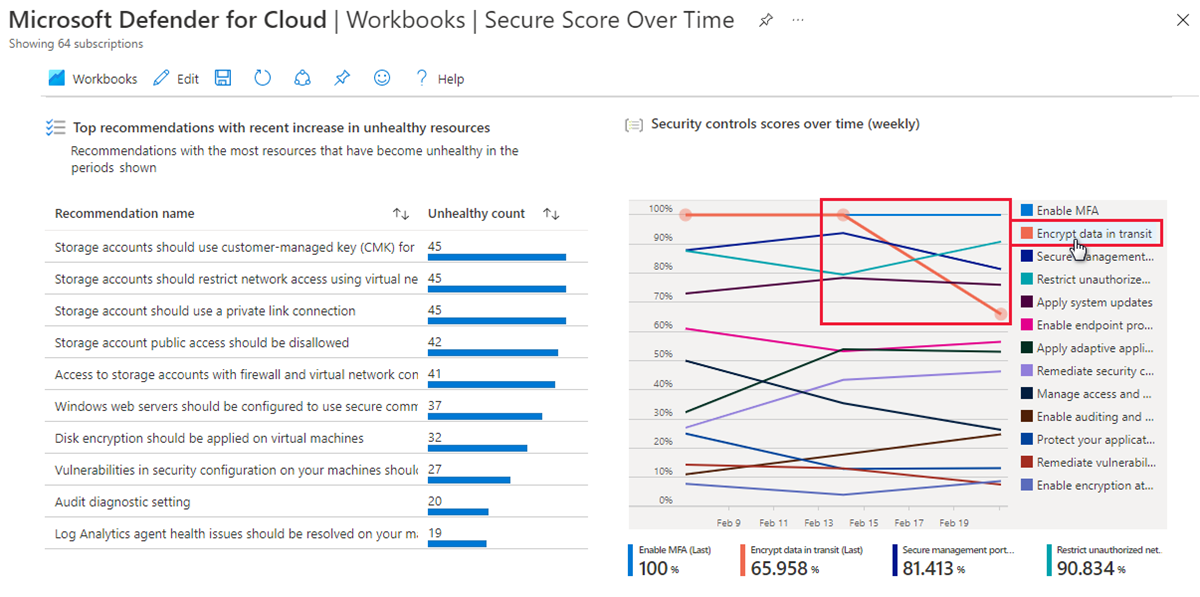

"経過時間に応じたセキュア スコア" ブック

"経過時間に応じたセキュア スコア" ブックでは、Log Analytics ワークスペースのセキュリティ スコア データが使用されます。 データは、「Azure portal での Defender for Cloud の連続エクスポートの設定」の解説に従って、連続エクスポート ツールを使用してエクスポートする必要があります。

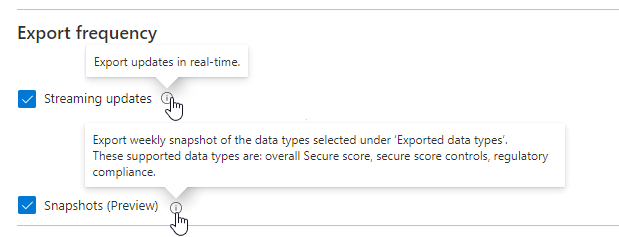

連続エクスポートを設定する場合は、[エクスポートの頻度] で、[ストリーミング更新プログラム] と [スナップショット (プレビュー)] の両方を選択します。

注

スナップショットは毎週エクスポートされます。 最初のスナップショットがエクスポートされてからブック内のデータが表示されるまでに、少なくとも 1 週間の遅延があります。

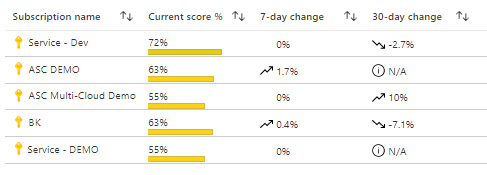

"経過時間に応じたセキュア スコア" ブックには、選択したワークスペースに報告されるサブスクリプションのグラフが 5 つあります:

| グラフ | 例 |

|---|---|

|

過去 1 週間と 1 か月のスコア傾向 このセクションを使用して、サブスクリプションのスコアの現在のスコアと全般的な傾向を監視します。 |

|

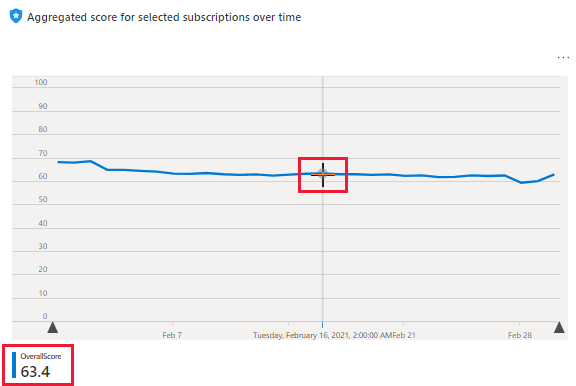

|

選択されたすべてのサブスクリプションの集計スコア 傾向線の任意の位置にマウスポインターを合わせると、選択された時間範囲の任意の日付の集計されたスコアが表示されます。 |

|

|

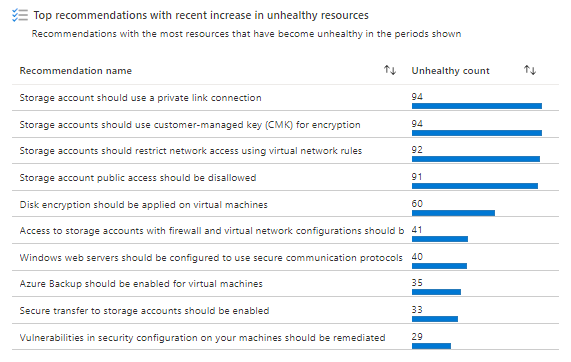

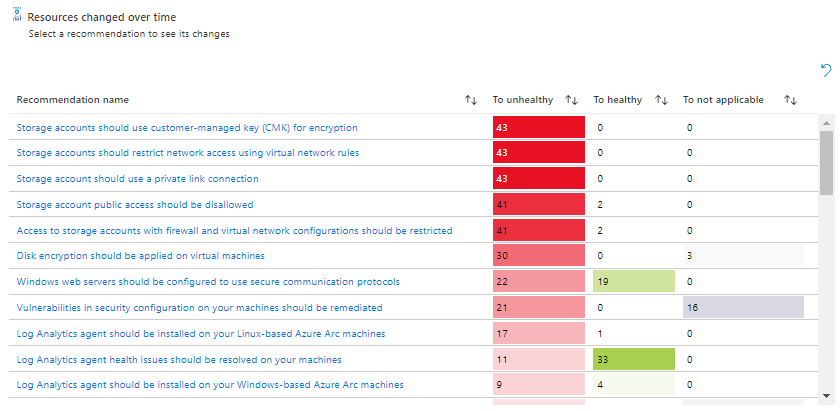

最も多く異常な状態になったリソースに関する推奨事項 このテーブルは、選択された期間内で最も多く異常な状態になったリソースに関するレコメンデーションをトリアージするのに役立ちます。 |

|

|

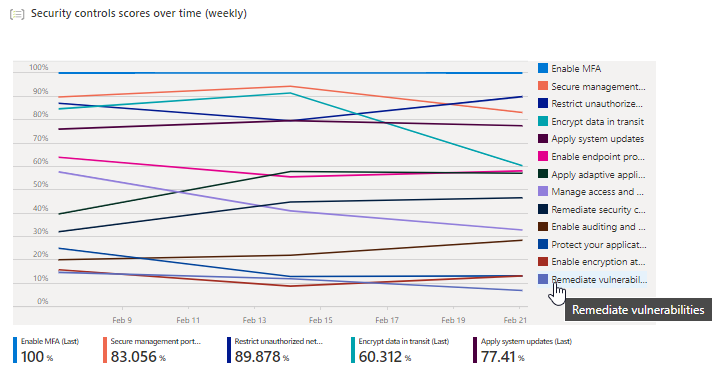

特定のセキュリティ コントロールのスコア Defender for Cloud のセキュリティ コントロールは、レコメンデーションの論理的なグループです。 このグラフを見れば、すべてのコントロールの週単位のスコアが一目でわかります。 |

|

|

リソースの変化 選択された期間中に状態 (正常、異常、または該当なし) が最も多く変化したリソースに関するレコメンデーションは、ここにリストされます。 一覧から任意のレコメンデーションを選択して、特定のリソースをリスト表示する新しいテーブルを開きます。 |

|

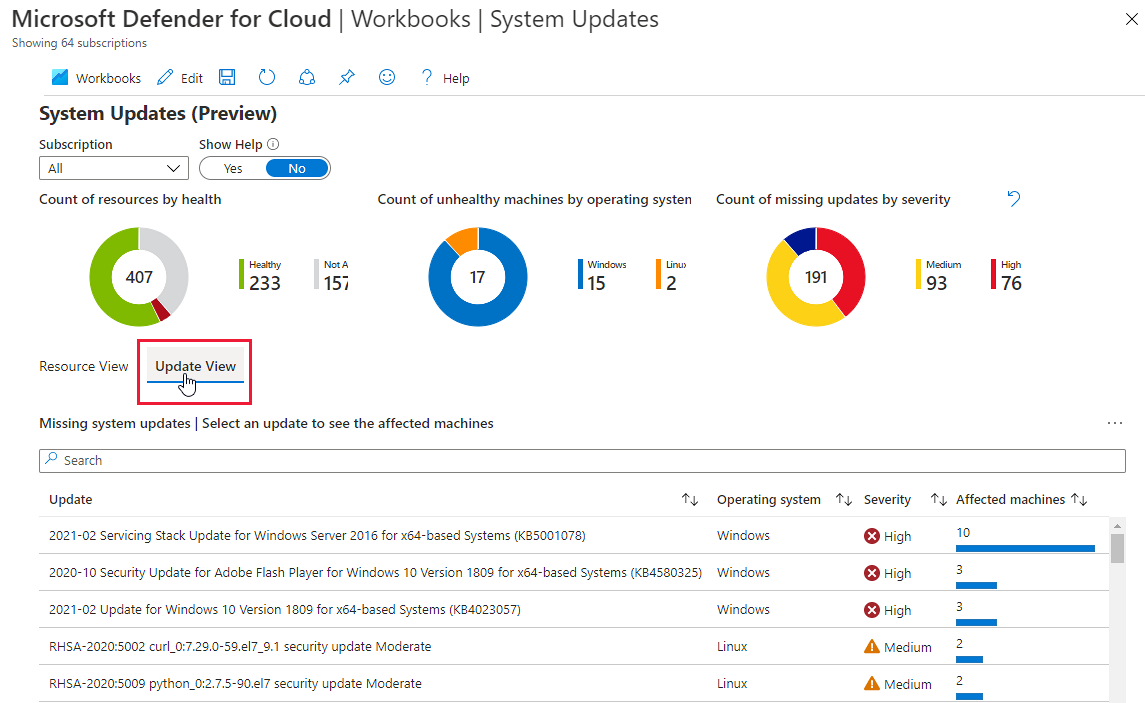

"システム更新プログラム" ブック

このブックは、"システムの更新プログラムをマシンにインストールする必要がある" というセキュリティ レコメンデーションに基づくものです。 このブックは、適用する更新プログラムがあるマシンを識別するのに役立ちます。

選択したサブスクリプションの更新状態は、次の方法で表示できます:

- 適用するべき未処理の更新プログラムがあるリソースのリスト。

- リソースに不足している更新プログラムのリスト。

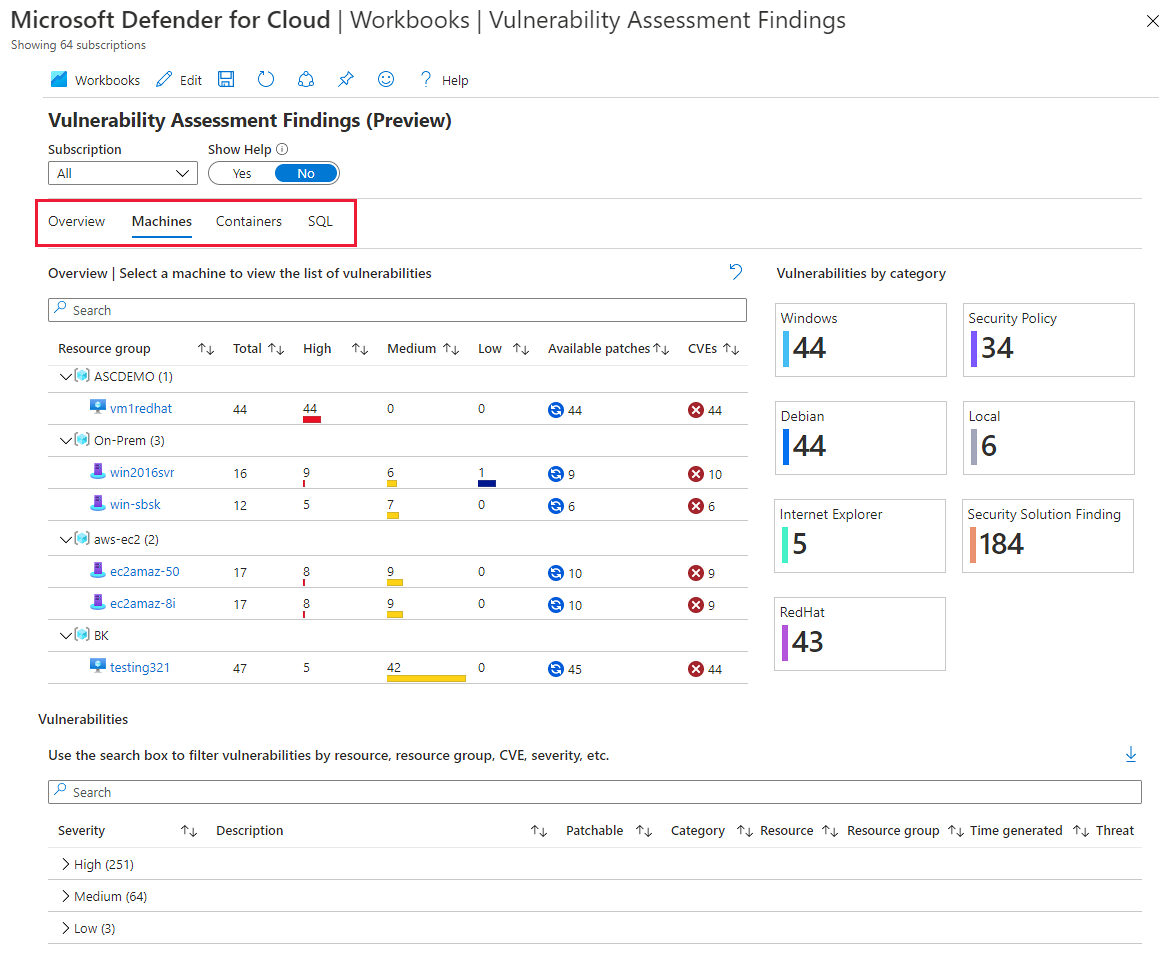

"脆弱性評価の結果" ブック

Defender for Cloud には、お使いのマシン、コンテナー レジストリのコンテナー、SQL Server を実行しているコンピューター用の脆弱性スキャナーが含まれています。

これらのスキャナーの使用の詳細については、以下を参照してください。

各リソースの種類の結果は、個別の推奨事項で報告されます。

- 仮想マシンの脆弱性を修復する必要がある (Microsoft Defender 脆弱性の管理、統合された Qualys スキャナー、および構成されているBYOL VA ソリューションからの結果を含む)

- コンテナー レジストリ イメージでは脆弱性の検出結果が解決されている必要がある

- SQL データベースでは脆弱性の検出結果を解決する必要がある

- マシン上の SQL サーバーでは脆弱性の検出結果を解決する必要がある

"脆弱性評価の結果" ブックでは、これらの結果が収集され、重要度、リソースの種類、カテゴリごとに整理されます。

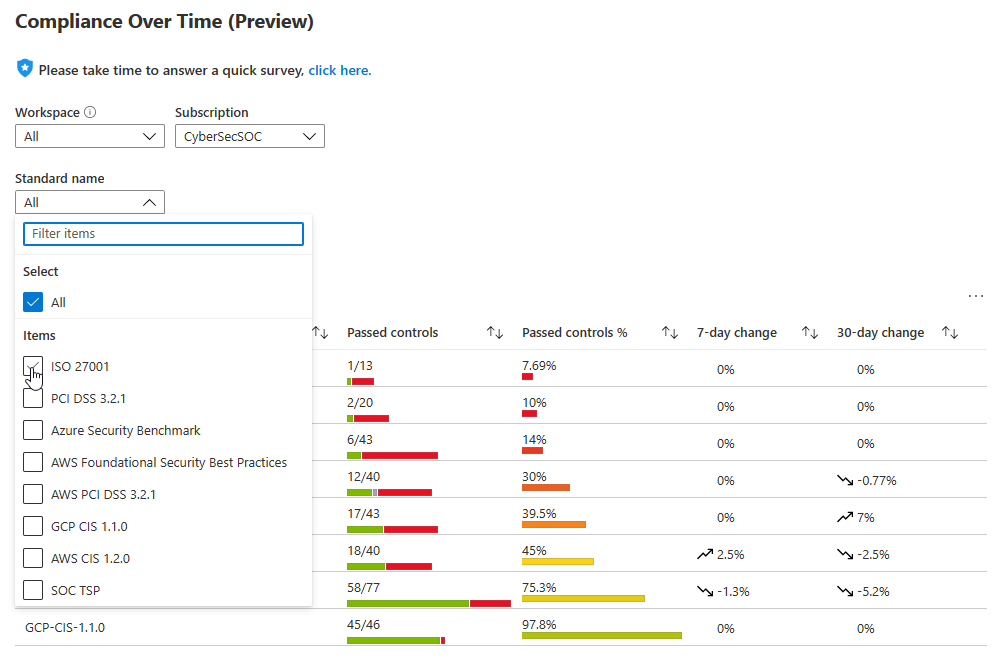

"経過時間に応じたコンプライアンス" ブック

Microsoft Defender for Cloud では、リソースの構成と業界標準、規制、ベンチマークの要件が継続的に比較されます。 組み込みの標準には、NIST SP 800-53、SWIFT CSP CSCF v2020、カナダ連邦 PBMM、HIPAA HITRUST などがあります。 規制コンプライアンス ダッシュボードを使用して、組織に関連する標準を選択できます。 詳細については、「規制コンプライアンス ダッシュボードで標準セットをカスタイマイズする」を参照してください。

"時間の経過に伴うコンプライアンス" ブックでは、ダッシュボードに追加するさまざまな標準を使用して、コンプライアンスの状態を経時的に追跡します。

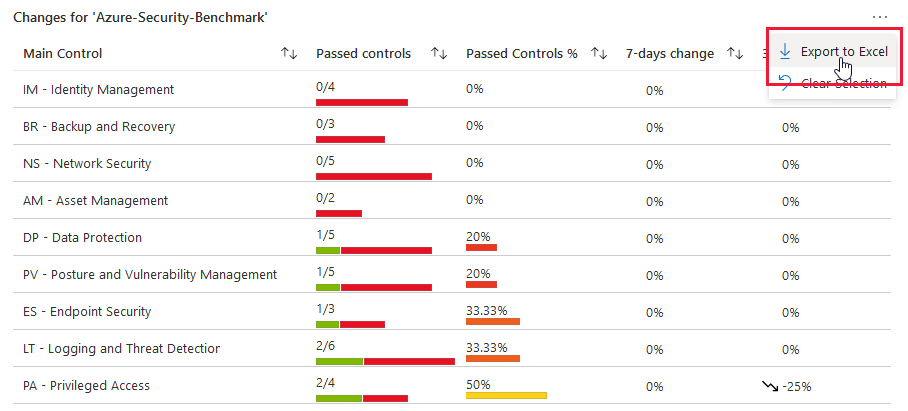

レポートの概要領域から標準を選択すると、下部のペインにより詳しい内訳が表示されます:

各コントロールに合格または失敗したリソースを表示するには、レコメンデーションのレベルまでドリルダウンを続けます。

ヒント

レポートの各パネルに対して、[Excel にエクスポート] オプションを使用してデータを Excel にエクスポートできます。

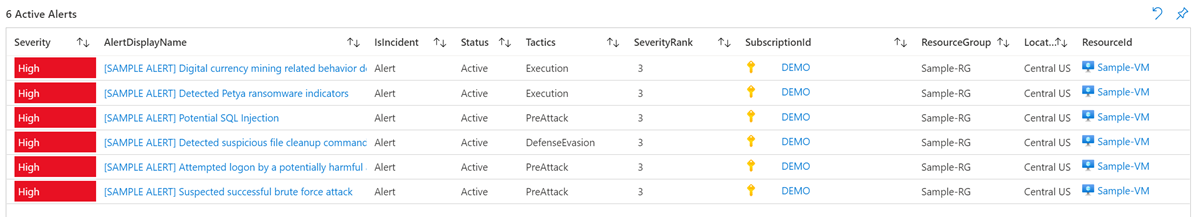

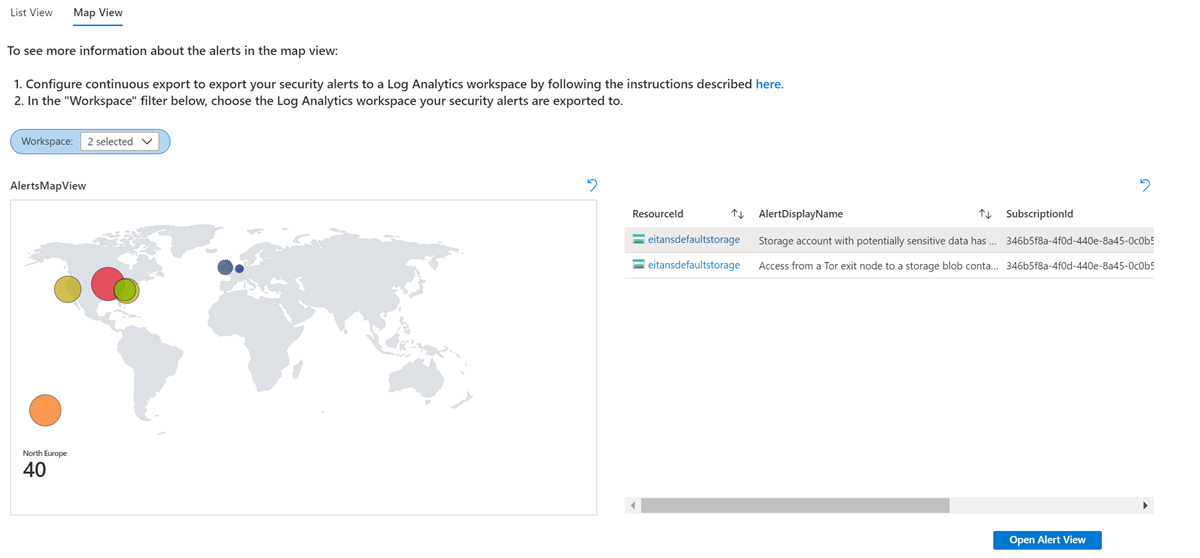

"アクティブなアラート" ブック

"アクティブなアラート" ブックでは、サブスクリプションのアクティブなセキュリティ アラートが 1 つのダッシュボードに表示されます。 セキュリティ アラートとは、リソースに対する脅威を検出したときに Defender for Cloud によって生成される通知です。 Defender for Cloud は、迅速に調査して修復するために必要な情報を含むアラートに優先順位を付け、リスト表示します。

このブックは、環境内のアクティブな脅威を認識し、優先順位を付けるのに役立ちます。

注

ほとんどのブックでは、Azure Resource Graph を使用してデータのクエリを実行します。 たとえば、マップ ビューを表示するには、Log Analytics ワークスペースでデータのクエリを実行します。 連続エクスポートを有効にする必要があります。 セキュリティ アラートを Log Analytics ワークスペースにエクスポートします。

アクティブなアラートは、重大度、リソース グループ、タグごとに表示できます。

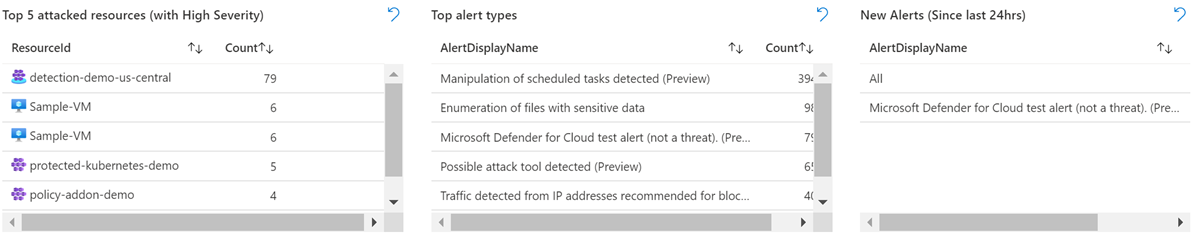

また、攻撃されたリソース、アラートの種類、新しいアラートごとに、サブスクリプションの上位アラートを表示することもできます。

アラートの詳細を表示するには、そのアラートを選択します。

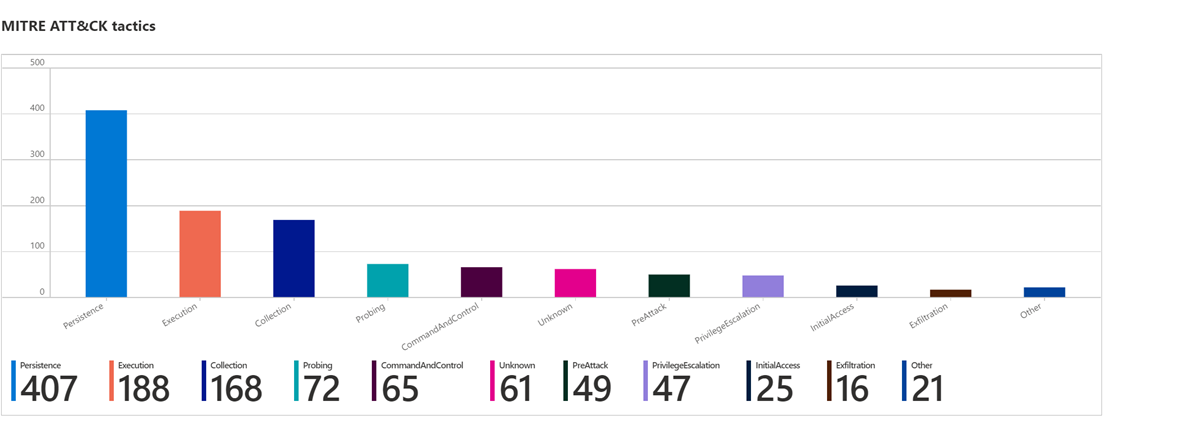

[MITRE ATT&CK の戦術] タブには、"キル チェーン" の順序と、サブスクリプションが各段階で持つアラートの数がリスト表示されます。

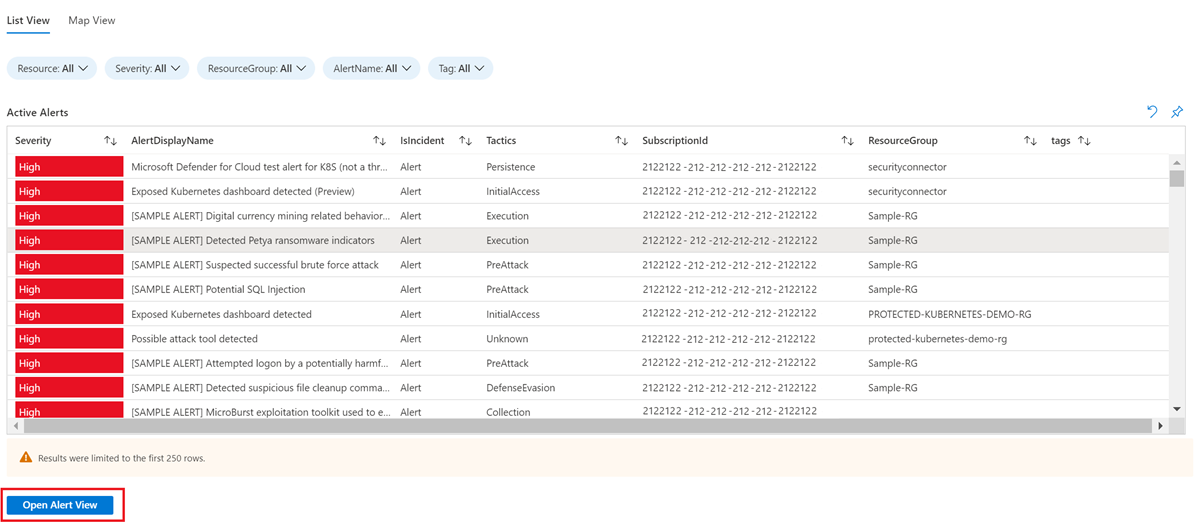

テーブル内のすべてのアクティブなアラートを表示し、列でフィルター処理できます。

特定のアラートの詳細を表示するには、テーブル内のアラートを選択し、[アラート ビューを開く] ボタンを選択します。

![アラートの詳細と [アラート ビューを開く] ボタンを示すスクリーンショット。](media/custom-dashboards-azure-workbooks/alert-details-screen.png)

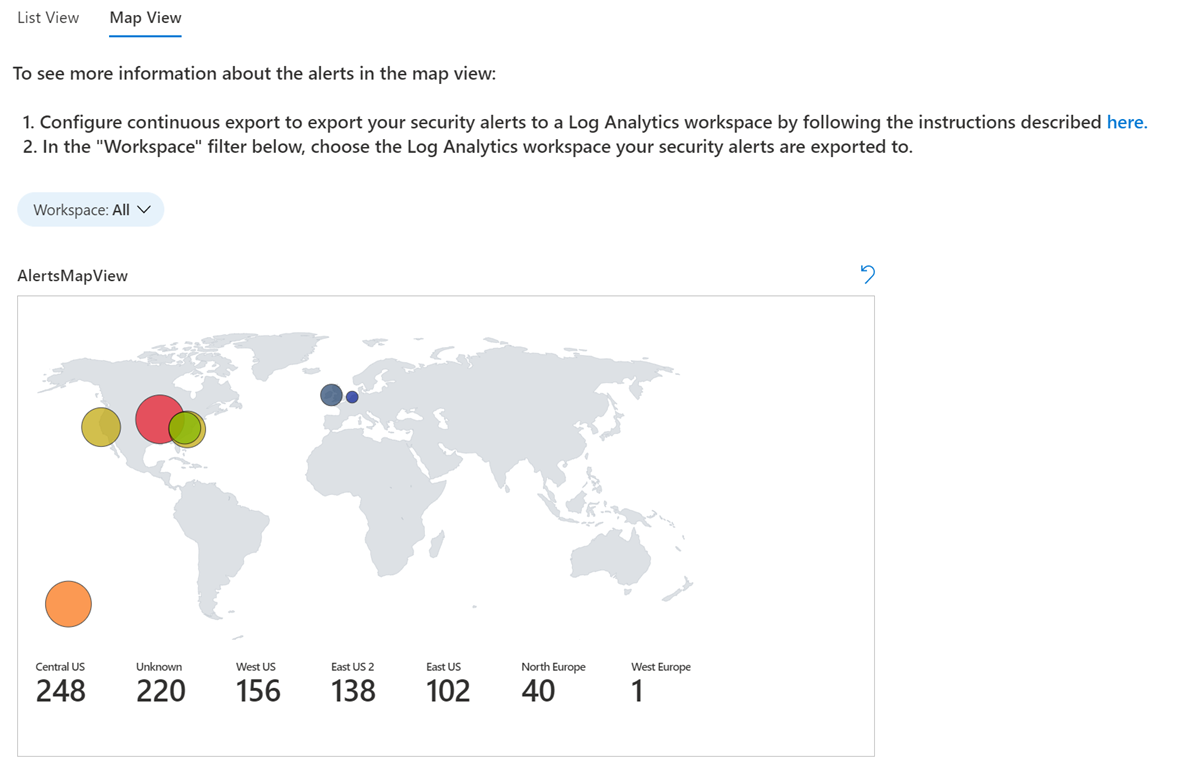

マップ ビュー内の場所ごとにすべてのアラートを表示するには、[マップ ビュー] タブを選択します。

マップ上の場所を選択すると、その場所のすべてのアラートが表示されます。

アラートの詳細を表示するには、アラートを選択し、[アラート ビューを開く] ボタンを選択します。

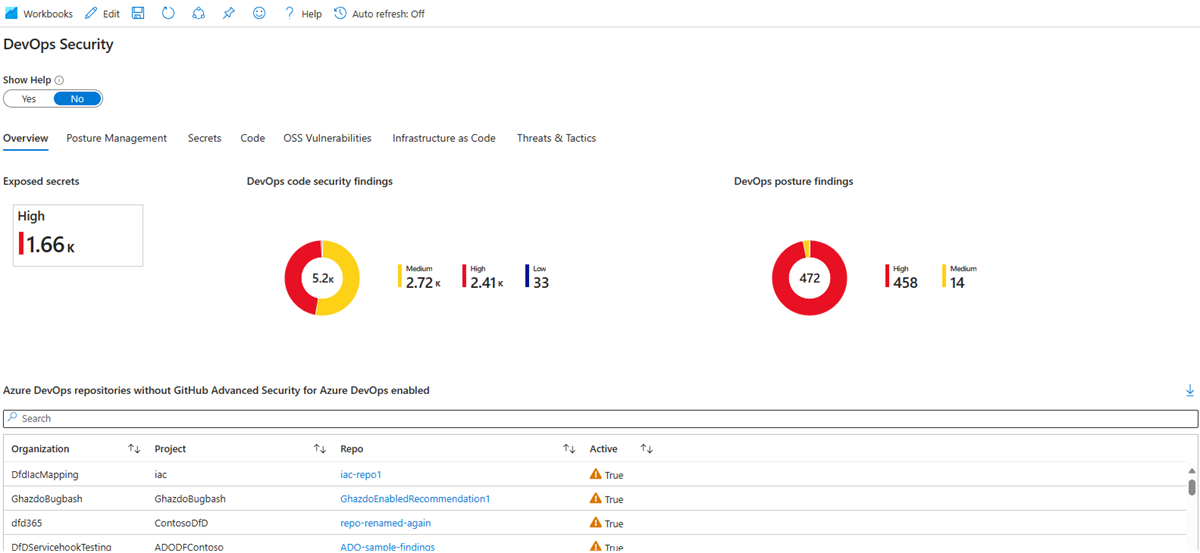

"DevOps セキュリティ" ブック

"DevOps セキュリティ" ブックには、DevOps セキュリティ態勢のカスタマイズ可能なビジュアル レポートが用意されています。 このブックを使用すると、一般的な脆弱性と露出 (CVE) と脆弱性の数が最も多いリポジトリ、Advanced セキュリティが無効になっているアクティブなリポジトリ、DevOps 環境構成のセキュリティ態勢評価などの分析情報を表示できます。 Azure Resource Graph の豊富なデータ セットを使用して、セキュリティ チームのビジネス ニーズに合わせて独自のビジュアル レポートをカスタマイズして追加します。

注

このブックを使用するには、環境に GitHub コネクタ、GitLab コネクタ、または Azure DevOps コネクタ が必要です。

ブックをデプロイするには:

Azure portal にサインインします。

[Microsoft Defender for Cloud]>[ブック] に移動します。

[DevOps セキュリティ (プレビュー)] ブックを選択します。

ブックが読み込まれると、[概要] タブが表示されます。このタブでは、公開されているシークレットの数、コード セキュリティ、DevOps セキュリティを確認できます。 結果は、各リポジトリの合計と重大度によって表示されます。

シークレットの種類別の数を表示するには [シークレット] タブを選択します。

[コード] タブには、ツールとリポジトリごとの結果数が表示されます。 これには重大度別にコード スキャンの結果が表示されます。

[OSS の脆弱性] タブには、重大度別のオープンソース セキュリティ (OSS) の脆弱性と、リポジトリ別の検出結果数が表示されます。

![リポジトリごとの重大度と結果が表示されている [OSS の脆弱性] タブを示すスクリーンショット。ます。](media/custom-dashboards-azure-workbooks/oss-vulnerabilities.png)

[コードとしてのインフラストラクチャ] タブには、ツールとリポジトリ別の検出結果が表示されます。

[態勢] タブには、重大度とリポジトリ別のセキュリティ態勢が表示されます。

[脅威と戦術] タブには、レポジトリ別の脅威と戦術の数およびその合計数が表示されます。

他のブック ギャラリーからブックをインポートする

他の Azure サービスで構築したブックを Microsoft Defender for Cloud ブック ギャラリーに移動するには:

インポートするブックを開きます。

ツールバーで、編集を選択します。

ツール バーで、[</>] を選択して詳細エディターを開きます。

ブック ギャラリー テンプレートで、ファイル内のすべての JSON を選択してコピーします。

Defender for Cloud でブック ギャラリーを開き、メニュー バーの [新規] を選択します。

[</ >] を選択して、詳細エディターを開きます。

ギャラリー テンプレート JSON 全体を貼り付けます。

を選択してを適用します。

ツールバーで、[名前を付けて保存] を選択します。

ブックに対する変更を保存するには、次の情報を入力または選択します:

- ブックの名前。

- 使用する Azure リージョン。

- サブスクリプション、リソース グループ、共有に関する関連情報。

保存したブックを検索するには、[最近変更したブック] カテゴリに移動します。

関連コンテンツ

この記事では、レポートが組み込まれている Defender for Cloud 統合 Azure ブック ページと、独自のカスタムの対話型レポートを作成するオプションについて説明します。

- Azure ブックの詳細をご覧ください。

組み込みのブックは、Defender for Cloud のレコメンデーションからデータを取得します。

![シークレットの種類別の結果の数を表示する [シークレット] タブを示すスクリーンショット。](media/custom-dashboards-azure-workbooks/count-secret-type.png)

![[コード] タブとその結果をツール、リポジトリ、重大度別に示すスクリーンショット。](media/custom-dashboards-azure-workbooks/code-findings.png)

![ツールとリポジトリ別の検出結果が表示されている [コードとしてのインフラストラクチャ] タブのスクリーンショット。](media/custom-dashboards-azure-workbooks/infrastructure-code.png)

![重要度とリポジトリ別のセキュリティ態勢が表示されている [態勢] タブのスクリーンショット。](media/custom-dashboards-azure-workbooks/posture-tab.png)

![脅威と戦術の合計数とリポジトリ別の数が表示されている [脅威と戦術] タブのスクリーンショット。](media/custom-dashboards-azure-workbooks/threats-and-tactics.png)