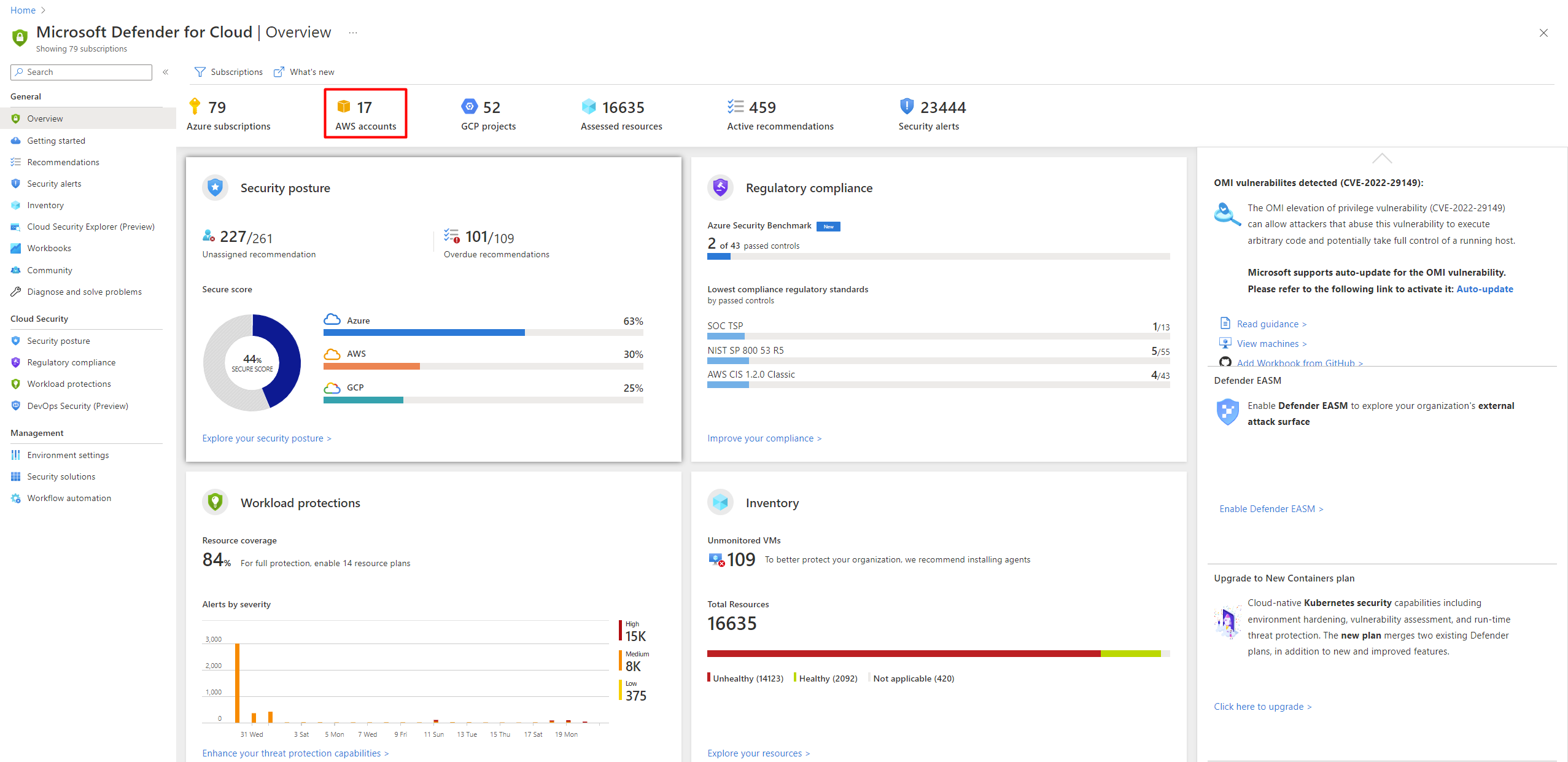

Microsoft Defender for Cloud は、アマゾン ウェブ サービス (AWS) で実行されているワークロードを保護するのに役立ちます。 AWS リソースを評価し、セキュリティに関する推奨事項を取得するには、AWS アカウントを Defender for Cloud に接続する必要があります。 コネクタは、AWS サービスから構成とセキュリティシグナルを収集します。 Defender for Cloud では、この情報を使用して、ポスチャの分析、推奨事項の生成、アラートの表示を行うことができます。

詳細については、Defender for Cloud の新しい AWS コネクタに関する ビデオを 、Defender for Cloud のフィールド ビデオ シリーズでご覧ください。

重要

AWS アカウントを Microsoft Sentinel に既に接続している場合は、Defender for Cloud に接続するときに追加の構成が必要になる場合があります。 この追加の構成により、デプロイまたはインジェストの問題が回避されます。 詳細については、「 Sentinel に接続された AWS アカウントを Defender for Cloud に接続する」を参照してください。

認証アーキテクチャ

AWS アカウントを接続すると、Microsoft Defender for Cloud は、フェデレーション信頼と有効期間の短い資格情報を使用して AWS に対して認証を行います。有効期間の長いシークレットは格納されません。

オンボード中に作成された IAM ロールと信頼関係など、 Microsoft Entra ID と AWS の間で認証がどのように確立されるかについて詳しく説明します。

前提条件

AWS アカウントを接続する前に、次の情報があることを確認します。

Microsoft Azure サブスクリプションが必要です。 お持ちでない場合は、 無料サブスクリプションにサインアップしてください。

そのサブスクリプションで有効になっている Microsoft Defender for Cloud。

AWS アカウントへのアクセス。

Azure (共同作成者以上) でリソースを作成するためのアクセス許可。

特定の Defender プランを有効にする場合は、追加の要件が適用されます。 ネイティブ コネクタプランの要件を確認します。

注記

AWS コネクタは、各国政府のクラウド (Azure Government、21Vianet が運営する Microsoft Azure) では使用できません。

ネイティブ コネクタ プランの要件

各 Defender プランには、特定のセットアップ要件があります。

- Kubernetes API サーバーにアクセスできる少なくとも 1 つの Amazon EKS クラスター。 お持ちでない場合は、 新しい EKS クラスターを作成します。

- クラスターと同じリージョンに Amazon SQS キュー、Kinesis Data Firehose 配信ストリーム、Amazon S3 バケットを作成する容量。

AWS アカウントを接続する

Azure portal にサインインします。

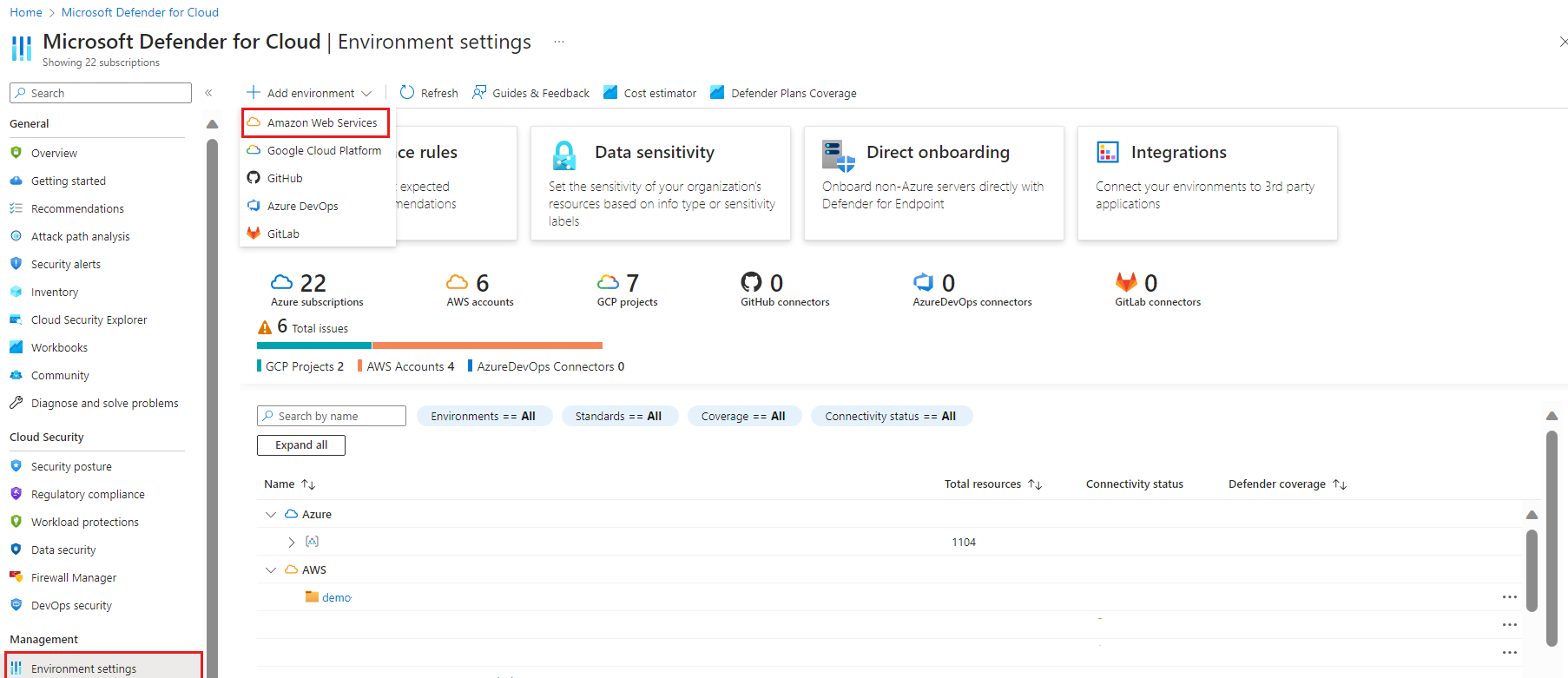

[Defender for Cloud]>[環境設定] に移動します。

[環境の追加]>[アマゾン ウェブ サービス] を選択します。

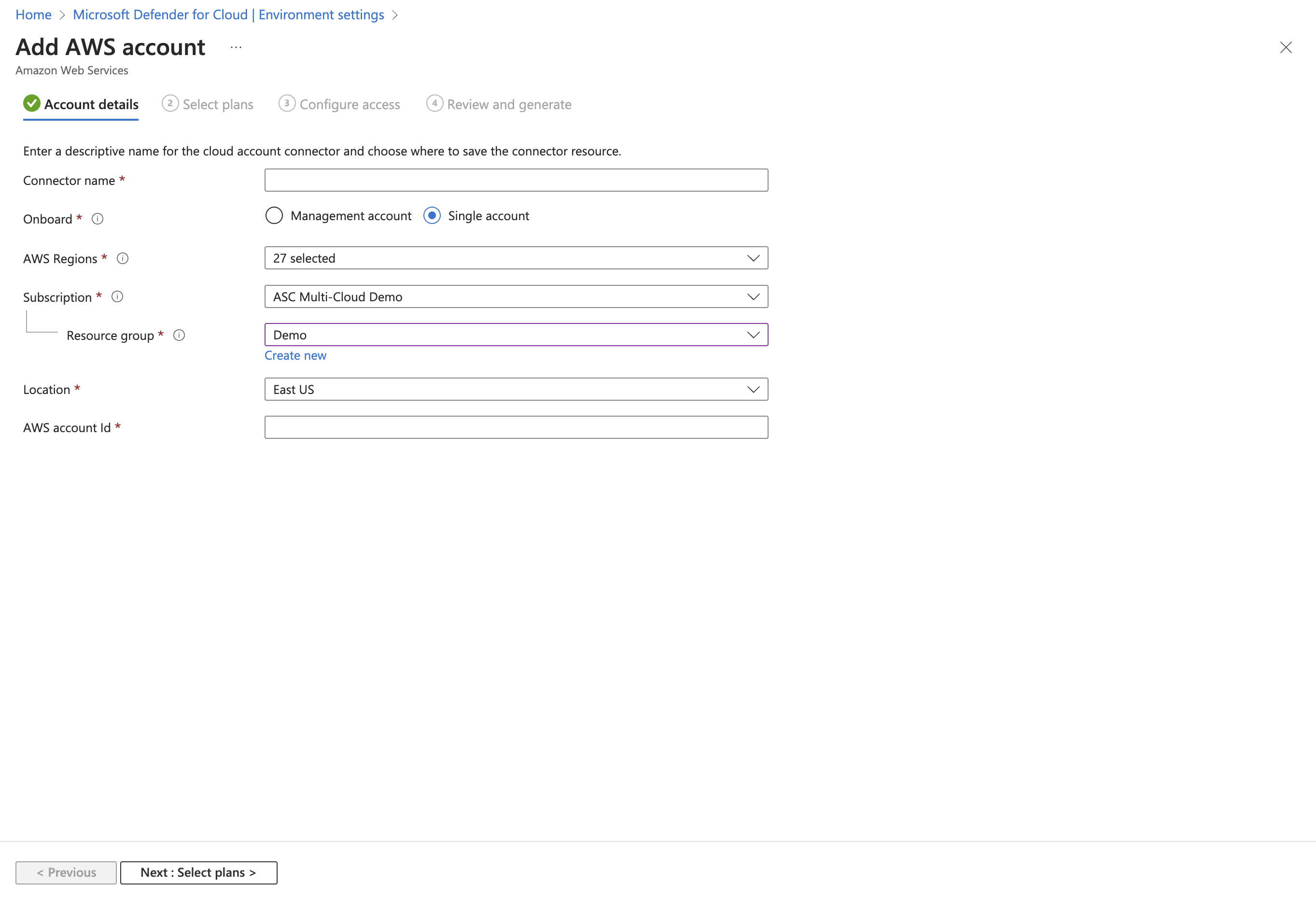

コネクタ リソースが作成される Azure リージョンなど、AWS アカウントの詳細を入力します。

AWS リージョンドロップダウンを使用して、Defender for Cloud モニターのリージョンを選択します。 選択解除したリージョンは、Defender for Cloud から API 呼び出しを受け取りません。

スキャン間隔 (4、6、12、または 24 時間) を選択します。

この選択により、ほとんどのポスチャ チェックの標準間隔が定義されます。 一部のデータ コレクターは、この設定に関係なく、より頻繁に実行されます。

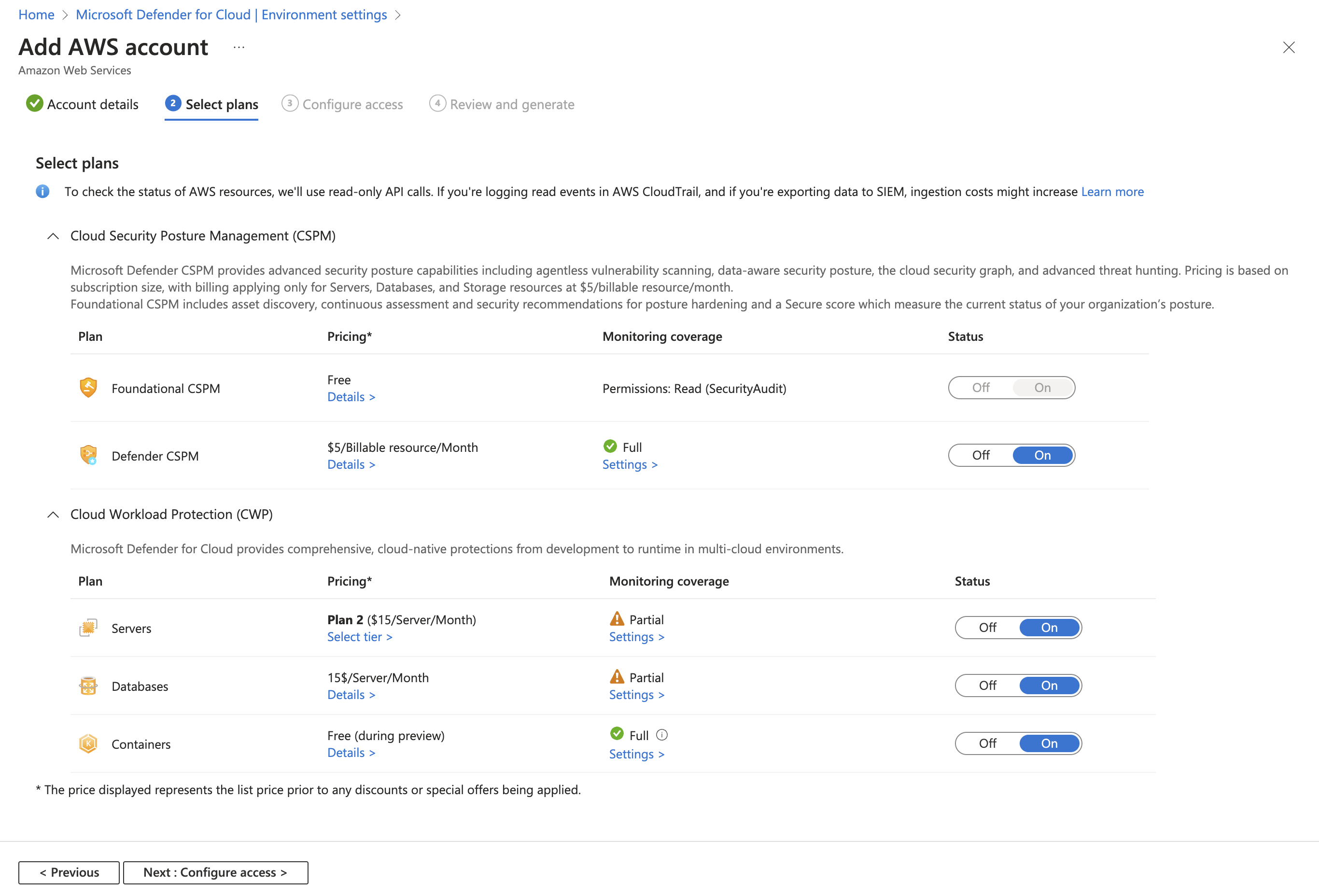

スキャン間隔 データ コレクター 1 時間 EC2Instance、ECRImage、ECRRepository、RDSDBInstance、S3Bucket、S3BucketTags、S3Region、EKSCluster、EKSClusterName、EKSNodegroup、EKSNodegroupName、AutoScalingAutoScalingGroup 12 時間 EcsClusterArn、EcsService、EcsServiceArn、EcsTaskDefinition、EcsTaskDefinitionArn、EcsTaskDefinitionTags、AwsPolicyVersion、LocalPolicyVersion、AwsEntitiesForPolicy、LocalEntitiesForPolicy、BucketEncryption、BucketPolicy、S3PublicAccessBlockConfiguration、BucketVersioning、S3LifecycleConfiguration、BucketPolicyStatus、S3ReplicationConfiguration、S3AccessControlList、S3BucketLoggingConfig、PublicAccessBlockConfiguration [ 次へ: プランを選択] を選択し、有効にする Defender プランを選択します。

構成によっては一部のプランが自動的に有効になる場合があるため、既定のプランの選択を確認します。 たとえば、Databases プランでは、Defender for SQL カバレッジが AWS EC2、RDS Custom for SQL Server、RDS 上のオープンソース リレーショナル データベースに拡張されます。

各プランには料金が発生する場合があります。 Defender for Cloud の価格について詳しくは、こちらをご覧ください。

重要

最新の推奨事項を提示するために、Defender CSPM は AWSのリソースAPIに対して1日に数回クエリを実行します。 これらの読み取り専用 API 呼び出しでは、AWS の料金は発生しません。 ただし、読み取りイベント ログを有効にすると、CloudTrail によって記録される可能性があります。 このデータを外部 SIEM システムにエクスポートすると、インジェスト コストが増加する可能性があります。 必要に応じて、次からの読み取り専用の呼び出しをフィルター処理します。

arn:aws:iam::<accountId>:role/CspmMonitorAwsアクセスの構成を選択し、次を選びます。

- 既定のアクセス: 現在および将来の機能に必要なアクセス許可を付与します。

- 最小特権アクセス: 現在必要なアクセス許可のみを付与します。 後で追加のアクセスが必要な場合は、通知を受け取ることがあります。

デプロイ方法を選択します。

- AWS CloudFormation

- Terraform。

注記

管理アカウントをオンボードすると、Defender for Cloud は AWS StackSets を使用し、子アカウント用のコネクタを自動的に作成します。 新しく検出されたアカウントに対して自動プロビジョニングが有効になります。

注記

管理アカウントを選択して 管理アカウント へのコネクタを作成すると、Terraform を使用してオンボードするためのタブが UI に表示されません。 Terraform のオンボードは引き続きサポートされています。 ガイダンスについては、「 Terraform を使用した Microsoft Defender for Cloud への AWS/GCP 環境のオンボード」を参照してください。

画面の指示に従って、CloudFormation テンプレートをデプロイします。 Terraform を選択した場合は、ポータルで提供されている同等のデプロイ手順に従います。

[次: 確認と生成] を選択します。

[作成] を選択します

Defender for Cloud は、AWS リソースのスキャンを開始します。 セキュリティに関する推奨事項は数時間以内に表示されます。 オンボード後、Defender for Cloud で AWS の姿勢、アラート、およびリソース インベントリを監視できます。 詳細については、 接続されている AWS リソースの監視を参照してください。

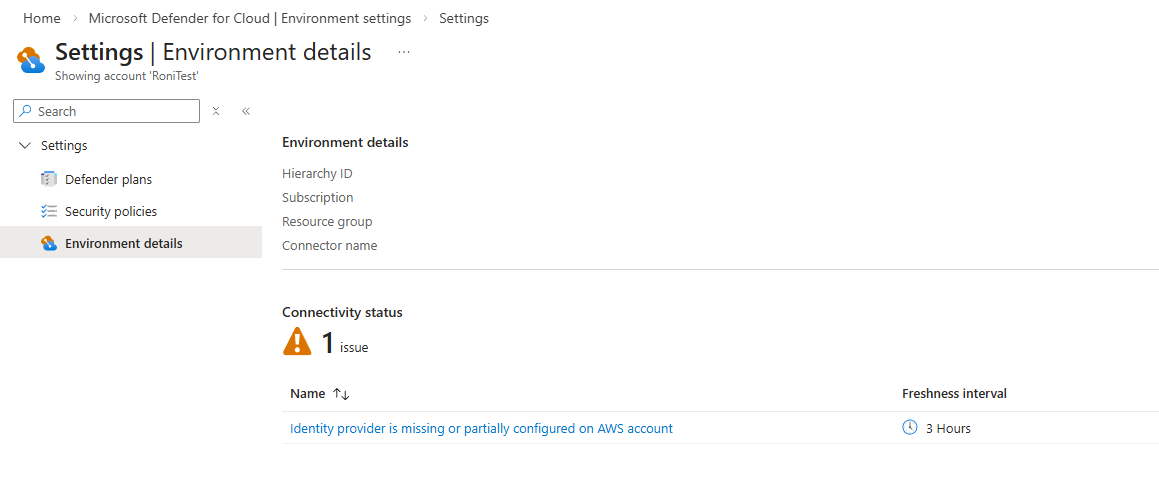

コネクタの正常性を検証する

AWS コネクタが正しく動作していることを確認するには:

Azure portal にサインインします。

[Defender for Cloud]>[環境設定] に移動します。

AWS アカウントを見つけて、[ 接続状態 ] 列を確認して、接続が正常かどうか、または問題があるかどうかを確認します。

詳細を表示するには、[ 接続状態 ] 列に表示される値を選択します。

[環境の詳細] ページには、AWS アカウントへの接続に影響を与える、検出された構成またはアクセス許可の問題が一覧表示されます。

問題が存在する場合は、問題を選択して、問題の説明と推奨される修復手順を表示できます。 場合によっては、問題の解決に役立つ修復スクリプトが提供されます。

マルチクラウド コネクタのトラブルシューティングについて詳しくは、こちらをご覧ください。

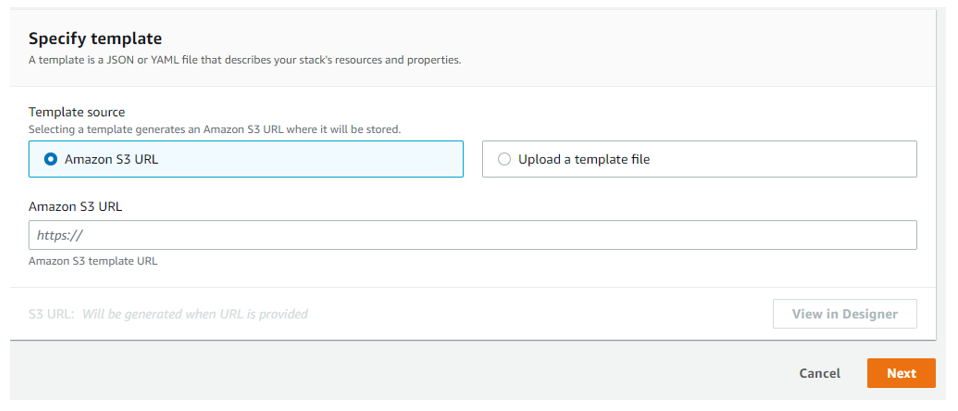

CloudFormation テンプレートを AWS アカウントにデプロイする

オンボードの一環として、生成された CloudFormation テンプレートをデプロイします。

- スタックとして (単一アカウント)

- StackSet (管理アカウント) として

テンプレートのデプロイ オプション

Amazon S3 URL: ダウンロードした CloudFormation テンプレートを、自分のセキュリティ構成で自分の S3 バケットにアップロードします。 AWS デプロイ ウィザードで S3 URL を指定します。

テンプレート ファイルをアップロードする: AWS によって、テンプレートを格納する S3 バケットが自動的に作成されます。 この構成により、

S3 buckets should require requests to use Secure Socket Layerの推奨事項がトリガーされる場合があります。 これを修正するには、次のバケット ポリシーを適用します。

{

"Id": "ExamplePolicy",

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AllowSSLRequestsOnly",

"Action": "s3:*",

"Effect": "Deny",

"Resource": [

"<S3_Bucket_ARN>",

"<S3_Bucket_ARN>/*"

],

"Condition": {

"Bool": {

"aws:SecureTransport": "false"

}

},

"Principal": "*"

}

]

}

注記

AWS 管理アカウントのオンボード時に CloudFormation StackSets を実行すると、次のエラー メッセージが表示されることがあります: You must enable organizations access to operate a service managed stack set

このエラー メッセージは、 AWS Organizations の信頼されたアクセスを有効にしていないことを示します。

このエラーを解決するには、CloudFormation StackSets ページに、信頼できるアクセスを有効にするためのボタンが表示されたプロンプトが表示されます。 信頼されたアクセスが有効になった後、CloudFormation Stack をもう一度実行します。

CloudFormation テンプレートを更新する必要がありますか?

この表は、AWS アカウントにデプロイされている CloudFormation テンプレートを更新する必要があるかどうかを判断するのに役立ちます。

| Step | Question | YES の場合 | NO の場合 |

|---|---|---|---|

| 1 | 新しい Defender プラン (CSPM、データベース、Defender for Containers など) を有効にしましたか? | CloudFormation Stack を最新のテンプレートで更新します。 | 手順 2 に進みます。 |

| 2 | プランの構成を変更していますか (たとえば、自動プロビジョニングを有効にするか、リージョンを変更しますか? | CloudFormation Stack を最新のテンプレートで更新します。 | 手順 3 に進みます。 |

| 3 | Microsoft は新しいバージョンのテンプレートをリリースしましたか? (たとえば、新機能のサポート、バグの修正、ランタイムの更新など) | CloudFormation Stack を最新のテンプレートで更新します。 | 手順 4 に進みます。 |

| 4 | デプロイ エラー1 (アクセス拒否エラー、エンティティが既に存在する、ラムダ ランタイムなど) が発生していますか? | CloudFormation Stack を最新のテンプレートで更新します。 | CloudFormation テンプレートの更新は必要ありません。 |

1 CloudFormation テンプレートのデプロイで特定のエラーまたはエラーが発生した場合は、 CloudFormation のエラー解決表を参照してください。

AWS CloudTrail ログインジェストを有効にする (プレビュー)

AWS CloudTrail 管理イベントインジェストでは、CIEM 評価、アクティビティベースのリスク インジケーター、構成変更検出のコンテキストを追加することで、ID と構成の分析情報を強化できます。

AWS CloudTrail ログと Microsoft Defender for Cloud (プレビュー) の統合の詳細について説明します。

詳細情報

次のブログを参照してください。

次のステップ

- ワークロード所有者にアクセス権を割り当てます。

- Defender for Cloud を使用してすべてのリソースを保護する

- 接続されている AWS リソースを監視します。

- オンプレミスのマシン、GCP プロジェクトを設定します。

- AWS アカウントのオンボーディングに関するよくある質問への回答をご覧ください。

- マルチクラウド コネクタのトラブルシューティング