Azure SQL データベースのセルフサービス ポリシー (プレビュー)

重要

この機能は現在プレビューの段階です。 Microsoft Azure プレビューの補足使用条件には、ベータ版、プレビュー版、または一般公開されていない Azure 機能に適用される追加の法的条件が含まれています。

セルフサービス ポリシー を使用すると、Microsoft Purview からデータ使用管理に登録されているデータ ソースへのアクセス を管理できます。

このハウツー ガイドでは、Microsoft Purview でセルフサービス ポリシーを作成して、Azure SQL Database へのアクセスを有効にする方法について説明します。 現在有効になっているアクションは、読み取りテーブルと読み取りビューです。

注意

データベース ビューで select を機能させるには、所有権チェーンAzure SQL存在する必要があります。

前提条件

アクティブなサブスクリプションを持つ Azure アカウント。 無料でアカウントを作成します。

新しいまたは既存の Microsoft Purview アカウント。 このクイック スタート ガイドに従って作成します。

- 新しい Azure SQL Database インスタンスを作成するか、この機能で現在使用可能なリージョンのいずれかに既存のインスタンスを使用します。 このガイドに従って、Azure SQL Database インスタンスを作成できます。

リージョンのサポート

すべての Microsoft Purview リージョンがサポートされています。

Microsoft Purview ポリシーの適用は、Azure SQL Database の次のリージョンでのみ使用できます。

パブリック クラウド:

- 米国東部

- 米国東部 2

- 米国中央南部

- 米国中央西部

- 米国西部 3

- カナダ中部

- ブラジル南部

- 西ヨーロッパ

- 北ヨーロッパ

- フランス中部

- 英国南部

- 南アフリカ北部

- インド中部

- 東南アジア

- 東アジア

- オーストラリア東部

ソブリン クラウド:

- USGov バージニア

- 中国北部 3

Microsoft Purview からのポリシーの Azure SQL Database インスタンスを構成する

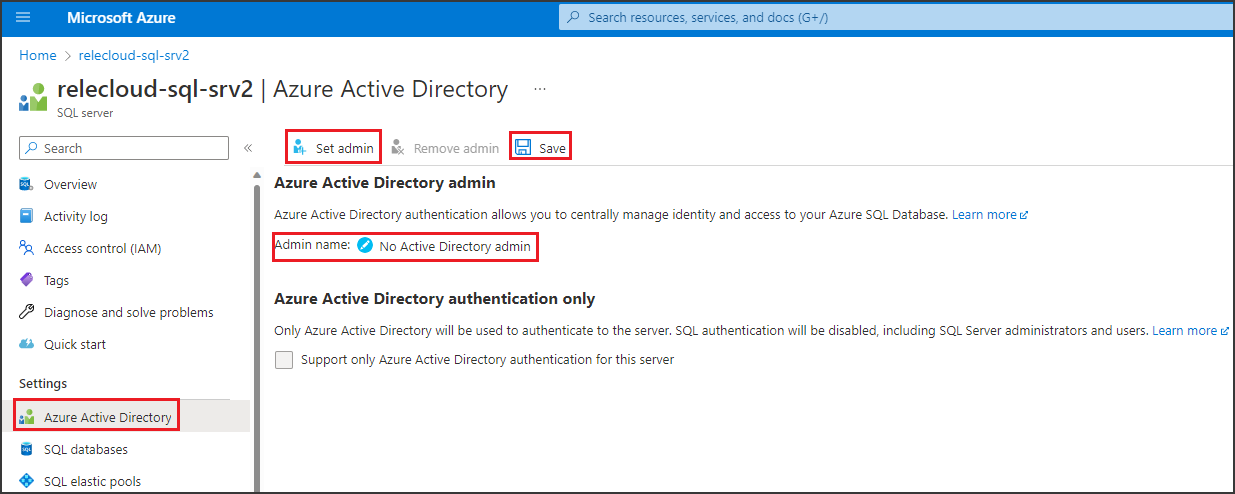

Azure SQL Database に関連付けられている論理サーバーが Microsoft Purview のポリシーを受け入れるには、Azure Active Directory 管理者を構成する必要があります。Azure portalで、Azure SQL Database インスタンスをホストする論理サーバーに移動します。 サイド メニューで、[ Azure Active Directory] を選択します。 管理者名を任意の Azure Active Directory ユーザーまたはグループに設定し、[保存] を選択 します。

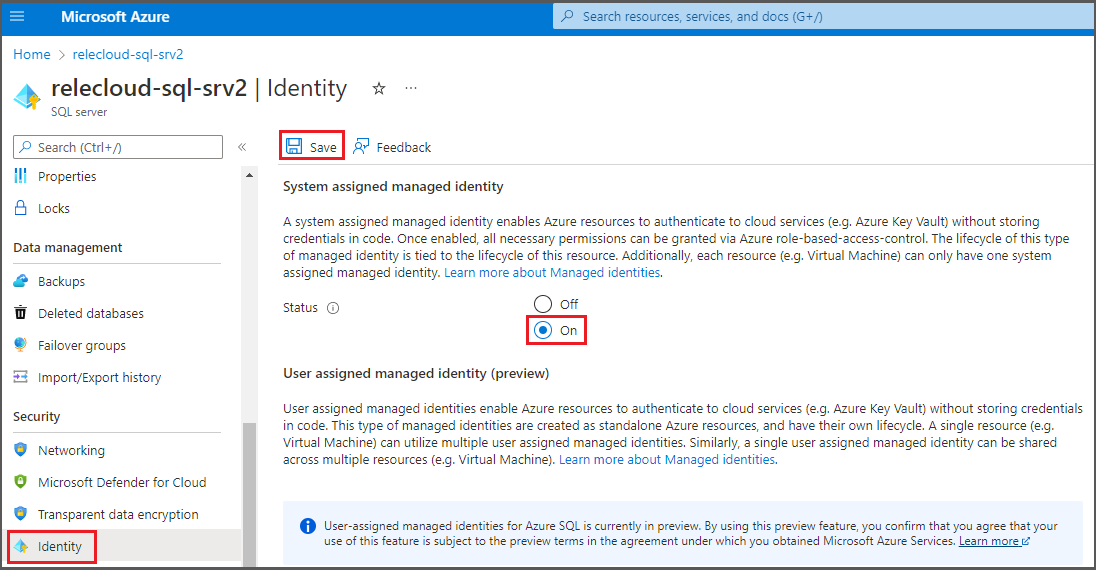

次に、サイド メニューで [ ID] を選択します。 [ システム割り当てマネージド ID] で、状態を [オン] にし、[保存] を選択 します。

Microsoft Purview 構成

Microsoft Purview でデータ ソースを登録する

データ リソースのポリシーを Microsoft Purview で作成するには、そのデータ リソースを Microsoft Purview Studio に登録する必要があります。 データ リソースの登録に関連する手順については、このガイドの後半で説明します。

注:

Microsoft Purview ポリシーは、データ リソース ARM パスに依存します。 データ リソースを新しいリソース グループまたはサブスクリプションに移動する場合は、登録を解除してから、Microsoft Purview に再登録する必要があります。

データ ソースでデータ使用管理を有効にするアクセス許可を構成する

リソースが登録されたら、そのリソースのポリシーを Microsoft Purview で作成する前に、アクセス許可を構成する必要があります。 データ使用管理を有効にするには、一連のアクセス許可が必要です。 これは、データ ソース、リソース グループ、またはサブスクリプションに適用されます。 データ使用管理を有効にするには、リソースに対する特定の ID とアクセス管理 (IAM) 権限と、特定の Microsoft Purview 権限の両方が必要です。

リソースの Azure Resource Manager パスまたはその親 (つまり、IAM アクセス許可の継承を使用) には、次のいずれかの IAM ロールの組み合わせが必要です。

- IAM 所有者

- IAM 共同作成者と IAM ユーザー アクセス管理者の両方

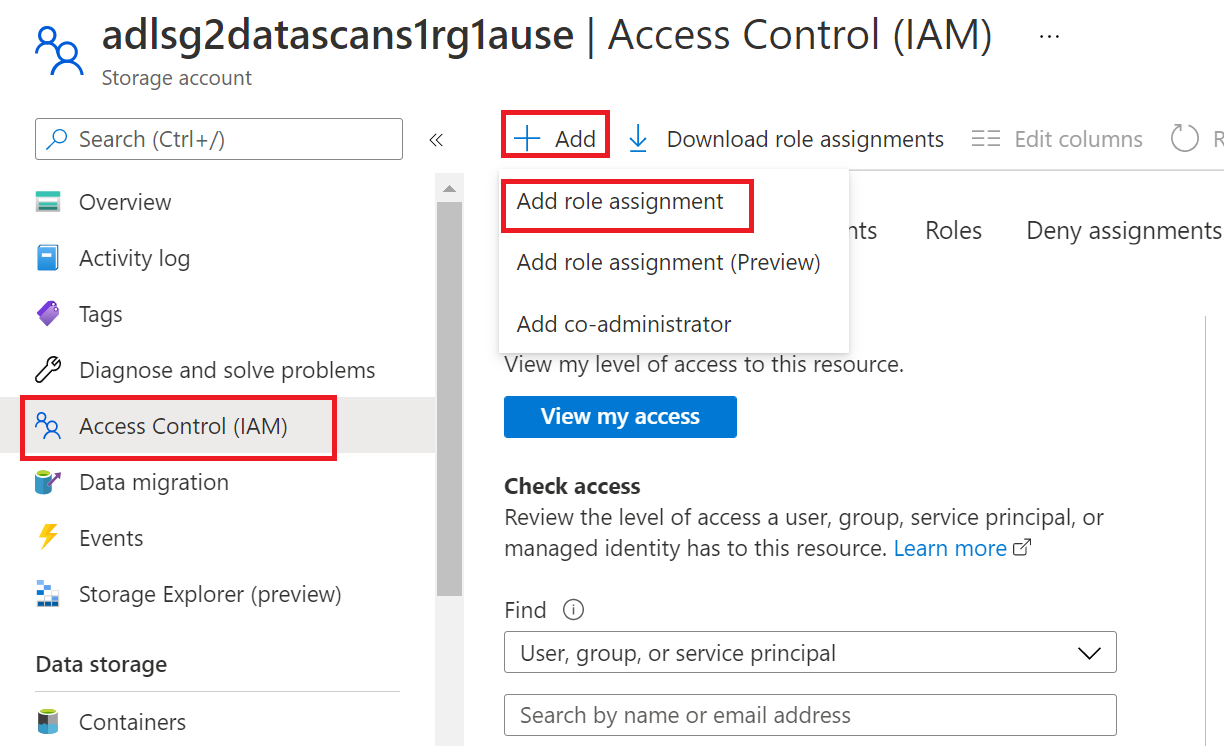

Azure ロールベースのアクセス制御 (RBAC) アクセス許可を構成するには、 このガイドに従います。 次のスクリーンショットは、データ リソースのAzure portalの [Access Control] セクションにアクセスしてロールの割り当てを追加する方法を示しています。

注:

データ リソースの IAM 所有者 ロールは、親リソース グループ、サブスクリプション、またはサブスクリプション管理グループから継承できます。 リソースの IAM 所有者 ロールを保持または継承している Azure AD ユーザー、グループ、およびサービス プリンシパルを確認します。

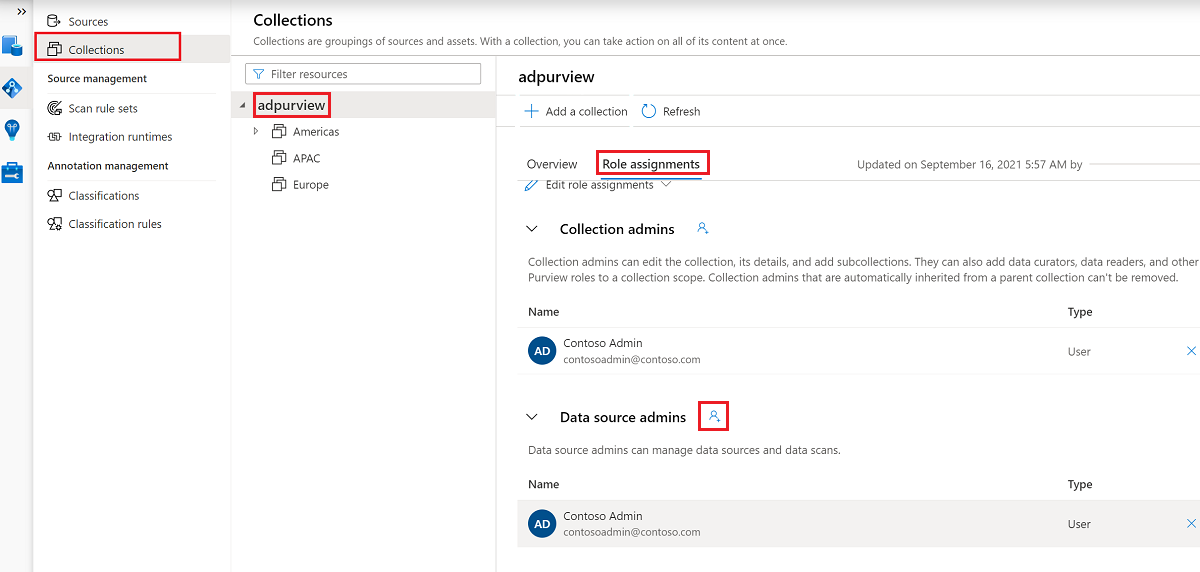

また、コレクションまたは親コレクションの Microsoft Purview データ ソース管理者 ロールも必要です (継承が有効な場合)。 詳細については、 Microsoft Purview ロールの割り当ての管理に関するガイドを参照してください。

次のスクリーンショットは、ルート コレクション レベルで データ ソース管理者 ロールを割り当てる方法を示しています。

アクセス ポリシーを作成、更新、または削除するように Microsoft Purview アクセス許可を構成する

ポリシーを作成、更新、または削除するには、ルート コレクション レベルで Microsoft Purview でポリシー作成者ロールを取得する必要があります。

- ポリシー作成者ロールは、DevOps ポリシーとデータ所有者ポリシーを作成、更新、削除できます。

- ポリシー作成者ロールは、セルフサービス アクセス ポリシーを削除できます。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

ポリシー作成者ロールは、ルート コレクション レベルで構成する必要があります。

さらに、ポリシーの件名を作成または更新するときに Azure AD ユーザーまたはグループを簡単に検索するには、Azure AD で [ディレクトリ閲覧者 ] アクセス許可を取得することで大きなメリットを得ることができます。 これは、Azure テナント内のユーザーに共通のアクセス許可です。 ディレクトリ閲覧者のアクセス許可がない場合、ポリシー作成者は、データ ポリシーの件名に含まれるすべてのプリンシパルの完全なユーザー名または電子メールを入力する必要があります。

データ所有者ポリシーを発行するための Microsoft Purview アクセス許可を構成する

データ所有者ポリシーを使用すると、Microsoft Purview ポリシーの作成者とデータ ソース管理者ロールをorganization内の別のユーザーに割り当てる場合、チェックと残高が許可されます。 データ所有者ポリシーが有効になる前に、2 人目のユーザー (データ ソース管理者) がそれを確認し、公開して明示的に承認する必要があります。 これは、DevOps またはセルフサービス アクセス ポリシーには適用されません。公開は、それらのポリシーが作成または更新されるときに自動的に行われます。

データ所有者ポリシーを発行するには、ルート コレクション レベルで Microsoft Purview でデータ ソース管理者ロールを取得する必要があります。

Microsoft Purview ロールの割り当ての管理の詳細については、Microsoft Purview データ マップでのコレクションの作成と管理に関するページを参照してください。

注:

データ所有者ポリシーを発行するには、ルート コレクション レベルでデータ ソース管理者ロールを構成する必要があります。

Microsoft Purview のロールにアクセス プロビジョニングの責任を委任する

リソースでデータ使用管理が有効になった後、ルート コレクション レベルでポリシー作成者ロールを持つ Microsoft Purview ユーザーは、Microsoft Purview からそのデータ ソースへのアクセスをプロビジョニングできます。

注:

Microsoft Purview ルート コレクション管理者 は、ルート ポリシー作成者 ロールに新しいユーザーを割り当てることができます。 コレクション管理者は、コレクションの下のデータ ソース管理者ロールに新しいユーザーを割り当てることができます。 Microsoft Purview コレクション管理者、 データ ソース管理者、または ポリシー作成者 ロールを保持するユーザーを最小限に抑え、慎重に確認します。

発行されたポリシーを持つ Microsoft Purview アカウントが削除されると、特定のデータ ソースに依存する時間内にそのようなポリシーが適用されなくなります。 この変更は、セキュリティとデータ アクセスの可用性の両方に影響を与える可能性があります。 IAM の共同作成者ロールと所有者ロールは、Microsoft Purview アカウントを削除できます。 これらのアクセス許可をチェックするには、Microsoft Purview アカウントの [アクセス制御 (IAM)] セクションに移動し、[ロールの割り当て] を選択します。 ロックを使用して、Resource Manager ロックによって Microsoft Purview アカウントが削除されないようにすることもできます。

Microsoft Purview でデータ ソースを登録する

後でアクセス ポリシーを定義するには、Azure SQLデータベース リソースを最初に Microsoft Purview に登録する必要があります。 次のガイドに従うことができます。

リソースを登録したら、データ使用管理を有効にする必要があります。 データ使用管理は、データ ソースへのアクセスを管理するために特定の Microsoft Purview ロールに委任するため、データのセキュリティに影響を与える可能性があります。 このガイドのデータ使用管理に関連するセキュリティで保護されたプラクティスを確認します。

データ ソースに [ データ使用管理 ] トグル [有効] が表示されたら、次の図のようになります。 これにより、特定の SQL サーバーとそのすべての包含データベースでアクセス ポリシーを使用できるようになります。

セルフサービス データ アクセス要求を作成する

データ資産を検索するには、Microsoft Purview の 検索機能 または参照機能 を使用します 。

資産を選択して、資産の詳細に移動します。

[ アクセスの要求] を選択します。

![ページの中央のメニューで [要求] ボタンが強調表示されているデータ資産の概要ページのスクリーンショット。](media/how-to-self-service-request-access/request-access.png)

注:

このオプションを使用できない場合、 セルフサービス アクセス ワークフロー は作成されていないか、リソースが登録されているコレクションに割り当てられません。 詳細については、コレクション管理者、データ ソース管理者、またはコレクションのワークフロー管理者に問い合わせてください。 または、セルフサービス アクセス ワークフローを作成する方法については、セルフサービス アクセス ワークフローのドキュメントを参照してください。

[ アクセスの要求] ウィンドウが開きます。 データ アクセスが要求される理由に関するコメントを提供できます。

[ 送信] を選択して、セルフサービス データ アクセス ワークフローをトリガーします。

注:

別のユーザーに代わってアクセスを要求する場合は、[他のユーザーに 対して要求 ] チェック ボックスをオンにし、そのユーザーのメール ID を設定します。

![[アクセスの要求] ウィンドウがオーバーレイされたデータ資産の概要ページのスクリーンショット。[アクセスの要求] ウィンドウの下部にある [送信] ボタンが強調表示されています。](media/how-to-self-service-request-access/send.png)

注:

リソース セットへのアクセス要求は、実際には、これらのすべてのリソース セット ファイルを含む 1 レベル上のフォルダーのデータ アクセス要求を送信します。

データ所有者には要求が通知され、要求が承認または拒否されます。

重要

- 発行はバックグラウンド操作です。 変更がこのデータ ソースに反映されるまでに最大 5 分 かかる場合があります。

- ポリシーを変更しても、新しい発行操作は必要ありません。 変更は次のプルで取得されます。

セルフサービス ポリシーを表示する

作成したポリシーを表示するには、記事に従って セルフサービス ポリシーを表示します。

ポリシーをテストする

セルフサービス ポリシーが作成された Azure Active Directory アカウント、グループ、MSI、または SPN は、サーバー上のデータベースに接続し、要求されたテーブルまたはビューに対して選択クエリを実行できるようになりました。

ポリシーのダウンロードを強制する

次のコマンドを実行して、最新の発行済みポリシーを現在の SQL データベースに強制的に即時にダウンロードできます。 コマンドの実行に必要な最小限のアクセス許可は、##MS_ServerStateManager##-server ロールのメンバーシップです。

-- Force immediate download of latest published policies

exec sp_external_policy_refresh reload

SQL からダウンロードしたポリシーの状態を分析する

次の DMV を使用して、ダウンロードされ、現在 Azure AD アカウントに割り当てられているポリシーを分析できます。 それらを実行するために必要な最小限のアクセス許可は、VIEW DATABASE SECURITY STATE または割り当てられたアクション グループ SQL セキュリティ 監査者です。

-- Lists generally supported actions

SELECT * FROM sys.dm_server_external_policy_actions

-- Lists the roles that are part of a policy published to this server

SELECT * FROM sys.dm_server_external_policy_roles

-- Lists the links between the roles and actions, could be used to join the two

SELECT * FROM sys.dm_server_external_policy_role_actions

-- Lists all Azure AD principals that were given connect permissions

SELECT * FROM sys.dm_server_external_policy_principals

-- Lists Azure AD principals assigned to a given role on a given resource scope

SELECT * FROM sys.dm_server_external_policy_role_members

-- Lists Azure AD principals, joined with roles, joined with their data actions

SELECT * FROM sys.dm_server_external_policy_principal_assigned_actions

追加情報

ポリシー アクション マッピング

このセクションでは、Microsoft Purview データ ポリシーのアクションが、Azure SQL Database 内の特定のアクションにどのようにマップされるかについて説明します。

| Microsoft Purview ポリシー アクション | データ ソース固有のアクション |

|---|---|

| Read | Microsoft.Sql/sqlservers/Connect |

| Microsoft.Sql/sqlservers/databases/Connect | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Tables/Rows | |

| Microsoft.Sql/Sqlservers/Databases/Schemas/Views/Rows | |

次の手順

ブログ、デモ、関連するハウツー ガイドを確認する

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示