ゼロ トラストは、侵害を想定し、制御されていないネットワークから送信されたかのように各要求を検証する新しいセキュリティ モデルです。 この記事では、ゼロ トラストの基本原則について説明し、ゼロ トラストの実装に役立つリソースを見つけます。

ゼロトラストの基本原則

現在、組織には、最新の環境の複雑さに効果的に適応し、モバイルワークフォースを受け入れ、場所を問わず人、デバイス、アプリケーション、データを保護する新しいセキュリティ モデルが必要です。

この新しいコンピューティングの世界に対処するために、Microsoft では、次の基本原則に基づくゼロ トラスト セキュリティ モデルを強くお勧めします。

- 明示的に確認 する - 使用可能なすべてのデータ ポイントに基づいて常に認証と承認を行います。

- 最小限の特権アクセスを使用 する - Just-In-Time と Just-Enough-Access (JIT/JEA)、リスクベースのアダプティブ ポリシー、およびデータ保護を使用してユーザー アクセスを制限します。

- 侵害を想定 - 影響範囲を最小限にし、アクセスをセグメント化して縮小します。 エンドツーエンドの暗号化を検証し、分析を使用して可視性を取得し、脅威検出を推進し、防御を強化します。

ゼロ トラストの詳細については、 Microsoft のゼロ トラスト ガイダンス センターを参照してください。

ゼロ トラスト アーキテクチャ

ゼロ トラスト アプローチは、デジタル資産全体にわたって広がり、統合されたセキュリティ哲学とエンドツーエンドの戦略として機能します。

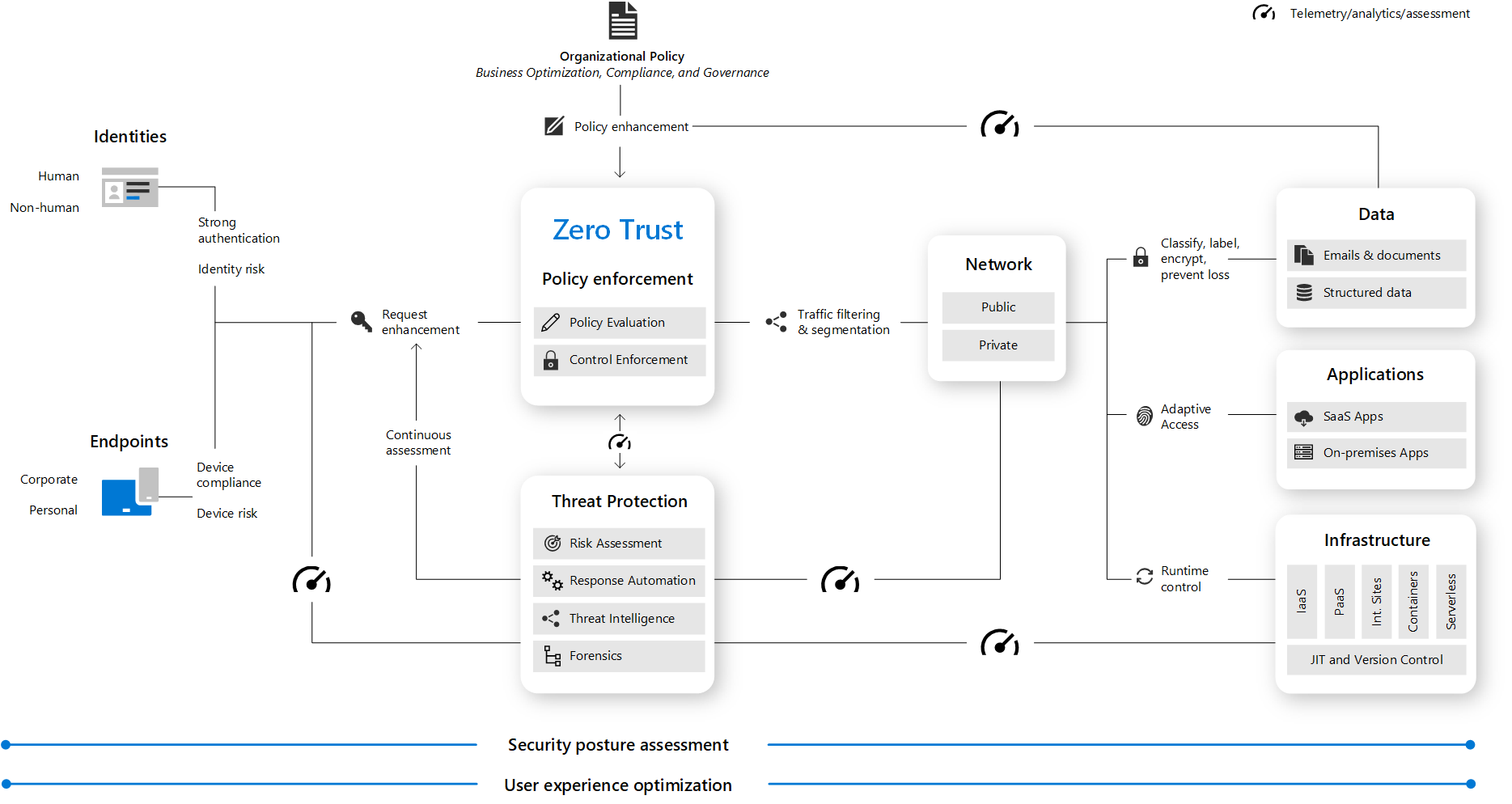

この図は、ゼロ トラストに貢献する主要な要素の表現を示しています。

この図は次のことを示しています。

- セキュリティ ポリシーの適用は、ゼロ トラスト アーキテクチャの中心にあります。 これには、ユーザー アカウントのリスク、デバイスの状態、および設定したその他の条件とポリシーを考慮した条件付きアクセスを使用した Multi Factor 認証が含まれます。

- ID、 デバイス (エンドポイントとも呼ばれます)、 データ、 アプリケーション、 ネットワーク、その他の インフラストラクチャ コンポーネントはすべて、適切なセキュリティで構成されます。 これらのコンポーネントごとに構成されたポリシーは、ゼロ トラスト戦略全体と調整されます。 たとえば、デバイス ポリシーは正常なデバイスの基準を決定し、条件付きアクセス ポリシーでは特定のアプリやデータにアクセスするために正常なデバイスが必要です。

- 脅威の保護とインテリジェンスは、環境を監視し、現在のリスクを表面化し、攻撃を修復するための自動アクションを実行します。

ゼロ トラスト アーキテクチャのテクノロジ コンポーネントの展開の詳細については、Microsoft の ゼロ トラスト ソリューションの展開を参照してください。

ゼロ トラスト原則によって保護される各テクノロジ コンポーネントの構成手順を提供するデプロイ ガイダンスの代わりに、 Rapid Modernization Plan (RaMP) ガイダンスはイニシアチブに基づいており、保護の主要な層をより迅速に実装するための一連の展開パスを提供します。

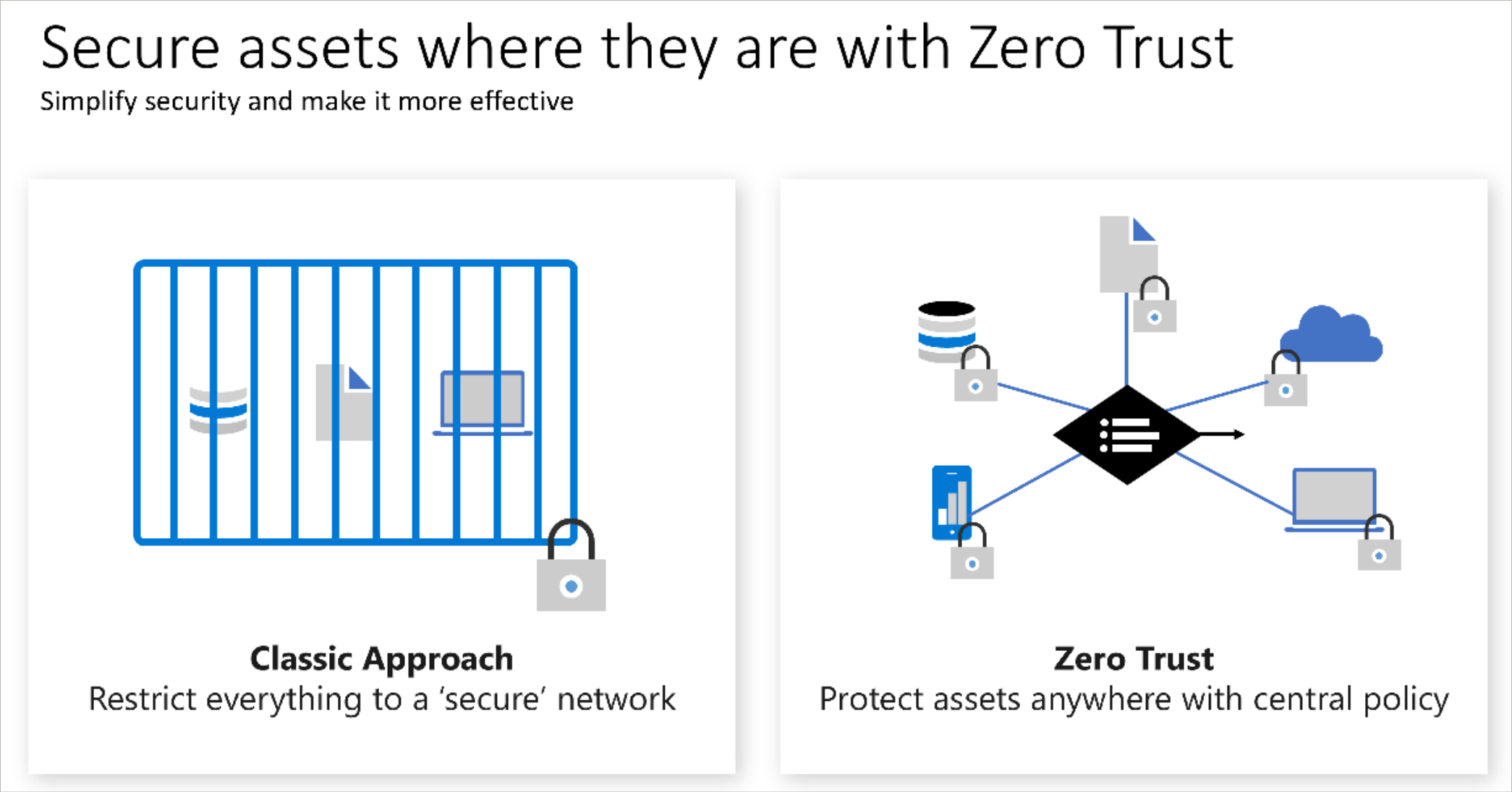

セキュリティ境界からゼロ トラストへ

IT に対するアクセス制御の従来のアプローチは、企業ネットワークへのアクセスを制限し、必要に応じてより多くの制御で補完することに基づいていました。 このモデルでは、すべてのリソースが企業所有のネットワーク接続に制限され、動的な企業のニーズを満たすには制限が厳しくなっています。

組織は、リモートワークを受け入れ、クラウド テクノロジを使用してビジネス モデル、顧客エンゲージメント モデル、従業員エンゲージメント、エンパワーメント モデルをデジタル変革するため、アクセス制御にゼロ トラスト アプローチを採用する必要があります。

ゼロ トラスト原則は、この新しい世界に対応する柔軟性を維持しながら、セキュリティ保証を確立し、継続的に改善するのに役立ちます。 ほとんどのゼロ トラスト体験は、アクセス制御から始まり、優先されるプライマリ コントロールとしての ID に重点を置き、ネットワーク セキュリティ テクノロジを重要な要素として引き続き採用します。 ネットワーク テクノロジとセキュリティ境界の戦術は、最新のアクセス制御モデルにはまだ存在しますが、完全なアクセス制御戦略では優勢で好ましいアプローチではありません。

アクセス制御のゼロ トラスト変換の詳細については、クラウド導入フレームワークの アクセス制御に関するページを参照してください。

ゼロ トラストによる条件付きアクセス

ゼロ トラストに対する Microsoft のアプローチには、メイン ポリシー エンジンとして 条件付きアクセス が含まれます。 条件付きアクセスは、ポリシー定義とポリシー適用の両方をカバーするゼロ トラスト アーキテクチャのポリシー エンジンとして使用されます。 条件付きアクセスは、さまざまなシグナルまたは条件に基づいて、リソースへのアクセスをブロックまたは制限できます。

ゼロ トラストの基本原則に沿った条件付きアクセスに基づくアクセス モデルの作成の詳細については、「 ゼロ トラストの条件付きアクセス」を参照してください。

ゼロ トラストの原則を使用してアプリを開発する

ゼロ トラストは、セキュリティで保護されたネットワーク境界の背後にある相互作用に与えられる暗黙的な信頼に依存しないセキュリティ フレームワークです。 代わりに、明示的な検証、最小限の特権アクセス、および侵害を想定してユーザーとデータをセキュリティで保護しながら、ネットワーク境界外からのアプリケーションへのアクセスなどの一般的なシナリオを可能にします。

開発者は、ゼロ トラストの原則を使用して、ユーザーの安全とデータのセキュリティを維持することが不可欠です。 アプリ開発者は、ゼロ トラスト原則を採用することで、アプリのセキュリティを向上させ、侵害の影響を最小限に抑え、アプリケーションが顧客のセキュリティ要件を満たしていることを確認できます。

アプリをセキュリティで保護するためのベスト プラクティス キーの詳細については、次を参照してください。

ゼロ トラストと Microsoft 365

Microsoft 365 は、ゼロ トラストを環境に組み込むのに役立つ多くのセキュリティおよび情報保護機能を備えて構築されています。 多くの機能を拡張して、組織が使用する他の SaaS アプリやこれらのアプリ内のデータへのアクセスを保護できます。 詳細については、 ゼロ トラスト for Microsoft 365 の展開 に関するページを参照してください。

Microsoft 365 へのゼロ トラスト アクセス用にセキュリティで保護された電子メール、ドキュメント、アプリのポリシーと構成を展開するための推奨事項と主要な概念については、「 ゼロ トラスト ID とデバイス アクセスの構成」を参照してください。

次のステップ

- Microsoft 製品と統合してセキュリティ ソリューションを強化する方法については、「Microsoft のゼロ トラスト ソリューションとの統合」を参照してください。