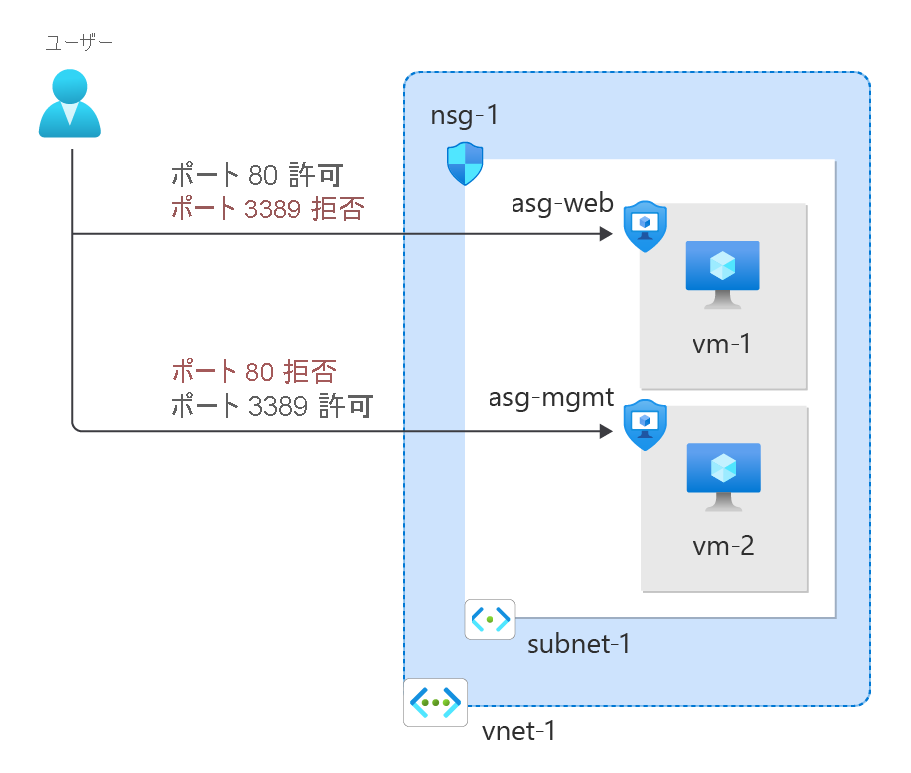

Azure 仮想ネットワーク内の Azure リソースが送受信するネットワーク トラフィックは、ネットワーク セキュリティ グループを使ってフィルター処理できます。

ネットワーク セキュリティ グループには、IP アドレス、ポート、およびプロトコルでネットワーク トラフィックをフィルター処理するセキュリティ規則が含まれています。 ネットワーク セキュリティ グループがサブネットに関連付けられている場合、そのサブネットにデプロイされたリソースにセキュリティ規則が適用されます。

このチュートリアルでは、以下の内容を学習します。

- ネットワーク セキュリティ グループと規則を作成する

- アプリケーション セキュリティ グループを作成する

- 仮想ネットワークを作成し、ネットワーク セキュリティ グループをサブネットに関連付ける

- 仮想マシンをデプロイし、そのネットワーク インターフェイスをアプリケーション セキュリティ グループに関連付ける

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

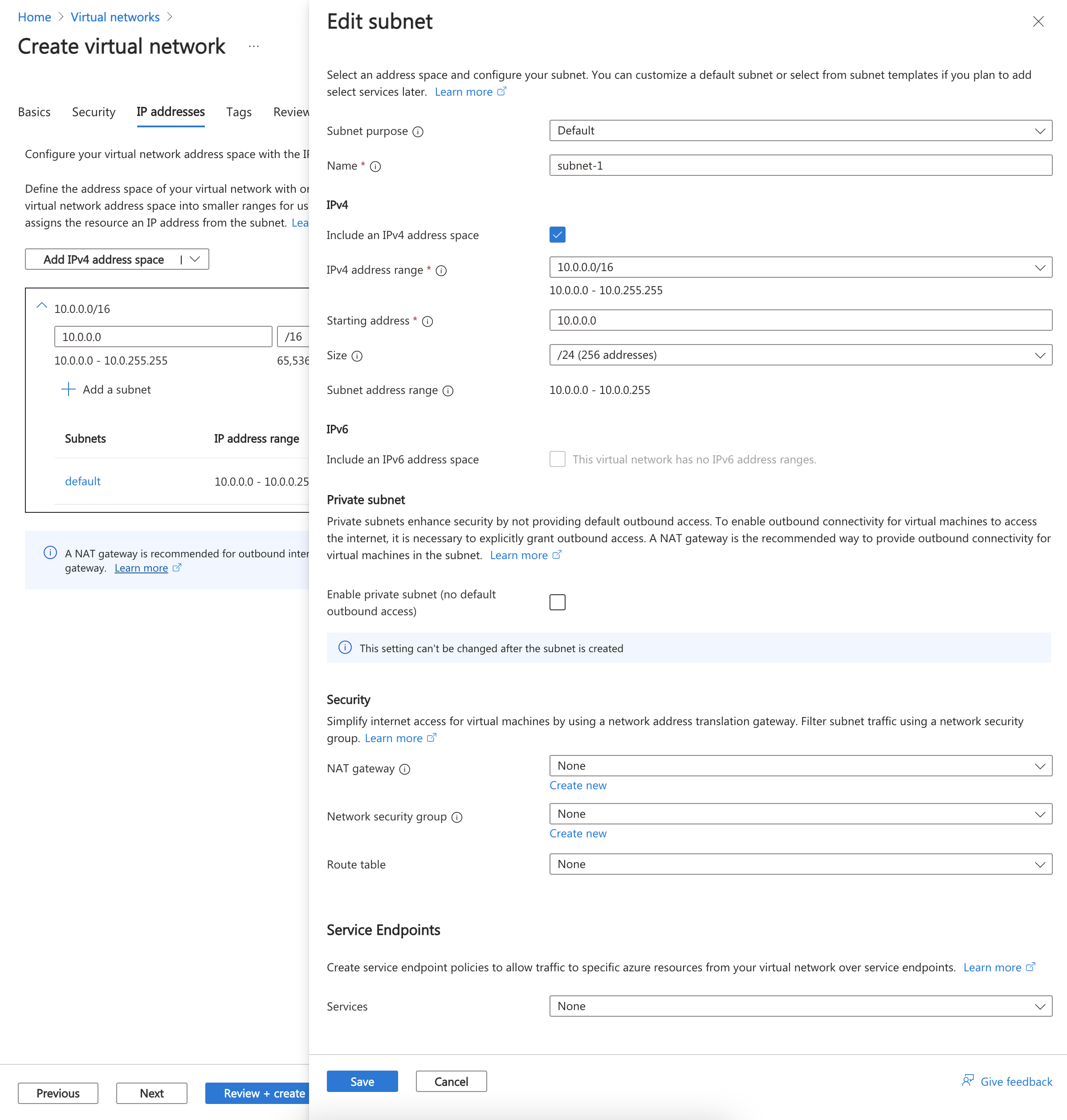

以下の手順ではリソース サブネットを持つ仮想ネットワークが作成されます。

ポータルで、[仮想ネットワーク] を検索して選択します。

[仮想ネットワーク] ページで、[+ 作成] を選択します。

[仮想ネットワークの作成] の [基本] タブで、次の情報を入力するか選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ [新規作成] を選択します。

[名前] に「test-rg」と入力します。

[OK] を選択します。インスタンスの詳細 名前 「vnet-1」と入力します。 リージョン [米国東部 2] を選択します。 [次へ] を選択して、[セキュリティ] タブに進みます。

[次へ] を選択して、[IP アドレス] タブに進みます。

[サブネット] のアドレス空間ボックスで、既定のサブネットを選択します。

[サブネットの編集] ペインで、次の情報を入力または選択します。

設定 値 サブネットの詳細 サブネット テンプレート 既定値は [既定値] のままにします。 名前 「subnet-1」と入力します。 開始アドレス 既定値の 10.0.0.0 のままにします。 サブネットのサイズ 既定値の /24 (256 アドレス) のままにします。

[保存] を選択します。

画面の下部にある [確認と作成] を選択します。 検証に合格した後、[作成] を選択します。

アプリケーション セキュリティ グループを作成する

アプリケーション セキュリティ グループ (ASG) を使用すると、Web サーバーなど、同様の機能を持つサーバーをグループ化できます。

ポータルの上部にある検索ボックスに、「アプリケーションのセキュリティ グループ」と入力します。 検索結果から [アプリケーションのセキュリティ グループ] を選びます。

[+ 作成] を選択します。

[アプリケーションのセキュリティ グループの作成] の [基本] タブで、この情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ test-rg を選択します。 インスタンスの詳細 名前 「asg-web」と入力します。 リージョン [米国西部 2] を選択します。 [Review + create]\(レビュー + 作成\) を選択します。

[+ 作成] を選択します。

上記の手順を繰り返し、次の値を指定します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ test-rg を選択します。 インスタンスの詳細 名前 「asg-mgmt」と入力します。 リージョン [米国西部 2] を選択します。 [Review + create]\(レビュー + 作成\) を選択します。

[作成]を選択します

ネットワーク セキュリティ グループの作成

ネットワーク セキュリティ グループ (NSG) は、仮想ネットワーク内のネットワーク トラフィックをセキュリティで保護するものです。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果から [ネットワーク セキュリティ グループ] を選択します。

Note

[ネットワーク セキュリティ グループ] の検索結果に、[ネットワーク セキュリティ グループ (クラシック)] が表示される場合があります。 ネットワーク セキュリティ グループを選択します。

[+ 作成] を選択します。

[ネットワーク セキュリティ グループの作成] の [基本] タブで、この情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ test-rg を選択します。 インスタンスの詳細 名前 「nsg-1」と入力します。 場所 [米国西部 2] を選択します。 [Review + create]\(レビュー + 作成\) を選択します。

[作成]を選択します

ネットワーク セキュリティ グループをサブネットに関連付ける

このセクションでは、先ほど作成した仮想ネットワークのサブネットにネットワーク セキュリティ グループを関連付けます。

ポータルの上部にある検索ボックスに、「ネットワーク セキュリティ グループ」と入力します。 検索結果から [ネットワーク セキュリティ グループ] を選択します。

[nsg-1] を選択します。

[nsg-1] の [設定] セクションから [サブネット] を選択します。

[サブネット] ページで [+ 関連付け] を選択します。

[サブネットの関連付け] で [仮想ネットワーク] として [vnet-1 (test-rg)] を選択します。

[サブネット] として [subnet-1] を選択した後に、[OK] を選択します。

セキュリティ規則を作成する

[nsg-1] の [設定] セクションから [受信セキュリティ規則] を選択します。

[受信セキュリティ規則] ページで [+ 追加] を選択します。

asg-web アプリケーション セキュリティ グループへのポート 80 を許可するセキュリティ規則を作成します。 [受信セキュリティ規則の追加] ページで、次の情報を入力するか選択します。

設定 値 source 既定値の [Any]\(すべて\) のままにします。 送信ポート範囲 既定値の (*) のままにします。 到着地 [アプリケーションのセキュリティ グループ] を選択します。 宛先アプリケーションのセキュリティ グループ [asg-web] を選択します。 サービス 既定値の [Custom]\(カスタム\) のままにします。 宛先ポート範囲 「80」と入力します。 プロトコル [TCP] を選択します。 アクション 既定値の [Allow]\(許可\) のままにします。 優先順位 既定値の [100] のままにします。 名前 allow-http-web と入力します。 [追加]を選択します。

次の情報を使用して、前の手順を完了します。

設定 値 source 既定値の [Any]\(すべて\) のままにします。 送信ポート範囲 既定値の (*) のままにします。 到着地 [アプリケーションのセキュリティ グループ] を選択します。 宛先アプリケーションのセキュリティ グループ [asg-mgmt] を選択します。 サービス 既定値の [Custom]\(カスタム\) のままにします。 宛先ポート範囲 「8080」と入力します。 プロトコル [TCP] を選択します。 アクション 既定値の [Allow]\(許可\) のままにします。 優先順位 既定値の [110] のままにします。 名前 allow-8080-mgmt と入力します。 [追加]を選択します。

仮想マシンを作成する

仮想ネットワーク内に 2 つの仮想マシン (VM) を作成します。

ポータルで、[仮想マシン] を検索して選択します。

[仮想マシン] で、[+ 作成]、[仮想マシン] の順に選択します。

[仮想マシンの作成] の [基本] タブで、この情報を入力または選択します。

設定 値 プロジェクトの詳細 サブスクリプション サブスクリプションを選択します。 リソースグループ test-rg を選択します。 インスタンスの詳細 仮想マシン名 「vm-web」と入力します。 リージョン [(米国) 米国西部 2] を選択します。 可用性のオプション 既定値の [インフラストラクチャ冗長は必要ありません] のままにします。 セキュリティの種類 [Standard] を選択します。 Image [Ubuntu Server 24.04 LTS - x64 Gen2] を選びます。 Azure Spot インスタンス 既定値のオフのままにします。 サイズ サイズを選択します。 管理者アカウント 認証の種類 [SSH 公開キー] を選択します。 ユーザー名 「azureuser」と入力します。 SSH 公開キーのソース [新しいキーの組を生成] を選択します。 キーの組の名前 「vm-web-key」と入力します。 受信ポートの規則 受信ポートの選択 [なし] を選択します。 [次へ: ディスク]、[次へ: ネットワーク] の順に選択します。

[ネットワーク] タブで、次の情報を入力または選択します。

設定 値 ネットワーク インターフェイス 仮想ネットワーク vnet-1 を選択します。 サブネット [subnet-1 (10.0.0.0/24)] を選択します。 パブリック IP 新しいパブリック IP の既定値をそのまま使用します。 NIC ネットワーク セキュリティ グループ [なし] を選択します。 [Review + create]\(確認と作成\) タブを選択するか、ページの下部にある青色の [Review + create]\(確認と作成\) ボタンを選択します。

[作成]を選択します

[新しいキー ペアの生成] を求められたら、[秘密キーのダウンロード] を選択してリソースを作成します。 秘密キーがローカル コンピューターにダウンロードされます。 VM のデプロイには数分かかることがあります。

前の手順を繰り返して、 vm-mgmt という名前の 2 つ目の仮想マシンをキー ペア名 vm-mgmt-key で作成します。

ネットワーク インターフェイスを ASG に関連付ける

VM を作成したとき、Azure では各 VM 用のネットワーク インターフェイスが作成され、それが VM に接続されました。

各 VM 用のネットワーク インターフェイスを、前に作成したアプリケーション セキュリティ グループの 1 つに追加します。

トラフィック フィルターをテストする

ポータルの上部にある検索ボックスに、「仮想マシン」と入力します。 検索結果から [仮想マシン] を選択します。

vm-web を選択します。

[操作] セクションから [実行] コマンドを選択します。

[ RunShellScript] を選択します。

[ コマンド スクリプトの実行 ] ウィンドウで、次のコマンドを入力します。

sudo apt-get update -y sudo apt-get install -y nginx sudo systemctl enable nginx sudo systemctl start nginx[実行] を選択します。 スクリプトが正常に完了するまで待ちます。

vm-web の [概要] ページで、VM の [パブリック IP アドレス] をメモします。

ポート 80 でインターネットから vm-web Web サーバーにアクセスできることを確認するには、コンピューターでインターネット ブラウザーを開き、

http://<public-ip-address-from-previous-step>を参照します。インターネットから asg-web アプリケーション セキュリティ グループへの受信トラフィックはポート 80 を介して許可されているため、nginx の既定のページが表示されます。

vm-web に対してアタッチされたネットワーク インターフェイスは asg-web アプリケーション セキュリティ グループに関連付けられ、接続を許可します。

ブラウザーでを参照して、ポート 443 で

https://<public-ip-address-vm-web>にアクセスしてみてください。 asg-web のセキュリティ規則でインターネットからのポート 443 受信が許可されていないため、接続が失敗するかタイムアウトになります。次に、ポート 8080 で nginx を使用して vm-mgmt を構成します。 [仮想マシン] ページから vm-mgmt を選択します。

[操作] セクションから [実行] コマンドを選択します。

[ RunShellScript] を選択します。

[ コマンド スクリプトの実行 ] ウィンドウで、次のコマンドを入力して、ポート 8080 に nginx をインストールします。

sudo apt-get update -y sudo apt-get install -y nginx # Configure nginx to listen on port 8080 sudo tee /etc/nginx/sites-available/default > /dev/null <<EOF server { listen 8080 default_server; listen [::]:8080 default_server; root /var/www/html; index index.html index.htm index.nginx-debian.html; server_name _; location / { try_files \$uri \$uri/ =404; } } EOF sudo systemctl restart nginx[実行] を選択します。 スクリプトが正常に完了するまで待ちます。

vm-mgmt の [概要] ページで、VM のパブリック IP アドレスをメモします。

ポート 8080 でインターネットから vm-mgmt Web サーバーにアクセスできることを確認するには、コンピューターでインターネット ブラウザーを開き、

http://<public-ip-address-vm-mgmt>:8080を参照します。インターネットから asg-mgmt アプリケーション セキュリティ グループへの受信トラフィックはポート 8080 経由で許可されているため、nginx の既定のページが表示されます。

ブラウザーでを参照して、ポート 80 で

http://<public-ip-address-vm-mgmt>にアクセスしてみてください。 asg-mgmt アプリケーション セキュリティ グループへのポート 80 受信を許可するセキュリティ規則がないため、接続が失敗するかタイムアウトになります。

vm-web に対してアタッチされたネットワーク インターフェイスは asg-web アプリケーション セキュリティ グループに関連付けられ、接続を許可します。

作成したリソースの使用が終了したら、リソース グループとそのすべてのリソースを削除して構いません。

Azure portal で、「リソース グループ」を検索して選択します。

[リソース グループ] ページで、test-rg リソース グループを選択します。

[test-rg] ページで、[リソース グループの削除] を選択します。

[削除を確認するために、リソース グループ名を入力してください] に「test-rg」と入力し、[削除] を選びます。

次のステップ

このチュートリアルでは、次のことを行いました。

- ネットワーク セキュリティ グループを作成し、それを仮想ネットワーク サブネットに関連付けました。

- Web トラフィックと管理トラフィック用のアプリケーション セキュリティ グループを作成しました。

- SSH キー認証を使用して 2 つの Linux 仮想マシンを作成し、そのネットワーク インターフェイスをアプリケーション セキュリティ グループに関連付けます。

- ポート構成が異なる両方の VM に nginx Web サーバーをインストールしました。

- vm-web ではポート 80 (HTTP) は許可されますが、ポート 443 は拒否され、vm-mgmt ではポート 8080 は許可されますが、ポート 80 (HTTP) は拒否されることを示して、アプリケーション セキュリティ グループのネットワーク フィルター処理をテストしました。

ネットワーク セキュリティ グループについて詳しくは、ネットワーク セキュリティ グループの概要とネットワーク セキュリティ グループの管理に関する記事を参照してください。

Azure の既定では、サブネット間でトラフィックがルーティングされます。 代わりに、たとえばファイアウォールとして機能する VM を介してサブネット間でトラフィックをルーティングすることもできます。

ルート テーブルを作成する方法を学習するには、次のチュートリアルに進んでください。

![Azure Cloud Shell の [使ってみる] の例を示すスクリーンショット。](../reusable-content/cloud-shell/media/hdi-azure-cli-try-it.png)

![Azure portal の [Cloud Shell] ボタンを示すスクリーンショット](../reusable-content/cloud-shell/media/hdi-cloud-shell-menu.png)

![Azure portal の [仮想ネットワークの作成] の [基本] タブを示すスクリーンショット。](../reusable-content/ce-skilling/azure/includes/media/virtual-network-create/create-virtual-network-basics.png)

![[アプリケーションのセキュリティ グループを構成] のスクリーンショット。](media/tutorial-filter-network-traffic/configure-app-sec-groups.png)

![[概要] ページの仮想マシンの [パブリック IP アドレス] のスクリーンショット。](media/tutorial-filter-network-traffic/public-ip-address.png)