フィードバックを送信するには、デバイスの macOS でMicrosoft Defender for Endpointを開き、[ヘルプ] > [フィードバックの送信] に移動します。

もう 1 つのオプションは、security.microsoft.com を起動して [フィードバックの送信] タブを選択して、Microsoft Defender XDR経由でフィードバックを送信することです。

この記事では、macOS にMicrosoft Defender for Endpointの一部としてインストールされているシステム拡張機能に関する問題のトラブルシューティング方法について説明します。

macOS BigSur (11) 以降、Apple の macOS では、デバイスでの実行が許可される前にすべてのシステム拡張機能を明示的に承認する必要があります。

現象

次のスクリーンショットに示すように、Microsoft Defender for Endpointにはシールドに x 記号があります。

x 記号を使用してシールドを選択すると、次のスクリーンショットに示すようにオプションが表示されます。

[ 必要なアクション] を選択します。

次のスクリーンショットに示すように画面が表示されます。

mdatp 正常性を実行することもできます。リアルタイム保護が有効になっているが使用できない場合に報告されます。 このレポートは、システム拡張機能がデバイスでの実行を承認されていないことを示します。

mdatp health

mdatp 正常性の実行に関する出力は次のとおりです。

healthy : false

health_issues : ["no active event provider", "network event provider not running", "full disk access has not been granted"]

...

real_time_protection_enabled : unavailable

real_time_protection_available: unavailable

...

full_disk_access_enabled : false

mdatp 正常性の実行中に表示される出力レポートを次のスクリーンショットに示します。

原因

macOS では、アプリケーションが使用する特定の機能 (システム拡張機能、バックグラウンドでの実行、通知の送信、ディスクのフル アクセスなど) をユーザーが手動で明示的に承認する必要があります。 Microsoft Defender for Endpointは、これらのアプリケーションに依存しており、これらの同意をすべてユーザーから受け取るまで適切に機能しません。

macOS でのMicrosoft Defender for Endpointの展開/インストール中にシステム拡張機能を承認しなかった場合は、次の手順を実行します。

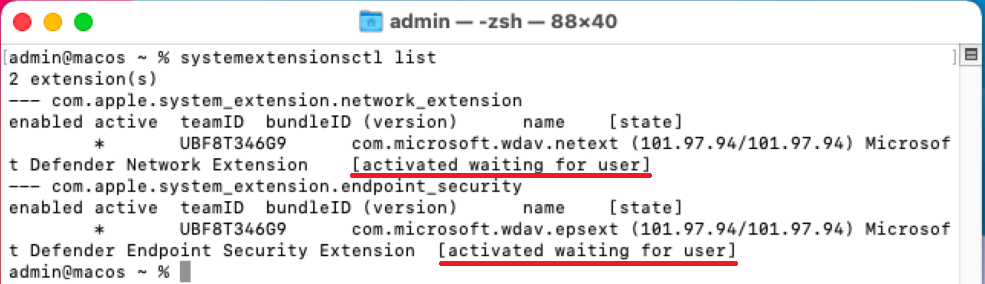

ターミナルで次のコマンドを実行して、システム拡張機能を確認します。

systemextensionsctl listmacOS 拡張機能の両方のMicrosoft Defender for Endpointが [ユーザーを待機中にアクティブ化] 状態になっていることがわかります。

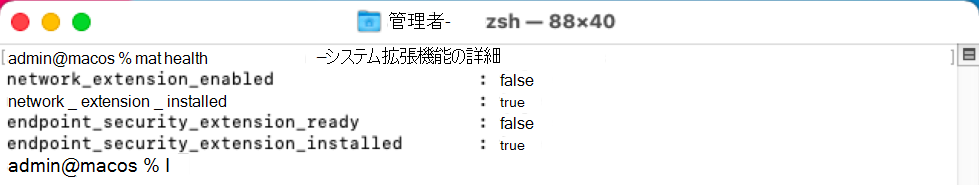

ターミナルで、次のコマンドを実行します。

mdatp health --details system_extensions次の出力が表示されます。

network_extension_enabled : false network_extension_installed : true endpoint_security_extension_ready : false endpoint_security_extension_installed : true

この出力は、次のスクリーンショットに示されています。

Intune、JamF、または別の MDM ソリューションを使用して管理している場合、次のファイルが見つからない可能性があります。

| MobileConfig (Plist) | "mdatp health" コンソール コマンドの出力 | macOS でMDEが正常に機能するために必要な macOS 設定 |

|---|---|---|

| "/Library/Managed Preferences/com.apple.system-extension-policy.plist" | real_time_protection_subsystem | システム拡張機能 |

| "/Library/Managed Preferences/com.apple.webcontent-filter.plist" | network_events_subsystem | ネットワーク フィルター拡張機能 |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled | プライバシー優先ポリシーの制御 (PPPC、別名 TCC (透明性、同意 & 制御)、フル ディスク アクセス (FDA)) |

| "/Library/Managed Preferences/com.apple.notificationsettings.plist" | 該当なし | エンド ユーザー通知 |

| "/Library/Managed Preferences/servicemanagement.plist" | 該当なし | バックグラウンド サービス |

| "/Library/Managed Preferences/com.apple.TCC.configuration-profile-policy.plist" | full_disk_access_enabled (DLP の場合) | アクセシビリティ |

macOS でMicrosoft Defender for Endpointが正常に動作するようにファイルが見つからない問題をトラブルシューティングするには、macOS で正しくMicrosoft Defender for Endpoint。

ソリューション

次の方法を使用して、関数 (システム拡張機能、バックグラウンド サービス、通知、フル ディスク アクセスなど) を承認します。

-

注:

macOS 拡張機能Intuneポリシーのサポートは、2024 年 8 月のサービス リリース (2048) で非推奨になりました。 macOS 拡張機能を含む既存のIntune ポリシーは引き続き機能しますが、Intuneで macOS 拡張機能を使用して新しいポリシーを作成することはできません。

代わりに、設定カタログを使用して、システム拡張機能ペイロードを構成する macOS 用の新しいIntune ポリシーを作成します。 詳細については、「Intune設定カタログを使用して設定を構成する」を参照してください。

前提条件

(指定された管理ツールのいずれかを使用して) システム拡張機能を承認する前に、次の前提条件が満たされていることを確認します。

手順 1: プロファイルは macOS にダウンしていますか?

Intuneを使用している場合は、「Intuneで macOS ソフトウェア更新ポリシーを管理する」を参照してください。

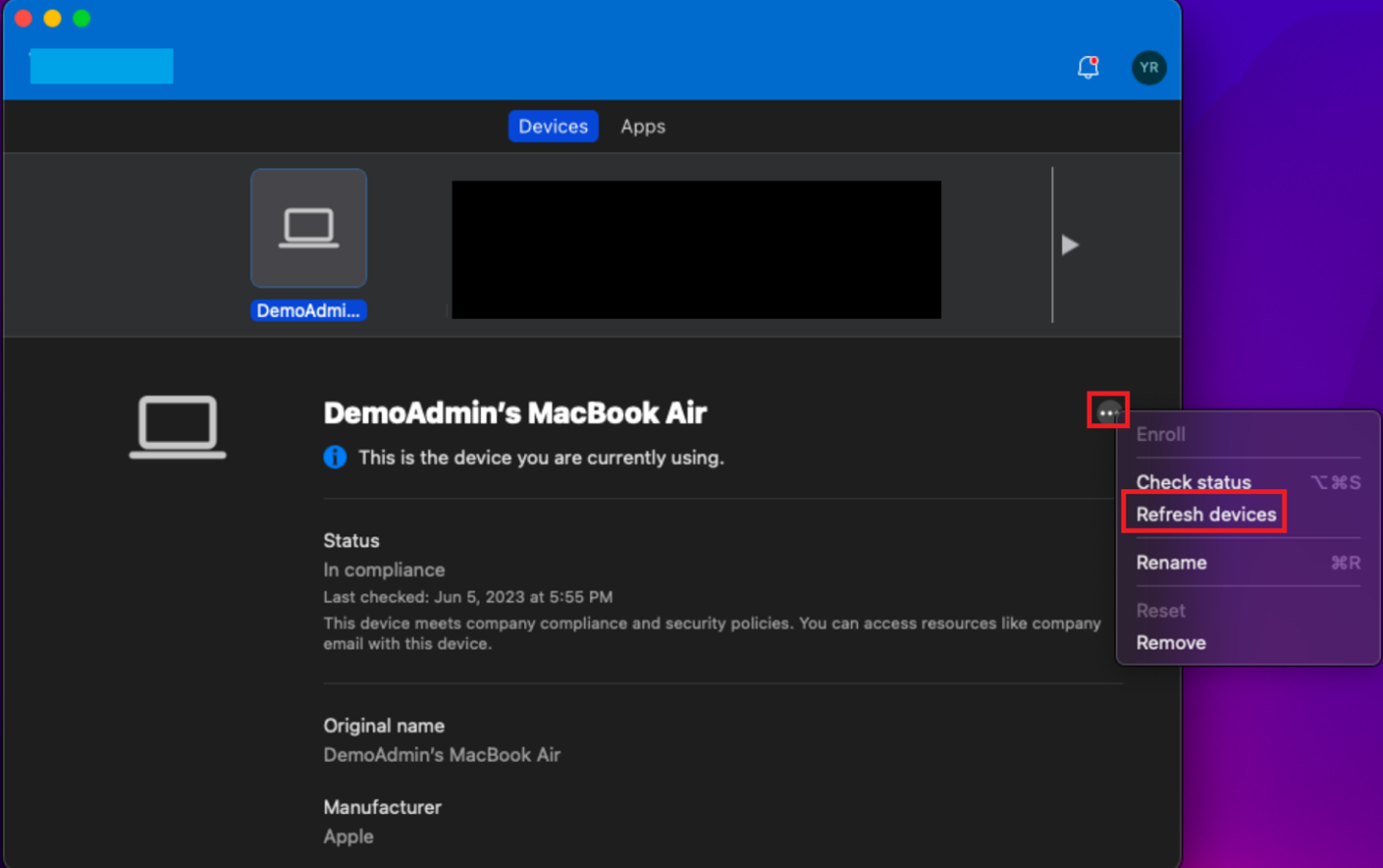

省略記号 (3 つのドット) を選択します。

[ デバイスの更新] を選択します。 次のスクリーンショットに示すように画面が表示されます。

スタート パッドに「 システム環境設定」と入力します。

[ プロファイル] をダブルクリックします。

注:

MDM に参加していない場合、プロファイルは オプションとして表示 されません。 [プロファイル] オプションが表示されない理由については、MDM サポート チームにお問い合わせください。 前のスクリーンショットに示すように、 システム拡張機能、 アクセシビリティ、 バックグラウンド サービス、 通知、 Microsoft AutoUpdate などのさまざまなプロファイルを確認できる必要があります。

JamF を使用している場合は、sudo jamf ポリシーを使用します。 詳細については、「 ポリシー管理」を参照してください。

手順 2: Microsoft Defender for Endpointに必要なプロファイルが有効になっていることを確認する

Microsoft Defender for Endpointに必要なプロファイルの有効化に関するガイダンスを提供するセクションでは、macOS にMicrosoft Defender for Endpointをデプロイするために使用した方法に応じて、この問題に対処する方法に関するガイダンスを提供します。

注:

構成プロファイルの適切な名前付け規則は、実際の利点です。 次の名前付けスキームをお勧めします。

Name of the Setting(s) [(additional info)] -Platform - Set - Policy-Type 例えば: FullDiskAccess (piloting) - macOS - Default - MDE

推奨される名前付け規則を使用すると、チェック時に正しいプロファイルがドロップダウンされていることを確認できます。

ヒント

正しいプロファイルがダウンしていることを確認するには、type.mobileconfig (plist)**の代わりに、このプロファイルを GitHub からダウンロードして、入力ミスの細長いハイフンを避けることができます。

ターミナルで、次の構文を使用します。

curl -O https://URL

例:

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mobileconfig/profiles/sysext.mobileconfig

Microsoft Defender for Endpointに必要なプロファイルの有効化に関するガイダンスを提供するセクション

-

- 関数: システム拡張機能を承認する

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/sysext.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

- 手動: [ セキュリティ設定] または [システム環境設定] > [セキュリティ & プライバシー ] に移動し、[ 許可] を選択して拡張機能を承認する必要があります。

-

- 関数: ネットワーク フィルター

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/netfilter.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

- 手動: [ セキュリティ設定] または [システム環境設定] > [セキュリティ & プライバシー ] に移動し、[ 許可] を選択して拡張機能を承認する必要があります。

-

- 機能: プライバシー優先ポリシー制御 (PPPC、別名 TCC (透明性、同意 & 制御)、フル ディスク アクセス (FDA))

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/fulldisk.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

-

手動: [ セキュリティ設定] または [システム環境設定] > [セキュリティ] & [プライバシー] > [プライバシー] > [フル ディスク アクセス ] に移動し、[ 許可] を選択し、次の横にあるチェック ボックスをオンにして、拡張機能を承認する必要があります。

- Microsoft Defender

- Microsoft Defender セキュリティ拡張機能

-

- 関数: バックグラウンドで実行する

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/background_services.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

- 手動: 該当なし

-

- 関数: 通知の送信

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/notif.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

- 手動: 該当なし

-

- 関数: アクセシビリティ

-

モバイル構成 (plist):

https://github.com/microsoft/mdatp-xplat/blob/master/macos/mobileconfig/profiles/accessibility.mobileconfig -

適用対象:

- Intune: はい

- JamF: はい

- その他の MDM: はい

- 手動: 該当なし

手順 3: macOS 組み込みの 'profile' ツールを使用して、インストールされているプロファイルをテストする

このツールは、お客様のプロファイルと GitHub で発行されたものを比較し、一貫性のないプロファイルまたは不足しているプロファイルを報告します。

https://github.com/microsoft/mdatp-xplat/tree/master/macos/mdmからスクリプトをダウンロードします。

[ Raw] を選択します。 新しい URL が https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py。

ターミナルで次のコマンドを実行して、ダウンロードにanalyze_profiles.pyとして保存します。

curl -O https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py次のいずれかの手順を実行します。 Sudo のアクセス許可が必要です。

ターミナルで次のコマンドを実行して、パラメーターを指定せずにプロファイル アナライザー python3 スクリプトを実行します。

cd /Downloads sudo python3 analyze_profiles.pyまたは

次のコマンドを実行して、Web から直接スクリプトを実行します。

sudo curl https://raw.githubusercontent.com/microsoft/mdatp-xplat/master/macos/mdm/analyze_profiles.py | python3 -

出力には、プロファイルに関するすべての潜在的な問題が表示されます。

推奨されるコンテンツ

- Jamf Pro を使用して macOS にMicrosoft Defender for Endpointをデプロイする: Jamf Pro を使用して macOS にMicrosoft Defender for Endpointをデプロイする方法について説明します。

- Jamf Pro で macOS ポリシーにMicrosoft Defender for Endpointを設定する: Jamf Pro で macOS ポリシーでMicrosoft Defender for Endpointを設定する方法について説明します。

- Jamf Pro でデバイス グループを設定する: macOS でMicrosoft Defender for Endpointするために Jamf Pro でデバイス グループを設定する方法について説明します。

- Jamf Pro へのサインイン

![[アクションが必要] オプションをクリックすると表示される画面。](media/screen-on-clicking-action-needed.png)

![[修正] ボタンをクリックすると表示される画面。](media/screen-on-clicking-fix.png)

![[デバイスの更新] をクリックすると表示される画面。](media/screen-on-clicking-refresh-devices.png)