Microsoft Entra Domain Services 環境とオンプレミスの AD DS 環境の間にフォレストの信頼を作成できます。 このフォレストの信頼関係により、ユーザー、アプリケーション、およびコンピューターは、Domain Services マネージド ドメインから、オンプレミスのドメインに対して認証を行うことができます。 フォレストの信頼は、次のようなシナリオでユーザーがリソースにアクセスするのに役立ちます。

- パスワード ハッシュを同期できない、またはユーザーがスマート カードを使用して排他的にサインインし、そのパスワードを知らない環境。

- オンプレミスのドメインへのアクセスを必要とするハイブリッド シナリオ。

フォレストの信頼を作成するときに、ユーザーがリソースにアクセスする必要がある方法に応じて、使用できる 3 つの方向から選択できます。 Domain Services はフォレストの信頼のみをサポートしています。 オンプレミスの子ドメインへの外部信頼はサポートされていません。

| 信頼の方向 | ユーザー アクセス |

|---|---|

| 双方向 | マネージド ドメインとオンプレミス ドメインの両方のユーザーが、どちらのドメイン内のリソースにもアクセスできるようにします。 |

| 一方向の送信 | オンプレミス ドメインのユーザーがマネージド ドメイン内のリソースにアクセスできるようにしますが、その逆は許可されません。 |

| 一方向の受信 | マネージド ドメインのユーザーがオンプレミス ドメイン内のリソースにアクセスできるようにします。 |

このチュートリアルでは、次の作業を行う方法について説明します。

- Domain Services 接続をサポートするようにオンプレミスの AD DS ドメインで DNS を構成する

- マネージド ドメインとオンプレミス ドメインの間に双方向のフォレストの信頼を作成する

- 認証とリソース アクセスのためにフォレストの信頼関係をテストおよび検証する

Azure サブスクリプションをお持ちでない場合は、始める前にアカウントを作成してください。

前提条件

このチュートリアルを完了するには、以下のリソースと特権が必要です。

- 有効な Azure サブスクリプション

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- ご利用のサブスクリプションに関連付けられた Microsoft Entra テナント (オンプレミス ディレクトリまたはクラウド専用ディレクトリと同期されていること)。

- 必要に応じて、Microsoft Entra テナントを作成するか、ご利用のアカウントに Azure サブスクリプションを関連付けます。

- カスタム DNS ドメイン名と有効な SSL 証明書を使用して構成された Domain Services マネージド ドメイン。

- VPN 接続または ExpressRoute 接続経由でマネージド ドメインから到達可能なオンプレミスの Active Directory ドメイン。

- Domain Services インスタンスを変更するための、テナントのアプリケーション管理者とグループ管理者の Microsoft Entra ロール。

- 信頼関係を作成して検証するアクセス許可をもつオンプレミス ドメインのドメイン管理者アカウント。

重要

マネージド ドメインには少なくとも Enterprise SKU を使用する必要があります。 必要に応じて、マネージド ドメインの SKU を変更します。

Microsoft Entra 管理センターにサインインする

このチュートリアルでは、Microsoft Entra 管理センターを使用して、Domain Services からの送信フォレストの信頼を作成して構成します。 作業開始するには、まず Microsoft Entra管理センターにサインインします。

ネットワークに関する考慮事項

Domain Services フォレストをホストする仮想ネットワークには、オンプレミスの Active Directory への VPN 接続または ExpressRoute 接続が必要です。 アプリケーションとサービスには、Domain Services フォレストをホストする仮想ネットワークへのネットワーク接続も必要です。 Domain Services フォレストへのネットワーク接続は常にオンの状態で安定している必要があります。そうでない場合、ユーザーは認証またはリソースへのアクセスに失敗する可能性があります。

Domain Services でフォレストの信頼を構成する前に、Azure とオンプレミスの環境との間でご利用のネットワークが次の要件を満たしていることを確認してください。

- 信頼の作成と使用に必要なトラフィックをファイアウォール ポートが許可していることを確認します。 信頼を使うために開く必要があるポートの詳細については、AD DS 信頼のファイアウォール設定の構成に関する記事を参照してください。

- プライベート IP アドレスを使用します。 動的 IP アドレスの割り当てを使用した DHCP に依存しないでください。

- 仮想ネットワークのピアリングとルーティングが Azure とオンプレミスの間で正常に通信できるように、IP アドレス空間の重複を回避してください。

- Azure 仮想ネットワークには、Azure のサイト間 (S2S) VPN または ExpressRoute 接続を構成するためのゲートウェイ サブネットが必要です。

- シナリオをサポートするのに十分な IP アドレスを使用してサブネットを作成します。

- Domain Services に独自のサブネットがあることを確認し、この仮想ネットワーク サブネットはアプリケーション VM およびサービスと共有しないでください。

- ピアリングされた仮想ネットワークは推移的ではありません。

- オンプレミスの AD DS 環境に対して Domain Services フォレストの信頼を使用するすべての仮想ネットワーク間に、Azure 仮想ネットワーク ピアリングを作成する必要があります。

- ご利用のオンプレミスの Active Directory フォレストに継続的なネットワーク接続を提供します。 オンデマンド接続は使用しないでください。

- Domain Services フォレスト名とオンプレミスの Active Directory フォレスト名の間に継続的な DNS での名前解決が存在することを確認します。

オンプレミスのドメイン内で DNS を構成する

オンプレミスの環境からマネージド ドメインを正しく解決するには、既存の DNS サーバーにフォワーダーを追加することが必要になる場合があります。 マネージド ドメインと通信するようにオンプレミスの環境を構成するには、オンプレミスの AD DS ドメインに対して管理ワークステーションから次の手順を行います。

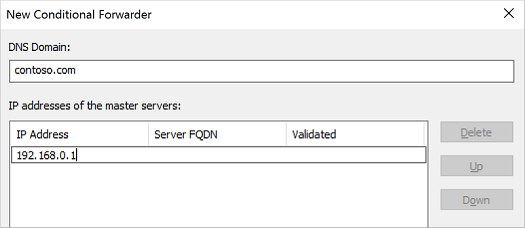

[スタート]>[管理ツール]>[DNS] の順に選択します。

DNS ゾーン (aaddscontoso.com など) を選択します。

[条件付きフォワーダー] を選択し、右クリックして [新規条件付フォワーダー] を選択します。

次の例に示すように、他の [DNS ドメイン] (contoso.com など) を入力し、その名前空間の DNS サーバーの IP アドレスを入力します。

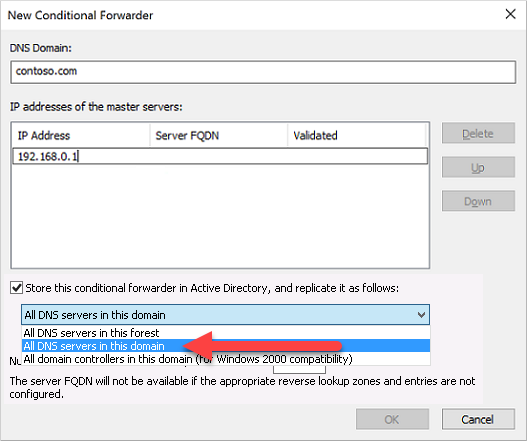

次の例に示すように、 [Store this conditional forwarder in Active Directory, and replicate it as follows](この条件付きフォワーダーを Active Directory に格納してから、次のようにレプリケートする) チェック ボックスをオンにしてから、 [このドメインのすべての DNS サーバー] のオプションを選択します。

重要

条件付きフォワーダーが "ドメイン" ではなく "フォレスト" に格納されている場合、その条件付きフォワーダーは失敗します。

条件付きフォワーダーを作成するには、 [OK] を選択します。

オンプレミス ドメインに双方向フォレストの信頼を作成する

オンプレミスの AD DS ドメインには、マネージド ドメインに対する双方向フォレストの信頼が必要です。 この信頼は、オンプレミスの AD DS ドメインで手動で作成する必要があります。Microsoft Entra 管理センターから作成することはできません。

オンプレミスの AD DS ドメイン上で双方向の信頼を構成するには、オンプレミスの AD DS ドメインに対して管理ワークステーションから、ドメイン管理者として次の手順を行います。

- [スタート]>[管理ツール]>[Active Directory ドメインと信頼関係] の順に選択します。

- ドメイン (例: onprem.contoso.com) を右クリックし、 [プロパティ] を選択します。

- [信頼] タブ、 [新しい信頼] の順に選択します。

- Domain Services ドメインの名前 (aaddscontoso.com など) を入力し、[次へ] を選択します。

- フォレストの信頼を作成するオプションを選択して、双方向の信頼を作成します。

- [This domain only](このドメインのみ) に信頼を作成することを選択します。 次の手順では、Microsoft Entra 管理センターでマネージド ドメインに対する信頼を作成します。

- フォレスト全体の認証を使用することを選択してから、信頼パスワードを入力して確認します。 これと同じパスワードを、次のセクションの Microsoft Entra 管理センターにも入力します。

- 既定のオプションを使用して次のいくつかのウィンドウをステップ実行し、オプションの [確認しない] を選択します。

- [完了] を選択します。

環境でフォレストの信頼が不要になった場合は、次の手順をドメイン管理者として実行して、オンプレミスのドメインから削除します。

- [スタート]>[管理ツール]>[Active Directory ドメインと信頼関係] の順に選択します。

- ドメイン (例: onprem.contoso.com) を右クリックし、 [プロパティ] を選択します。

- [信頼] タブ、 [このドメインを信頼するドメイン (入力方向の信頼)] の順に選択し、削除する信頼をクリックしてから [削除] をクリックします。

- [信頼] タブの [このドメインに信頼されるドメイン (出力方向の信頼)] で、削除する信頼をクリックしてから [削除] をクリックします。

- [ローカル ドメインからのみ信頼を削除する] をクリックします。

Domain Services で双方向フォレストの信頼を作成する

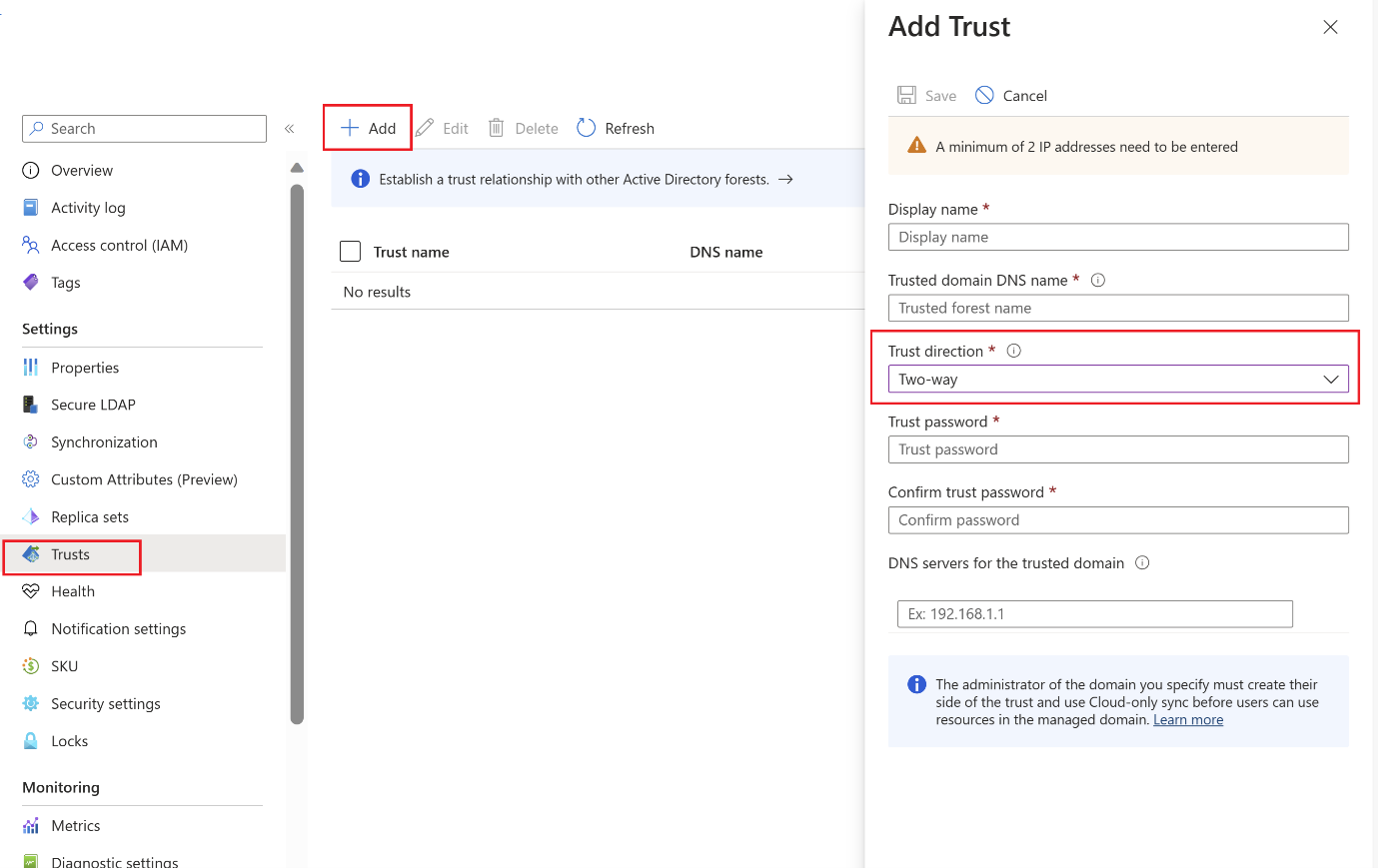

マネージド ドメインに対する双方向の信頼を Microsoft Entra 管理センターで作成するには、次の手順を行います。

Microsoft Entra 管理センターで、Microsoft Entra Domain Services を検索して選択し、マネージド ドメイン (aaddscontoso.com など) を選択します。

マネージド ドメインの左側にあるメニューで、 [信頼] を選択してから、 [+ 追加] を選択して信頼を追加します。

信頼の方向として [双方向] を選択します。

信頼を識別する表示名を入力し、オンプレミスの信頼されたフォレストの DNS 名 (例: onprem.contoso.com) を入力します。

前のセクションでオンプレミスの AD DS ドメインに対する受信フォレストの信頼の構成に使用したのと同じ信頼パスワードを指定します。

オンプレミスの AD DS ドメインに少なくとも 2 つの DNS サーバー (例: 10.1.1.4 と 10.1.1.5) を指定します。

準備ができたら、送信フォレストの信頼を保存します。

環境でフォレストの信頼が不要になった場合は、次の手順を行って、Domain Services から削除します。

- Microsoft Entra 管理センターで、Microsoft Entra Domain Services を検索して選択し、マネージド ドメイン (aaddscontoso.com など) を選択します。

- マネージド ドメインの左側にあるメニューで、 [信頼] を選択し、信頼を選択してから [削除] をクリックします。

- フォレストの信頼の構成に使用したのと同じ信頼パスワードを指定し、 [OK] をクリックします。

リソース認証を検証する

次の一般的なシナリオにより、ユーザーとリソースへのアクセスとがフォレストの信頼によって正しく認証されることを検証できます。

Domain Services フォレストからのオンプレミスのユーザー認証

Windows Server 仮想マシンをマネージド ドメインに参加させる必要があります。 この仮想マシンを使用して、オンプレミスのユーザーが仮想マシン上で認証されることをテストします。 必要に応じて、Windows VM を作成し、マネージド ドメインに参加させます。

Azure Bastion と Domain Services 管理者の資格情報を使用して、Domain Services フォレストに参加している Windows Server VM に接続します。

コマンド プロンプトを開き、

whoamiコマンドを使用して、現在認証されているユーザーの識別名を表示します。whoami /fqdnrunasコマンドを使用して、オンプレミスのドメインからのユーザーとして認証を受けます。 次のコマンドで、userUpn@trusteddomain.comを、信頼されているオンプレミス ドメインからのユーザーの UPN に置き換えます。 このコマンドでは、ユーザーのパスワードの入力を求められます。Runas /u:userUpn@trusteddomain.com cmd.exe認証が成功した場合は、新しいコマンド プロンプトが開きます。 新しいコマンド プロンプトのタイトルには、

running as userUpn@trusteddomain.comが含まれています。新しいコマンド プロンプトで

whoami /fqdnを使用して、オンプレミスの Active Directory から認証されたユーザーの識別名を表示します。

オンプレミスのユーザーを使用して Domain Services フォレスト内のリソースにアクセスする

Domain Services フォレストに参加している Windows Server VM から、シナリオをテストできます。 たとえば、オンプレミス ドメインにサインインしたユーザーがマネージド ドメイン内のリソースにアクセスできるかどうかをテストできます。 次の例では、一般的なテスト シナリオについて説明しています。

ファイルとプリンターの共有を有効にする

Azure Bastion と Domain Services 管理者の資格情報を使用して、Domain Services フォレストに参加している Windows Server VM に接続します。

[Windows の設定] を開きます。

[ネットワークと共有センター] を検索して選択します。

[共有の詳細設定の変更] のオプションを選択します。

[ドメイン プロファイル] で、 [ファイルとプリンターの共有を有効にする] 、 [変更の保存] の順に選択します。

[ネットワークと共有センター] を閉じます。

セキュリティ グループを作成してメンバーを追加する

[Active Directory ユーザーとコンピューター] を開きます。

ドメイン名を右クリックし、 [新規] を選択してから、 [組織単位] を選択します。

[名前] ボックスで、「LocalObjects」と入力して、 [OK] を選択します。

ナビゲーション ウィンドウで右クリックして、 [LocalObjects] を選択します。 [新規] を選択してから、 [グループ] を選択します。

[グループ名] ボックスに「FileServerAccess」と入力します。 [グループのスコープ] の場合は、 [ドメイン ローカル] を選択してから、 [OK] を選択します。

コンテンツ ウィンドウで、 [FileServerAccess] をダブルクリックします。 [メンバー] 、 [追加] 、 [場所] の順に選択します。

[場所] ビューからご利用のオンプレミスの Active Directory を選択して、 [OK] を選択します。

[選択するオブジェクト名を入力してください] ボックスに「Domain Users」と入力します。 [名前の確認] を選択してから、オンプレミスの Active Directory の資格情報を入力して、 [OK] を選択します。

注意

信頼関係は一方向のみであるため、資格情報を指定する必要があります。 つまり、Domain Services マネージド ドメインからのユーザーは、信頼された (オンプレミスの) ドメイン内のリソースにアクセスすることも、ユーザーやグループを検索することもできません。

ご利用のオンプレミスの Active Directory からの [ドメイン ユーザー] グループは、 [FileServerAccess] グループのメンバーである必要があります。 [OK] を選択してグループを保存し、ウィンドウを閉じます。

フォレスト間のアクセス用にファイル共有を作成する

- Domain Services フォレストに参加している Windows Server VM 上にフォルダーを作成し、「CrossForestShare」などの名前を指定します。

- フォルダーを右クリックし、 [プロパティ] を選択します。

- [セキュリティ] タブを選択してから、 [編集] を選択します。

- [CrossForestShare のアクセス許可] ダイアログ ボックスで [追加] を選択します。

- [選択するオブジェクト名を入力してください] に、「FileServerAccess」と入力し、 [OK] を選択します。

- [グループまたはユーザー名] 一覧から [FileServerAccess] を選択します。 [FileServerAccess のアクセス許可] 一覧で、 [変更] アクセス許可と [書き込み] アクセス許可に対して [許可] を選択し、 [OK] を選択します。

- [共有] タブを選択し、 [詳細な共有] を選択します。

- [このフォルダーを共有する] を選択し、次に CrossForestShare など、ファイル共有の覚えやすい名前を [共有名] に入力します。

- [アクセス許可] を選択します。 [Permissions for Everyone](全員のアクセス許可) 一覧で、 [変更] アクセス許可に対して [許可] を選択します。

- [OK] を 2 回選択して、 [閉じる] を選択します。

リソースに対するフォレスト間認証を検証する

ご利用のオンプレミスの Active Directory からのユーザー アカウントを使用して、ご利用のオンプレミスの Active Directory に参加している Windows コンピューターにサインインします。

Windows Explorer 使用して、完全修飾ホスト名と共有 (

\\fs1.aaddscontoso.com\CrossforestShareなど) を使用して作成した共有に接続します。書き込みアクセス許可を検証するには、フォルダー内で右クリックし、 [新規] を選択してから、 [テキスト ドキュメント] を選択します。 既定の名前 [新しいテキスト ドキュメント] を使用します。

書き込みアクセス許可が適切に設定されている場合は、新しいテキスト ドキュメントが作成されます。 必要に応じてファイルを開いたり、編集したり削除したりするには、次の手順を行います。

読み取りアクセス許可を検証するには、 [新しいテキスト ドキュメント] を開きます。

変更アクセス許可を検証するには、ファイルにテキストを追加し、 [メモ帳] を閉じます。 変更を保存するように促すメッセージが表示されたら、 [保存] を選択します。

削除アクセス許可を検証するには、 [新しいテキスト ドキュメント] を右クリックし、 [削除] を選択します。 ファイルの削除を確定するには [はい] を選択します。

次のステップ

このチュートリアルでは、以下の内容を学習しました。

- Domain Services 接続をサポートするようにオンプレミスの AD DS 環境で DNS を構成する

- オンプレミスの AD DS 環境で一方向の受信フォレストの信頼を作成する

- Domain Services で一方向の送信フォレストの信頼を作成する

- 認証とリソース アクセスのために信頼関係をテストおよび検証する

Domain Services でのフォレストの概念情報の詳細については、「Domain Services におけるフォレストの信頼のしくみ」を参照してください。