Intune管理拡張機能 (IME) は、Windows デバイス管理 (MDM) を強化するインストーラー エージェントです。 高度なデバイス管理機能を有効にすることで、標準の Windows MDM 機能を補完します。

注:

PowerShell スクリプトの詳細については、「Intuneの Windows 10/11 デバイスで PowerShell スクリプトを使用する」を参照してください。

重要

拡張された機能とバグ修正をサポートするには、.NET Framework 4.7.2 以降と Windows クライアントのIntune管理拡張機能を使用します。 Windows クライアントが以前のバージョンの.NET Frameworkを使用している場合、Intune管理拡張機能は引き続き機能します。 .NET Framework 4.7.2 は、2018 年 7 月 10 日の時点でWindows Updateから入手でき、Windows 10 バージョン 1809 (RS5) 以降に含まれています。 デバイス上で複数のバージョンの.NET Frameworkを共存させることができます。

この機能は、以下に適用されます。

- Windows 10以降 (S モードで実行されているWindows 10 Homeおよび Windows デバイスを除く)。

注:

Intune管理拡張機能の前提条件が満たされると、ユーザーまたはデバイスに次のいずれかを割り当てると、拡張機能が自動的にインストールされます。

- PowerShell スクリプト

- Win32 アプリ

- Microsoft Store アプリ

- カスタム コンプライアンス ポリシー設定

- プロアクティブな修復

詳細については、「Intune管理拡張機能の前提条件」を参照してください。

前提条件

Intune 管理拡張機能には次の前提条件があります。 前提条件が満たされると、PowerShell スクリプトまたは Win32 アプリがユーザーまたはデバイスに割り当てられると、Intune管理拡張機能が自動的にインストールされます。

Windows 10 バージョン 1607 以降を実行しているデバイス。 デバイスが自動登録を使用して登録されている場合は、バージョン 1709 以降Windows 10実行する必要があります。 Intune管理拡張機能では、S モードでは非ストア アプリの実行が許可されないため、S モードでのWindows 10はサポートされていません。

Microsoft Entra IDに参加しているデバイス(次を含む):

Microsoft Entraハイブリッド参加済み: Microsoft Entra ID および オンプレミスの Active Directory (AD) に参加しているデバイス。 ガイダンスについては、「Microsoft Entraハイブリッド結合の実装を計画する」を参照してください。

Microsoft Entra登録済み/Workplace 参加済み (WPJ): Microsoft Entra IDに登録されているデバイス。 詳細については、「 シームレスな第 2 要素認証としての Workplace Join」を参照してください。 通常、これらは職場または学校アカウントが 設定>Accounts>Access 職場または学校を介して追加された Bring Your Own Device (BYOD) デバイスです。

次を含む、Intune に登録されたデバイス:

グループ ポリシー (GPO) を使用して登録されたデバイス。 詳細については、「グループ ポリシーを使用して Windows デバイスを自動的に登録する」を参照してください。

Intuneに手動で登録されたデバイス。これは、次の場合に発生します。

- Microsoft Entra IDでは、Intuneへの自動登録が有効になります。 ユーザーはローカル ユーザー アカウントを使用してデバイスにサインインし、デバイスに手動で参加してMicrosoft Entra IDします。 その後、Microsoft Entra アカウントを使用してデバイスにサインインします。

または

- ユーザーは、Microsoft Entra アカウントを使用してデバイスにサインインし、Intuneに登録します。

Configuration ManagerとIntuneを使用して共同管理されたデバイス。 Win32 アプリをインストールするときは、[アプリ] ワークロードを [パイロット IntuneまたはIntune] に設定します。 PowerShell スクリプトは、Apps ワークロードが Configuration Manager に設定されている場合でも実行されます。 Intune管理拡張機能は、デバイスに PowerShell スクリプトをターゲットにすると、デバイスにデプロイされます。 デバイスは、Microsoft Entra IDまたはハイブリッドに参加Microsoft Entra、バージョン 1607 以降Windows 10実行する必要があります。 ガイダンスについては、次の記事を参照してください。

ファイアウォールとプロキシ サーバーの背後にあるデバイスの場合は、Intuneの通信を有効にします。 詳細については、「 PowerShell スクリプトと Win32 アプリのネットワーク要件」を参照してください。

注:

Windows 10またはWindows 11仮想マシンの使用の詳細については、「Microsoft IntuneでのWindows 10仮想マシンの使用」を参照してください。

管理拡張機能エージェントのインストールIntune理解する

前提条件を満たすデバイスの場合、特定の機能がユーザーまたはデバイスに割り当てられると、Intune管理拡張機能が自動的にインストールされます。 インストールは、通常、次の機能が割り当てられているときに発生します。

- PowerShell スクリプト

- 修復

- カスタム コンプライアンスの検出スクリプト

- Win32 アプリ

- エンドポイント分析

- リモート ヘルプ

- Intuneのマネージド インストーラー

- 構成 MDM ポリシーを使用して Windows BIOS を更新する

注:

IME のロールアウトと更新方法の詳細については、「Microsoft Intune リリース更新プログラムのサービス情報」を参照してください。

該当する場合、エージェントは C:\ProgramData\Microsoft\IntuneManagementExtension\Logs にインストールされ、Windows デバイスのスタート メニューには表示されません。 エージェントは、Windows デバイスで実行されている場合、タスク マネージャーの [サービス] の下に IntuneManagementExtension として表示されます。

Intune管理拡張機能の機能

- IME は、Windows デバイスの割り当てられたインストールを受け取るためにチェックインする前に、Intune サービスでサイレント認証を行います。

- IME は、約 8 時間ごとにIntune サービスを使用した新規または更新されたインストールを確認します。 このチェックイン プロセスは、MDM チェックとは独立しています。

Windows デバイスからIntune管理 IME チェックを手動で開始する

IME がインストールされている Windows デバイスで、ポータル サイトを開き、[設定>Sync] を選択します。これにより、MDM チェックと IME チェックが開始されます。

または、 タスク マネージャーを開き、 サービス IntuneManagementExtension を見つけて右クリックし、[再起動] を選択 します。

IntuneManagementExtension サービスは直ちに再起動し、Intuneを使用してチェックインを開始します。

注:

管理センターの [設定] アプリ (Windows 10 以降) または [デバイス] からの同期アクション Microsoft Intuneは、MDM チェックを開始しますが、IME チェックを強制しません。

Intune管理拡張機能の削除

IME は、次の条件でデバイスから削除されます。

- シェル スクリプトがデバイスに割り当てられなくなりました。

- Windows デバイスは管理されなくなりました。

- IME は回復不可能な状態で、24 時間以上 (デバイスの起動時間) です。

一般的な問題と解決策

問題: Intune 管理拡張機能をダウンロードできない

考えられる解決策:

- デバイスがMicrosoft Entra IDに参加していません。 デバイスがこの記事の 前提条件 を満たしていることを確認します。

- PowerShell スクリプトまたは Win32 アプリは、ユーザーまたはデバイスが属するグループに割り当てされません。

- デバイスが Intune サービスにチェックインできない。 たとえば、インターネット にアクセスすることも、Windows プッシュ通知サービス (WNS) にアクセスすることもありません。

- デバイスが S モードである。 Intune管理拡張機能では、S モードで実行されているデバイスはサポートされていません。

- Windows 10デバイスで、プロキシがユーザー レベルでのみ構成されている (コンピューター全体ではなく) 場合は、ユーザーがデバイスにサインインしていることを確認します。 または、

bitsadmin /util /setieproxyを使用して、BITS (バックグラウンド インテリジェント転送サービス) のプロキシを手動で構成します。 詳細については、 bitsadmin util と setieproxy に関するページを参照してください。

デバイスが自動的に登録されているかどうかをチェックするには:

- [設定]>[アカウント]>[職場または学校にアクセスする] の順に移動します。

- 参加しているアカウント >Info を選択します。

- [高度な診断レポート] で、[レポートの作成] を選択します。

- Web ブラウザーで、

MDMDiagReportを開きます。 - MDMDeviceWithAAD プロパティを探します。 プロパティが存在する場合、デバイスは自動的に登録されます。 このプロパティが存在しない場合、デバイスは自動的に登録されません。

Windows 自動登録を有効にするには、Intuneで自動登録を構成する手順が含まれています。

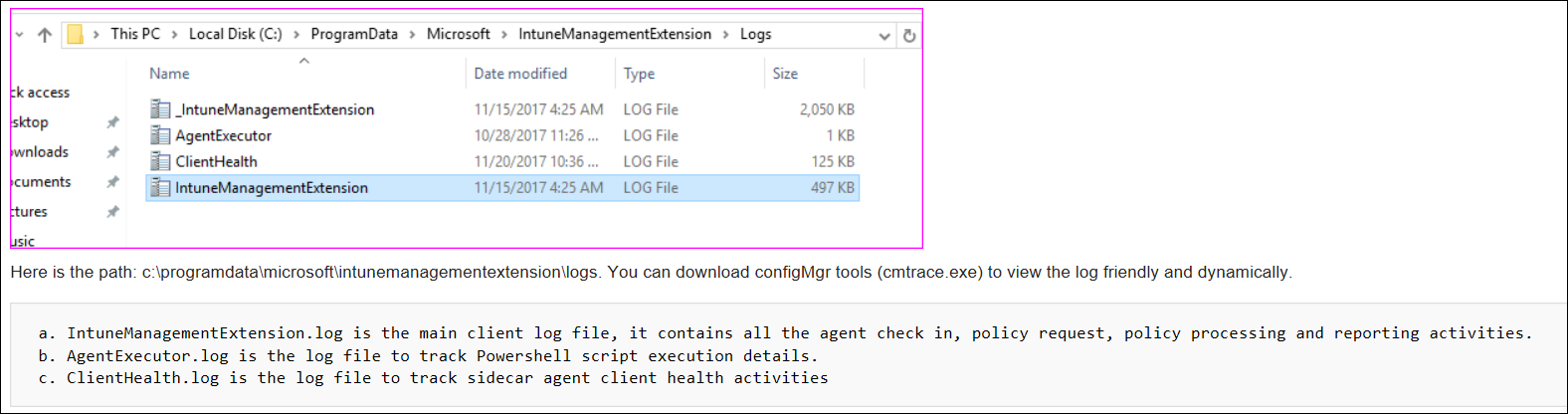

Intune 管理拡張機能のログ

クライアント コンピューター上の IME ログは、通常、 C:\ProgramData\Microsoft\IntuneManagementExtension\Logsにあります。 これらのログ ファイルを表示するには、 CMTrace.exe を使用します。

さらに、ログ ファイル AppWorkload.log を使用して、クライアント上の Win32 アプリ管理イベントのトラブルシューティングと分析を行います。 このログ ファイルには、IME によって実行されるアプリの展開アクティビティに関連するすべてのログ情報が含まれています。

IME ログ ファイル

| ログ ファイル | 説明 |

|---|---|

| IntuneManagementExtension.log | メイン ログ ファイル。 これには、すべての IME チェック、ポリシー要求、ポリシー処理、およびレポート アクティビティが含まれます。 |

| AgentExecutor.log | PowerShell スクリプトの実行 (Intuneによってデプロイ) を追跡します。 |

| AppActionProcessor.log | 割り当てられたアプリの検出と適用チェックアクションを追跡します。 |

| AppWorkload.log | Win32 アプリの展開アクティビティのトラブルシューティングと分析に役立ちます。 |

| ClientCertCheck.log | デバイス クライアント証明書のチェックを追跡します。 |

| ClientHealth.log | Intune管理拡張機能の正常性を追跡します。 |

| DeviceHealthMonitoring.log | ハードウェアの準備状況、デバイス インベントリ、およびその他のデータ コレクターの正常性を追跡します。 |

| HealthScripts.log | 定期的なスケジュールで実行される修復の正常性を追跡します。 |

| Sensor.log | ブート パフォーマンス、アプリの信頼性など、エンドポイント分析データ コレクターの正常性を追跡します。 |

| Win32AppInventory.log | アプリ インベントリ コレクターの正常性を追跡します。 |

次の手順

- 作成したアプリがアプリの一覧に表示されます。 選択したグループに割り当てます。 詳細については、「Microsoft Intuneを使用してアプリをグループに割り当てる」を参照してください。

- アプリのプロパティと割り当ての監視について詳しくは、こちらをご覧ください。 詳しくは、「Microsoft Intune でアプリの情報と割り当てを監視する」をご覧ください。

- Intuneでのアプリのコンテキストの詳細については、こちらをご覧ください。 詳細については、「Microsoft Intune モバイル デバイス管理 (MDM) ライフサイクルの概要」を参照してください。