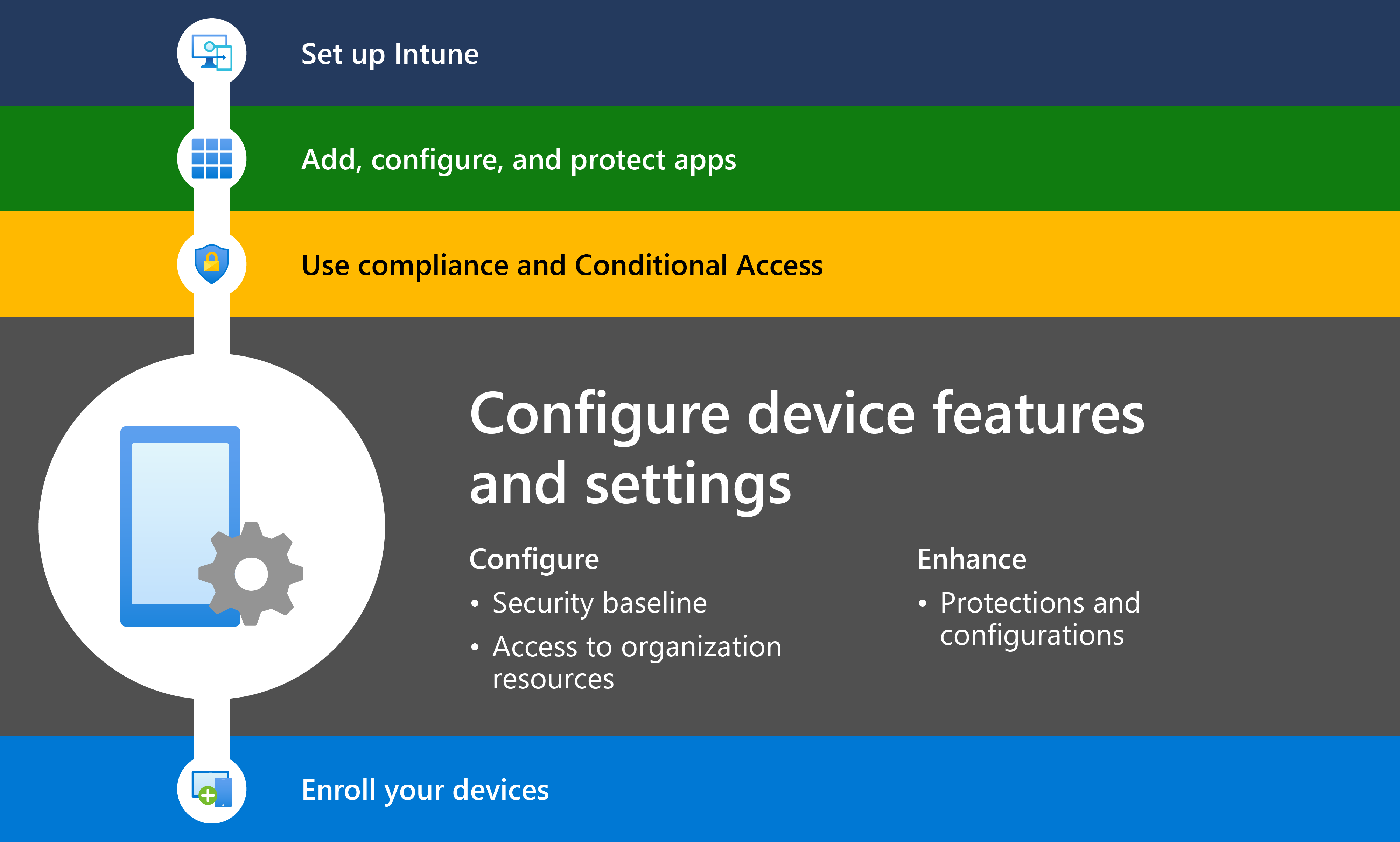

手順 4 - デバイスの機能と設定を構成して、デバイスをセキュリティで保護し、リソースにアクセスする

ここまでは、Intune サブスクリプションを設定し、アプリ保護ポリシーを作成し、デバイス コンプライアンス ポリシーを作成しました。

この手順では、すべてのデバイスに必要なセキュリティ機能とデバイス機能の最小セットまたはベースライン セットを構成する準備ができました。

この記事は、次の項目に適用されます:

- Android

- iOS/iPadOS

- macOS

- Windows

デバイス構成プロファイルを作成する場合、使用できるポリシーのレベルと種類は異なります。 これらのレベルは、Microsoft が推奨する最低限のポリシーです。 環境とビジネス ニーズが異なる可能性があることを知る。

レベル 1 - 最小デバイス構成: このレベルでは、次のポリシーを作成することをお勧めします。

- ウイルス対策のインストール、強力なパスワード ポリシーの作成、ソフトウェア更新プログラムの定期的なインストールなど、デバイスのセキュリティに焦点を当てます。

- ユーザーに組織のメールへのアクセス権を付与し、どこにいてもネットワークへの安全なアクセスを制御します。

レベル 2 - 強化されたデバイス構成: このレベルでは、次のポリシーを作成することをお勧めします。

- ディスク暗号化の構成、セキュア ブートの有効化、パスワード規則の追加など、デバイスのセキュリティを強化します。

- 組み込みの機能とテンプレートを使用して、オンプレミスのグループ ポリシー オブジェクト (GPO) の分析など、組織にとって重要なその他の設定を構成します。

レベル 3 - 高いデバイス構成: このレベルでは、次のポリシーを作成することをお勧めします。

- 証明書の使用、アプリへのシングル サインオン (SSO) の構成、多要素認証 (MFA) の有効化、Microsoft Tunnel の構成など、パスワードレス認証に移行します。

- Android 共通条件モードを使用するか、Windows デバイス用の DFCI ポリシーを作成して、セキュリティレイヤーを追加します。

- 組み込みの機能を使用して、キオスク デバイス、専用デバイス、共有デバイス、およびその他の特殊なデバイスを構成します。

- 既存のシェル スクリプトをデプロイします。

この記事では、組織が使用する必要があるさまざまなレベルのデバイス構成ポリシーの一覧を示します。 この記事のこれらのポリシーのほとんどは、組織のリソースとセキュリティへのアクセスに焦点を当てています。

これらの機能は、 Microsoft Intune 管理センターのデバイス構成プロファイルで構成されます。 Intune プロファイルの準備ができたら、ユーザーとデバイスに割り当てることができます。

レベル 1 - セキュリティ ベースラインを作成する

組織のデータとデバイスをセキュリティで保護するために、セキュリティに焦点を当てたさまざまなポリシーを作成します。 すべてのユーザーまたはすべてのデバイスに必要なセキュリティ機能の一覧を作成する必要があります。 この一覧は、セキュリティ ベースラインです。

ベースラインでは、少なくとも次のセキュリティ ポリシーが推奨されます。

- ウイルス対策 (AV) をインストールし、マルウェアを定期的にスキャンする

- 検出と応答を使用する

- ファイアウォールを有効にする

- ソフトウェア更新プログラムを定期的にインストールする

- 強力な PIN/パスワード ポリシーを作成する

このセクションでは、これらのセキュリティ ポリシーを作成するために使用できる Intune と Microsoft のサービスの一覧を示します。

Windows 設定とその推奨値の詳細な一覧については、 Windows セキュリティ ベースラインに関するページを参照してください。

ウイルス対策とスキャン

✅ ウイルス対策ソフトウェアをインストールし、定期的にマルウェアをスキャンする

すべてのデバイスにウイルス対策ソフトウェアがインストールされ、マルウェアが定期的にスキャンされている必要があります。 Intune は、AV と脅威のスキャンを提供するサード パーティのパートナー モバイル脅威防御 (MTD) サービスと統合されます。 macOS と Windows の場合、ウイルス対策とスキャンは Microsoft Defender for Endpoint を使用して Intune に組み込まれています。

ポリシー オプション:

| プラットフォーム | ポリシーの種類 |

|---|---|

| Android エンタープライズ | - モバイル脅威防御パートナー - Microsoft Defender for Endpoint for Android はマルウェアをスキャンできます |

| iOS/iPadOS | モバイル脅威防御パートナー |

| macOS | Intune エンドポイント セキュリティウイルス対策プロファイル (Microsoft Defender for Endpoint) |

| Windows クライアント | - Intune セキュリティ ベースライン (推奨) - Intune エンドポイント セキュリティウイルス対策プロファイル (Microsoft Defender for Endpoint) - モバイル脅威防御パートナー |

これらの機能の詳細については、以下のリンクにアクセスしてください。

- Android Enterprise:

- iOS/iPadOSMobile の脅威防御の統合

- macOSウイルス対策ポリシー

- Windows:

検出と応答

✅ 攻撃を検出し、これらの脅威に対処する

脅威をすばやく検出すると、脅威の影響を最小限に抑えることができます。 これらのポリシーを条件付きアクセスと組み合わせると、脅威が検出された場合にユーザーとデバイスが組織のリソースにアクセスできないようにすることができます。

ポリシー オプション:

| プラットフォーム | ポリシーの種類 |

|---|---|

| Android エンタープライズ | - モバイル脅威防御パートナー - Android 上の Microsoft Defender for Endpoint |

| iOS/iPadOS | - モバイル脅威防御パートナー - iOS/iPadOS 上の Microsoft Defender for Endpoint |

| macOS | 使用不可 |

| Windows クライアント | - Intune セキュリティ ベースライン (推奨) - Intune エンドポイント検出と応答プロファイル (Microsoft Defender for Endpoint) - Mobile 脅威防御パートナー |

これらの機能の詳細については、以下のリンクにアクセスしてください。

- Android Enterprise:

- iOS/iPadOS:

- Windows:

ファイアウォール

✅ すべてのデバイスでファイアウォールを有効にする

一部のプラットフォームには組み込みのファイアウォールが付属しており、その他のプラットフォームでは、ファイアウォールを個別にインストールする必要があります。 Intune は、Android および iOS/iPadOS デバイスのファイアウォールを管理できるサードパーティパートナーのモバイル脅威防御 (MTD) サービスと統合されています。 macOS と Windows の場合、ファイアウォール セキュリティは Microsoft Defender for Endpoint を使用して Intune に組み込まれています。

ポリシー オプション:

| プラットフォーム | ポリシーの種類 |

|---|---|

| Android エンタープライズ | モバイル脅威防御パートナー |

| iOS/iPadOS | モバイル脅威防御パートナー |

| macOS | Intune エンドポイント セキュリティ ファイアウォール プロファイル (Microsoft Defender for Endpoint) |

| Windows クライアント | - Intune セキュリティ ベースライン (推奨) - Intune エンドポイント セキュリティ ファイアウォール プロファイル (Microsoft Defender for Endpoint) - Mobile 脅威防御パートナー |

これらの機能の詳細については、以下のリンクにアクセスしてください。

- Android EnterpriseMobile の脅威防御の統合

- iOS/iPadOSMobile の脅威防御の統合

- macOSファイアウォール ポリシー

- Windows:

パスワード ポリシー

✅ 強力なパスワード/PIN ポリシーを作成し、単純なパスコードをブロックする

PIN はデバイスのロックを解除します。 個人所有のデバイスを含め、組織のデータにアクセスするデバイスでは、強力な PIN/パスコードを必要とし、デバイスのロックを解除するために生体認証をサポートする必要があります。 生体認証の使用は、パスワードレスアプローチの一部であり、推奨されます。

Intune では、デバイス制限プロファイルを使用して、パスワード要件を作成および構成します。

ポリシー オプション:

| プラットフォーム | ポリシーの種類 |

|---|---|

| Android エンタープライズ | Intune デバイス制限プロファイルを管理するには、次の手順を実行します。 - デバイス パスワード - 仕事用プロファイルのパスワード |

| Android Open-Source プロジェクト (AOSP) | Intune デバイス制限プロファイル |

| iOS/iPadOS | Intune デバイス制限プロファイル |

| macOS | Intune デバイス制限プロファイル |

| Windows クライアント | - Intune セキュリティ ベースライン (推奨) - Intune デバイス制限プロファイル |

構成できる設定の一覧については、次のページを参照してください。

- Android Enterprise デバイス制限プロファイル:

- Android AOSPデバイス制限プロファイル >Device パスワード

- iOS/iPadOSデバイス制限プロファイル >Password

- macOSデバイス制限プロファイル >Password

- Windows:

ソフトウェア更新プログラム

✅ ソフトウェア更新プログラムを定期的にインストールする

これらの更新プログラムが正常にインストールされるように、すべてのデバイスを定期的に更新し、ポリシーを作成する必要があります。 ほとんどのプラットフォームでは、Intune には、更新プログラムの管理とインストールに重点を置くポリシー設定があります。

ポリシー オプション:

| プラットフォーム | ポリシーの種類 |

|---|---|

| Android Enterprise 組織所有のデバイス | Intune デバイス制限プロファイルを使用したシステム更新設定 |

| Android Enterprise 個人所有のデバイス | 使用不可 コンプライアンス ポリシーを使用して、最小パッチ レベル、最小/最大 OS バージョンなどを設定できます。 |

| iOS/iPadOS | Intune 更新ポリシー |

| macOS | Intune 更新ポリシー |

| Windows クライアント | - Intune 機能更新プログラム ポリシー - Intune の迅速な更新ポリシー |

これらの機能や構成できる設定の詳細については、次のページを参照してください。

- Android EnterpriseDevice の制限プロファイル >System update

- iOS/iPadOSソフトウェア更新ポリシー

- macOSソフトウェアの更新ポリシー

- Windows:

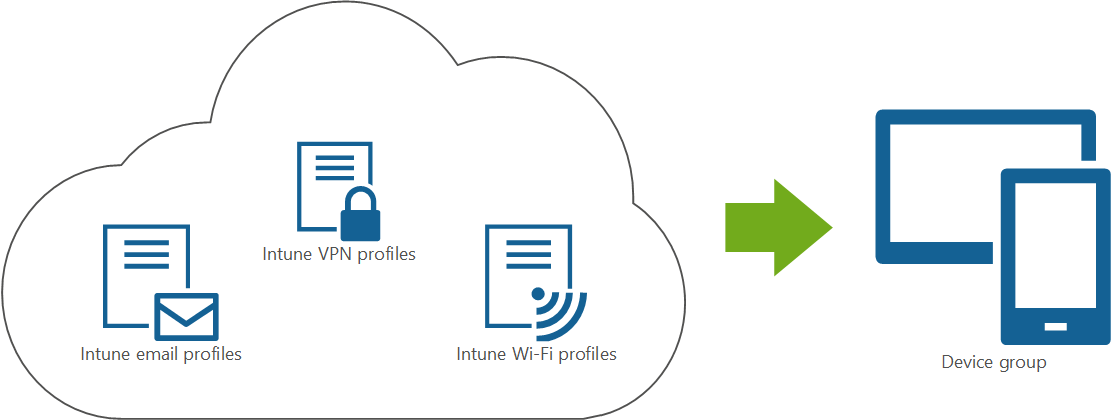

レベル 1 - 組織のメールにアクセスし、VPN または Wi-Fi に接続する

このセクションでは、組織内のリソースへのアクセスに焦点を当てます。 これらのリソースは次のとおりです。

- 職場または学校アカウントのメール

- リモート接続用の VPN 接続

- オンプレミス接続の Wi-Fi 接続

電子メール

多くの組織では、構成済みの設定を含む電子メール プロファイルをユーザー デバイスに展開します。

✅ ユーザーの電子メール アカウントに自動的に接続する

プロファイルには、メール サーバーに接続する電子メール構成設定が含まれています。

構成した設定に応じて、電子メール プロファイルはユーザーを個々のメール アカウント設定に自動的に接続することもできます。

✅ エンタープライズ レベルの電子メール アプリを使用する

Intune の電子メール プロファイルでは、Outlook などの一般的で一般的な電子メール アプリが使用されます。 電子メール アプリはユーザー デバイスに展開されます。 アプリをデプロイした後、電子メール アプリを構成する設定で電子メール デバイス構成プロファイルを展開します。

メール デバイス構成プロファイルには、Exchange に接続する設定が含まれています。

✅ 職場または学校のメールにアクセスする

電子メール プロファイルの作成は、デバイスで電子メールを使用するユーザーを持つ組織の一般的な最小ベースライン ポリシーです。

Intune には、Android、iOS/iPadOS、および Windows クライアント デバイス用の電子メール設定が組み込まれています。 ユーザーがメール アプリを開くと、デバイス上の組織のメール アカウントを自動的に接続、認証、同期できます。

✅ いつでもデプロイする

新しいデバイスでは、登録プロセス中に電子メール アプリをデプロイすることをお勧めします。 登録が完了したら、電子メール デバイス構成ポリシーをデプロイします。

既存のデバイスがある場合は、いつでもメール アプリを展開し、電子メール デバイス構成ポリシーを展開します。

メール プロファイルの概要

次の手順をお試しください。

電子メール アプリをデバイスにデプロイします。 ガイダンスについては、「 Intune を使用してデバイスに電子メール設定を追加する」を参照してください。

Intune で電子メール デバイス構成プロファイルを作成します。 組織が使用するメール アプリによっては、電子メール デバイス構成プロファイルが必要ない場合があります。

ガイダンスについては、「 Intune を使用してデバイスに電子メール設定を追加する」を参照してください。

電子メール デバイス構成プロファイルで、プラットフォームの設定を構成します。

仕事用プロファイルの電子メール設定を備えた Android Enterprise 個人所有のデバイス

Android Enterprise 組織所有のデバイスでは、電子メール デバイス構成プロファイルは使用されません。

メール デバイス構成プロファイルを ユーザーまたはユーザー グループに割り当てます。

VPN

多くの組織では、事前構成済みの設定を使用して VPN プロファイルをユーザー デバイスに展開しています。 VPN は、デバイスを内部組織ネットワークに接続します。

組織が最新の認証とセキュリティで保護された ID を持つクラウド サービスを使用している場合は、おそらく VPN プロファイルは必要ありません。 クラウド ネイティブ サービスでは、VPN 接続は必要ありません。

アプリまたはサービスがクラウドベースではない場合、またはクラウドネイティブでない場合は、VPN プロファイルをデプロイして内部組織ネットワークに接続します。

✅ どこからでも作業

VPN プロファイルの作成は、リモート ワーカーとハイブリッド ワーカーを持つ組織の一般的な最小ベースライン ポリシーです。

ユーザーはどこからでも作業するため、VPN プロファイルを使用して組織のネットワークに安全に接続してリソースにアクセスできます。

Intune には、Android、iOS/iPadOS、macOS、および Windows クライアント デバイス用の VPN 設定が組み込まれています。 ユーザー デバイスでは、VPN 接続が使用可能な接続として表示されます。 ユーザーが選択します。 また、VPN プロファイルの設定に応じて、ユーザーはデバイスで VPN を自動的に認証して接続できます。

✅ エンタープライズ レベルの VPN アプリを使用する

Intune の VPN プロファイルでは、Check Point、Cisco、Microsoft Tunnel などの一般的なエンタープライズ VPN アプリが使用されます。 VPN アプリはユーザー デバイスにデプロイされます。 アプリがデプロイされたら、VPN アプリを構成する設定で VPN 接続プロファイルをデプロイします。

VPN デバイス構成プロファイルには、VPN サーバーに接続する設定が含まれています。

✅ いつでもデプロイする

新しいデバイスでは、登録プロセス中に VPN アプリをデプロイすることをお勧めします。 登録が完了したら、VPN デバイス構成ポリシーをデプロイします。

既存のデバイスがある場合は、いつでも VPN アプリをデプロイし、VPN デバイス構成ポリシーをデプロイします。

VPN プロファイルの概要

次の手順をお試しください。

VPN アプリをデバイスにデプロイします。

- サポートされている VPN アプリの一覧については、「 Intune でサポートされている VPN 接続アプリ」を参照してください。

- Intune にアプリを追加する手順については、「 Microsoft Intune にアプリを追加する」を参照してください。

VPN デバイス構成プロファイルで、プラットフォームの設定を構成します。

VPN デバイス構成プロファイルを ユーザーまたはユーザー グループに割り当てます。

Wi-Fi

多くの組織では、構成済みの設定を含む Wi-Fi プロファイルをユーザー デバイスに展開します。 組織にリモートのみの従業員が存在する場合は、接続プロファイル Wi-Fi 展開する必要はありません。 Wi-Fi プロファイルは省略可能であり、オンプレミス接続に使用されます。

✅ ワイヤレス接続

ユーザーはさまざまなモバイル デバイスから作業する場合、Wi-Fi プロファイルを使用して、組織のネットワークにワイヤレスで安全に接続できます。

プロファイルには、ネットワークや SSID (サービス セット識別子) に自動的に接続する Wi-Fi 構成設定が含まれています。 ユーザーは手動で Wi-Fi 設定を構成する必要はありません。

✅ オンプレミスのモバイル デバイスをサポートする

Wi-Fi プロファイルの作成は、オンプレミスで動作するモバイル デバイスを持つ組織にとって一般的な最小ベースライン ポリシーです。

Intune には、Android、iOS/iPadOS、macOS、および Windows クライアント デバイス用の Wi-Fi 設定が組み込まれています。 ユーザー デバイスでは、Wi-Fi 接続が使用可能な接続として表示されます。 ユーザーが選択します。 また、Wi-Fi プロファイルの設定に応じて、ユーザーはデバイス上の Wi-Fi を自動的に認証して接続できます。

✅ いつでもデプロイする

新しいデバイスでは、デバイスが Intune に登録されるときに、Wi-Fi デバイス構成ポリシーを展開することをお勧めします。

既存のデバイスがある場合は、Wi-Fi デバイス構成ポリシーをいつでも展開できます。

Wi-Fi プロファイルの概要

次の手順をお試しください。

プラットフォームの設定を構成します。

Wi-Fi デバイス構成プロファイル をユーザーまたはユーザー グループに割り当てます。

レベル 2 - 強化された保護と構成

このレベルは、レベル 1 で構成した内容を拡張し、デバイスのセキュリティを強化します。 このセクションでは、デバイスのセキュリティ設定をさらに構成する、レベル 2 のポリシー セットを作成します。

Microsoft では、次のレベル 2 のセキュリティ ポリシーをお勧めします。

デバイスで ディスク暗号化、セキュア ブート、TPM を有効にします。 このレベルでは、これらの機能と強力な PIN ポリシーまたは生体認証のロック解除を組み合わせることをお勧めします。

Android デバイスでは、ディスク暗号化と Samsung Knox がオペレーティング システムに組み込まれている可能性があります。 ロック画面の設定を構成すると、ディスク暗号化 が 自動的に有効になる場合があります。 Intune では、ロック画面の設定を構成するデバイス制限ポリシーを作成できます。

構成できるパスワードとロック画面の設定の一覧については、次の記事を参照してください。

パスワードの有効期限を切り、古いパスワードの再利用を規制します。 レベル 1 では、強力な PIN またはパスワード ポリシーを作成しました。 まだパスワードを使用していない場合は、PIN & パスワードの有効期限を設定し、パスワード再利用規則を設定してください。

Intune を使用して、 これらの設定を構成するデバイス制限ポリシー または 設定カタログ ポリシーを作成できます。 構成できるパスワード設定の詳細については、次の記事を参照してください。

Android デバイスでは、デバイス制限ポリシーを使用してパスワード 規則を設定できます。

Intune には、組み込みのカメラの無効化、通知の制御、Bluetooth の許可、ゲームのブロックなど、デバイスの機能と設定を 管理できる何百もの設定 が含まれています。

組み込みのテンプレートまたは設定カタログを使用して、設定を表示および構成できます。

デバイス制限テンプレート には、セキュリティ、ハードウェア、データ共有など、デバイスのさまざまな部分を制御できる多くの組み込み設定があります。

これらのテンプレートは、次のプラットフォームで使用できます。

- Android

- iOS/iPadOS

- macOS

- Windows

[設定] カタログを使用して 、使用可能なすべての設定を表示および構成します。 設定カタログは、次のプラットフォームで使用できます。

- iOS/iPadOS

- macOS

- Windows

オンプレミスでの ADMX テンプレートの構成と同様に、組み込みの管理用テンプレートを使用します。 ADMX テンプレートは、次のプラットフォームで使用できます。

- Windows

オンプレミスの GPO を使用していて、これらの同じ設定が Intune で使用できるかどうかを知りたい場合は、グループ ポリシー分析を使用します。 この機能は GPO を分析し、分析に応じて Intune 設定カタログ ポリシーにインポートできます。

詳細については、「 オンプレミス GPO を分析し、Intune でインポートする」を参照してください。

レベル 3 - 高い保護と構成

このレベルは、レベル 1 とレベル 2 で構成した内容で拡張されます。 エンタープライズ レベルの組織で使用される追加のセキュリティ機能が追加されます。

従業員が使用する他のサービスにパスワードレス認証を展開します。 レベル 1 では、ユーザーが指紋または顔認識を使用してデバイスにサインインできるように、生体認証を有効にしました。 このレベルでは、パスワードレスを組織の他の部分に展開します。

証明書を使用して 、電子メール、VPN、および Wi-Fi 接続を認証します。 証明書はユーザーとデバイスに展開され、ユーザーが電子メール、VPN、Wi-Fi 接続を介して組織内のリソースにアクセスするために使用されます。

Intune での証明書の使用の詳細については、次のページを参照してください。

ユーザーが Microsoft 365 アプリなどのビジネス アプリを開くときに、よりシームレスなエクスペリエンスを実現するためにシングル サインオン (SSO) を構成します。 ユーザーは 1 回サインインした後、SSO 構成をサポートするすべてのアプリに自動的にサインインします。

Intune と Microsoft Entra ID で SSO を使用する方法については、次のページを参照してください。

多要素認証 (MFA) を使用します。 パスワードレスに移行すると、MFA によってセキュリティが強化され、組織をフィッシング攻撃から保護するのに役立ちます。 MFA は、Microsoft Authenticator などの認証アプリ、または電話またはテキスト メッセージで使用できます。 ユーザーが Intune にデバイスを登録するときに MFA を使用することもできます。

多要素認証は Microsoft Entra ID の機能であり、Microsoft Entra アカウントで使用できます。 詳細については、次を参照してください:

Android デバイスと iOS/iPadOS デバイス用に Microsoft Tunnel を設定します。 Microsoft Tunnel では、Linux を使用して、最新の認証と条件付きアクセスを使用して、これらのデバイスからオンプレミス リソースへのアクセスを許可します。

Microsoft Tunnel では、Intune、Microsoft Entra ID、Active Directory フェデレーション サービス (AD FS) を使用します。 詳細については、「 Microsoft Tunnel for Microsoft Intune」を参照してください。

Intune に登録されているデバイスの Microsoft Tunnel に加えて、 Microsoft Tunnel for Mobile Application Management (MAM 用トンネル) を使用して、Intune に 登録されていない Android および iOS/iPad デバイスにトンネル機能を拡張できます。 MAM のトンネル は、追加のライセンスを必要とする Intune アドオンとして使用できます。

詳細については、「 Intune Suite アドオン機能を使用する」を参照してください。

Windows ローカル管理者パスワード ソリューション (LAPS) ポリシーを使用して 、Windows デバイス上の組み込みのローカル管理者アカウントを管理およびバックアップします。 ローカル管理者アカウントは削除できないため、デバイスに対する完全なアクセス許可を持っているため、組み込みの Windows 管理者アカウントの管理は、組織をセキュリティで保護するための重要な手順です。 Windows LAPS の Intune ポリシーでは、バージョン 21h2 以降を実行する Windows デバイスで使用できる機能が使用されます。

詳細については、 Windows LAPS の Intune サポートに関するページを参照してください。

Microsoft Intune エンドポイント特権管理 (EPM) を使用して、Windows デバイスの攻撃対象領域を減らします。 EPM を使用すると、標準ユーザー (管理者権限を持たない) として実行するユーザーが、昇格されたコンテキストでアプリを実行できるタイミングを決定することで生産性を維持できます。

EPM 昇格規則は、ファイル ハッシュ、証明書規則などを基にできます。 構成する規則は、許可する予想される信頼されたアプリケーションのみを管理者特権で実行できるようにするために役立ちます。 ルールは次のことができます。

- アプリが作成する子プロセスを管理します。

- ユーザーによるマネージド プロセスの昇格要求をサポートします。

- ユーザーを中断せずに実行するだけで済むファイルの自動昇格を許可します。

エンドポイント特権管理 は、追加のライセンスを必要とする Intune アドオンとして使用できます。 詳細については、「 Intune Suite アドオン機能を使用する」を参照してください。

政府機関などの機密性の高い組織で使用される Android デバイスでは、Android コモン クライテリア モードを使用します。

この機能の詳細については、「 Android 共通条件モード」を参照してください。

Windows ファームウェアレイヤーに適用されるポリシーを作成します。 これらのポリシーは、マルウェアが Windows OS プロセスと通信するのを防ぐのに役立ちます。

この機能の詳細については、「 Windows デバイスでデバイス ファームウェア構成インターフェイス (DFCI) プロファイルを使用する」を参照してください。

キオスク、共有デバイス、およびその他の特殊なデバイスを構成します。

Android Enterprise:

Android デバイス管理者

-

重要

Microsoft Intune は、2024 年 12 月 31 日に Google Mobile Services (GMS) にアクセスできるデバイスでの Android デバイス管理者管理のサポートを終了します。 その日以降、デバイスの登録、テクニカル サポート、バグ修正、セキュリティ修正は利用できなくなります。 現在デバイス管理者管理を使用している場合は、サポートが終了する前に、Intune で別の Android 管理オプションに切り替えることを推奨します。 詳細については、「 GMS デバイスでの Android デバイス管理者のサポートの終了」を参照してください。

シェル スクリプトをデプロイする:

推奨される最小ベースライン ポリシーに従う

- Microsoft Intune のセットアップ

- アプリの追加、構成、保護

- コンプライアンス ポリシーの計画

- 🡺 デバイス機能の構成 (お客様はこちら)

- デバイスを登録する