Microsoft Defender for Endpoint での誤検出/検出漏れに対処する

適用対象:

- Defender for Endpoint プラン 1

- Defender for Endpoint プラン 2

- Microsoft Defender ウイルス対策

プラットフォーム

- Windows

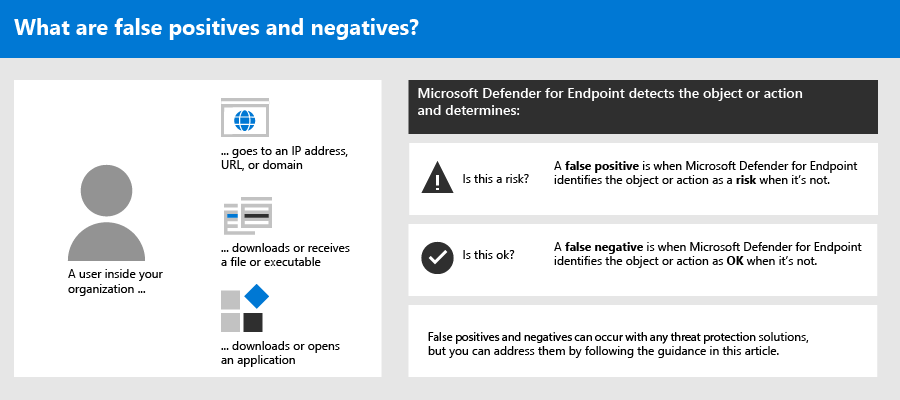

エンドポイント保護ソリューションでは、誤検知は、エンティティが実際には脅威ではないにもかかわらず、検出され、悪意があると識別されたファイルやプロセスなどのエンティティです。 偽陰性は、実際には悪意があるにもかかわらず、脅威として検出されなかったエンティティです。 偽陽性/陰性は、 Defender for Endpoint を含むすべての脅威保護ソリューションで発生する可能性があります。

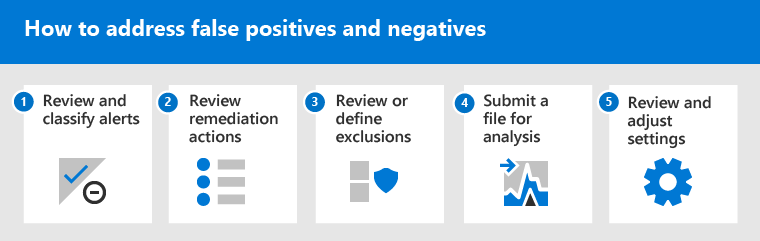

幸いなことに、これらの種類の問題に対処し、削減するための手順を実行できます。 Defender for Endpoint で誤検知/陰性が発生している場合、セキュリティ操作では、次のプロセスを使用してそれらに対処する手順を実行できます。

この記事で説明するタスクを実行した後も、偽陽性/偽陰性に関する問題が解決しない場合は、サポートを受けることができます。 「さらにヘルプが必要ですか?」を参照してください。

注:

この記事は、 Defender for Endpoint を使用しているセキュリティオペレーターとセキュリティ管理者向けのガイダンスです。

パート 1: アラートを確認して分類する

何かが悪意のある、または疑わしいと検出されたために発生した アラート が表示された場合は、そのエンティティのアラートを抑制できます。 また、必ずしも誤検知ではなく、重要ではないアラートを抑制することもできます。 アラートも分類することをお勧めします。

アラートを管理し、真陽性/偽陽性を分類すると、脅威に対する保護ソリューションをトレーニングするのに役立ち、時間の経過と共に偽陽性または偽陰性の数を減らすことができます。 これらの手順を実行すると、セキュリティ チームが優先度の高い作業項目に集中できるように、キュー内のノイズを減らすことができます。

アラートが正確かどうかを判断する

アラートを分類または抑制する前に、アラートが正確か、偽陽性か、無害であるかを判断します。

Microsoft Defender ポータルのナビゲーション ウィンドウで、[インシデント] & [アラート] を選択し、[アラート] を選択します。

アラートを選択すると、その詳細が表示されます。 (このタスクに関するヘルプを表示するには、「 Defender for Endpoint でアラートを確認する」を参照してください)。

アラートの状態に応じて、次の表に示す手順を実行します。

アラートの状態 操作 アラートは正確です アラートを割り当て、さらに調査します。 アラートは偽陽性です 1. 偽陽性としてアラートを分類します。

2. アラートを抑制します。

3. Microsoft Defender for Endpoint のインジケーターを作成します。

4. 分析用に Microsoft にファイルを提出します。アラートは正確ですが、問題ありません (重要ではありません) 真陽性としてアラートを分類し、次にアラートを抑制します。

アラートを分類する

アラートは、Microsoft Defender ポータルで誤検知または真陽性として分類できます。 アラートの分類は、Defender for Endpoint をトレーニングするのに役立ちます。これにより、時間の経過に伴って、より多くの真のアラートが表示され、誤ったアラートが少なくなります。

Microsoft Defender ポータルのナビゲーション ウィンドウで、[インシデント] & [アラート] を選択し、[アラート] を選択し、アラートを選択します。

選択したアラートで、[ アラートの管理] を選択します。 ポップアップ ウィンドウが開きます。

[ アラートの管理 ] セクションの [ 分類 ] フィールドで、アラートを分類します (True positive、Informational、expected activity、または False positive)。

ヒント

アラートの抑制の詳細については、「 Defender for Endpoint アラートの管理」を参照してください。 また、組織でセキュリティ情報イベント管理 (SIEM) サーバーを使用している場合は、抑制ルールも必ず定義してください。

アラートを抑制する

誤検知または真陽性であるが重要でないイベントのアラートがある場合は、Microsoft Defender XDRでそれらのアラートを抑制できます。 アラートを抑制すると、キュー内のノイズを減らすことができます。

Microsoft Defender ポータルのナビゲーション ウィンドウで、[インシデント] & [アラート] を選択し、[アラート] を選択します。

非表示にするアラートを選択して、[詳細] ウィンドウを開きます。

[詳細] ウィンドウで、省略記号 (...) を選択し、抑制ルールをCreateします。

抑制ルールのすべての設定を指定し、[保存] を選択 します。

ヒント

抑制ルールに関するヘルプが必要な場合は、 「アラートを抑制し、新しい抑制ルールを作成する」を参照してください。

パート 2: 修復処理を確認する

検疫へのファイルの送信やプロセスの停止などの修復処理は、脅威として検出されたエンティティ (ファイルなど) に対して実行されます。 自動調査と Microsoft Defender ウイルス対策によって、次に示すいくつかの種類の修復処理が自動的に実行されます。

- ファイルの検疫

- レジストリ キーの削除

- プロセスの強制終了

- サービスの停止

- ドライバーの無効化

- スケジュールされたタスクの実行

ウイルス対策スキャンの開始や調査パッケージの収集などのその他の処理は、手動で、またはライブ応答を介して実行されます。 ライブ応答で実行されたアクションは元に戻すことができません。

アラートを確認したら、次の手順として 修復アクションを確認します。 偽陽性の結果として何か処理が実行された場合は、ほとんどの種類の修復処理を元に戻すことができます。 具体的には次のことができます。

偽陽性の結果として実行された処理の確認と取り消しが完了したら、「除外を確認または定義する」に進みます。

完了した処理を確認する

Microsoft Defender ポータルで、[アクション] & [申請] を選択し、[アクション センター] を選択します。

[履歴] タブを選択して、実行された処理の一覧を表示します。

アイテムを選択すると、実行された修復処理の詳細が表示されます。

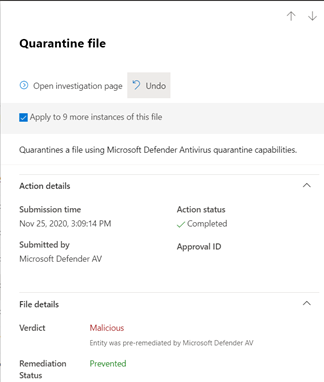

アクション センターから検疫済みファイルを復元する

Microsoft Defender ポータルで、[アクション] & [申請] を選択し、[アクション センター] を選択します。

[履歴] タブで、元に戻す処理を選択します。

ポップアップ ウィンドウで [元に戻す] を選択します。 このメソッドで操作を元に戻すことができない場合、[ 元に戻す] ボタンは表示されません。 (詳細については、「完了した処理を元に戻す」を参照してください。)

複数の処理を一度に元に戻す

Microsoft Defender ポータルで、[アクション] & [申請] を選択し、[アクション センター] を選択します。

[履歴] タブで、元に戻す処理を選択します。

画面の右側にあるポップアップ ウィンドウで、[ 元に戻す] を選択します。

複数のデバイスで検疫からファイルを削除する

Microsoft Defender ポータルで、[アクション] & [申請] を選択し、[アクション センター] を選択します。

[履歴] タブで、処理の種類が [検疫ファイル] のファイルを選択します。

画面の右側のウィンドウで、[このファイルのその他 X 個のインスタンスに適用する] を選択し、[元に戻す] を選択します。

検疫されたメッセージを確認する

Microsoft Defender ポータルのナビゲーション ウィンドウの [Email & コラボレーション] で、[Exchange メッセージ トレース] を選択します。

詳細を表示するメッセージを選択します。

検疫からファイルを復元する

調査後にファイルがクリーンであると判断した場合は、ファイルをロールバックして検疫から削除できます。 ファイルが検疫された各デバイスで次のコマンドを実行します。

デバイスで管理者としてコマンド プロンプトを開きます。

- [スタート] をクリックし、「cmd」と入力します。

- [コマンド プロンプト] を右クリックして [管理者として実行] を選択します。

次のコマンドを入力し、 Enter キーを押します。

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -All重要

シナリオによっては、ThreatName が

EUS:Win32/CustomEnterpriseBlock!clとして表示される場合があります。 Defender for Endpoint は、過去 30 日間にこのデバイスで検疫され、カスタム ブロックされたすべてのファイルを復元します。 潜在的なネットワークの脅威として検疫されたファイルは回復できない可能性があります。 検疫後にユーザーがファイルを復元しようとすると、そのファイルにアクセスできない可能性があります。 これは、システムがファイルにアクセスするためのネットワーク資格情報を持たなくなったことが原因である可能性があります。 通常、これはシステムまたは共有フォルダーに一時的にログオンし、アクセス トークンの有効期限が切れた結果として生じます。画面の右側のウィンドウで、[このファイルのその他 X 個のインスタンスに適用する] を選択し、[元に戻す] を選択します。

パート 3: 除外を確認または定義する

注意

除外を定義する前に、「Microsoft Defender for Endpointの除外を管理する」および「ウイルス対策のMicrosoft Defender」の詳細情報を確認してください。 定義されているすべての除外によって、保護のレベルが低下する点に注意してください。

除外とは、修復処理の例外として指定するエンティティ (ファイルや URL など) です。 除外されたエンティティは引き続き検出されますが、そのエンティティに対して修復処理は実行されません。 つまり、検出されたファイルまたはプロセスが、Microsoft Defender for Endpoint によって停止、検疫に送信、削除、変更されることはありません。

Microsoft Defender for Endpoint 全体で除外を定義するには、次のタスクを実行します。

注:

Microsoft Defender ウイルス対策の除外はウイルス対策保護にのみ適用され、他の Microsoft Defender for Endpoint 機能には適用されません。 ファイルを広範囲に除外するには、Microsoft Defender ウイルス対策の除外と Microsoft Defender for Endpoint のカスタム インジケーターを使用します。

このセクションの手順では、除外とインジケーターを定義する方法について説明します。

Microsoft Defender ウイルス対策の除外

一般に、Microsoft Defenderウイルス対策の除外を定義する必要はありません。 除外を慎重に定義し、偽陽性が発生するファイル、フォルダー、プロセス、およびプロセスで開かれたファイルのみを含めます。 また、定義済みの除外を定期的に確認してください。 Microsoft Intuneを使用してウイルス対策の除外を定義または編集することをお勧めします。ただし、グループ ポリシーなどの他の方法を使用できます (「Microsoft Defender for Endpointの管理」を参照してください)。

ヒント

ウイルス対策の除外に関するヘルプが必要な場合は、 「Microsoft Defenderウイルス対策の除外を構成して検証する」を参照してください。

Intuneを使用してウイルス対策の除外を管理する (既存のポリシーの場合)

Microsoft Intune管理センターで、[エンドポイント セキュリティ>ウイルス対策] を選択し、既存のポリシーを選択します。 (既存のポリシーがない場合、または新しいポリシーを作成する場合は、「Intuneを使用して除外を含む新しいウイルス対策ポリシーを作成する」に進む)。

[プロパティ ] を選択し、[構成設定] の横にある [編集] を選択します。

[Microsoft Defender ウイルス対策の除外] を展開し、除外を指定します。

- 除外された拡張機能 は、ファイルの種類の拡張子によって定義される除外です。 これらの拡張子は、ファイル パスまたはフォルダーを持たない拡張子が定義されているすべてのファイル名に適用されます。 リスト内の各ファイルの種類は、文字で

|区切る必要があります。 たとえば、「lib|obj」のように入力します。 詳細については、「 ExcludedExtensions」を参照してください。 - 除外パス は、その場所 (パス) によって定義される除外です。 これらの種類の除外は、ファイルとフォルダーの除外とも呼ばれます。 リスト内の各パスを文字で

|区切ります。 たとえば、「C:\Example|C:\Example1」のように入力します。 詳細については、「 ExcludedPaths」を参照してください。 - 除外されたプロセス は、特定のプロセスによって開かれたファイルの除外です。 リスト内の各ファイルの種類を文字で

|区切ります。 たとえば、「C:\Example. exe|C:\Example1.exe」のように入力します。 これらの除外は、実際のプロセスには適用されません。 プロセスを除外するには、ファイルとフォルダーの除外を使用できます。 詳細については、「 ExcludedProcesses」を参照してください。

- 除外された拡張機能 は、ファイルの種類の拡張子によって定義される除外です。 これらの拡張子は、ファイル パスまたはフォルダーを持たない拡張子が定義されているすべてのファイル名に適用されます。 リスト内の各ファイルの種類は、文字で

[確認と保存] を選択し、[保存] を選択します。

Intuneを使用して、除外を含む新しいウイルス対策ポリシーを作成する

Microsoft Intune管理センターで、[エンドポイント セキュリティ>ウイルス対策>+ Create ポリシー] を選択します。

プラットフォーム (Windows 10、Windows 11、Windows Server など) を選択します。

[プロファイル] で [Microsoft Defender ウイルス対策の除外] を選択し、[作成] を選択します。

[Create プロファイル] ステップで、プロファイルの名前と説明を指定し、[次へ] を選択します。

[構成設定] タブで、ウイルス対策の除外を指定し、[次へ] を選択します。

- 除外された拡張機能 は、ファイルの種類の拡張子によって定義される除外です。 これらの拡張子は、ファイル パスまたはフォルダーを持たない拡張子が定義されているすべてのファイル名に適用されます。 リスト内の各ファイルの種類を文字で

|区切ります。 たとえば、「lib|obj」のように入力します。 詳細については、「 ExcludedExtensions」を参照してください。 - 除外パス は、その場所 (パス) によって定義される除外です。 これらの種類の除外は、ファイルとフォルダーの除外とも呼ばれます。 リスト内の各パスを文字で

|区切ります。 たとえば、「C:\Example|C:\Example1」のように入力します。 詳細については、「 ExcludedPaths」を参照してください。 - 除外されたプロセス は、特定のプロセスによって開かれたファイルの除外です。 リスト内の各ファイルの種類を文字で

|区切ります。 たとえば、「C:\Example. exe|C:\Example1.exe」のように入力します。 これらの除外は、実際のプロセスには適用されません。 プロセスを除外するには、ファイルとフォルダーの除外を使用できます。 詳細については、「 ExcludedProcesses」を参照してください。

- 除外された拡張機能 は、ファイルの種類の拡張子によって定義される除外です。 これらの拡張子は、ファイル パスまたはフォルダーを持たない拡張子が定義されているすべてのファイル名に適用されます。 リスト内の各ファイルの種類を文字で

[スコープ タグ] タブで、organizationでスコープ タグを使用している場合は、作成するポリシーのスコープ タグを指定します。 (「スコープ タグ」を参照してください。)

[割り当て] タブで、ポリシーを適用するユーザーとグループを指定し、[次へ] を選択します。 (割り当てに関するヘルプが必要な場合は、「Microsoft Intune でユーザーおよびデバイスのプロファイルを割り当てる」を参照してください。)

[確認と作成] タブで、設定を確認し、[作成] を選択します。

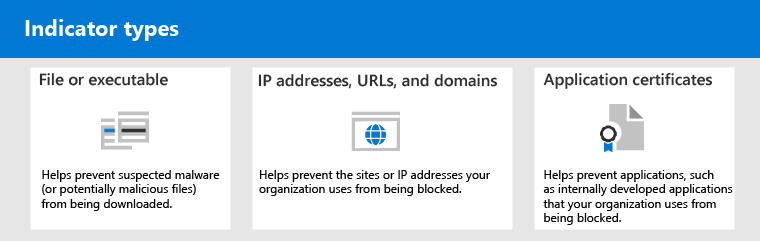

Defender for Endpoint のインジケーター

インジケーター (特に、侵害インジケーター、いわゆる IoC) を使用することで、セキュリティ運用チームはエンティティの検出、防止、除外を定義できます。 たとえば、Microsoft Defender for Endpoint のスキャンと修復処理から除外するように特定のファイルを指定できます。 または、インジケーターを使用して、特定のファイル、IP アドレス、または URL に対するアラートを生成できます。

Defender for Endpoint の除外としてエンティティを指定するには、それらのエンティティの "許可" インジケーターを作成します。 このような "許可" インジケーターは、 次世代の保護 と 自動調査 & 修復に適用されます。

"許可" インジケーターは、以下を対象として作成できます。

ファイルのインジケーター

ファイル (実行可能ファイルなど) の "許可" インジケーターを作成すると、組織で使用しているファイルがブロックされるのを防ぐのに役立ちます。 ファイルには、ポータブル実行可能ファイル (PE) (.exe、.dll ファイルなど) を含めることもできます。

ファイルのインジケーターを作成する前に、次の要件を満たしていることを確認してください。

- Microsoft Defender ウイルス対策保護は、クラウドベースの保護が有効になるように構成されている (「クラウドベースの保護の管理」を参照してください)

- マルウェア対策クライアントのバージョンは 4.18.1901.x 以降である

- デバイスは、Windows 10、バージョン 1703 以降、またはWindows 11で実行されています。Defender for Endpoint、Windows Server 2019、または Windows Server 2022 の最新の統合ソリューションを使用して R2 とWindows Server 2016をWindows Server 2012する

- "ブロックまたは許可" 機能がオンになっている

IP アドレス、URL、またはドメインのインジケーター

IP アドレス、URL、またはドメイン の "許可" インジケーターを作成すると、組織で使用するサイトまたは IP アドレスがブロックされるのを防ぐのに役立ちます。

IP アドレス、URL、またはドメインのインジケーターを作成する前に、次の要件を満たしていることを確認してください。

- Defender for Endpoint のネットワーク保護がブロック モードで有効になっている (「ネットワーク保護を有効 にする」を参照してください)

- マルウェア対策クライアントのバージョンは 4.18.1906.x 以降である

- デバイスは Windows 10 バージョン 1709 以降または Windows 11 を実行している

カスタム ネットワーク インジケーターは、Microsoft Defender XDRでオンになります。 詳細については、「高度な機能」を参照してください。

アプリケーション証明書のインジケーター

アプリケーション証明書 の "許可" インジケーターを作成すると、組織で使用するアプリケーション (内部で開発されたアプリケーションなど) がブロックされるのを防ぐのに役立ちます。 .CER または .PEM ファイル拡張子がサポートされています。

アプリケーション証明書のインジケーターを作成する前に、次の要件を満たしていることを確認してください。

- Microsoft Defender ウイルス対策保護は、クラウドベースの保護が有効になるように構成されている (「クラウドベースの保護の管理」を参照してください)

- マルウェア対策クライアントのバージョンは 4.18.1901.x 以降である

- デバイスは、Windows 10、バージョン 1703 以降、またはWindows 11で実行されています。Defender for Endpoint、Windows Server 2019、または Windows Server 2022 の最新の統合ソリューションを使用して R2 とWindows Server 2016をWindows Server 2012する

- ウイルスと脅威に対する保護の定義は最新である

ヒント

インジケーターを作成する場合は、それらを 1 つずつ定義するか、複数のアイテムを一度にインポートすることができます。 1 つのテナントには 15,000 個のインジケーターの制限があることに注意してください。 また、ファイル ハッシュ情報など、特定の詳細を最初に収集する必要がある場合があります。 インジケーターを作成する前に、前提条件を確認してください。

パート 4: 分析用にファイルを提出する

ファイルやファイルレス検出などのエンティティを、分析用に Microsoft に提出できます。 Microsoft セキュリティ研究者はすべての提出を分析し、その結果は Defender for Endpoint の脅威保護機能を通知するのに役立ちます。 提出サイトでサインインすると、提出を追跡できます。

分析用にファイルを提出する

悪意のあるファイルとして誤って検出された、または見つからないファイルがある場合は、次の手順に従って分析用のファイルを提出します。

「分析用にファイルを提出する」のガイドラインを確認してください。

Defender for Endpoint でファイルを送信するか、Microsoft セキュリティ インテリジェンス申請サイトにアクセスしてファイルを送信します。

分析用にファイルレス検出を提出する

何かが動作に基づいてマルウェアとして検出され、ファイルがない場合は、分析用に Mpsupport.cab ファイルを提出することができます。 Windows 10 または Windows 11 の Microsoft マルウェア対策コマンドライン ユーティリティ (MPCmdRun.exe) ツールを使用して、.cab ファイルを取得できます。

C:\ProgramData\Microsoft\Windows Defender\Platform\<version>に移動し、管理者としてMpCmdRun.exeを実行します。「

mpcmdrun.exe -GetFiles」と入力して、Enter キーを押します。さまざまな診断ログを含む .cab ファイルが生成されます。 ファイルの場所は、コマンド プロンプトの出力で指定されます。 既定では、場所は

C:\ProgramData\Microsoft\Microsoft Defender\Support\MpSupportFiles.cabです。「分析用にファイルを提出する」のガイドラインを確認してください。

Microsoft セキュリティ インテリジェンス申請サイト (https://www.microsoft.com/wdsi/filesubmission) にアクセスし、.cab ファイルを送信します。

ファイルの提出後に何が行われますか?

アナリストがケースの処理を開始する前に、お客様の提出が直ちにシステムによってスキャンされ、最新の判断が下されます。 ファイルが既に提出されていて、アナリストによって処理されている可能性があります。 そのような場合、決定は迅速に行います。

まだ処理されていない申請の場合は、次のように分析の優先順位が付けられます。

- 多数のコンピューターに影響を与える可能性がある一般的なファイルの優先順位が高くなります。

- 認証されたお客様、特に有効なソフトウェア アシュアランス ID (SAID) をお持ちのエンタープライズのお客様は、優先度が高くなります。

- SAID 所有者によって優先度が高いフラグが付けられた提出には、直ちに注意が払われます。

提出に関する更新情報を確認するには、Microsoft セキュリティ インテリジェンス提出サイトでサインインしてください。

ヒント

詳細については、「分析用にファイルを提出する」を参照してください。

パート 5: 脅威に対する保護の設定を確認して調整する

Defender for Endpoint には、さまざまな機能の設定を微調整する機能など、さまざまなオプションが用意されています。 多数の偽陽性が発生している場合は、必ず組織の脅威に対する保護設定を確認してください。 次の調整が必要になる場合があります。

クラウドによる保護

Microsoft Defender ウイルス対策のクラウドによる保護のレベルを確認します。 既定では、クラウド配信の保護は [未構成] に設定されています。ただし、オンにすることをお勧めします。 クラウド提供の保護の構成の詳細については、「Microsoft Defenderウイルス対策でクラウド保護を有効にする」を参照してください。

Intuneまたはその他の方法 (グループ ポリシーなど) を使用して、クラウド配信の保護設定を編集または設定できます。

「Microsoft Defenderウイルス対策でクラウド保護を有効にする」を参照してください。

望ましくない可能性のあるアプリケーションに対する修復

望ましくない可能性のあるアプリケーション (PUA) は、デバイスの実行速度の低下、予期しない広告の表示、予期しないまたは望ましくない可能性のある他のソフトウェアのインストールを引き起こす可能性のあるソフトウェアのカテゴリです。 PUA の例としては、広告ソフトウェア、バンドル ソフトウェア、セキュリティ製品とは動作が異なる回避ソフトウェアがあります。 PUA はマルウェアとは見なされませんが、一部の種類のソフトウェアは、その動作と評判に基づいて PUA です。

PUA の詳細については、「望ましくない可能性のあるアプリケーションを検出してブロックする」を参照してください。

組織が使用しているアプリによっては、PUA の保護設定の結果として偽陽性が発生する場合があります。 必要に応じて、しばらくの間、監査モードで PUA の保護を実行するか、組織内のデバイスのサブセットに PUA の保護を適用することを検討してください。 PUA の保護は、Microsoft Edge ブラウザーとMicrosoft Defender ウイルス対策用に構成できます。

Intuneを使用して PUA 保護設定を編集または設定することをお勧めします。ただし、グループ ポリシーなどの他の方法を使用できます。

「Microsoft Defenderウイルス対策で PUA 保護を構成する」を参照してください。

調査と修復の自動化

調査と修復の自動化 (AIR) 機能は、アラートを調査し、侵害を解決するための処理を直ちに実行するように設計されています。 アラートがトリガーされ、自動調査が実行されると、調査された証拠ごとに判定が生成されます。 判定は、悪意のある、疑わしい、または脅威なしのいずれかです。

組織に設定されている自動化のレベルやその他のセキュリティ設定に応じて、悪意のある、または疑わしいと見なされるアーティファクトに対して修復処理が実行されます。 場合によっては、自動的に修復処理が実行されます。それ以外の場合は、修復処理は手動で、またはセキュリティ運用チームによって承認された場合にのみ実行されます。

重要

調査と修復の自動化には、完全自動化を使用することをお勧めします。 偽陽性が原因でこれらの機能をオフにしないでください。 代わりに、"許可" インジケーターを使用して例外を定義して、自動的に適切な処理が実行されるように調査と修復の自動化を設定します。 このガイダンスに従うと、セキュリティ運用チームが処理する必要があるアラートの数を減らすことができます。

さらにヘルプが必要ですか?

この記事のすべての手順に取り組み、それでもヘルプが必要な場合は、テクニカル サポートにお問い合わせください。

Microsoft Defender ポータルの右上隅で疑問符 (?) を選択し、[Microsoft サポート] を選択します。

[サポート アシスタント] ウィンドウで、問題について説明し、メッセージを送信します。 これで、お問い合わせを開くことができます。

関連項目

- Defender for Endpoint を管理する

- Microsoft Defender for EndpointとMicrosoft Defenderウイルス対策の除外を管理する

- Microsoft Defender ポータルの概要

- Mac 用 Microsoft Defender for Endpoint

- Linux 用 Microsoft Defender for Endpoint

- iOS 機能用 Microsoft Defender for Endpoint を構成する

- Android 機能用 Defender for Endpoint を構成する

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示