適用範囲

注

この記事は、新しい Surface Hub 3 デバイス、Surface Hub 3 コンピューティング カートリッジと Surface Hub 2S デバイスをソフトウェアでアップグレードし、Windows プラットフォーム上のTeams Roomsに移行した Surface Hub 2S デバイスに適用されます。

概要

organizationのセキュリティ体制によっては、この記事で説明されているように、他のセキュリティ対策を講じたい場合があります。 少なくとも、次の対策をお勧めします。

ヒント

開始する前に、Microsoft Teams Roomsセキュリティに関するガイダンスを確認します。これは主に、テーブルトップ会議デバイスのセキュリティに焦点を当てています。Teams Rooms認定システムです。 Windows 11 IoT Enterprise オペレーティング システムは、IT 管理者にさまざまな一元的な構成と管理オプションを提供します。

既定のローカル管理者パスワードを変更する

既定のローカル管理者アカウントは、悪意のあるアクターのよく知られているエントリ ポイントです。 初回セットアップ後も既定の管理者パスワードが変更されない場合、デバイスはデータ侵害、システム操作、またはその他の未承認のアクセスに対して脆弱になる可能性があります。

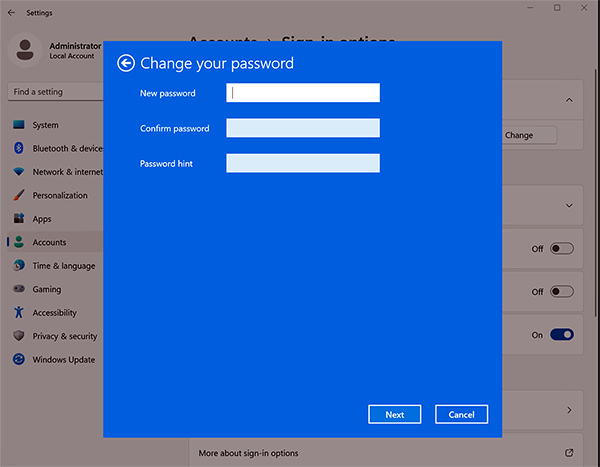

Surface Hub でローカル管理者パスワードを変更するには

- 管理者の資格情報でサインインし、[ 設定] > [アカウント] > [サインイン オプション] > [パスワード] > [変更] に移動します。

- 現在の既定の password:sfb を入力します。

- 新しいパスワードを作成し、パスワードを確認し、ヒントを追加します。 詳細については、「 Windows パスワードの変更またはリセット」を参照してください。

ヒント

Microsoft Entra ID (Azure AD) に参加している場合は、Windows LAPS (ローカル管理者パスワード ソリューション) を利用できます。 LAPS はローカル管理者アカウントを削除しませんが、ローカル管理者パスワードを自動的に管理し、ランダム化され、AD に安全に保存されるようにします。 これにより、古い管理者パスワードまたは広く知られている管理者パスワードに関連するリスクが軽減されます。 詳細については、「Windows LAPS Microsoft Intuneサポート」を参照してください。

UEFI パスワードを設定する

統合拡張ファームウェア インターフェイス (UEFI) は、従来の BIOS (基本入出力システム) を置き換えるために設計された高度なファームウェア インターフェイスであり、セキュリティの強化、起動時間の短縮、最新の Windows オペレーティング システムでの大規模なハード ドライブのサポートなどの強化された機能を提供します。 UEFI パスワードを設定すると、セキュリティのレイヤーが追加され、承認されていないユーザーがデバイスのファームウェア設定を変更できなくなります。 強力な UEFI パスワードを設定し、安全な場所に保存します。

Surface IT Toolkit を使用して、Surface Enterprise 管理モード (SEMM) で UEFI パスワードを設定します。

SEMM に Surface Hub を登録する

50 MB 以上のストレージ領域を備えた専用 USB ドライブが必要です。

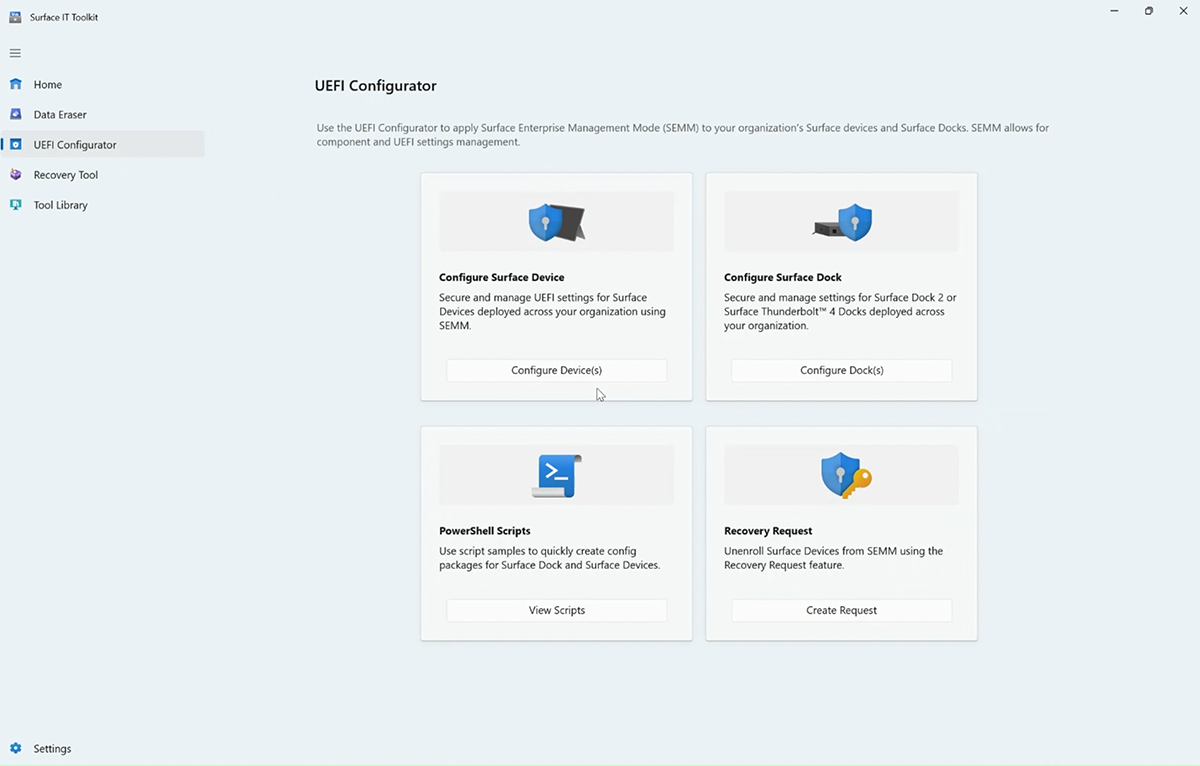

IT Toolkit を開き、[ UEFI Configurator>デバイスの構成] を選択します。

[ 配置ビルドの選択] で、[ DFI] を選択します。

![[Surface Hub 用の配置ビルド] のスクリーンショット。](images/uefi-hub-dfi.png)

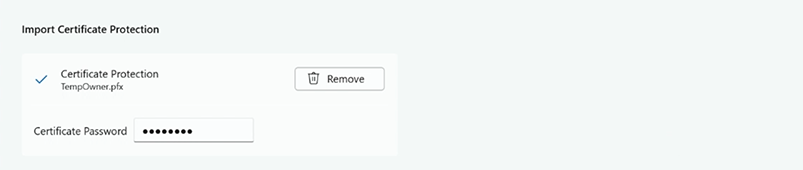

[ 証明書保護のインポート] で、組織 の Personal Information Exchange (PFE) 証明書を追加します。

注

この記事では、サード パーティのプロバイダーから証明書を取得するか、PKI 証明書サービスに関する専門知識を既に持ち、独自の証明書を作成する方法を知っていることを前提としています。 詳細については、 SEMM 証明書の要件 と 証明書サービスアーキテクチャのドキュメントを 参照してください。

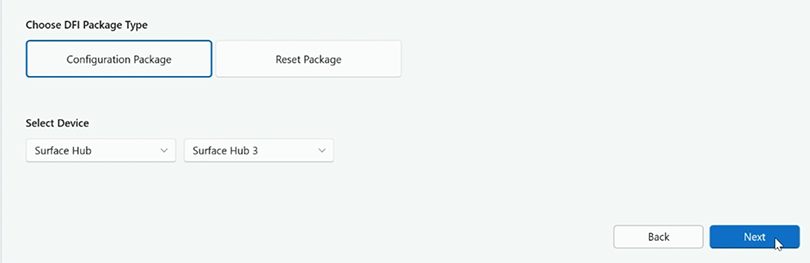

[ DFI パッケージの種類] で、[ 構成パッケージ] を選択します。 [ デバイス] で[ Surface Hub>Surface Hub 3 ] を選択し、[ 次へ] を選択します。

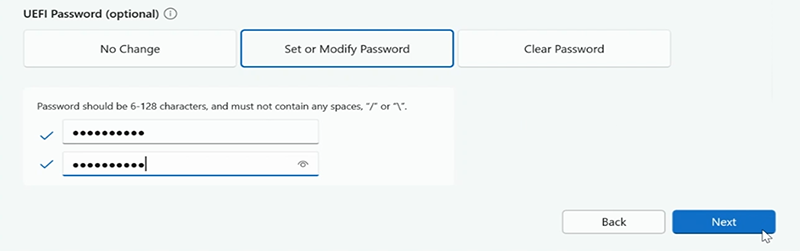

[ UEFI パスワード ] で [ パスワードの設定または変更 ] を選択し、パスワードを入力して確認します。 [次へ] を選択します。

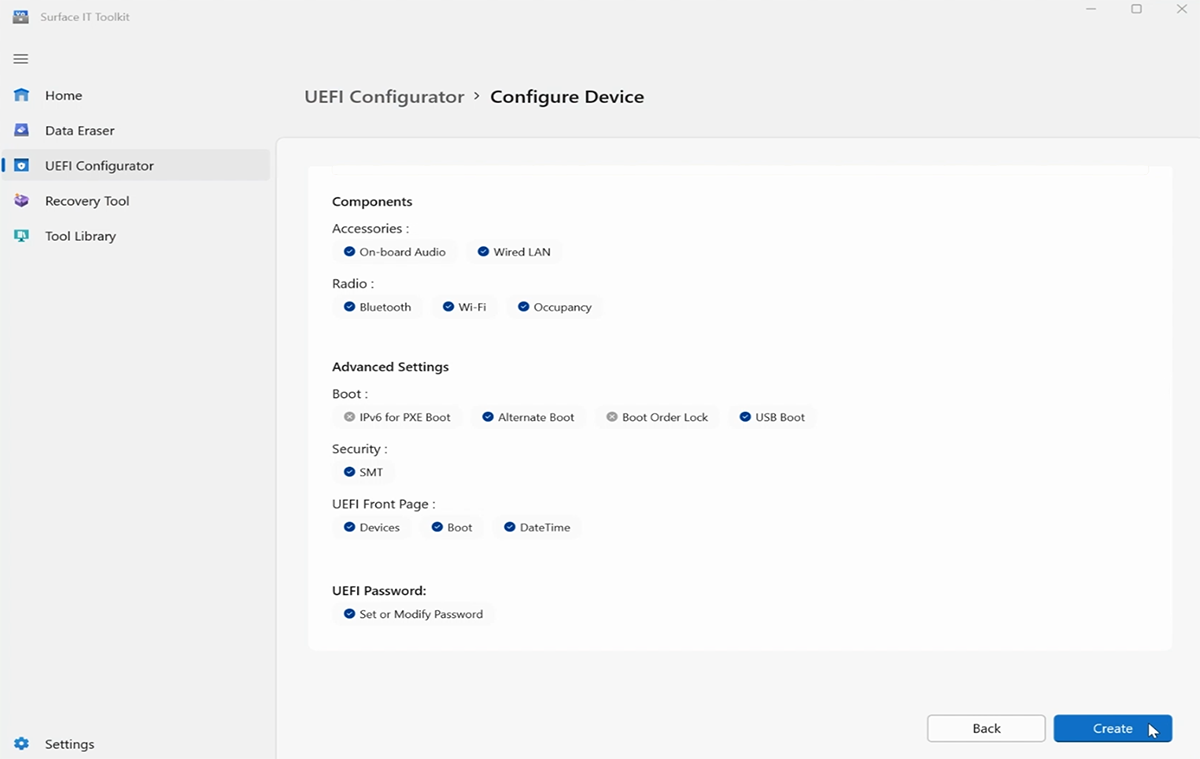

必要に応じて、このページの「 SEMM を使用して UEFI 設定を管理する」セクションで説明されているように、コンポーネントと詳細設定を構成できます。 それ以外の場合は、[ 次へ] を選択します。

USB ドライブを選択し、[ 作成] を選択します。

パッケージが正常に作成されると、Configurator に証明書の拇印の最後の 2 文字が表示されます。 構成を Surface Hub にインポートする場合は、これらの文字が必要です。

物理的にセキュリティで保護された Surface Hub

物理的なセキュリティは、デジタル セキュリティと同じくらい重要なツールです。 パブリック会議室の Surface Hub などのデバイスは、物理的な損傷や改ざんの影響を受ける可能性があります。 Surface Hub を保護するには、次の手順を検討してください。

- 改ざん防止シール: デバイスで改ざん防止シールを使用します。 誰かがデバイスを開こうとすると、シールに改ざんの兆候が表示されます。

- セキュリティ ケーブルとロック: セキュリティ ケーブルとロックを使用して、デバイスを重いオブジェクトまたは移動不能なオブジェクトに固定し、誰かがデバイスを離れるのを困難にします。

- 監視: 職場の環境によっては、会議室に監視カメラをインストールすることを選択する場合があります。 カメラが存在するだけで、潜在的な不正行為を阻止できます。

Surface Hub & Surface Hub 2S でのWindows 10 Teamとの違い

Windows でTeams Roomsを実行している Surface Hub では、次のセキュリティ機能が既定で有効ではなくなりました。

BitLocker

Microsoft Entra ID (Azure AD) に参加している場合は、Intuneを使用して BitLocker を有効にすることができます。 詳細については、「Intuneで BitLocker を使用して Windows デバイスを暗号化する」を参照してください。

Windows でTeams Roomsを実行しているスタンドアロン Surface Hub で BitLocker を有効にするには

管理者の資格情報を使用して Surface Hub にサインインします。

[スタート] を選択し、「**Control」と入力し、コントロール パネルを開きます。

[システム & セキュリティ>BitLocker ドライブ暗号化>BitLocker を有効にする] を選択します。

ユーザー モード コードの整合性 (UMCI)

UMCI では、コード整合性ポリシーが適用され、信頼されたコードのみがユーザー モードで実行され、悪意のあるコードまたは信頼されていないコードの実行を防ぐことができます。 ハブ 3 がMicrosoft Entra ドメインに参加している場合、または PowerShell コマンドレットを使用して、グループ ポリシーを使用して UMCI を構成できます。 UMCI は、Windows Defender アプリケーション制御 (WDAC) で管理できる一連の機能の一部であり、構成可能なコード整合性ポリシーも含まれています。 詳細については、「 Windows Defender アプリケーション制御 (WDAC) ポリシー規則とファイル規則について」を参照してください。

Microsoft Teams Rooms Pro管理

Microsoft Teams Rooms Pro管理ポータル ライセンスを使用することを強くお勧めします。 このクラウドベースの管理プラットフォームは、Microsoft Teams Rooms デバイスとその周辺機器のプロアクティブな監視と更新を提供することで、会議室のエクスペリエンスを向上するように設計されています。 このサービスは、会議環境を最適化しようとしている組織を対象としており、Surface Hub を含むMicrosoft Teams Roomsデバイスのリアルタイムの監視と管理を保証します。 このソリューションを採用することで、組織はエンド ユーザーの使いやすさと信頼性を大幅に向上させ、シームレスな会議エクスペリエンスを確保できます。

- インテリジェントな操作: ソフトウェアと機械学習を利用して、更新プログラムを自動化し、問題を検出し、Microsoft Teams Roomsの問題を解決します。

- タイムリーなセキュリティ更新プログラム: 自動更新管理により、セキュリティ パッチが使用可能になるとすぐに適用され、脆弱性の期間を最小限に抑え、既知のセキュリティ上の脅威からデバイスを保護します。

- 更新管理: 顧客が構成可能な展開リングに基づいて、会議アプリケーションと Windows 更新プログラムのオーケストレーションを自動化します。

詳細については、「Microsoft Teams Rooms Pro管理」を参照してください。

Windows でTeams Roomsを実行している Surface Hub のエンタープライズ管理

Surface Hub を Microsoft Entra ID (Azure AD) に参加させ、Microsoft Intuneまたは同等のモバイル デバイス管理 (MDM) ソリューションを使用してデバイスを管理することをお勧めします。 次の表では、Intuneの構成管理オプションについて説明します。

| 機能 | 説明 | 詳細情報 |

|---|---|---|

| デバイス構成プロファイル | Intuneのエンドポイント保護設定を使用して、Windows Defender、ファイアウォール設定、およびその他のセキュリティ機能を構成して、潜在的な脅威からデバイスを保護します。 | Microsoft Intuneでデバイス プロファイルを作成する |

| デバイス コンプライアンス ポリシー | デバイスがorganizationのセキュリティ標準に準拠していることを確認します。 デバイスがコンプライアンスに準拠していない場合 (たとえば、必要な更新プログラムがインストールされていない場合)、自動修復アクションまたは通知を構成できます。 | Microsoft Intuneでデバイス コンプライアンス ポリシーを作成する |

| 更新プログラムの管理 | 既定の更新管理設定を使用して、夜間のメンテナンス期間中に更新プログラムを自動的にインストールします。 Intuneには、必要に応じてカスタマイズするためのオプションが用意されています。 | Windows Update設定は、Windows 10/11 デバイスの Intune 更新リング ポリシーを使用して管理できます。 |

| アプリ管理 | Intuneを使用して、Windows 上の Teams Rooms 上の Surface Hub にインストールされているアプリを管理します。 Teams Rooms機能に関連する必要なアプリのみがインストールされ、定期的に更新されていることを確認します。 | Intuneでのアプリの管理とセキュリティ保護 |

| BitLocker 暗号化 | デバイスのストレージが BitLocker を使用して暗号化されていることを確認します。 これにより、不正なアクセスやデバイスの盗難からデータが保護されます。 Surface Hub 2S とは異なり、BitLocker は既定ではインストールされません。 | Intuneで BitLocker を使用して Windows デバイスを暗号化する |

| WindowsLocal 管理者パスワード ソリューション | Windows LAPS は、ローカル管理者パスワードを自動的に管理し、ランダム化され、Microsoft Entra ID (Azure AD) に安全に格納されるようにします。 これにより、古い管理者パスワードまたは広く知られている管理者パスワードに関連するリスクが軽減されます。 | Windows LAPS のMicrosoft Intuneサポート |

| 条件付きアクセス | 条件付きアクセス ポリシーを設定して、セキュリティ ポリシーへの準拠など、特定の条件を満たす場合にのみデバイスが企業リソースにアクセスできるようにします。 | Microsoft Intuneコンプライアンス ポリシーで条件付きアクセスを使用する |

| ネットワークのセキュリティ | デバイスがセキュリティで保護されたネットワーク セグメントに接続されていることを確認します。 Intuneを使用して、転送中のデータを保護するために、Wi-Fi 設定、VPN、またはその他のネットワーク構成を構成します。 |

Microsoft Intuneでデバイスの Wi-Fi プロファイルを作成する Microsoft Intune のネットワーク エンドポイント |

| リモート ワイプとロック | セキュリティ インシデントが発生した場合は、Intuneを使用してデバイスをリモートでロックまたはワイプできることを確認します。 | Microsoft Intuneを使用してデバイスを削除またはワイプする |

| 監査と監視 | 監査ログを定期的に確認し、疑わしいアクティビティのアラートを設定します。 Intuneは、他の Microsoft セキュリティ ソリューションと統合され、デバイス セキュリティの全体像が提供されます。 | Microsoft Intuneの変更とイベントを監査する |

| ユーザー トレーニング | 機密情報を画面に表示しないようにユーザーを教育します。 organizationにMicrosoft Purview データ損失防止 (DLP) がある場合は、ユーザーがMicrosoft Teams チャネルまたはチャット セッションで機密情報を共有できないようにするポリシーを定義できます。 |

データ損失防止とMicrosoft Teams |

ドメインに参加しているシナリオでグループ ポリシー設定を管理する

Teams Roomsをドメインと統合する場合は、Teams Rooms専用の独立した組織単位 (OU) を確立することが不可欠です。 この方法により、グループ ポリシー オブジェクト (GPO) の除外をこの OU に直接適用できるため、関連するポリシーのみがTeams Rooms オブジェクトに影響を与えます。

GPO の継承を無効にします。 この OU 内のすべての GPO 継承を無効にして、サポートされていない、または無関係なグループ ポリシー設定をTeams Roomsに適用しないようにすることが重要です。

ドメインに参加する前に GPO を OU に適用します。 ドメイン参加の前に、Teams Roomsのマシン オブジェクトがこの特定の OU 内に作成されていることを確認します。 この手順は、既定のコンピューター OU ポリシーを誤って適用して、意図した構成とセキュリティ体制をTeams Roomsし、維持するために不可欠です。

ドメインに参加しているシナリオでのグループ ポリシーの構成の詳細については、次のリソースを参照してください。

SEMM で UEFI 設定を管理する

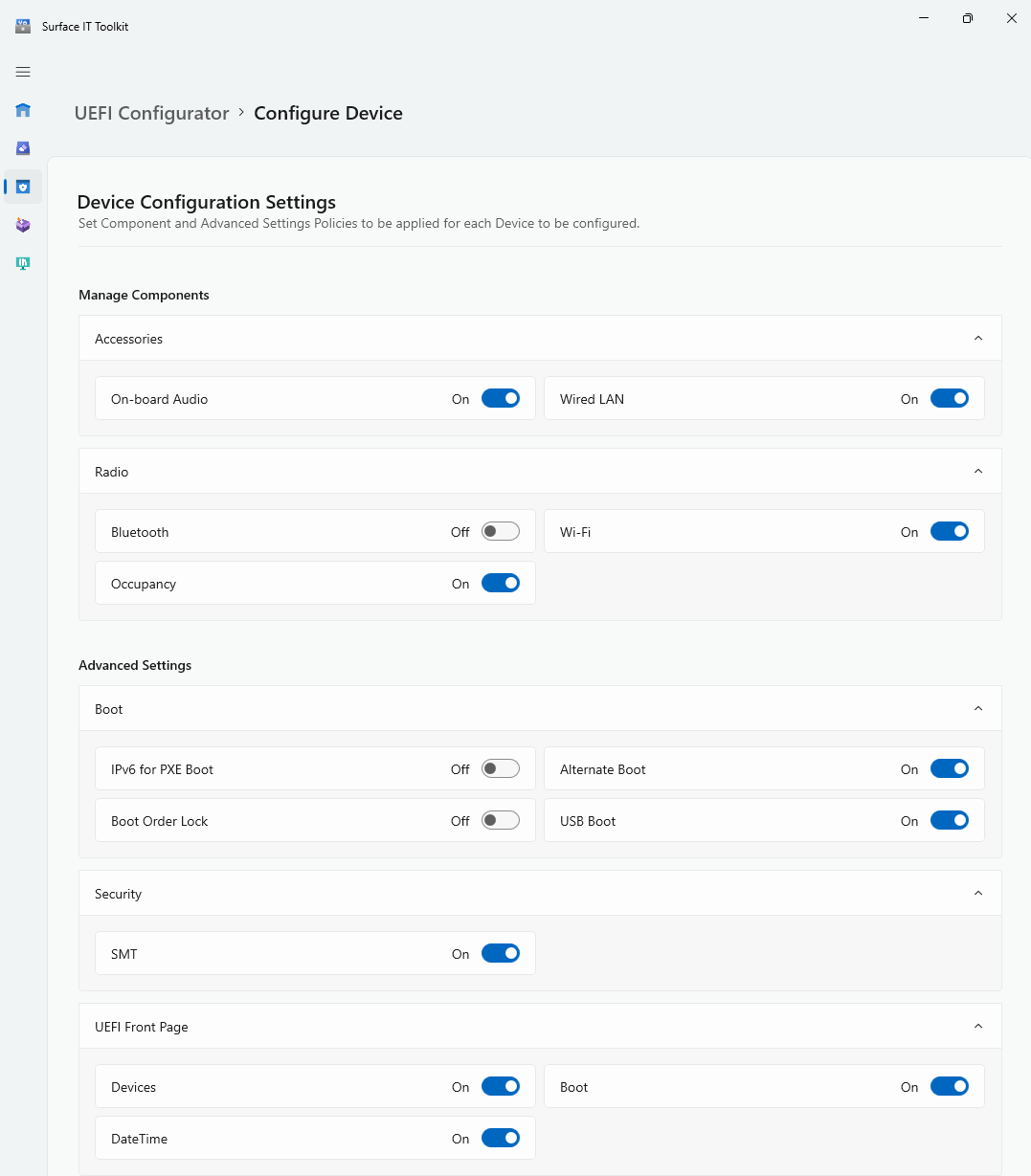

SEMM を使用すると、IT 管理者は、環境のセキュリティ体制に応じて実装する可能性があるファームウェア レベルで機能をロックダウンできます。 前に説明したように Surface UEFI Configurator を開き、次の画面に移動します。

設定の説明については、「 SEMM UEFI 設定リファレンス」を参照してください。

同時マルチスレッド (SMT)

一般に Intel プロセッサのハイパースレッディングと呼ばれる SMT では、1 つの物理 CPU コアで複数のスレッドを同時に実行できます。 これにより、マルチスレッド アプリケーションのパフォーマンスが向上する可能性があります。 ただし、SMT 設定を制御する必要がある特定のシナリオがあります。 投機的実行サイドチャネル攻撃 (L1 ターミナル障害、MDS の脆弱性など) などの一部の脆弱性は、SMT を悪用して機密データにアクセスする可能性があります。 SMT を無効にすると、これらの脆弱性に関連するリスクが軽減されますが、パフォーマンスは低下します。 SMT は既定で有効になっています。

PXE ブート用 IPv6

ネットワーク インフラストラクチャとセキュリティ制御が主に IPv4 を中心に設計されていて、IPv6 トラフィックを安全に処理するために完全に装備されている必要がある場合、PXE ブートで IPv6 を有効にすると脆弱性が発生する可能性があります。 これは、IPv6 が IPv4 の既存のセキュリティ制御の一部をバイパスする可能性があるためです。

PXE ブート用の IPv6 を有効にすることは、IPv6 導入に向けた広範な業界の動きと整合していますが、IPv6 を安全に処理するために、ネットワーク インフラストラクチャ、セキュリティ制御、運用プラクティスがすべて確実に装備されていることを確認することが不可欠です。 そうでない場合は、これらのメジャーが設定されるまで、PXE ブートの IPv6 を無効にしておく方が安全な場合があります。

代替ブート & USB ブート

USB やイーサネット デバイスなどの別のソースから起動する機能により、システム回復の柔軟性が提供されますが、脆弱性が発生する可能性もあります。

- 未承認のオペレーティング システム: 代替ブートが有効になっている場合、デバイスへの物理的なアクセス権を持つ攻撃者は、USB ドライブから承認されていないオペレーティング システムを使用してシステムを起動する可能性があります。 これにより、プライマリ OS のセキュリティ制御がバイパスされる可能性があります。

- データ抽出: 攻撃者は外部デバイスから内部ストレージへの直接アクセスを許可するシステムに起動し、機密データを抽出する可能性があります。

- マルウェアのインストール: 信頼されていないソースから起動すると、マルウェア、ルートキット、またはその他の悪意のあるソフトウェアがシステム レベルで発生する可能性があります。

このような影響を受けて、セキュリティの高い職場環境の組織は、許可されていないアクセスや改ざんのリスクを軽減するために、代替ブートと USB ブートを無効にすることを選択する場合があります。

ブート順序ロック

"ブート順序ロック" を有効にすると、承認されたソースからのみ起動するようにすることで、セキュリティ体制が強化されます。 ブート順序ロックは既定でオフになっています。