개발자는 SharePoint 프레임워크 솔루션을 빌드할 때 Microsoft Entra ID 통해 보호되는 API에 연결해야 할 수 있습니다. 개발자는 솔루션에 필요한 Microsoft Entra 애플리케이션 및 권한을 지정할 수 있으며 관리자는 SharePoint 관리 센터의 API 액세스 권한 요청을 관리할 수 있습니다.

Azure-AD 보안 API에 연결하는 SharePoint 프레임워크 솔루션을 빌드하는 방법에 대해 자세히 알아봅니다.

API 액세스 페이지에는 보류 중인 요청과 승인된 요청이 표시됩니다. 또한 organization SharePoint 프레임워크 구성 요소 또는 사용자 지정 스크립트에 적용되는 요청(organization 전체)과 특정 구성 요소(격리됨)에만 적용되는 요청을 보여 줍니다.

참고

권한을 승인하는 데 필요한 관리자 역할은 API에 따라 달라집니다. 테넌트에서 등록된 타사 API에 대한 권한을 승인하려면 애플리케이션 관리자 역할로 충분합니다. Microsoft Graph 또는 다른 Microsoft API에 대한 권한을 승인하려면 전역 관리자 역할이 필요합니다. API 액세스 페이지는 전역 읽기 권한자 역할로 로그인한 사용자가 사용할 수 없습니다.

보류 중인 요청 승인

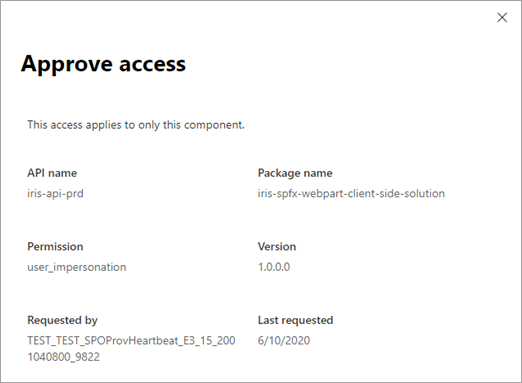

요청을 선택한 다음 승인을 선택하여 요청에 대한 세부 정보를 확인합니다.

액세스 승인 패널에서 승인을 선택합니다.

요청을 승인하면 승인된 요청 목록으로 이동합니다.

참고

위임된 형식의 권한은 Microsoft Entra ID SharePoint Online 클라이언트 확장성 웹 애플리케이션 주체에 추가됩니다.

이미 일부 권한이 부여된 리소스에 대한 사용 권한 요청을 승인하려고 하면(예: Microsoft Graph에 추가 권한 부여) 요청된 범위가 이전에 부여된 권한에 추가됩니다.

보류 중인 요청 거부

요청을 선택하고 거부를 선택합니다.

다시 거부를 선택하여 확인합니다.

액세스를 거부해도 앱 사이트에서 앱이 제거되지는 않습니다. 앱이 모든 사이트에서 사용되는 경우 예상대로 작동하지 않을 수 있습니다. 요청을 거부하면 페이지에서 제거되고 개발자는 동일한 리소스와 scope 새 요청을 실행해야 합니다.

이전에 승인된 요청에 대한 액세스 제거

요청을 선택한 다음 액세스 제거를 선택합니다.

제거를 다시 선택하여 확인합니다.

액세스를 제거하면 권한에 의존하는 솔루션 및 사용자 지정 스크립트가 예상대로 작동하지 않을 수 있습니다. 액세스 권한을 제거하면 요청이 페이지에서 제거되고 개발자는 동일한 리소스 및 scope 사용하여 새 요청을 실행해야 합니다.

Microsoft PowerShell을 사용하여 액세스 관리

PowerShell을 사용하여 권한 요청을 관리할 수도 있습니다.

- 보류 중인 요청을 보려면 Get-SPOTenantServicePrincipalPermissionRequests cmdlet을 사용합니다.

- 요청을 승인하려면 approve-SPOTenantServicePrincipalPermissionRequest cmdlet을 사용합니다.

- 요청을 거부하려면 Deny-SPOTenantServicePrincipalPermissionRequest cmdlet을 사용합니다.

- 이전에 승인된 요청에 대한 액세스를 제거하려면 revoke-SPOTenantServicePrincipalPermission cmdlet을 사용합니다.